你也喜欢“钓鱼“吗?

免责声明:本文仅做分享!

目录

什么是网络钓鱼

流程

攻击手法

0-隐藏自己

1-office宏

创建xxx.dotm

创建xxx.docx

2-RLO + 自解压

3-快捷方式lnk

4-邮件伪造

Swaks

Gophish

5-网站克隆

setoolkit

nginx反向代理

前端页面克隆

6-wifi钓鱼

7-其他

防御

溯源

反制

什么是网络钓鱼

网络钓鱼是通过伪造银行或其他知名机构向他人发送垃圾邮件,意图引诱收信人给出敏感信息(如用户名、口令、帐号 ID 、 ATM PIN 码或信用卡详细信息)的一种攻击方式。

流程

寻找大鱼,打窝处 : hr,运维,开发人员,销售,等等窝点. 信息搜集,找对象.

制作饵料 : 看着像真的, 没有风险 等. 马子要强,内容要像.

抛竿,放长线 : 發发发. 社工.

--->等待大鱼上钩.

攻击手法

0-隐藏自己

cdn, 代理 转发,

购买 网络账号, 匿名

免杀马

ShellcodeLoader:GitHub - xf555er/ShellcodeLoader: This is my FirstRepository

基本加载器思路为shellcode申请内存(可读可写) -> 载入内存 -> 执行内存

改图标加签名.

360QVM_bypass (GitHub - Pizz33/360QVM_bypass: 通过生成不同hash的ico并写入程序中,实现批量bypass360QVM)的基础上,进行修改增加签名功能。360QVM_bypass-public (https://github.com/S9MF/my_script_tools/blob/main/360QVM_bypass-public/README.md)

过沙箱

延长马子的存活时间.

cs插件:

PushPlus2:my_script_tools/CS插件/README.md at main · S9MF/my_script_tools · GitHub

Aggressor Script:Aggressor Script

1-office宏

正常的office宏, 客户打开后都会看到 是否要启用宏, 这样的特征很明显.

那我们可以利用 文件分离 的方法.直接上线.(不用询问是否启用宏.)

Office--加载宏-CS上线_怎么修改启用宏的文档图标为正常图标 cs-CSDN博客

创建xxx.dotm

cs -- 生成 office宏 -- 复制

在桌面新建一个docx文档,点击开发工具 --> V B

在 ThisDocument 里黏贴 刚才复制的office宏.

点击保存 , 点击 否.

然后就另存为一个启用宏的模版. (.dotm)

将此文件放到服务器上,保证可以访问.

创建xxx.docx

然后再新建一个docx文档,

添加一个模版 , 随便写点内容...

另存为xxx.docx

然后将后缀改为zip,

打开,找到这个文件 -- 双击.

修改后面 target 的值 为你 服务器 上 xxx.dotm 文件的访问网址.

http://ip/xxx.dotm

修改完后,保存

再将zip后缀修改为docx,

得到 xxx.docx

开钓:

将此docx文档上传运行. (未做免杀)

2-RLO + 自解压

钓鱼隐藏--文件后缀&压缩文件&捆绑文件_rlo文件-CSDN博客

捆绑EXE

捆绑exe释放正常文件,无法打开 / 文件已损坏.

3-快捷方式lnk

快捷方式(lnk)--加载&HTA-CS上线_mshta 上线cs-CSDN博客

人家 制作 lnk 的思路:

【红队战法】多角度钓鱼

远程下载, 加载 内存, 上线.

4-邮件伪造

钓鱼邮件指利用伪装的电邮,欺骗收件人将账号、口令等信息回复给指定的接收者;或引导收件人连接到特制的网页,这些网页通常会伪装成和真实网站一样,如银行或理财的网页,令登录者信以为真,输入信用卡或银行卡号码、账户名称及密码等而被盗取。

Swaks

SPF劫持上线.

邮件钓鱼--有无SPF演示--Swaks_kali伪造邮件-CSDN博客

Swaks是kali自带的一款邮件伪造工具,通过swaks可以向任意目标发送任意内容的邮件

swaks的用法: --from <发件人的邮箱> --ehlo <伪造邮件头> --body <邮件正文内容> --header <邮件头信息,subject为邮件标题> --data <源邮件> --attach <附件文件>

Gophish

Gophish是一个开源的钓鱼工具包,自带web面板,对于邮件编辑、网站克隆、数据可视化、批量发送等功能的使用带来的极大的便捷。

邮件钓鱼--平台框架-优化内容效率-Gophish项目_gophish 发信任配置-CSDN博客

5-网站克隆

setoolkit

网页钓鱼-克隆修改--劫持口令&下载后门_口令劫持-CSDN博客

不仅可以记录用户提交的数据,还可以进行注入攻击

1) Social-Engineering Attacks【社工攻击(常用)】2) Penetration Testing (Fast-Track)【渗透测试(快速的)】3) Third Party Modules【第三方模块】4) Update the Social-Engineer Toolkit【更新社工工具包】5) Update SET configuration【升级配置】6) Help, Credits, and About【帮助】

nginx反向代理

前端页面克隆

右键另存为

定位元素属性等复制...

6-wifi钓鱼

开一个免费的wifi,诱使客户登录等,获取敏感信息.

7-其他

伪基站

又称假基站、假基地台,是一种利用GSM单向认证缺陷的非法无线电通信设备,主要由主机和笔记本电脑组成,能够搜取以其为中心、一定半径范围内的GSM移动电话信息,并任意冒用他人手机号码强行向用户手机发送诈骗、推销等垃圾短信,通常安放在汽车或者一个比较隐蔽的地方发送。

标签钓鱼

标签钓鱼(tabnabbing)是一种新的网络钓鱼攻击手法,该攻击手法是由Mozilla Firefox浏览器的界面及创意负责人Aza Raskin发现和命名的,tabnabbing可改变用户浏览网页的标签及接口,以诱导用户输入网络服务的账号与密码。

鱼叉式网络钓鱼

这是指一种源自于亚洲与东欧,只针对“特定的目标”进行的网络钓鱼攻击!简而言之就是组织一次有目性的,对特定的单位进行钓鱼攻击。

水坑攻击

”水坑攻击”,黑客攻击方式之一,顾名思义,是在受害者必经之路设置了一个“水坑(陷阱)”。最常见的做法是,黑客分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”。

U盘钓鱼

简单来说,就是在U盘里面植入木马或者病毒,进行钓鱼上线。常见的攻击手法就是把U盘扔在目标单位门口,或者你可以社工员工地址信息并邮寄给他。亦或者,可以像某黑客电影或者黑客游戏一样,想办法进入对方大厦到工位电脑上插U盘上马。

Excel注入

Excel注入是一种将包含恶意命令的excel公式插入到可以导出csv或xls等格式的文本中,当在excel中打开xls文件时,文件会转换为excel格式并提供excel公式的执行功能,从而造成命令执行。

漏洞利用

CVE-2017-11882

...

防御

邮件钓鱼--前置-攻击&防范 7 看-CSDN博客

10 top anti-phishing tools and services | CSO Online

安全意识 识别 AV 设施

火绒剑 逆向分析 等等.

1. Avanan

Avanan为云托管电子邮件提供反钓鱼软件,通过API连接到企业的电子邮件提供商,使用历史邮件来训练其AI防护模型。

Anti-Phishing Software for Office 365, G Suite and More | Check Point

2. Barracuda Email Protection

Barracuda Email Protection也是一款利用邮件提供商API来防御网络钓鱼攻击和商业邮件入侵(BEC)的工具.

Email Security Services & Solutions | Barracuda Email Protection

3. BrandShield

BrandShield专注于防范网络钓鱼活动对企业品牌及高管声誉的损害,能够通过电子邮件、社交媒体或其他媒介识别利用企业品牌或高管名字的钓鱼攻击。BrandShield方案还能够监测互联网上是否存在盗用贵企业品牌的恶意网站,并监测亚马逊等市场上是否有公然销售的假冒产品。

https://www.brandshield.com/

4. Cofense PDR

Cofense PDR(网络钓鱼检测和响应)是一项托管式反网络钓鱼攻击服务,能够结合利用基于AI的工具和安全专家,帮助用户识别和应对当前发生的钓鱼攻击.

https://cofense.com/product-services/phishing-defense-services/

5. Outseer FraudAction

Outseer FraudAction的前身RSA FraudAction,它提供了一套功能非常全面的网络钓鱼防护解决方案。该方案是一种托管式的网络钓鱼防护服务,类似Cofense提供的服务。

Outseer FraudAction™ - Outseer

6. IRONSCALES

IRONSCALES是一个电子邮件安全平台,通过动态检测和分析来增强企业现有电子邮件系统的安全性,包括:阻止、标记或仅在可能的可疑邮件上添加横幅。

Email Security Software for the Enterprise & MSP | IRONSCALES

7. KnowBe4

KnowBe4的首席黑客官是黑客界大名鼎鼎的Kevin Mitnick。KnowBe4还提供PhishER,这是一个围绕钓鱼攻击的安全编排、自动化和响应(SOAR)平台,它使安全团队能够更高效地应对针对企业的电子邮件威胁。

https://www.knowbe4.com/

8. Mimecast

Mimecast提供了多种工具来防范钓鱼攻击,包括检测恶意链接和附件的功能,通过使用沙箱等高级方法删除或使其安全。

Advanced Email Security | Mimecast

9. Microsoft Defender for Office 365

Microsoft Defender for Office 365提供了与本清单中其他工具类似的功能:用户培训、钓鱼检测和防御、取证和根本原因分析,甚至是威胁狩猎。

Microsoft Defender for Office 365 | Microsoft Security

10. Valimail

Best-in-Class DMARC Solutions For Businesses | Valimail

Valimail非常适合预算有限的中小企业用户,其DMARC服务能够逐步引导用户为电子邮件域配置DMARC,然后汇总并生成每日DMARC报告。

终端侧防护

网络流量侧防护

其他: 密码,意识,限制,

溯源

看邮件原文

看发件人地址

对邮箱及域名进行查询

搜索引擎

威胁平台

WHOIS 查询域名注册相关信息

ICP备案

...

二维码

在线二维码解码器 二维码安全检测工具

二维码解析为网址, 然后继续操作就可.

文件类型

注意到底是不是图片 等等.

反制

利用蚁剑钓鱼上线CS

....

找到目标 -- 开搞 ...

相关文章:

你也喜欢“钓鱼“吗?

免责声明:本文仅做分享! 目录 什么是网络钓鱼 流程 攻击手法 0-隐藏自己 1-office宏 创建xxx.dotm 创建xxx.docx 2-RLO 自解压 3-快捷方式lnk 4-邮件伪造 Swaks Gophish 5-网站克隆 setoolkit nginx反向代理 前端页面克隆 6-wifi钓鱼 7-其他 防御 溯源 反…...

druid jdbc 执行 sql 输出 开销耗时

druid 执行sql输出 参考链接配置_LogFilter alibaba/druid Wiki GitHub 看不太懂的往这里瞅瞅。 1. 别名映射 这个地方 给我们提供了 5 种 logfilter : log4j、log4j2、slf4j、commonlogging和commonLogging 每一种实际上都代表一个日志框架 或 日志门面。 -Ddruid.fil…...

C++如何处理内存碎片问题

目录 一.前言二.什么是内存碎片三.如何处理内存碎片 一.前言 这篇文章简单讨论一下C如何处理内存碎片问题。 二.什么是内存碎片 所谓内存碎片就是系统中存在的不能供进程使用的小块内存,主要包括外部碎片以及内部碎片。 外部碎片:内存分配和回收的过…...

FreeRTOS常用API接口函数

提示:FreeRTOS常用API接口函数:并对部分参数附上自己的解释,后面继续补充 FreeRTOS常用API接口函数 1.任务相关的API1.1 创建任务:xTaskCreate1.2 开启任务调度器函数:vTaskStartScheduler1.3 任务的删除:vTaskDelete1…...

DesignPattern设计模式

1 前言 1.1 内容概要 理解使用设计模式的目的掌握软件设计的SOLID原则理解单例的思想,并且能够设计一个单例理解工厂设计模式的思想,能够设计简单工厂,理解工厂方法了解建造者模式的思想,掌握其代码风格理解代理设计模式的思想&a…...

3.ChatGPT在教育领域的应用:教学辅助与案例分享(3/10)

ChatGPT在教育领域的应用:教学辅助与案例分享 引言 在21世纪的教育领域,技术革新正以前所未有的速度改变着传统的教学和学习方式。随着人工智能(AI)的快速发展,教育技术(EdTech)领域迎来了新的…...

Kafka+PostgreSql,构建一个总线服务

之前开发的系统,用到了RabbitMQ和SQL Server作为总线服务的传输层和存储层,最近一直在看Kafka和PostgreSql相关的知识,想着是不是可以把服务总线的技术栈切换到这个上面。今天花了点时间试了试,过程还是比较顺利的,后续…...

电脑怎么录屏?四款录屏工具分享

作为一个刚刚踏入视频创作领域的新手,我一直在寻找一款适合自己的录屏软件。最近,我尝试了四款市面上比较热门的录屏工具。今天,就让我来分享一下我的使用体验,希望能给同样在寻找录屏软件的朋友们一些参考。 一、福昕录屏大师 …...

Java代码审计篇 | ofcms系统审计思路讲解 - 篇4 | XXE漏洞审计

文章目录 Java代码审计篇 | ofcms系统审计思路讲解 - 篇4 | XXE漏洞审计0. 前言1. XXE代码审计【有1处】1.1. 搜索JRXmlLoader1.1.1. JRAntApiWriteTask1.1.2. JRAntUpdateTask1.1.3. TableReportContextXmlRule1.1.4. JasperCompileManager【存在漏洞】 1.2. 搜索XMLReader1.2…...

Leetcode 每日一题:Word Ladder

写在前面: 今天我们来看一道图论的题,这道题目是我做过目前最难与图论联想到的一道题目之一。如果没有提示的话,我们很容易往 dp 等解决 array 问题的方向去解决它,经过我超过 2个小时的思考我觉得这种方向是没前途的~…...

c++ 编辑器 和 编译器 的详细解释

在 C 开发中,编辑器 和 编译器 是两个不同的工具,分别在编写代码和生成可执行文件的过程中起着不同的作用。下面是它们的详细介绍: 1. 编辑器(Editor) 编辑器 是用来编写和编辑代码的工具。C 代码就是通过编辑器编写…...

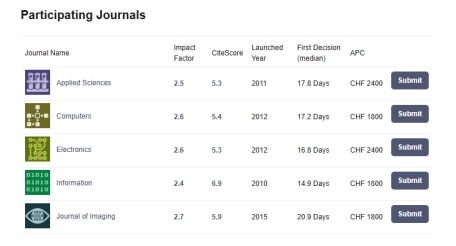

计算机视觉(二)—— MDPI特刊推荐

特刊征稿 01 期刊名称: Applied Computer Vision and Pattern Recognition: 2nd Volume 截止时间: 摘要提交截止日期:2024年10月30日 投稿截止日期:2024年12月30日 目标及范围: 包括但不限于以下领域:…...

交叉编译工具链的安装及带wiringPi库的交叉编译实现

交叉编译工具链的安装及带wiringPi库的交叉编译实现 交叉编译的概念交叉编译工具链的安装下载交叉编译工具链配置环境遍变量编译程序到ARM平台 带wiringPi库的交叉编译下载编译wiringPi库调用树莓派的wringPi库 交叉编译的概念 交叉编译是在一个平台上生成另一个平台上的可执行…...

java: 程序包org.junit.jupiter.api不存在

明明idea没有报错,引用包也没问题,为啥提示java: 程序包org.junit.jupiter.api不存在? 配置!还TMD是配置! 如果是引用包的版本不对或者其他,直接就是引用报错或者pom里面飘红了。 这个应该是把generat…...

代码随想录刷题day32丨动态规划理论基础,509. 斐波那契数, 70. 爬楼梯, 746. 使用最小花费爬楼梯

代码随想录刷题day32丨动态规划理论基础,509. 斐波那契数, 70. 爬楼梯, 746. 使用最小花费爬楼梯 1.动态规划理论基础 动态规划,英文:Dynamic Programming,简称DP,如果某一问题有很多重叠子问题…...

为什么矩阵特征值之和等于主对角线元素之和,特征值乘积等于行列式值

首先给出特征值和特征向量的定义。 设A是n阶矩阵,如果数λ和n维非零向量x使关系式 Axλx (1) 成…...

学生学籍管理系统可行性分析报告

引言 一、编写目的 随着科学技术的不断提高,计算机科学日渐成熟,其强大的功能已为人们深刻认识,它已进入人类社会的各个领域并发挥着越来越重要的作用。而学籍管理系统软件,可广泛应用于全日制大、中小学及其他各类学校,系统涵盖了小学、初中、高中学籍…...

C#排序算法新境界:深度剖析与高效实现基数排序

基数排序(Radix Sort)是一种非比较型整数排序算法,其原理是将整数按位数切割成不同的数字,然后按每个位数进行比较。具体来说,基数排序有两种方法: 最低位优先(LSD, Least Significant Digit f…...

玩机搞机-----如何简单的使用ADB指令来卸载和冻结系统应用 无需root权限 详细操作图示教程

同类博文: 玩机搞机---卸载内置软件 无root权限卸载不需要的软件 安全卸载_无需root卸载彻底内置软件-CSDN博客 在很多时候我们需要卸载一些系统级的app。但如果直接手机端进行卸载的话。是无法正常卸载的。其实我们可以通过有些成品工具或者完全靠ADB指令来进行卸…...

如何通过 Apache Camel 将数据导入 Elasticsearch

作者:来自 Elastic Andre Luiz 使用 Apache Camel 将数据提取到 Elasticsearch 的过程将搜索引擎的稳健性与集成框架的灵活性相结合。在本文中,我们将探讨 Apache Camel 如何简化和优化将数据提取到 Elasticsearch。为了说明此功能,我们将实…...

阿里云ACP云计算备考笔记 (5)——弹性伸缩

目录 第一章 概述 第二章 弹性伸缩简介 1、弹性伸缩 2、垂直伸缩 3、优势 4、应用场景 ① 无规律的业务量波动 ② 有规律的业务量波动 ③ 无明显业务量波动 ④ 混合型业务 ⑤ 消息通知 ⑥ 生命周期挂钩 ⑦ 自定义方式 ⑧ 滚的升级 5、使用限制 第三章 主要定义 …...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

Opencv中的addweighted函数

一.addweighted函数作用 addweighted()是OpenCV库中用于图像处理的函数,主要功能是将两个输入图像(尺寸和类型相同)按照指定的权重进行加权叠加(图像融合),并添加一个标量值&#x…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

Reasoning over Uncertain Text by Generative Large Language Models

https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829 1. 概述 文本中的不确定性在许多语境中传达,从日常对话到特定领域的文档(例如医学文档)(Heritage 2013;Landmark、Gulbrandsen 和 Svenevei…...

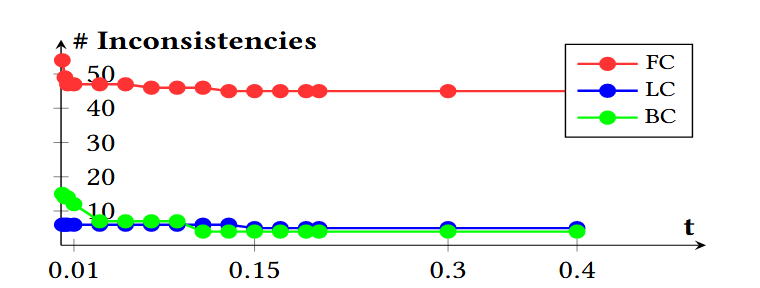

论文阅读笔记——Muffin: Testing Deep Learning Libraries via Neural Architecture Fuzzing

Muffin 论文 现有方法 CRADLE 和 LEMON,依赖模型推理阶段输出进行差分测试,但在训练阶段是不可行的,因为训练阶段直到最后才有固定输出,中间过程是不断变化的。API 库覆盖低,因为各个 API 都是在各种具体场景下使用。…...

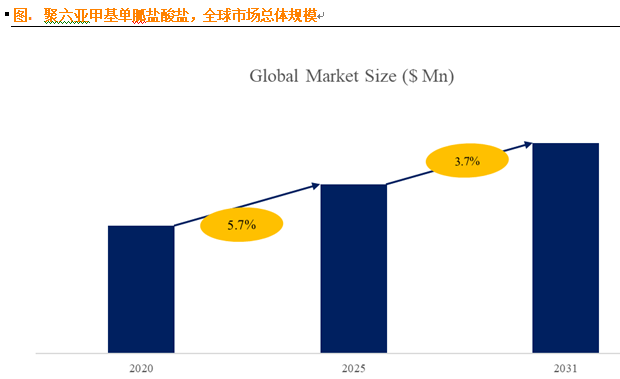

聚六亚甲基单胍盐酸盐市场深度解析:现状、挑战与机遇

根据 QYResearch 发布的市场报告显示,全球市场规模预计在 2031 年达到 9848 万美元,2025 - 2031 年期间年复合增长率(CAGR)为 3.7%。在竞争格局上,市场集中度较高,2024 年全球前十强厂商占据约 74.0% 的市场…...

数据分析六部曲?

引言 上一章我们说到了数据分析六部曲,何谓六部曲呢? 其实啊,数据分析没那么难,只要掌握了下面这六个步骤,也就是数据分析六部曲,就算你是个啥都不懂的小白,也能慢慢上手做数据分析啦。 第一…...

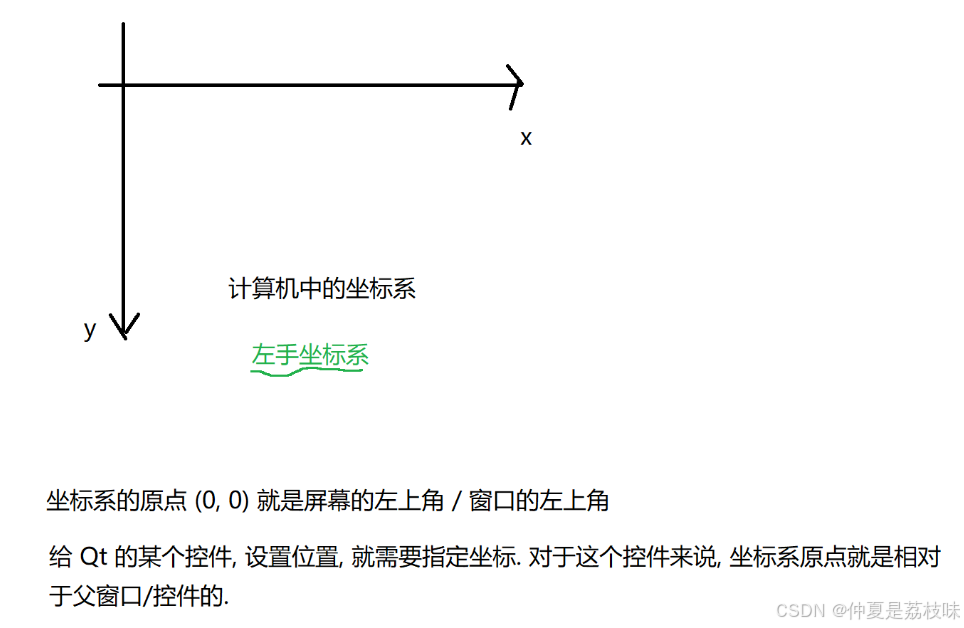

Qt的学习(二)

1. 创建Hello Word 两种方式,实现helloworld: 1.通过图形化的方式,在界面上创建出一个控件,显示helloworld 2.通过纯代码的方式,通过编写代码,在界面上创建控件, 显示hello world; …...