【探寻密码的奥秘】-001:解开密码的神秘面纱

目录

- 1、密码学概述

- 1.1、概念

- 1.2、目的

- 1.3、应用场景

- 2、密码学的历史

- 2.1、第一时期:古代密码时代

- 2.2、第二时期:机械密码时代

- 2.3、第三时期:信息密码时代

- 2.4、第四时期:现代密码时代

- 3、密码学的基本概念

- 3.1、一般通信系统

- 3.2、保密通信系统

- 3.3、加解密体制五元组

- 4、密码学基本属性

- 4.1、信息的机密性

- 4.2、信息的真实性

- 4.3、信息的完整性

- 4.4、抗抵赖性

- 5、密码体制分类

- 5.1、对称密码体制

- 5.2、非对称密码体制

1、密码学概述

1949 年香农(Shannon)发表《保密系统的通信理论》,通过将信息论引入密码学中,正式开启了密码学的大门,形成密码学科。

1.1、概念

概念:密码学是研究密码与密码活动本质和规律,以及指导密码实践的科学,主要探索密码编码和密码分析的一般规律,它是一门结合数学、计算机科学、信息通信系统等多门学科为一体的综合性学科。其主要是研究编制密码和破译密码的学科。

1.2、目的

目的:研究如何隐藏信息并把信息传递出去。

密码学是网络安全、信息安全、区块链等学科的基础。

1.3、应用场景

密码学的常见应用场景:信息通信加密解密、身份认证、消息认证、数字签名,是网络空间安全的核心技术。

2、密码学的历史

密码学是一门既年轻又古老的学科,它有着悠久而奇妙的历史。又被称为密码术或隐藏术。

2.1、第一时期:古代密码时代

从远古到第一次世界大战,这期间的密码称为古代密码。

使用的密码体制为古典密码体制,主要原理是文字内容的代替、移位和隐藏等技巧,主要应用于军事、政治和外交,通信是由信使来传递的,加密的手段是使用手工。

2.2、第二时期:机械密码时代

两次世界大战期间加密所使用的是机械密码机,因此这一时期的密码也称为机械密码。期间,研制和采用先进的密码设备,建立最严密的密码安全体系。

2.3、第三时期:信息密码时代

由于计算机的出现、信息论的产生和计算机通信网络的发展,密码学经历了一场彻底的革命,也进入信息密码时代。

将电子形式的文件转换成数字或数值符号,施以复杂的数学运算,达到数字符号的混淆、扩散和置换,实现加密、解密等各种控制的目的。传递信息的方法有无线通信、计算机网络等多种信息时代的传递方式。

2.4、第四时期:现代密码时代

1976年,美国斯坦福大学的密码专家Diffie和 Hellman发表划时代的论文——《密码学的新方向》(New Directions in Cryptography),提出密码学新的思想。该思想中不仅加密算法本身可以公开,同时用于加密消息的密钥也可以公开,这就是公钥加密。公钥密码的思想是密码发展的里程碑,实现了密码学发展史上的第二次飞跃。

随着科学的发展出现了很多新的密码技术: DNA 密码、混沌密码和量子密码等

3、密码学的基本概念

3.1、一般通信系统

在一般通信系统中,信号经过发信机的编码调制处理之后,经公开的信道传至收信机进行译码解码操作,最终将消息送至信宿。如下图所示:

缺点:在公开的信道中,信息的存储、传递与处理都是以明文形式进行运算的,很容易受到窃听、截取、篡改、伪造、假冒、重放等手段的攻击。

3.2、保密通信系统

保密通信系统是在一般通信系统中加入加密器与解密器,保证信息在传输过程中无法被其他人解读,从而有效解决信息安全问题。

3.3、加解密体制五元组

明文(Plaintext/Message):未加密的数据或解密还原后的数据。

密文(Ciphertext):加密后的数据。

加密(Encryption):对数据进行密码变换以产生密文的过程。

解密(Decryption):加密过程对应的逆过程。

加密算法(Encryption Algorithm):对明文进行加密时所采用的一组规则。

解密算法(Decryption Algorithm):对密文进进行解密时所采用的一组规则。

加密和解密算法的操作通常是在一组密钥控制下进行的,分别称为加密密钥和解密密钥。

一个密码体制可以描述为一个五元组(M,C,K,E,D) 它必须满足下述条件。

- (1)M是可能明文的有限集。

- (2)C是可能密文的有限集。

- (3)K是可能密钥的有限集。

- (4)E是加密有限空间集合。

- (5)D是解密有限空间集合。

实例说明:

密钥为k∈K,此时密钥需要经过安全的密钥信道由发送方传给接收方。

加密变换EK:M→C,由加密器完成。

解密变换DK:C→M,由解密器完成。

对于明文m∈M,发送方加密c=EK(m),m∈M,k∈K

接收方解密m=DK(c),c∈C,k∈K。

对于攻击者或密码分析者而言,由于不知道密钥k,无法对截获的密文c进行解密。

4、密码学基本属性

4.1、信息的机密性

信息的机密性是指保证信息不被泄露给非授权的个人、进程等实体的性质。

4.2、信息的真实性

信息的真实性是指保证信息来源可靠、没有被伪造和篡改的性质。

4.3、信息的完整性

数据的完整性是指数据没有受到非授权的篡改或破坏的性质。

4.4、抗抵赖性

行为的不可否认性也称抗抵赖性,是指一个已经发生的操作行为无法否认的性质。

5、密码体制分类

密码体制主要分为对称密码体制和非对称密码体制。

5.1、对称密码体制

对称密码体制又称单钥体制,是加密和解密使用相同密钥的密码算法。采用单钥体制的系统的保密性主要取决于密钥的保密性,与算法的保密性无关。

对称密码体制加解密过程如下图所示:

密钥可由发送方产生然后经过一个安全可靠的途径(如信使递送)送至接收方,或由第三方产生后安全可靠地分配给通信双方。

5.2、非对称密码体制

非对称密码体制也称公钥密码体制,在加密和解密过程中使用不同的方法。其中一个密钥可以公开,称为公钥,另一个密钥必须保密,称为私钥。

非对称密码体制加解密过程如下图所示:

非对称密码体制的主要特点是将加密和解密分开,因而可以实现多个用户加密的消息只能由一个用户解读,或由一个用户加密的消息而使多个用户可以解读。

非对称密码体制的另一个重要用途是数字签名。非对称密码体制不仅可以保障信息的机密性,还具有认证和不可否认性等功能。

相关文章:

【探寻密码的奥秘】-001:解开密码的神秘面纱

目录 1、密码学概述1.1、概念1.2、目的1.3、应用场景 2、密码学的历史2.1、第一时期:古代密码时代2.2、第二时期:机械密码时代2.3、第三时期:信息密码时代2.4、第四时期:现代密码时代 3、密码学的基本概念3.1、一般通信系统3.2、保…...

ElasticSearch7.x入门教程之集群安装(一)

文章目录 前言一、es7.x版本集群安装二、elasticsearch-head安装三、Kibana安装总结 前言 在工作中遇到了,便在此记录一下,以防后面会再次遇到。第一次使用是在2020年末,过了很久了,忘了些许部分了。 在工作当中,如果…...

c++ 笔记

基础知识 1. 指针、引用2. 数组3. 缺省参数4. 函数重载5. 内联函数6. 宏7. auto8. const9. 类和对象10. 类的6个默认成员函数11. 初始化列表12. this指针13. C/C的区别14. C 三大特性15. 结构体内存对齐规则16. explicit17. static18. 友元类、友元函数19. 内部类20. 内存管理&…...

【腾讯云】AI驱动TDSQL-C Serveress 数据库技术实战营-如何是从0到1体验电商可视化分析小助手得统计功能,一句话就能输出目标统计图

欢迎来到《小5讲堂》 这是《腾讯云》系列文章,每篇文章将以博主理解的角度展开讲解。 温馨提示:博主能力有限,理解水平有限,若有不对之处望指正! 目录 背景效果图流程图创建数据库基本信息数据库配置设置密码控制台开启…...

10 —— Webpack打包模式

开发模式:development ;场景:本地开发 生产模式:production ; 场景:打包上线 设置: 方式1.webpack.config.js 配置文件设置mode选项 module.exports { mode:production }; 方式2.在packa…...

【ArcGIS微课1000例】0132:从多个GIS视角认识与攀登珠穆朗玛峰

文章目录 1. Map Viewer中打开2. 场景查看器中打开3. ArcGIS中打开4. QGIS中打开5. Globalmapper中打开6. ArcGIS Earth中打开官网地址:https://www.arcgis.com/home/item.html?id=504a23373ab84536b7760c0add1e0c1c 1. Map Viewer中打开 以下展示不同底图样式的珠穆朗玛峰壮…...

vue2 - 20.json-server

json-server 目标:基于 json-server 工具,准备后端接口服务环境 1. 安装全局工具 json-server (全局工具仅需要安装一次)【官网】 yarn global add json-server 或 npm i json-server -g yarn global add json-server npm i …...

echarts4r 教程1:Get Started

❝ 写在前面 本文为 R 语言 echarts4r 包的学习笔记。本着自己学习、分享他人的态度,分享学习笔记,希望能对大家有所帮助。软件可能随时更新,建议配合官方文档一起阅读。 目录 1 Video & Article 2 Your first plot 3 Options 4 Navigate…...

蚁群算法(Ant Colony Optimization, ACO)

简介 蚁群算法(Ant Colony Optimization, ACO)是一种基于自然启发的优化算法,由意大利学者马可多里戈(Marco Dorigo)在1992年首次提出。它受自然界中蚂蚁觅食行为的启发,用于解决离散优化问题。 在自然界…...

使用IDEA构建springboot项目+整合Mybatis

目录 目录 1.Springboot简介 2.SpringBoot的工作流程 3.SpringBoot框架的搭建和配置 4.用Springboot实现一个基本的select操作 5.SpringBoot项目部署非常简单,springBoot内嵌了 Tomcat、Jetty、Undertow 三种容器,其默认嵌入的容器是 Tomcat,…...

苹果系统中利用活动监视器来终止进程

前言 苹果系统使用的时候总是感觉不太顺手。特别是转圈的彩虹球出现的时候,就非常令人恼火。如何找到一个像Windows那样任务管理器来终止掉进程呢? 解决办法 Commandspace 弹出搜索框吗,如下图: 输入“活动”进行搜索ÿ…...

宝塔安装雷池网站防护

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 前言一、 加载镜像二、使用步骤三、如果启动不成三、 启动成功以后三、 进入雷池不知道密码 前言 提示:这里可以添加本文要记录的大概内容:…...

JavaScript完整原型链

在 JavaScript 中,每个函数都有一个prototype属性,这个属性是一个对象。当通过一个构造函数创建一个新的对象时,这个新对象会自动拥有一个内部属性[[Prototype]](在一些浏览器中可以通过__proto__访问,不过这是一个非标…...

Vue 内置组件 keep-alive 中 LRU 缓存淘汰策略和实现

LRU(Least Recently Used,最近最少使用)是通过记录缓存项的访问顺序来决定淘汰的策略:当缓存满时,移除最久未被使用的项。 核心概念: 缓存存储:使用 Map 存储键值对,用于快速访问缓…...

李宏毅机器学习课程知识点摘要(14-18集)

线性回归,逻辑回归(线性回归sigmoid),神经网络 linear regression , logistic regression , neutral network 里面的偏导的相量有几百万维,这就是neutral network的不同,他是…...

《AI大模型开发笔记》Faster-Whisper 免费开源的高性能语音识别模型

1 Whisper模型,免费开源的语音识别模型 Whisper模型是OpenAI公开的语音识别模型。这是一个免费可商用的模型。 Whisper模型根据参数量来区分,有多个不同的版本,分别是tiny,base,small medium,large&#x…...

蓝队基础,网络七杀伤链详解

声明! 学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关&#…...

golang开发一个海盗王的登录更新器

前段时间,用golang配合界面库govcl开发一个海盗王的登陆更新器,实现多区注册和文件更新分离不同服务器等新功能。 由于govcl没有更换皮肤的功能,界面都是默认,不好看。 找了很多go语言的gui库,都没有符合要求的。 后来…...

李宏毅机器学习课程知识点摘要(6-13集)

pytorch简单的语法和结构 dataset就是数据集,dataloader就是分装好一堆一堆的 他们都是torch.utils.data里面常用的函数,已经封装好了 下面的步骤是把数据集读进来 这里是读进来之后,进行处理 声音信号,黑白照片,红…...

003 STM32基础、架构以及资料介绍——常识

注: 本笔记参考学习B站官方视频教程,免费公开交流,切莫商用。内容可能有误,具体以官方为准,也欢迎大家指出问题所在。 01什么是STM32(宏观) STM32属于一个微控制器,自带了各种常用通…...

python打卡day49

知识点回顾: 通道注意力模块复习空间注意力模块CBAM的定义 作业:尝试对今天的模型检查参数数目,并用tensorboard查看训练过程 import torch import torch.nn as nn# 定义通道注意力 class ChannelAttention(nn.Module):def __init__(self,…...

)

rknn优化教程(二)

文章目录 1. 前述2. 三方库的封装2.1 xrepo中的库2.2 xrepo之外的库2.2.1 opencv2.2.2 rknnrt2.2.3 spdlog 3. rknn_engine库 1. 前述 OK,开始写第二篇的内容了。这篇博客主要能写一下: 如何给一些三方库按照xmake方式进行封装,供调用如何按…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

站群服务器的应用场景都有哪些?

站群服务器主要是为了多个网站的托管和管理所设计的,可以通过集中管理和高效资源的分配,来支持多个独立的网站同时运行,让每一个网站都可以分配到独立的IP地址,避免出现IP关联的风险,用户还可以通过控制面板进行管理功…...

SQL Server 触发器调用存储过程实现发送 HTTP 请求

文章目录 需求分析解决第 1 步:前置条件,启用 OLE 自动化方式 1:使用 SQL 实现启用 OLE 自动化方式 2:Sql Server 2005启动OLE自动化方式 3:Sql Server 2008启动OLE自动化第 2 步:创建存储过程第 3 步:创建触发器扩展 - 如何调试?第 1 步:登录 SQL Server 2008第 2 步…...

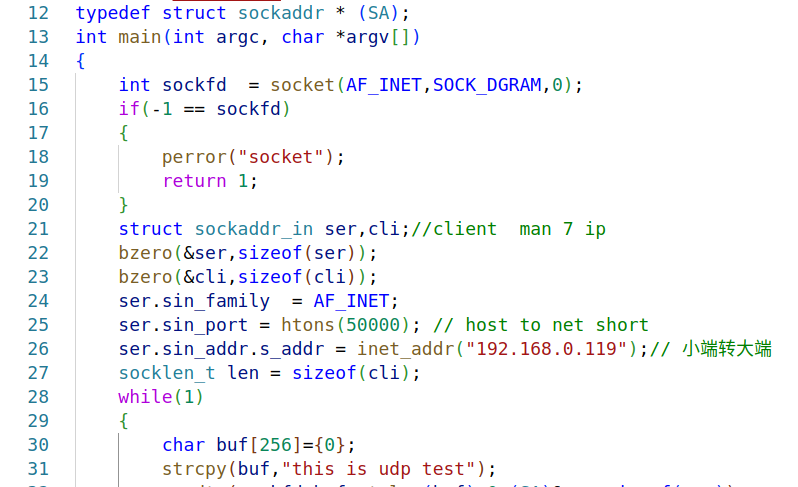

嵌入式学习之系统编程(九)OSI模型、TCP/IP模型、UDP协议网络相关编程(6.3)

目录 一、网络编程--OSI模型 二、网络编程--TCP/IP模型 三、网络接口 四、UDP网络相关编程及主要函数 编辑编辑 UDP的特征 socke函数 bind函数 recvfrom函数(接收函数) sendto函数(发送函数) 五、网络编程之 UDP 用…...

Unity VR/MR开发-VR开发与传统3D开发的差异

视频讲解链接:【XR马斯维】VR/MR开发与传统3D开发的差异【UnityVR/MR开发教程--入门】_哔哩哔哩_bilibili...

用递归算法解锁「子集」问题 —— LeetCode 78题解析

文章目录 一、题目介绍二、递归思路详解:从决策树开始理解三、解法一:二叉决策树 DFS四、解法二:组合式回溯写法(推荐)五、解法对比 递归算法是编程中一种非常强大且常见的思想,它能够优雅地解决很多复杂的…...

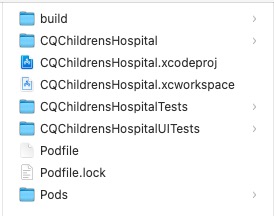

Xcode 16 集成 cocoapods 报错

基于 Xcode 16 新建工程项目,集成 cocoapods 执行 pod init 报错 ### Error RuntimeError - PBXGroup attempted to initialize an object with unknown ISA PBXFileSystemSynchronizedRootGroup from attributes: {"isa">"PBXFileSystemSynchro…...

如何通过git命令查看项目连接的仓库地址?

要通过 Git 命令查看项目连接的仓库地址,您可以使用以下几种方法: 1. 查看所有远程仓库地址 使用 git remote -v 命令,它会显示项目中配置的所有远程仓库及其对应的 URL: git remote -v输出示例: origin https://…...