DDoS攻击防御方案大全

1. 引言

随着互联网的迅猛发展,DDoS(分布式拒绝服务)攻击成为了网络安全领域中最常见且危害严重的攻击方式之一。DDoS攻击通过向目标网络或服务发送大量流量,导致服务器过载,最终使其无法响应合法用户的请求。本文将深入探讨DDoS攻击的原理、常见类型以及全面的防御方案,帮助企业和个人有效保护他们的网络资产。

2. DDoS攻击的基本概念

2.1 什么是DDoS攻击?

DDoS(分布式拒绝服务)攻击是一种恶意行为,旨在通过大量请求淹没目标服务器或网络资源,从而使其无法处理合法用户的请求。这种攻击通常涉及多个受控的计算机或设备,形成一个庞大的攻击网络,称为“僵尸网络”或“Botnet”。

示例

想象一下,一家在线零售商在促销活动期间突然遭遇了一场DDoS攻击。攻击者通过控制成千上万台被感染的计算机,向零售商的网站发送海量请求。这些请求迅速消耗了服务器的带宽和处理能力,导致正常顾客无法访问网站,最终造成了销售损失和品牌信誉受损。

2.2 DDoS攻击的工作原理

DDoS攻击的工作原理可以简要描述为以下几个步骤:

-

感染设备:攻击者使用恶意软件感染大量计算机设备,形成僵尸网络。这些设备的用户通常对感染毫无察觉。

-

发起攻击:当攻击者决定发起DDoS攻击时,他们会向所有被感染的设备发送命令,要求它们同时向目标服务器发送请求。

-

流量淹没:目标服务器接收到的请求数量突然飙升,超出其处理能力,导致服务器过载,无法响应正常用户的请求。

2.3 DDoS攻击的类型

DDoS攻击可以分为几种主要类型,分别针对网络层、传输层和应用层。

2.3.1 流量攻击

流量攻击通过发送大量数据包来淹没目标的带宽。这类攻击通常使用UDP洪水、ICMP洪水等方法。

- UDP洪水:攻击者向目标发送大量UDP数据包,目标服务器被迫处理这些数据包,消耗资源。

2.3.2 协议攻击

协议攻击利用网络协议的特性,耗尽目标服务器的资源。

- SYN洪水:攻击者向目标发送大量SYN请求,但不完成三次握手过程,导致目标服务器保持大量半开连接,从而耗尽资源。

2.3.3 应用层攻击

应用层攻击针对特定应用程序,通常使用HTTP洪水、Slowloris等方法。

- HTTP洪水:攻击者向目标网站发送大量HTTP请求,试图使其超载。由于HTTP请求通常需要更多的处理能力,这类攻击对Web服务器的影响尤为显著。

2.4 DDoS攻击的影响

DDoS攻击的影响不仅限于服务中断,还可能导致以下后果:

-

经济损失:由于服务不可用,企业可能面临直接的经济损失,尤其是在高峰时段的攻击。

-

品牌声誉受损:频繁的服务中断会削弱客户对品牌的信任,影响企业的长期发展。

-

额外的恢复成本:企业可能需要投入额外的资源来恢复服务和进行安全审计。

3. DDoS攻击的防御方案

3.1 网络层防御

网络层防御主要是通过硬件和网络设备来过滤和限制流量。

3.1.1 防火墙

配置防火墙以阻止可疑流量,设置流量限制和访问控制列表(ACL)。

bash

# 使用iptables限制每秒的连接数

iptables -A INPUT -p tcp --dport 80 -i eth0 -m conntrack --ctstate NEW -m limit --limit 10/s -j ACCEPT3.1.2 负载均衡

通过负载均衡分散流量,将请求分发到多个服务器,降低单个服务器的压力。

bash

# Nginx负载均衡配置示例

http {upstream backend {server backend1.example.com;server backend2.example.com;}server {location / {proxy_pass http://backend;}}

}3.2 应用层防御

应用层防御主要针对特定应用程序的安全。

3.2.1 Web应用防火墙(WAF)

WAF可以检测和过滤恶意流量,保护Web应用免受DDoS攻击。

- 示例:使用ModSecurity作为Apache的WAF。

bash

# 安装ModSecurity

sudo apt-get install libapache2-mod-security2# 启用ModSecurity

sudo a2enmod security23.2.2 CAPTCHA

在关键请求中使用CAPTCHA,确保请求来自真实用户而非自动化工具。

3.3 云防护

利用云服务提供商的DDoS防护服务,能够更有效地抵御大规模攻击。

3.3.1 云DDoS防护服务

- 示例:使用Cloudflare、AWS Shield、Google Cloud Armor等。

bash

# 在Cloudflare中启用DDoS防护

# 登录Cloudflare控制面板,选择域名,启用“防火墙”中的“DDoS防护”选项。3.4 监测与响应

实施持续的监测和快速响应机制,以便在攻击发生时及时采取措施。

3.4.1 流量监测

使用流量监测工具(如Wireshark、NetFlow等)实时分析流量模式,及时发现异常流量。

# 使用tcpdump监测流量

sudo tcpdump -i eth0 -n3.4.2 自动响应

配置自动响应机制,根据流量异常自动阻断可疑IP。

bash

# 使用fail2ban自动阻止可疑IP

sudo apt-get install fail2ban

# 配置fail2ban监控nginx日志并自动封禁可疑IP4. 结论

DDoS攻击对企业和个人网站构成了严重威胁,但通过实施有效的防御方案,可以大大降低攻击的风险和影响。希望本文提供的防御策略和最佳实践能够帮助您更好地保护网络资产。如果您对DDoS防御有更多问题或想法,欢迎在评论区与我们交流!

相关文章:

DDoS攻击防御方案大全

1. 引言 随着互联网的迅猛发展,DDoS(分布式拒绝服务)攻击成为了网络安全领域中最常见且危害严重的攻击方式之一。DDoS攻击通过向目标网络或服务发送大量流量,导致服务器过载,最终使其无法响应合法用户的请求。本文将深…...

Vue中常用指令

一、内容渲染指令 1.v-text:操作纯文本,用于更新标签包含的文本,但是使用不灵活,无法拼接字符串,会覆盖文本,可以简写为{{}},{{}}支持逻辑运算。 用法示例: //把name对应的值渲染到…...

Servlet解析

概念 Servlet是运行在服务端的小程序(Server Applet),可以处理客户端的请求并返回响应,主要用于构建动态的Web应用,是SpringMVC的基础。 生命周期 加载和初始化 默认在客户端第一次请求加载到容器中,通过反射实例化…...

带虚继承的类对象模型

文章目录 1、代码2、 单个虚继承3、vbptr是什么4、虚继承的多继承 1、代码 #include<iostream> using namespace std;class Base { public:int ma; };class Derive1 :virtual public Base { public:int mb; };class Derive2 :public Base { public:int mc; };class Deri…...

深度学习中的离群值

文章目录 深度学习中有离群值吗?深度学习中的离群值来源:处理离群值的策略:1. 数据预处理阶段:2. 数据增强和鲁棒模型:3. 模型训练阶段:4. 异常检测集成模型: 如何处理对抗样本?总结…...

如何利用Logo设计免费生成器创建专业级Logo

在当今的商业世界中,一个好的Logo是品牌身份的象征,它承载着公司的形象与理念。设计一个专业级的Logo不再需要花费大量的金钱和时间,尤其是当我们拥有Logo设计免费生成器这样的工具时。接下来,让我们深入探讨如何利用这些工具来创…...

)

Mysql SQL 超实用的7个日期算术运算实例(10k)

文章目录 前言1. 加上或减去若干天、若干月或若干年基本语法使用场景注意事项运用实例分析说明2. 确定两个日期相差多少天基本语法使用场景注意事项运用实例分析说明3. 确定两个日期之间有多少个工作日基本语法使用场景注意事项运用实例分析说明4. 确定两个日期相隔多少个月或多…...

运算指令(PLC)

加 ADD 减 SUB 乘 MUL 除 DIV 浮点运算 整数运算...

「Mac畅玩鸿蒙与硬件49」UI互动应用篇26 - 数字填色游戏

本篇教程将带你实现一个数字填色小游戏,通过简单的交互逻辑,学习如何使用鸿蒙开发组件创建趣味性强的应用。 关键词 UI互动应用数字填色动态交互逻辑判断游戏开发 一、功能说明 数字填色小游戏包含以下功能: 数字选择:用户点击…...

机器学习经典算法——逻辑回归

目录 算法介绍 算法概念 算法的优缺点 LogisticRegression()函数理解 环境准备 算法练习 算法介绍 算法概念 逻辑回归(Logistic Regression)是一种广泛应用于分类问题的机器学习算法。 它基于线性回归的思想,但通过引入一个逻辑函数&…...

【数据仓库金典面试题】—— 包含详细解答

大家好,我是摇光~,用大白话讲解所有你难懂的知识点 该篇面试题主要针对面试涉及到数据仓库的数据岗位。 以下都是经典的关于数据仓库的问题,希望对大家面试有用~ 1、什么是数据仓库?它与传统数据库有何区别? 数据仓库…...

【UE5 C++课程系列笔记】19——通过GConfig读写.ini文件

步骤 1. 新建一个Actor类,这里命名为“INIActor” 2. 新建一个配置文件“Test.ini” 添加一个自定义配置项 3. 接下来我们在“INIActor”类中获取并修改“CustomInt”的值。这里定义一个方法“GetINIVariable” 方法实现如下,其中第16行代码用于构建配…...

JS 中 json数据 与 base64、ArrayBuffer之间转换

JS 中 json数据 与 base64、ArrayBuffer之间转换 json 字符串进行 base64 编码 function jsonToBase64(json) {return Buffer.from(json).toString(base64); }base64 字符串转为 json 字符串 function base64ToJson(base64) {try {const binaryString atob(base64);const js…...

USB 驱动开发 --- Gadget 驱动框架梳理

编译链接 #----》 linux_5.10/drivers/usb/gadget/Makefileobj-$(CONFIG_USB_LIBCOMPOSITE) libcomposite.o libcomposite-y : usbstring.o config.o epautoconf.o libcomposite-y composite.o functions.o configfs.o u_f.oobj-$(CONFIG_USB_GADG…...

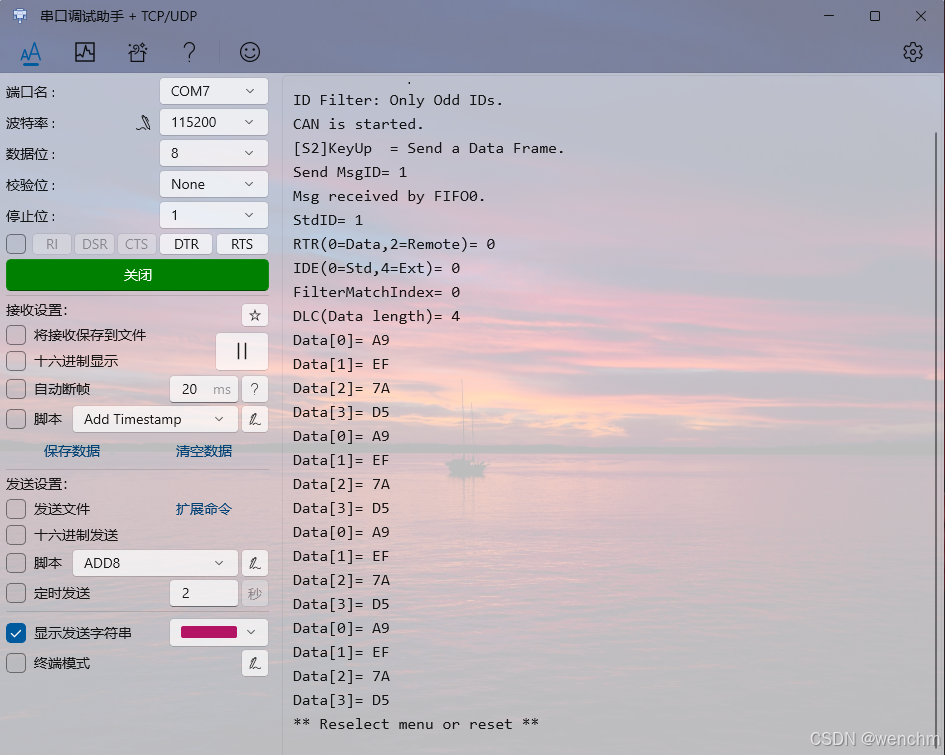

细说STM32F407单片机中断方式CAN通信

目录 一、工程配置 1、时钟、DEBUG、USART6、GPIO、CodeGenerator 2、CAN1 3、NVIC 二、软件设计 1、KEYLED 2、can.h 3、can.c (1)CAN1中断初始化 (2)RNG初始化和随机数产生 (3) 筛选器组设置…...

Python应用指南:高德交通态势数据

在现代城市的脉络中,交通流量如同流动的血液,交通流量的动态变化对出行规划和城市管理提出了更高的要求。为了应对这一挑战,高德地图推出了交通态势查询API,旨在为开发者提供一个强大的工具,用于实时获取指定区域或道路…...

医学图像分析工具01:FreeSurfer || Recon -all 全流程MRI皮质表面重建

FreeSurfer是什么 FreeSurfer 是一个功能强大的神经影像学分析软件包,广泛用于处理和可视化大脑的横断面和纵向研究数据。该软件由马萨诸塞州总医院的Martinos生物医学成像中心的计算神经影像实验室开发,旨在为神经科学研究人员提供一个高效、精确的数据…...

.NET框架用C#实现PDF转HTML

HTML作为一种开放标准的网页标记语言,具有跨平台、易于浏览和搜索引擎友好的特性,使得内容能够在多种设备上轻松访问并优化了在线分享与互动。通过将PDF文件转换为HTML格式,我们可以更方便地在浏览器中展示PDF文档内容,同时也更容…...

mamba-ssm安装

注意1:mamba-ssm要与casual-conv1d一起安装。 注意2:mamba-ssm与cuda、pytorch版本要对应。需要看你下载的代码的requirements.txt causal-conv1d与mamba的whl包官网下载: https://github.com/Dao-AILab/causal-conv1d/releases?page3 htt…...

网络IP协议

IP(Internet Protocol,网际协议)是TCP/IP协议族中重要的协议,主要负责将数据包发送给目标主机。IP相当于OSI(图1)的第三层网络层。网络层的主要作用是失陷终端节点之间的通信。这种终端节点之间的通信也叫点…...

变量 varablie 声明- Rust 变量 let mut 声明与 C/C++ 变量声明对比分析

一、变量声明设计:let 与 mut 的哲学解析 Rust 采用 let 声明变量并通过 mut 显式标记可变性,这种设计体现了语言的核心哲学。以下是深度解析: 1.1 设计理念剖析 安全优先原则:默认不可变强制开发者明确声明意图 let x 5; …...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

大数据学习栈记——Neo4j的安装与使用

本文介绍图数据库Neofj的安装与使用,操作系统:Ubuntu24.04,Neofj版本:2025.04.0。 Apt安装 Neofj可以进行官网安装:Neo4j Deployment Center - Graph Database & Analytics 我这里安装是添加软件源的方法 最新版…...

java_网络服务相关_gateway_nacos_feign区别联系

1. spring-cloud-starter-gateway 作用:作为微服务架构的网关,统一入口,处理所有外部请求。 核心能力: 路由转发(基于路径、服务名等)过滤器(鉴权、限流、日志、Header 处理)支持负…...

突破不可导策略的训练难题:零阶优化与强化学习的深度嵌合

强化学习(Reinforcement Learning, RL)是工业领域智能控制的重要方法。它的基本原理是将最优控制问题建模为马尔可夫决策过程,然后使用强化学习的Actor-Critic机制(中文译作“知行互动”机制),逐步迭代求解…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

为什么需要建设工程项目管理?工程项目管理有哪些亮点功能?

在建筑行业,项目管理的重要性不言而喻。随着工程规模的扩大、技术复杂度的提升,传统的管理模式已经难以满足现代工程的需求。过去,许多企业依赖手工记录、口头沟通和分散的信息管理,导致效率低下、成本失控、风险频发。例如&#…...

Cinnamon修改面板小工具图标

Cinnamon开始菜单-CSDN博客 设置模块都是做好的,比GNOME简单得多! 在 applet.js 里增加 const Settings imports.ui.settings;this.settings new Settings.AppletSettings(this, HTYMenusonichy, instance_id); this.settings.bind(menu-icon, menu…...

Redis数据倾斜问题解决

Redis 数据倾斜问题解析与解决方案 什么是 Redis 数据倾斜 Redis 数据倾斜指的是在 Redis 集群中,部分节点存储的数据量或访问量远高于其他节点,导致这些节点负载过高,影响整体性能。 数据倾斜的主要表现 部分节点内存使用率远高于其他节…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...