什么叫区块链?怎么保证区块链的安全性?

区块链(Blockchain)是一种分布式数据库或账本技术,它通过去中心化的方式记录交易或其他数据,并确保这些记录是安全、透明和不可篡改的。区块链最初是作为比特币(Bitcoin)加密货币的基础技术而被公众所知,但其应用已经远远超出了加密货币领域,涵盖了金融、供应链管理、智能合约等多个行业。

区块链的核心特点

-

去中心化:

-

区块链不依赖于单一的中央机构来管理和验证交易。相反,它是由一个点对点网络中的多个节点共同维护的。

-

-

不可篡改性:

-

一旦数据被写入区块链,就几乎不可能更改或删除。这是因为每个区块都包含前一个区块的哈希值,形成了一个链条。如果要改变某个区块的数据,则需要同时改变后续所有区块的数据,这在计算上是非常困难的。

-

-

透明性和可追溯性:

-

所有参与者都可以查看整个区块链上的交易记录,从而提高了系统的透明度。同时,每一笔交易都有迹可循,可以追踪到源头。

-

-

共识机制:

-

为了保证网络中所有节点对于交易的有效性达成一致,区块链采用了不同的共识算法,如工作量证明(Proof of Work, PoW)、权益证明(Proof of Stake, PoS)等。

-

-

加密安全性:

-

区块链使用公钥和私钥加密技术来保护用户的身份和交易的安全。只有拥有相应私钥的人才能发起与该账户相关的交易。

-

-

智能合约:

-

某些类型的区块链支持自动执行的合约代码,称为智能合约。这些合约可以在满足特定条件时自动触发预定义的操作,无需第三方介入。

-

区块链的工作原理

-

交易:当一笔交易发生时,它会被广播给网络中的所有节点。

-

打包成区块:节点将收到的交易收集起来,形成一个新的区块。

-

验证:根据所采用的共识机制,节点会验证新区块中的交易是否有效。

-

添加到链上:一旦新区块被验证通过,它就会被添加到现有的区块链末端,并同步给所有其他节点。

-

奖励:对于成功添加新区块的节点,系统可能会给予一定的奖励(例如新生成的加密货币),以此激励节点参与维护网络。

应用场景

-

金融服务:包括跨境支付、证券交易清算、保险理赔等。

-

供应链管理:跟踪产品从原材料到成品的全流程,确保来源可靠且质量可控。

-

版权保护:为艺术家提供一种新的方式来证明作品的所有权并获得收益。

-

投票系统:创建更加公平公正的电子投票平台,防止选票舞弊。

-

医疗健康:安全地存储和共享患者病历信息,促进医疗机构之间的协作。

区块链的安全性

保证区块链的安全性是一个多方面的问题,涉及到技术设计、网络结构、共识机制以及用户实践等多个层面。以下是确保区块链安全性的关键措施:

1. 加密算法

-

公钥与私钥:使用非对称加密(如椭圆曲线加密ECC)来保护用户的身份和交易的安全。每个用户都有一个公钥和私钥对,私钥用于签署交易,而公钥用于验证签名。

-

哈希函数:采用强大的单向哈希函数(如SHA-256),确保数据一旦被记录就无法篡改。每个区块包含前一区块的哈希值,形成链式结构。

2. 共识机制

-

工作量证明(PoW):通过解决复杂的数学难题来验证新区块,增加了攻击成本。矿工需要消耗大量计算资源才能生成有效的区块,这使得恶意行为变得非常昂贵。

-

权益证明(PoS)及其他变种:减少能源消耗的同时保持安全性。节点根据持有的代币数量和时间来获得记账权,降低了51%攻击的风险。

-

拜占庭容错(BFT):在分布式系统中处理故障节点的能力,确保即使某些节点不诚实或失效,整个网络仍然可以正常运作。

3. 网络拓扑

-

去中心化:区块链的点对点架构减少了单点故障的可能性。更多的节点参与意味着更高的抗审查能力和更难的攻击难度。

-

节点多样化:鼓励全球范围内的节点分布,避免地理集中带来的风险。不同地区的节点可以提供更好的冗余性和稳定性。

4. 智能合约安全

-

代码审计:对于部署在区块链上的智能合约,必须经过严格的代码审查和测试,以发现潜在漏洞并修复它们。

-

形式化验证:利用数学方法证明智能合约逻辑的正确性,确保其按照预期执行。

-

沙箱环境:为智能合约创建隔离的运行环境,防止恶意代码影响整个网络。

5. 治理与升级

-

社区治理:建立透明且民主的决策过程,让所有利益相关者参与到协议的改进和发展中来。

-

硬分叉与软分叉:当需要进行重大变更时,可以通过硬分叉创建新的分支;对于向后兼容的小改动,则可以采用软分叉方式实现平滑过渡。

6. 用户教育

-

安全意识培训:提高用户的网络安全知识水平,教导他们如何妥善保管私钥、识别钓鱼网站等常见威胁。

-

双因素认证(2FA):推荐用户启用额外的身份验证手段,增加账户安全性。

7. 应急响应计划

-

监控与预警系统:实时监控区块链的状态,及时检测异常活动,并设置自动化的警报机制。

-

快速恢复能力:制定详细的应急预案,在发生安全事件时能够迅速采取行动,最小化损失。

8. 法律与合规

-

遵守法规:确保区块链项目符合所在国家或地区的法律法规要求,特别是在隐私保护、反洗钱等方面。

-

合作监管机构:与政府和行业组织保持沟通,积极参与制定标准和技术规范。

实例

例如,比特币使用了SHA-256作为其哈希算法,并依赖于工作量证明(PoW)来达成共识。以太坊最初也采用了PoW,但正在逐步转向权益证明(PoS),即Casper协议,旨在提高效率并降低成本。同时,以太坊还支持智能合约,并引入了多种工具和服务来帮助开发者编写安全可靠的合约。

相关文章:

什么叫区块链?怎么保证区块链的安全性?

区块链(Blockchain)是一种分布式数据库或账本技术,它通过去中心化的方式记录交易或其他数据,并确保这些记录是安全、透明和不可篡改的。区块链最初是作为比特币(Bitcoin)加密货币的基础技术而被公众所知&am…...

一、智能体强化学习——强化学习基础

1.1 强化学习与深度学习的基本概念 1.1.1 强化学习的核心思想 什么是强化学习? 强化学习(Reinforcement Learning, RL):指在与环境(Environment)的反复交互中,智能体(Agent&#x…...

【DES加密】

什么是DES DES(Data Encryption Standard) 是一种对称加密算法。它的设计目标是提供高度的数据安全性和性能。 DES的概念 DES使用56位的密钥和64位的明文块进行加密。DES算法的分组大小是64位,因此,如果需要加密的明文长度不足64位,需要进…...

.NET中的框架和运行环境

在.NET生态系统中,框架和运行环境是两个不同的概念,它们各自扮演着重要的角色。 下面我将分别介绍.NET中的框架和运行环境,并解释它们之间的区别。 .NET 框架(Frameworks) 框架提供了一套预定义的类库、工具和服务&…...

探索微软 M365 安全:全方位守护数字世界

在当今这个科技呈井喷式飞速发展,数字化浪潮以汹涌澎湃、锐不可当之势席卷全球的时代,企业与个人仿若置身于一片浩瀚无垠、信息奔涌的海洋之中,尽情畅享着技术革新所带来的无穷无尽便利。然而,恰如平静海面下潜藏着暗礁与汹涌暗流,网络安全问题恰似隐匿在暗处、随时可能给…...

深入探索AI核心模型:CNN、RNN、GAN与Transformer

在人工智能的飞速发展中,众多深度学习模型和算法不断涌现,推动了许多领域的进步。特别是在图像识别、自然语言处理、生成建模等方向,AI模型的应用越来越广泛。本文将介绍几种最常用的AI模型,包括卷积神经网络(CNN&…...

Java - Http 通讯

Java - Http 通讯 PS: 1. Http 协议 POST | GET 请求; 2. 支持 报头、报文、参数 自定义配置; 3. GET 返回支持 String | Stream; 4. 相关依赖: <dependency><groupId>org.apache.httpcomponents</groupId><…...

C++ Qt练习项目 QChar功能测试

个人学习笔记 代码仓库 GitCode - 全球开发者的开源社区,开源代码托管平台 新建项目 设计UI 1、拖入group box去掉名字 2、拖入2个LineEdit 3、拖入两个Label 4、拖入两个PushButton 5、点栅格布局 1、拖入GroupBox 2、拖入4个PushButton 3、点栅格布局 1、拖入GroupBo…...

android 官网刷机和线刷

nexus、pixel可使用google官网线上刷机的方法。网址:https://flash.android.com/ 本文使用google线上刷机,将Android14 刷为Android12 以下是失败的线刷经历。 准备工作 下载升级包。https://developers.google.com/android/images?hlzh-cn 注意&…...

二叉树层序遍历 Leetcode102.二叉树的层序遍历

二叉树的层序遍历相当于图论的广度优先搜索,用队列来实现 (二叉树的递归遍历相当于图论的深度优先搜索) 102.二叉树的层序遍历 给你二叉树的根节点 root ,返回其节点值的 层序遍历 。 (即逐层地,从左到右…...

DELTA并联机械手视觉方案荣获2024年度机器人应用典型案例奖

直击现场 2025年1月9日晚,2024深圳市机器人年度评选颁奖典礼在深圳市南山区圣淘沙酒店正式拉开帷幕。本次颁奖活动由中国科学院深圳先进技术研究院指导,深圳市机器人协会与《机器人与智能系统》杂志组织承办。 正运动公司受邀参与此次典礼,…...

Netty 入门学习

前言 学习Spark源码绕不开通信,Spark通信是基于Netty实现的,所以先简单学习总结一下Netty。 Spark 通信历史 最开始: Akka Spark 1.3: 开始引入Netty,为了解决大块数据(如Shuffle)的传输问题 Spark 1.6&…...

Magentic-One、AutoGen、LangGraph、CrewAI 或 OpenAI Swarm:哪种多 AI 代理框架最好?

目录 一、说明 二、 AutoGen-自动生成(微软) 2.1 特征 2.2 局限性 三、 CrewAI 3.1 特征 3.2 限制: 四、LangGraph 4.1 特征: 4.2 限制: 五、OpenAI Swarm 5.1 特征 5.2 限制 六、Magentic-One 6.1 特征 6.2 限制 七、…...

openstack下如何生成centos9 centos10 和Ubuntu24 镜像

如何生成一个centos 10和centos 9 的镜像1. 下载 对应的版本 wget https://cloud.centos.org/centos/10-stream/x86_64/images/CentOS-Stream-GenericCloud-x86_64-10-latest.x86_64.qcow2 wget https://cloud.centos.org/centos/9-stream/x86_64/images/CentOS-Stream-Gener…...

Kivy App开发之UX控件Slider滑块

在app中可能会调节如音量,亮度等,可以使用Slider来实现,该控件调用方便,兼容性好,滑动平稳。在一些参数设置中,也可以用来调整数值。 支持水平和垂直方向,可以设置默认值,最小及最大值。 使用方法,需用引入Slider类,通过Slider类生成一个滑块并设置相关的样式后,再…...

CSS——22.静态伪类(伪类是选择不同元素状态)

<!DOCTYPE html> <html><head><meta charset"UTF-8"><title>静态伪类</title> </head><body><a href"#">我爱学习</a></body> </html>单击链接前的样式 左键单击(且…...

python学opencv|读取图像(三十)使用cv2.getAffineTransform()函数倾斜拉伸图像

【1】引言 前序已经学习了如何平移和旋转缩放图像,相关文章链接为: python学opencv|读取图像(二十七)使用cv2.warpAffine()函数平移图像-CSDN博客 python学opencv|读取图像(二十八࿰…...

Unity3D中基于ILRuntime的组件化开发详解

前言 在Unity3D开发中,组件化开发是一种高效且灵活的软件架构方式。通过将游戏功能拆分为独立的、可重用的组件,开发者可以更容易地管理、扩展和维护代码。而ILRuntime作为一款基于C#的热更新框架,为Unity3D开发者提供了一种高效的热更新和组…...

ELK的搭建

ELK elk:elasticsearch logstatsh kibana统一日志收集系统 elasticsearch:分布式的全文索引引擎点非关系型数据库,存储所有的日志信息,主和从,最少需要2台 logstatsh:动态的从各种指定的数据源,获取数据…...

国产信创实践(国能磐石服务器操作系统CEOS +东方通TongHttpServer)

替换介绍: 国能磐石服务器操作系统CEOS 对标 Linux 服务器操作系统(Ubuntu, CentOS) 东方通TongHttpServer 对标 Nginx 负载均衡Web服务器 第一步: 服务器安装CEOS映像文件,可直接安装,本文采用使用VMware …...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

智能在线客服平台:数字化时代企业连接用户的 AI 中枢

随着互联网技术的飞速发展,消费者期望能够随时随地与企业进行交流。在线客服平台作为连接企业与客户的重要桥梁,不仅优化了客户体验,还提升了企业的服务效率和市场竞争力。本文将探讨在线客服平台的重要性、技术进展、实际应用,并…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

第一篇:Agent2Agent (A2A) 协议——协作式人工智能的黎明

AI 领域的快速发展正在催生一个新时代,智能代理(agents)不再是孤立的个体,而是能够像一个数字团队一样协作。然而,当前 AI 生态系统的碎片化阻碍了这一愿景的实现,导致了“AI 巴别塔问题”——不同代理之间…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

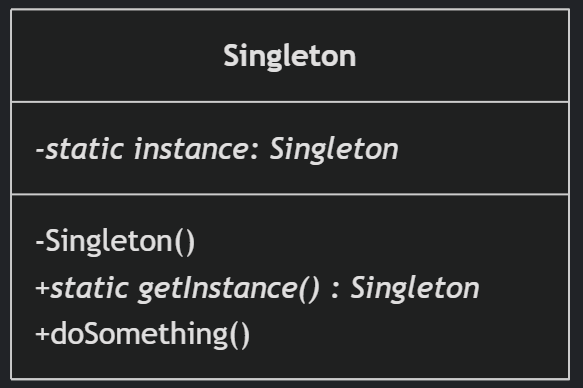

(一)单例模式

一、前言 单例模式属于六大创建型模式,即在软件设计过程中,主要关注创建对象的结果,并不关心创建对象的过程及细节。创建型设计模式将类对象的实例化过程进行抽象化接口设计,从而隐藏了类对象的实例是如何被创建的,封装了软件系统使用的具体对象类型。 六大创建型模式包括…...

【SpringBoot自动化部署】

SpringBoot自动化部署方法 使用Jenkins进行持续集成与部署 Jenkins是最常用的自动化部署工具之一,能够实现代码拉取、构建、测试和部署的全流程自动化。 配置Jenkins任务时,需要添加Git仓库地址和凭证,设置构建触发器(如GitHub…...

Python 训练营打卡 Day 47

注意力热力图可视化 在day 46代码的基础上,对比不同卷积层热力图可视化的结果 import torch import torch.nn as nn import torch.optim as optim from torchvision import datasets, transforms from torch.utils.data import DataLoader import matplotlib.pypl…...

2025年低延迟业务DDoS防护全攻略:高可用架构与实战方案

一、延迟敏感行业面临的DDoS攻击新挑战 2025年,金融交易、实时竞技游戏、工业物联网等低延迟业务成为DDoS攻击的首要目标。攻击呈现三大特征: AI驱动的自适应攻击:攻击流量模拟真实用户行为,差异率低至0.5%,传统规则引…...