网络安全面试题及经验分享

本文内容是i春秋论坛面向专业爱好者征集的关于2023年面试题目和答案解析,题目是真实的面试经历分享,具有很高的参考价值。

shiro反序列化漏洞的原理

Shiro反序列化漏洞的原理是攻击者通过精心构造恶意序列化数据,使得在反序列化过程中能够执行任意代码。Shiro是一个Java安全框架,提供了身份验证、授权、加密和会话管理等功能。其中,Shiro的序列化功能可以将对象序列化为字节流,以便在不同的系统之间进行传输或者持久化存储。

然而,当Shiro反序列化一个恶意构造的序列化数据时,由于反序列化过程中没有对数据进行正确的验证和过滤,攻击者可以插入恶意的代码,这些代码在反序列化时会被执行。这可能导致攻击者获得目标系统的控制权,并进行恶意操作,如窃取数据、破坏系统等。

fastjson反序列化原理

Fastjson是一个Java语言编写的高性能功能完善的JSON库,它提供了JSON的序列化和反序列化功能。Fastjson的反序列化原理主要基于Java的反射机制和动态代理技术。

1.反射机制:Fastjson通过Java的反射机制获取类的字段、方法和构造器等信息,以便将JSON数据映射到对应的Java对象。在反序列化过程中,Fastjson会根据JSON数据的键值对,通过反射调用Java对象的setter方法将JSON数据转换为Java对象。

2.动态代理:Fastjson使用动态代理技术实现反序列化过程中的自动装配。当使用Fastjson反序列化一个对象时,Fastjson会为该对象创建一个动态代理对象,并通过该代理对象调用Java对象的setter方法将JSON数据转换为Java对象。这种自动装配的方式可以避免手动编写装配代码,提高开发效率。

3.自定义反序列化:除了默认的反序列化方式,Fastjson还支持自定义反序列化。用户可以通过实现一个特定的接口(如Deserializer接口)来自定义反序列化逻辑。在反序列化过程中,Fastjson会根据用户实现的自定义逻辑将JSON数据转换为Java对象。

中间件漏洞类型?原理以及影响版本,如何利用?

中间件是一种处于应用程序和操作系统之间的软件,用于实现跨平台、跨语言、跨网络的通信和集成。中间件漏洞是指在中间件中存在的安全漏洞,可能导致攻击者获取权限、窃取数据、控制系统等危害。

常见的中间件漏洞包括:

Apache Struts漏洞:Apache Struts是一个流行的Java Web应用程序框架,用于构建基于MVC模式的Web应用程序。Struts的漏洞主要涉及远程代码执行和文件上传漏洞。攻击者可以利用这些漏洞执行恶意代码、窃取数据或进行其他恶意操作。常见的利用方式包括利用文件上传漏洞上传恶意文件并执行,或利用远程代码执行漏洞执行恶意代码。

Apache Tomcat漏洞:Apache Tomcat是一个流行的Java Web应用程序容器,用于托管Web应用程序。Tomcat的漏洞主要涉及远程代码执行和跨站脚本攻击(XSS)。攻击者可以利用这些漏洞执行恶意代码、窃取数据或进行其他恶意操作。常见的利用方式包括利用跨站脚本攻击漏洞窃取用户的会话令牌,或利用远程代码执行漏洞执行恶意代码。

Oracle WebLogic漏洞:Oracle WebLogic是一个企业级Java应用程序服务器,用于构建和管理Web应用程序。WebLogic的漏洞主要涉及远程代码执行和身份验证漏洞。攻击者可以利用这些漏洞获取系统权限、窃取数据或进行其他恶意操作。常见的利用方式包括利用身份验证漏洞使用已知的用户名和密码登录系统,或利用远程代码执行漏洞执行恶意代码。这些中间件漏洞的原理主要是攻击者通过输入恶意数据或利用程序的逻辑错误来绕过安全措施,导致安全漏洞的暴露。这些漏洞的影响版本可能因中间件的不同而有所不同,但通常会导致系统被攻击、数据泄露、服务中断等危害。

文件上传绕过的方法?如果是白名单,怎么绕过?

常见的文件上传绕过方法有:文件类型绕过、文件名绕过、文件内容绕过、服务器配置绕过、权限提升绕过。

对于白名单机制,它通常只允许上传特定的文件类型,而禁止上传其他类型的文件。然而,攻击者仍然可以采用以下方法来绕过白名单检查:

1.修改文件扩展名:攻击者可以将恶意文件的扩展名修改为白名单中允许的扩展名,例如将恶意可执行文件(.exe)修改为图片文件(.jpg)。这种方法可能会使文件的文件名和扩展名不一致,但仍然能够成功上传到目标系统。

2.伪造文件签名:攻击者可以使用一些工具来伪造文件的数字签名,使得恶意文件在上传时被视为合法的文件。这种方法可能会使系统对文件的信任度提高,从而更容易被攻击。

3.利用文件解析漏洞:有些应用程序在解析上传的文件时会存在漏洞,攻击者可以利用这些漏洞来绕过白名单检查。例如,攻击者可以构造一个特殊格式的文件,使得应用程序在解析时出现错误,从而允许恶意文件的上传。

如何知道当前sqlservere的用户权限

要了解SQL Server当前用户的权限,可以采取以下方法:

使用系统视图:查询系统视图是获取SQL Server用户权限信息的一种有效方法。例如,查询sys.fn_my_permissions函数可以获取当前登录用户的权限信息。

执行存储过程:通过执行存储过程Transact-SQL (T-SQL)中的特定存储过程,例如sp_helprolemember,可以获取有关数据库角色成员和其权限的信息。

使用SQL Server Management Studio (SSMS):通过SSMS连接到SQL Server实例,在“对象资源管理器”窗口中展开相应的数据库,右键单击数据库,然后选择“查看所有对象”或类似选项,以查看与权限相关的对象。

使用安全对象:在SQL Server中,安全对象如登录名、数据库、端点等都包含权限信息。通过查询相应的系统表和视图,可以获取与这些对象相关的权限信息。

时间盲注如何使用,有哪些函数

时间盲注是一种针对SQL注入攻击的防御手段,利用了数据库在处理SQL查询时的行为差异,通过在查询中添加额外的逻辑判断来检测潜在的注入攻击。

以下是时间盲注的一些常见函数:

IF函数:该函数用于根据条件判断执行不同的操作。在时间盲注中,可以使用IF函数来检查查询的执行时间是否符合预期,从而判断是否发生了注入攻击。

BENCHMARK函数:该函数用于计算代码块的执行时间。在时间盲注中,可以使用BENCHMARK函数来设置一个时间阈值,通过比较查询的执行时间是否超过该阈值来检测注入攻击。

SUBSTRING函数:该函数用于提取字符串的子串。在时间盲注中,可以使用SUBSTRING函数来获取查询结果中的特定字段,并根据字段的内容来判断是否发生了注入攻击。

CAST函数:该函数用于将数据类型转换为另一种数据类型。在时间盲注中,可以使用CAST函数来将查询结果转换为数字类型,以便进行数值比较和逻辑判断。

CASE语句:该语句用于根据条件执行不同的代码块。在时间盲注中,可以使用CASE语句来根据查询结果的不同情况进行不同的操作,从而检测注入攻击。

log4j漏洞原理

log4j漏洞主要是由于其提供的lookup功能下的JndiLookup模块出现问题所导致的。当开发人员在处理数据时,并没有对用户输入的信息进行判断,导致Log4j请求远程主机上的含有恶意代码的资源并执行其中的代码,从而造成远程代码执行漏洞。

具体来说,log4j是一款通用日志记录工具,开发人员可以使用log4j对当前程序状态进行记录。当日志中包含${}时,log4j会将表达式的内容替换成真实的内容(即lookup接口查找得到的内容)。使用LDAP或RMI协议,能从远程服务区上请求恶意的对象,对象在调用的过程中会被解析执行,导致了log4j的漏洞。

如果一台服务被攻击了,你该怎么做应急响应?

1.隔离和保护:首先,要迅速隔离受攻击的服务,以防止攻击者进一步渗透。这可能包括关闭服务、限制网络访问或实施其他安全措施。同时,确保该服务不再接收新的请求或连接。

2.收集证据:在确保服务安全的前提下,收集有关攻击的证据。这可能包括检查系统日志、网络流量和任何可疑的文件或活动,记录下所有相关信息,以便后续分析和报告。

3.调查和分析:对攻击进行深入调查,了解攻击者的动机、手段和目标。分析攻击的来源、路径和潜在漏洞。

4.恢复和修复:一旦了解了攻击的性质和来源,采取必要的措施修复漏洞并恢复服务,包括更新软件、修复配置错误或增强安全措施,确保在恢复过程中保持谨慎,避免引入新的安全风险。

5.通知和通报:根据调查结果,向相关利益相关者(如客户、股东、管理层等)通报攻击事件,提供详细的情况说明,并解释所采取的措施和未来的改进计划。

6.改进和预防:对攻击事件进行反思和总结,识别出系统或流程中的薄弱环节。根据分析结果,采取预防措施来减少未来再次受到攻击的风险,包括加强安全策略、提升员工培训、增加安全监控等。

7.记录和报告:按照公司政策和相关法规要求,对攻击事件进行详细记录,报告给适当的监管机构或法律部门,以便他们进行进一步调查和采取适当的行动。

SQL注入时,如何区分是MySQL、MS SQL还是Oracle

可以通过一些特定的方法来区分所使用的数据库类型,以下是一些常见的技巧:

特殊字符:不同的数据库有不同的保留字符。例如,MySQL使用%和_,MS SQL Server使用%和@,Oracle使用%和#。因此,在尝试注入时,可以尝试使用这些字符来区分数据库类型。

错误消息:当尝试注入时,不同的数据库会返回不同的错误消息。例如,MySQL在尝试访问不存在的表时会返回"Table does not exist"错误,而MS SQL Server在尝试类似操作时会返回"Invalid object name"错误。通过观察错误消息,可以尝试确定正在使用的数据库类型。

响应时间:某些情况下,不同数据库对SQL查询的响应时间可能会有所不同。例如,Oracle通常比MySQL和MS SQL Server对查询的响应要慢一些。虽然这种方法不是特别准确,但在某些情况下可能有助于区分数据库类型。

使用特定命令:对于某些特定的SQL注入攻击,可以使用针对特定数据库的命令。例如,使用SELECT COUNT(*)可以用于确定大多数数据库的类型,因为这是一个标准的SQL命令。然而,针对某些特定的数据库,如Oracle,可能需要使用不同的命令。

利用已知漏洞:如果已经知道目标数据库存在某个已知的漏洞,那么可以通过尝试利用该漏洞来区分数据库类型。例如,某些针对Oracle的特定漏洞可能不会影响MySQL或MS SQL Server。

CSRF和SSRF原理、区别、防御方法

CSRF(Cross-Site Request Forgery)原理:CSRF是一种由攻击者构造形成,由服务端发起请求的一个安全漏洞。它是一种利用用户在已登录的网站中提交非法请求的行为,攻击者通过伪造用户提交的请求,将恶意请求发送至受信任的网站,导致用户在不知情的情况下执行恶意操作。

SSRF(Server Side Request Forgery)原理:SSRF是一种服务器端请求伪造的安全漏洞。它是由攻击者构造形成,由服务端发起的请求。由于服务端对用户提供的可控URL地址过于信任,没有经过严格检测,攻击者可以以此为跳板攻击内网或其他服务器。

两者区别:CSRF是用户端发起请求,攻击者利用用户的Cookie信息伪造用户请求发送至服务器;而SSRF是服务端发起的请求,攻击者通过构造指定URL地址获取网页文本内容、加载指定地址的图片、下载等方式,利用存在缺陷的Web应用作为代理攻击远程和本地的服务器。

在防御方面,可以采用以下方法:

1.禁止跳转;

2.过滤返回信息,验证远程服务器对请求的响应是否符合标准;

3.禁用不需要的协议,如file://, gopher://, ftp://等;

4.设置URL白名单或限制内网IP(使用gethostbyname()判断是否为内网IP);

5.限制请求的端口为http常用的端口,例如80、443、8080、8090等;

6.统一错误信息,避免用户根据错误信息判断远端服务器的端口状态。

一个网站拿到shell后会关注哪些信息

服务器信息:攻击者会查看服务器的操作系统、版本、配置等信息,以便了解目标服务器的环境及可能存在的漏洞。

数据库信息:攻击者通常会关注目标网站使用的数据库类型、版本及配置信息,以便寻找潜在的漏洞并进行利用。

敏感文件和命令:攻击者会查找与网站相关的敏感文件和命令,例如网站源代码、配置文件、数据库连接文件等,以进一步了解目标网站的结构和功能。

用户凭据信息:攻击者会查找存储在服务器上的用户凭据信息,如用户名、密码等,利用这些信息进行提权或攻击其他系统。

网络拓扑结构:攻击者会尝试了解目标网站的网络拓扑结构,包括与外部系统的连接情况、内部系统的分布等,以判断可能存在的攻击面和风险。

安全更新和补丁信息:攻击者会关注服务器的安全更新和补丁信息,以确定是否存在未打补丁的漏洞,并尝试利用这些漏洞进行更深入的攻击。

其他敏感信息:攻击者还会关注其他可能与目标网站相关的敏感信息,如访问日志、数据库备份文件等,以寻找可能的漏洞和机会。

常见代理、端口转发工具

Proxifier:跨平台的端口转发和代理工具,适用于Windows、Linux和MacOS平台。

Proxychains:Linux平台下老牌的socks代理工具,一般的系统都会自带。

ssh proxy:通过ssh做端口代理和转发,一般Linux系统都自带。

netcat:socat、hping在很多情况下可以做端口转发和数据代理转发。

Metasploit:Metasploit的后渗透模块中有不少代理模块和端口转发模块。

通过蚁剑连接到shell后发现无法执行命令怎么办

可以尝试以下方法解决:

检查权限:确认当前用户是否具有执行命令的权限。如果没有足够的权限,需要尝试提升权限或使用其他具有更高权限的用户登录。

查看系统配置:检查服务器的系统配置,确认是否有限制执行命令的相关设置,如禁用了一些命令或限制了某些用户的权限。

确认连接状态:检查当前连接是否稳定,可以尝试重新连接或刷新连接。

使用其他工具:尝试使用其他工具如Metasploit、Nmap等来执行命令或获取更多信息。

寻找漏洞:尝试寻找目标系统中的漏洞,并利用漏洞来获取更高权限或执行命令。

怎样理解应急响应

应急响应是指当发生网络安全事件或攻击时,组织或企业采取的紧急应对措施,以最大限度地减少损失并尽快恢复正常的业务运营。可以分为以下几个关键步骤:

识别攻击:建立一套有效的监测和警报机制,及时发现并识别潜在的攻击,可能涉及监控网络流量、分析系统日志、检测异常行为等。

隔离和限制:一旦识别出攻击,应立即采取措施隔离攻击者,限制其对系统或网络的进一步破坏,包括关闭受影响的网络接口、阻止恶意IP地址的访问等。

收集证据:在应急响应过程中,收集有关攻击的证据非常重要,包括捕获网络流量、保存系统日志、检查恶意代码等,以便后续的分析和调查。

清理和恢复:在隔离攻击并收集证据后,组织需要迅速清理受损的系统和网络,并恢复到正常状态,涉及删除恶意软件、修复漏洞、重新配置安全设置等。

总结和学习:对事件进行全面的总结和分析,可以从中吸取教训并改进安全策略。

SQL注入类型

数字型注入、字符型注入、搜索型注入、联合查询注入等类型。

如何进行APP渗透

信息收集:了解应用程序的名称、版本、功能、架构、支持的操作系统、网络拓扑结构等信息。

漏洞扫描:使用漏洞扫描工具扫描应用程序中的漏洞,包括SQL注入、跨站脚本攻击、文件包含漏洞等。

手动测试:进行手动测试以发现漏洞和弱点,可以使用多种技术和工具进行手动测试,如代理工具、脚本、命令注入等。

漏洞分析和报告:分析扫描结果和手动测试结果,并编写漏洞报告。

提权的常见手法

利用漏洞提权:通过寻找系统或服务器的漏洞来实现,常见的系统漏洞包括Windows系统漏洞、Linux系统漏洞等。此外,一些Web应用程序也存在漏洞,例如SQL注入、跨站脚本攻击等,攻击者可以利用这些漏洞获取服务器的控制权。

利用服务提权:通过利用服务器上运行的服务来实现,常见的服务包括数据库服务、Web服务等。攻击者可以利用服务中的漏洞,例如Oracle数据库的“监听器溢出”漏洞、Apache Web服务器的“目录遍历”漏洞等,来获取服务器的控制权。

相关文章:

网络安全面试题及经验分享

本文内容是i春秋论坛面向专业爱好者征集的关于2023年面试题目和答案解析,题目是真实的面试经历分享,具有很高的参考价值。 shiro反序列化漏洞的原理 Shiro反序列化漏洞的原理是攻击者通过精心构造恶意序列化数据,使得在反序列化过程中能够执…...

【Golang 面试题】每日 3 题(三十一)

✍个人博客:Pandaconda-CSDN博客 📣专栏地址:http://t.csdnimg.cn/UWz06 📚专栏简介:在这个专栏中,我将会分享 Golang 面试中常见的面试题给大家~ ❤️如果有收获的话,欢迎点赞👍收藏…...

微服务架构:挑战与机遇并存

微服务架构在提升系统灵活性、可扩展性和容错性的同时,也引入了一系列挑战。微服务带来的挑战主要有以下几点: 1. 系统复杂性增加:想象一下,你原本有一个大厨房(单体应用),里面有几个大厨&…...

Vue语音播报功能

使用Web Speech API的SpeechSynthesis接口来实现文本转语音 Web Speech API可能不在所有浏览器中都能完美支持 特别是旧浏览器 在生产环境中,你可能需要添加功能检测和后备方案。<template><div><textarea v-model"text" placeholder&quo…...

【Java设计模式-4】策略模式,消灭if/else迷宫的利器

各位Java编程小伙伴们!今天咱们要一起探索一个超级厉害的Java设计模式——策略模式,它就像是一把神奇的魔法剑,专门用来斩断那些让我们代码变得乱糟糟的if/else语句迷宫! 一、if/else的烦恼 在编程的奇妙世界里,我们…...

citrix netscaler13.1 重写负载均衡响应头(基础版)

在 Citrix NetScaler 13.1 中,Rewrite Actions 用于对负载均衡响应进行修改,包括替换、删除和插入 HTTP 响应头。这些操作可以通过自定义策略来完成,帮助你根据需求调整请求内容。以下是三种常见的操作: 1. Replace (替换响应头)…...

【AI学习】地平线首席架构师苏箐关于自动驾驶的演讲

在地平线智驾科技畅想日上,地平线副总裁兼首席架构师苏箐(前华为智驾负责人)做了即兴演讲,以下是其演讲的主要内容: 对自动驾驶行业的看法 自动驾驶的难度与挑战:苏箐表示自动驾驶非常难,他做自…...

QILSTE H11-D212HRTCG/5M高亮红绿双色LED灯珠 发光二极管LED

型号:H11-D212HRTCG/5M,一款由QILSTE(HongKong)Technology Co., Ltd精心打造的高亮度红绿双色LED产品,其尺寸仅为2.01.251.1 mm,却蕴含着强大的光电特性。这款产品采用透明平面胶体封装,不仅外观…...

2️⃣java基础进阶——多线程、并发与线程池的基本使用

一、概念介绍 什么是线程,什么是进程,两者有什么关系? 进程是操作系统资源分配的独立单位;而线程是操作系统能够进行调度和分派的最小单位;线程包含于进程之中,是进程中的实际运作单位。 例如:…...

RAG多路召回

什么是多路召回? 多路召回(Multi-Route Retrieval) 是指在信息检索系统中,为了提升检索的全面性和准确性,通过多条不同的检索路径或不同的检索策略来获取信息的技术。多路召回的核心思想是,单一的检索路径…...

复杂 C++ 项目堆栈保留以及 eBPF 性能分析

在构建和维护复杂的 C 项目时,性能优化和内存管理是至关重要的。当我们面对性能瓶颈或内存泄露时,可以使用eBPF(Extended Berkeley Packet Filter)和 BCC(BPF Compiler Collection)工具来分析。如我们在Red…...

网安——计算机网络基础

一、计算机网络概述 1、Internet网相关概念及发展 网络(Network)有若干结点(Node)和连接这些结点的链路(link)所组成,在网络中的结点可以是计算机、集线器、交换机或路由器等多个网络还可以通…...

ZCC1923替代BOS1921Piezo Haptic Driver with Digital Front End

FEATURES • High-Voltage Low Power Piezo Driver o Drive 100nF at 190VPP and 250Hz with 490mW o Drives Capacitive Loads up to 1000nF o Energy Recovery o Differential Output o Small Solution Footprint, QFN & WLCSP • Low Quiescent Current: SHUTDOWN; …...

Kutools for Excel 简体中文版 - 官方正版授权

Kutools for Excel 是一款超棒的 Excel 插件,就像给你的 Excel 加了个超能助手。它有 300 多种实用功能,现在还有 AI 帮忙,能把复杂的任务变简单,重复的事儿也能自动搞定,不管是新手还是老手都能用得顺手。有了它&…...

PostgreSQL和MySQL有什么区别?

一、数据存储与管理方面 数据类型支持 PostgreSQL: 提供了非常丰富的数据类型。除了基本的整数、浮点数、字符、日期等类型外,对复杂数据类型的支持很出色。例如,它原生支持数组(Array)类型,可以方便地存储…...

比较之舞,优雅演绎排序算法的智美篇章

大家好,这里是小编的博客频道 小编的博客:就爱学编程 很高兴在CSDN这个大家庭与大家相识,希望能在这里与大家共同进步,共同收获更好的自己!!! 本文目录 引言正文一、冒泡排序:数据海…...

C语言数据结构与算法(排序)详细版

大家好,欢迎来到“干货”小仓库!! 很高兴在CSDN这个大家庭与大家相识,希望能在这里与大家共同进步,共同收获更好的自己!!无人扶我青云志,我自踏雪至山巅!!&am…...

JAVA:利用 RabbitMQ 死信队列实现支付超时场景的技术指南

1、简述 在支付系统中,订单支付的超时自动撤销是一个非常常见的业务场景。通常用户未在规定时间内完成支付,系统会自动取消订单,释放相应的资源。本文将通过利用 RabbitMQ 的 死信队列(Dead Letter Queue, DLQ)来实现…...

pytest+request+yaml+allure搭建低编码调试门槛的接口自动化框架

接口自动化非常简单,大致分为以下几步: 准备入参调用接口拿到2中response,继续组装入参,调用下一个接口重复步骤3校验结果是否符合预期 一个优秀接口自动化框架的特点: 【编码门槛低】,又【能让新手学到…...

Elasticsearch实战指南:从入门到高效使用

Elasticsearch实战指南:从入门到高效使用 1. 引言:Elasticsearch是什么? Elasticsearch是一个分布式、RESTful风格的搜索和分析引擎,广泛应用于全文搜索、日志分析、实时数据分析等场景。它的核心特点包括: 高性能&…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

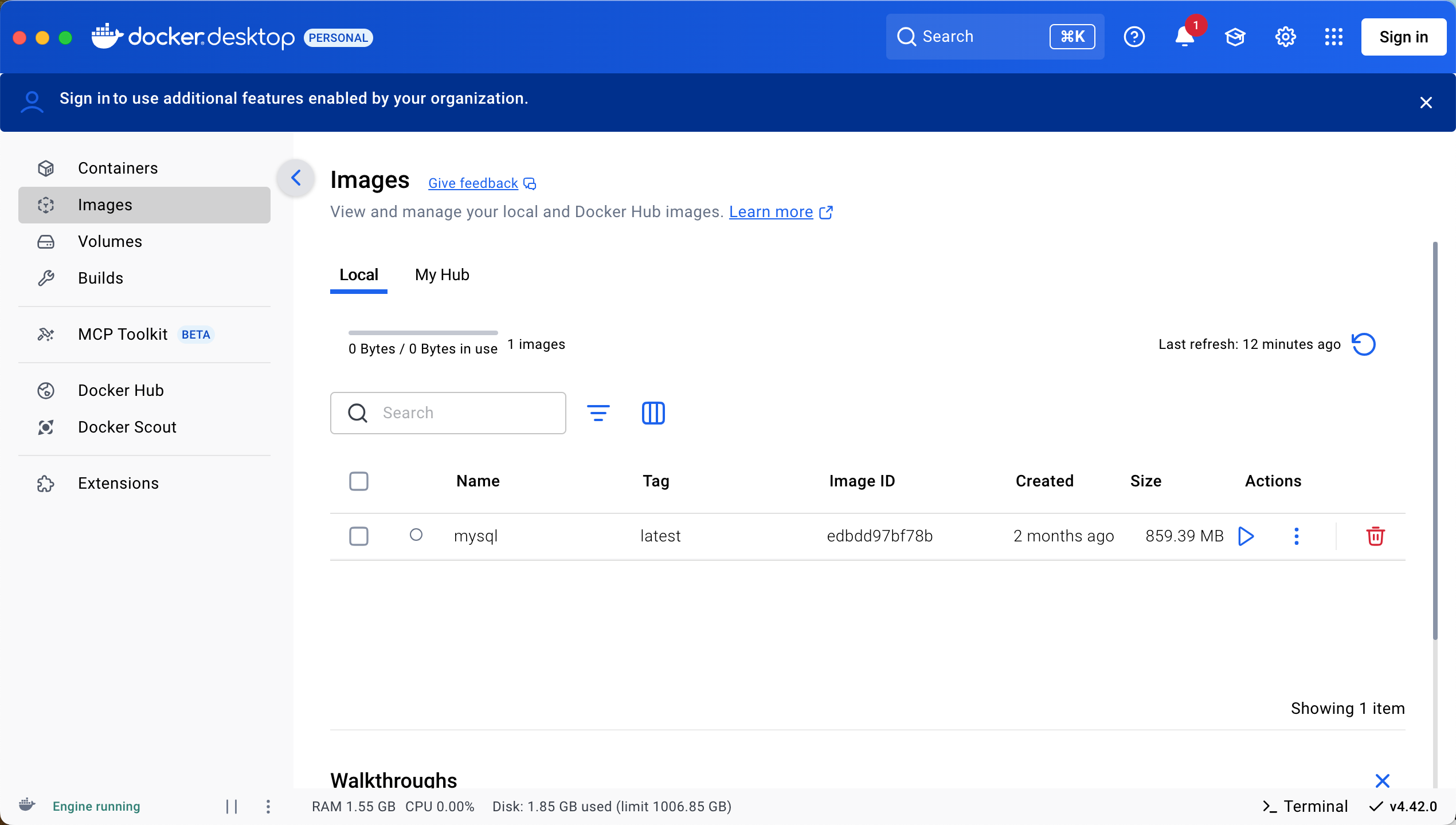

Docker 本地安装 mysql 数据库

Docker: Accelerated Container Application Development 下载对应操作系统版本的 docker ;并安装。 基础操作不再赘述。 打开 macOS 终端,开始 docker 安装mysql之旅 第一步 docker search mysql 》〉docker search mysql NAME DE…...

MinIO Docker 部署:仅开放一个端口

MinIO Docker 部署:仅开放一个端口 在实际的服务器部署中,出于安全和管理的考虑,我们可能只能开放一个端口。MinIO 是一个高性能的对象存储服务,支持 Docker 部署,但默认情况下它需要两个端口:一个是 API 端口(用于存储和访问数据),另一个是控制台端口(用于管理界面…...

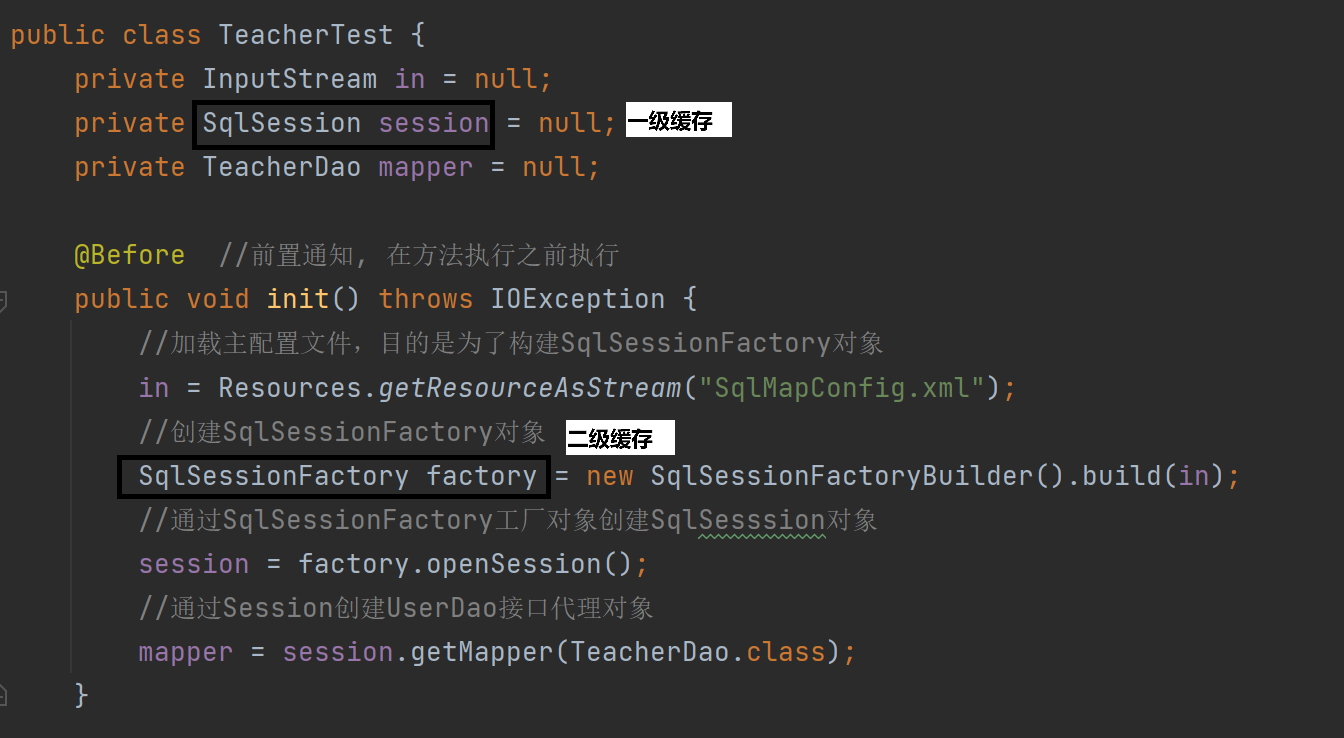

MyBatis中关于缓存的理解

MyBatis缓存 MyBatis系统当中默认定义两级缓存:一级缓存、二级缓存 默认情况下,只有一级缓存开启(sqlSession级别的缓存)二级缓存需要手动开启配置,需要局域namespace级别的缓存 一级缓存(本地缓存&#…...

用鸿蒙HarmonyOS5实现中国象棋小游戏的过程

下面是一个基于鸿蒙OS (HarmonyOS) 的中国象棋小游戏的实现代码。这个实现使用Java语言和鸿蒙的Ability框架。 1. 项目结构 /src/main/java/com/example/chinesechess/├── MainAbilitySlice.java // 主界面逻辑├── ChessView.java // 游戏视图和逻辑├──…...

加密通信 + 行为分析:运营商行业安全防御体系重构

在数字经济蓬勃发展的时代,运营商作为信息通信网络的核心枢纽,承载着海量用户数据与关键业务传输,其安全防御体系的可靠性直接关乎国家安全、社会稳定与企业发展。随着网络攻击手段的不断升级,传统安全防护体系逐渐暴露出局限性&a…...