【学术投稿】第五届计算机网络安全与软件工程(CNSSE 2025)

重要信息

官网:www.cnsse.org

时间:2025年2月21-23日

地点:中国-青岛

简介

第五届计算机网络安全与软件工程(CNSSE 2025)将于2025年2月21-23日在中国-青岛举行。CNSSE 2025专注于计算机网络安全、软件工程、信号处理、程序分析等领域,致力于搭建计算机领域学术资源共享平台,扩大国际科研交流渠道;加强计算机网络安全建设,探索建设强壮的端点安全生态系统,增强防护新型网络攻击的能力;助力链接相关领域国内外专家学者通过经验分享和智慧碰撞,推动科研学术成果转化和人才、技术、资本聚集,提升发展新动能。

主题

1、计算机网络安全(计算机原理,计算机体系结构,计算机网络,操作系统原理,数据结构,C语言程序设计,汇编语言程序设计,网络程序设计,分布式系统等)

2、软件工程(软件架构,软件设计方法,软件领域建模,软件工程决策支持,软件工程教育,软件测试技术,自动化的软件设计和合成,基于组件的软件工程等)

3、信号处理(语音编码与压缩,图像编码压缩,分路与合路滤波器组的设计,自适应均衡及回波抵消,雷达信号处理,声源定位,语音信号处理,水下通信等)

4、程序分析(流程程序分析,布置与路线分析,闲余能量分析,程序语言,编译优化,体系结构,多线程分析,安全漏洞等)

| 张卫山,中国石油大学智能科学系教授,博士生导师。西海岸新区拔尖人才,黄岛区‘智能大数据处理创新人才团队’负责人,中国石油大学‘石油大数据处理’团队负责人,青岛市自动化学会理事,崂山区智慧城市建设专家,中国通信学会云计算与大数据专委,中国计算机学会普适计算专委,指挥与控制学会智能穿戴技术专委。 2007年到2010年在丹麦Aarhus大学(世界排名2009年63位) 计算机系Research Associate Professor/Senior Researcher。从2008年8月开始是欧盟第六框架项目Hydra物联网中间件的Aarhus大学技术负责人。2006到 2007年,访问加拿大Carleton University大学系统与计算机工程系(Carleton University在计算机方面的影响力在加拿大所有的大学中排名第五)。 2001-2003在新加坡国立大学计算机学院做博士后研究。 担任International Conference on Cyberspace Data and Intelligence 2019的执行主席, IEEE 大数据与云计算2018( CBDCom 2018)的执行主席,IEEE 大数据与云计算2016(CBDCom 2016)的程序委员会主席,CBDCom 2015的执行主席,IEEE Cloud Computing Special Issue on Social Internet of Things、IEEE Transactions on Computational Social Systems Special Issue on Hybrid Human-Artificial Intelligence for Social Computing、Digital Communications and Networks (DCN) special issue on Data Intelligence for IoT的leading guest editor, 多个会议和workshop的PC。 近五年SCI期刊论文40余篇(其中二区以上的15篇)。包括第一作者一区TOP期刊(IEEE Transactions on Cloud Computing, 影响因子7.942, IEEE Transactions on Industrial Informatics,影响因子6.764), 二区高水平期刊Knowledge Based Systems(影响因子4.529),软件工程领域顶级期刊IEEE Software(影响因子2.190),以及Science China Information Science等。另外,还包括IEEE Trans. Vehicular Technology(影响因子4.066,进入ESI高被引)、IEEE Transactions on Services Computing(影响因子3.520)等。发表英文国际会议论文50余篇。到2019年7月,按照Google Scholar的统计,总引用数量超过1200,H-index为19,i10-index为36。 承担了科技部、工信部、山东省的多项纵向项目,以及海尔、航天二院、国家电网、中石油勘探院、胜利油田、华北油田等的多项横向项目。获得了青岛市技术发明三等奖(排名第一)、黄岛区自然科学奖三等奖(排名第一)等。 | |

| 程宏兵 教授 浙江工业大学 | 程宏兵,博士、教授,博士生导师,南京大学计算机科学与技术系(软件新技术国家重点实验室)博士后,CCF杰出会员,IEEE 会员,江苏省“六大人才高峰”高层次人才培养与资助对象,江苏省“青蓝工程”学术培养对象,新疆“天池英才”特聘专家。华为网络安全涉外培训特聘教授。英国曼彻斯特大学、挪威斯塔万格大学博士后和澳大利亚迪肯大学访问学者。信息与隐私保护研究团队负责人。研究领域主要包括软件技术与理论、密码技术及应用、大数据安全、网络与信息安全、云计算隐私保护、区块链技术等。 科研方向:拓宽视野,培养逻辑思维能力和良好的科研习惯,结合应用做有价值的科研。区块链安全(解决区块链系统、智能合约及跨链安全与可扩展性问题;技能:区块链系统知识、程序分析技术、密码学技术);机器学习隐私与安全(解决机器学习包括大语言模型及协作学习等架构中的潜在隐私及安全问题;技能:机器学习技术、可信执行环境、密码学技术);网络异常检测(解决网络安全相关问题,包括攻击检测、演进及对抗等;技能:网络基础知识、机器学习技术);物联网安全及隐私保护(解决物联网安全,包括设备认证威胁、设备授权威胁及隐私保护等;技能:嵌入式系统知识、程序分析技术)。 |

| 闫峥 教授 西安电子科技大学 | 闫峥,女,西安电子科技大学“华山学者“领军教授、博士生导师、IEEE会士、IET会士、AAIA会士、AIIA会士、芬兰科学院 Academy Fellow(2017)、全球前 2% 顶尖科学家(2019至今)、爱思唯尔中国高被引学者(2020至今)。获西安交通大学信息科学与工程学士学位,西安交通大学计算机组织与体系结构硕士学位和新加坡国立大学信息安全硕士学位,赫尔辛基工业大学(即现在的Aalto大学)网络技术副博士学位和电子工程博士学位。1997年8月至1999年3月在新加坡Kent Ridge Digital Labs(即现在的I2R)担任研究学者,1999年3月至2000年7月任新加坡Singalab公司软件工程师,2000年7月至2011年任芬兰诺基亚研究中心高级研究员。2011年7月起任西安电子科技大学教授。 长期致力于信任管理、区块链、信息与网络安全、隐私保护、数据分析等研究。近10年来,在研和完成科技部重点研发、自然科学基金重点和面上、国际合作等三十多个项目。创新性地提出了自适应于信任动态变化的自治和隐私保护的信任管理机理,发明了一系列由信任管控的安全和隐私保护技术,广泛应用于下一代无线通信网络、普适社交网、云计算、物联网、嵌入式软件等领域。提出了由区块链支撑的去中心化信任管理,解决了无可信节点场景中自治和隐私保护的信任管理难题。在国内外重要期刊和会议(如IEEE S&P、IEEE TIFS、IEEE TDSC、IEEE JASC、IEEE TII、IEEE TCYB、IEEE TPDS、IEEE IoT、IEEE TWC、IEEE TVT、INFOCOM、ICSE等)发表论文410余篇(一作和通讯作者270+篇),其中有270多篇论文被SCI检索,包括15篇ESI热点和高被引论文,CCF A等论文100余篇。编撰会议录12部,独自编著两部英文专著,用于教学近十载。领衔发明国际国内专利212项,多项专利技术被国际标准采纳(如国际电联ITU-T、MPEG Multimedia Middleware;TCG TPM v1.2;DVB-CPCM),151项专利被工业界采用(其中独立发明82项),一些已被广泛应用(如计算平台动态可信协作机制、移动票据、短信码身份验证、数字多媒体版权管理等),其国际专利被60多个世界财富500强企业跟踪检索。 荣获诺基亚卓越发明人、3次欧盟奖励、全球计算机网络与通信女性科技之星、IEEE TCSC Award for Excellence in Scalable Computing (Woman)、IEEE TEMS DLT资深领导奖、电子协会优秀博士论文指导教师、陕西省自然科学二等奖、陕西高等学校科学技术研究优秀成果一等奖、19次IEEE杰出领导和服务奖、AALTO ELEC影响力奖、IEEE TrustCom杰出论文等。谷歌学者引用约17000次,H-index 67。创办第一个IEEE区块链国际会议,任指导委员会主席。任Information Sciences主编,任ACM Computing Surveys、Information Fusion、IEEE IoT Journal、IEEE Network Magazine等60多个期刊主编/领域主编/副主编/编委等,任40多个国际会议大会主席或程序委员会主席。国际会议和国际知名企业主旨和特邀报告40+次。担任IEEE Fellow Committee Member、国家科技发明奖、自然科学基金重点和面上项目、国家重点研发计划、863项目、加拿大自然科学工程研究基金、波兰国家科学基金等评审专家。受邀担任海外高校博士答辩委员会主席或委员。与芬兰、加拿大、新加坡、美国、 澳大利亚、日本、英国等国家的多位学者有密切的学术合作。 培养博士生30余名,硕士生80多名,指导了50多位本科生毕设。毕业生就业于海内外高等院所、跨国互联网公司、四大国有银行、运营商、网络设备商等。团队荣获博士后创新人才支持计划1人次、IEEE杰出博士论文奖3人次、中国电子教育学会优秀博士论文提名奖1人次、中国互联网发展基金会网络安全专项基金-网络安全奖学金4人次、国际期刊和会议最佳论文4次、研究生国家奖学金18人次、国家留学基金委资助13人次、优秀毕业研究生4人次、优秀本科毕业论文2人次等。领导团队荣获西安电子科技大学“三好三有”研究生导学团队。 |

方式

相关文章:

【学术投稿】第五届计算机网络安全与软件工程(CNSSE 2025)

重要信息 官网:www.cnsse.org 时间:2025年2月21-23日 地点:中国-青岛 简介 第五届计算机网络安全与软件工程(CNSSE 2025)将于2025年2月21-23日在中国-青岛举行。CNSSE 2025专注于计算机网络安全、软件工程、信号处…...

Java 大视界 -- Java 大数据在智能供应链中的应用与优化(76)

💖亲爱的朋友们,热烈欢迎来到 青云交的博客!能与诸位在此相逢,我倍感荣幸。在这飞速更迭的时代,我们都渴望一方心灵净土,而 我的博客 正是这样温暖的所在。这里为你呈上趣味与实用兼具的知识,也…...

WEB攻防-文件下载文件读取文件删除目录遍历目录穿越

目录 一、文件下载漏洞 1.1 文件下载案例(黑盒角度) 1.2 文件读取案例(黑盒角度) 二、文件删除 三、目录遍历与目录穿越 四、审计分析-文件下载漏洞-XHCMS 五、审计分析-文件读取漏洞-MetInfo-函数搜索 六、审计分析-…...

部署open webui 调用ollama启动的deepseek

以下是 部署Open WebUI并调用Ollama的deepseek-70b模型 的详细步骤,重点讲解部署和配置过程: 一、部署 Open WebUI 1. 安装Docker(如已安装可跳过) # 自动安装Docker curl -fsSL https://get.docker.com | sh # 启动Docker服务 …...

理解推理型大语言模型

构建和改进推理模型的方法与策略 本文描述了构建推理模型的四种主要方法,以及我们如何增强大型语言模型(LLM)的推理能力。我希望这能为你提供有价值的见解,并帮助你了解这一领域快速发展的文献和热潮。 在2024年,LLM…...

告别人工检测!casaim自动化三维激光扫描

在工业制造和工程领域,传统的质量检测方法主要依赖人工操作,不仅效率低下,而且容易受到人为因素的影响,导致检测结果的不一致性和重复性差。 传统人工检测的局限性: 传统的人工检测方法,如使用卡尺、千分…...

使用云效解决docker官方镜像拉取不到的问题

目录 前言原文地址测试jenkins构建结果:后续使用说明 前言 最近经常出现docker镜像进行拉取不了,流水线挂掉的问题,看到一个解决方案: 《借助阿里个人版镜像仓库云效实现全免费同步docker官方镜像到国内》 原文地址 https://developer.aliyun.com/artic…...

Linux TCP 编程详解与实例

一、引言 在网络编程的领域中,TCP(Transmission Control Protocol)协议因其可靠的数据传输特性而被广泛应用。在 Linux 环境下,使用 C 或 C 进行 TCP 编程可以实现各种强大的网络应用。本文将深入探讨 Linux TCP 编程的各个方面&…...

认识O(NlogN)的排序

归并排序 归并排序(任何一个递归)如果不懂可以画一个树状结构去帮助自己去理解。 核心排序方法为Merger public class 归并排序 {public static void main(String[] args) {int[] arr1 {3, 1, 2, 2, 5, 6};int[] arr2 Arrays.copyOf(arr1, arr1.len…...

[手机Linux] onepluse6T 系统重新分区

一,刷入TWRP 1. 电脑下载 Fastboot 工具(解压备用)和对应机型 TWRP(.img 后缀文件,将其放入前面解压的文件夹里) 或者直接这里下载:TWRP 2. 将手机关机,长按音量上和下键 开机键 进入 fastbo…...

对ReentrantLock的公平性进行测试

ReentrantLock公平性实现原理 在ReentrantLock类内部定义了一个内部类Sync以及两个实现NonfairSync和FairSync,它们内部定义了锁获取和释放的逻辑,下面我列出了两种同步类的代码,通过观察两个代码的差异就可以看到公平性是如何实现的。 Nonf…...

LabVIEW之TDMS文件

在很多场合,早期的LabVIEW版本不得不借助常规的数据库来做一些数据管理工作,但常规数据库对于中高速数据采集显然是不合适的,因为高速数据采集的数据量非常大,用一般的数据库无法满足存储数据的要求。 直到TDM(Technical Data Ma…...

DeepSeek 实现原理探析

DeepSeek 实现原理探析 引言 DeepSeek 是一种基于深度学习的智能搜索技术,它通过结合自然语言处理(NLP)、信息检索(IR)和机器学习(ML)等多领域的技术,旨在提供更加精准、智能的搜索…...

2021 年 9 月青少年软编等考 C 语言五级真题解析

目录 T1. 问题求解思路分析T2. 抓牛思路分析T3. 交易市场思路分析T4. 泳池思路分析T1. 问题求解 给定一个正整数 N N N,求最小的 M M M 满足比 N N N 大且 M M M 与 N N N 的二进制表示中有相同数目的 1 1 1。 举个例子,假如给定 N N N 为 78 78 78,二进制表示为 …...

洛谷网站: P3029 [USACO11NOV] Cow Lineup S 题解

题目传送门: P3029 [USACO11NOV] Cow Lineup S - 洛谷 | 计算机科学教育新生态 (luogu.com.cn) 前言: 这道题的核心问题是在一条直线上分布着不同品种的牛,要找出一个连续区间,使得这个区间内包含所有不同品种的牛,…...

编程领域的IO模型(BIO,NIO,AIO)

目前对于市面上绝大多数的应用来说,不能实现的业务功能太少了。更多的是对底层细节,性能优化的追求。其中IO就是性能优化中很重要的一环。Redis快,mysql缓冲区存在的意义。都跟IO有着密切关系。IO其实我们都在用,输入输出流这块。…...

DeepSeek和ChatGPT的对比

最近DeepSeek大放异彩,两者之间有什么差异呢?根据了解到的信息,简单做了一个对比。 DeepSeek 和 ChatGPT 是两种不同的自然语言处理(NLP)模型架构,尽管它们都基于 Transformer 架构,但在设计目标…...

Pyqt 的QTableWidget组件

QTableWidget 是 PyQt6 中的一个表格控件,用于显示和编辑二维表格数据。它继承自 QTableView,提供了更简单的方式来处理表格数据,适合用于需要展示结构化数据的场景。 1. 常用方法 1.1 构造函数 QTableWidget(parent: QWidget None)&#x…...

4. 【.NET 8 实战--孢子记账--从单体到微服务--转向微服务】--什么是微服务--微服务设计原则与最佳实践

相比传统的单体应用,微服务架构通过将大型系统拆分成多个独立的小服务,不仅提升了系统的灵活性和扩展性,也带来了许多设计和运维上的挑战。如何在设计和实现微服务的过程中遵循一系列原则和最佳实践,从而构建一个稳定、高效、易维…...

网络安全威胁框架与入侵分析模型概述

引言 “网络安全攻防的本质是人与人之间的对抗,每一次入侵背后都有一个实体(个人或组织)”。这一经典观点概括了网络攻防的深层本质。无论是APT(高级持续性威胁)攻击、零日漏洞利用,还是简单的钓鱼攻击&am…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

页面渲染流程与性能优化

页面渲染流程与性能优化详解(完整版) 一、现代浏览器渲染流程(详细说明) 1. 构建DOM树 浏览器接收到HTML文档后,会逐步解析并构建DOM(Document Object Model)树。具体过程如下: (…...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

)

Typeerror: cannot read properties of undefined (reading ‘XXX‘)

最近需要在离线机器上运行软件,所以得把软件用docker打包起来,大部分功能都没问题,出了一个奇怪的事情。同样的代码,在本机上用vscode可以运行起来,但是打包之后在docker里出现了问题。使用的是dialog组件,…...

uniapp手机号一键登录保姆级教程(包含前端和后端)

目录 前置条件创建uniapp项目并关联uniClound云空间开启一键登录模块并开通一键登录服务编写云函数并上传部署获取手机号流程(第一种) 前端直接调用云函数获取手机号(第三种)后台调用云函数获取手机号 错误码常见问题 前置条件 手机安装有sim卡手机开启…...

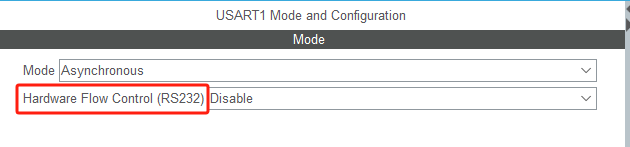

STM32HAL库USART源代码解析及应用

STM32HAL库USART源代码解析 前言STM32CubeIDE配置串口USART和UART的选择使用模式参数设置GPIO配置DMA配置中断配置硬件流控制使能生成代码解析和使用方法串口初始化__UART_HandleTypeDef结构体浅析HAL库代码实际使用方法使用轮询方式发送使用轮询方式接收使用中断方式发送使用中…...

解读《网络安全法》最新修订,把握网络安全新趋势

《网络安全法》自2017年施行以来,在维护网络空间安全方面发挥了重要作用。但随着网络环境的日益复杂,网络攻击、数据泄露等事件频发,现行法律已难以完全适应新的风险挑战。 2025年3月28日,国家网信办会同相关部门起草了《网络安全…...