网络安全威胁框架与入侵分析模型概述

引言

“网络安全攻防的本质是人与人之间的对抗,每一次入侵背后都有一个实体(个人或组织)”。这一经典观点概括了网络攻防的深层本质。无论是APT(高级持续性威胁)攻击、零日漏洞利用,还是简单的钓鱼攻击,背后总有明确的攻击者及其动机。高质量的APT报告不仅要详尽地描述攻击行为和技术细节,还要综合性地分析攻击者的战术、技术与程序(TTPs),并通过威胁情报的解读来指导防御和响应策略的构建。

在高级持续性威胁(APT)分析中,优秀的报告往往具备三个核心要素,再加上一项关键的动机分析,这四大要素构成了APT攻击分析的基础:

-

威胁情报分析

通过对攻击者的技术、战术和程序(TTPs)进行深入研究,安全团队可以识别攻击者的行为模式,并据此预测其可能的攻击方式,提供有效的预警和防御。 -

“作案现场”取证分析

对现场取证的深入分析能够帮助提取攻击者的“指纹”,如恶意软件样本、日志记录、网络流量等,这为溯源攻击者、追踪其踪迹以及制定防御策略提供了关键数据。 -

恶意样本分析

对恶意软件的深入分析包括对其行为、代码结构、传播方式的研究,这能够帮助识别攻击者所使用的工具、攻击目标以及潜在的漏洞,有效地为防御方案的优化提供依据。 -

Cui bono(谁从中获益)

了解攻击者的动机、利益相关方以及攻击的背后目标是识别攻击源和攻击者所属组织、国家背景的关键。这一分析有助于更准确地判断攻击的复杂性与背景,从而在高级威胁情报中提供更多有价值的支持。

正如这些核心要素所展示的那样,网络攻防不仅仅是技术对抗,更是一场智慧与策略的较量。理解攻击者的思维、掌握有效的分析框架,能够帮助我们从整体上设计出高效的防御体系,并为应急响应提供可靠的策略支持。

在过去五十到六十年间,网络安全领域涌现出了多种经典的入侵分析模型,这些模型为安全专家提供了从不同角度剖析攻击行为的框架具备理论深度和实践价值,为我们提供了更为细致、系统的分析视角。

主要的分析框架和模型包括:

- 痛苦金字塔(The Pyramid of Pain)

- 网络杀伤链(Cyber Kill Chain)

- 钻石模型(The Diamond Model of Intrusion Analysis)

- MITRE ATT&CK矩阵(MITRE ATT&CK)

这些模型不仅帮助安全专家深入了解攻击者的行为模式,而且为防御体系的建设提供了强大的框架支持。

主要入侵分析模型

1. 痛苦金字塔(The Pyramid of Pain)

-

提出者:David Bianco

-

提出时间:2013年

-

核心思想:

痛苦金字塔的核心是通过对攻击指标(Indicators of Compromise,简称IoC)的层级划分来衡量对攻击者的“痛苦”程度。模型的基本假设是,攻击者在特定层次的指标上进行变化时,防御方的响应成本和复杂度会发生变化,而高层次的指标(如TTPs)对攻击者的打击效果最为明显。按照攻击者的“痛苦”程度,痛苦金字塔分为六个层级,分别为:

- 哈希值(Hash Values):最基础的攻击指标,如文件的MD5、SHA哈希值。这些指标易于被攻击者替换。

- IP地址(IP Addresses):攻击者可以轻松更换IP地址,因此防御效果相对较差。

- 域名(Domain Names):攻击者更改域名来规避检测,但这仍然相对容易。

- 网络/主机工件(Network/Host Artifacts):如特定端口或恶意软件留下的文件,这些更难以更换,提供较强的防御效果。

- 攻击工具(Tools):包括攻击者使用的恶意工具和脚本。攻击者需要投入更多资源来重新开发或改造工具。

- 战术、技术与程序(TTPs):包括攻击者的行为模式,如使用的社会工程学技术、漏洞利用技术等。一旦被发现,攻击者需要彻底改变攻击策略,产生巨大的“痛苦”。

分析:

-

低层指标(如IP地址和哈希值):这些指标很容易被攻击者更改,因此对防御者的防御策略来说效果较弱。通常,安全防御系统如入侵检测系统(IDS)会依赖于这些低层指标进行检测,但攻击者可以通过简单的技术绕过。

-

高层指标(如TTPs):高层次的攻击指标如战术、技术和程序一旦被确认,攻击者必须重构或放弃原有的攻击手段。这使得防御者在应对这些高级别指标时,能够有效地“打击”攻击者。

-

防御策略的调整:通过识别攻击者使用的高层TTPs,防御方可以有针对性地设计防御系统,构建更高效的响应策略。例如,检测到特定的攻击工具或行为后,系统能够自动封锁或限制攻击者的进一步活动。

2. 网络杀伤链(Cyber Kill Chain)

-

提出者:洛克希德·马丁公司(Lockheed Martin)

-

提出时间:2011年

-

核心思想:

网络杀伤链模型将APT攻击划分为七个阶段,帮助防御者识别并防止攻击的每一个环节。网络杀伤链的重点在于,攻击行为往往是一个连续的过程,在每个阶段都有可能被识别和拦截,防止攻击的进一步发展。七个阶段具体如下:

- 侦察(Reconnaissance):攻击者通过扫描网络、社会工程学等手段收集目标的信息。

- 武器化(Weaponization):攻击者根据已知的漏洞或目标环境设计攻击工具,准备攻击载荷。

- 投递(Delivery):攻击工具通过电子邮件、USB设备、恶意网站等途径送达目标。

- 漏洞利用(Exploitation):利用已知漏洞执行恶意代码,通常通过钓鱼邮件、漏洞利用等方式。

- 安装(Installation):在目标系统上安装后门或其他恶意软件,以确保持续控制。

- 命令与控制(Command and Control, C2):攻击者通过远程控制工具持续管理感染的系统。

- 达成目标(Actions on Objectives):完成其最终的攻击目标,如数据盗窃、系统破坏或资源滥用。

分析:

-

早期阶段干预(侦察、武器化和投递):对攻击的早期阶段进行监控和干预,可以有效阻止攻击的进一步升级。例如,在侦察阶段检测到不正常的扫描行为或可疑的社会工程学活动,可以大大减少攻击的成功率。

-

多环节防御:通过部署多层防御机制,如在入侵检测、邮件过滤、防火墙等多个环节对攻击进行拦截,可以显著提高攻击检测的成功率,确保攻击无法顺利完成。

-

攻击链分解:将攻击过程分解为多个阶段可以帮助安全团队准确定位攻击的切入点,制定相应的应急响应方案,从而有效减少损失。

3. 钻石模型(The Diamond Model of Intrusion Analysis)

-

提出者:Sergio Caltagirone,Andrew Pendergast,Christopher Betz

-

提出时间:2013年

-

核心思想:

钻石模型将每一个入侵事件抽象为四个核心要素之间的相互关系,分别为:

对手(Adversary)、能力(Capability)、基础设施(Infrastructure)、受害者(Victim)

这些要素通过彼此间的关系相互作用,构成一个完整的攻击链。

分析:

-

攻击者动机与能力:钻石模型注重分析攻击者的行为、动机和技术能力。例如,通过分析攻击者使用的工具、技术手段和攻击目标,可以推测其背后的国家或组织背景。

-

四个要素的互动关系:通过研究这些核心要素之间的互动关系,安全团队能够发现更多关于攻击行为的线索,例如攻击者是否使用了某一特定的基础设施来发起攻击,或者攻击是否针对特定的行业或公司。

-

丰富的情报来源:钻石模型不仅适用于单一的入侵事件分析,还可以帮助在跨组织或跨国的网络安全事件中提取情报,帮助多个防御方共享

信息。

4. ATT&CK 矩阵(MITRE ATT&CK)

-

提出者:MITRE

-

提出时间:2013年,持续更新

-

核心思想:

ATT&CK矩阵是MITRE公司构建的一个知识库,旨在汇总攻击者已知的战术、技术和程序(TTPs),并将其按照攻击的不同阶段分类。这个矩阵帮助安全团队理解攻击者可能采取的攻击行为,从而提高防御效率。主要包括以下战术目的:

- 初始访问

- 执行

- 持久化

- 权限提升

- 防御规避

- 访问凭据

- 内部侦察

- 横向移动

- 数据渗出

分析:

-

精准的攻击技术分类:ATT&CK矩阵对每一种攻击技术都进行了详细分类,防御者可以根据攻击的战术目标快速识别和防御。例如,初始访问阶段的技术包括钓鱼邮件、漏洞利用等,执行阶段可能涉及命令注入、恶意宏等技术。

-

威胁狩猎与红队演练:ATT&CK矩阵广泛应用于威胁狩猎和红队演练中,帮助安全专家模拟攻击者行为,测试防御体系的可靠性。

-

实时更新:MITRE ATT&CK矩阵会持续更新,涵盖最新的攻击技术,使得防御者能够根据最新的威胁情报及时调整防御策略。

结语

正如George E.P. Box所言:“所有模型都是错误的,但少数是有用的。” 网络安全分析模型并不完美,但它们提供了强大的分析工具,帮助安全专家从不同层面和维度理解和应对复杂的网络攻击。在网络安全攻防的博弈中,掌握这些模型的精髓,深入了解攻击者的思维和策略,是构建有效防御体系的基础。

每种模型都有其适用的场景和局限性,结合实际环境选择合适的分析框架,将帮助组织更好地预防和应对各种网络威胁。

相关文章:

网络安全威胁框架与入侵分析模型概述

引言 “网络安全攻防的本质是人与人之间的对抗,每一次入侵背后都有一个实体(个人或组织)”。这一经典观点概括了网络攻防的深层本质。无论是APT(高级持续性威胁)攻击、零日漏洞利用,还是简单的钓鱼攻击&am…...

树和二叉树_7

树和二叉树_7 一、leetcode-102二、题解1.引库2.代码 一、leetcode-102 二叉树的层序遍历 给你二叉树的根节点 root ,返回其节点值的 层序遍历 。 (即逐层地,从左到右访问所有节点)。 样例输入:root [3,9,20,null,nu…...

不同标签页、iframe或者worker之间的广播通信——BroadcastChannel

BroadcastChannel是一个现代浏览器提供的 API,用于在同一浏览器的不同浏览上下文(如不同的标签页、iframe 或者 worker)之间进行消息传递。它允许你创建一个广播频道,通过该频道可以在不同的浏览上下文之间发送和接收消息。 Broa…...

开源CodeGPT + DeepSeek-R1 是否可以替代商业付费代码辅助工具

开源CodeGPT + DeepSeek-R1 是否可以替代商业付费代码辅助工具 背景与研究目的 在快速发展的软件开发领域,代码辅助工具已成为提高开发效率和质量的关键。然而,商业付费工具如通义灵码和腾讯AI代码助手,尽管功能强大,但其高昂的成本和许可证限制,使得许多企业寻求更具吸…...

AUTOSAR汽车电子嵌入式编程精讲300篇-基于FPGA的CAN FD汽车总线数据交互系统设计

目录 前言 汽车总线以及发展趋势 汽车总线技术 汽车总线发展趋势 CAN FD总线国内外研究现状 2 系统方案及CAN FD协议分析 2.1系统控制方案设计 2.2 CAN FD总线帧结构分析 2.2.1数据帧分析 2.2.2远程帧分析 2.2.3过载帧分析 2.2.4错误帧分析 2.2.5帧间隔分析 2.3位…...

STC51案例操作

案例 1:LED 闪烁 功能描述:通过操作 P1 口寄存器,让连接在 P1.0 引脚的 LED 以一定间隔闪烁。 #include <reg51.h>// 延时函数 void delay(unsigned int time) {unsigned int i, j;for (i 0; i < time; i)for (j 0; j < 123; …...

多光谱技术在华为手机上的应用发展历史

2018 年,华为 P20 系列首次搭载 5 通道色温传感器,可帮助手机在不同光照条件下保持画面色彩一致性。 2020 年,华为 P40 系列搭载 8 通道多光谱色温传感器(实际为 11 通道,当时只用 8 个通道检测可见光)&am…...

C语言:函数栈帧的创建和销毁

目录 1.什么是函数栈帧2.理解函数栈帧能解决什么问题3.函数栈帧的创建和销毁的过程解析3.1 什么是栈3.2 认识相关寄存器和汇编指令3.3 解析函数栈帧的创建和销毁过程3.3.1 准备环境3.3.2 函数的调用堆栈3.3.3 转到反汇编3.3.4 函数栈帧的创建和销毁 1.什么是函数栈帧 在写C语言…...

NLP_[2]_文本预处理-文本数据分析

文章目录 4 文本数据分析1 文件数据分析介绍2 数据集说明3 获取标签数量分布4 获取句子长度分布5 获取正负样本长度散点分布6 获取不同词汇总数统计7 获取训练集高频形容词词云8 小结 4 文本数据分析 学习目标 了解文本数据分析的作用.掌握常用的几种文本数据分析方法. 1 文…...

【工具篇】深度揭秘 Midjourney:开启 AI 图像创作新时代

家人们,今天咱必须好好唠唠 Midjourney 这个在 AI 图像生成领域超火的工具!现在 AI 技术发展得那叫一个快,各种工具层出不穷,Midjourney 绝对是其中的明星产品。不管你是专业的设计师、插画师,还是像咱这种对艺术创作有点小兴趣的小白,Midjourney 都能给你带来超多惊喜,…...

从O(k*n)到O(1):如何用哈希表终结多层if判断的性能困局

【前言】 本文将以哈希表重构实战为核心,完整展示如何将传统条件匹配逻辑(上千层if-else判断)转化为O(1)的哈希表高效实现。通过指纹验证场景的代码级解剖,您将深入理解: 1.哈希函数设计如何规避冲突陷阱 2.链式寻址法的工程实现…...

视频采集卡接口

采集卡的正面有MIC IN、LINE IN以及AUDIO OUT三个接口, MIC IN为麦克风输入,我们如果要给采集到的视频实时配音或者是在直播的时候进行讲解,就可以在这里插入一个麦克风, LINE IN为音频线路输入,可以外接播放背景音乐…...

蓝桥杯真题 - 像素放置 - 题解

题目链接:https://www.lanqiao.cn/problems/3508/learning/ 个人评价:难度 3 星(满星:5) 前置知识:深度优先搜索 整体思路 深搜,在搜索过程中进行剪枝,剪枝有以下限制条件…...

)

vue基础(三)

常用指令 1. v-bind 固定绑定与动态绑定: 语法: 标准语法:v-bind:属性"动态数据" 简写语法::属性"动态数拓" <!DOCTYPE html> <html lang"en"><head><me…...

使用Python开发PPTX压缩工具

引言 在日常办公中,PPT文件往往因为图片过大而导致文件体积过大,不便于传输和存储。为了应对这一问题,我们可以使用Python的wxPython图形界面库结合python-pptx和Pillow,开发一个简单的PPTX压缩工具。本文将详细介绍如何实现这一…...

ubuntu24.04安装布置ros

最近换电脑布置机器人环境,下了24.04,但是网上的都不太合适,于是自己试着布置好了,留作有需要的人一起看看。 文章目录 目录 前言 一、确认 ROS 发行版名称 二、检查你的 Ubuntu 版本 三、安装正确的 ROS 发行版 四、对于Ubuntu24…...

SQL 秒变 ER 图 sql转er图

🚀SQL 秒变 ER 图,校园小助手神了! 学数据库的宝子们集合🙋♀️ 是不是每次碰到 SQL 转 ER 图就头皮发麻?看着密密麻麻的代码,脑子直接死机,好不容易理清一点头绪,又被复杂的表关…...

【AI知识点】如何判断数据集是否噪声过大?

【AI论文解读】【AI知识点】【AI小项目】【AI战略思考】【AI日记】【读书与思考】【AI应用】 判断数据集是否 噪声过大 是数据分析和机器学习建模过程中至关重要的一步。噪声数据会导致模型难以学习数据的真实模式,从而影响预测效果。以下是一些常见的方法来判断数据…...

网络安全治理架构图 网络安全管理架构

网站安全攻防战 XSS攻击 防御手段: - 消毒。 因为恶意脚本中有一些特殊字符,可以通过转义的方式来进行防范 - HttpOnly 对cookie添加httpOnly属性则脚本不能修改cookie。就能防止恶意脚本篡改cookie 注入攻击 SQL注入攻击需要攻击者对数据库结构有所…...

如何写出优秀的单元测试?

写出优秀的单元测试需要考虑以下几个方面: 1. 测试用例设计 测试用例应该覆盖被测试代码的不同场景和边界情况,以尽可能发现潜在的问题。在设计测试用例时需要关注以下几点: 输入输出数据:要测试的函数或方法可能有多个输入参数…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

大学生职业发展与就业创业指导教学评价

这里是引用 作为软工2203/2204班的学生,我们非常感谢您在《大学生职业发展与就业创业指导》课程中的悉心教导。这门课程对我们即将面临实习和就业的工科学生来说至关重要,而您认真负责的教学态度,让课程的每一部分都充满了实用价值。 尤其让我…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...

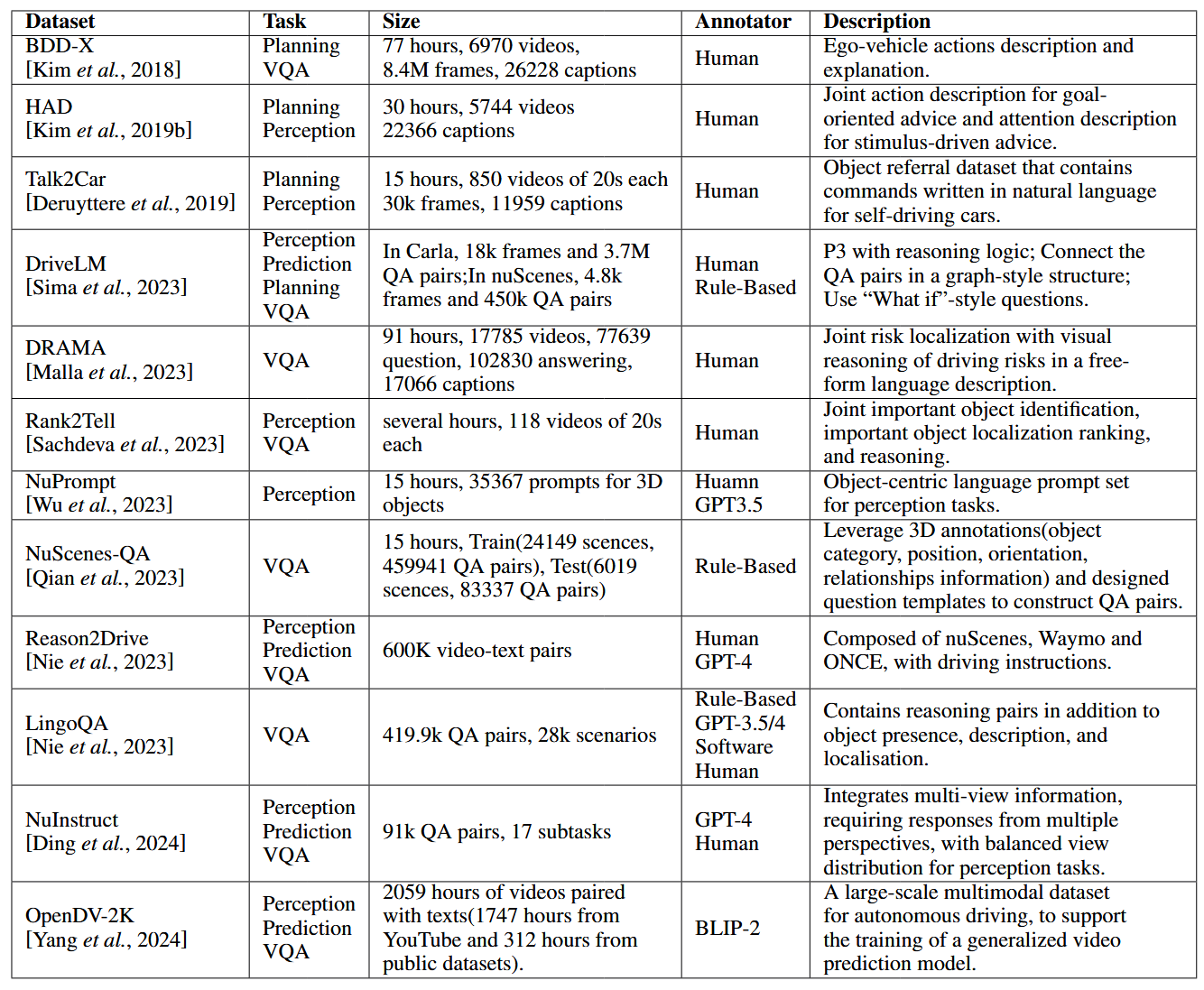

论文阅读:LLM4Drive: A Survey of Large Language Models for Autonomous Driving

地址:LLM4Drive: A Survey of Large Language Models for Autonomous Driving 摘要翻译 自动驾驶技术作为推动交通和城市出行变革的催化剂,正从基于规则的系统向数据驱动策略转变。传统的模块化系统受限于级联模块间的累积误差和缺乏灵活性的预设规则。…...

基础)

6个月Python学习计划 Day 16 - 面向对象编程(OOP)基础

第三周 Day 3 🎯 今日目标 理解类(class)和对象(object)的关系学会定义类的属性、方法和构造函数(init)掌握对象的创建与使用初识封装、继承和多态的基本概念(预告) &a…...