数据保险箱:备份文件的关键价值与自动化实践

在信息化社会,数据已经成为我们生活、工作和学习的核心组成部分。无论是企业机密、个人隐私,还是创意作品、研究数据,它们都以数字形式存在于我们的电子设备中。然而,数据如同脆弱的玻璃制品,稍有不慎就可能面临丢失或损坏的风险。这时,备份文件的重要性便凸显出来,它如同一把保护伞,为数据安全提供了一道坚实的防线。

一、备份文件:数据安全的重要基石

在探讨备份文件的重要性之前,我们先来看看数据丢失可能带来的后果。对于个人而言,数据的丢失可能意味着重要文件的永久消失,如家庭照片、工作文档等,这些往往承载着我们的回忆和劳动成果。对于企业而言,数据的丢失可能导致客户资料的流失、商业机密的泄露,甚至造成经济损失和信誉损害。

而备份文件则是一种有效的数据安全策略。它通过对原始数据进行复制和存储,为数据丢失提供了一种补救措施。当原始数据因各种原因(如硬件故障、软件漏洞、人为误操作等)而丢失或损坏时,我们可以通过备份文件来恢复数据,从而避免或减少损失。

此外,备份文件还有助于数据的长期保存和迁移。随着时间的推移,原始数据可能因存储介质的老化、软件的更新而逐渐失效。而备份文件则能够为我们提供一份持久、稳定的数据副本,确保数据的长期可读性和可用性。同时,在数据迁移的过程中,备份文件也能够作为数据迁移的起点,帮助我们快速、准确地完成数据迁移工作。

二、自动化备份:让数据安全更高效

在认识到备份文件的重要性后,我们还需要思考如何高效、便捷地实现数据备份。自动化备份方法便是一种理想的选择。它通过预设的备份策略和计划,自动执行备份任务,从而大大提高了备份效率和可靠性。

(一)SYBak软件自动化备份实践

SYBak软件是一款功能强大、易于使用的数据备份工具。它支持多种备份方式,如全量备份、增量备份和差异备份等,能够满足不同场景下的备份需求。下面,我们将详细介绍如何使用SYBak软件进行自动化备份。

-

新建备份任务

首先,我们需要打开SYBak软件,并点击“新建任务”按钮来创建一个新的备份任务。这一步是设置备份任务的基础,为后续操作奠定基础。

-

配置备份参数

在新建任务后,我们需要输入任务名称,并选择要备份的目录和备份后的目录。这一步至关重要,它决定了哪些数据将被备份以及备份数据将存放在何处。为了确保备份的准确性和完整性,我们需要仔细核对所选目录和文件。

-

添加到任务列表并设置自动运行

完成备份参数的配置后,我们需要点击“添加到任务列表”按钮将备份任务添加到任务列表中。此时,SYBak软件会自动保存我们的设置并生成一个备份任务。接下来,我们需要在任务列表中找到刚刚创建的备份任务,并右键点击它选择“设置自动运行”选项。在弹出的对话框中,我们可以设置备份任务的运行时间、运行频率等参数。例如,我们可以设置每天凌晨自动运行备份任务,以确保数据的实时性和安全性。

通过SYBak软件进行自动化备份,我们可以轻松实现数据的定时备份和增量备份等功能。这不仅大大提高了备份效率,还确保了数据的完整性和安全性。同时,SYBak软件还支持多种备份存储介质和云存储服务,能够满足不同场景下的备份需求。

(二)其他自动化备份方法

除了SYBak软件外,还有其他多种自动化备份方法可供选择。例如,我们可以利用操作系统自带的备份工具来设置定时备份任务。以Windows系统为例,我们可以使用“备份和还原”功能来创建备份任务,并设置备份计划的运行时间和频率。这样,每当备份计划到达指定时间时,系统便会自动执行备份任务,无需人工干预。

此外,我们还可以利用第三方云存储服务来实现自动化备份。许多云存储服务都提供了自动同步和备份功能,我们只需要将需要备份的数据文件夹与云存储服务进行关联,并设置自动同步选项即可。此后,每当我们在该文件夹中新增或修改数据时,云存储服务便会自动将其同步到云端服务器上,从而实现数据的自动化备份。

三、总结与展望

综上所述,备份文件对于数据安全至关重要。而自动化备份方法则以其高效、便捷的特点成为了保障数据安全的重要手段。通过SYBak软件和操作系统自带工具等自动化备份方法,我们可以轻松实现数据的定时备份、增量备份和差异备份等功能,大大提高了备份效率和可靠性。

然而,数据安全是一个永恒的话题。随着技术的不断发展和应用场景的不断拓展,数据安全面临的挑战也在不断增加。因此,我们需要不断学习和探索新的备份技术和方法,以应对日益复杂的数据安全环境。

未来,我们可以期待更加智能化、自动化的备份解决方案的出现。例如,基于人工智能的数据分析技术可以帮助我们更准确地判断哪些数据需要备份以及备份的频率;而区块链等分布式存储技术则可以为数据安全提供更加可靠的保障手段。同时,随着云计算和大数据技术的不断发展,我们也可以期待更加高效、便捷的云备份服务的出现。

总之,数据安全是一个不容忽视的问题。我们需要时刻保持警惕,采取有效的备份策略和方法来保障数据的安全性和完整性。只有这样,我们才能在数字化时代中畅游无阻,享受科技带来的便利和乐趣。

相关文章:

数据保险箱:备份文件的关键价值与自动化实践

在信息化社会,数据已经成为我们生活、工作和学习的核心组成部分。无论是企业机密、个人隐私,还是创意作品、研究数据,它们都以数字形式存在于我们的电子设备中。然而,数据如同脆弱的玻璃制品,稍有不慎就可能面临丢失或…...

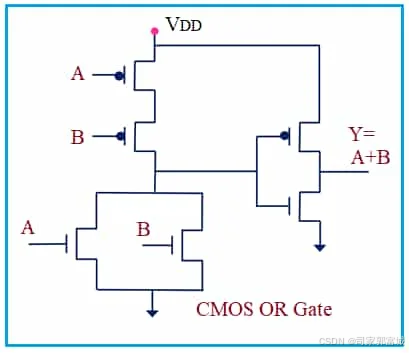

数字电路基础——逻辑门

逻辑门是数字电子技术中的基本构建块。这些组件用于对1和0进行操作,可以将它们组合起来创建其他构建块,并设计出如锁存器、触发器、加法器、移位寄存器等电路。 七种主要的逻辑门类型: 一、基本逻辑门 1.1 与门(AND gate) 1.1.1 逻辑运算规则 与门有多个输入端和一个输出…...

爬虫逆向:脱壳工具BlackDex的详细使用

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、BlackDex简介二、下载与安装三、基本使用步骤3.1 启动BlackDex3.2 导入目标APK文件3.3 开始脱壳3.4 查看脱壳结果四、后续分析4.1 使用 JADX 反编译 Dex 文件4.2 使用 Apktool 反编译 Dex 文件4.3 JD-GUI4.4 dex2ja…...

JavaScript中的Math()

目录 一、Math() 1.1floor() 1.2ceil() 1.3round() 1.4random() 1.5max() 1.6min() 1.7pow() 1.8sqrt() 1.9trunc() 二、parseFloat() 三、toFixed() 四、toString() 4.1Number类型转换为字符串 4.2Boolean类型转换为字符串 4.3Date()类型转换为字符串 4.4Arr…...

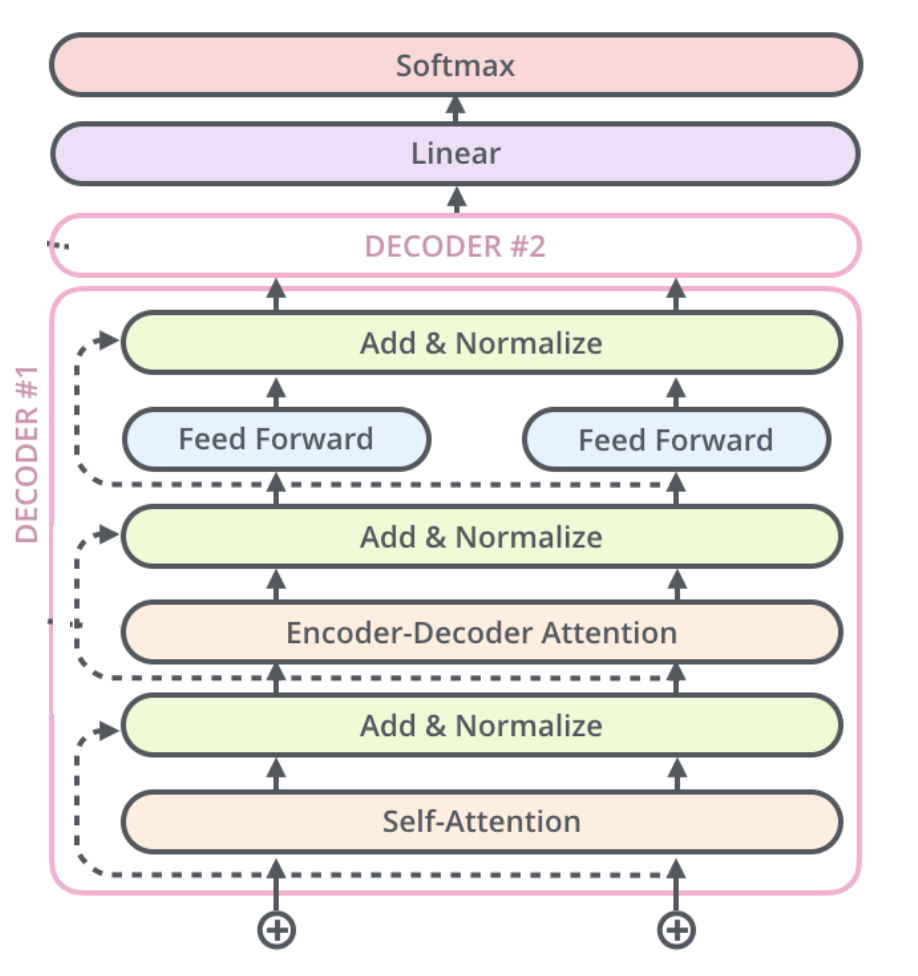

深度学习模型Transformer初步认识整体架构

第一章:人工智能之不同数据类型及其特点梳理 第二章:自然语言处理(NLP):文本向量化从文字到数字的原理 第三章:循环神经网络RNN:理解 RNN的工作机制与应用场景(附代码) 第四章:循环神经网络RNN、LSTM以及GR…...

【从模仿到超越:AIGC的崛起与AGI的终极梦想】

一、基本概念 1. AIGC(人工智能生成内容) 定义:基于人工智能技术生成文本、图像、音频、视频等数字内容的方法。技术基础:依赖深度学习模型(如GPT、DALL-E、Stable Diffusion)和自然语言处理(…...

标量、向量、矩阵与张量:从维度理解数据结构的层次

在数学和计算机科学中,维度描述了数据结构的复杂性,而标量、向量、矩阵、张量则是不同维度的数据表示形式。它们的关系可以理解为从简单到复杂的扩展,以下是详细解析: 1. 标量(Scalar):0维数据 …...

windows 上删除 node_modules

在 Windows 11 上,你可以通过命令行来删除 node_modules 文件夹并清除 npm 缓存。以下是具体步骤: 删除 node_modules 打开命令提示符(Command Prompt)或终端(PowerShell)。 导航到项目目录。你可以使用 …...

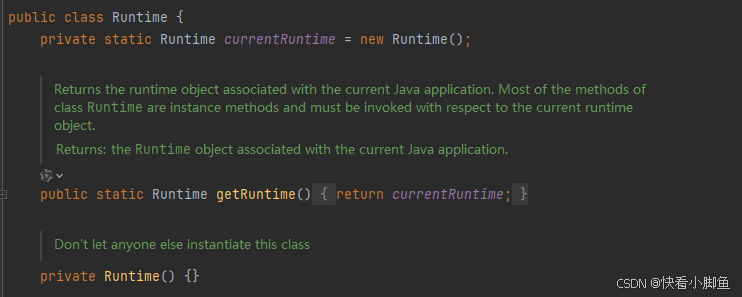

单例模式的五种实现方式

1、饿汉式 ①实现:在类加载的时候就初始化实例 ②优点:线程安全 ③缺点:实例在类加载的时候创建,可能会浪费资源 //饿汉式 public class EagerSingleton{private EagerSingleton(){} //私有构造方法private static EagerSingle…...

启智平台华为昇腾910B使用MS-Swift微调Janus-Pro-7/1B

最近想要微调一下DeepSeek出品的Janus多模态大模型 利用启智平台的昇腾910B国产计算卡进行大模型的微调 查看了一下MS-Swift支持了Janus模型的微调,LLamafactory好像暂时还不支持该模型的微调 看到了MS-Swift有单独对昇腾的支持,因此首先要安装swift&…...

)

蓝桥试题:传球游戏(二维dp)

一、题目描述 上体育课的时候,小蛮的老师经常带着同学们一起做游戏。这次,老师带着同学们一起做传球游戏。 游戏规则是这样的:n 个同学站成一个圆圈,其中的一个同学手里拿着一个球,当老师吹哨子时开始传球࿰…...

迷你世界脚本小地图接口:Mapmark

小地图接口:Mapmark 彼得兔 更新时间: 2023-10-25 10:33:48 具体函数名及描述如下: 序号 函数名 函数描述 1 newShape(...) 新增一个形状(线,矩形,圆形) 2 deleteShape(...) 删除一个形状 3 setShapeColor(...) 设置…...

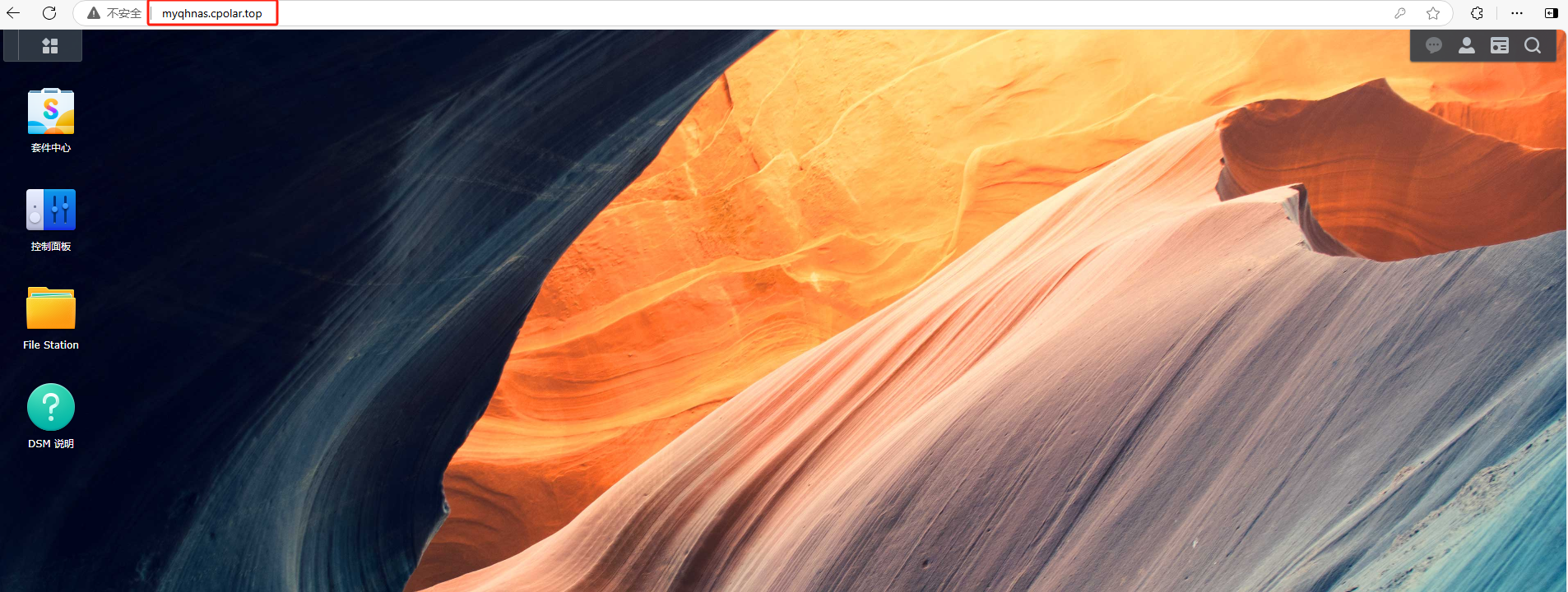

从零开始在Windows使用VMware虚拟机安装黑群晖7.2系统并实现远程访问

文章目录 前言1.软件准备2. 安装VMware17虚拟机3.安装黑群晖4. 安装群晖搜索助手5. 配置黑群晖系统6. 安装内网穿透6.1 下载cpolar套件6.2 配置群辉虚拟机6.3 配置公网地址6.4 配置固定公网地址 总结 前言 本文主要介绍如何从零开始在Windows系统电脑使用VMware17虚拟机安装黑…...

Qt6.8.2创建WebAssmebly项目使用FFmpeg资源

Qt6新出了WebAssmebly功能,可以将C写的软件到浏览器中运行,最近一段时间正在研究这方便内容,普通的控件响应都能实现,今天主要为大家分享如何将FFmpeg中的功能应用到浏览器中。 开发环境:window11,Qt6.8.2…...

Java阻塞队列深度解析:高并发场景下的安全卫士

一、阻塞队列的核心价值 在电商秒杀系统中,瞬时涌入的10万请求如果直接冲击数据库,必然导致系统崩溃。阻塞队列如同一个智能缓冲带,通过流量削峰和异步解耦两大核心能力,成为高并发系统的核心组件。 二、Java阻塞队列实现类对比 …...

软件信息安全性测试流程有哪些?专业软件测评服务机构分享

在数字化时代,软件信息安全性测试的重要性愈发凸显。尤其是对于企业来说,确保软件的安全性不仅是维护用户信任的关键,也是满足合规要求的必要条件。 软件信息安全性测试是指通过一系列系统化的测试手段,评估软件应用在受到攻击时…...

)

Linux - 网络基础(应用层,传输层)

一、应用层 1)发送接收流程 1. 发送文件 write 函数发送数据到 TCP 套接字时,内容不一定会立即通过网络发送出去。这是因为网络通信涉及多个层次的缓冲和处理,TCP 是一个面向连接的协议,它需要进行一定的排队、确认和重传等处理…...

C++11新特性:auto遇上const时的推导规则

当auto推导变量类型时,const修饰符会影响推导结果,我们具体看一下有哪些影响 1、普通变量 例如: const int ci 42; auto a ci; // a 的类型是 int (顶层 const 被忽略) const auto ca ci; // ca 的类型是 const int (顶层 const 被…...

hom_mat2d_to_affine_par 的c#实现

hom_mat2d_to_affine_par 的c#实现 背景:为课室贡献一个通用函数,实现halcon算子的同等效果,查询csdn未果,deepseek二哥与chtgpt大哥给不了最终程序,在大哥与二哥帮助下,最终实现同等效果。 踩坑…...

相机几何与标定:从三维世界到二维图像的映射

本系列课程将带领读者开启一场独特的三维视觉工程之旅。我们不再止步于教科书式的公式推导,而是聚焦于如何将抽象的数学原理转化为可落地的工程实践。通过解剖相机的光学特性、构建成像数学模型、解析坐标系转换链条,直至亲手实现参数标定代码࿰…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

OpenLayers 可视化之热力图

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 热力图(Heatmap)又叫热点图,是一种通过特殊高亮显示事物密度分布、变化趋势的数据可视化技术。采用颜色的深浅来显示…...

Zustand 状态管理库:极简而强大的解决方案

Zustand 是一个轻量级、快速和可扩展的状态管理库,特别适合 React 应用。它以简洁的 API 和高效的性能解决了 Redux 等状态管理方案中的繁琐问题。 核心优势对比 基本使用指南 1. 创建 Store // store.js import create from zustandconst useStore create((set)…...

Leetcode 3577. Count the Number of Computer Unlocking Permutations

Leetcode 3577. Count the Number of Computer Unlocking Permutations 1. 解题思路2. 代码实现 题目链接:3577. Count the Number of Computer Unlocking Permutations 1. 解题思路 这一题其实就是一个脑筋急转弯,要想要能够将所有的电脑解锁&#x…...

oracle与MySQL数据库之间数据同步的技术要点

Oracle与MySQL数据库之间的数据同步是一个涉及多个技术要点的复杂任务。由于Oracle和MySQL的架构差异,它们的数据同步要求既要保持数据的准确性和一致性,又要处理好性能问题。以下是一些主要的技术要点: 数据结构差异 数据类型差异ÿ…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...