前端安全面试题汇总及参考答案

目录

简述 XSS 攻击的原理及三种常见类型(存储型、反射型、DOM 型)

如何在前端防御 XSS 攻击?列举编码、过滤、CSP 策略的具体实现方式

富文本编辑器场景下如何安全处理用户输入的 HTML 内容?

如何通过 HttpOnly 属性增强 Cookie 安全性?它与 XSS 防御的关系是什么?

举例说明 DOM 型 XSS 的攻击路径及防御方法

内容安全策略(CSP)如何配置以限制脚本加载来源?如何通过 标签或 HTTP 头启用 CSP?

如何利用 X-XSS-Protection 响应头增强浏览器端的 XSS 过滤?

为什么仅依赖前端过滤无法彻底防御 XSS?后端应如何配合?

在 Vue/React 框架中,如何通过内置机制(如 v-html 转义、JSX 自动编码)避免 XSS?

如何检测网站是否存在 XSS 漏洞?列举常用工具(如 OWASP ZAP、Burp Suite)

假设某网站评论区存在存储型 XSS,请描述攻击者从注入到攻击成功的完整流程

分析 eval () 和 innerHTML 的使用风险,给出替代方案

解释 CSRF 攻击的原理,说明其依赖的同源策略漏洞

列举 CSRF 的三种防御方案(Token 验证、SameSite Cookie、双重 Cookie 校验)

如何实现 CSRF Token 的生成、传递及服务端校验逻辑?

SameSite 属性的三个取值(Strict/Lax/None)分别适用于哪些场景?

为什么 CSRF 攻击需要用户已登录目标网站?如何构造恶意请求诱导用户触发?

如何通过验证 Referer 和 Origin 头防御 CSRF?其局限性是什么?

在 RESTful API 设计中,如何区分安全方法(GET)和非安全方法(POST/PUT)以降低 CSRF 风险?

若网站同时存在 XSS 和 CSRF 漏洞,攻击者可能如何组合利用?

单页面应用(SPA)中如何安全存储和传递 CSRF Token?

第三方支付接口如何防范 CSRF 攻击?以支付宝回调为例说明

描述点击劫持(Clickjacking)的攻击原理及典型案例(如虚假按钮覆盖)

如何通过 X-Frame-Options 响应头禁止页面被嵌入到

使用 JavaScript 如何检测当前页面是否被嵌套并强制跳转至顶层窗口?

现代浏览器如何通过 Content - Security - Policy: frame - ancestors 增强防御?

除了点击劫持,界面伪装攻击还有哪些形式(如 URL 钓鱼、样式欺骗)?

前端敏感数据(如 Token、密码)应如何安全存储?对比 localStorage 与 sessionStorage 的风险。

HTTPS 如何防止中间人攻击(MITM)?简述 SSL/TLS 握手过程。

如何在前端实现数据加密?列举 Web Crypto API 或库(如 CryptoJS)的使用场景。

为什么明文传输敏感信息(如密码)存在风险?如何通过哈希加盐增强安全性?

如何防御 JSON 劫持攻击?说明 while (1); 前缀的防护原理。

在文件上传功能中,如何防范恶意文件(如木马、超大文件)上传?

如何通过 Subresource Integrity (SRI) 确保第三方 CDN 资源的完整性?

前端日志监控中,如何避免记录敏感信息(如用户身份、支付数据)?

如何通过 npm audit 或 Snyk 检测第三方库的已知漏洞?

锁定依赖版本(package - lock.json)对安全维护的意义是什么?

如何防范恶意 npm 包(如 typosquatting 攻击)?列举最佳实践。

前端项目中,如何安全引入第三方脚本(如统计代码、广告 SDK)?

如何通过沙箱机制(如 iframe 隔离、Web Workers)限制第三方代码的权限?

列举必须配置的 HTTP 安全响应头(如 Strict - Transport - Security、X - Content - Type - Options)

如何通过 Content - Security - Policy 限制资源加载策略?

如何通过 Feature - Policy 控制浏览器功能(如摄像头、地理位置)的访问权限?

如何防止 MIME 类型嗅探攻击(如 X - Content - Type - Options: nosniff)?

如何通过 Access - Control - Allow - Origin 正确配置 CORS 策略?

会话劫持(Session Hijacking)与 Cookie 盗取的防御措施

输入验证不足可能导致哪些攻击(如 SQL 注入、路径遍历)?后端如何协作防御?

如何防范暴力破解攻击?列举前端限速、验证码、密码复杂度策略。

前端代码混淆与压缩对安全防护的作用及局限性

相关文章:

前端安全面试题汇总及参考答案

目录 简述 XSS 攻击的原理及三种常见类型(存储型、反射型、DOM 型) 如何在前端防御 XSS 攻击?列举编码、过滤、CSP 策略的具体实现方式 富文本编辑器场景下如何安全处理用户输入的 HTML 内容? 如何通过 HttpOnly 属性增强 Cookie 安全性?它与 XSS 防御的关系是什么? …...

修复ubuntu下找不到音频设备的问题

出现问题的状态: ALSA 已正确识别到 ZOOM H2n 设备(card 1)sounddevice 库(依赖 PortAudio)未能正确枚举设备 修复方法: 1. 强制 sounddevice 使用 ALSA 后端 默认情况下,sounddevice 可能尝…...

⭐LeetCode周赛 3468. 可行数组的数目——暴力与数学⭐

⭐LeetCode周赛 3468. 可行数组的数目——暴力与数学⭐ 示例 1: 输入:original [1,2,3,4], bounds [[1,2],[2,3],[3,4],[4,5]] 输出:2 解释: 可能的数组为: [1, 2, 3, 4] [2, 3, 4, 5] 示例 2: 输入&…...

在线json转ArkTs-harmonyos

轻松将 JSON 数据转换为类型安全的 ArkTs 接口。快速准确地生成代码,提升开发效率,告别手动编写,让您的开发流程更加流畅! gotool...

Vue 实现AI对话和AI绘图(AIGC)人工智能

我司是主要是负责AIGC人工智能化平台的项目,俗称内容创作及智能工具平台。 授人以鱼不如授人以渔 首先我们要明白AIGC中前端需要做什么 会用到哪些技术栈 。 AIGC前端需要用到的技术栈:Vue,Markdown,SSE。就这个三件套。 前沿:有人觉得AI对…...

Visual Studio Code 基本使用指南

Visual Studio Code(简称 VSCode)是一款由微软开发的免费、开源、跨平台的代码编辑器,凭借其轻量级设计、丰富的插件生态和强大的功能,成为全球开发者的首选工具。本文将从安装配置到核心功能,全面解析 VSCode 的基本使…...

水下机器人推进器PID参数整定与MATLAB仿真

水下机器人推进器PID参数整定与MATLAB仿真 1. PID控制原理 目标:通过调节比例(P)、积分(I)、微分(D)参数,使推进器输出力快速稳定跟踪期望值。传递函数(示例):推进器动力学模型可简化为: [ G(s) = \frac{K}{\tau s + 1} \cdot e^{-Ts} ] 其中:K为增益,τ为时间常…...

网络安全工具nc(NetCat)

NetCat是一个非常简单的Unix工具,可以读、写TCP或UDP网络连接(network connection)。它被设计成一个可靠的后端(back-end)工具,能被其它的程序程序或脚本直接地或容易地驱动。同时,它又是一个功能丰富的 网络调试和开发工具,因为它…...

【C/C++】如何求出类对象的大小----类结构中的内存对齐

每日激励:“不设限和自我肯定的心态:I can do all things。 — Stephen Curry” 绪论: 通过本章你能具体的了解到,如何计算出一个类的大小,并且了解其中到底是如何算的以及了解到为什么需要内存对齐这种算࿰…...

Linux:动静态库

1.库是什么,作用是什么 库是写好的,现有的可以复用的代码。现实中每个程序都要依赖很多基础的底层库,不可能每个人的代码都从零开始。 本质上来说库是一种可执行代码的二进制形式,可以被操作系统载入内存中执行。库有两种&#…...

鸿蒙跨平台框架ArkUI-X

01 引言 目前,移动端主流跨平台方案有Flutter、React Native、uni-app等等,还有刚推出不久的Compose-Multiplatform,真所谓是百花齐放。这些框架各有特点,技术实现各有差异,比如Flutter通过Dart编写的UI描述对接Flutte…...

第7章 wireshark(网络安全防御实战--蓝军武器库)

网络安全防御实战--蓝军武器库是2020年出版的,已经过去3年时间了,最近利用闲暇时间,抓紧吸收,总的来说,第7章开始学习抓包工具wireshark,如果你怀疑自己的电脑中毒了,那么用wireshark可以很轻松…...

【AI】神经网络|机器学习——图解Transformer(完整版)

Transformer是一种基于注意力机制的序列模型,最初由Google的研究团队提出并应用于机器翻译任务。与传统的循环神经网络(RNN)和卷积神经网络(CNN)不同,Transformer仅使用自注意力机制(self-attention)来处理输入序列和输出序列,因此可以并行计算,极大地提高了计算效率…...

002-SpringCloud-OpenFeign(远程调用)

SpringCloud-OpenFeign 1.引入依赖2.编写一个远程调用接口3.测试 1.引入依赖 <dependency><groupId>org.springframework.cloud</groupId><artifactId>spring-cloud-starter-openfeign</artifactId> </dependency><dependencyManageme…...

基于类型的声明接收props

在 Vue 3 中,除了运行时声明这种常见方式,还可以通过基于类型的声明、解构赋值等方式来接收 props,下面为你详细介绍: 1. 基于类型的声明 这种方式借助 TypeScript 的类型系统来定义 props,具有类型检查和代码提示的…...

电子拍卖系统)

多方安全计算(MPC)电子拍卖系统

目录 一、前言二、多方安全计算(MPC)与电子拍卖系统概述2.1 多方安全计算(MPC)的基本概念2.2 电子拍卖系统背景与需求三、MPC电子拍卖系统设计原理3.1 系统总体架构3.2 电子拍卖中的安全协议3.3 数学与算法证明四、数据加解密模块设计五、GPU加速与系统性能优化六、GUI设计与系…...

使用QT + 文件IO + 鼠标拖拽事件 + 线程 ,实现大文件的传输

第一题、使用qss,通过线程,使进度条自己动起来 mythread.h #ifndef MYTHREAD_H #define MYTHREAD_H#include <QObject> #include <QThread> #include <QDebug>class mythread : public QThread {Q_OBJECT public:mythread(QObject* …...

【无人机路径规划】基于麻雀搜索算法(SSA)的无人机路径规划(Matlab)

效果一览 代码获取私信博主基于麻雀搜索算法(SSA)的无人机路径规划(Matlab) 一、算法背景与核心思想 麻雀搜索算法(Sparrow Search Algorithm, SSA)是一种受麻雀群体觅食行为启发的元启发式算法࿰…...

基于物联网技术的分布式光伏监控系统设计与实现

一、分布式光伏发电系统标准规范 1.常见应用场景 2.并网标准 Q/GDW1480-2015《分布式电源接入电网技术规定》 分布式电源并网电压等级可根据各并网点装机容量进行初步选择,推荐如下: 8kW 及以下可接入220V; 8kW~400kW可接入380V…...

阿里发布新开源视频生成模型Wan-Video,支持文生图和图生图,最低6G就能跑,ComFyUI可用!

Wan-Video 模型介绍:包括 Wan-Video-1.3B-T2V 和 Wan-Video-14B-T2V 两个版本,分别支持文本到视频(T2V)和图像到视频(I2V)生成。14B 版本需要更高的 VRAM 配置。 Wan2.1 是一套全面开放的视频基础模型&…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

8k长序列建模,蛋白质语言模型Prot42仅利用目标蛋白序列即可生成高亲和力结合剂

蛋白质结合剂(如抗体、抑制肽)在疾病诊断、成像分析及靶向药物递送等关键场景中发挥着不可替代的作用。传统上,高特异性蛋白质结合剂的开发高度依赖噬菌体展示、定向进化等实验技术,但这类方法普遍面临资源消耗巨大、研发周期冗长…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

论文浅尝 | 基于判别指令微调生成式大语言模型的知识图谱补全方法(ISWC2024)

笔记整理:刘治强,浙江大学硕士生,研究方向为知识图谱表示学习,大语言模型 论文链接:http://arxiv.org/abs/2407.16127 发表会议:ISWC 2024 1. 动机 传统的知识图谱补全(KGC)模型通过…...

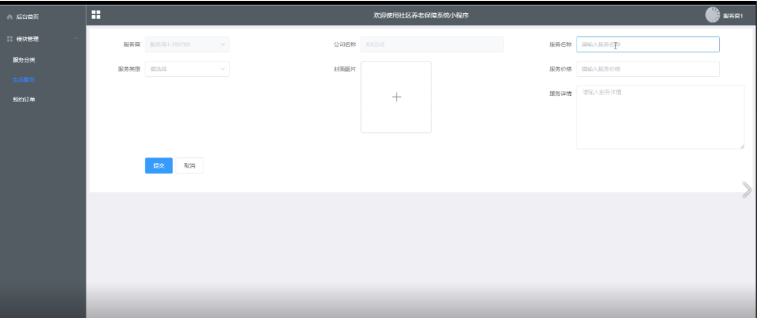

Springboot社区养老保险系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,社区养老保险系统小程序被用户普遍使用,为方…...

【无标题】路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论

路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论 一、传统路径模型的根本缺陷 在经典正方形路径问题中(图1): mermaid graph LR A((A)) --- B((B)) B --- C((C)) C --- D((D)) D --- A A -.- C[无直接路径] B -…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

python爬虫——气象数据爬取

一、导入库与全局配置 python 运行 import json import datetime import time import requests from sqlalchemy import create_engine import csv import pandas as pd作用: 引入数据解析、网络请求、时间处理、数据库操作等所需库。requests:发送 …...

从面试角度回答Android中ContentProvider启动原理

Android中ContentProvider原理的面试角度解析,分为已启动和未启动两种场景: 一、ContentProvider已启动的情况 1. 核心流程 触发条件:当其他组件(如Activity、Service)通过ContentR…...