2023年七大最佳勒索软件解密工具

勒索软件是目前最恶毒且增长最快的网络威胁之一。作为一种危险的恶意软件,它会对文件进行加密,并用其进行勒索来换取报酬。

幸运的是,我们可以使用大量的勒索软件解密工具来解锁文件,而无需支付赎金。如果您的网络不幸感染了勒索软件,请遵循以下缓解步骤:

第一步:不要支付赎金,因为这并不能保证勒索软件的开发者会让您解锁自己的数据;

第二步:找到所有可用的备份,并考虑将数据备份保存在安全的位置;

第三步:如果没有备份,您必须尝试使用勒索软件解密程序来解密被勒索软件锁定的数据。

如何识别勒索病毒感染

有几种方法可以确定您感染了什么类型的勒索软件,以找到正确的勒索软件解密工具。

第一种方法是查看加密文件的扩展名。这通常是.locked、.encrypt或. ransom。如果您看到这些扩展之一,您可能就感染了勒索软件。

另一种识别勒索软件类型的方法是查看赎金通知。同样地,这将为您提供关于您正在处理的勒索软件类型的线索。通常情况下,赎金通知会提供关于勒索软件类型的详细信息。

如何在不支付赎金的情况下解密加密文件

如果感染了勒索软件,您可以使用一些技巧来确保迅速回归正轨。一旦检测到勒索软件感染,必须迅速采取行动。

首先,请注意,只有一些工具可以修复每个变体所做的事情。此外,这些工具是为特定类型的勒索软件设计的,因此您必须首先确定导致感染的勒索软件变体。一旦确定,正确的工具将能够解密您的文件。

其次,在对系统和文件进行解密之前,请确保删除原始文件或勒索软件本身。否则,在完成恢复过程后,数据仍会被再次加密。

大多数解密器可以解锁各种勒索软件,包括WannaCry、Petya、NotPetya、TeslaCrypt、DarkSide、REvil、Alcatraz Locker、Apocalypse、BadBlock、Bart、BTCWare、EncrypTile和Globe。

不幸的是,勒索软件开发人员很快就会发布最新的更新和补丁,使他们的恶意软件更难解密。这就是大多数解密工具不提供担保的原因所在,因为他们也必须紧跟攻击者的步伐不断更新和调整自己的解密程序。

2023年7大最佳勒索软件解密工具

1. No More Ransomware Project

该软件的主要目标是保护用户免受勒索软件攻击。它有超过100个加密密钥,可以作为防御机制,所以它可以有效地检测和消除许多不同类型的可能被加密的文件。来自执法机构和网络安全公司的专家已经联合起来根除勒索软件。事实上,这个项目已经成为任何受勒索软件影响的人的宝贵资源。

主要特点:

· 其中包括去年发现的100多种勒索软件的解密密钥;

· 有关于解密被勒索软件加密的文件的详细说明;

· 它会通知用户有关勒索病毒感染和他们可用的对策;

· 新的勒索软件解密密钥定期添加到网站,并定期更新;

· 包括一个报告犯罪活动的特殊框,包括勒索软件;

· 该服务提供超过25种不同的语言;

2. 趋势科技(Trend Micro)Ransomware File Decryptor

这是一个相对较新的软件,旨在防止恶意软件进入您的系统。此外,该勒索软件解密工具可以在已感染的系统上操作,并帮助您成功解锁病毒已锁定的文件。

主要特点:

· 每个解密实用程序都被组合成一个应用程序;

· 包括超过25种不同类型的勒索软件的解密密钥;

· 趋势科技的网站包含有助于确定勒索软件类型的信息;

· 新的勒索病毒签名将被添加到工具中,因为它会在新威胁出现时接收更新;

· 趋势科技为勒索病毒受害者提供了专门的支持热线;

3. Emsisoft Ransomware Decryption Tool

它被广泛认为是可以安装在Windows上的最好的勒索软件解密程序之一。像这样一个重要的工具在面对诸如Apocalypse、Xorist、Stampado和BadBlock等关键勒索软件时,从无败绩。

主要特点:

· 提供超过60种解密工具来对抗各种勒索病毒;

· 分析加密文件有助于确定勒索软件的类型;

· 为解密勒索软件加密的文件和恢复您的数据提供了一步一步的说明;

· 现有的解密工具经常更新新功能;

4. McAfee Ransomware Recover

McAfee勒索软件恢复是另一款优秀的解密工具,可以用来恢复您的加密文件。您还可以在McAfee勒索软件恢复的帮助下检索受勒索软件影响的文件、软件、数据库和其他文件。此外,该工具还提供了定期更新,其中包含额外的解密密钥,因此您始终可以访问它们。

主要特点:

· 在计算机安全领域,McAfee算是一匹战马。例如,他们正在积极开发解密工具,以应对不断出现的新的勒索软件攻击;

· McAfee勒索软件恢复,也被称为Mr2,是一个高度复杂的解密软件;

· 它可以解锁用户的文件、应用程序、数据库和小程序等;

· 他们的解密体系结构可以被安全社区中的任何人修改和改进,并且是公开的;

· 它提供了大量关于勒索软件的信息;

5. AVG Ransomware Decryption Tool

AVG勒索软件解密工具对于使用不同算法加密文件的勒索软件来说是一个很好的选择。另一方面,它只能解码由Apocalypse、Bart、Crypt888、Legion或TeslaCrypt加密的文件。

主要特点:

· 杀毒软件的用户界面是精简和简单的,包括所有自动功能,节省您的时间;

· 它保护用户免受可以下载的威胁以及可能是恶意的链接;

· 可以在移动设备上使用AVG防病毒软件执行远程计算机扫描;

6. 360 Ransomware

通过使用360勒索软件解密工具开发的工具,您可以从您的PC中删除勒索软件,而无需支付赎金。它的开发初衷是为了帮助人们移除Petya;但是,它也可以检索其他类型的勒索软件的解密密钥。

主要特点:

· 一个单独的软件包含几个不同的解密密钥;

· 为各种新的专门勒索软件提供解密服务;

· 他们的网站上有一些有用的勒索软件资源;

· 这是一个操作简单的勒索软件移除程序;

7. Quick Heal—免费勒索软件解密工具

一旦授权扫描您的电脑,Quickheal就可以快速有效地根除感染,同时保持您的文件安全。Quickheal有一款软件可以扫描受感染的文件,并在操作系统启动前将其删除。软件应该安装在闪存盘上,然后启动。如果检测到勒索软件,Quickheal将自动删除它。

主要特点:

· 一个单一的工具捆绑多个解密密钥;

· 为一些更不寻常的勒索软件提供解密;

· 他们的网站包含有价值的勒索软件信息;

· 这是一个简单的勒索软件移除工具;

相关文章:

2023年七大最佳勒索软件解密工具

勒索软件是目前最恶毒且增长最快的网络威胁之一。作为一种危险的恶意软件,它会对文件进行加密,并用其进行勒索来换取报酬。 幸运的是,我们可以使用大量的勒索软件解密工具来解锁文件,而无需支付赎金。如果您的网络不幸感染了勒索软…...

prettier 命令行工具来格式化多个文件

prettier 命令行工具来格式化多个文件 你可以使用 prettier 命令行工具来格式化多个文件。以下是一个使用命令行批量格式化文件的示例: 安装 prettier 如果你还没有安装 prettier,你可以使用以下命令安装它: npm install -g prettier 进入…...

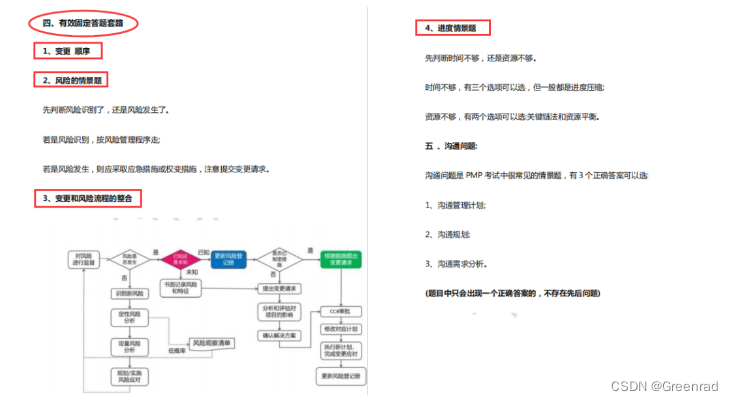

我发现了PMP通关密码!这14页纸直接背!

一周就能背完的PMP考试技巧只有14页纸 共分成了4大模块 完全不用担心看不懂 01关键词篇 第1章引论 1.看到“驱动变革”--选项中找“将来状态” 2.看到“依赖关系”--选项中找“项目集管理” 3.看到“价值最大化”--选项中找“项目组合管理” 4.看到“可行性研究”--选项中…...

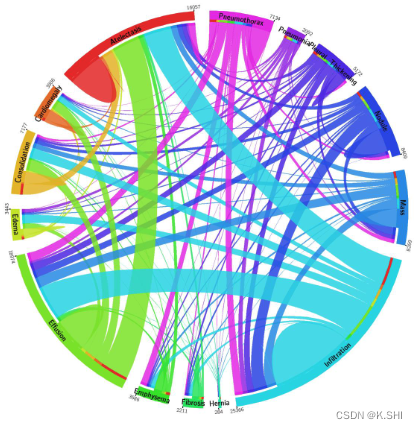

Medical X-rays Dataset汇总(长期更新)

目录 ChestX-ray8 ChestX-ray14 VinDr-CXR VinDr-PCXR ChestX-ray8 ChestX-ray8 is a medical imaging dataset which comprises 108,948 frontal-view X-ray images of 32,717 (collected from the year of 1992 to 2015) unique patients with the text-mi…...

一文告诉你如何做好一份亚马逊商业计划书的框架

“做亚马逊很赚钱”、“我也来做”、“哎,亏钱了”诸如此类的话听了实在是太多。亚马逊作为跨境电商老大哥,许多卖家还是对它怀抱着很高的期许。但是,事实的残酷的。有人入行赚得盆满钵盈,自然也有人亏得血本无归。 会造成这种两…...

原来ChatGPT可以充当这么多角色

充当 Linux 终端 贡献者:f 参考:https ://www.engraved.blog/building-a-virtual-machine-inside/ 我想让你充当 linux 终端。我将输入命令,您将回复终端应显示的内容。我希望您只在一个唯一的代码块内回复终端输出,而不是其他任…...

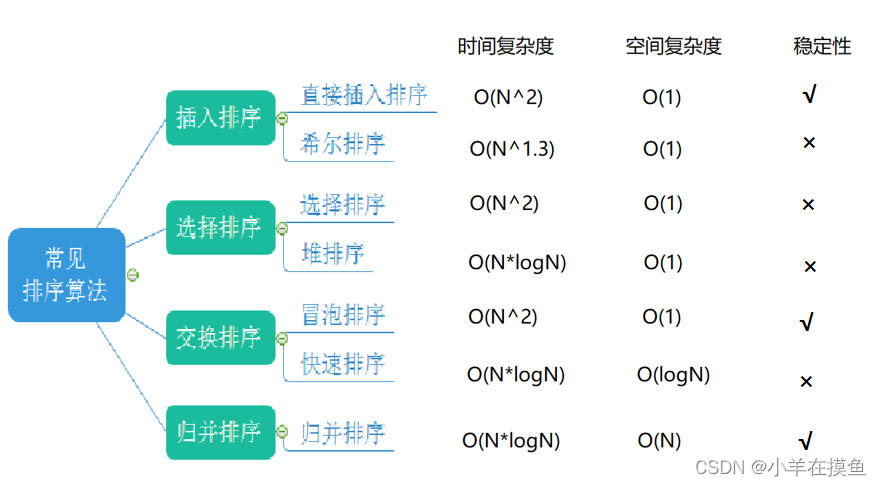

数据结构_第十三关(3):归并排序、计数排序

目录 归并排序 1.基本思想: 2.原理图: 1)分解合并 2)数组比较和归并方法: 3.代码实现(递归方式): 4.归并排序的非递归方式 原理: 情况1: 情况2&…...

“成功学大师”杨涛鸣被抓

我是卢松松,点点上面的头像,欢迎关注我哦! 4月15日,号称帮助一百多位草根开上劳斯莱斯,“成功学大师”杨涛鸣机其团队30多人已被刑事拘留,培训课程涉嫌精神传销,警方以诈骗案进行立案调查。 …...

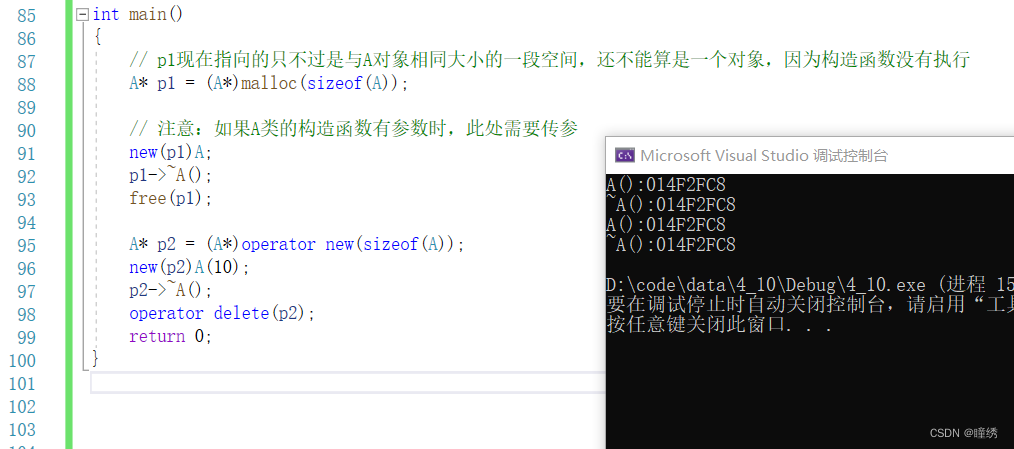

【hello C++】内存管理

目录 前言: 1. C/C内存分布 2. C语言动态内存管理方式 3. C内存管理方式 3.1 new / delete 操作内置类型 3.2 new和delete操作自定义类型 4. operator new与operator delete函数 4.1 operator new与operator delete函数 5. new和delete的实现原理 5.1 内置类型 5.2…...

)

AppArmor零知识学习十二、源码构建(9)

本文内容参考: AppArmor / apparmor GitLab 接前一篇文章:AppArmor零知识学习十一、源码构建(8) 在前一篇文章中完成了apparmor源码构建的第六步——Apache mod_apparmor的构建和安装,本文继续往下进行。 四、源码…...

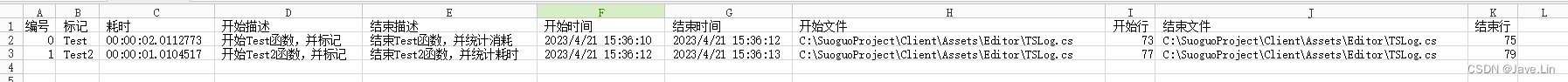

Unity - 带耗时 begin ... end 的耗时统计的Log - TSLog

CSharp Code // jave.lin 2023/04/21 带 timespan 的日志 (不帶 log hierarchy 结构要求,即: 不带 stack 要求)using System; using System.Collections.Generic; using System.IO; using UnityEditor; using UnityEngine;public…...

Python 智能项目:1~5

原文:Intelligent Projects Using Python 协议:CC BY-NC-SA 4.0 译者:飞龙 本文来自【ApacheCN 深度学习 译文集】,采用译后编辑(MTPE)流程来尽可能提升效率。 不要担心自己的形象,只关心如何实…...

C++设计模式:面试题精选集

目录标题 引言(Introduction)面试的重要性设计模式概述面试题的选择标准 设计模式简介 面试题解析:创建型模式(Creational Patterns Analysis)面试题与解答代码实例应用场景分析 面试题解析:结构型模式&…...

蓝桥 卷“兔”来袭编程竞赛专场-10仿射加密 题解

赛题介绍 挑战介绍 仿射密码结合了移位密码和乘数密码的特点,是一种替换密码。它是利用加密函数一个字母对一个字母的加密。加密函数是 yaxb(mod m) ,且 a,b∈Zm (a、b 的值在 m 范围内),且 a、m 互质。 m 是字符集的…...

android so库导致的闪退及tombstone分析

android中有3种crash情况:未捕获的异常、ANR和闪退。未捕获的异常一般用crash文件就可以记录异常信息,而ANR无响应表现就是界面卡着无法响应用户操作,而闪退则是整个app瞬间退出,个人感觉对用户造成的体验最差。闪退一般是由于调用…...

图结构基本知识

图 1. 相关概念2. 图的表示方式3. 图的遍历3.1 深度优先遍历(DFS)3.2 广度优先遍历(BFS) 1. 相关概念 图G(V,E) :一种数据结构,可表示“多对多”关系,由顶点集V和边集E组成;顶点(ve…...

Hibernate 的多种查询方式

Hibernate 是一个开源的 ORM(对象关系映射)框架,它可以将 Java 对象映射到数据库表中,实现对象与关系数据库的映射。Hibernate 提供了多种查询方式,包括 OID 检索、对象导航检索、HQL 检索、QBC 检索和 SQL 检索。除此…...

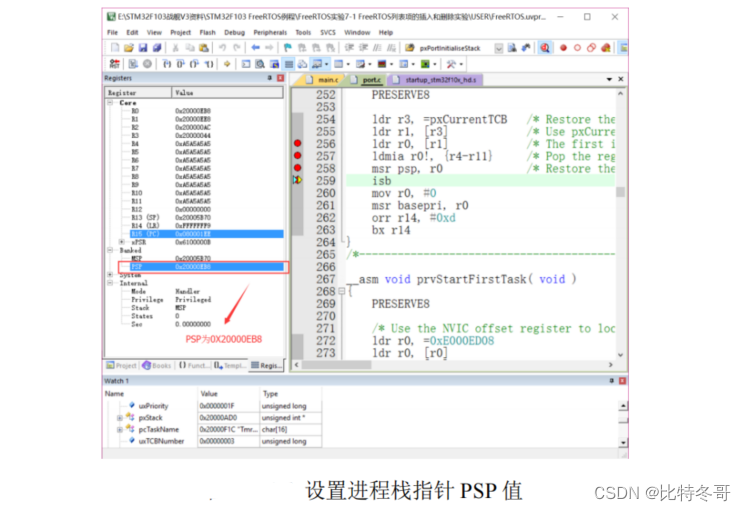

FreeRTOS 任务调度及相关函数详解(一)

文章目录 一、任务调度器开启函数 vTaskStartScheduler()二、内核相关硬件初始化函数 xPortStartScheduler()三、启动第一个任务 prvStartFirstTask()四、中断服务函数 xPortPendSVHandler()五、空闲任务 一、任务调度器开启函数 vTaskStartScheduler() 这个函数的功能就是开启…...

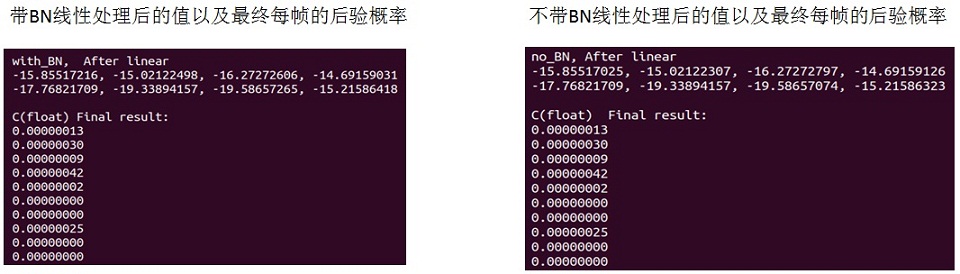

飞桨paddlespeech语音唤醒推理C实现

上篇(飞桨paddlespeech 语音唤醒初探)初探了paddlespeech下的语音唤醒方案,通过调试也搞清楚了里面的细节。因为是python 下的,不能直接部署,要想在嵌入式上部署需要有C下的推理实现,于是我就在C下把这个方…...

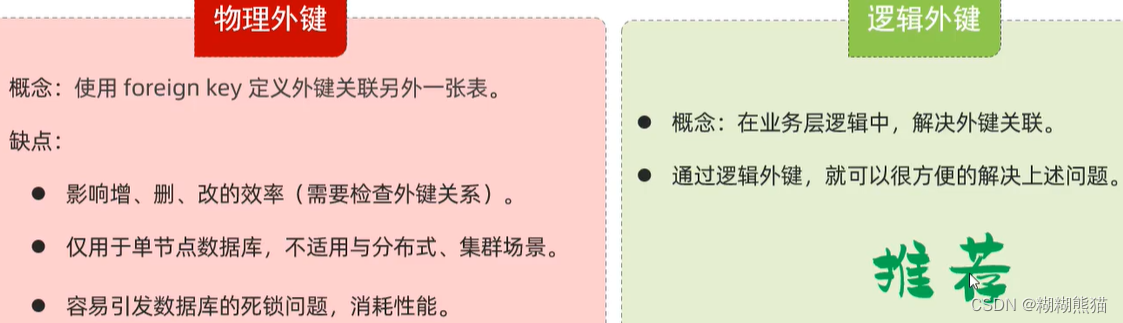

04-Mysql常用操作

1. DDL 常见数据库操作 # 查询所有数据库 show databases; # 查询当前数据库 select databases();# 使用数据库 use 数据库名;# 创建数据库 create database [if not exits] 数据库名; # []代表可选可不选# 删除数据库 drop database [if exits] 数据库名; 常见表操作 创建…...

Vim 调用外部命令学习笔记

Vim 外部命令集成完全指南 文章目录 Vim 外部命令集成完全指南核心概念理解命令语法解析语法对比 常用外部命令详解文本排序与去重文本筛选与搜索高级 grep 搜索技巧文本替换与编辑字符处理高级文本处理编程语言处理其他实用命令 范围操作示例指定行范围处理复合命令示例 实用技…...

Xshell远程连接Kali(默认 | 私钥)Note版

前言:xshell远程连接,私钥连接和常规默认连接 任务一 开启ssh服务 service ssh status //查看ssh服务状态 service ssh start //开启ssh服务 update-rc.d ssh enable //开启自启动ssh服务 任务二 修改配置文件 vi /etc/ssh/ssh_config //第一…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

关于iview组件中使用 table , 绑定序号分页后序号从1开始的解决方案

问题描述:iview使用table 中type: "index",分页之后 ,索引还是从1开始,试过绑定后台返回数据的id, 这种方法可行,就是后台返回数据的每个页面id都不完全是按照从1开始的升序,因此百度了下,找到了…...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

SpringCloudGateway 自定义局部过滤器

场景: 将所有请求转化为同一路径请求(方便穿网配置)在请求头内标识原来路径,然后在将请求分发给不同服务 AllToOneGatewayFilterFactory import lombok.Getter; import lombok.Setter; import lombok.extern.slf4j.Slf4j; impor…...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

解决:Android studio 编译后报错\app\src\main\cpp\CMakeLists.txt‘ to exist

现象: android studio报错: [CXX1409] D:\GitLab\xxxxx\app.cxx\Debug\3f3w4y1i\arm64-v8a\android_gradle_build.json : expected buildFiles file ‘D:\GitLab\xxxxx\app\src\main\cpp\CMakeLists.txt’ to exist 解决: 不要动CMakeLists.…...

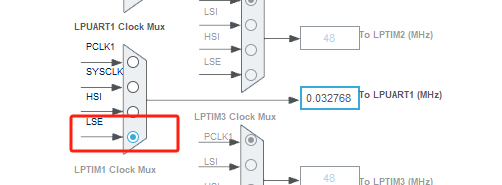

stm32wle5 lpuart DMA数据不接收

配置波特率9600时,需要使用外部低速晶振...