自学黑客(网络安全)有哪些技巧——初学者篇

很多人说,要想学好黑客技术,首先你得真正热爱它。

热爱,听着多么让人激情澎湃,甚至热泪盈眶。

但很可惜,“热爱”这个词对还没入门的小白完全不管用。

如果一个人还没了解过你就说爱你,不是骗财就是骗色。

如果一个技术小白连信息安全是个什么都没弄清楚,一上来就谈热爱,这不扯淡么?

首先要告诉很多朋友的麻烦,每次你进入论坛都很难阅读或者搜索一个菜鸟文章,甚至连几行都没有信心去读它,因为什么?因为我看不懂。原来的好奇心消失了。最后,由于继续学习的困难,他放弃了黑客。

我有过很深的经历。它就像一条狭窄的小径。当你选择一个工具时,你必须考虑它是一辆自行车还是一条路,并且选择一条好的捷径。现在,我想告诉大家一个普通菜鸟路,这也是我在过去几年里从西到东走一条路的捷径,我希望它能对你有所帮助。但是请记住,如果你不努力工作,即使是一米长的路,你也没有腿可以完成。你必须准备好努力学习,不要说你正在做一些QB来显示你是一个黑客,根据其他人所做的动画,你内心的喜悦可以唤醒对黑客技术的兴趣。还是值得的。总之,我希望你下台。

学习黑客技术,你必须有一个自己的计划。

今天早上你不可能学会黑客,下午对游戏感兴趣。习得的知识和学习的知识大不相同。我计划每天学任何东西。预计有多少天能熟练。你必须三思而后行。我们提倡学习黑客技术的分类方法。让我来谈谈分类学习的基本内容。几天前,我看到了网络ANN的分类学习路线。我想在这里补充一些东西。

1.黑客术学语

基础:清除一些常见的黑客术语,如webshell所谓的注入,什么是无辜,以及一些常用工具的功能,如NC、SC等。当你遇到一个你不理解的黑客术语时,你首先要弄清楚这个词的含义,首先是百度或者谷歌查到他的意思。在学习黑客技术的同时,我们也不能默默无闻地去接触我们不了解的知识。先说清楚。(学习一周)

2.灰鸽

配置与使用:通过学习实现鸽鸽的正确配置,并可以正常在线。培训的功能。(研究两天)这不必说,初级黑客是最听说过的鸽子。

3.主页特洛伊木马制作与推广(一周)

4.网站入侵(近一个月)

5.特洛伊木马签名修改(四或五天)

当然,知识块的划分和学习的时间可以根据自己的情况进行适当的选择。

今天整理了一批入门黑客必看的几本书籍,大多都是耳熟能详的书,排名不分先后,仅供参考。

一、Web安全攻防

这本书共537页7大章,参编作者也在大厂工作过(天融信、绿盟),书的知名度还是不低的。

该书实战性很强,前期踩点、后期提权、内网渗透讲得比较细致;其次进阶性比较好,各种技术细微知识点,都概括的很好,很适合入门道进阶学习;后面还介绍了一些渗透技术、经验和工具等,参考性很强。

二、白帽子讲web安全

这本书共499页,4大篇,18章,是阿里最年轻的高级技术专家吴翰清的著作,在全球各地都有发行,安全从业必读书籍,很多业内人士也都强烈推荐。

该书是作者的是实际工作经验,也是web安全核心知识点的集合,可操行比较强,实际参考性比较强。有的章节末尾,还附上了作者以前写的博客文章,可以用于延伸阅读。

三、Web安全深度剖析

全书共362页16章,作者张炳帅,适合渗透测试人员、Web开发人员、安全咨询顾问等人员阅读。

和《Web安全攻防》一样,偏向于实战,不同的是这本书主要讲解的是Web攻击的各种经典手段、方案、核心技术等,此外还介绍了一些检测方式,可以学习参考一下。

四、黑客攻防技术宝典(Web实战篇)

这本书是外国的著作,共644页21章,是图灵程序设计丛书-网络安全系列的一本,其他还有《黑客攻防技术宝典·系统实战篇》《黑客攻防技术宝典·IOS实战篇》《黑客攻防技术宝典·浏览器实战篇》《黑客攻防技术宝典·反病毒篇》等7册。

许多外国业内人士对这本书的评价很高,它是Web安全领域专家的经验结晶,条理很清晰,内容特别丰富,很高深很有阅读价值。相对地阅读门槛业比较高,再加上是外国的书,翻译过来可能有些许差错,阅读难度也比较大。

五、黑客攻防实战从入门到精通

该书共476页,作者武新华、孙振辉。

这本书围绕攻、防两个角度,采用图例、图释、标注等方式,教你如何防范服务器被侵入、局域网被攻击、银行账号被破解、敏感资料被窃取等实战,重操作技巧。图文结合的方式,阅读起来比较轻松,新手也可以通读,可以提高实战技能。

六、日志管理与分析权威指南

该书共337页,是世界级日志管理与分析专家亲笔撰写。

IT工作者免不了要写日志,安全从业者也会有安全日志,它的撰写还是很重要的,目前讲日志的书不多,这个算其中一个推荐度比较高的。书中以大量实例介绍了日志方面的实践,还有云计算和大数据环境下的日志分析技术和工具,讲解比较详细。

七、Kali Linux高级渗透测试

对于安全从业者来说,Kali Linux有多重要,多普遍就不用赘述了,这本书是印度作者编写的,共419页。

从攻击者的角度来审视网络框架,包含了大量实例、源码、渗透测试工具、方法和实践,第2版还在第1版的基础上,增加了一些内容,更全面,技术参考性更强。

八、黑客社会工程学攻防演练

社会工程学技术将黑客入侵进行了最大化,也是安全从业者需要掌握的一门学问。

该书共336页,以图片、图释、指引线的方式介绍防护黑客攻击的方法,有利于掌握反黑知识、工具和修复技巧。除了安全从业者来说,也适合网络爱好者作为速查手册,阅读门槛比较低。

九、XSS跨站脚本攻击剖析与防御

这本书是国内第一本专门阐述XSS的著作,作者是邱永华,全书共274页8章。

该书充分讲解了跨站脚本相关知识,并且贯穿了很多案例分析,读者可以参考在实际环境中进行安全测试,适合网安相关从业者、Web安全技术相关的教师和感兴趣的人员阅读。

十、SQL注入攻击与防御

该书共440页11章,致力于深入讨论SQL注入的问题,第2版融入了一些最新的研究成果。

该书条理比较清晰,SQL注入各方面的知识讲得也很全面,包含SQL注入的基本原理和如何保护新兴技术免遭SQL注入攻击,攻与防两角度都涉及到了,很多人看完都觉得很不错,可以参考学习。

网安行业的丛书很多,其中不乏一些优秀书籍,大多数都很有学习价值。

相关文章:

自学黑客(网络安全)有哪些技巧——初学者篇

很多人说,要想学好黑客技术,首先你得真正热爱它。 热爱,听着多么让人激情澎湃,甚至热泪盈眶。 但很可惜,“热爱”这个词对还没入门的小白完全不管用。 如果一个人还没了解过你就说爱你,不是骗财就是骗色…...

CMD与DOS脚本编程【第四章】

预计更新 第一章. 简介和基础命令 1.1 介绍cmd/dos脚本语言的概念和基本语法 1.2 讲解常用的基础命令和参数,如echo、dir、cd等 第二章. 变量和运算符 2.1 讲解变量和常量的定义和使用方法 2.2 介绍不同类型的运算符和运算规则 第三章. 控制流程和条件语句 3.1 介…...

Liunx安装Docker

Liunx在线安装Docker 简介: Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不…...

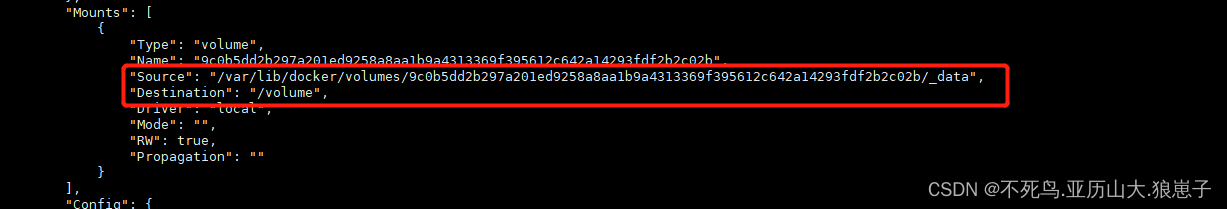

docker:容器的数据卷

1 数据卷概念及作用 1.1 什么是容器数据卷 先来看看Docker的理念: 将应用与运行的环境打包形成容器运行 ,运行可以伴随着容器,但是我们对数据的要求希望是持久化的容器之间希望有可能共享数据 Docker容器产生的数据,如果不通过…...

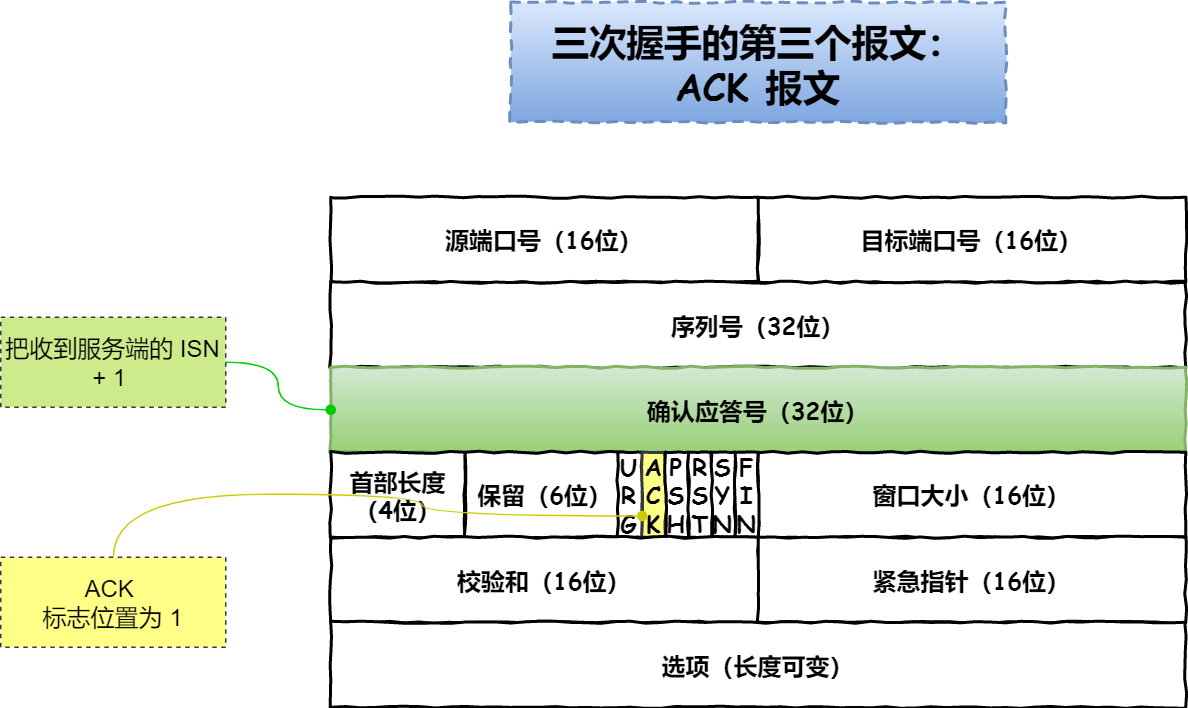

【TCP】对TCP三次握手的个人理解

三次握手 TCP 是面向连接的协议,所以使用 TCP 前必须先建立连接,而建立连接是通过三次握手来进行的。三次握手的过程如下图: 一开始,客户端和服务端都处于 CLOSE 状态。先是服务端主动监听某个端口,处于 LISTEN 状态 …...

squid的基本代理

一、Squid代理服务器的概述 squid 作为一款服务器代理工具,可以缓存网页对象,减少重复请求,从而达到加快网页访问速度,隐藏客户机真实IP,更为安全。 Squid主要提供缓存加速、应用层过滤控制的功能 1、squid代理的工…...

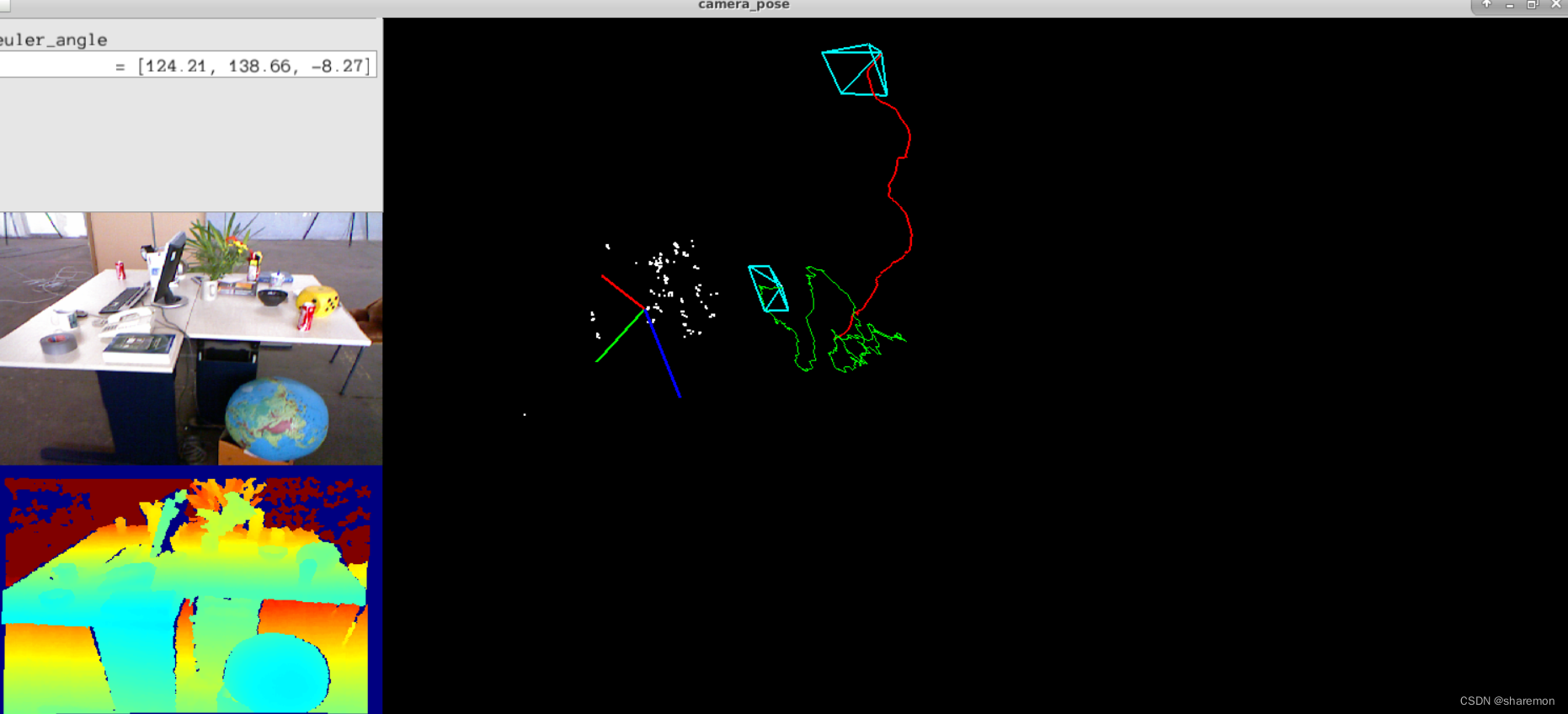

【从零开始写视觉SLAM】v0.1基于特征点的简单VO

v0.1版本的oSLAM实现了基于orb特征点的简单视觉里程计,通过连续两帧的rgbd数据实现相机相对位姿的估计。 #mermaid-svg-ibQfHFVHezQD5RWW {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-ibQfHFVHezQD5RW…...

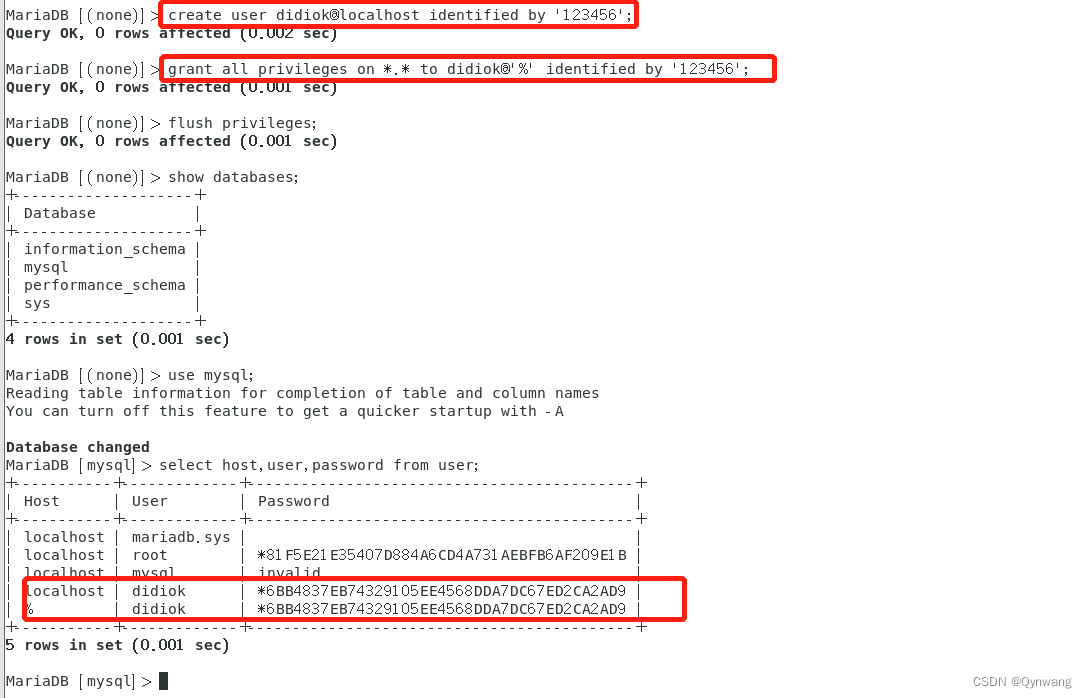

CentOS-7 安装 MariaDB-10.8

一、安装之前删除已存在的 Mysql/MariaDB 1 查找存在的 MariaDB # 注意大小写 rpm -qa | grep MariaDB # rpm -qa 列出所有被安装的rpm package (-qa:query all) rpm -qa | grep mariadb # grep (缩写来自Globally search a Regular Expre…...

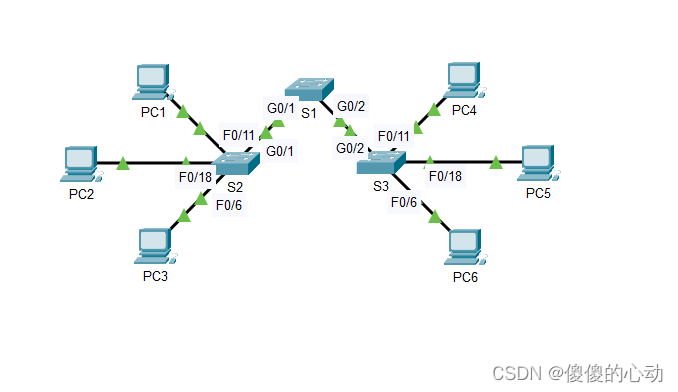

Packet Tracer – 对 VLAN 实施进行故障排除 – 方案 1

Packet Tracer – 对 VLAN 实施进行故障排除 – 方案 1 地址分配表 设备 接口 IP 地址 子网掩码 交换机端口 VLAN PC1 NIC 172.17.10.21 255.255.255.0 S2 F0/11 10 PC2 NIC 172.17.20.22 255.255.255.0 S2 F0/18 20 PC3 NIC 172.17.30.23 255.255.255.0…...

五、c++学习(加餐1:汇编基础学习)

经过前面几节课的学习,我们在一些地方都会使用汇编来分析,我们学习汇编,只是学习一些基础,主要是在我们需要深入分析语法的时候,使用汇编分析,这样会让我们更熟悉c编译器和语法。 从这节课开始,…...

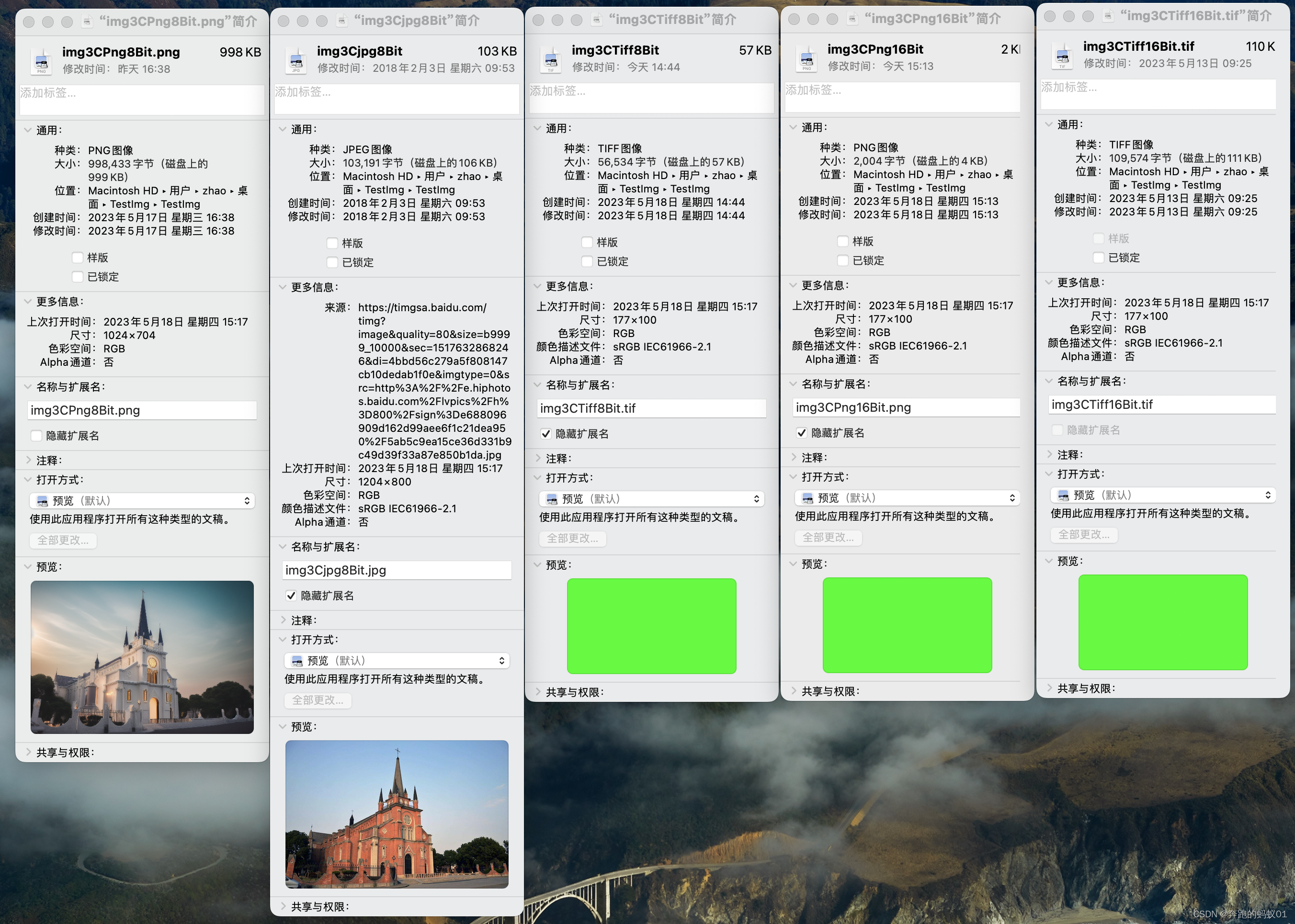

iOS正确获取图片参数深入探究及CGImageRef的使用(附源码)

一 图片参数的正确获取 先拿一张图片作为测试使用 图片参数如下: 图片的尺寸为: -宽1236个像素点 -高748个像素点 -色彩空间为RGB -描述文件为彩色LCD -带有Alpha通道 请记住这几个参数,待会儿我们演示如何正确获取。 将这张图片分别放在…...

Typescript 5.0 发布:快速概览

探索最令人兴奋的功能和更新 作为一种不断发展的编程语言,TypeScript 带来了大量的改进和新功能。在本文中,我们将深入探讨 TypeScript 的最新版本 5.0,并探索其最值得关注的更新。 1. 装饰器 TypeScript 5.0 引入了一个重新设计的装饰器系…...

【图像处理 】卡尔曼滤波器原理

目录 一、说明 二、它是什么? 2.1 我们可以用卡尔曼滤波器做什么? 2.2 卡尔曼滤波器如何看待您的问题...

YOLOv5 实例分割入门

介绍 YOLOv5 目标检测模型以其出色的性能和优化的推理速度而闻名。因此,YOLOv5 实例分割模型已成为实时实例分割中最快、最准确的模型之一。 在这篇文章中,我们将回答以下关于 YOLOv5 实例分割的问题: YOLOv5检测模型做了哪些改动,得到了YOLOv5实例分割架构?使用的 Prot…...

数字城市发展下的技术趋势,你知道多少?

提到数字城市、智慧城市大家都会感觉经常在耳边听到,但是要确切说出具体的概念还是有一点难度的。具体来说:数字城市是一个集合多种技术的系统,以计算机技术、多媒体技术和大规模存储技术为基础,以宽带网络为纽带,运用…...

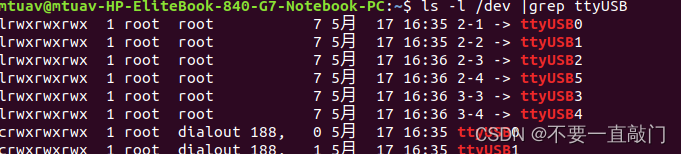

linux 串口改为固定

在/etc/udev/rules.d 目录下新建定义规则的文件 1. 文件名要按规范写否则改动无效2. 规则文件必须以.rules 结尾3. 规则文件名称必须遵循 xx-name.rules 格式(xx 为数字或字母,name 为规则名称),例如 99-serial-ports.rules。4. 规…...

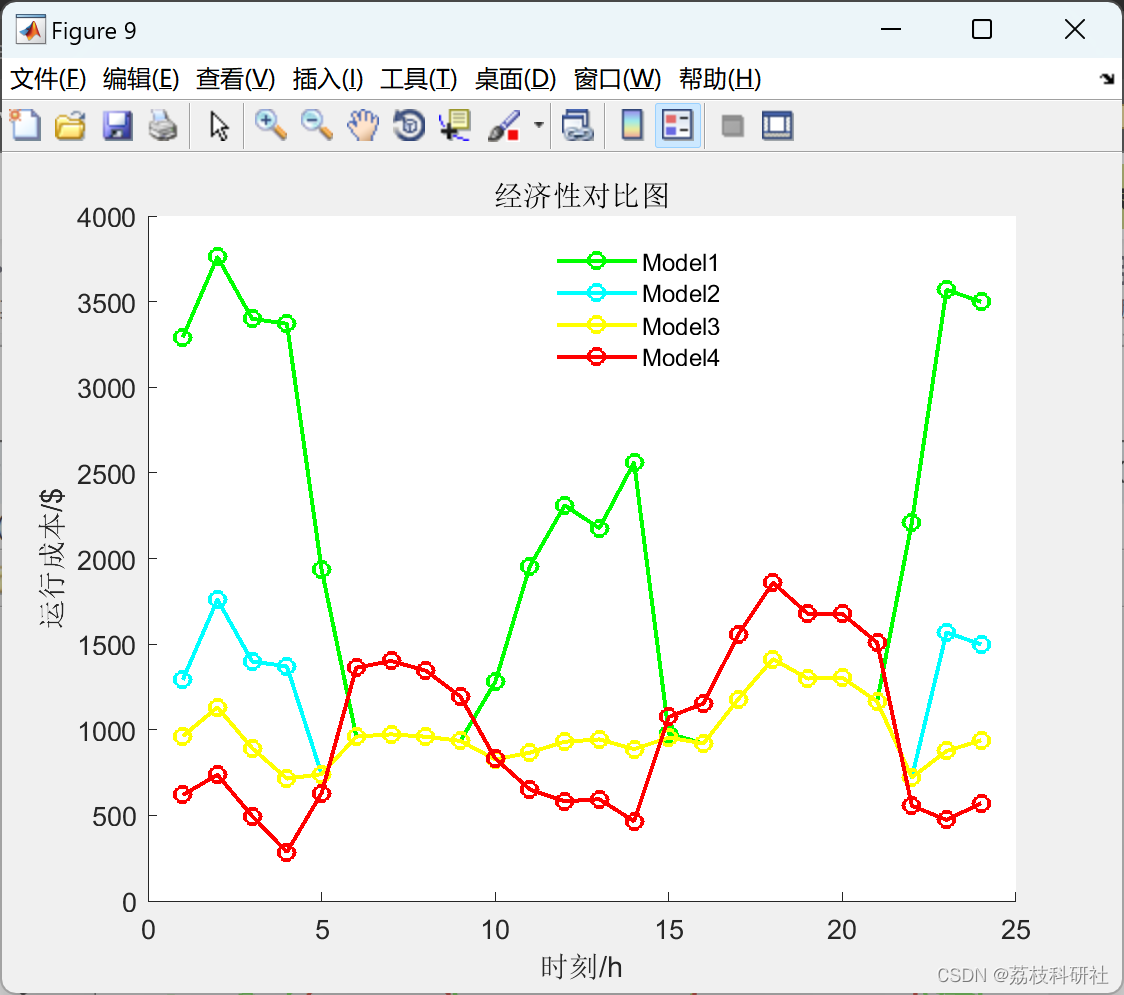

【SCI一区】考虑P2G和碳捕集设备的热电联供综合能源系统优化调度模型(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…...

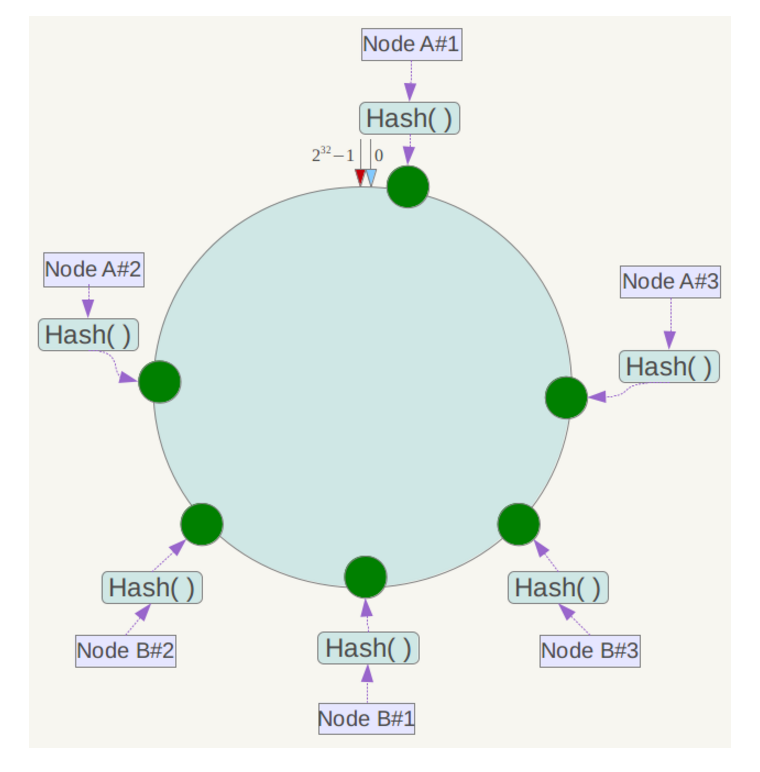

Redis缓存数据库(四)

目录 一、概述 1、Redis Sentinel 1.1、docker配置Redis Sentinel环境 2、Redis存储方案 2.1、哈希链 2.2、哈希环 3、Redis分区(Partitioning) 4、Redis面试题 一、概述 1、Redis Sentinel Redis Sentinel为Redis提供了高可用解决方案。实际上这意味着使用Sentinel…...

View中的滑动冲突

View中的滑动冲突 1.滑动冲突的种类 滑动冲突一般有3种, 第一种是ViewGroup和子View的滑动方向不一致 比如: 父布局是可以左右滑动,子view可以上下滑动 第二种 ViewGroup和子View的滑动方向一致 第三种 第三种类似于如下图 2.滑动冲突的解决方式 滑动冲突一般情况下有2…...

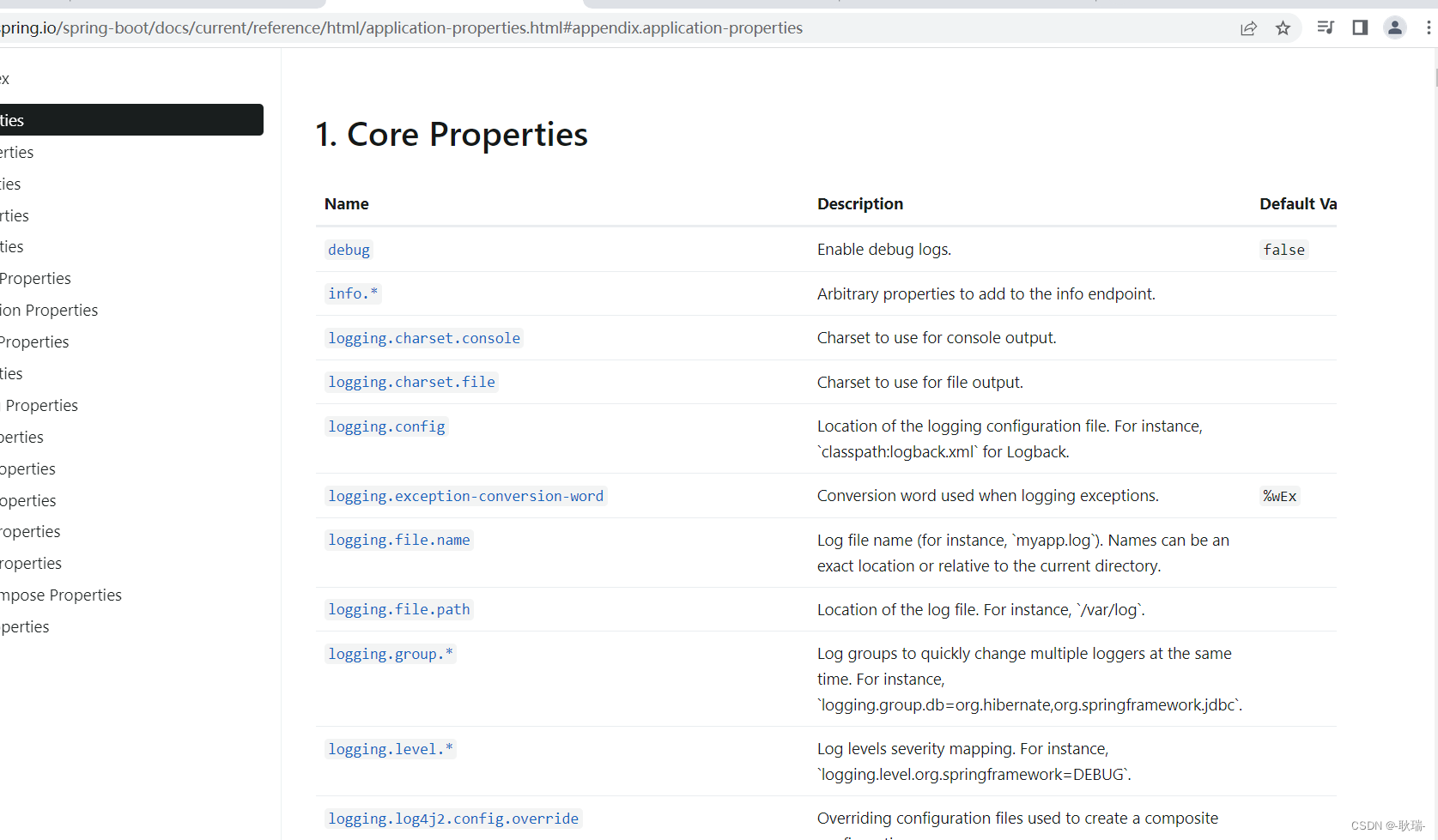

java boot项目基础配置之banner与日志配置演示 并教会你如何使用文档查看配置

上文 我们简单讲了一下 springboot 项目的配置 都是写在resources下的application.properties中 springboot 项目中 配置都写在这一个文件 可以说非常方便 不像之前 写个项目配置这里一个哪里一个 看到是非常费力 我们启动项目 这里有个图案 其实 这叫 banner 我们就用配置来…...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

CTF show Web 红包题第六弹

提示 1.不是SQL注入 2.需要找关键源码 思路 进入页面发现是一个登录框,很难让人不联想到SQL注入,但提示都说了不是SQL注入,所以就不往这方面想了 先查看一下网页源码,发现一段JavaScript代码,有一个关键类ctfs…...

AI Agent与Agentic AI:原理、应用、挑战与未来展望

文章目录 一、引言二、AI Agent与Agentic AI的兴起2.1 技术契机与生态成熟2.2 Agent的定义与特征2.3 Agent的发展历程 三、AI Agent的核心技术栈解密3.1 感知模块代码示例:使用Python和OpenCV进行图像识别 3.2 认知与决策模块代码示例:使用OpenAI GPT-3进…...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

大学生职业发展与就业创业指导教学评价

这里是引用 作为软工2203/2204班的学生,我们非常感谢您在《大学生职业发展与就业创业指导》课程中的悉心教导。这门课程对我们即将面临实习和就业的工科学生来说至关重要,而您认真负责的教学态度,让课程的每一部分都充满了实用价值。 尤其让我…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

AxureRP-Pro-Beta-Setup_114413.exe (6.0.0.2887)

Name:3ddown Serial:FiCGEezgdGoYILo8U/2MFyCWj0jZoJc/sziRRj2/ENvtEq7w1RH97k5MWctqVHA 注册用户名:Axure 序列号:8t3Yk/zu4cX601/seX6wBZgYRVj/lkC2PICCdO4sFKCCLx8mcCnccoylVb40lP...