漏洞管理基础知识

漏洞管理对于端点安全至关重要,是在安全漏洞导致漏洞之前清除安全漏洞的最主动方法之一。

什么是漏洞

漏洞是软件中的错误代码段,会导致软件崩溃或以程序员从未预料到的方式做出响应。黑客可以利用漏洞对计算机系统进行未经授权的访问或对计算机系统执行未经授权的操作。

什么是漏洞管理

漏洞管理是一个周期性的过程,用于识别 IT 资产并将其与不断更新的漏洞数据库相关联,以识别威胁、配置错误和漏洞。漏洞管理的另一个方面包括根据各种风险因素验证每个漏洞的紧迫性和影响,并迅速响应关键威胁。

什么是漏洞利用

漏洞利用是攻击者用来操纵漏洞以谋取利益的自动脚本或命令序列。Exploit 利用此漏洞侵入系统并提供有效负载,该有效负载可能是恶意软件,其中包含破坏系统功能、窃取敏感数据或与远程黑客系统建立连接的指令。

评估漏洞需要哪些风险因素

对于复杂的分析,必须考虑风险因素,例如 CVSS 分数、严重等级、可利用性、资产关键性、漏洞期限和补丁可用性,以了解漏洞的影响和紧迫性。

漏洞评估和漏洞管理有什么区别

漏洞评估是漏洞管理周期的一部分,它有助于根据各种风险因素限定漏洞带来的风险,以便您可以优先响应具有严重后果并需要立即关注的问题,以便在任何给定时间点控制风险。

漏洞管理和补丁管理有什么区别

漏洞管理是识别、评估、修复和报告网络中的漏洞和威胁的周期性过程。漏洞和威胁需要根据类型做出不同的响应。网络中的软件漏洞通常通过应用补丁来修复,其做法称为补丁管理。从这个意义上说,补丁管理是漏洞管理的一个组成部分。

漏洞管理的障碍是什么

- 在大多数组织中,确实有太多的漏洞需要手动跟踪,而且并非所有漏洞都构成相同的风险。现在,想象一下跟踪分布式网络中数千个异构资产中的多个漏洞。随着漏洞披露与恶意行为者利用漏洞之间的窗口不断缩小,组织需要迅速进行补救。

- 由于时间和资源有限,并且没有确定问题优先级所需的风险背景,管理员的漏洞管理工作可能是徒劳的。除此之外,市场上的许多漏洞管理工具都通过第三方集成提供补丁,但同时使用多种工具进行漏洞评估和补丁管理会导致工作流程碎片化且效率低下。

- 如果恶意行为者确实使用漏洞作为进入网络的网关,他们将利用被忽视的错误配置来横向移动和利用网络中的其他计算机。这就是为什么必须解决每个漏洞以及软件漏洞,以获得强大的安全策略并最大限度地减少攻击面的原因。

- 虽然向受影响的计算机发布供应商发布的补丁是理想的修复选项,但在出现无法修补的情况(如报废软件和零日漏洞)时,制定故障安全计划至关重要。

如何在网络中实施有效的漏洞管理

Vulnerability Manager Plus包含一系列强大的安全功能,例如安全配置管理、自动修补、Web 服务器强化和高风险软件审核,可帮助管理员为端点建立安全基础,即使在没有安全边界的情况下也是如此。

漏洞管理功能

- 通过全面的漏洞评估确定要修补的内容的优先级

- 通过安全配置管理建立安全的基础

- 自动化补丁管理

- 审核高风险软件

- 审核活动端口

通过全面的漏洞评估确定要修补的内容的优先级:

- 识别漏洞,例如 CVSS 和严重性评分,以确定优先级、紧迫性和影响。

- 了解漏洞利用代码是否已针对漏洞公开披露。

- 密切关注漏洞在网络中驻留的时间。

- 根据影响类型和修补程序可用性筛选漏洞。

- 获得基于上述风险因素获取的高调漏洞的建议。

- 利用公开披露漏洞和零日漏洞的专用选项卡,并利用变通办法在修复程序到来之前缓解它们。

- 隔离和识别关键资产(即数据库和 Web 服务器)中的漏洞,这些资产保存关键数据并执行关键业务运营。

- 自动关联漏洞情报和补丁部署。

通过安全配置管理建立安全的基础:

- 识别操作系统、应用程序和浏览器中的错误配置,并使其符合要求。

- 审核您的防火墙、防病毒软件和 BitLocker 状态。

- 通过强制实施复杂的密码、帐户锁定和安全登录策略来防止暴力尝试。

- 确保启用了内存保护设置,如结构化异常处理覆盖保护、数据执行保护和地址空间布局随机化。

- 结束风险大于收益的遗留协议。

- 管理共享权限、修改用户帐户控制并禁用旧协议以减少攻击面。

- 安全地更改安全配置,而不会因关键部署警告而中断业务运营。

自动化补丁管理:

- 自动修补 Windows、macOS、Linux 和 500 多个第三方应用程序。

- 自定义部署策略以实现无忧部署。

- 在将补丁部署到生产计算机之前对其进行测试和批准。

- 拒绝特定组的修补程序。

审核高风险软件:

- 对已经或即将达到生命周期的遗留软件保持警惕。

- 获取有关被视为不安全的点对点软件和远程共享工具的实时信息,并通过单击按钮将其消除。

审核活动端口:

- 持续监控网络系统中的活动端口。

- 确定端口是 UDP 还是 TCP。

- 根据端口范围(如系统端口 (0-1023) 和注册端口 (1024-49151))筛选活动端口。

- 确定每个活动端口的实例数。

- 查看侦听每个系统上特定端口的可执行文件的数量和详细信息。

漏洞管理仪表板

Vulnerability Manager Plus Web 控制台具有大量交互式仪表板,以图形、图表、趋势等形式为您提供所需的所有漏洞情报,以帮助管理员做出明智的决策。

- 漏洞仪表板:通过各种图形和矩阵查看最重要的内容,分析网络中的漏洞趋势,并跟踪漏洞管理工作的回报情况。接收有关网络中前 10 个漏洞的持续警报等。

- 安全配置管理仪表板:为自己配备安全配置管理仪表板,该仪表板专门用于跟踪和打击系统和服务器中的错误配置,并审核防火墙、防病毒、SSL 和 BitLocker 状态。

- 单个系统视图:从单击系统名称时弹出的详细资源视图中清楚地了解各个系统的安全概述。

漏洞管理报告

Vulnerability Manager Plus 提供了一个庞大的执行报告库、精细的报告模板和可自定义的查询报告,管理员可以使用它们来仔细检查网络安全、传达风险、跟踪进度以及向高管报告安全法规,这些报告以不同的格式提供,包括 PDF、CSV 和 XLSX。

使用漏洞管理工具进行漏洞管理的好处

- 及早识别几乎不需要干预的迫在眉睫的威胁。

- 通过遵守网络安全法规和合规性来避免巨额罚款。

- 无需第三方集成进行修补。现在,从扫描、评估和优先级划分到部署的整个漏洞管理周期都可以从中央控制台执行。

- 偶尔扫描有点告别。轻量级、通用、自我更新的代理驻留在它们监控的资产上,无需更改扫描窗口、凭据或防火墙。漏洞被发现的速度更快,对网络的影响最小。

- 根据企业需求定义角色并将任务委派给技术人员。

- 安全配置的内置修正。

- 通过将故障转移服务器设置为在主服务器发生故障时接管,并且数据库备份就位,管理员可以保持业务运行,而不会影响关键业务运营。

- 通过将远程客户端的 WAN 代理配置为通过安全网关访问产品服务器,可以保护 Vulnerability Manager Plus 服务器及其内容免受威胁参与者的攻击。

- 易于使用且直观。

Vulnerability Manager Plus是一种多操作系统漏洞管理和合规性解决方案,可提供内置修复。它是一种端到端漏洞管理工具,可从单个控制台提供全面的覆盖范围、持续的可见性、严格的评估以及对威胁和漏洞的整体修复。

相关文章:

漏洞管理基础知识

漏洞管理对于端点安全至关重要,是在安全漏洞导致漏洞之前清除安全漏洞的最主动方法之一。 什么是漏洞 漏洞是软件中的错误代码段,会导致软件崩溃或以程序员从未预料到的方式做出响应。黑客可以利用漏洞对计算机系统进行未经授权的访问或对计算机系统执行…...

WBS项目分解的7大基本原则

制定和分解WBS,需要遵循的基本原则: 1、唯一性 每一项工作任务在WBS中是唯一的。 WBS项目分解的7大基本原则 2、负责制 每一项任务都需要明确责任人,一人负责,其他人参与。 3、可测量性 每一项任务都应该是可以量化和测量的&#…...

PoseiSwap IDO在Bounce上启动在即,如何参与?

目前,Nautilus Chain 生态基本完成测试,并即将在不久上线主网。PoseiSwap 作为 Nautilus Chain 上的首个 DEX,也即将面向市场并上线正式版本。我们看到, PoseiSwap 也正式发布了新的市场进程,基于其治理代币 POSE 的 I…...

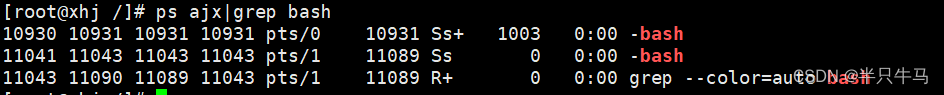

Linux基本指令介绍

目录 前言 指令操作与图形化界面的对比 adduser passwd whoami ls指令 pwd指令 cd指令 touch指令 mkdir指令 rmdir指令 && rm 指令 man指令 cp指令 mv指令 cat(显示文件内容(全部),且不可修改的)…...

C++服务器框架开发1——项目介绍/分布式/#ifndef与#pragma once

该专栏记录了在学习一个开发项目的过程中遇到的疑惑和问题。 其教学视频见:[C高级教程]从零开始开发服务器框架(sylar) C服务器开发1——项目介绍/分布式/#ifndef与#pragma once 项目介绍分布式#ifndef与#pragma once 最近开始学习下C的项目开发,找了很多…...

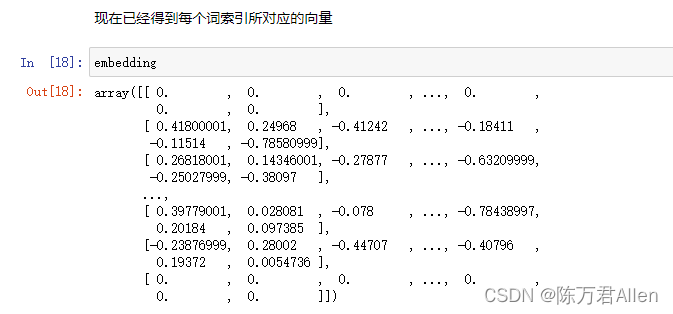

Tensorflow2基础代码实战系列之双层RNN文本分类任务

深度学习框架Tensorflow2系列 注:大家觉得博客好的话,别忘了点赞收藏呀,本人每周都会更新关于人工智能和大数据相关的内容,内容多为原创,Python Java Scala SQL 代码,CV NLP 推荐系统等,Spark …...

Python爬虫-快手photoId

前言 本文是该专栏的第49篇,后面会持续分享python爬虫干货知识,记得关注。 笔者在本专栏的上一篇,有详细介绍平台视频播放量的爬取方法。与该平台相关联的文章,笔者已整理在下方,感兴趣的同学可查看翻阅。 1. Python如何解决“快手滑块验证码”(4) 2. 快手pcursor 3. …...

软件测试人员如何为项目的质量保障兜底?看完你就明白了...

上线前层层保障 01文档管理 关键词:需求文档、设计文档、测试文档 1.需求和设计产出方为产品、开发,测试需要做好流程监督,这里重点说下测试文档。 2.测试文档,从业务领域来说,一般有测试计划、测试用例、业务总结文…...

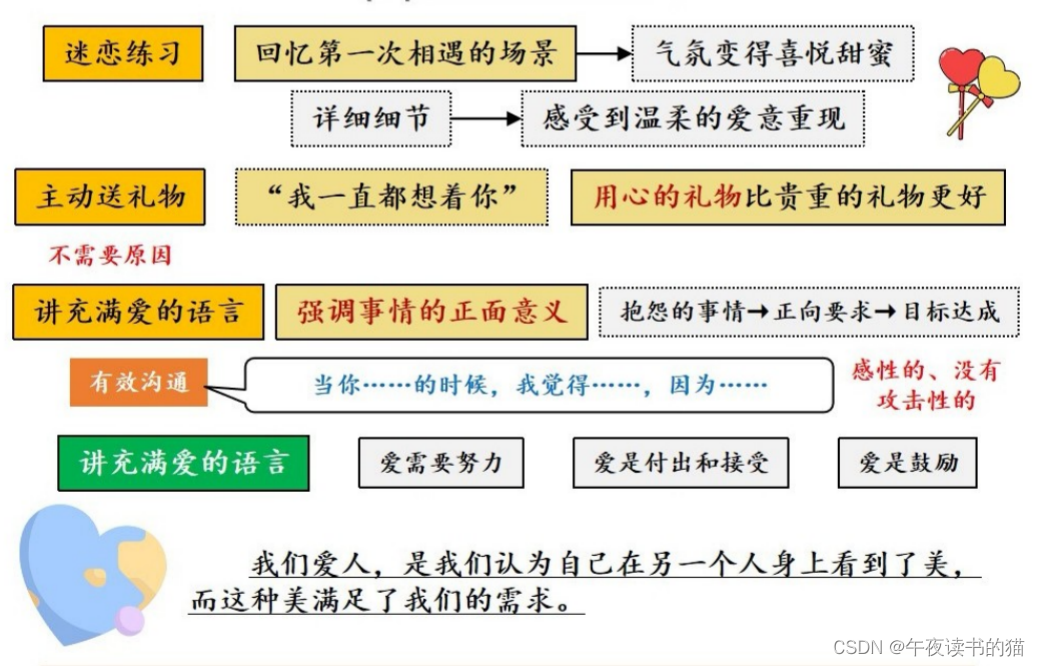

《幸福关系的7段旅程》

关于作者 本书作者安德鲁∙马歇尔,英国顶尖婚姻咨询机构RELATE的资深专家,拥有 30年丰富的咨询经验,并为《泰晤士报》《观察家》和《星期日快报》撰写专栏文章。已出版19部作品,并被翻译成20种语言。 关于本书 《幸福关系的7段…...

使用Python中PDB模块中的命令来调试Python代码的教程

这篇文章主要介绍了使用Python中PDB模块中的命令来调试Python代码的教程,包括设置断点来修改代码等、对于Python团队项目工作有一定帮助,需要的朋友可以参考下 你有多少次陷入不得不更改别人代码的境地?如果你是一个开发团队的一员,那么你遇…...

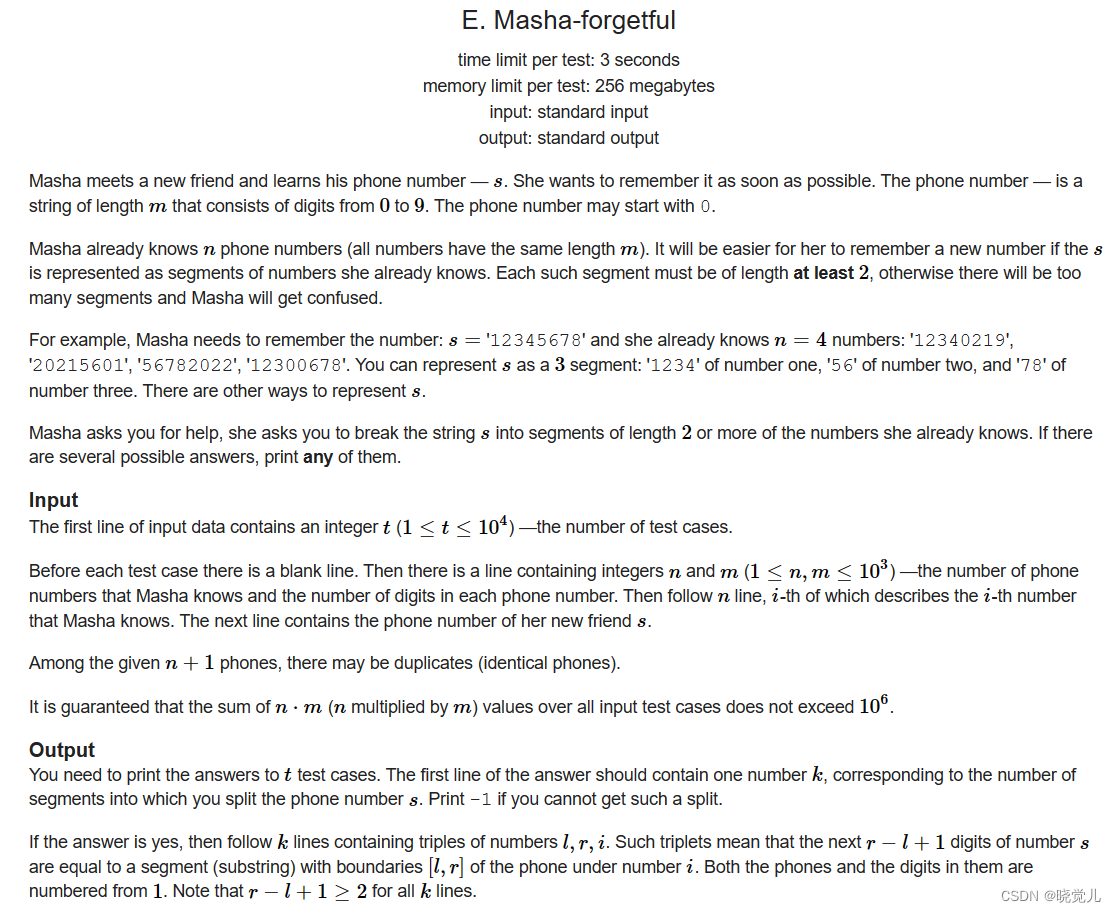

Codeforces Round 764 (Div. 3)

比赛链接 Codeforces Round 764 A. Plus One on the SubsetB. Make APC. Division by Two and PermutationD. Palindromes ColoringE. Masha-forgetful A. Plus One on the Subset Example input 3 6 3 4 2 4 1 2 3 1000 1002 998 2 12 11output 3 4 1题意: 你可…...

四月,收割12家offer,面试也太容易了吧....

前言 下面是我根据工作这几年来的面试经验,加上之前收集的资料,整理出来350道软件测试工程师 常考的面试题。字节跳动、阿里、腾讯、百度、快手、美团等大厂常考的面试题,在文章里面都有 提到。 虽然这篇文章很长,但是绝对值得你…...

Xubuntu22.04之自动调节亮度护眼redshift(一百七十四)

简介: CSDN博客专家,专注Android/Linux系统,分享多mic语音方案、音视频、编解码等技术,与大家一起成长! 优质专栏:Audio工程师进阶系列【原创干货持续更新中……】🚀 人生格言: 人生…...

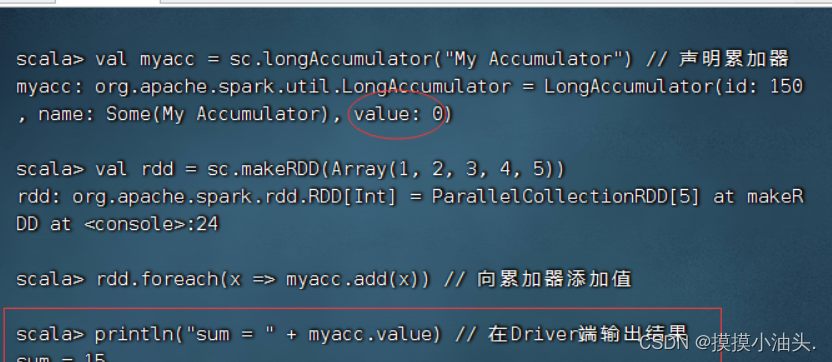

Spark基础学习笔记----RDD检查点与共享变量

零、本讲学习目标 了解RDD容错机制理解RDD检查点机制的特点与用处理解共享变量的类别、特点与使用 一、RDD容错机制 当Spark集群中的某一个节点由于宕机导致数据丢失,则可以通过Spark中的RDD进行容错恢复已经丢失的数据。RDD提供了两种故障恢复的方式,…...

)

ES6(对象,数组,类型化数组)

对象 1,Object.is 用于判断两个值是否相等, 其内部实现类SameValue算法, 其行为类似于“” 但与“”不同的是 它认为两个NaN是相等的 而0,-0是不相等的 2,Object.assign 表示此方法可以将对象合并成一个 他的第一个…...

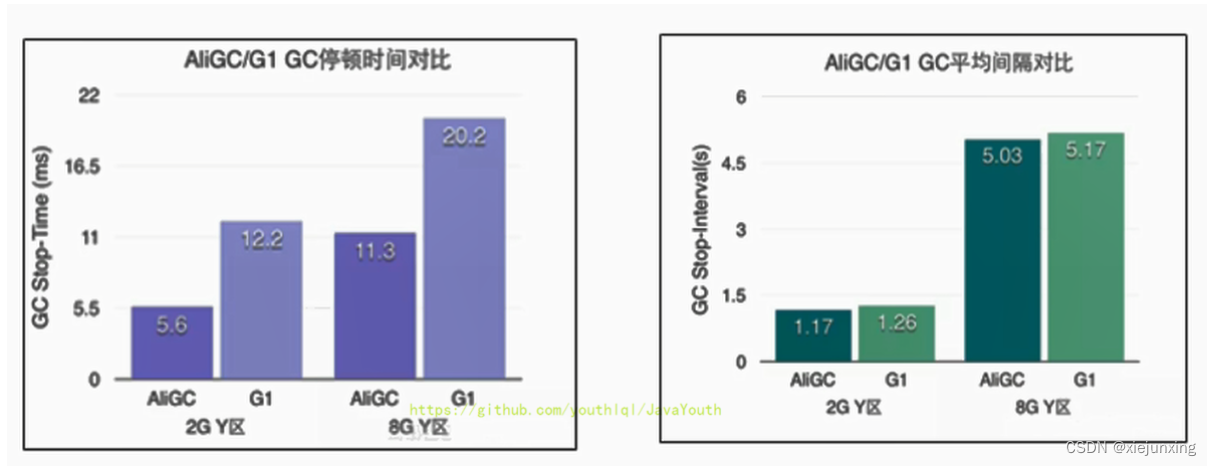

JVM系列-第12章-垃圾回收器

垃圾回收器 GC 分类与性能指标 垃圾回收器概述 垃圾收集器没有在规范中进行过多的规定,可以由不同的厂商、不同版本的JVM来实现。 由于JDK的版本处于高速迭代过程中,因此Java发展至今已经衍生了众多的GC版本。 从不同角度分析垃圾收集器,…...

零操作难度,轻松进行应用测试,App专项测试之Monkey测试完全指南!

目录 前言: 一、 Monkey测试的基础参数 1.1 事件类型参数: 1.2 覆盖包 1.3 事件数量 二、 Monkey测试的高级参数 2.1 稳定性级别 2.2 策略参数 2.3 包含选项参数 三、 附加代码 四、 总结 前言: 在移动应用的开发过程中࿰…...

Linux安装Docker(这应该是你看过的最简洁的安装教程)

Docker是一种开源的容器化平台,可以将应用程序及其依赖项打包成一个可移植的容器,以便在不同的环境中运行。Docker的核心是Docker引擎,它可以自动化应用程序的部署、扩展和管理,同时还提供了一个开放的API,可以与其他工…...

使用AES算法加密技术集成Java和Vue保护您的数据,代码示例和算法原理

1 算法的原理: AES是一种对称加密算法,也就是说加密和解密使用的是同一个密钥。其基本原理是将明文分成固定大小的块(128位),然后使用密钥对每个块进行加密操作,最后生成密文。在加密过程中,还需要使用一个向量(IV)来增加安全性,避免相同的明文块生成相同的密文块。…...

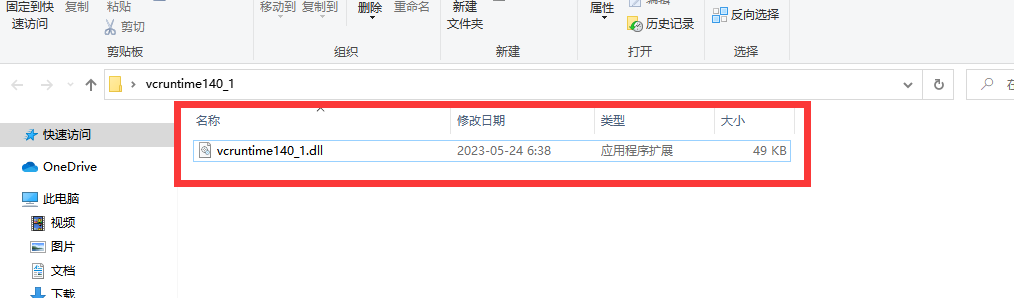

vcruntime140_1.dll丢失怎样修复,推荐4个vcruntime140_1.dll丢失的修复方法

vcruntime140_1.dll文件是Microsoft Visual C Redistributable for Visual Studio 2015运行库的一部分,它是一个用于支持Visual C构建的应用程序的系统文件。这个文件包含了在运行C程序时所需要的函数和类库,主要负责向应用程序提供运行时环境。如果电脑…...

linux之kylin系统nginx的安装

一、nginx的作用 1.可做高性能的web服务器 直接处理静态资源(HTML/CSS/图片等),响应速度远超传统服务器类似apache支持高并发连接 2.反向代理服务器 隐藏后端服务器IP地址,提高安全性 3.负载均衡服务器 支持多种策略分发流量…...

Prompt Tuning、P-Tuning、Prefix Tuning的区别

一、Prompt Tuning、P-Tuning、Prefix Tuning的区别 1. Prompt Tuning(提示调优) 核心思想:固定预训练模型参数,仅学习额外的连续提示向量(通常是嵌入层的一部分)。实现方式:在输入文本前添加可训练的连续向量(软提示),模型只更新这些提示参数。优势:参数量少(仅提…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

通过Wrangler CLI在worker中创建数据库和表

官方使用文档:Getting started Cloudflare D1 docs 创建数据库 在命令行中执行完成之后,会在本地和远程创建数据库: npx wranglerlatest d1 create prod-d1-tutorial 在cf中就可以看到数据库: 现在,您的Cloudfla…...

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

3403. 从盒子中找出字典序最大的字符串 I

3403. 从盒子中找出字典序最大的字符串 I 题目链接:3403. 从盒子中找出字典序最大的字符串 I 代码如下: class Solution { public:string answerString(string word, int numFriends) {if (numFriends 1) {return word;}string res;for (int i 0;i &…...

在QWebEngineView上实现鼠标、触摸等事件捕获的解决方案

这个问题我看其他博主也写了,要么要会员、要么写的乱七八糟。这里我整理一下,把问题说清楚并且给出代码,拿去用就行,照着葫芦画瓢。 问题 在继承QWebEngineView后,重写mousePressEvent或event函数无法捕获鼠标按下事…...

AirSim/Cosys-AirSim 游戏开发(四)外部固定位置监控相机

这个博客介绍了如何通过 settings.json 文件添加一个无人机外的 固定位置监控相机,因为在使用过程中发现 Airsim 对外部监控相机的描述模糊,而 Cosys-Airsim 在官方文档中没有提供外部监控相机设置,最后在源码示例中找到了,所以感…...

scikit-learn机器学习

# 同时添加如下代码, 这样每次环境(kernel)启动的时候只要运行下方代码即可: # Also add the following code, # so that every time the environment (kernel) starts, # just run the following code: import sys sys.path.append(/home/aistudio/external-libraries)机…...

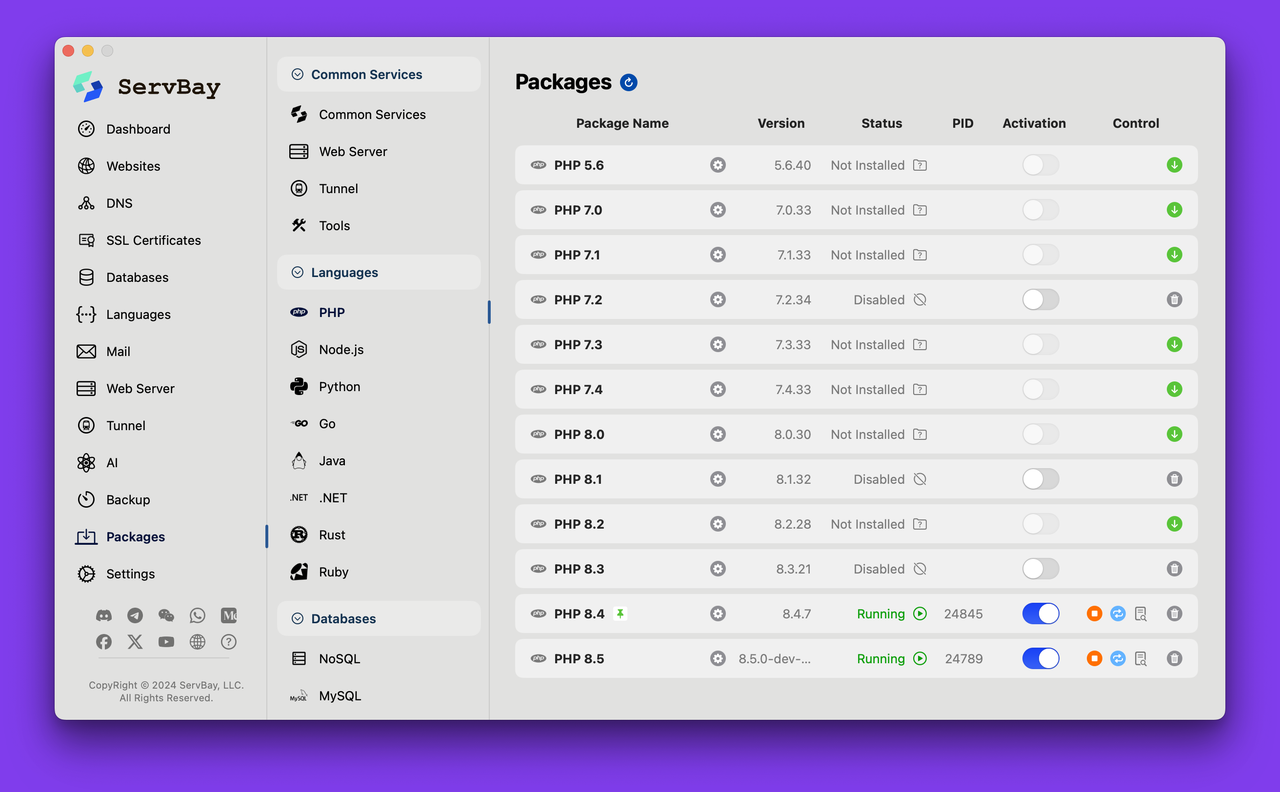

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...