什么是计算机蠕虫?

计算机蠕虫诞生的背景

计算机蠕虫的诞生与计算机网络的发展密切相关。20世纪60年代末和70年代初,互联网还处于早期阶段,存在着相对较少的计算机和网络连接。然而,随着计算机技术的进步和互联网的普及,计算机网络得以迅速扩张,连接的计算机数量也急剧增加。

这种广泛的网络连通性为蠕虫的传播提供了基础。计算机蠕虫可以通过网络迅速传播到其他计算机,无需人工干预。因此,计算机网络的快速发展为蠕虫的传播提供了广阔的舞台。

什么是计算机蠕虫?

计算机蠕虫(Computer Worm)是一种恶意软件,能够自我复制并传播到其他计算机上。与计算机病毒不同,蠕虫不需要依赖于宿主程序,并且可以通过计算机网络独立传播。计算机蠕虫通常利用网络漏洞、弱密码或社交工程等手段进入计算机系统,从而影响计算机网络的正常运行。

蠕虫的特点

计算机蠕虫具有以下几个显著特点:

-

自我复制:蠕虫能够自动复制自身,并将复制品传播到其他计算机上。这种自我复制的能力使得蠕虫在短时间内可以迅速扩散到大量主机,形成蠕虫爆发。

-

独立传播:与计算机病毒需要依赖宿主文件传播不同,蠕虫可以通过计算机网络自主传播,无需依附于其他文件或程序。

-

利用漏洞:蠕虫通常会利用计算机系统中的漏洞来入侵主机。一旦成功入侵,它们会尝试在目标计算机上复制自身,并继续寻找新的目标。

-

危害性:蠕虫可以导致网络拥堵、服务停止或数据丢失等严重后果。某些蠕虫还可以利用感染主机的资源进行分布式拒绝服务攻击(DDoS),对特定目标发动网络攻击。

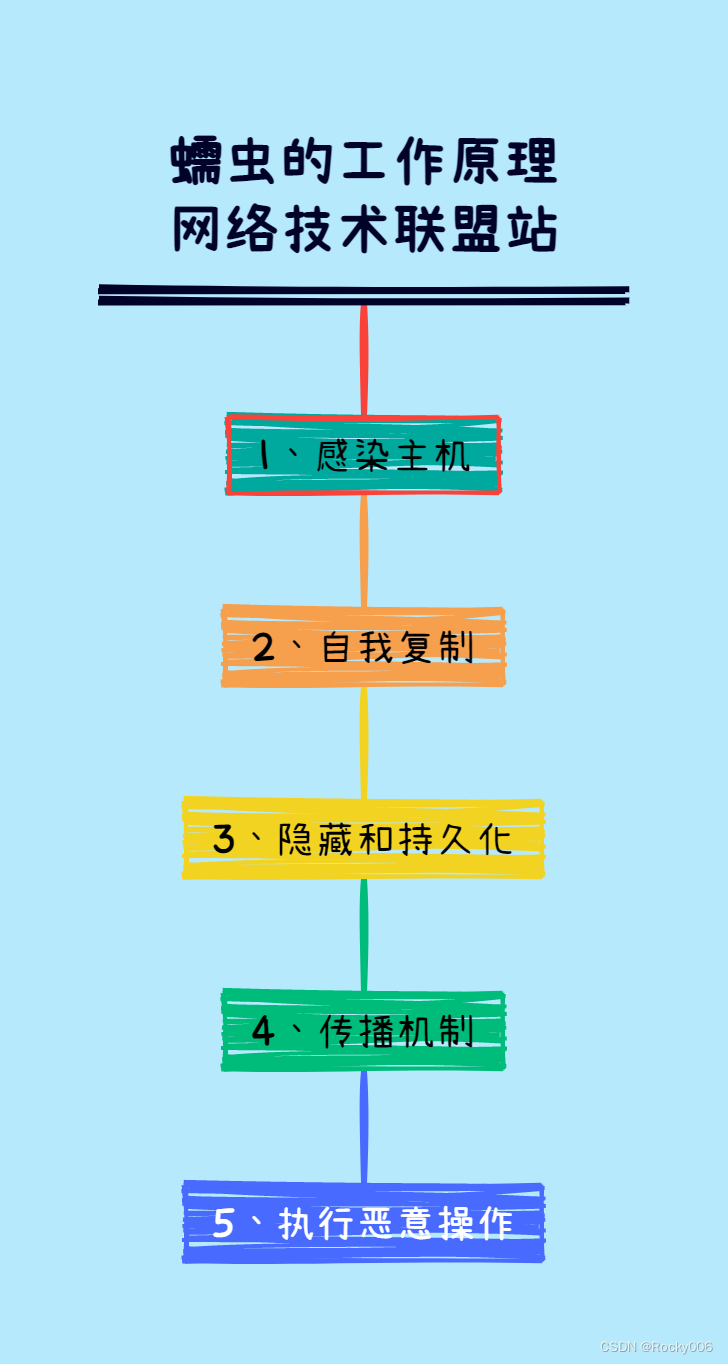

蠕虫的工作原理

计算机蠕虫通常通过以下几个步骤进行工作:

-

感染主机:蠕虫通过利用计算机系统中的漏洞或弱密码等方式入侵主机。一旦成功入侵,蠕虫会在感染的主机上运行并开始寻找其他潜在目标。

-

自我复制:蠕虫利用网络连接和传输协议,寻找其他易受感染的主机。一旦找到目标,蠕虫会将自身的拷贝传输到目标主机上,实现自我复制。

-

隐藏和持久化:为了逃避被检测和清除,蠕虫会使用各种技术来隐藏自身的存在。它们可能会修改系统文件、创建隐藏文件夹或使用加密手段,以避免被发现。此外,蠕虫还会利用自动启动机制,使自身在系统启动时自动运行,以实现持久化感染。

-

传播机制:蠕虫利用计算机网络进行传播,通常使用一些网络服务或协议来感染其他主机。它们可以通过扫描网络上的IP地址范围、发送恶意电子邮件、利用即时通信程序或社交媒体等途径,寻找新的目标主机并传播自身。

-

执行恶意操作:蠕虫可能会在感染的主机上执行各种恶意操作。这些操作可以包括窃取敏感信息、破坏系统文件、创建僵尸网络、发起分布式拒绝服务攻击等。蠕虫的具体行为取决于其设计者的意图。

蠕虫对计算机安全的威胁

计算机蠕虫对计算机安全构成严重威胁,具体表现如下:

-

网络拥堵:蠕虫通过大量的网络传输和复制活动,会导致网络拥堵,降低网络的可用性和性能。大规模的蠕虫爆发可能会使整个网络瘫痪,影响正常的网络通信和服务。

-

数据丢失:某些蠕虫可能会破坏或删除文件,导致数据丢失。这对个人用户和企业来说都是一个巨大的损失,可能导致重要数据的永久损坏或无法恢复。

-

隐私泄露:蠕虫可能会窃取敏感信息,如用户账号、密码、信用卡信息等,给个人隐私带来严重威胁。这些信息可能被用于非法活动,包括身份盗窃和金融欺诈等。

-

服务停止:蠕虫可能会通过攻击网络服务和系统资源,导致服务的停止或不可用。这对于企业和组织的正常运营来说是灾难性的,可能导致经济损失和声誉受损。

-

后门开放:某些蠕虫在感染主机时会植入后门程序,使攻击者可以远程控制受感染的计算机。这样的后门可以被用来进行进一步的攻击、非法操作或搜集更多的敏感信息,给受感染的系统带来长期的风险。

-

传播其他恶意软件:蠕虫还可以用作传播其他类型的恶意软件的工具。一旦蠕虫成功感染了一台计算机,它可以通过下载和安装其他恶意软件,进一步加剧计算机系统的安全问题。

-

社会工程攻击:为了感染更多的计算机,蠕虫可能利用社交工程技术,诱使用户点击恶意链接、下载可疑附件或共享感染文件。这种方式利用了人们的信任和好奇心,使得蠕虫更容易传播并感染更多的目标。

为了保护计算机免受计算机蠕虫的威胁,用户和组织可以采取以下防御措施:

-

及时更新系统和应用程序:定期更新操作系统、应用程序和安全补丁,以修复已知漏洞,减少蠕虫感染的风险。

-

使用强密码和多因素身份验证:选择复杂、独特的密码,并启用多因素身份验证,以增加账户的安全性,防止蠕虫通过猜测密码或暴力破解进行入侵。

-

网络防火墙和安全软件:配置和更新网络防火墙,并安装有效的防病毒软件和反恶意软件工具,可以检测和拦截潜在的蠕虫入侵。

-

教育与培训:提高用户的安全意识,教育他们如何辨别和避免蠕虫的传播途径,警惕恶意链接和文件,以及避免点击可疑邮件和消息。

-

监控和日志审计:监控网络流量和系统日志,及时发现异常活动和潜在的蠕虫感染,以便采取适当的响应措施。

总结

计算机蠕虫是一种具有自我复制和独立传播能力的恶意软件。它们通过利用漏洞和网络传输机制感染和传播,对计算机系统和网络安全造成严重威胁。

欢迎转发点赞收藏,感谢🙏

相关文章:

什么是计算机蠕虫?

计算机蠕虫诞生的背景 计算机蠕虫的诞生与计算机网络的发展密切相关。20世纪60年代末和70年代初,互联网还处于早期阶段,存在着相对较少的计算机和网络连接。然而,随着计算机技术的进步和互联网的普及,计算机网络得以迅速扩张&…...

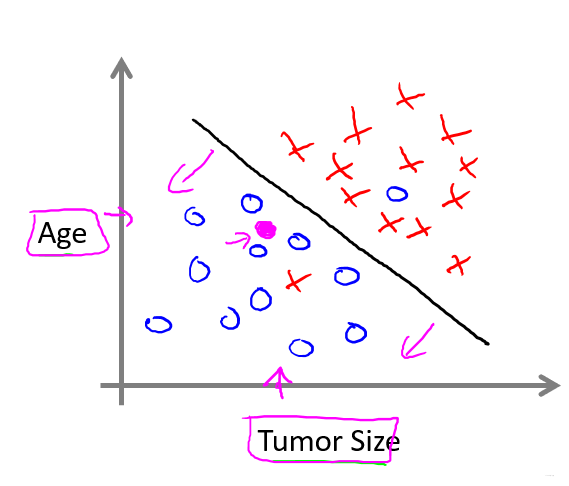

【机器学习】吴恩达课程1-Introduction

一、机器学习 1. 定义 计算机程序从经验E中学习,解决某一任务T,进行某一性能P,通过P测定在T上的表现因经验E而提高。 2. 例子 跳棋程序 E:程序自身下的上万盘棋局 T:下跳棋 P:与新对手下跳棋时赢的概…...

)

DBC转excel(python语言)

重复造轮子,只是为了熟悉一下DBC格式。 与同类工具的不同点: 能批量转换在同一文件夹下的所有DBC,省时省力。很多同类工具转换后的excel列宽较小,不能直接显示全部信息。本代码使用了自适应的列宽,看起来更方便。** …...

)

Java集合(List、Set、Map)

Java中的集合是用于存储和组织对象的数据结构。Java提供了许多不同的集合类,包括List、Set和Map等,以满足不同的需求。下面将介绍一些常见的Java集合类及其使用方法。 一、List List是一个有序的集合,它允许元素重复出现,并提供…...

Linux--只执行一次的计划任务--at命令

Linux–只执行一次的计划任务–at命令 文章目录 Linux--只执行一次的计划任务--at命令一、atd的启动和at的运行方式二、at总结 一、atd的启动和at的运行方式 atd的启动: systemctl restrat atd #重新启动atd这个服务 systemctl enable atd #让这个服务开机自启动 sy…...

关于贪心算法的一个小结

下面的内容主要参考了数据结构与算法之美。 贪心算法的应用有: 霍夫曼编码(Huffman Coding) Prim和Kruskal最小生成树算法 01背包问题(当允许取部分物品的时候) 分糖果 我们有m个糖果和n个孩子。我们现在要把糖果分给这些孩子吃ÿ…...

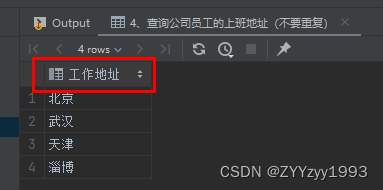

五、DQL-2.基本查询

一、数据准备 1、删除表employee: drop table employee; 2、创建表emp: 3、添加数据: 4、查看表数据: 【代码】 -- 查询数据--------------------------------------------------------- drop table emp;-- 数据准备-----------…...

SSL证书常见问题:SSL证书的概念和作用

什么是SSL证书? SSL证书是一种数字证书,它与身份证、驾照的功能一样,用于证明网站的身份。SSL证书是由全球信任的证书颁发机构(CA)在验证服务器身份后颁发,安装SSL证书后会激活HTTPS协议,在用户…...

J2EEXML建模

目录 用一个xml-config文件实例: 先看config.xml文件 再看 ActionModel ConfigModel ActionNotFoundException ForwardNotFoundException ConfigModelFactory ActionDuplicateDefinitionException ForwardDuplicateDefinitionException InvalidPathExcept…...

vue中export和export default

参考:vue中export和export default的使用 参考:vue里的export default...

转职做项目经理,我为什么选择PMP?

老实说,在学习PMP之前,我做了很长时间的思想斗争,一是平时工作有些忙,没有大块儿时间集中学习;二是不确定考完之后是否真能用上。但现在我可以很明确的告诉每一个想学习PMP的人:放心学吧,知识不…...

Conversational Agents)

LangChain(5)Conversational Agents

Large Language Models (LLMs) 在语义知识方面表现不错,但也有一些不足,如:不能正确计算数学公式、无法获取最新知识新闻 通过 Agents 可以赋予 LLMs 更多能力,让LLM能够计算、上网查询 agent 简单使用 from langchain import …...

【云原生】Kubernetes临时容器

临时容器 特性状态: Kubernetes v1.25 [stable] 本页面概述了临时容器:一种特殊的容器,该容器在现有 Pod 中临时运行,以便完成用户发起的操作,例如故障排查。 你会使用临时容器来检查服务,而不是用它来构建…...

Jenkins+Robot 接口自动化测试

目录 前言: 设计目标 项目说明 目录结构 配置 jenkins 1.安装插件 2.配置项目 前言: JenkinsRobot是一种常见的接口自动化测试方案,可以实现自动化的接口测试和持续集成。Jenkins是一个流行的持续集成工具,而Robot Framew…...

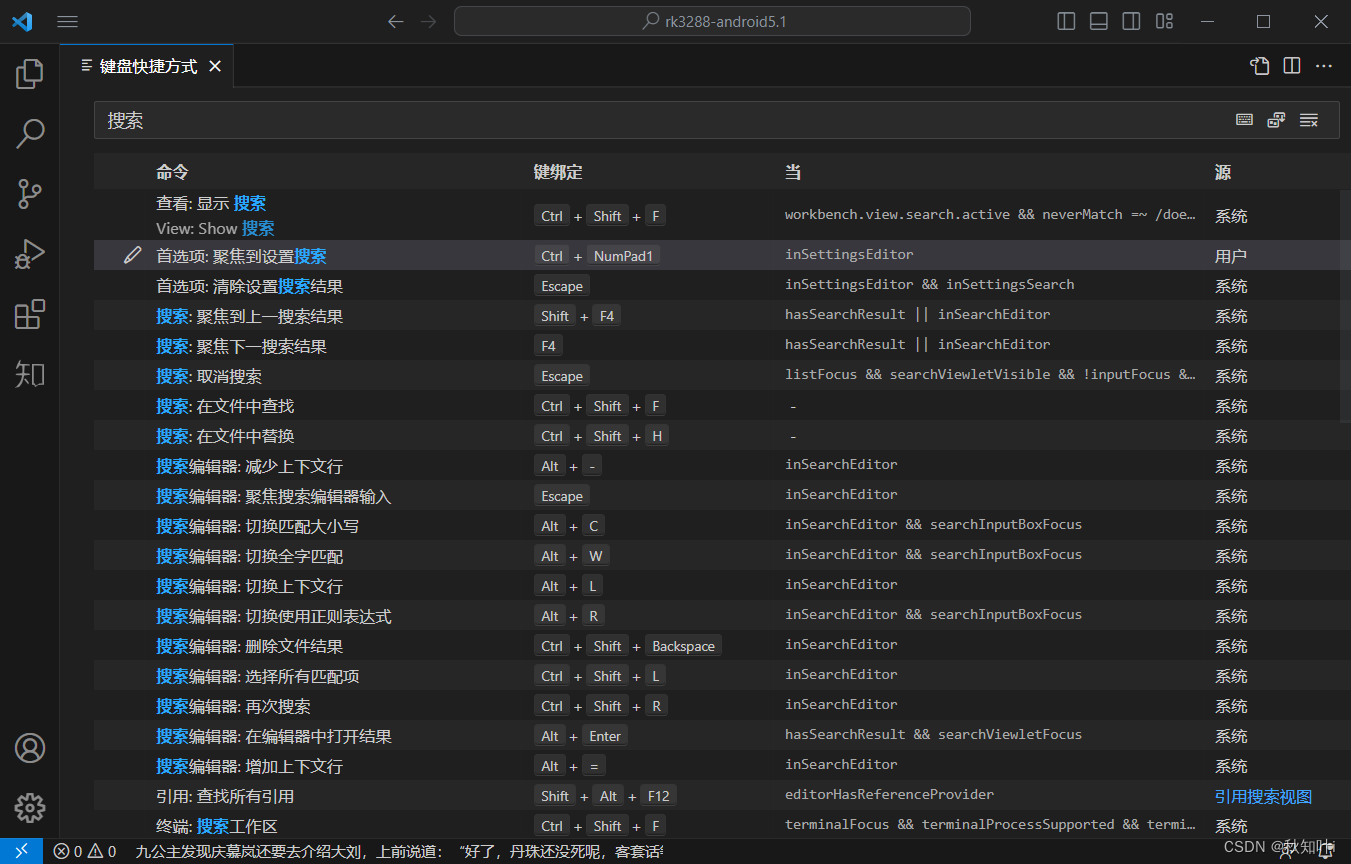

【Visual Studio Code】---自定义键盘快捷键设置

概述 一个好的文章能够帮助开发者完成更便捷、更快速的开发。书山有路勤为径,学海无涯苦作舟。我是秋知叶i、期望每一个阅读了我的文章的开发者都能够有所成长。 一、进入键盘快捷键设置 1、进入键盘快捷键设置方法1 使用快捷键进入键盘快捷键设置先按 Ctrl K再…...

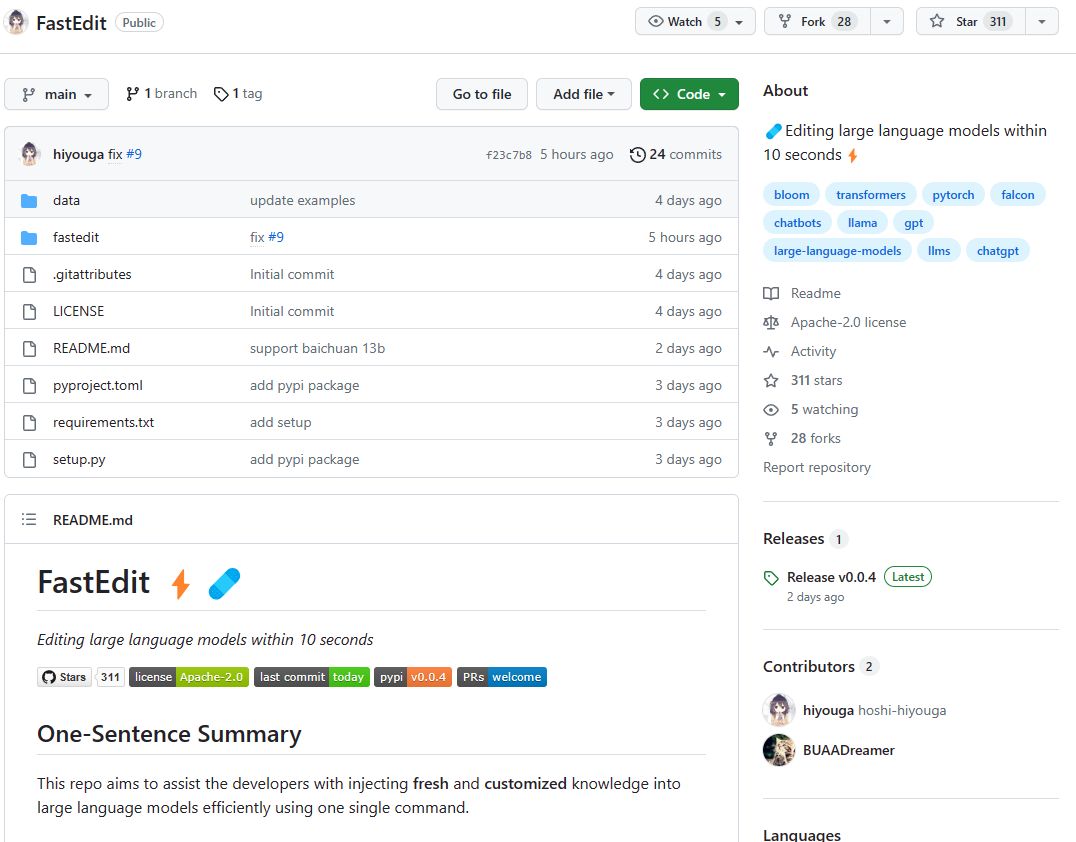

FastEdit ⚡:在10秒内编辑大型语言模型

概述: 这个仓库旨在通过一个单一的命令,有效地将新鲜且定制化的知识注入到大型语言模型中,以辅助开发人员的工作。 支持的模型:○ GPT-J (6B)○ LLaMA (7B/13B)○ BLOOM (7.1B)○ Falcon (7B)○ Baichuan (7B/13B)○ InternLM (7…...

SpringBoot + Docker 实现一次构建到处运行

一、容器化部署的好处 Docker 作为一种新兴的虚拟化方式,它可以更高效的利用系统资源,不需要进行硬件虚拟以及运行完整操作系统等额外开销。 传统的虚拟机技术启动应用服务往往需要数分钟,而 Docker 容器应用,由于直接运行宿主内…...

Spring-Cloud-Gateway如何自定义断言工厂?

遇到这么一个面试题:如何在网关做配置,实现只有在早晨9点到下午18点之间接口才允许访问,其他时间访问都是404。 我们知道网关的一个重要的作用就是路由转发,路由表的配置大概是这个样子: spring:cloud:gateway:routes:- id: user…...

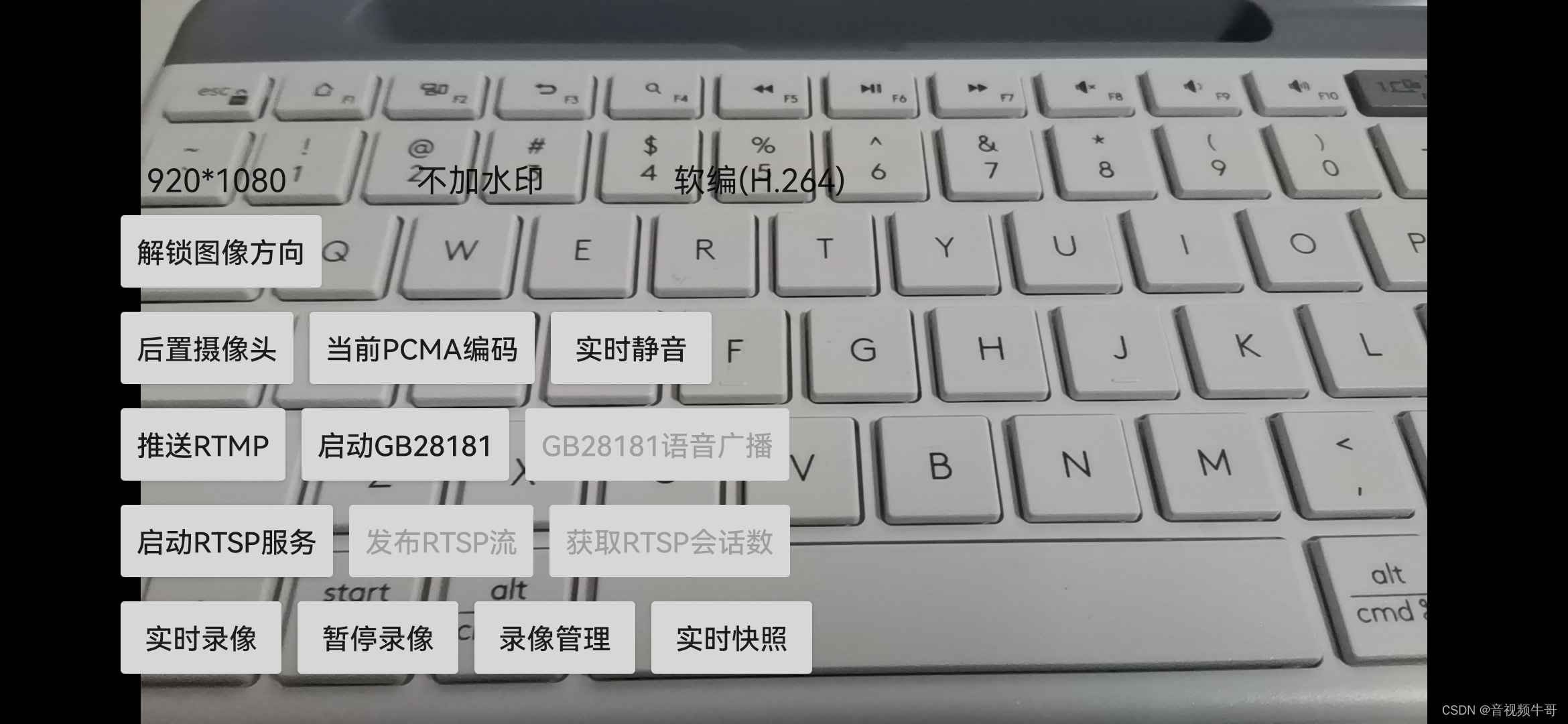

Android平台如何高效率实现GB28181对接?

技术背景 GB28181协议是一种用于设备状态信息报送的协议,可以在不同设备之间进行通信和数据传输。 在安卓系统上实现GB/T 28181非常必要,GB28181协议实现分两部分,一部分是信令,另外一部分就是媒体数据的编码。 信令主要包括S…...

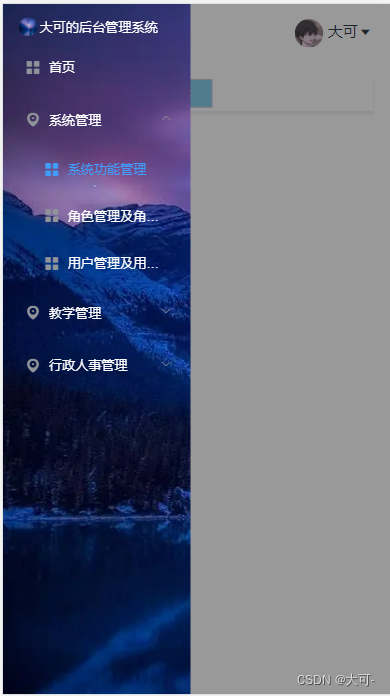

vue2 实现后台管理系统左侧菜单联动实现 tab根据路由切换联动内容,并支持移动端框架

效果图: pc端 移动端 由于代码比较多,我这里就不一一介绍了,可以去我的git上把项目拉下来 git地址https://gitee.com/Flechazo7/htglck.git 后台我是用node写的有需要的可以评论联系...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

Linux应用开发之网络套接字编程(实例篇)

服务端与客户端单连接 服务端代码 #include <sys/socket.h> #include <sys/types.h> #include <netinet/in.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <arpa/inet.h> #include <pthread.h> …...

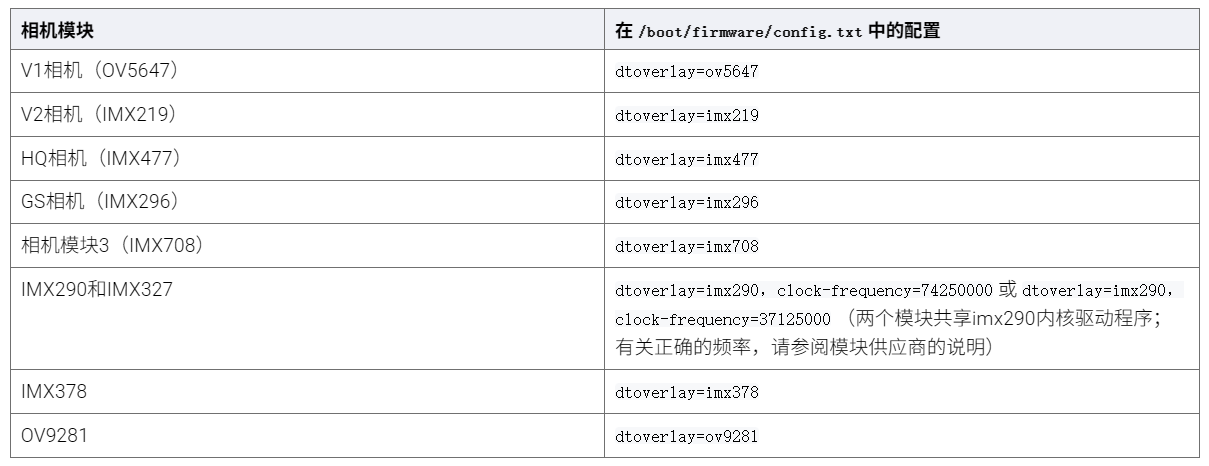

树莓派超全系列教程文档--(61)树莓派摄像头高级使用方法

树莓派摄像头高级使用方法 配置通过调谐文件来调整相机行为 使用多个摄像头安装 libcam 和 rpicam-apps依赖关系开发包 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 配置 大多数用例自动工作,无需更改相机配置。但是,一…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

剑指offer20_链表中环的入口节点

链表中环的入口节点 给定一个链表,若其中包含环,则输出环的入口节点。 若其中不包含环,则输出null。 数据范围 节点 val 值取值范围 [ 1 , 1000 ] [1,1000] [1,1000]。 节点 val 值各不相同。 链表长度 [ 0 , 500 ] [0,500] [0,500]。 …...

项目部署到Linux上时遇到的错误(Redis,MySQL,无法正确连接,地址占用问题)

Redis无法正确连接 在运行jar包时出现了这样的错误 查询得知问题核心在于Redis连接失败,具体原因是客户端发送了密码认证请求,但Redis服务器未设置密码 1.为Redis设置密码(匹配客户端配置) 步骤: 1).修…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

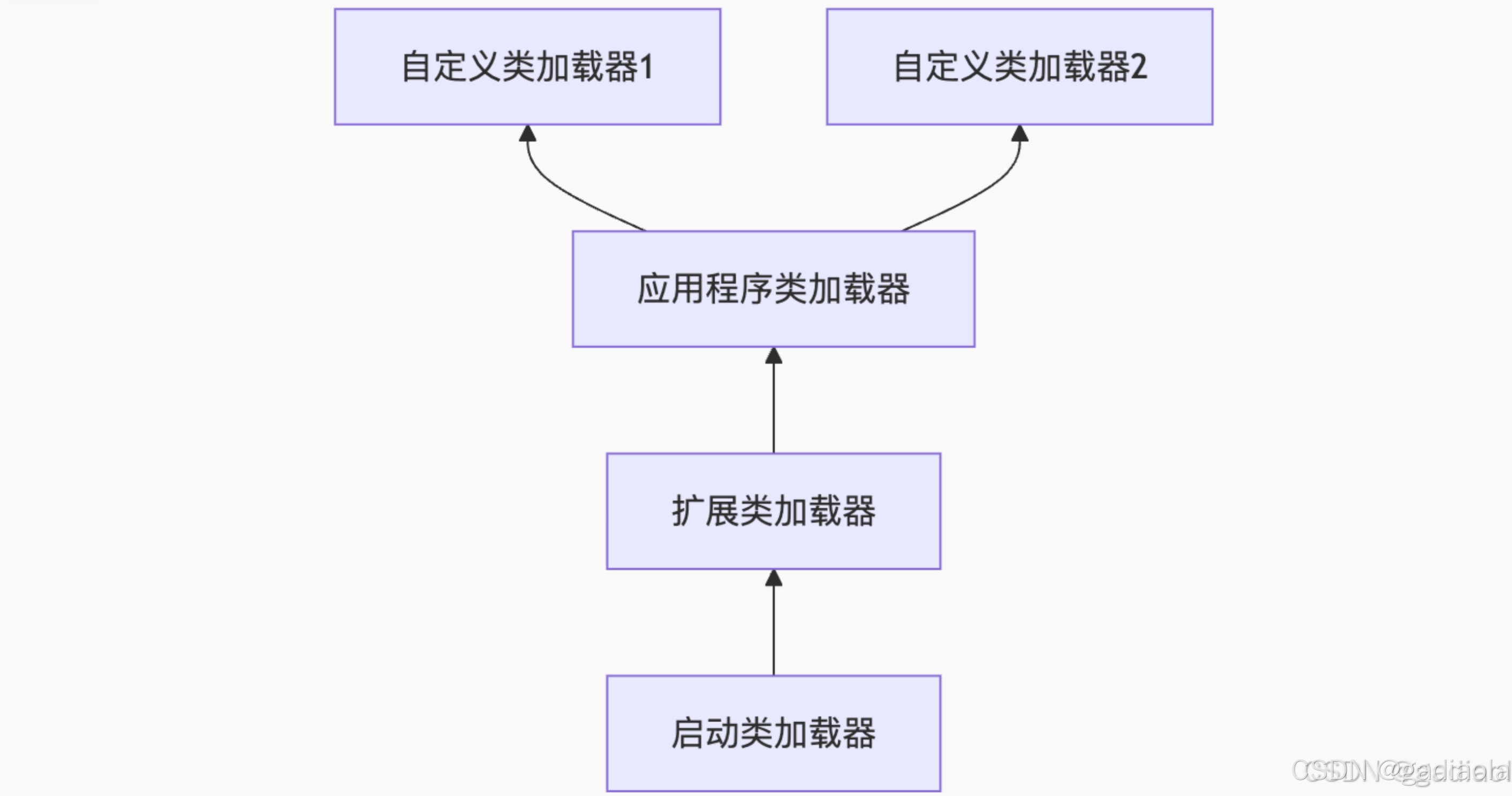

【JVM面试篇】高频八股汇总——类加载和类加载器

目录 1. 讲一下类加载过程? 2. Java创建对象的过程? 3. 对象的生命周期? 4. 类加载器有哪些? 5. 双亲委派模型的作用(好处)? 6. 讲一下类的加载和双亲委派原则? 7. 双亲委派模…...

: 一刀斩断视频片头广告)

快刀集(1): 一刀斩断视频片头广告

一刀流:用一个简单脚本,秒杀视频片头广告,还你清爽观影体验。 1. 引子 作为一个爱生活、爱学习、爱收藏高清资源的老码农,平时写代码之余看看电影、补补片,是再正常不过的事。 电影嘛,要沉浸,…...

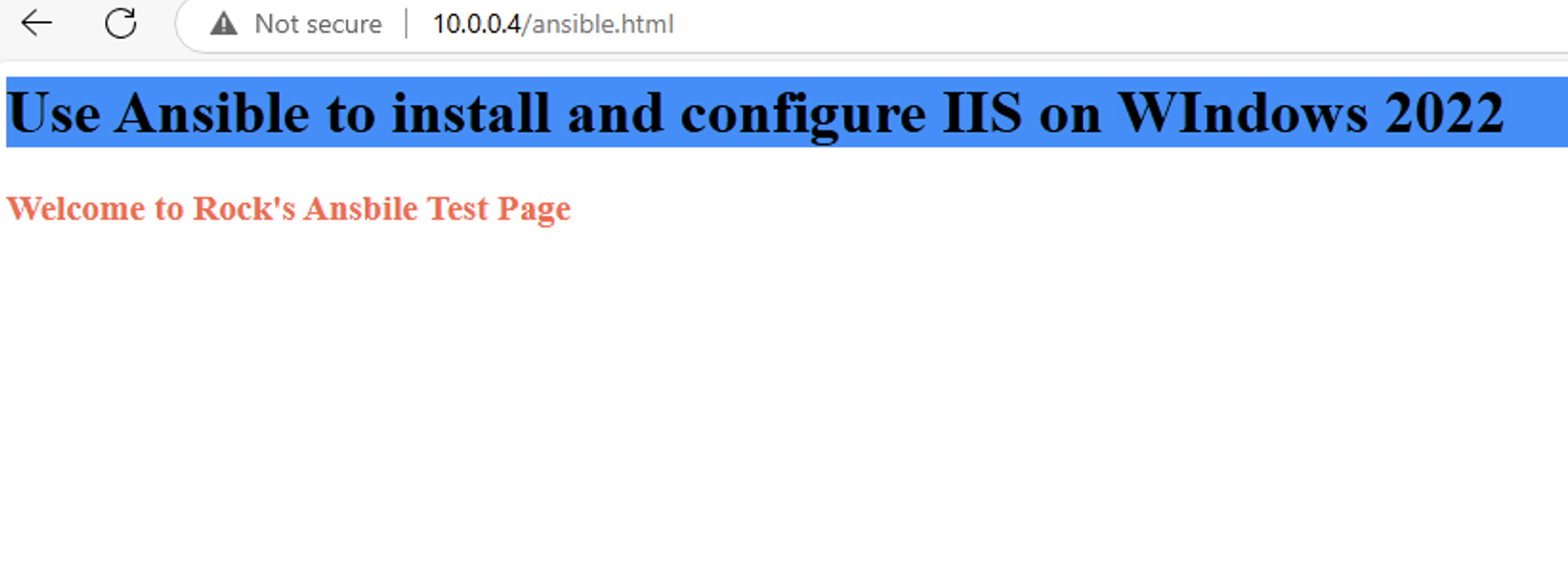

通过 Ansible 在 Windows 2022 上安装 IIS Web 服务器

拓扑结构 这是一个用于通过 Ansible 部署 IIS Web 服务器的实验室拓扑。 前提条件: 在被管理的节点上安装WinRm 准备一张自签名的证书 开放防火墙入站tcp 5985 5986端口 准备自签名证书 PS C:\Users\azureuser> $cert New-SelfSignedCertificate -DnsName &…...