哈工大计算机网络课程网络安全基本原理详解之:消息完整性与数字签名

哈工大计算机网络课程网络安全基本原理详解之:消息完整性与数字签名

这一小节,我们继续介绍网络完全中的另一个重要内容,就是消息完整性,也为后面的数字签名打下基础。

报文完整性

首先来看一下什么是报文完整性。

报文完整性,也称为消息完整性(message integrity),有时也称为报文/消息认证(或报文鉴别),目标:

-

证明报文确实来自声称的发送方

比如接收端在收到报文时能够确认,报文是由指定发送方发送的。这一过程也是与我们上一节中介绍的身份认证相关的。

-

验证报文在传输过程中没有被篡改。

-

预防报文的时间、顺序被篡改。

-

预防报文持有期被修改。

比如Bob给Alice发报文,还应该预防Alice在持有报文时,有意或无意修改报文。

-

预防报文在发送/接收时对报文本身的抵赖

- 发送方否认。比如发送方否认发送过这个报文,或否认发送报文的内容。

- 接收方否认。比如接收方否认收到过这个报文,或否认接收报文的内容。

密码散列函数

在解决报文完整性的问题中,需要使用到一个非常重要的概念,就是密码散列函数。

密码散列函数(Cryptographic Hash Function):H(m)。

用H(m)来表示利用密码散列函数对报文m进行的散列运算。

作为密码散列函数,与我们一般性的散列函数,具有以下一些特征:

-

散列算法公开

-

H(m)能够快速计算

-

对任意长度报文进行多对一映射,均产生定长输出

-

对于任意报文无法预知其散列值

-

不同报文不能产生相同的散列值

-

单向性:无法根据散列值倒推出报文

- 即对于给定散列值h,无法计算找到满足h=H(m)的报文m

-

抗弱碰撞性(Weak Collision Resistence-WCR)

- 对于给定报文x,计算上不可能找到y且y不等于x,使用H(x) = H(y)

-

抗强碰撞性(Strong Collision Resistence-SCR)

- 在计算中,不可能找到任意两个不同报文x和y(x≠y),使得H(x) = H(y)。

密码散列函数对报文完整性的校验是至关重要的。

作为与一般性的散列函数的对比,我们来看一个例子。

在之前讲解IP协议中,会有一个16比特的checksum校验和来在接收端判断数据报是否有修改。在这种校验和的计算中,其实也具备散列函数的某些属性:

- 多对一映射

- 对于任意报文,产生固定长度的散列值(16-bit校验和)

但是它并不能作为密码散列函数,因为对于给定的报文及其散列值,很容易找到另一个具有相同散列值的不同报文。比如下面这个例子:

散列函数算法

通过上面的介绍可以看出,密码散列函数的要求是比较严格的,需要经过精心设计。目前,在网络安全领域,使用的比较常见的有以下两个函数:

- MD5:被广泛应用的散列函数(RFC 1321)

- 通过4个步骤,对任意长度的报文输入,计算输出128位的散列值。

- MD5不是足够安全。在1996年,Dobbertin找到了两个不同的512-bit块,在MD5计算下产生了相同的散列值。

- SHA-1(Secure Hash Algorithm)

- 另一个相对更安全的散列函数

- US标准

- SHA-1要求输入消息长度<264

- SHA-1的散列值为160位

- 速度慢于MD5,安全性优于MD5

报文摘要

报文摘要实际上是利用上面的密码散列函数,作用于某一任意长度的报文m,得到一个固定长度的散列值,通常把这个散列值称为报文摘要(message digest),记为H(m)。

这个报文摘要对原报文来说,是具有非常重要的意义的。重要的意义在于,报文摘要可以作为报文m的数字指纹(fingerprint)。

报文认证

有了上面的基础概念后,接下来我们就着重讨论下如何实现报文完整性的认证。

简单方案

简单方案:报文+报文摘要—>扩展报文(m, H(M))

上述简单方案利用了密码散列函数和报文摘要来实现。实际上,就是在给对方发送报文时,利用密码散列函数根据该报文内容,计算出一个报文摘要。此时,发送的报文内容除了其本身原有内容外,还包含一个报文摘要。两者构造出一个扩展报文,发送给对方。

接收方在收到该扩展报文后,根据同样的密码散列函数,根据报文内容计算得到一个散列值,然后跟报文摘要进行比对。如果一致,说明报文在传输过程中没有被修改,如果不一致,则说明已经被修改。

整体的大致过程如下所示:

为了在报文认证中,除了确保报文在传输过程中没有发生过改变外,还要认证报文的发送方确实是指定的真实发送方,而不是第三方入侵者或伪造的(身份认证),还需要对上述方案进行改进。

报文认证码MAC

报文认证码MAC:(Message Authentication Code)

实现原理:

- 引入了一个报文认证密码的概念

- 此时,一个扩展报文(m, H(m+s))包括了:原始报文m + 认证密钥s + 密码散列函数H

在使用这种方案下,报文认证过程大致如下所示:

- 发送端在发送报文中,利用密码散列函数H,对原始报文内容m和认证密码s(一般就是一个字符串或比特串)一起共同生成一个报文摘要H(m+s)。

- 该报文摘要与原始报文一起构成一个扩展报文(m ,H(m,s))

- 接收端收到该报文后,分离出原始报文和报文摘要两部分。

- 对于原始报文,利用相同的密码散列函数和认证密钥s,得到一个散列值H(m,s)

- 同样的,将该散列值与报文摘要的值比对,如果匹配,则报文完整性成功认证。否则,认证失败。

这里为什么就能够确认报文是来自指定的真实发送方,而不是伪造或第三方入侵者呢?因为,这里引入了密钥的概念,而这对密钥只有发送方和接收方所持有。由于密码散列函数的特殊性,只有该密钥才能生成相应的报文摘要,从而保证了报文认证的可靠性。

报文验证码MAC在一定程度上解决了报文完整性校验和身份认证问题,但是报文完整性里涉及的其他问题,还很难解决。比如,接收端在持有报文时,由于它有密码s,因此,它可以任意构造一个报文内容m’,并利用该密钥s生成相应的报文摘要,然后伪造说这是发送方发送的报文。这里的问题,就涉及到我们开篇报文完整性要求中说的,预防报文持有期被修改和预防抵赖。

为了解决这些问题,就需要引入我们接下来介绍的数字签名概念。

数字签名

上面我们最后说到,作为报文验证码MAC实际上有一些其他的报文完整性问题还未解决。比如,涉及到下面这些问题。

Q:如何解决下列与报文完整性相关的问题?

- 否认:发送方不承认自己发送过某一报文。

- 伪造:接收方自己伪造一份报文,并声称来自发送方

- 冒充:某个用户冒充另一个用户接收后发送报文

- 篡改:接收方对收到的信息进行篡改。

这些问题,简单依赖单一的报文认证码是很难解决的。目前比较有效的,也是在网络安全中使用比较广泛的解决方案,就是数字签名(Digital signatures)。

- 数字签名技术是实现安全电子交易的核心技术之一。

- 可验证性(verifiable),验证报文是否被修改过。

- 不可伪造性(unforgeable)

- 不可抵赖性(non-repudiation)

数字签名的简单实现原理

显然我们很容易想到,**签名的主要目的是为了预防修改,即签名本身是不能被修改的,被签名的内容是不能被修改的。**就跟我们日常生活中,对一个文件的签名,往往就是签上自己的姓名,甚至手印,而且要保存原件,就是为了签名后,签名和文件内容都是不能被修改的。

因此,与日常生活中的签名行为联系起来的话,网络安全中的数字签名技术,实际上就是在发送的报文(相当于文件),签上一个数字名称,这个名称保证了报文的完整性,同时也标识着身份认证。同时,这个签名一定是唯一特殊,不可被修改的,从而保证不可伪造和不可抵赖性。

因此,为了实现数字签名,就需要借助于上面介绍的加密技术。报文加密技术是数字签名的基础。

同时,对于加密技术,首先不能选取对称加密算法,因为对称加密算法接收和发送双方使用的是同一个密钥,也就是说接收方是可以利用这个密码对接收报文进行修改的,也就是我们上面说的报文验证码的问题。

因此,对于加密算法的算法一定需要选择非对称加密算法(公钥技术)。此时,假设Bob要想Alice发送带有数字签名的信息,就可以利用其私钥对报文m进行加密,创建签名报文,KB-(m)。

整体流程如下所示:

作为Alice,实际上接收了两份报文:一份是明文原始报文m,另一份是Bob用私钥加密的签名报文。之后,Alice的响应帧流程大致如下所示:

-

Alice利用Bob的公钥KB+解密KB-(m),并检验KB+(KB-(m))= m来证实报文m确实是由Bob签名的。

-

如果KB+(KB-(m))= m成立,则签名m的一定是Bob的私钥

-

于是:

Alice可以证实:

- Bob签名了m

- 没有其他人签名m的可能

- Bob签名的是报文m而不是其他报文m‘

不可抵赖:

- Alice可以持有报文m和签名KB-(m),必要是可以提交给法院证明是Bob签名的报文m。

实际上,通过上面的介绍我们细想就能发现,实际上报文验证码MAC和数字签名技术的实现区分,实际上也就是对称加密算法和非对称加密算法实现原理的区别。因为有了非对称加密算法,使得每个用户都可以保留自己的私钥,同时公开一个公钥来进行解密。而这个私钥就成了身份认证的唯一标识,比如身份证ID,或指纹。从而保证了报文传输过程中的消息完整性和身份认证。

签名报文摘要

上述简单数字签名的方案有一个较大的缺点,就是在利用私钥对报文加密后(签名后),该签名要跟着报文一起发送给接收端。一来,传输的报文量相当于是两倍的报文,造成信道资源消耗。二来,接收方在对签名解密时,原始报文往往比较大,解密速度也会比较慢。因此,可以设计一些方案来改进这个签名过程。

怎么做呢?可以联想到上面提到过的报文摘要,对于报文摘要来说,它可以作为报文的数字指纹这样一个特征,也就是可以唯一标识一个报文。换句话说,报文摘要其实就与原始报文一一对应。

因此,显而易见,我们在签名的时候可以不对整个原始报文进行签名,而改为对这个报文摘要进行签名,也可以实现同样的效果。

因此,目前大部分的数字签名,使用的都是报文摘要签名的方法。

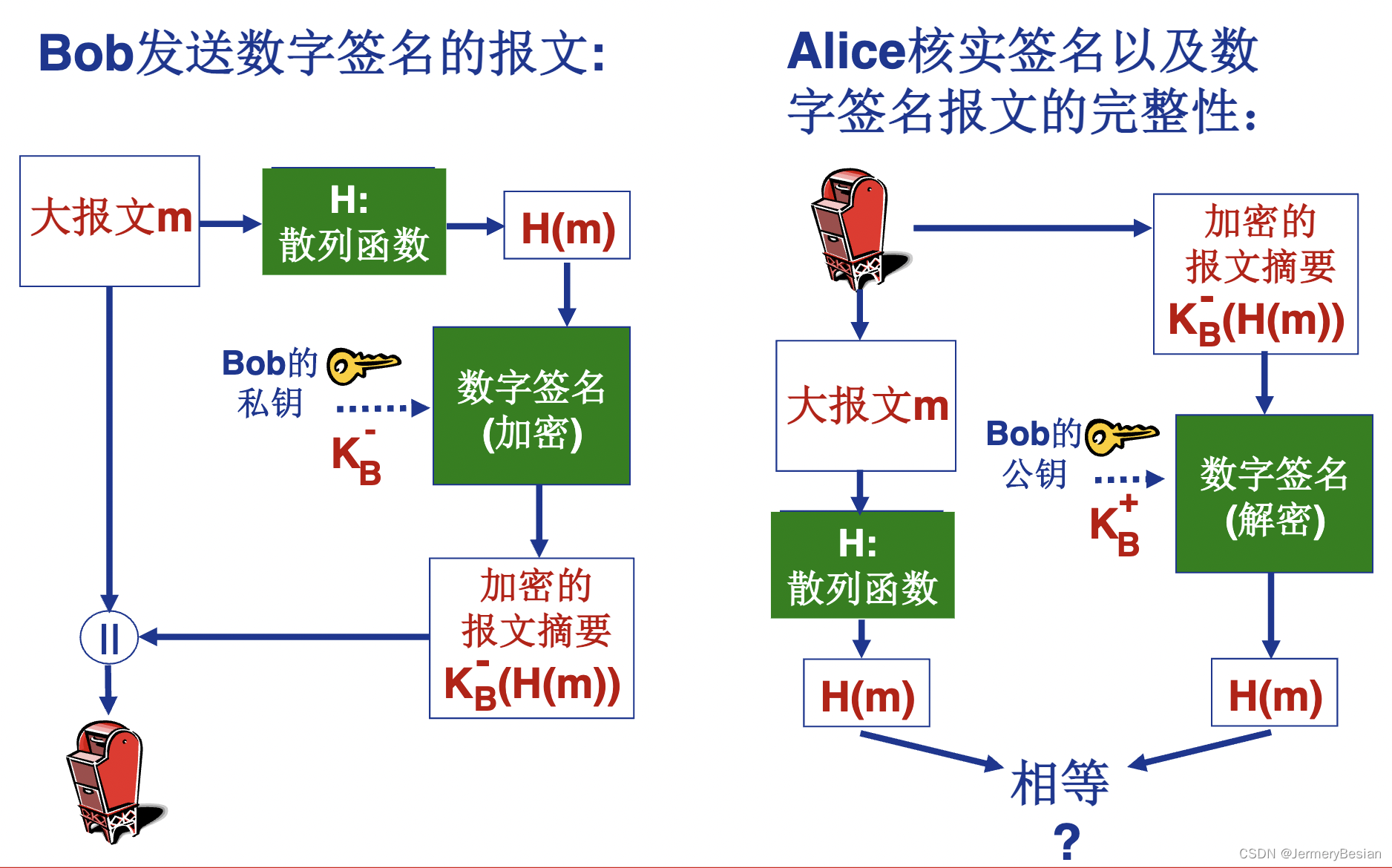

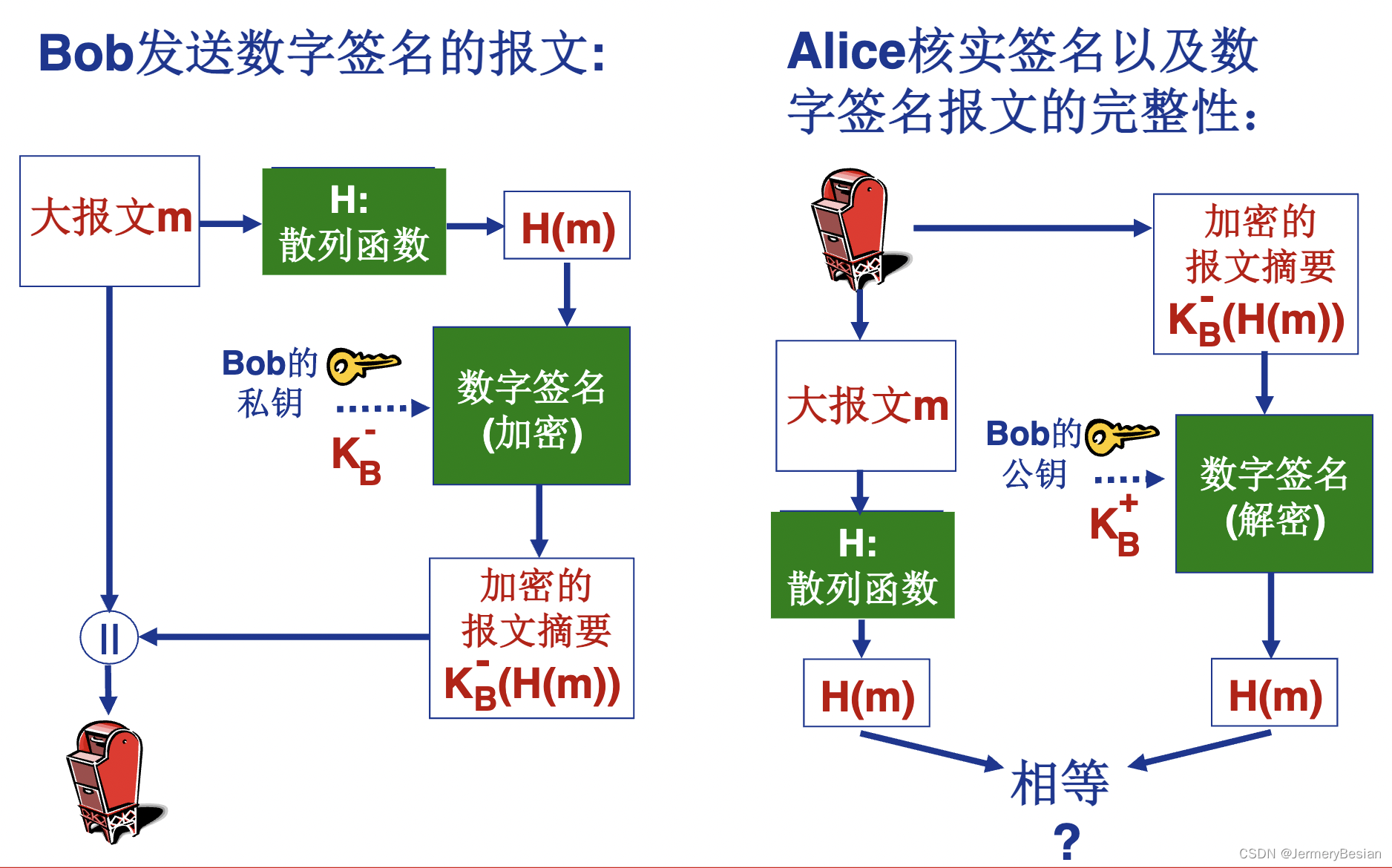

接下来我们来看一下,利用报文摘要数字签名的实现流程:

Bob发送数字签名的报文:

- Bob在发送报文时,利用密码散列函数,对报文生成报文摘要H(m)

- Bob利用自己的私钥,对报文摘要进行签名,得到签名后的报文摘要:KB-(H(m))

- 把该签名后的报文摘要和报文一起,组成扩展报文(m, KB-(H(m)))发送给接收端。

Alice核实签名以及数字签名报文的完整性:

- Alice分离出原始报文本身,和签名报文摘要

- Alice利用相同的密码散列函数,根据原始报文,生成报文摘要

- 再利用Bob的公钥对签名报文摘要进行解密

- 将解密后的报文摘要与刚刚生成的报文摘要进行比对,判断两者是否相同。

相关文章:

哈工大计算机网络课程网络安全基本原理详解之:消息完整性与数字签名

哈工大计算机网络课程网络安全基本原理详解之:消息完整性与数字签名 这一小节,我们继续介绍网络完全中的另一个重要内容,就是消息完整性,也为后面的数字签名打下基础。 报文完整性 首先来看一下什么是报文完整性。 报文完整性…...

K8s:K8s 20个常用命令汇总

写在前面 博文内容为节译整理,用于温习理解不足小伙伴帮忙指正 对每个人而言,真正的职责只有一个:找到自我。然后在心中坚守其一生,全心全意,永不停息。所有其它的路都是不完整的,是人的逃避方式࿰…...

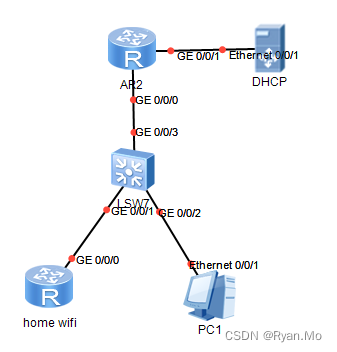

DHCP防护原理

电脑刚连接到网络 是没有IP地址的 。 通过发送广播到DHCPO服务器。 DHCP服务器响应对应的 IP地址(简要过程)。 如果有人私自挂接WIFI,相当于DHCP服务器,但这个DHCP服务器是假的,就会引起电脑接入获取家用WIFI的地址&…...

leetcode2434. 使用机器人打印字典序最小的字符串 出栈顺序 贪心+栈

https://leetcode.cn/problems/using-a-robot-to-print-the-lexicographically-smallest-string/ 给你一个字符串 s 和一个机器人,机器人当前有一个空字符串 t 。执行以下操作之一,直到 s 和 t 都变成空字符串。请你返回纸上能写出的字典序最小的…...

【程序设计】一文讲解程序设计目标:高内聚,低耦合

前言 软件设计的目标是高内聚、低耦合。 如果代码是高耦合和低内聚的,就会出现修改一个逻辑,会导致多处代码要修改,可能影响到多个业务链路,这增加了出bug的业务风险,同时增加了测试回归的范围,导致研发成…...

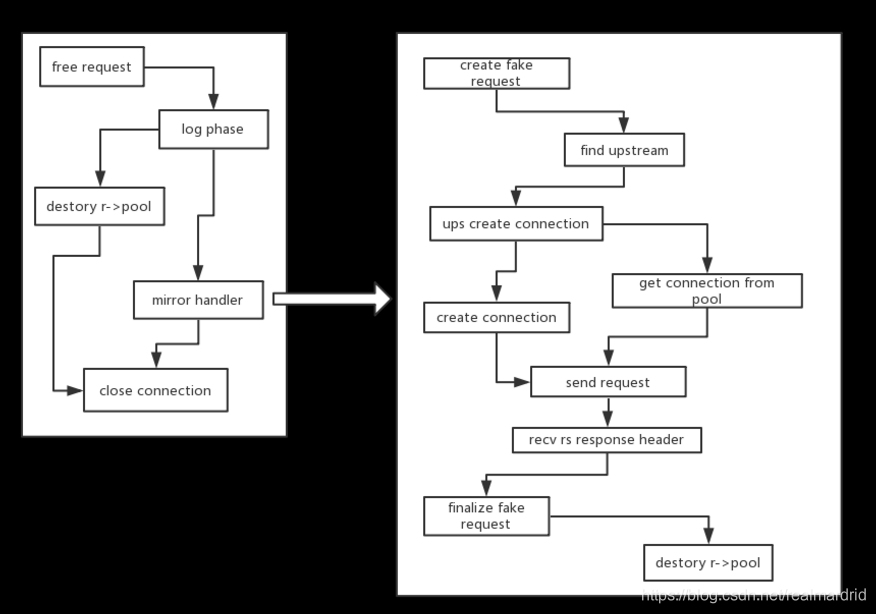

nginx mirror代码分析

实现方式 mirror逻辑的工作阶段: ngx在log phase之后(在ngx_http_free_request处调用)已完成向client端返回response,在log phase之后完成close connection(短链接),在该阶段处理mirror逻辑不…...

Python代理模式介绍、使用

一、Python代理模式介绍 Python代理模式(Proxy Pattern)是一种结构型设计模式。在代理模式中,代理对象充当了另一个对象的占位符,以控制对该对象的访问。 代理对象和被代理对象实现了相同的接口,因此它们可以互相替代…...

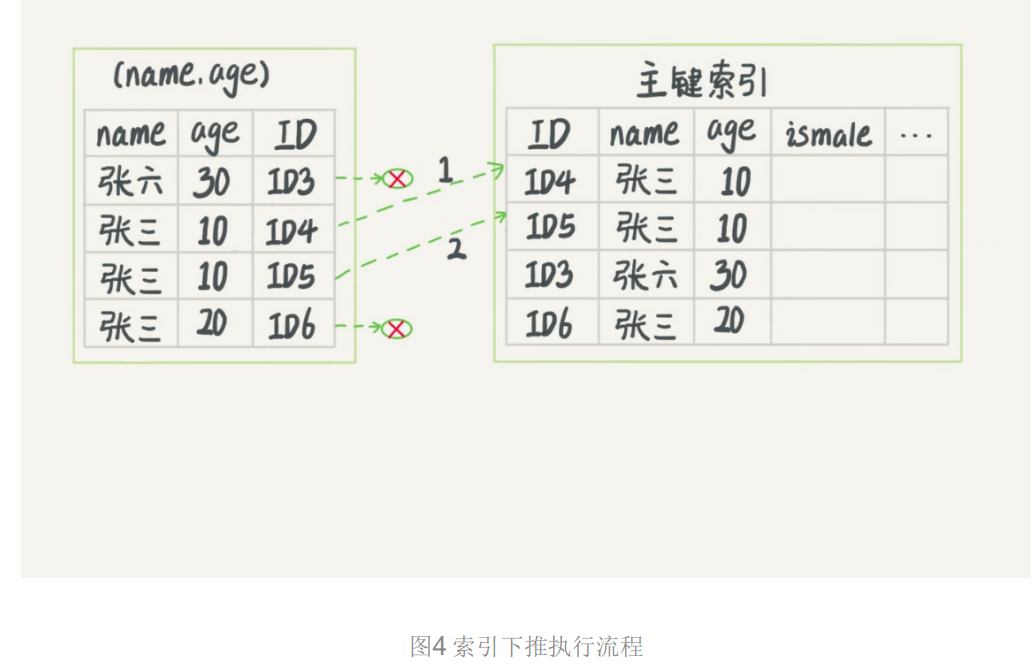

《MySQL45讲》笔记—索引

索引 索引是为了提高数据查询效率,就像书的目录一样。如下图,索引和数据就是位于存储引擎中: 索引常见模型 哈希表 以键值对存储的数据结构。适用于只有等值查询的场景。 有序数组 在等值查询和范围查询场景中性能都特别优秀。但是有…...

Android usb host模式通信示例

当使用Android设备作为USB主机时,可以使用Android提供的USB API来进行USB通信。下面是一个简单的Android USB通信的示例。在这个示例中,我们将发送一条消息到连接的USB设备并从USB设备接收响应。 首先,在AndroidManifest.xml文件中添加以下权…...

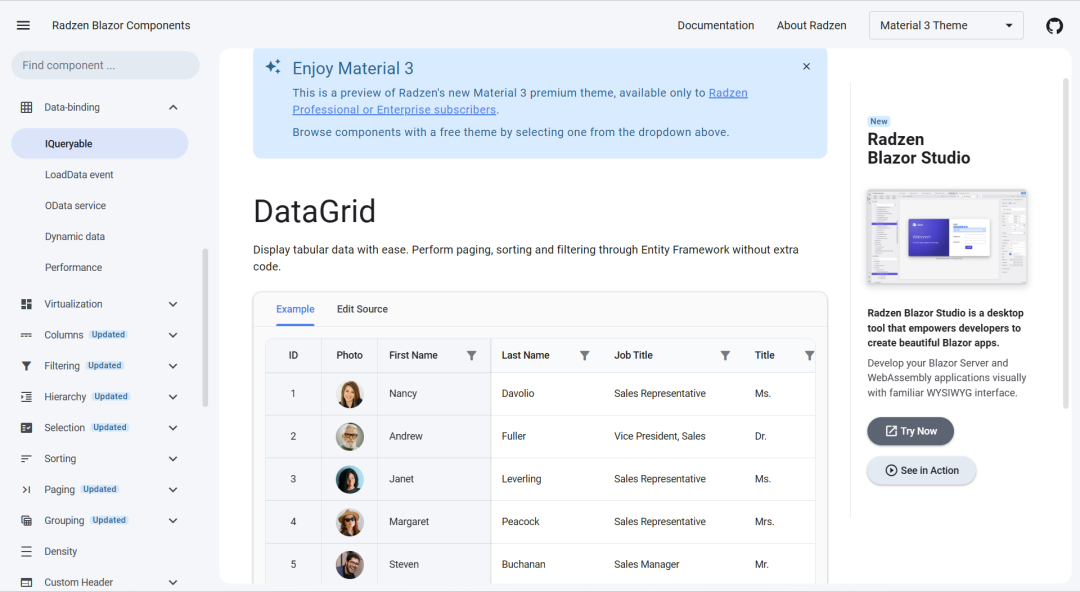

开源Blazor UI组件库精选:让你的Blazor项目焕然一新!

今天给大家推荐一些开源、美观的Blazor UI组件库,这些优秀的开源框架和项目不仅能够帮助开发者们提高开发效率,还能够为他们的项目带来更加丰富的用户体验。 注:排名不分先后,都是十分优秀的开源框架和项目 Ant Design Blazor…...

)

MATLAB RANSAC圆柱体点云拟合 (28)

MATLAB RANSAC圆柱体点云拟合 (28) 一、算法介绍二、函数介绍三、算法实现四、效果展示一、算法介绍 RANSAC拟合方法,从原始点云中拟合具有特定形状的点云,这里对原始点云中大致呈圆柱的点云进行分割,圆柱的半径,以及朝向都是比较重要的定义圆柱的参数。下面是具体使用的…...

:自动微分)

【AI】《动手学-深度学习-PyTorch版》笔记(七):自动微分

AI学习目录汇总 1、什么是自动微分 自动微分:automatic differentiation,深度学习框架通过自动计算导数,即自动微分,自动微分使系统能够随后反向传播梯度。 计算图:computational graph,根据设计好的模型,系统会构建一个计算图, 来跟踪计算是哪些数据通过哪些操作组合…...

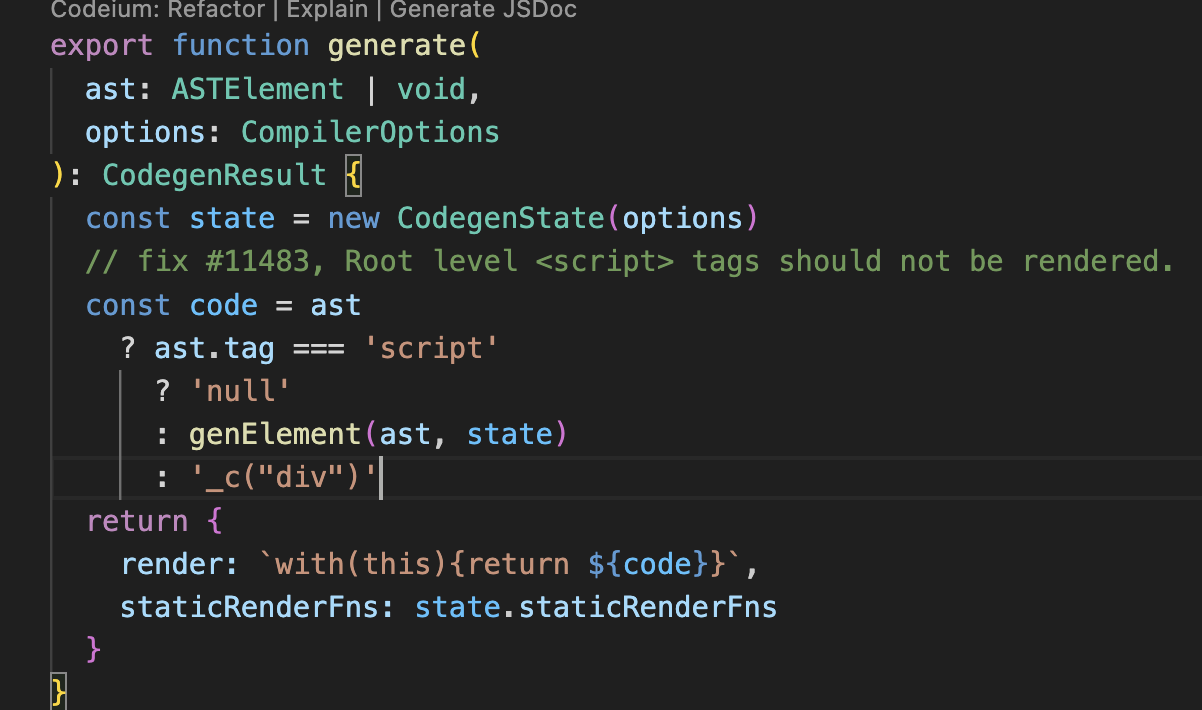

vuejs源码阅读之代码生成器

代码生成器是模版编译的最后以后,它的作用是将AST转换成渲染函数中的内容,这个内容可以称为代码字符串。 代码字符串可以被包装在函数中执行,这个函数就是我们通常说的渲染函数。 渲染函数被执行之后,可以生成一份VNode…...

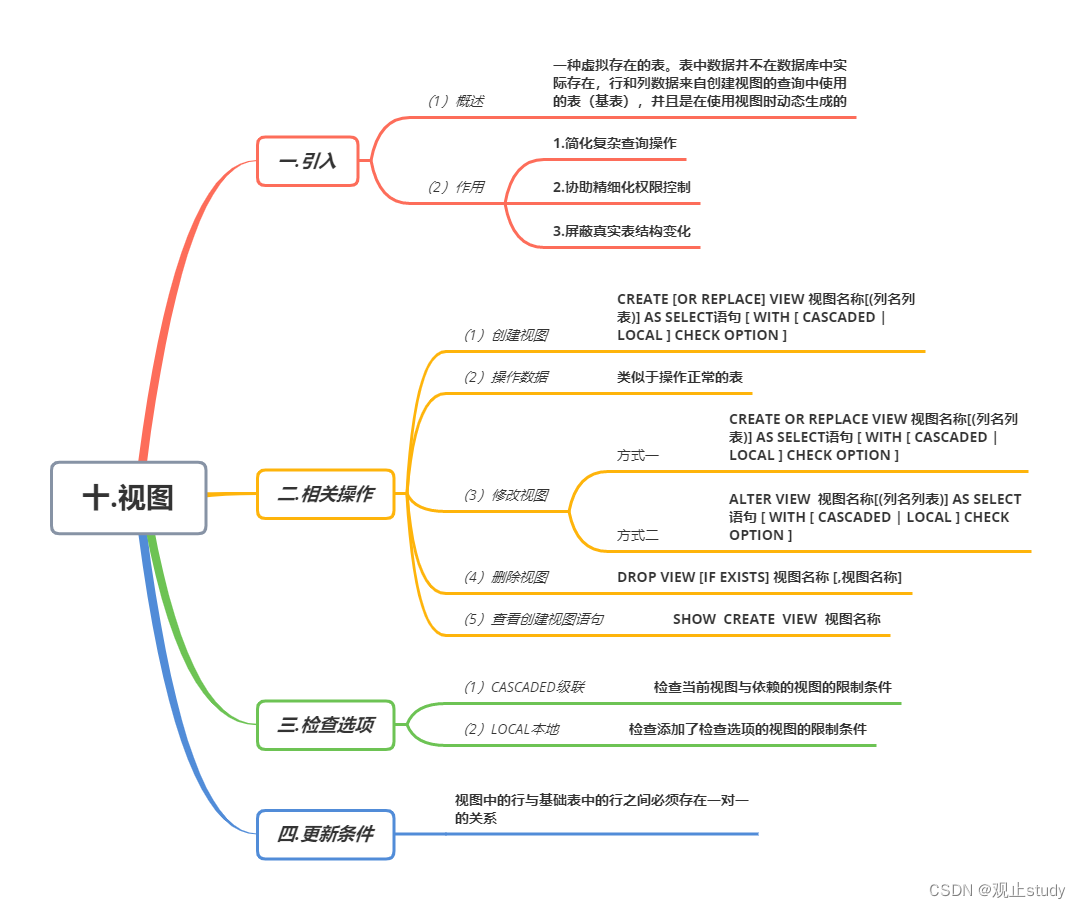

【MySQL】视图(十)

🚗MySQL学习第十站~ 🚩本文已收录至专栏:MySQL通关路 ❤️文末附全文思维导图,感谢各位点赞收藏支持~ 一.引入 视图(View)是一种虚拟存在的表。视图中的数据并不在数据库中实际存在,行和列数据…...

面试手写实现Promise.all

目录 前言常见面试手写系列Promise.resolve 简要回顾源码实现Promise.reject 简要回顾源码实现Promise.all 简要回顾源码实现Promise.allSettled 简要回顾源码实现Promise.race 简单回顾源码实现结尾 前言 (?﹏?)曾经真实发生在一个朋友身上的真实事件,面试官让…...

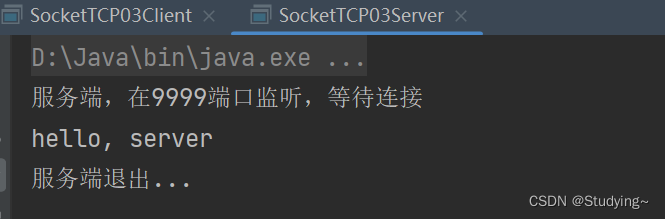

TCP网络通信编程之字符流

【案例1】 【题目描述】 【 注意事项】 (3条消息) 节点流和处理流 字符处理流BufferedReader、BufferedWriter,字节处理流-BufferedInputStream和BufferedOutputStream (代码均正确且可运行_Studying~的博客-CSDN博客 1。这里需要使用字符处理流,来将…...

佰维存储面向旗舰智能手机推出UFS3.1高速闪存

手机“性能铁三角”——SoC、运行内存、闪存决定了一款手机的用户体验和定位,其中存储器性能和容量对用户体验的影响越来越大。 针对旗舰智能手机,佰维推出了UFS3.1高速闪存,写入速度最高可达1800MB/s,是上一代通用闪存存储的4倍以…...

降龙十八掌

目录 大数据: 1 HIVE: 1.1 HIVE QL 1.1.1 创建表 1.1.2 更新表 1.1.3 常用语句 1.2 hive参数配置 大数据: 1 HIVE: 1.1 HIVE QL DDL中常用的命令有:create,drop,alter,trunc…...

【项目设计】MySQL 连接池的设计

目录 👉关键技术点👈👉项目背景👈👉连接池功能点介绍👈👉MySQL Server 参数介绍👈👉功能实现设计👈👉开发平台选型👈👉MyS…...

Ubuntu系统adb开发调试问题记录

Ubuntu系统adb开发调试问题记录 一、adb devices no permissions二、自定义adb server端口三、动态库目录四、USB抓包 一、adb devices no permissions lsusb -t 设备树直观地查看设备的Bus ID和Device Num,lsusb找到对应的PID和VID编辑udev规则 sudo vim /etc/ud…...

KubeSphere 容器平台高可用:环境搭建与可视化操作指南

Linux_k8s篇 欢迎来到Linux的世界,看笔记好好学多敲多打,每个人都是大神! 题目:KubeSphere 容器平台高可用:环境搭建与可视化操作指南 版本号: 1.0,0 作者: 老王要学习 日期: 2025.06.05 适用环境: Ubuntu22 文档说…...

土地利用/土地覆盖遥感解译与基于CLUE模型未来变化情景预测;从基础到高级,涵盖ArcGIS数据处理、ENVI遥感解译与CLUE模型情景模拟等

🔍 土地利用/土地覆盖数据是生态、环境和气象等诸多领域模型的关键输入参数。通过遥感影像解译技术,可以精准获取历史或当前任何一个区域的土地利用/土地覆盖情况。这些数据不仅能够用于评估区域生态环境的变化趋势,还能有效评价重大生态工程…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

全志A40i android7.1 调试信息打印串口由uart0改为uart3

一,概述 1. 目的 将调试信息打印串口由uart0改为uart3。 2. 版本信息 Uboot版本:2014.07; Kernel版本:Linux-3.10; 二,Uboot 1. sys_config.fex改动 使能uart3(TX:PH00 RX:PH01),并让boo…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

C++使用 new 来创建动态数组

问题: 不能使用变量定义数组大小 原因: 这是因为数组在内存中是连续存储的,编译器需要在编译阶段就确定数组的大小,以便正确地分配内存空间。如果允许使用变量来定义数组的大小,那么编译器就无法在编译时确定数组的大…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...

Linux-进程间的通信

1、IPC: Inter Process Communication(进程间通信): 由于每个进程在操作系统中有独立的地址空间,它们不能像线程那样直接访问彼此的内存,所以必须通过某种方式进行通信。 常见的 IPC 方式包括&#…...

Django RBAC项目后端实战 - 03 DRF权限控制实现

项目背景 在上一篇文章中,我们完成了JWT认证系统的集成。本篇文章将实现基于Redis的RBAC权限控制系统,为系统提供细粒度的权限控制。 开发目标 实现基于Redis的权限缓存机制开发DRF权限控制类实现权限管理API配置权限白名单 前置配置 在开始开发权限…...