企业网络安全之零信任和身份认证

零信任并不是一种技术,而是一个安全概念,是一种建立安全战略的理念、方法和框架。

零信任提供了一系列概念和思想,其中心思想是怀疑一切,否定一切,不再以网络边界为限,不能再将内部网络定义为可信任的,企业不应自动信任内部或外部的任何人和设备,应在授权前对任何试图接入企业系统的人和设备进行验证。零信任理念下无论是来自于企业网络之外的用户还是来自原企业网络内部的用户,无论是企业配置的专用设备还是个人设备,在建立连接前均需进行认证授权。一个合法用户、合法设备的访问不再认为是永远合法的。

要实现零信任安全的理念,企业需要依靠技术手段才能将零信任真正落地。在NIST《零信任架构标准》白皮书中提到了3种技术方案:SDP软件定义边界、IAM身份认证及权限管理和MSG微隔离。基于零信任理念,围绕其组件关系、工作流规划与访问策略构建而成的企业网络安全架构也就是零信任架构。而在零信任理念和零信任架构中,身份认证及权限管理是其中重要的一环,也是构建零信任的基础。

一、零信任安全体系

基于传统账户的安全体系在相对可信任的内网环境具有很好的生存空间,但是在本质上存在着概念混淆。这套账户安全体系很容易混淆了账户和身份的区别,账户只是信息系统的一个登录凭证和引用凭证,而身份则是现实生活中的人,两者之间基本上是割裂的。在真实的业务实践中,账户更多的仅仅是作为数据库对象存储的,而不是作为身份。这种混淆最终使生活中可信任验证体系中的核心身份模糊化。在现代网络环境中的账户体系安全性越来越差,这也导致了传统网络安全体系的不可延续。基于身份的零信任安全体系因此而产生。走向零信任安全体系主要受到两个方面的推动:

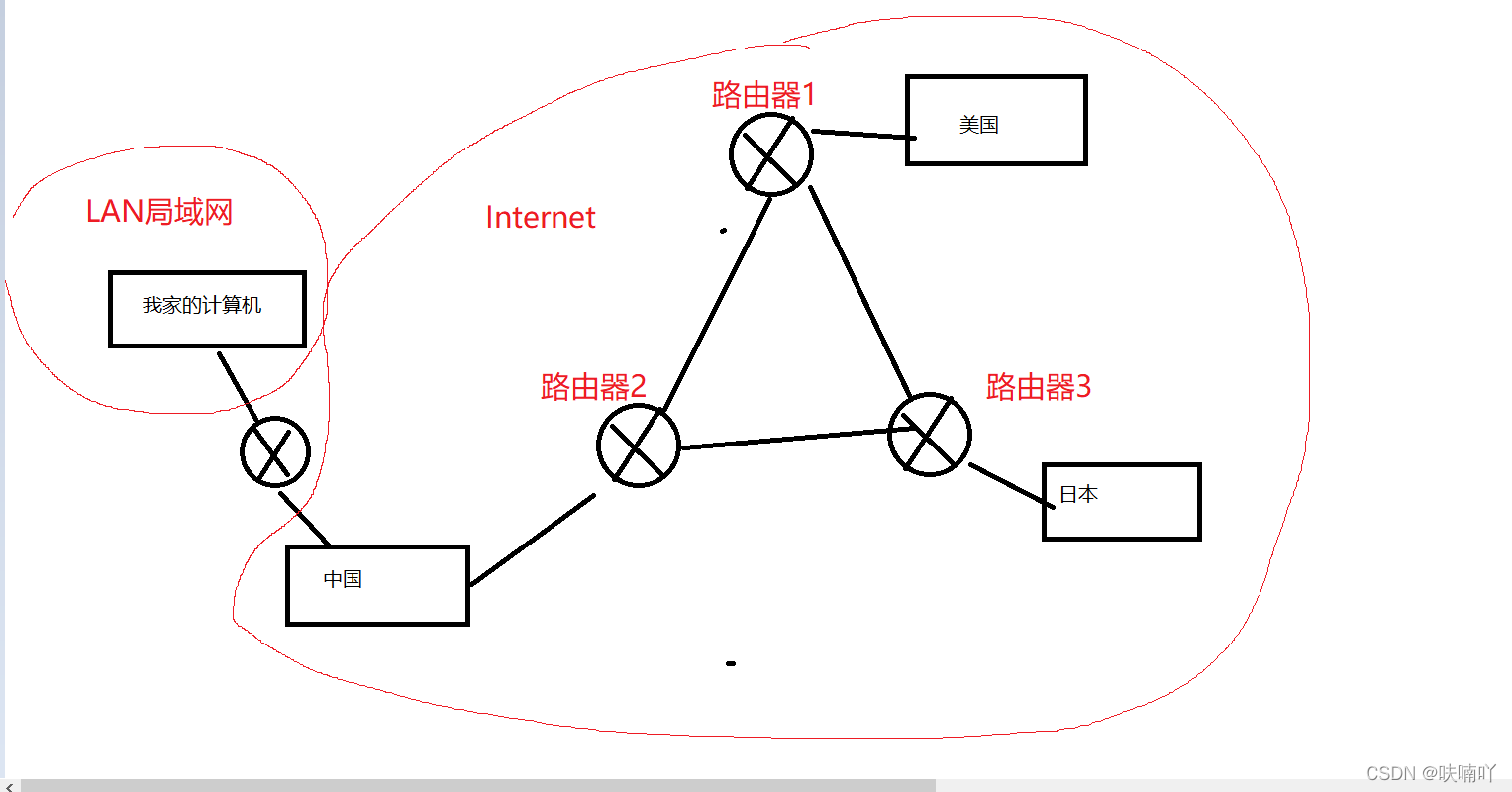

(一)技术发展使网络边界的模糊

互联网、移动互联网等技术的发展和普遍应用,通过各种社交工具和社交媒介联系起了世界上的每一个人,突破了传统时间和空间的限制,网络边界变得越来越模糊,安全边界逐步被打破,实际上已经不存在安全的网络。因此,以账户为基础的安全体系无以为继,传统安全架构已经难以适应企业发展的需要,难以应对业务的快速变化。需要将传统以账户管理中心的认证授权机制转变以身份管理为中心的认证授权机制,才可以在新的网络环境安全生存。

(二)传统安全架构的缺陷

传统的办公网络安全架构通过网络位置来划分交易网络、办公网络、 DMZ 、外部网络等,内部办公和交易区域是受信任区域,交易网络安全等级更高。外部网络则不受信任,从外部访问内部资源则需要经过 DMZ 缓冲区后的防火墙。基于信任区域的传统安全架构存在天然的缺陷,一旦被渗透到信任区域,将无法有效隔离和保护数据资产。另外内网中虽然部署了大量安全设备,但设备与设备之间缺少信息共享和安全联动,安全实质处于割裂状态的静态防护。随着设备接入越来越多,特别是今年的疫情是远程办公成为了重要的方式,给传统网络架构带来了巨大的压力。

安全问题无处不在,即便是受信任的用户身份也可能会做一些不安全的事情,所以安全的管控就无法通过静态的配置来保障安全。安全的本质是信任,但我们无法通过划分信任网络来确保访问用户身份的合法性和用户操作的合法性。外部和内部威胁可能每时每刻都充斥着网络。我们不能仅仅依靠网络位置来建立信任关系。所有的接入设备、用户和网络访问流量都需要被认证、授权和加密,使信任最小化,安全最大化。这就需要对用户身份进行动态识别和确认,对用户访问进行动态授权和监控。传统静态的权限管理可能无法适应动态的访问管控,访问控制策略应该基于尽量多的数据源进行计算和评估,实现权限动态化配置和调整。

假设所有用户和接入设备都是不受信任的,都是不安全的,这就是零信任的思想。基于零信任思想所构建的基于身份的访问控制安全体系就是零信任安全体系。

二、零信任特点

相对于传统网络安全架构,零信任安全体系有自己的特点,以传统硬件网络划分转向软件网络隔离,以账户管理为基础转向以身份管理为基础,以网络为中心转向以身份为中心,由网络防护转向应用防护,网络防护无边界化,由静态防护转向动态防护,访问控制由粗粒度转向细粒度控制,认证控制向末端延伸等。

(一)以传统硬件网络划分转向软件网络隔离

传统网络架构往往通过硬件防火墙把网络划分为若干个网络区域,比如办公网络、非核心交易网络、核心交易网络等。但这样的网络架构越来越不适应新的技术架构需求,特别云计算平台的普及,单体系统逐步走向融合化,硬件隔离网络也越来越带来运维管理的复杂性,阻碍着企业在数字化转型中 IT 效率的提升。这也催生新的思想和技术的应用,转向软件定义边界方式。软件定义边界是围绕某个应用或某一组应用创建的基于身份和上下文的逻辑访问边界。软件定义边界是一种新型的网络架构和方案,应用是被隐藏的,其基于策略创建安全边界,用于将应用服务与不安全的网络隔离开。它提供按需、动态的安全隔离网络,在授权之前首先对用户和设备进行身份验证,以便于安全连接到被隔离的服务。未经授权的用户和设备无法连接到受保护的资源。

(二)以账户管理为基础转向以身份管理为基础

传统以账户标识用户身份,但账户很容易被人冒用,往往无法确认登录的账户是否就是账户所代表的用户身份。零信任安全体系下,定义数据本身访问的时候,并非以账户为基础,而是以用户实际的身份管理为基础。身份认证通过多因子、实时、动态的认证来确保访问的身份和其所代表的身份是一致的。在所有资源被允许访问之前,访问的身份验证和授权是动态的和严格强制实施的。

(三)从以网络为中心转向身份为中心

零信任安全安全架构下,身份管理贯穿整个访问过程。传统以 IP 访问为中心走向身份管理为中心。零信任网络引导安全体系架构从网络中心化走向身份中心化,本质诉求是以身份为中心进行细粒度的、实时的、自适应的对资源的访问控制。细化到每一个服务,每一个数据流。零信任是分布式信任的高度细粒化控制。所有用户的通信数据均加密,所有用户的访问都在审计,全程可视可验证用户身份。

(四)安全访问层面由网络防卫向应用防护转变

安全防护层面由网络访问向应用防护转变。零信任网络认为网络是不可信的,因此不再在网络层面增强防护措施应对风险,而是把防护措施建立在应用层面上。针对应用服务进行身份认证、访问控制和加密保护。网络不再有边界,网络防御由关注广泛的网络边界转移到每一个或每一组资源,旨在消除网络内尤其是内部网络内横向移动的未经授权的访问操作。认证的边界由网络边界向用户、设备和应用延伸。

零信任核心保护对象为资源。随着移动办公需求的日益加强,随着企业基础设施云端化的发展,企业内部网络的界面越来越模糊。零信任网络将对网络边界的保护转变为对企业所拥有的所有资源的的保护,保护的重点是资源的访问控制,确定哪些资源可以被哪些用户访问。资源包括数据库中存储的数据资源、计算资源、存储资源等。

(五)授权时机由静态授权转向动态授权

传统网络访问通过静态的路由配置和访问设置来预先定义资源访问权限。在零信任体系下,根据用户身份和用户访问操作进行动态认证和授权。在动态授权中,基于信任算法将设备和用户的多元数据作为输入进行计算,获得动态的信任度评估值,基于主体的评估值和客体的属性确定是否授权,从而尽可能减小潜在的风险。

(六)精细化、最小化授权

最小权限原则是零信任依赖的监管策略之一,也就是只赋予用户完成特定工作所需的最小访问权限,实施精确访问决策。在认证与授权过程中,从参与者(包括用户、设备、应用程序)到数据的每个流均进行身份验证和授权,并以动态和细粒度的方式持续分析和评估访问请求。

三、身份认证在零信任体系中的作用

零信任网络下,信任体系的建立包括用户的可信、设备的可信和应用的可信。用户、设备和应用在访问资源前,需要通过身份管理系统进行身份鉴别。用户的可信建立在对用户进行认证的基础上。用户提供动态口令、人脸识别、指纹识别以及认证令牌等方式进行身份鉴别,结合用户行为、地址位置、访问时间等进行风险分析与判断,并实时做出调整。认证和授权是零信任体制下身份管理的两个基本领域。零信任的核心是识别用户身份,重点在于实现基于身份的访问控制。

(一)核心是识别用户身份

随着企业业务云化的深入,业务系统不再只是运行在企业数据中心内部,公有云以其弹性易扩展等便捷属性正在吸引越来越多的企业。混合云、移动办公等技术的应用已经成为企业的新常态。另外随着企业生态系统越发开放,合作伙伴和第三方供应商的加入使得业务运营更加高效,这种生态模式正在全行业中被广泛使用。但用户身份越来越多使访问控制越来越复杂。如何识别用户身份,确保安全的前提是保证访问的用户和其代表的身份是一致的,是系统安全的前提和关键。

身份管理是大多数组织实现安全和 IT 运营策略的核心。它使企业可以自动访问越来越多的技术资产,同时管理潜在的安全和合规风险。身份管理为所有用户、应用程序和数据启用并保护数字身份。

(二)基于身份的访问控制

零信任安全的核心是基于身份的访问控制,具体实践中需要充分考虑授权策略的自适应、可管理、可扩展几方面的平衡。通过 RBAC 实现粗粒度授权,建立满足最小权限原则的权限基线,也可通过 ABAC 模型,基于主体、客体和环境属性实现角色的动态映射,满足灵活的管理需求。同时也可通过风险评估和分析,对角色和权限进行过滤,实现场景和风险感知的动态授权。

(三)增强的身份管理能力

在零信任安全架构中,智能身份分析为自适应访问控制和身份治理提供智能支撑。通过采集各种设备、用户、环境相关的属性和业务访问的日志信息,智能身份分析引擎可实时评估当前访问请求的风险值,并将这个风险值作为访问控制的关键判定因子。智能身份分析也是身份治理的关键能力,持续对权限策略进行优化和风险评估,并触发工作流引擎对策略进行调整,形成身份和权限的智能闭环治理。

四、总结

总的来说,身份认证和授权管理是贯穿零信任安全体系中的重要部分,也是实现零信任的前提和关键。零信任安全架构的核心基于现代身份管理技术进行构建,增强的身份管理能力具备敏捷、安全、智能的优势。基于敏捷的身份生命周期管理机制,满足企业对内部、外部、客户等不同身份的管理;同时基于智能身份分析和动态访问控制技术,具备对未知风险的防护能力。

但是零信任也可能会带来频繁的身份认证,对用户来说可能就不是特别友好,特别在企业内部对内部资源的访问,频繁的二次认证势必会让很多人反感,如何在保证安全的前提下,有效识别用户身份,提升用户体验满意度,还需要持续的研究和实践。

相关文章:

企业网络安全之零信任和身份认证

零信任并不是一种技术,而是一个安全概念,是一种建立安全战略的理念、方法和框架。 零信任提供了一系列概念和思想,其中心思想是怀疑一切,否定一切,不再以网络边界为限,不能再将内部网络定义为可信任的&…...

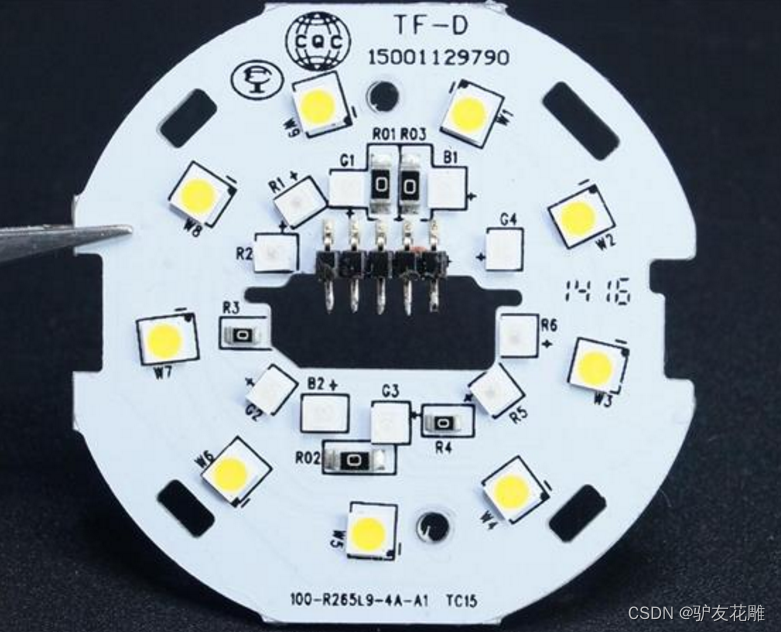

【雕爷学编程】MicroPython动手做(28)——物联网之Yeelight 5

知识点:什么是掌控板? 掌控板是一块普及STEAM创客教育、人工智能教育、机器人编程教育的开源智能硬件。它集成ESP-32高性能双核芯片,支持WiFi和蓝牙双模通信,可作为物联网节点,实现物联网应用。同时掌控板上集成了OLED…...

[运维|中间件] 东方通TongWeb使用笔记

参考文献 东方通tongweb部署服务 东方通tongweb部署服务 使用笔记 默认访问地址 http://ip:9060/console/默认用户名密码 TongWeb7.0默认用户名密码:thanos,thanos123.com...

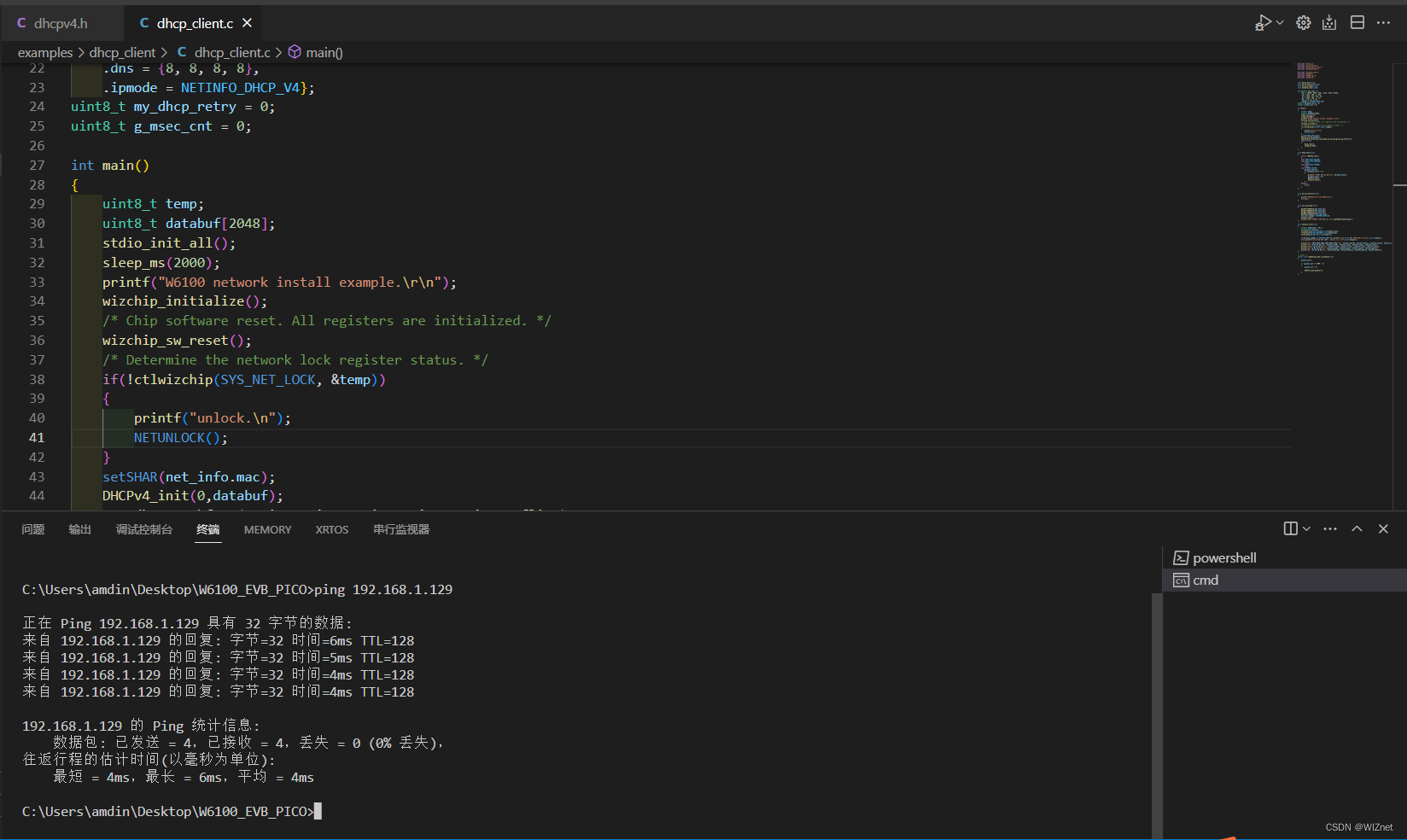

WIZnet W6100-EVB-Pico DHCP 配置教程(三)

前言 在上一章节中我们讲了网络信息配置,那些网络信息的配置都是用户手动的去配置的,为了能跟电脑处于同一网段,且电脑能成功ping通板子,我们不仅要注意子网掩码,对于IP地址主机位和网络位的划分,而且还要注…...

【Linux】Ansible 脚本 playbook 剧本

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 Ansible 脚本 playbook 剧本 playbook 剧本Templates 模块tags 模块Roles 模块在一个 playbook 中使用 roles 的步骤 playbook 剧本 playbooks 本身由以下各部分组成 &#…...

解决 tensorflow 出现的 ImportError: Could not find the DLL(s) ‘msvcp140_1.dll‘. 问题

在安装完tensorflow库后出现 问题详述: ImportError: Could not find the DLL(s) msvcp140_1.dll. TensorFlow requires that these DLLs be installed in a directory that is named in your %PATH% environment variable. You may install these DLLs by downlo…...

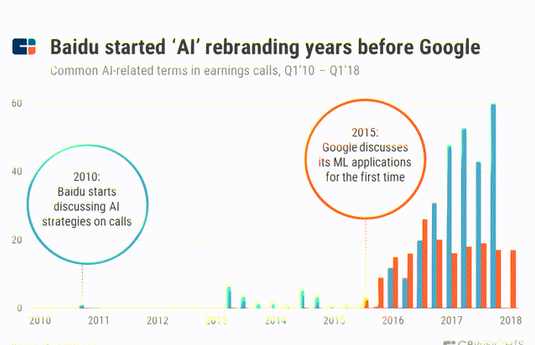

百度与AI:历史、投资和监管

来源:猛兽财经 作者:猛兽财经 百度的人工智能在中国具有先发优势 随着ChatGPT的爆火,人工智能重新引起了投资者的注意,然而人工智能并不是突然爆火的,而是全球众多公司在人工智能技术上进行数十年如一日的研发和积累&a…...

Kafka3.0.0版本——Broker(Zookeeper服务端存储的Kafka相关信息)

目录 一、启动zookeeper集群及kafka集群服务启动1.1、先启动三台zookeeper集群服务,再启动三台kafka集群服务1.2、使用PrettyZoo连接zookeeper客户端工具 二、在zookeeper服务端存储的Kafka相关信息 一、启动zookeeper集群及kafka集群服务启动 1.1、先启动三台zook…...

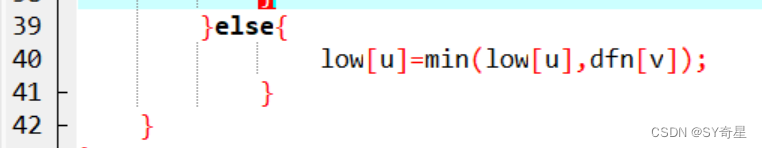

【图论】无向图连通性(tarjan算法)

割边:dfn[u]<low[v] 割点:dfn[u]<low[v] (若为根节点,要有两个v这样的点) 一.知识点: 1.连通: 在图论中,连通性是指一个无向图中的任意两个顶点之间存在路径。如果对于图中的任意两个顶点 u 和 v&…...

Docker安装

Docker实践 yum安装 YUM源可以使用官方YUM源、清华大学开源镜像站配置YUM源,也可以使用阿里云开源镜像站提供的YUM源,建议选择使用阿里云开源镜像站提供的YUM源,原因速度快。 地址: https://developer.aliyun.com/mirror/ 我们安装ce版 …...

06. 计数原理

6. 计数原理 6.1 分类加法计数原理与分步乘法计数原理 分类加法计数原理定义 完成一件事,有 n n n 类办法,在第1类办法中有 m 1 m_1 m1 种不同的方法,在第2类办法中有 m 2 m_2 m2 种不同的方法,…,在第 n n…...

计算机网络基础(静态路由,动态路由,公网IP,私网IP,NAT技术)

文章目录 一:静态路由和动态路由二:静态路由的配置路由信息的方式演示三:默认路由四:公网IP和私网IP和NAT技术的基本理解 一:静态路由和动态路由 在说静态路由和动态路由前,我们需要来了解一下࿰…...

CGAL 点云Alpha-Shape曲面重建算法

文章目录 一、简介二、相关参数三、实现代码四、实现效果参考资料一、简介 在数学上, a l p h a − s h a p e alpha-shape a...

Java 文件过滤器FileFilter | 按条件筛选文件

文章目录 一、概述1.1 何时会用到文件过滤器1.2 工作流程1.3 常用的接口和类1.4 文件过滤器的作用 二、按文件属性过滤2.1 按前缀或后缀过滤文件名2.2 按文件大小过滤 三、按文件内容过滤3.1 文本文件过滤器3.1.1 根据关键字过滤文件内容3.1.2 使用正则表达式过滤文件内容 3.2 …...

python格式化地址信息

背景 最近在折腾一个好玩的库,capa 实现地址的格式化输出。我看的教程是这样的: location_str ["徐汇区虹漕路461号58号楼5楼", "泉州市洛江区万安塘西工业区"] import cpca df cpca.transform(location_str) df在正式的运行代码…...

k8s1.26.6 安装gitlab

Gitlab官方提供了 Helm 的方式在 Kubernetes 集群中来快速安装,但是在使用的过程中发现 Helm 提供的 Chart 包中有很多其他额外的配置,所以我们这里使用自定义的方式来安装,也就是自己来定义一些资源清单文件。 Gitlab主要涉及到3个应用&…...

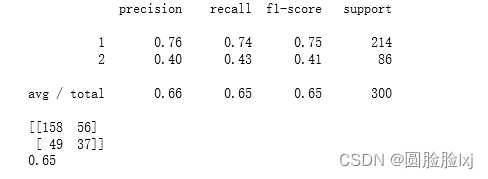

C5.0决策树建立个人信用风险评估模型

通过构建自动化的信用评分模型,以在线方式进行即时的信贷审批能够为银行节约很多人工成本。本案例,我们将使用C5.0决策树算法建立一个简单的个人信用风险评估模型。 导入类库 读取数据 #创建编码所用的数据字典 col_dicts{} #要编码的属性集 cols [che…...

)

【k8s集群部署】使用containerd运行时部署kubernetes集群(V1.27版本)

【k8s集群部署】使用containerd运行时部署kubernetes集群(V1.27版本) 一、本次实践介绍1.1 环境规划介绍1.2 本次实践简介二、三台主机基础环境配置2.1 主机配置工作2.2 关闭防火墙和selinux2.3 关闭swap2.4 清空iptables2.5 配置时间同步2.6 修改内核参数2.7 配置hosts文件三…...

网络安全进阶学习第八课——信息收集

文章目录 一、什么是信息收集?二、信息收集的原则三、信息收集的分类1.主动信息收集2.被动信息收集 四、资产探测1、Whois查询#常用网站: 2、备案信息查询#常用网站: 3、DNS查询#常用网站: 4、子域名收集#常用网站:#常…...

Spring Data Elasticsearch - 在Spring应用中操作Elasticsearch数据库

Spring Data Elasticsearch 文章目录 Spring Data Elasticsearch1. 定义文档映射实体类2. Repository3. ElasticsearchRestTemplate3.1 查询相关特性3.1.1 过滤3.1.2 排序3.1.3 自定义分词器 3.2 高级查询 4. 索引管理4.1 创建索引4.2 检索索引4.3 修改映射4.4 删除索引 5. 异常…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

【网络】每天掌握一个Linux命令 - iftop

在Linux系统中,iftop是网络管理的得力助手,能实时监控网络流量、连接情况等,帮助排查网络异常。接下来从多方面详细介绍它。 目录 【网络】每天掌握一个Linux命令 - iftop工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

[ICLR 2022]How Much Can CLIP Benefit Vision-and-Language Tasks?

论文网址:pdf 英文是纯手打的!论文原文的summarizing and paraphrasing。可能会出现难以避免的拼写错误和语法错误,若有发现欢迎评论指正!文章偏向于笔记,谨慎食用 目录 1. 心得 2. 论文逐段精读 2.1. Abstract 2…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

镜像里切换为普通用户

如果你登录远程虚拟机默认就是 root 用户,但你不希望用 root 权限运行 ns-3(这是对的,ns3 工具会拒绝 root),你可以按以下方法创建一个 非 root 用户账号 并切换到它运行 ns-3。 一次性解决方案:创建非 roo…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

JVM虚拟机:内存结构、垃圾回收、性能优化

1、JVM虚拟机的简介 Java 虚拟机(Java Virtual Machine 简称:JVM)是运行所有 Java 程序的抽象计算机,是 Java 语言的运行环境,实现了 Java 程序的跨平台特性。JVM 屏蔽了与具体操作系统平台相关的信息,使得 Java 程序只需生成在 JVM 上运行的目标代码(字节码),就可以…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...