网络安全进阶学习第八课——信息收集

文章目录

- 一、什么是信息收集?

- 二、信息收集的原则

- 三、信息收集的分类

- 1.主动信息收集

- 2.被动信息收集

- 四、资产探测

- 1、Whois查询

- #常用网站:

- 2、备案信息查询

- #常用网站:

- 3、DNS查询

- #常用网站:

- 4、子域名收集

- #常用网站:

- #常用工具:

- #搜索引擎:

- 5、后台目录

- 1、寻找目录构造

- 2、手动尝试

- 3、网页下方可能会有“后台登录”的链接

- 4、通过搜索引擎

- 5、观察是否是常见CMS或框架,使用对应的默认路径尝试

- 6、社工的方式。

- #常用工具:

- 6、指纹识别

- 1、C段的概念

- 2、旁站的概念

- #常用工具:

- 7、真实ip和CDN

- 1、使用多地ping的工具

- 2、查询子域名

- 3、网络空间引擎搜索法

- 4、内部邮件源ip

- 5、查询DNS历史解析记录

- 8、端口扫描

- #常用工具:

- 9、识别服务器类型

- 1、用NMAP探测操作系统

- 2、使用ping命令

- 3、利用URL大小写来区分系统类型

- 10、SSL/TLS证书收集资产

- #常用网站:

- 11、其他资产收集

- 1、手机端收集资产

- 2、搜索工具

- 3、直接查看页面源代码

- 4、社会工程

- 5、威胁情报收集网站

- 五、总结

一、什么是信息收集?

信息收集(Information Gathering)信息收集是指通过各种方式获取所需要的信息。渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

目标资产信息搜集的程度,决定渗透过程的复杂程度。

目标主机信息搜集的深度,决定后渗透权限持续把控。

收集信息越多,渗透越简单、后渗透持续把控越容易。

二、信息收集的原则

-

1、准确性原则

该原则要求所收集到的信息要真实可靠。信息收集者就必须对收集到的信息反复核实,不断检验,力求把误差减少到最低限度。 -

2、全面性原则

该原则要求所搜集到的信息要广泛,全面完整。只有广泛、全面地搜集信息,才能完整地反映管理活动和决策对象发展的全貌,为决策的科学性提供保障。当然,实际所收集到的信息不可能做到绝对的全面完整,因此,如何在不完整、不完备的信息下做出科学的决策就是一个非常值得探讨的问题。 -

3、时效性原则

信息的利用价值取决于该信息是否能及时地提供,即它的时效性。信息只有及时、迅速地提供给它的使用者才能有效地发挥作用。特别是决策对信息的要求是“事前”的消息和情报。

三、信息收集的分类

1.主动信息收集

主动的信息收集方式:通过直接访问、扫描网站,这种将流量流经网站的行为;与目标系统产生直接交互。但是,这样会在目标系统日志留下痕迹。

2.被动信息收集

被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测。被动信息收集不会在日志中留下痕迹。

四、资产探测

1、Whois查询

查询域名的IP以及所有者等信息的传输协议,通过Whois查询可以获取网站所有者的手机号码、姓名、邮箱、域名注册商等信息。

#常用网站:

-

站长之家:http://whois.chinaz.com

-

爱站:https://whois.aizhan.com/

-

中国互联网信息中心:http://ipwhois.cnnic.net.cn/index.jsp

2、备案信息查询

若是网站搭建在国内,则会按照法律法规对网站进行备案

#常用网站:

-

天眼查:http://www.tianyancha.com

-

ICP备案查询网:https://beian.miit.gov.cn/#/Integrated/recordQuery

-

站长工具:https://icp.chinaz.com/

-

鹰图:https://hunter.qianxin.com/

3、DNS查询

DNS:它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。

#常用网站:

-

站长工具:http://tool.chinaz.com/dns/

-

DNS历史解析:https://www.dnsdb.io/

4、子域名收集

子域名是顶级域名(一级域名或父域名)的下一级,域名整体包括两个“.”或包括一个“.”和一个“/”。

#常用网站:

-

站长工具:http://tool.chinaz.com/subdomain/

-

千寻:https://www.dnsscan.cn/dns.html

-

子域名爆破-子成君提供:zcjun.com

#常用工具:

-

Layer 工具

-

Oneforall 脚本

#搜索引擎:

-

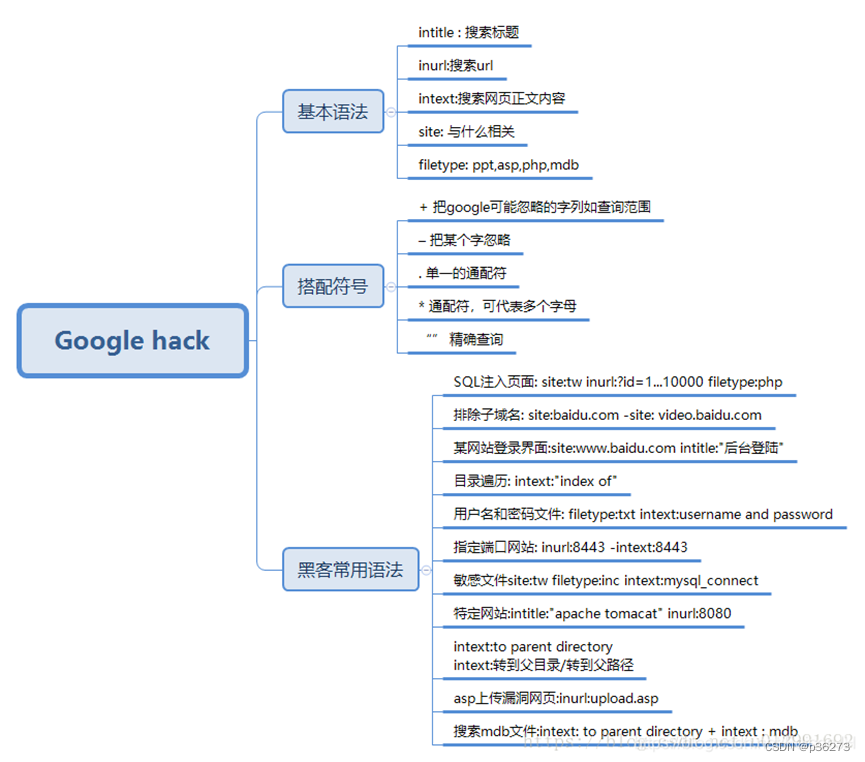

google搜索引擎:hacking语法

-

搜狗搜索引擎:微信、知乎内容 --找资料

-

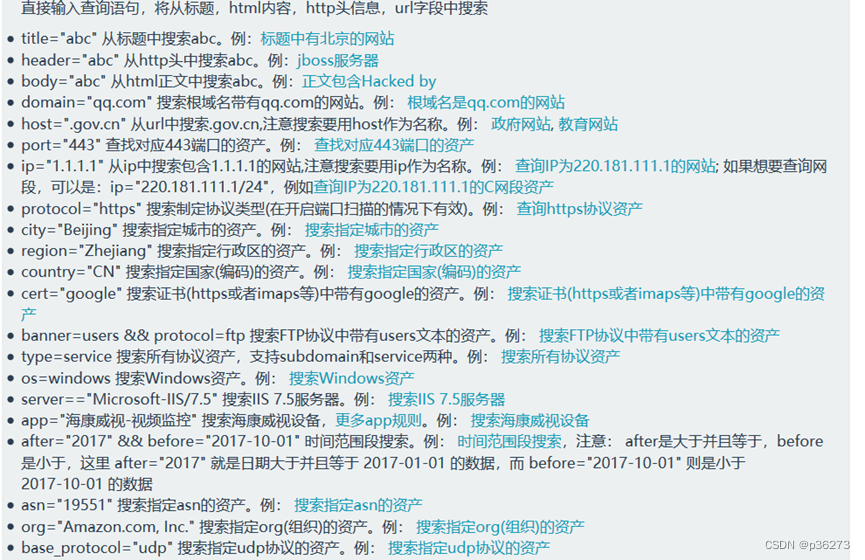

Fofa:https://fofa.info/语法

-

鹰图:https://hunter.qianxin.com/

-

360:https://quake.360.net/

-

零零信安

5、后台目录

1、寻找目录构造

假如看到页面有出现404或者403的情况,不用慌,尝试下其他目录,例如:看到链接vat.xxx.com,开局404。不用慌说不定vat.xxx.com/vat/下面别有天地。

2、手动尝试

通用的后台如: 域名/admin 、 域名/Admin 、域名/user/admin

具有中国特色的后台: 域名/管理员、域名/系统管理 、域名/超级管理。

3、网页下方可能会有“后台登录”的链接

4、通过搜索引擎

搜一些后台内可能出现的内容的关键字,看看是否存在能直接打开该页面,若能打开,恭喜发现一个越权,若打不开,可能直接弹到管理员登录界面。

5、观察是否是常见CMS或框架,使用对应的默认路径尝试

6、社工的方式。

根据网站的归属、公司名称、外包公司名称等拼接后台地址比如:baidu 公司给QQ做了一个网站,后台可能是 baiduadmin、qqadmin、baidu/amdin、qq/admin

#常用工具:

-

御剑后台扫描工具

-

Dirsearch脚本(python3)

Python3 dirsearch.py –u xx.com –e *

6、指纹识别

指纹识别意思是可以可以查询到:url地址、域名信息、子域名、旁站、C段、https信息。

通过识别目标网站所使用的操作系统、CMS、服务器与中间件信息等。从而查找历史存在的漏洞。

1、C段的概念

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

举例:我的目标是10.10.10.110这台服务器,但我拿不下,这时后发现存在10.10.10.111的服务器,那么我就可以尝试直接拿下10.10.10.111这台服务器,再利用10.10.10.111作为跳板去拿下10.10.10.110这台服务器。

2、旁站的概念

旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

举例:就是在PHP study下,我在8000端口有一个网站,在8001端口下有另一个网站,现在我要获取8000端口的网站里面的目标flag,打不进去,那我可以尝试攻击8001端口下的网站,拿到该服务器的权限,然后再去获取8000端口的网站里面的目标flag。

#常用工具:

-

云溪指纹平台

-

Wappalyzer插件

7、真实ip和CDN

只有找到了真实ip,才能进行有效渗透。

CDN的全称是Content Delivery Network,即内容分发网络。CDN会掩盖网站的真实IP。

进行渗透时,首先判断目标是否使用了CDN。

绕过CDN查看网站真实ip:

1、使用多地ping的工具

- 站长之家超级ping:http://ping.chinaz.com/

- http://ping.aizhan.com/

- http://ce.cloud.360.cn/

2、查询子域名

因为CDN并不便宜,很多网站管理员可能只会对主站或者流量大的子站点做了 CDN,而很多小站、子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP。

3、网络空间引擎搜索法

常见的有以前的钟馗之眼,shodan,fofa搜索。以fofa为例,只需输入:

title:“网站的title关键字” 或者

body:“网站的body特征”

就可以找出fofa收录的有这些关键字的ip域名,很多时候能获取网站的真实ip

4、内部邮件源ip

通过目标网站用户注册或者RSS订阅功能,查看邮件,寻找邮件头中的邮件服务器域名IP,ping邮件服务器的域名,就可以获得目标的真实ip,注意:,必须是目标自己的邮件服务器,第三方或者公共邮件服务器是没有用的。

5、查询DNS历史解析记录

查看最早的历史解析记录,因为很多网站在最开始的时候并没有形成安全意识,没有使用CDN的。

8、端口扫描

#常用工具:

- Nmap

端口扫描默认只会扫描2000个端口,如果想扫描所有的端口,就需要设置 -p 1-65535 - 御剑高速TCP全端口扫描工具

9、识别服务器类型

1、用NMAP探测操作系统

Nmap –O www.hieu.edu.cn

2、使用ping命令

主要看TTL(最大生存时间)的数值,Linux默认是64,windows默认是128。

3、利用URL大小写来区分系统类型

Linux是区分大小写,Windows是不区分大小写的

10、SSL/TLS证书收集资产

点击下面这个位置可以查看到网站的证书是由哪个机构颁发的。这就可以通过查看证书,然后再再FOFA之类的搜索引擎去搜索相同的证书颁发机构来寻找其他的资产。

举一反三,假如看到一个大企业的网站出现证书不安全的提示,那这个就极有可能是一个钓鱼网站。

#常用网站:

- FoFa

- 鹰图

- https://search.censys.io/

- https://srt.sh

11、其他资产收集

1、手机端收集资产

公众号、手机APP、微博、抖音之类的

假如要抓包手机应用,一般会使用Proxifier工具,该工具的功能是管控你的电脑,让你的电脑所有程序强制从你指定的端口出入。

2、搜索工具

- 天眼查(控股51%以上)

- 小蓝本:www.xiaolanben.com

- Github:因为总有一些粗心的程序员把自己公司网站的开发源码直接放到上面去,里面甚至有管理员的账号密码。

3、直接查看页面源代码

我们可以直接查看JS文件,查看其他的目录URL链接,或者JS文件里面是否有泄露一些接口参数。

Burp上面有一款插件叫做BurpJSLinkFinder的插件,该款插件需要导入jython.jar依赖包。

4、社会工程

关注内部群、员工和客服。打入内部群,往往能获取一手资料;当然,往往客服、内部员工也能提供很多有关于产品的 的信息。

伪装成客户向客服要一些产品介绍文件,里面说不定就有网站的重要参数泄露。

5、威胁情报收集网站

- 360:https://ti.360.cn/#/homepage

- 微步在线:https://x.threatbook.cn/

- 钟馗之眼:https://www.zoomeye.org/

- 奇安信:鹰图

- 搜索病毒总数:https://www.virustotal.com/gui/home/search

- 漏洞平台:https://www.shentoushi.top/

五、总结

在渗透测试中,信息收集是比较枯燥乏味的一项工作任务,但也是一项很重要的工作,所收集的信息能直接影响到下一步的渗透思路及效果,所以一定要有耐心和准备好持续长期地完成这一项工作任务。

相关文章:

网络安全进阶学习第八课——信息收集

文章目录 一、什么是信息收集?二、信息收集的原则三、信息收集的分类1.主动信息收集2.被动信息收集 四、资产探测1、Whois查询#常用网站: 2、备案信息查询#常用网站: 3、DNS查询#常用网站: 4、子域名收集#常用网站:#常…...

Spring Data Elasticsearch - 在Spring应用中操作Elasticsearch数据库

Spring Data Elasticsearch 文章目录 Spring Data Elasticsearch1. 定义文档映射实体类2. Repository3. ElasticsearchRestTemplate3.1 查询相关特性3.1.1 过滤3.1.2 排序3.1.3 自定义分词器 3.2 高级查询 4. 索引管理4.1 创建索引4.2 检索索引4.3 修改映射4.4 删除索引 5. 异常…...

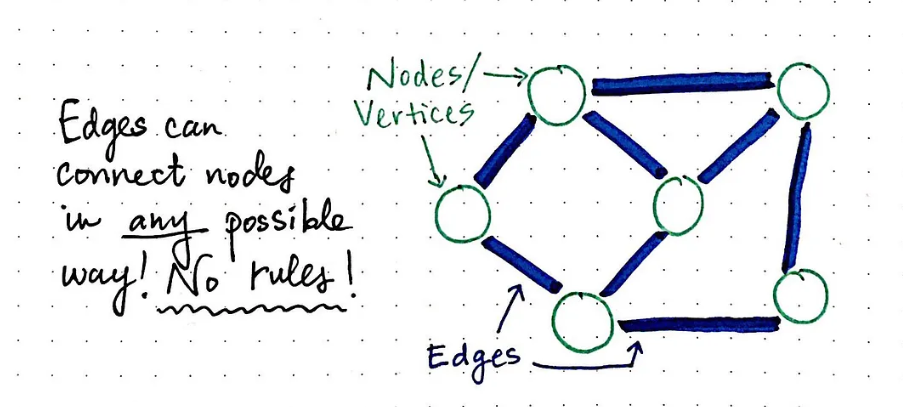

图论-简明导读

计算机图论是计算机科学中的一个重要分支,它主要研究图的性质和结构,以及如何在计算机上有效地存储、处理和操作这些图。本文将总结计算机图论的核心知识点。 一、基本概念 计算机图论中的基本概念包括图、节点、边等。图是由节点和边构成的数据结构&am…...

记一次 .NET 某物流API系统 CPU爆高分析

一:背景 1. 讲故事 前段时间有位朋友找到我,说他程序CPU直接被打满了,让我帮忙看下怎么回事,截图如下: 看了下是两个相同的程序,既然被打满了那就抓一个 dump 看看到底咋回事。 二:为什么会打…...

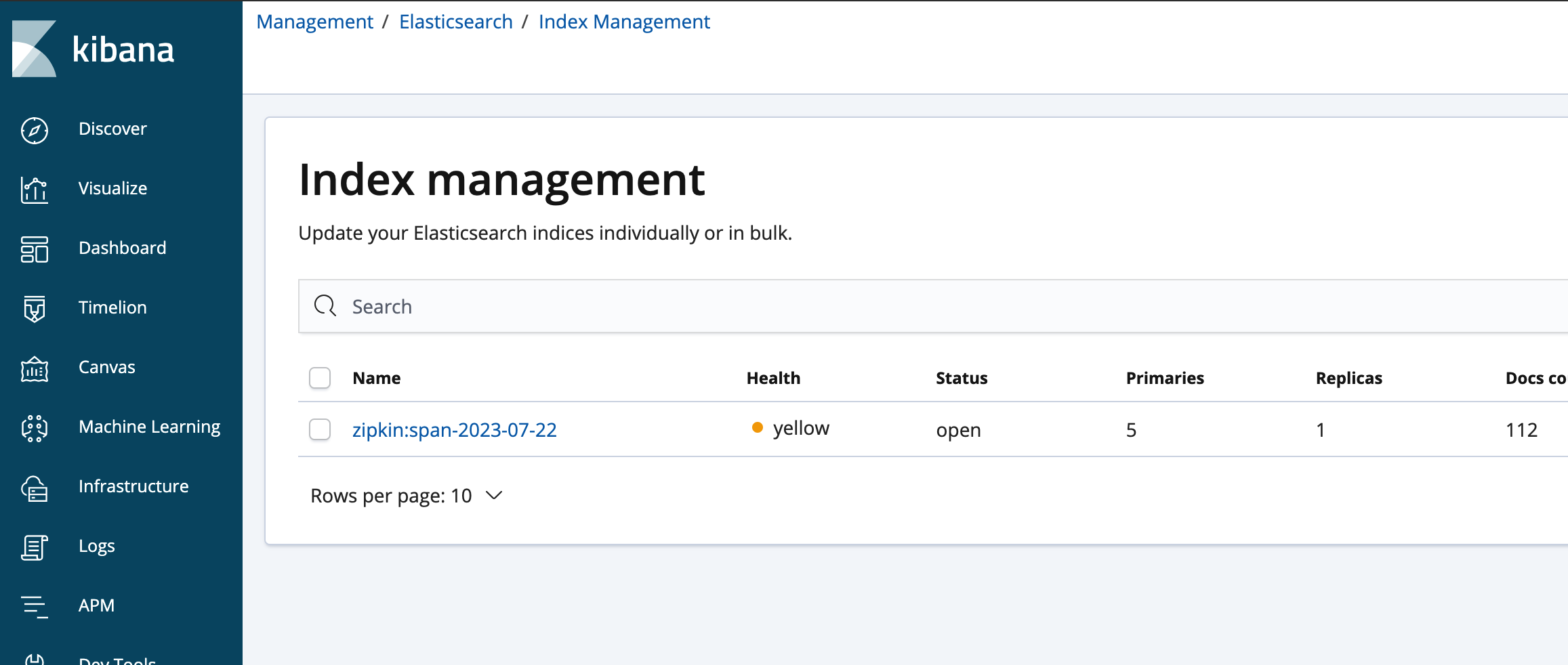

【Docker】Docker安装Kibana服务_Docker+Elasticsearch+Kibana

文章目录 1. 什么是Kibana2. Docker安装Kibana2.1. 前提2.2. 安装Kibana 点击跳转:Docker安装MySQL、Redis、RabbitMQ、Elasticsearch、Nacos等常见服务全套(质量有保证,内容详情) 1. 什么是Kibana Kibana 是一款适用于Elasticse…...

前端面试题-VUE

1. 对于MVVM的理解 MVVM 是 Model-View-ViewModel 的缩写Model 代表数据模型,也可以在 Model 中定义数据修改和操作的业务逻辑。View 代表 UI 组件,它负责将数据模型转化成 UI 展现出来。ViewModel 监听模型数据的改变和控制视图⾏为、处理⽤户交互&…...

Linux嵌入式平台安全启动理解介绍

一、意义 安全启动可以防止未授权的或是进行恶意篡改的软件在系统上运行,是系统安全的保护石,每一级的前一个镜像会对该镜像进行校验。 1.1 安全启动原理介绍 通过数字签名进行镜像完整性验证(使用到非对称加密算法和哈希算法) 签名过程: raw_image--->use ha…...

安全学习DAY09_加密逆向,特征识别

算法逆向&加密算法分类,特征识别 文章目录 算法逆向&加密算法分类,特征识别算法概念,分类单向散列加密 - MD5对称加密 - AES非对称加密 - RSA 常见加密算法识别特征,解密特点MD5密文特点BASE64编码特点AES、DES特点RSA密文…...

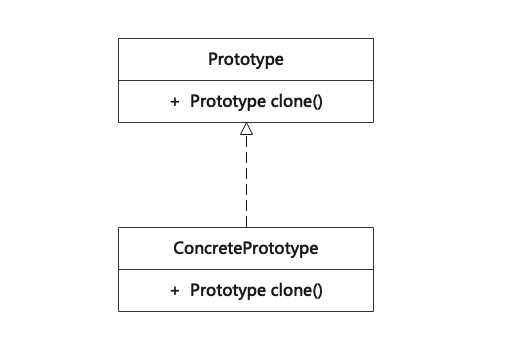

原型模式(Prototype)

原型模式是一种创建型设计模式,使调用方能够复制已有对象,而又无需使代码依赖它们所属的类。当有一个类的实例(原型),并且想通过复制原型来创建新对象时,通常会使用原型模式。 The Prototype pattern is g…...

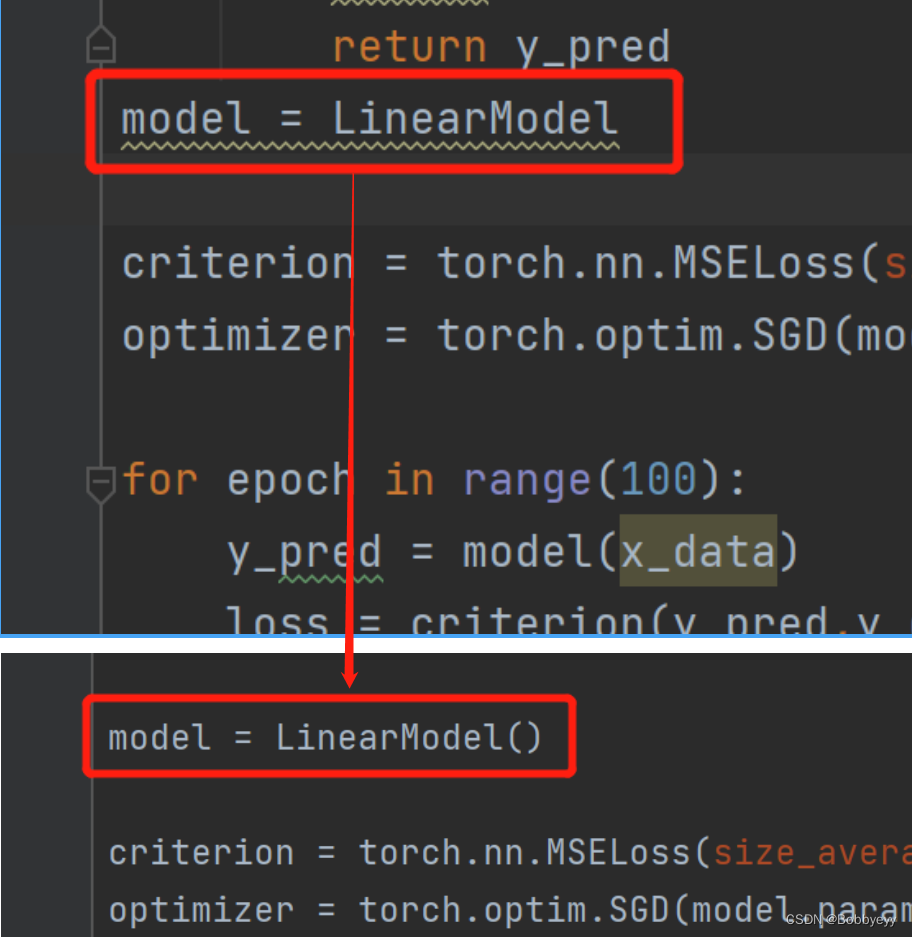

深度学习之用PyTorch实现线性回归

代码 # 调用库 import torch# 数据准备 x_data torch.Tensor([[1.0], [2.0], [3.0]]) # 训练集输入值 y_data torch.Tensor([[2.0], [4.0], [6.0]]) # 训练集输出值# 定义线性回归模型 class LinearModel(torch.nn.Module):def __init__(self):super(LinearModel, self)._…...

45.248.11.X服务器防火墙是什么,具有什么作用

防火墙是一种网络安全设备或软件,服务器防火墙的作用主要是在服务器和外部网络之间起到一个安全屏障的作用,保护计算机网络免受未经授权的访问、恶意攻击或不良网络流量的影响,保护服务器免受恶意攻击和非法访问。它具有以下功能:…...

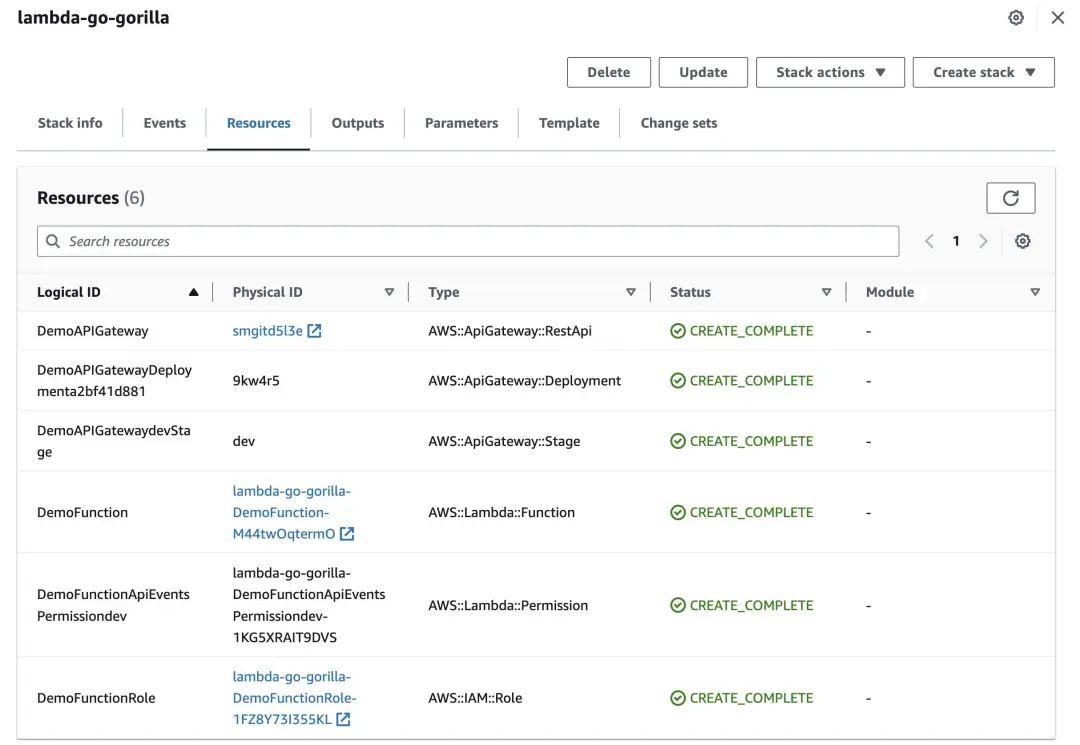

如何以无服务器方式运行 Go 应用程序

Go编程语言一直以来都对构建REST API提供了丰富的支持。这包括一个出色的标准库(net/HTTP),以及许多流行的包,如Gorilla mux、Gin、Negroni、Echo、Fiber等。使用AWS Lambda Go运行时,我们可以使用Go构建AWS Lambda函数…...

小程序商城系统的开发方式及优缺点分析

小程序商城系统是一种新型的电子商务平台,它通过小程序的形式为商家提供了一种全新的销售渠道,同时也为消费者提供了一种便捷的购物体验。小程序商城系统具有低成本、快速上线、易于维护等特点,因此在市场上受到了广泛的关注和应用。这里就小…...

[数据集][目标检测]城市道路井盖破损丢失目标检测1377张

数据集制作单位:未来自主研究中心(FIRC) 数据集格式:Pascal VOC格式(不包含分割路径的txt文件和yolo格式的txt文件,仅仅包含jpg图片和对应的xml) 图片数量(jpg文件个数):1377 标注数量(xml文件个数):1377 标注类别数&a…...

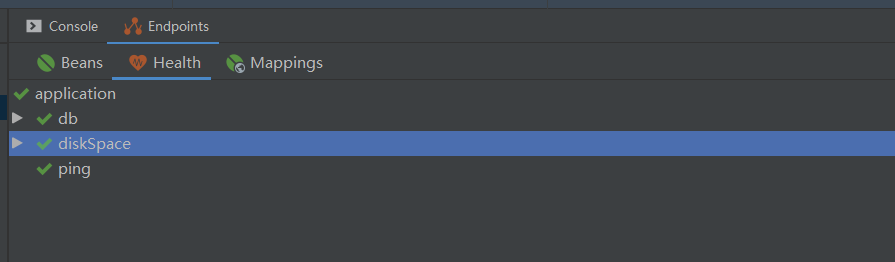

【Spring Cloud 三】Eureka服务注册与服务发现

系列文章目录 【Spring Cloud一】微服务基本知识 Eureka服务注册与服务发现 系列文章目录前言一、什么是Eureka?二、为什么要有服务注册发现中心?三、Eureka的特性四、搭建Eureka单机版4.1Eureka服务端项目代码pom文件配置文件启动类启动项目查看效果 E…...

WPF实战学习笔记21-自定义首页添加对话服务

自定义首页添加对话服务 定义接口与实现 添加自定义添加对话框接口 添加文件:Mytodo.Dialog.IDialogHostAware.cs using Prism.Commands; using Prism.Services.Dialogs; using System; using System.Collections.Generic; using System.Linq; using System.Tex…...

)

AngularJS学习(一)

目录 1. 引入 AngularJS2. 创建一个 AngularJS 应用3. 控制器(Controller)4. 模型(Model)5. 视图(View)6. 指令(Directive)7. 过滤器(Filter)8. 服务…...

918. 环形子数组的最大和

918. 环形子数组的最大和 给定一个长度为 n 的环形整数数组 nums ,返回 nums 的非空 子数组 的最大可能和 。 环形数组 意味着数组的末端将会与开头相连呈环状。形式上, nums[i] 的下一个元素是 nums[(i 1) % n] , nums[i] 的前一个元素是…...

AI算法图形化编程加持|OPT(奥普特)智能相机轻松适应各类检测任务

OPT(奥普特)基于SciVision视觉开发包,全新推出多功能一体化智能相机,采用图形化编程设计,操作简单、易用;不仅有上百种视觉检测算法加持,还支持深度学习功能,能轻松应对计数、定位、…...

C语言文件指针设置偏移量--fseek

一、fseek fseek是设置文件指针偏移量的函数,具体传参格式为: int fseek(FILE *stream, long int offset, int whence) 返回一个整数,其中: 1、stream是指向文件的指针 2、offset是偏移量,一般是指相对于whence的便…...

零门槛NAS搭建:WinNAS如何让普通电脑秒变私有云?

一、核心优势:专为Windows用户设计的极简NAS WinNAS由深圳耘想存储科技开发,是一款收费低廉但功能全面的Windows NAS工具,主打“无学习成本部署” 。与其他NAS软件相比,其优势在于: 无需硬件改造:将任意W…...

)

React Native 导航系统实战(React Navigation)

导航系统实战(React Navigation) React Navigation 是 React Native 应用中最常用的导航库之一,它提供了多种导航模式,如堆栈导航(Stack Navigator)、标签导航(Tab Navigator)和抽屉…...

R语言AI模型部署方案:精准离线运行详解

R语言AI模型部署方案:精准离线运行详解 一、项目概述 本文将构建一个完整的R语言AI部署解决方案,实现鸢尾花分类模型的训练、保存、离线部署和预测功能。核心特点: 100%离线运行能力自包含环境依赖生产级错误处理跨平台兼容性模型版本管理# 文件结构说明 Iris_AI_Deployme…...

oracle与MySQL数据库之间数据同步的技术要点

Oracle与MySQL数据库之间的数据同步是一个涉及多个技术要点的复杂任务。由于Oracle和MySQL的架构差异,它们的数据同步要求既要保持数据的准确性和一致性,又要处理好性能问题。以下是一些主要的技术要点: 数据结构差异 数据类型差异ÿ…...

c#开发AI模型对话

AI模型 前面已经介绍了一般AI模型本地部署,直接调用现成的模型数据。这里主要讲述讲接口集成到我们自己的程序中使用方式。 微软提供了ML.NET来开发和使用AI模型,但是目前国内可能使用不多,至少实践例子很少看见。开发训练模型就不介绍了&am…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

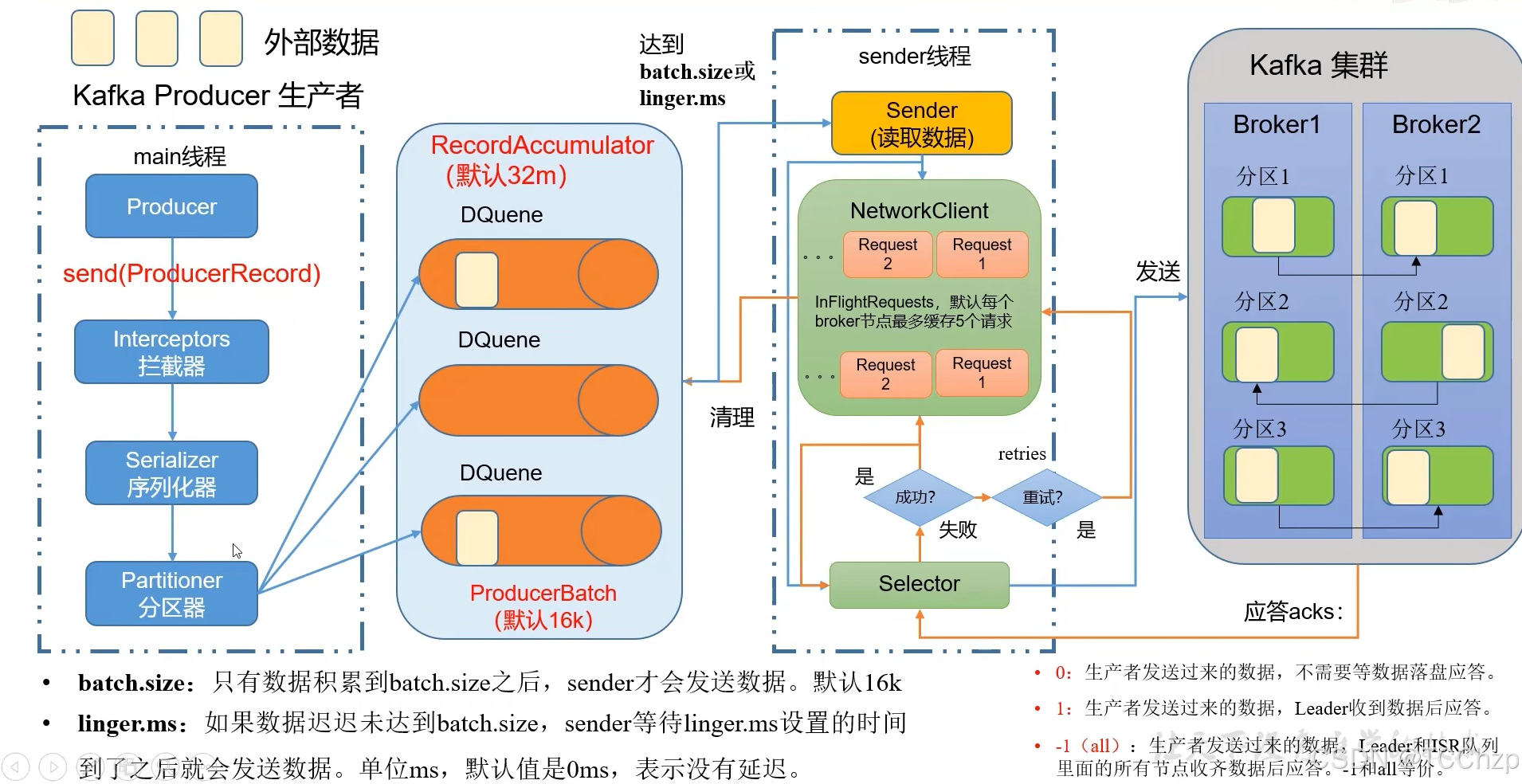

Kafka入门-生产者

生产者 生产者发送流程: 延迟时间为0ms时,也就意味着每当有数据就会直接发送 异步发送API 异步发送和同步发送的不同在于:异步发送不需要等待结果,同步发送必须等待结果才能进行下一步发送。 普通异步发送 首先导入所需的k…...

基于Java+VUE+MariaDB实现(Web)仿小米商城

仿小米商城 环境安装 nodejs maven JDK11 运行 mvn clean install -DskipTestscd adminmvn spring-boot:runcd ../webmvn spring-boot:runcd ../xiaomi-store-admin-vuenpm installnpm run servecd ../xiaomi-store-vuenpm installnpm run serve 注意:运行前…...

wpf在image控件上快速显示内存图像

wpf在image控件上快速显示内存图像https://www.cnblogs.com/haodafeng/p/10431387.html 如果你在寻找能够快速在image控件刷新大图像(比如分辨率3000*3000的图像)的办法,尤其是想把内存中的裸数据(只有图像的数据,不包…...

)

华为OD最新机试真题-数组组成的最小数字-OD统一考试(B卷)

题目描述 给定一个整型数组,请从该数组中选择3个元素 组成最小数字并输出 (如果数组长度小于3,则选择数组中所有元素来组成最小数字)。 输入描述 行用半角逗号分割的字符串记录的整型数组,0<数组长度<= 100,0<整数的取值范围<= 10000。 输出描述 由3个元素组成…...