信息安全:网络安全体系 与 网络安全模型.

信息安全:网络安全体系 与 网络安全模型.

网络安全保障是一项复杂的系统工程,是安全策略、多种技术、管理方法和人员安全素质的综合。一般而言,网络安全体系是网络安全保障系统的最高层概念抽象,是由各种网络安全单元按照一定的规则组成的,共同实现网络安全的目标。网络安全体系包括法律法规政策文件、安全策略、组织管理、技术措施、标准规范、安全建设与运营、人员队伍、教育培训、产业生态、安全投入等多种要素。网络安全体系构建已成为一种解决网络安全问题的有效方法,是提升网络安全整体保障能力的高级解决方案。

目录:

网络安全 体系:

(1)网络安全体系 特征:

(2)网络安全体系 用途:

网络安全体系相关 安全模型:

(1)BLP 机密性模型:

(2)BiBa 完整性模型:

(3)信息流 摸型 :

(4)信息 保障摸型:

(5)能力成熟度 摸型:

(6)纵深防御橾型:

(7)分层防护模型:

(8)等级保护橾型:

(9) 网络生存模型:

网络安全体系建设原则与安全策略:

(1)网络安全原则:

(2)网络安全策略:

网络安全体系框架主要组成和建设内容:

(1)网络安全休系组成框架:

(2)网络安全策略建设内容 :

(3)网络安全组织休系构建内容:

(4)网络安全管理体系构建内容:

(5)网络安全基础设施及网络安全服务构建内容:

(6)网络安全技术体系构建内容:

(7)网络信息科技与产业生态构建内容:

(8)网络安全教育与培训构建内容:

(9)网络安全标准与规范构建内容:

(10)网络安全运营与应急响应构建内容:

(11)网络安全投人与建设构建内容:

网络安全体系建设参考案例:

(1)网络安全等级保护体系应用参考:

(2)智慧城市安全体系应用参考:

(3)智能交通网络安全体系应用参考:

(4)ISO 27000 信息安全管理休系应用参考:

(5)NIST 网络安全框架休系应用参考:

网络安全 体系:

(1)网络安全体系 特征:

(2)网络安全体系 用途:

网络安全体系相关 安全模型:

(1)BLP 机密性模型:

◆ Bell-LaPadula 模型是 符合军事安全策略的计算机安全模型 ,简称 BLP 模型。 该模型用于防止非授权信息的扩散 ,从而保证系统的安全。

◆ BLP 模型有 两个特性 :简单安全特性、*特性:

▶ 简单安全特性:主体对客体进行读访问的必要条件是主体的安全级别不小于客体的安全级别,主体的范畴集合包含客体的全部范畴,即 主体只能向下读,不能向上读 。

▶ *特性:一个主体对客体进行写访问的必要条件是客体的安全级支配主体的安全级,即客体的保密级别不小于主体的保密级别,客体的范畴集合包含主体的全部范畴,即 主体只能向上写,不能向下写 。

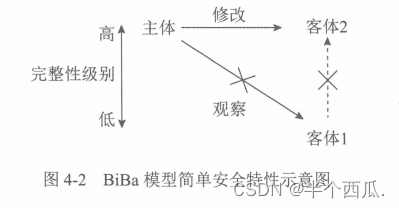

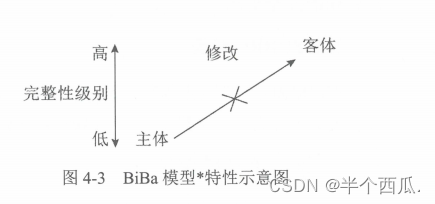

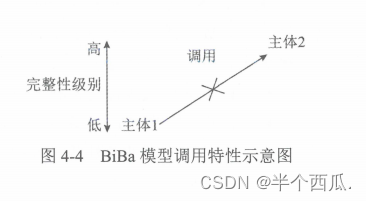

(2)BiBa 完整性模型:

▶ 调用特性:主体的完整性级别小于另个主体的完整性级别,不能调用另个主体.

(3)信息流 摸型 :

(4)信息 保障摸型:

◆ WPDRRC 模型:

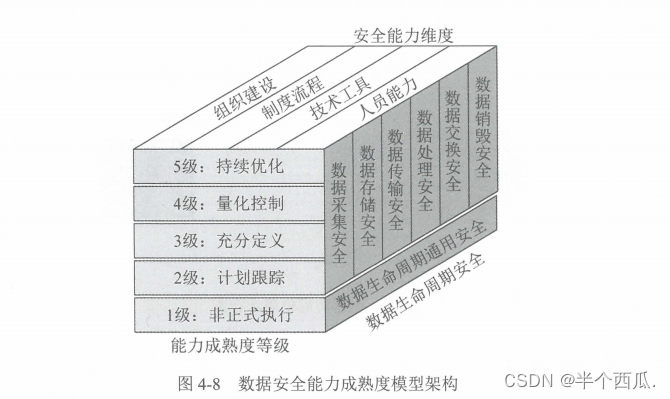

(5)能力成熟度 摸型:

♦ 5 级 - 持续优化:具备可待续优化的过程;

目前,网络安全方面的成熟度模型主要有 SSE-CMM 、数据安全能力成熟度模型、软件安全能力成熟度模型等。

▶ SSE-CMM :

(6)纵深防御橾型:

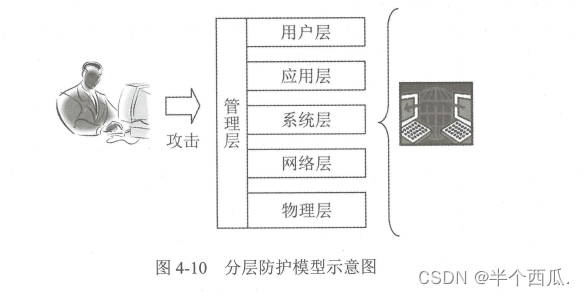

(7)分层防护模型:

(8)等级保护橾型:

(9) 网络生存模型:

网络安全体系建设原则与安全策略:

(1)网络安全原则:

◆ 系统性和动态性原则:在建立网络安全防范体系时,应特别强调系统的整体安全性,也就是人们常说的 “木桶原则”,即木桶的最大容积取决千最短的一块木板。

◆ 纵深防护与协作性原则:各种网络安全技术之间应当互相补充,互相配合,在统 的安全策略与配置下,发挥各自的优点。

◆ 网络安全风险和分级保护原则:分级保护原则是指根据网络资产的安全级别,采用合适的网络防范措施来保护网络资产, 做到 适度防护 。

◆ 标准化与一致性原则:网络系统是一个庞大的系统工程,其 安全体系的设计必须遵循一系列的标准 ,这样才能确保各个分系统的一致性,使整个系统安全地互联、互通、互操作。

◆ 技术与管理相结合原则:将各种安全技术与运行管理机制、人员思想教育和技术培训、安全规章制度的建设相结合。

◆ 安全第一,预防为主原则:网络安全应以预防为主,否则亡羊补牢,为之晚矣 特别是大型的网络, 旦攻击者进入系统后,就难以控制网络安全局面 因此,我们应当遵循 “安全第一,预防为主” 的原则。

◆ 安全与发展同步,业务与安全等同:网络安全的建设要实现和信息化统 谋划、统一部署、统 推进、统 实施,确保同步一一同步规划、同步建设、同步运行,做到安全与发展协调 致、齐头并进,以安全保发展、以发展促安全,安全与发展同步,业务与安全等同。

◆ 人机物融合和产业发展原则:网络安全体系建设要依托网络信息产业的发展,做到自主可控,安全可信,建立持续稳定发展的网络安全生态,支撑网络安全体系的关键要素可控。

(2)网络安全策略:

网络安全体系框架主要组成和建设内容:

(1)网络安全休系组成框架:

(2)网络安全策略建设内容 :

(3)网络安全组织休系构建内容:

(4)网络安全管理体系构建内容:

(5)网络安全基础设施及网络安全服务构建内容:

(6)网络安全技术体系构建内容:

◆ 网络安全技术类型可分为:保护类技术、监测类技术、恢复类技术、响应类技术。

(7)网络信息科技与产业生态构建内容:

◆ 网络信息科技与产业生态构建的主要目标是确保网络安全体系能够做到 安全自主可控 ,相关的 技术和产品安全可信 。

(8)网络安全教育与培训构建内容:

◆ 网络安全教育与培训是构建网络安全体系的基础性工作,是网络安全科技创新的源泉。

(9)网络安全标准与规范构建内容:

(10)网络安全运营与应急响应构建内容:

◆ 网络安全运营与应急响应的目标是监测和维护网络信息系统的网络安全状况.

(11)网络安全投人与建设构建内容:

网络安全体系建设参考案例:

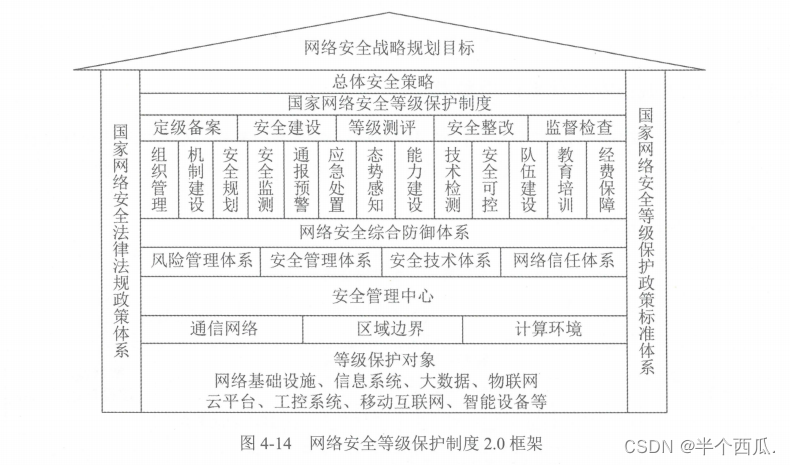

(1)网络安全等级保护体系应用参考:

◆ 网络安全等级保护工作主要包括:定级、备案、建设整改、等级测评、监督检查五个阶段。

◆ 定级对象的安全保护等级分为五个:第一级(用户自主保护级)、第二级(系统保护审计级)、第三级(安全标记保护级)、第四级(结构化保护级)、第五级(访问验证保护级)

◆ 网络安全等级保护 2.0 的主要变化包括:

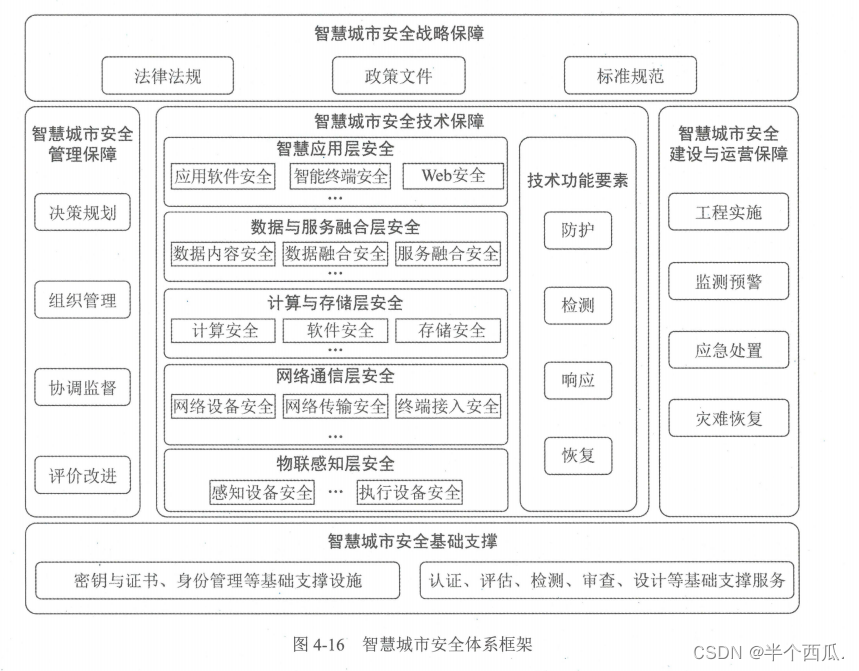

(2)智慧城市安全体系应用参考:

◆ 智慧城市安全体系的各要素阐述如下:

▶ 智慧城市安全基础支撑:智慧城市安全基础支撑设施包括:密钥与证书管理基础设施、身份管理基础设施、监测预警与通报基础设施、容灾备份基础设施和时间同步等基础设施。基础服务支撑包括产品和服务的资质认证、安全评估、安全检测、安全审查以及咨询服务等。

(3)智能交通网络安全体系应用参考:

(4)ISO 27000 信息安全管理休系应用参考:

◆ 信息安全管理系统 (ISMS) 按照 PDCA 不断循环改进。其主要步骤阐述如下:

(5)NIST 网络安全框架休系应用参考:

◆ 该框架首先定义了五个核心功能: 识别、保护、检测、响应和恢复 。

学习书籍:信息安全工程师教程

相关文章:

信息安全:网络安全体系 与 网络安全模型.

信息安全:网络安全体系 与 网络安全模型. 网络安全保障是一项复杂的系统工程,是安全策略、多种技术、管理方法和人员安全素质的综合。一般而言,网络安全体系是网络安全保障系统的最高层概念抽象,是由各种网络安全单元按照一定的规…...

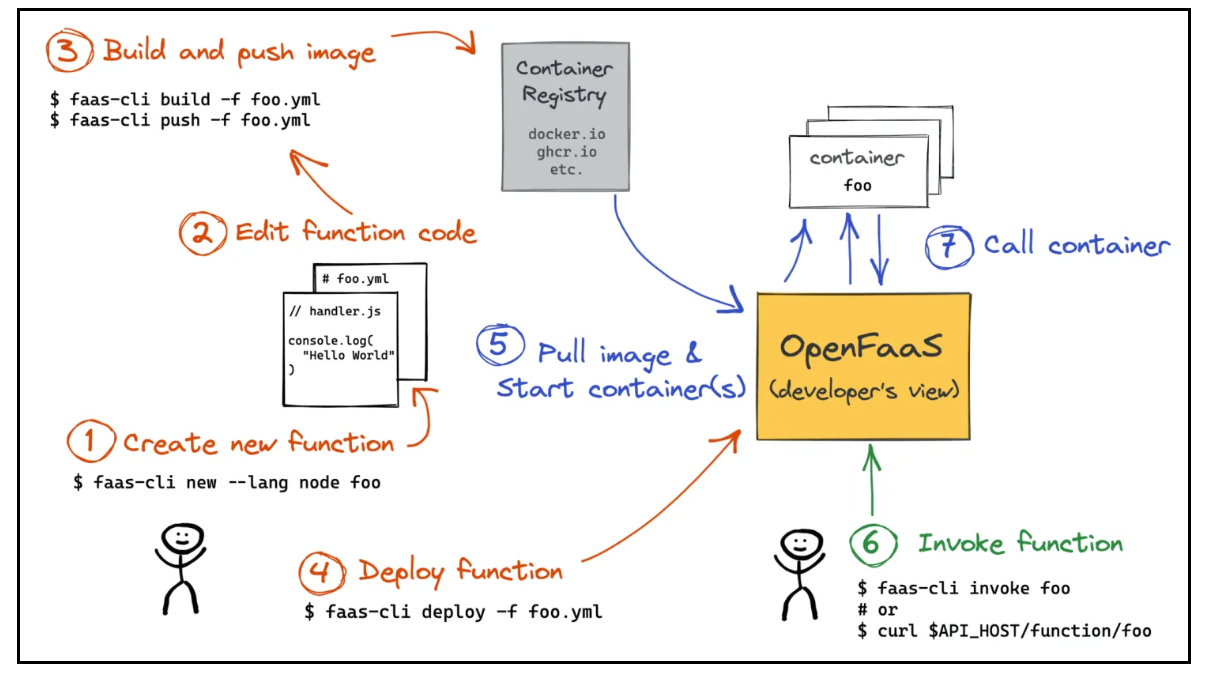

【云原生】Serverless 技术架构分析

一、什么是Serverless? 1、Serverless技术简介 Serverless(无服务器架构)指的是由开发者实现的服务端逻辑运行在无状态的计算容器中,它由事件触发, 完全被第三方管理,其业务层面的状态则被开发者使用的数据库和存…...

Visual Studio Code 设置文件头部添加作者、日期和函数注释

step1:安装插件KoroFileHeader step2:左下角选择管理—设置—输入"fileheader"—点击"在setting.json中编辑" step3:添加下面的代码到json文件中 // 文件头部注释 "fileheader.customMade": {"Descripttion":"","ve…...

HCIA云计算 V5.0题库

云计算,这是近几年听得最多词了,云计算对于网络的发展帮助非常大,它自身所产生的价值是不可估量的!所以云计算的岗位对于很多IT公司来说,都是有一定地位的。华为认证云计算面向的对象很简单就是对云计算技术感兴趣的人…...

)

基于Matlab实现帧间差分法的运动目标检测(附上完整源码+图像+程序运行说明)

帧间差分法是一种常用的运动目标检测方法,可以通过对连续帧之间的差异进行分析来确定目标的运动情况。在本文中,我们将介绍如何使用Matlab实现帧间差分法的运动目标检测。 文章目录 部分源码完整源码图像程序运行说明下载 部分源码 首先,我们…...

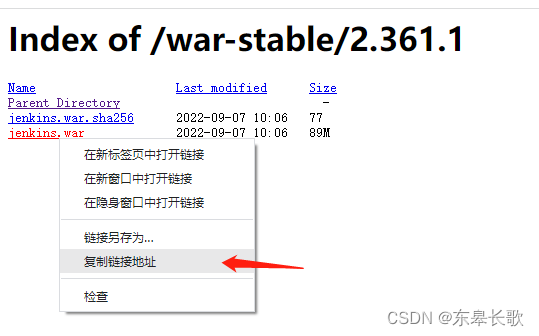

Jenkins搭建最简教程

纠结了一小会儿,到底要不要写这个,最终还是决定简单记录一下,因为Jenkins搭建实在是太简单了,虽然也有坑,但是坑主要在找稳定的版本上。 先学一个简称,LTS (Long Term Support) 属实是长见识了,…...

设置git可以同时推送gitee和github

查看当前的远程仓库设置: git remote -v 这会列出你当前配置的远程仓库。你可能会看到类似以下的输出:origin-gitee <gitee仓库地址> (fetch)origin-gitee <gitee仓库地址> (push) 新增一个远程仓库 git remote add origin-github <githu…...

Java给Excel设置单元格格式

maven 依赖 <!--读取excel文件--> <dependency><groupId>org.apache.poi</groupId><artifactId>poi</artifactId><version>5.2.3</version> </dependency> <dependency><groupId>org.apache.poi</group…...

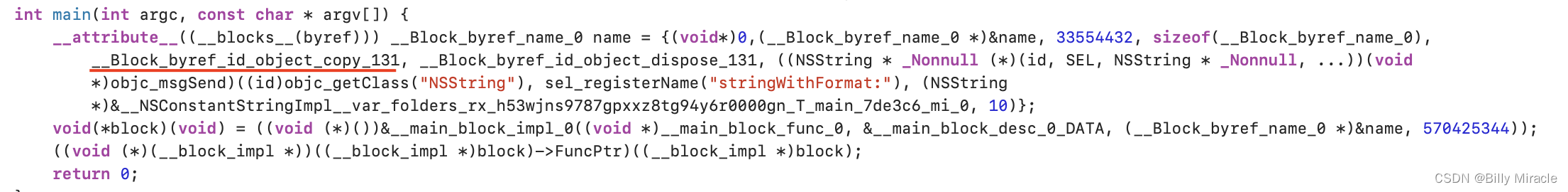

__block的深入研究

__block可以用于解决block内部无法修改auto变量值的问题 __block不能修饰全局变量、静态变量(static) 编译器会将__block变量包装成一个对象 调用的是,从__Block_byref_a_0的指针找到 a所在的内存,然后修改值 第一层拷贝&…...

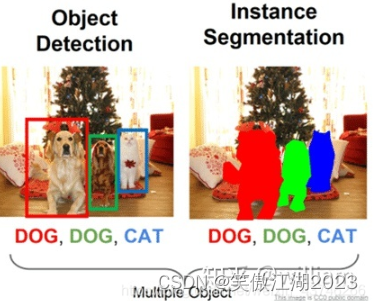

Segment anything(图片分割大模型)

目录 1.Segment anything 2.补充图像分割和目标检测的区别 1.Segment anything 定义:图像分割通用大模型 延深:可以预计视觉检测大模型,也快了。 进一步理解:传统图像分割对于下图处理时,识别房子的是识别房子的模型…...

【雕爷学编程】MicroPython动手做(27)——物联网之掌控板小程序3

知识点:什么是掌控板? 掌控板是一块普及STEAM创客教育、人工智能教育、机器人编程教育的开源智能硬件。它集成ESP-32高性能双核芯片,支持WiFi和蓝牙双模通信,可作为物联网节点,实现物联网应用。同时掌控板上集成了OLED…...

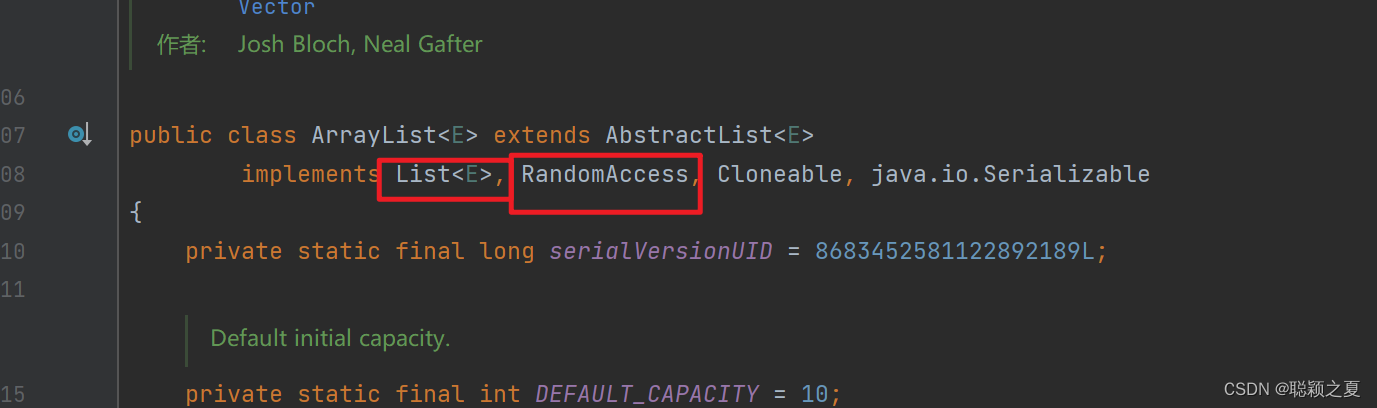

Java中集合容器详解:简单使用与案例分析

目录 一、概览 1.1 Collection 1. Set 2. List 3. Queue 1.2 Map 二、容器中的设计模式 迭代器模式 适配器模式 三、源码分析 ArrayList 1. 概览 2. 扩容 3. 删除元素 4. 序列化 5. Fail-Fast Vector 1. 同步 2. 扩容 3. 与 ArrayList 的比较 4. 替代方案…...

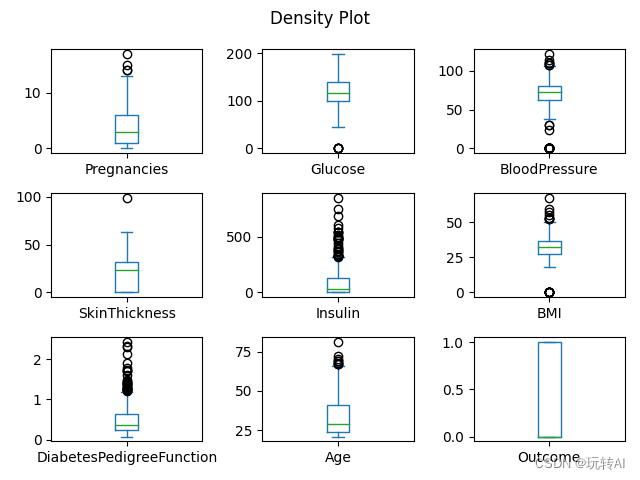

机器学习04-数据理解之数据可视化-(基于Pima数据集)

什么是数据可视化? 数据可视化是指通过图表、图形、地图等视觉元素将数据呈现出来的过程。它是将抽象的、复杂的数据转化为直观、易于理解的视觉表达的一种方法。数据可视化的目的是帮助人们更好地理解数据,从中发现模式、趋势、关联和异常,从而作出更明…...

百度@全球开发者,见证中国科技超级“碗”!

潮汐涌动时,变化悄然发生。2023年全球AI浪潮迭起,大语言模型热度空前,生成式人工智能为千行百业高质量发展带来更多想象空间,一个蓬勃创新、重构万物的“大模型时代”正蓄势待发。 滴滴滴~百度全球开发者,…...

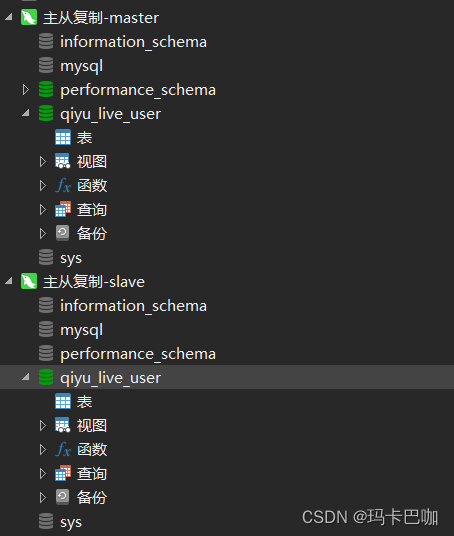

分库分表之基于Shardingjdbc+docker+mysql主从架构实现读写分离(一)

说明:请先自行安装好docker再来看本篇文章,本篇文章主要实现通过使用docker部署mysql实现读写分离,并连接数据库测试。第二篇将实现使用Shardingjdbc实现springboot的读写分离实现。 基于Docker去创建Mysql的主从架构 #创建主从数据库文件夹…...

Ajax跨域问题

什么是跨域问题? 跨域问题来源于JavaScript的"同源策略",即只有 协议主机名端口号 (如存在)相同,则允许相互访问。也就是说JavaScript只能访问和操作自己域下的资源,不能访问和操作其他域下的资源。跨域问题是针对JS和ajax的&…...

Vue + FormData + axios实现图片上传功能

当使用Vue FormData axios实现图片上传功能时,你可以按照以下步骤进行操作: 示例代码 首先,在Vue组件中,创建一个data属性来存储选择的文件和上传状态: data() {return {file: null,uploading: false}; }在模板中…...

设计模式系列:经典的单例模式

单例模式,是设计模式当中非常重要的一种,在面试中也常常被考察到。 正文如下: 一、什么时候使用单例模式? 单例模式可谓是23种设计模式中最简单、最常见的设计模式了,它可以保证一个类只有一个实例。我们平时网购时用的购物车,就是单例模式的一个例子。想一想,如果购物…...

macbook pro 散热解决办法

结论: 2017 macbook pro 13.3 寸 控制住温度, 不惧长时间满载、性能也飞起. 方案说明最低温度满载温度一、终极方案(成本 460元)120w半导体散热 导热垫31度71度二、推荐方案, 完全静音(成本 50元)828散热风扇 导热垫43度81度三、不拆机、低成本(20元)828散热风扇56度91度四、…...

高并发与性能优化的神奇之旅

作为公司的架构师或者程序员,你是否曾经为公司的系统在面对高并发和性能瓶颈时感到手足无措或者焦头烂额呢?笔者在出道那会为此是吃尽了苦头的,不过也得感谢这段苦,让笔者从头到尾去探索,找寻解决之法。 目录 第一站&…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

蓝桥杯 2024 15届国赛 A组 儿童节快乐

P10576 [蓝桥杯 2024 国 A] 儿童节快乐 题目描述 五彩斑斓的气球在蓝天下悠然飘荡,轻快的音乐在耳边持续回荡,小朋友们手牵着手一同畅快欢笑。在这样一片安乐祥和的氛围下,六一来了。 今天是六一儿童节,小蓝老师为了让大家在节…...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...

质量体系的重要

质量体系是为确保产品、服务或过程质量满足规定要求,由相互关联的要素构成的有机整体。其核心内容可归纳为以下五个方面: 🏛️ 一、组织架构与职责 质量体系明确组织内各部门、岗位的职责与权限,形成层级清晰的管理网络…...

12.找到字符串中所有字母异位词

🧠 题目解析 题目描述: 给定两个字符串 s 和 p,找出 s 中所有 p 的字母异位词的起始索引。 返回的答案以数组形式表示。 字母异位词定义: 若两个字符串包含的字符种类和出现次数完全相同,顺序无所谓,则互为…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...

多光源(Multiple Lights))

C++.OpenGL (14/64)多光源(Multiple Lights)

多光源(Multiple Lights) 多光源渲染技术概览 #mermaid-svg-3L5e5gGn76TNh7Lq {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-3L5e5gGn76TNh7Lq .error-icon{fill:#552222;}#mermaid-svg-3L5e5gGn76TNh7Lq .erro…...

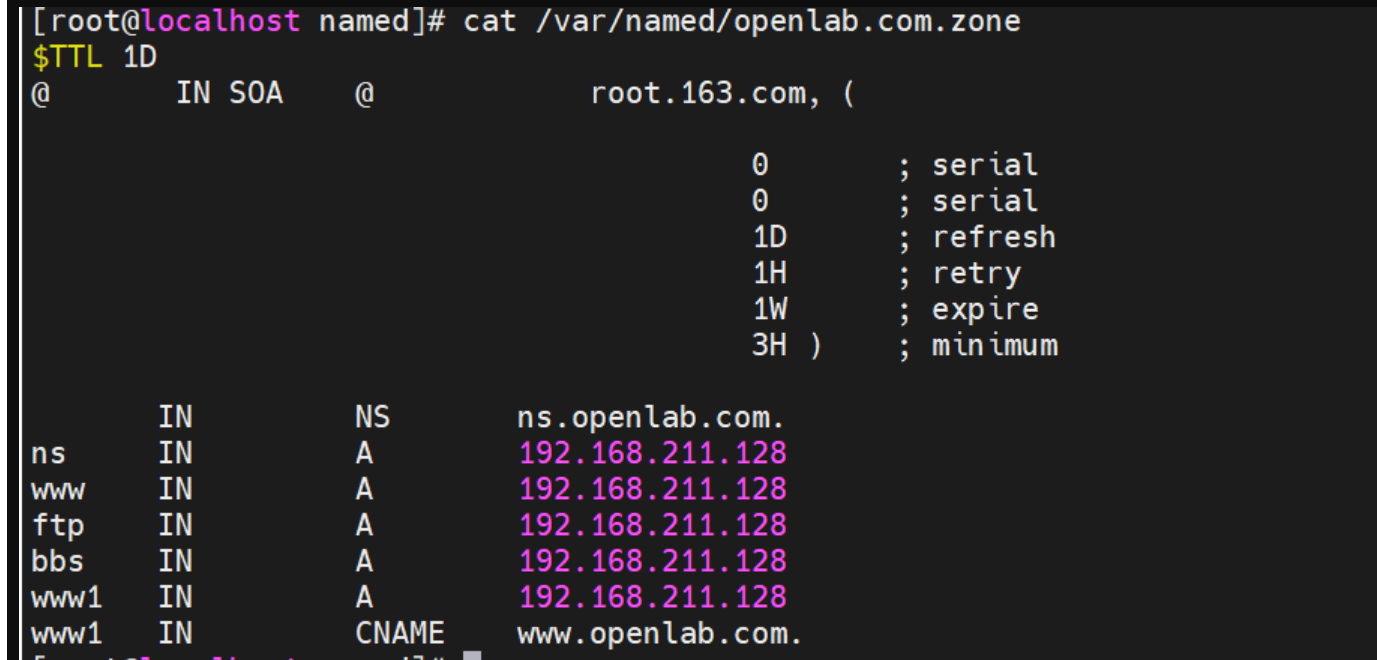

搭建DNS域名解析服务器(正向解析资源文件)

正向解析资源文件 1)准备工作 服务端及客户端都关闭安全软件 [rootlocalhost ~]# systemctl stop firewalld [rootlocalhost ~]# setenforce 0 2)服务端安装软件:bind 1.配置yum源 [rootlocalhost ~]# cat /etc/yum.repos.d/base.repo [Base…...