网络防御(4)

一、结合以下问题对当天内容进行总结

1. 什么是IDS?

2. IDS和防火墙有什么不同?

3. IDS工作原理?

4. IDS的主要检测方法有哪些详细说明?

5. IDS的部署方式有哪些?

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

一、什么是IDS?

IDS是Intrusion Detection System的缩写,即入侵检测系统。它是一种安全设备,能够检测和响应网络中未经授权的访问和恶意活动。IDS通过监视网络流量、系统日志和文件活动等信息,来识别可能的入侵行为,并在检测到入侵行为时发出警报或采取其他安全措施。

IDS可以基于签名、异常和机器学习等不同技术进行入侵检测。基于签名的IDS使用已知的攻击模式和漏洞特征来识别潜在的攻击行为。基于异常的IDS则使用机器学习和其他分析技术来检测与正常行为模式不符的活动,并识别潜在的入侵行为。

IDS可以帮助组织及时发现并响应安全事件,减少损失和风险。它可以帮助组织提高安全防御能力,提高对网络攻击的响应速度和准确性。同时,IDS也可以为安全分析人员和事件响应团队提供有价值的信息和数据,帮助他们更好地了解网络中的安全威胁和漏洞。

二、 IDS和防火墙有什么不同?

IDS(入侵检测系统)和防火墙都是网络安全设备,但它们在功能和工作方式上有很大的不同。下面是它们之间的一些主要区别:

1. 工作方式:防火墙是一种基于策略的安全设备,它会根据事先定义的规则和策略允许或阻止特定的流量进入或离开网络。而IDS是一种基于行为的安全设备,它会检测和分析网络流量、系统和应用程序活动,以识别可能的入侵行为。

2. 防护目标:防火墙主要关注网络边界和网络入口点的安全,旨在阻止未经授权的访问和恶意流量进入网络。IDS则关注网络内部的安全,旨在检测和响应潜在的入侵行为,包括来自内部或外部的攻击。

3. 检测方法:防火墙主要使用基于规则的方法,根据预先定义的规则集检查网络流量。IDS则可以使用基于签名、异常和机器学习等多种方法进行入侵检测。

4. 响应方式:防火墙在检测到恶意流量时会直接阻止该流量进入网络。IDS在检测到入侵行为时,通常会发出警报并将相关信息提供给安全管理员,由管理员决定如何应对。

5. 部署位置:防火墙通常部署在网络边界,负责监控和控制所有进出网络的流量。IDS可以在网络边界、关键系统或关键应用程序处部署,负责监控和分析特定区域的安全状况。

三、 IDS工作原理?

IDS(入侵检测系统)的工作原理主要包括以下几个阶段:

1. 数据收集:IDS会收集来自不同来源的数据,包括网络流量、系统日志、应用程序日志、文件活动等。这些数据可以帮助IDS分析网络和系统的行为,并检测潜在的入侵行为。

2. 数据分析:IDS会对收集到的数据进行分析,以识别潜在的入侵行为。分析方法可能包括基于签名的检测、基于异常的检测、机器学习等。基于签名的检测会查找已知的攻击模式和漏洞特征;基于异常的检测会分析与正常行为模式不符的活动;而机器学习则会利用大量的数据进行训练,自动识别潜在的入侵行为。

3. 入侵检测:在分析数据后,IDS会根据预先定义的入侵规则或模型来检测网络中的入侵行为。如果检测到可能的入侵行为,IDS会生成警报并采取相应的措施。

4. 报警和响应:当IDS检测到入侵行为时,它会生成警报并将相关信息提供给安全管理员。报警信息通常包括入侵事件、来源、目标、时间等详细信息。安全管理员可以根据报警信息决定如何应对入侵行为,如隔离受影响的系统、修改安全策略、进行调查等。

5. 持续监控:IDS会持续监控网络和系统的活动,并根据新的入侵规则或模型更新其检测能力。此外,IDS还会收集和分析事件数据,以便对网络和系统的安全状况进行评估和改进。

四、 IDS的主要检测方法有哪些详细说明?

IDS(入侵检测系统)主要使用以下几种检测方法:

1. 基于签名的检测(Signature-based detection):

基于签名的检测方法依赖于已知的攻击模式和漏洞特征。这种检测方法类似于防病毒软件,它通过将网络活动与预先定义的恶意行为特征库进行比较来检测入侵行为。如果发现匹配项,IDS会发出警报并采取相应的措施。

优点:检测速度快,可以迅速发现已知攻击。

缺点:对于新型和未知的攻击,基于签名的检测方法效果有限,因为它无法识别未知的攻击模式。

2. 基于异常的检测(Anomaly-based detection):

基于异常的检测方法通过分析网络和系统的活动来识别与正常行为模式不符的活动。这种检测方法利用机器学习、统计分析和其他高级技术来建立正常行为模型,并在检测到偏离模型的活动时发出警报。

优点:可以识别新型和未知的攻击,对于绕过签名检测的攻击具有较好的防御效果。

缺点:可能产生较多的误报,因为正常的活动可能偶尔偏离预期模型。此外,设置和维护正常行为模型可能需要大量的计算资源和专业知识。

3. 状态协议分析(Protocol state analysis):

状态协议分析方法关注网络协议的运行状态,以及协议在交互过程中的状态变化。这种检测方法主要分析网络流量的顺序和一致性,以识别可能的入侵行为。例如,如果某个TCP连接中的序列号出现了异常,可能意味着发生了攻击。

优点:可以识别利用协议漏洞和错误实现的攻击。

缺点:可能产生较多的误报,因为网络协议的实现和处理可能因设备和操作系统而异。此外,状态协议分析可能需要对底层网络协议有深入了解。

4. 机器学习(Machine learning):

机器学习方法利用大量的数据和算法来训练模型,自动识别潜在的入侵行为。这种检测方法可以识别新型和未知的攻击,并且能够在不断变化的网络环境中自适应地调整检测策略。

优点:能够应对新型和未知的攻击,具有较好的防御效果。

缺点:需要大量的训练数据和计算资源,并且算法和模型的选择对检测效果有很大影响。

五、 IDS的部署方式有哪些?

IDS(入侵检测系统)可以采用多种部署方式,以满足不同场景和安全需求。以下是一些常见的IDS部署方式:

1. 网络入侵检测系统(NIDS):

NIDS部署在网络的关键节点,例如交换机、路由器等,以监控经过这些节点的网络流量。NIDS可以检测潜在的入侵行为,并在发现异常时发出警报。由于NIDS位于网络中间,它可以对整个网络的流量进行监控和分析,但可能面临处理大量数据的挑战。

2. 主机入侵检测系统(HIDS):

HIDS部署在关键系统和应用程序上,以监控这些系统和应用程序的活动。HIDS可以检测潜在的入侵行为,并在发现异常时发出警报。由于HIDS位于系统和应用程序内部,它可以提供更详细的检测信息,但可能面临更高程度的误报。

3. 混合入侵检测系统(Hybrid IDS):

混合IDS结合了NIDS和HIDS的特点,可以在网络中部署一个或多个NIDS节点,同时在关键系统和应用程序上部署HIDS。这种部署方式可以充分利用两者的优势,提供更全面和高效的入侵检测能力。

4. 云入侵检测系统(Cloud IDS):

云IDS将IDS功能部署在云端,用户可以通过云服务提供商访问这些功能。云IDS可以处理大量的数据和流量,并且可以自动升级和扩展,以满足不同规模和需求的组织。但是,使用云IDS可能需要将部分数据传输到外部服务器,可能引发数据隐私和安全方面的担忧。

六、 IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

在入侵检测系统(IDS)中,签名(Signature)是指用于检测特定攻击模式或恶意行为的一种预定义规则或特征。签名通常包含有关攻击类型、攻击特征、攻击源或目标等方面的信息。IDS会通过对网络流量、系统日志和文件活动等数据进行分析,查找与已知签名匹配的内容,从而检测潜在的入侵行为。

签名过滤器(Signature filter)是一个用于管理和配置IDS签名功能的组件。它的主要作用包括:

1. 添加、修改和删除签名:签名过滤器允许管理员添加新的签名、修改现有签名或删除不再需要的签名。

2. 启用和禁用签名:管理员可以使用签名过滤器启用或禁用特定的签名,以便根据组织的安全需求和资源状况调整IDS的检测范围和能力。

3. 签名优先级设置:签名过滤器允许管理员为不同的签名设置优先级,以便在检测到多个匹配项时确定处理顺序。

例外签名配置(Exception signature configuration)是一种允许管理员为特定签名配置例外规则的功能。例如,在某些情况下,某些看似异常的网络活动可能实际上是合法的。此时,管理员可以使用例外签名配置来允许这些活动通过IDS,而不会触发警报。

例外签名配置的作用包括:

1. 避免误报:通过为合法活动配置例外签名,可以减少IDS产生误报的可能性,提高检测准确性。

2. 适应组织需求:例外签名配置使IDS能够更好地适应不同组织的安全需求和网络环境,提高入侵检测的效果。

3. 简化事件处理:通过为合法活动配置例外签名,可以减少安全管理员在处理事件时需要关注的异常活动数量,提高事件处理的效率。

相关文章:

)

网络防御(4)

一、结合以下问题对当天内容进行总结 1. 什么是IDS? 2. IDS和防火墙有什么不同? 3. IDS工作原理? 4. IDS的主要检测方法有哪些详细说明? 5. IDS的部署方式有哪些? 6. IDS的签名是什么意思?签名过滤器有什么…...

conda错误处理:ResolvePackageNotFound

当运行conda env create -f environment.yaml时出现"ResolvePackageNotFound"错误,这可能是由于环境配置文件中指定的依赖项无法找到或不可用。 错误消息中列出的依赖项包括pip20.3、python3.8.5和cudatoolkit11.3。 尝试以下解决方案: 更新…...

linux初学者小命令

linux初学者小命令 一.在正式学习linux命令之前需要先认识一下linux环境中命令是如何被执行的shell是一个属于linux内核的软件,在系统启动后加载进RAM(内存)内,每个用户通过终端登录系统后,就会运行。负责不间断的接收用户的输入,…...

宝尊电商短期前景堪忧,宝尊国际能否取得成功还有待验证

来源:猛兽财经 作者:猛兽财经 核心业务面临短期逆风 在2023年第一季度财报中,宝尊电商(BZUN)表示其电商业务(简称BEC)主要包括:品牌的门店运营、客户服务以及物流和供应链管理、IT和数字营销等增值服务”。…...

百川智能发布首个530亿参数闭源大模型,今年追上GPT-3.5

4月官宣创业,6月15日发布第一款7B开源模型,7月11日发布第二款13B、130亿参数开源模型。 平均保持2个月一个版本发布速度,8月8日,百川智能发布了创业以来的首个530亿参数闭源大模型——Baichuan-53B(以下简称“53B”&a…...

Redis的常用数据结构

StringListhashsetzset 1.字符串类型是Redis最基础的数据结构 使用场景: 缓存功能 Redis 作为缓存层,MySQL作为存储层,绝大部分请求的数据都是从Redis中获取。由于Redis具有支撑高并发的特性,所以缓存通常能起到加速读写和降低后端压力的作…...

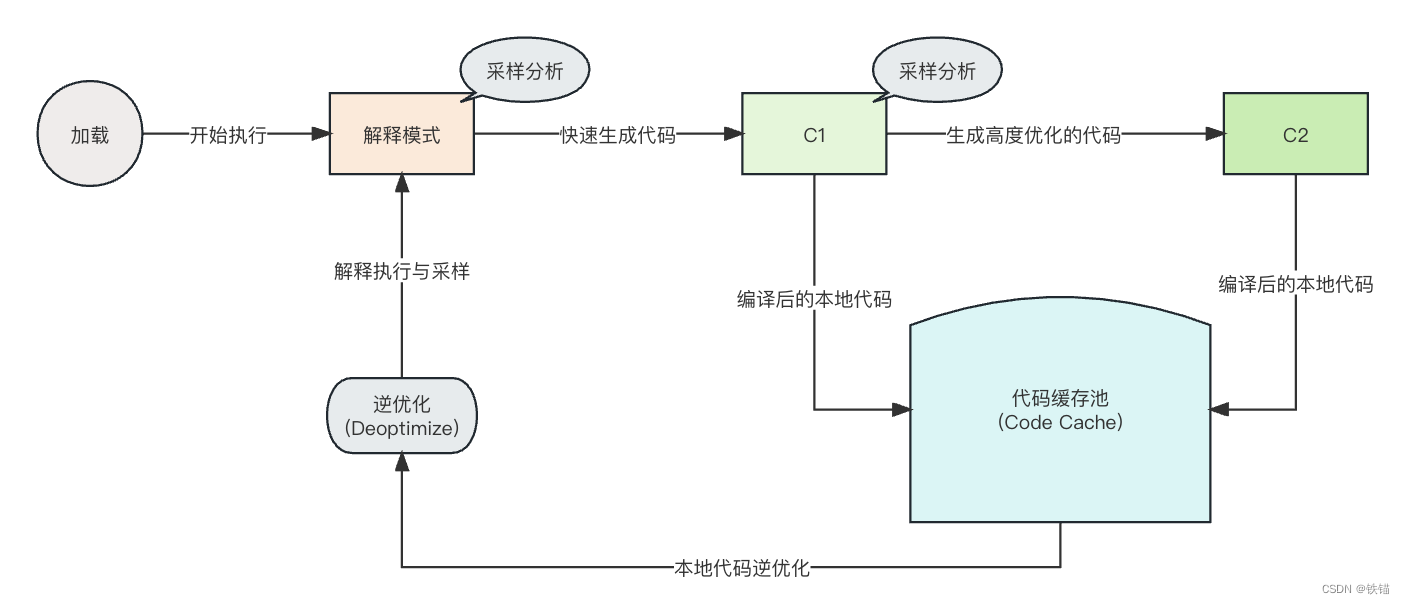

深入JVM - JIT分层编译技术与日志详解

深入JVM - JIT分层编译技术与日志详解 文章目录 深入JVM - JIT分层编译技术与日志详解1. 背景简介2. JIT 编译器2.1. 客户端版本的编译器: C12.2. 服务端版本的编译器: C22.3. Graal JIT 编译器 3. 分层编译技术(Tiered Compilation)3.1. 汇聚两种编译器的优点3.2. 精准优化(Ac…...

临时文档2

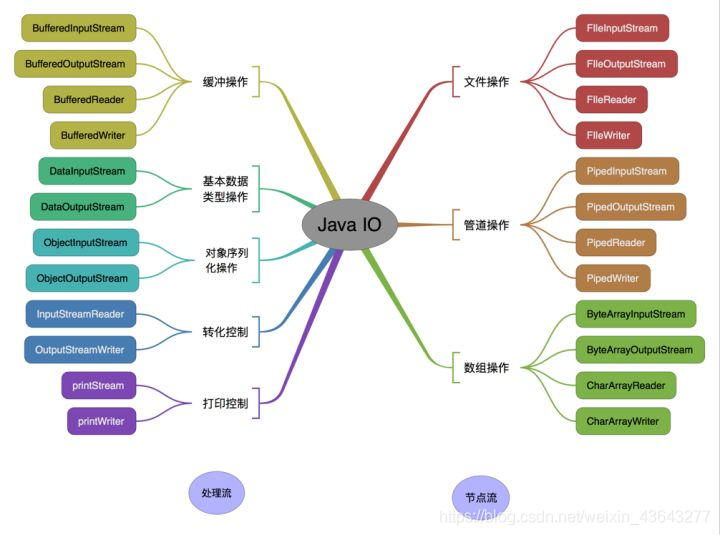

java 中 IO 流分为几种? 按照流的流向分,可以分为输入流和输出流;按照操作单元划分,可以划分为字节流和字符流;按照流的角色划分为节点流和处理流。 Java Io流共涉及40多个类,这些类看上去很杂乱,但实际…...

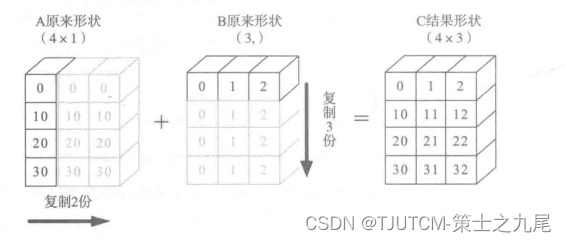

[深度学习入门]PyTorch深度学习[数组变形、批量处理、通用函数、广播机制]

目录 一、前言二、数组变形2.1 更改数组的形状2.1.1 reshape2.1.2 resize2.1.3 T(转置)2.1.4 ravel2.1.5 flatten2.1.6 squeeze2.1.7 transpose 2.2 合并数组2.2.1 append2.1.2 concatenate2.1.3 stack 三、批量处理四、通用函数4.1 math 与 numpy 函数的性能比较4.2 循环与向量…...

男孩向妈妈发脾气爸爸言传身教

近日,广东的一个家庭中发生了一件引人深思的事情。 一个男孩因为游戏没有通关,向妈妈发脾气,结果被爸爸发现并带到一边教育。 爸爸对孩子说:“她凭什么要承受你给的负能量,凭什么你心情不好就可以对着她发脾气…...

uniapp实现自定义导航内容高度居中(兼容APP端以及小程序端与胶囊对齐)

①效果图如下 1.小程序端与胶囊对齐 2.APP端内容区域居中 注意:上面使用的是colorui里面的自定义导航样式。 ②思路: 1.APP端和小程序端走不同的方法,因为小程序端要计算不同屏幕下右侧胶囊的高度。 2.其次最重要的要清晰App端和小程序端…...

Python调用外部电商API的详细步骤

Python是一种高级编程语言,非常适合用于集成API,即应用程序编程接口。API通常是由网站和各种软件提供的接口,可以让不同的程序之间进行数据交换和通信。在Python中调用API,可以帮助我们轻松地获取数据,并将其整合到我们…...

什么是NVME

1. 概念 NVM Express(NVMe),或称非易失性内存主机控制器接口规范(Non-Volatile Memory express),,是一个逻辑设备接口规范。他是与AHCI类似的、基于设备逻辑接口的总线传输协议规范(相当于通讯协议中的应用层…...

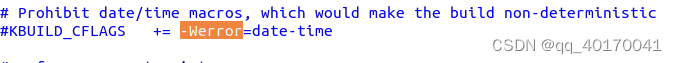

交叉编译驱动和应用出现警告提示错误“cc1:all warnings being treated as errors”解决方法

最近新玩的rk3588的板子,编译驱动时出现了警告提示错误“cc1:all warnings being treated as errors”,导致编译失败,仔细看了一下,就是内部出现了一个警告,一个未使用的变量出现的警告,导致了驱动编译失败,但是如果这样其他驱动会不会也这样,然后就写了一个printk的de…...

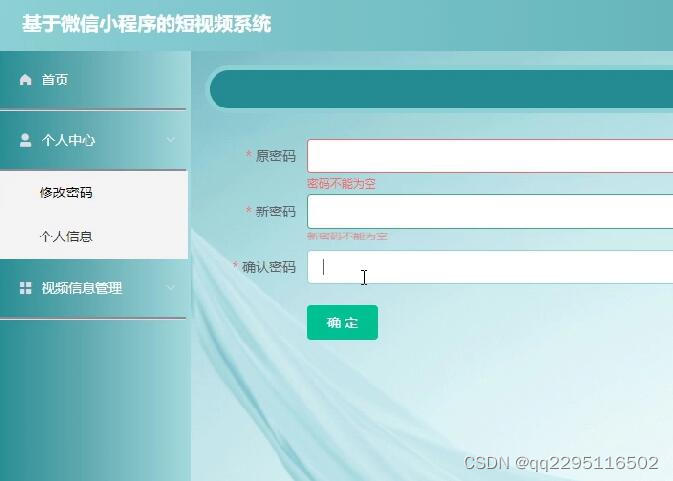

基于nodejs+vue+uniapp微信小程序的短视频分享系统

开发语言 node.js 框架:Express 前端:Vue.js 数据库:mysql 数据库工具:Navicat 开发软件:VScode 3.1小程序端 用户注册页面,输入用户的个人信息点击注册即可。 注册完成后会返回到登录页面,用户输入自己注…...

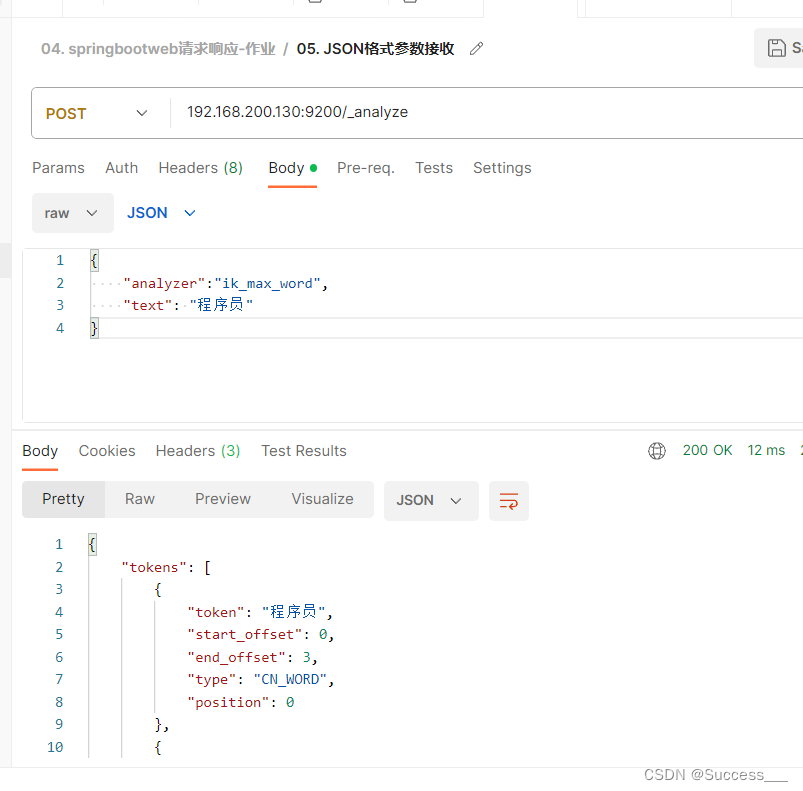

ElasticSearch:环境搭建步骤

1、拉取镜像 docker pull elasticsearch:7.4.0 2、创建容器 docker run -id --name elasticsearch -d --restartalways -p 9200:9200 -p 9300:9300 -v /usr/share/elasticsearch/plugins:/usr/share/elasticsearch/plugins -e "discovery.typesingle-node" elasti…...

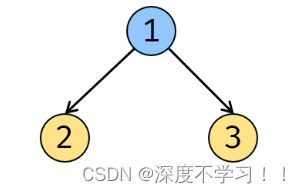

剑指 Offer 37. 序列化二叉树

文章目录 题目描述简化题目思路分析 题目描述 请实现两个函数,分别用来序列化和反序列化二叉树。 你需要设计一个算法来实现二叉树的序列化与反序列化。这里不限定你的序列 / 反序列化算法执行逻辑,你只需要保证一个二叉树可以被序列化为一个字符串并且将…...

如何快速完成MySQL数据的差异对比|NineData

在现代商业环境中,数据库是企业存储核心数据的重要工具,而 MySQL 作为最受欢迎的关系型数据库管理系统,广泛应用于各行各业。在容灾、数据迁移、备份恢复等场景下,为了确保两端或多端之间数据的一致性,通常需要对数据进…...

Vue3项目中将html元素转换为word

下载插件 html转word插件 pnpm i --save html-docx-js-typescript生成临时链接 pnpm i file-saver代码部分 html部分,为要下载的部分用id做唯一标识 <div :id"mode-${chart.id}"><pre><VueShowdown :markdown"chart.content&quo…...

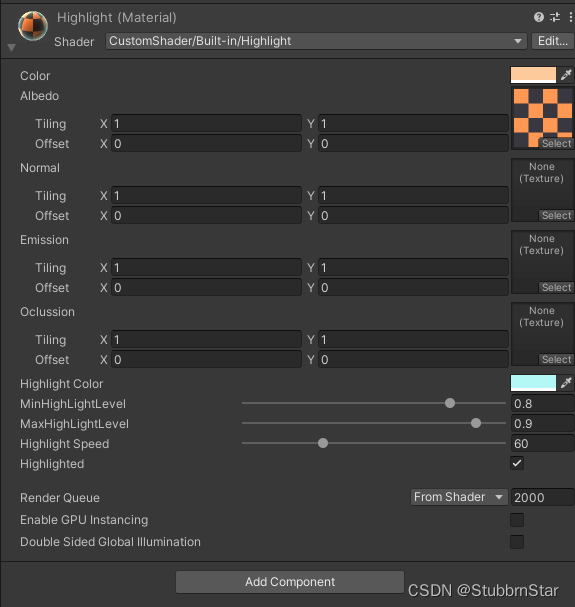

Unity-Shader-高亮Highlight

常用Shader-高亮,可动态调整高亮颜色、高亮强度范围/等级、高亮闪烁速度、高亮状态 Shader "CustomShader/Highlight" {Properties{_Color("Color", Color) (0.9044118,0.6640914,0.03325041,0)_Albedo("Albedo", 2D) "white…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

【决胜公务员考试】求职OMG——见面课测验1

2025最新版!!!6.8截至答题,大家注意呀! 博主码字不易点个关注吧,祝期末顺利~~ 1.单选题(2分) 下列说法错误的是:( B ) A.选调生属于公务员系统 B.公务员属于事业编 C.选调生有基层锻炼的要求 D…...

有限自动机到正规文法转换器v1.0

1 项目简介 这是一个功能强大的有限自动机(Finite Automaton, FA)到正规文法(Regular Grammar)转换器,它配备了一个直观且完整的图形用户界面,使用户能够轻松地进行操作和观察。该程序基于编译原理中的经典…...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...