生成克隆钓鱼网站与对win7进行后渗透操作

目录

目录

前言

系列文章列表

思维导图

1,实验涉及复现环境

2,CS的介绍

2.1,CS的简介

2.2,CS的主要功能

3,CS的安装

3.1,将cobalt_strike_4.5文件夹放到kali中

3.1,放入过程中的注意事项

3.2,如图所示

4,配置工具

4.1,进入cs目录

4.1.1,方法一

4.1.2, 方法二

4.2,给目录下的文件最高权限

4.3,服务端启动cs

4.3.1, 查看kali服务器的ip地址

4.3.2,启动服务端cs

5.客户端运行CS

5.1,运行前的信息设置

5.2,工具栏的介绍

6.CS的使用

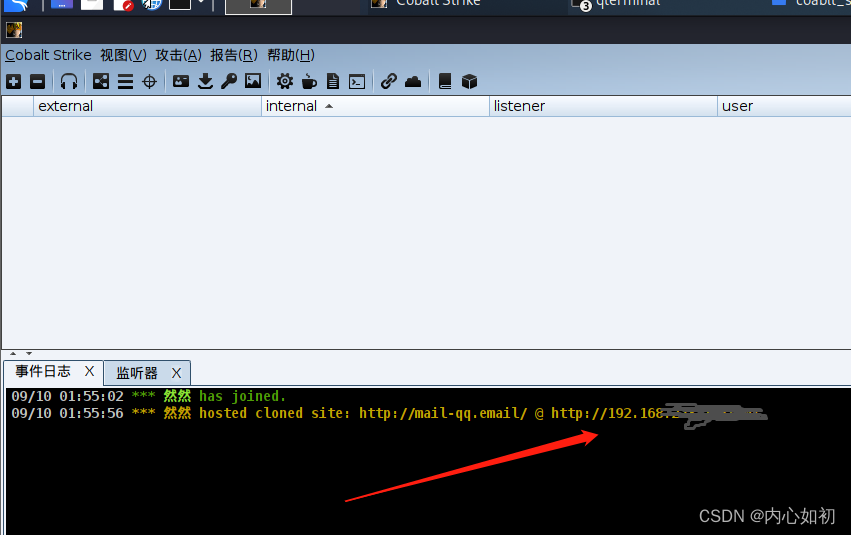

6.1,生成克隆钓鱼网站

6.1.1,客户端连接成功后,建立监听器

6.1.2,点击添加后,设置监听端口参数

6.1.3,进行钓鱼网站的克隆

6.1.4,进行监听账号密码

6.2,生成木马并进行后渗透操作

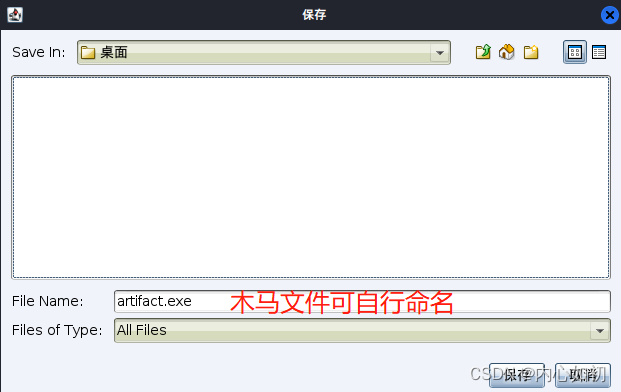

6.2.1,生成win攻击木马文件

6.2.2,进行配置

6.2.3,设置木马的生成位置

6.2.4,将木马放入靶机

6.2.5,进入命令模式

6.2.6,改变回连间隔

6.2.7,获取靶机的用户名和密码

6.2.8,对靶机执行系统命令

7,总结

前言

本篇文章是对自己使用CS部署钓鱼网站和通过生成木马对win7进行后渗透操作的一次实战,通过实战来去熟悉一些渗透测试过程中会遇到的一些操作,为自己以后的学习打好基础,也能去了解更多其他方面的一些知识.

系列文章列表

渗透测试基础之永恒之蓝漏洞复现 http://t.csdn.cn/cdxkg

http://t.csdn.cn/cdxkg

手机木马远程控制复现![]() http://t.csdn.cn/tLmCM

http://t.csdn.cn/tLmCM

思维导图

1,实验涉及复现环境

- Kali平台(Hack):192.168.223.xxx

- win7(靶机):192.168.

- CS工具

这里我使用了NAT模式,保证机器在同一网段下

如果不了解Vmware的链接模式的话可以去看一下我的这篇文章

VMware的三种连接模式

http://t.csdn.cn/7SWg9

2,CS的介绍

2.1,CS的简介

CS 是Cobalt Strike的简称,是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

CS在业界,又被称为"线上多人运动"

CS使用了C/S架构,它分为客户端和服务端,服务端只要一个,客户端可有多个,多人 连接服务端后可协同测试,与其他人分享shell。

2.2,CS的主要功能

CobaltStrike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。

端口转发:Cobalt Strike允许用户通过端口转发创建隧道,以绕过网络防御措施,并建立与目标系统之间的通信。

多模式端口监听器:Cobalt Strike提供多种端口监听模式,包括HTTP、HTTPS和DNS等,以便于模拟多种攻击场景,并捕获目标系统的敏感信息。

Payload生成:Cobalt Strike可以生成各种不同类型的恶意载荷,如Windows可执行文件、Windows动态链接库(DLL)、Java程序和Office宏代码等。这些载荷经过定制化处理,可以在渗透测试过程中实现各种攻击目标。

社工工具:Cobalt Strike还提供了一些社交工程工具,如站点克隆等,用于获取浏览器相关的信息,并进行钓鱼攻击等操作。

3,CS的安装

注:运行cs必须要有java环境,下面在kali里面运行cs,即服务端和客户端都在kali里面启动

3.1,将cobalt_strike_4.5文件夹放到kali中

3.1,放入过程中的注意事项

如果虚拟机有vmtools,可以在本机解压后,可以直接拉进虚拟机;也可以拉进去后再解压

注意,在下载CS的过程中,需要将杀毒软件和防火墙都关闭,工具部分含毒会被杀,会使工具受损

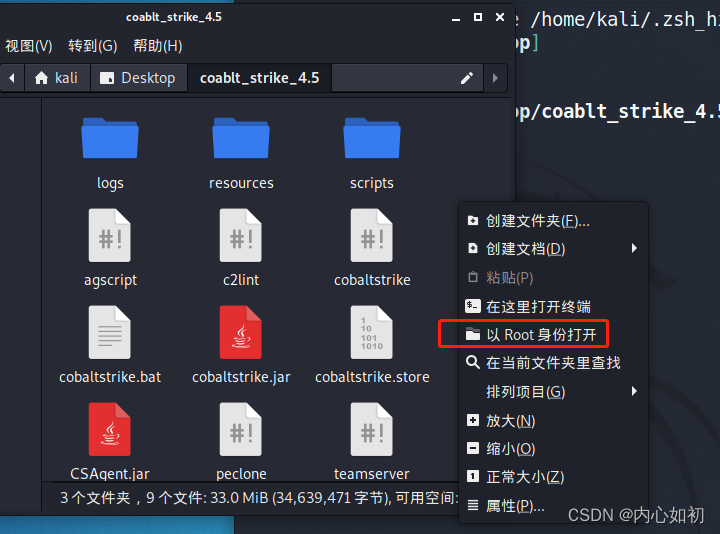

3.2,如图所示

这里我是因为有vmtools,直接把压缩包拖入后,解压

4,配置工具

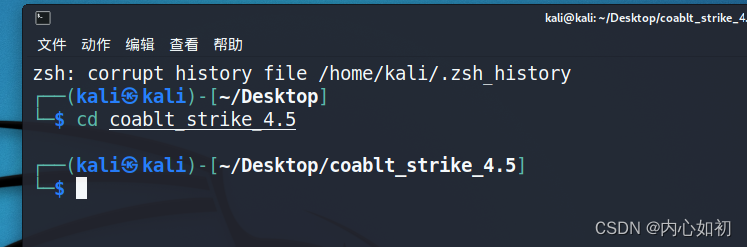

4.1,进入cs目录

4.1.1,方法一

这里因为我的工具在桌面,所以直接在桌面的终端中输入命令进入工具的文件目录

cd coablt_strike_4.5

4.1.2, 方法二

我们直接在工具的文件夹中打开终端,就会进入到工具的目录

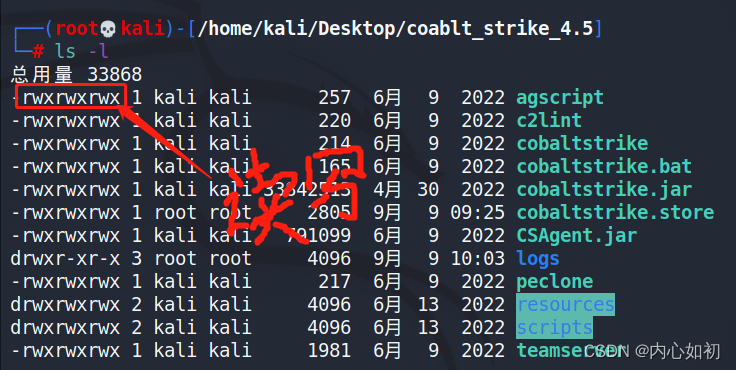

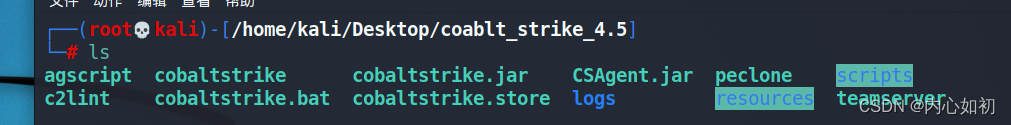

4.2,给目录下的文件最高权限

这里我们使用以下名令就可以了

给该目录下的所有文件可读、可写和可执行的权限(777表示可读可写可执行)

chmod 777 * 我们输入命令查看一下,红框中的内容代表可读,可写,可执行.

ls -l

也可以查看一下目录下的文件,这里是因为我启动过了,所以文件会多一些,如果正常的话,初始应该是10个文件夹,如果不是的话,就是工具转移的过程中被杀,就是文件被损坏了,要重新去执行上面的操作了.

ls

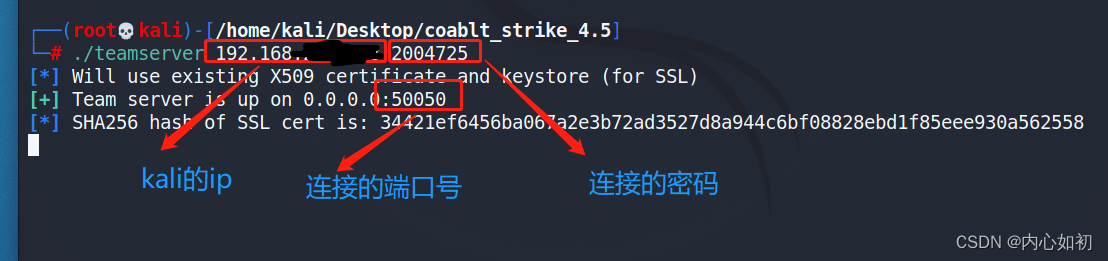

4.3,服务端启动cs

这里为设定一个服务端,其中ip是指服务端所在机器的ip.

通俗的话来说就是使用cs把kali改为了一个服务器

4.3.1, 查看kali服务器的ip地址

ifconfig

4.3.2,启动服务端cs

./teamserver+kali的ip+连接密码

5.客户端运行CS

注意,在进行完上面的操作后就会卡在上面图片的界面,我们需要在相同文件下,重新打开一个终端,然后进行下面的操作.并且不能关闭上面的终端.

运行cs可执行文件(注意:./运行可执行文件时,输入文件名需要按tab补齐,不能手动输入,手动输入会识别不了可执行操作)

./cobaltstrike 出现图中的小框代表成功了

5.1,运行前的信息设置

别名:可以随意设置

主机:IP为服务器(kali)的IP

端口:在CS启动的时候可以看见端口号

用户:为登录之后给别人看的名字,可以瞎写

密码:为之前设置的密码

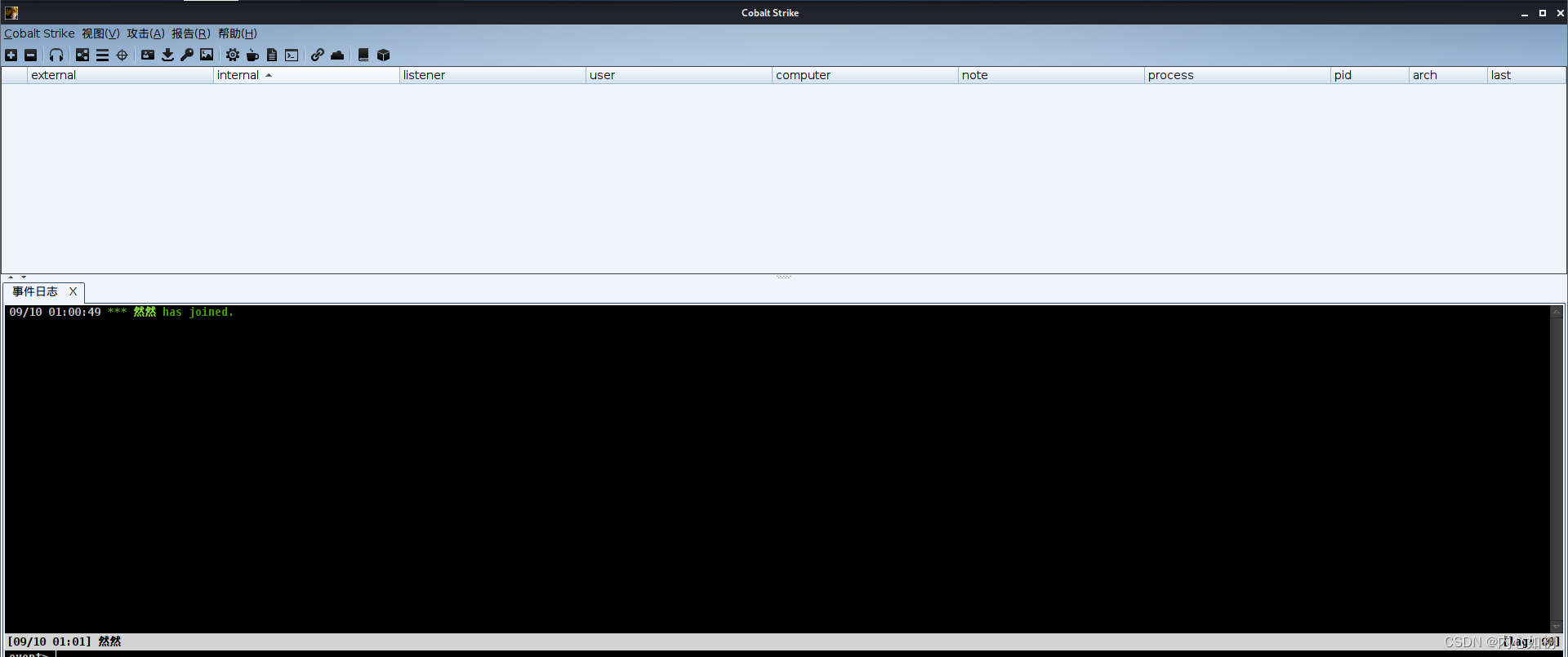

显示以下界面,表示登录成功,客户端成功连接上服务端

5.2,工具栏的介绍

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为PivotGraph(视图列表)

5.改变视图为SessionTable(会话列表)

6.改变视图为TargetTable(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理CobaltStrike上运行的web服务

17.帮助

18.关于

6.CS的使用

6.1,生成克隆钓鱼网站

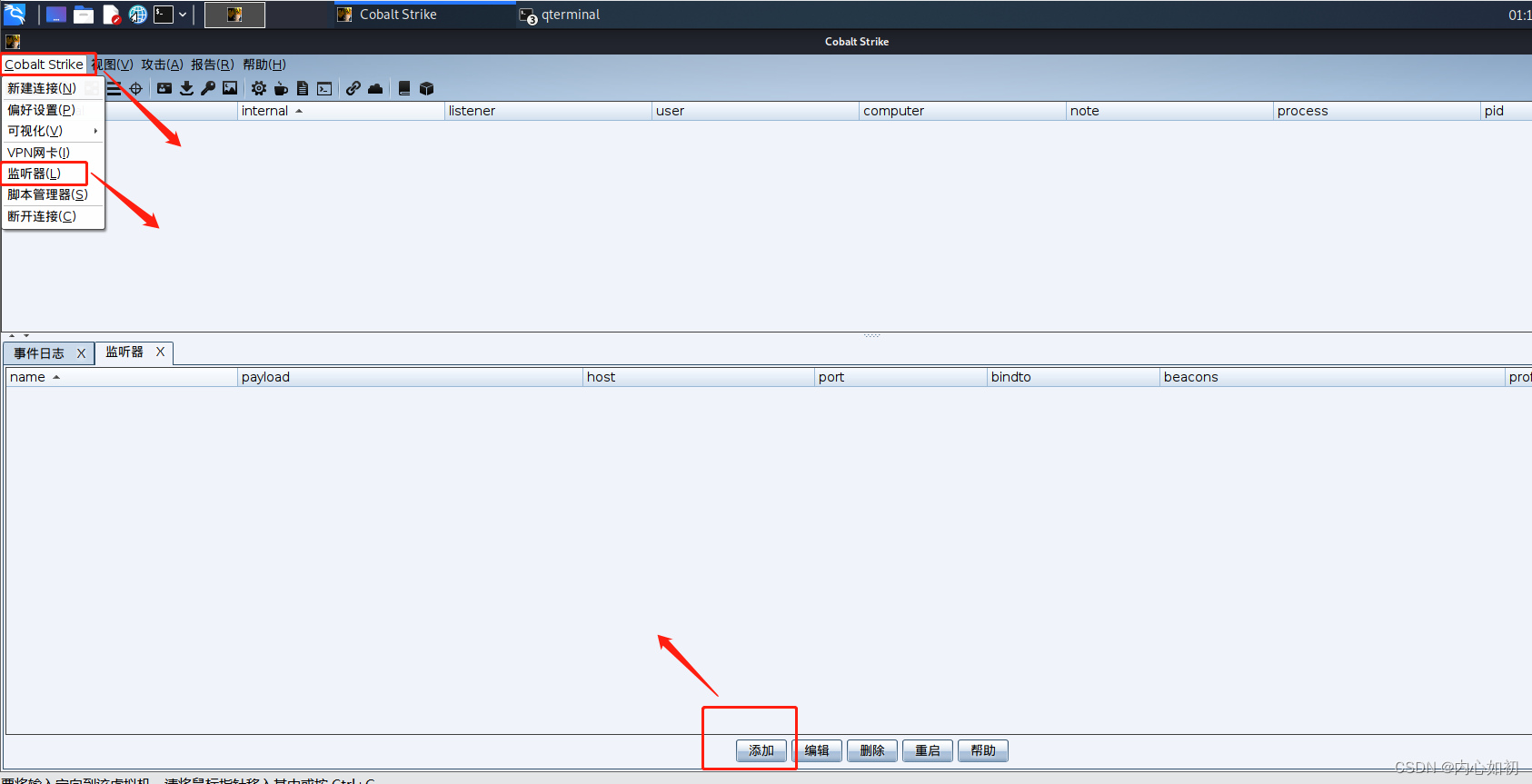

6.1.1,客户端连接成功后,建立监听器

点击左上方CobaltStrike选项——>在下拉 框中选择 监听器——>在下方弹出区域 中点击添加

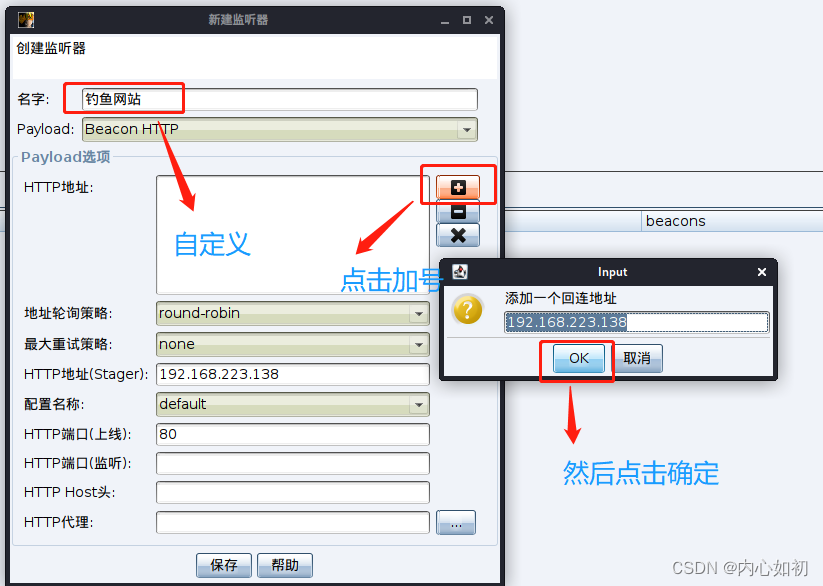

6.1.2,点击添加后,设置监听端口参数

名字:为监听器名字,可任意

payload:payload类型

HTTP地址: shell反弹的主机,也就是我们kali的ip

HTTP 地址(Stager): Stager的马请求下载payload的地址

HTTP 端口(上线):上线监听的端口(默认为80端口)

然后点击保存,出现监听器已启动就OK了

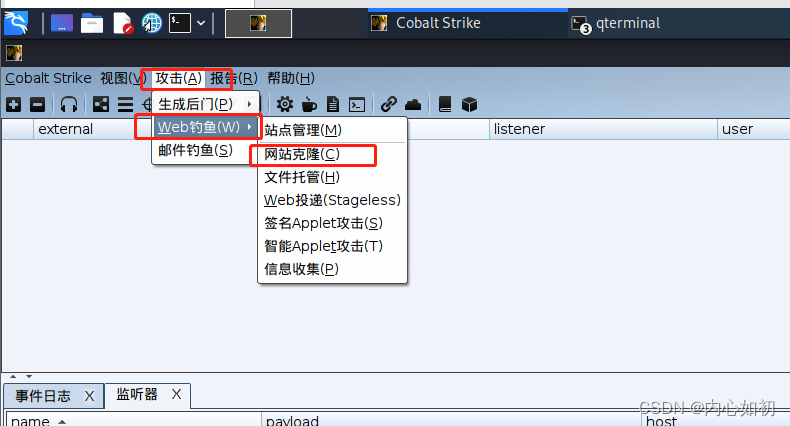

6.1.3,进行钓鱼网站的克隆

点击攻击选项,选择Web钓鱼--->网站克隆

克隆Url: 选择要复制的网站,我这里选择的是一个没有加密协议的QQ邮箱网站,我怀疑也是一个钓鱼的.

(注意:克隆的网站只能克隆http的网站,https是有安全加密的网站,克隆不了)

本地URL: 如果你自己有网站域名那就填写

本地端口:自己设置的本地克隆端口

勾选一下 下面的选项,这个是监听键盘选项

点击克隆之后,会生成一个url,访问生成的url地址

到这里钓鱼网站就制作好了,如果有自己的服务器和域名的话是可以做成一个任何人都可以访问的网站的,当然仅记三年起步哦

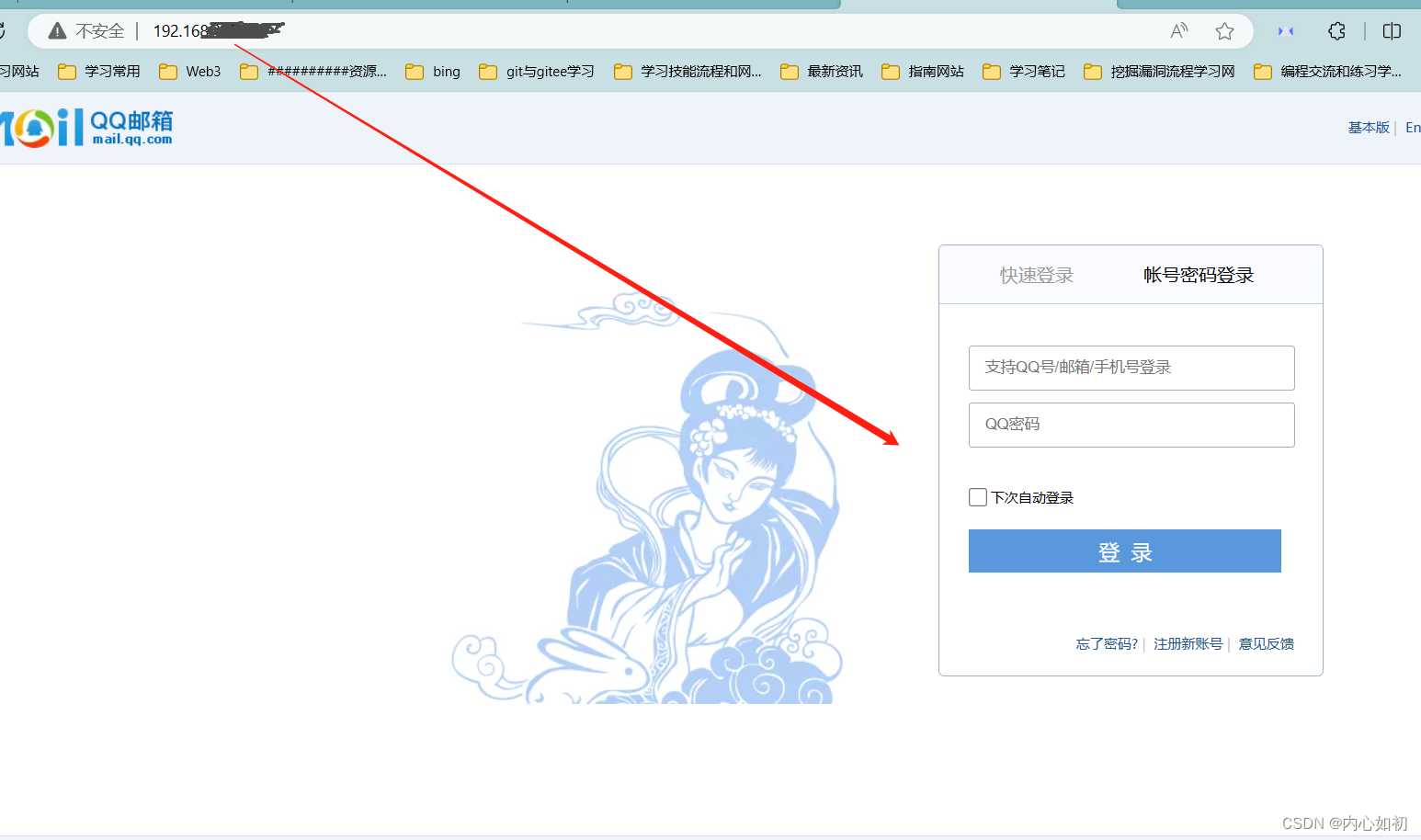

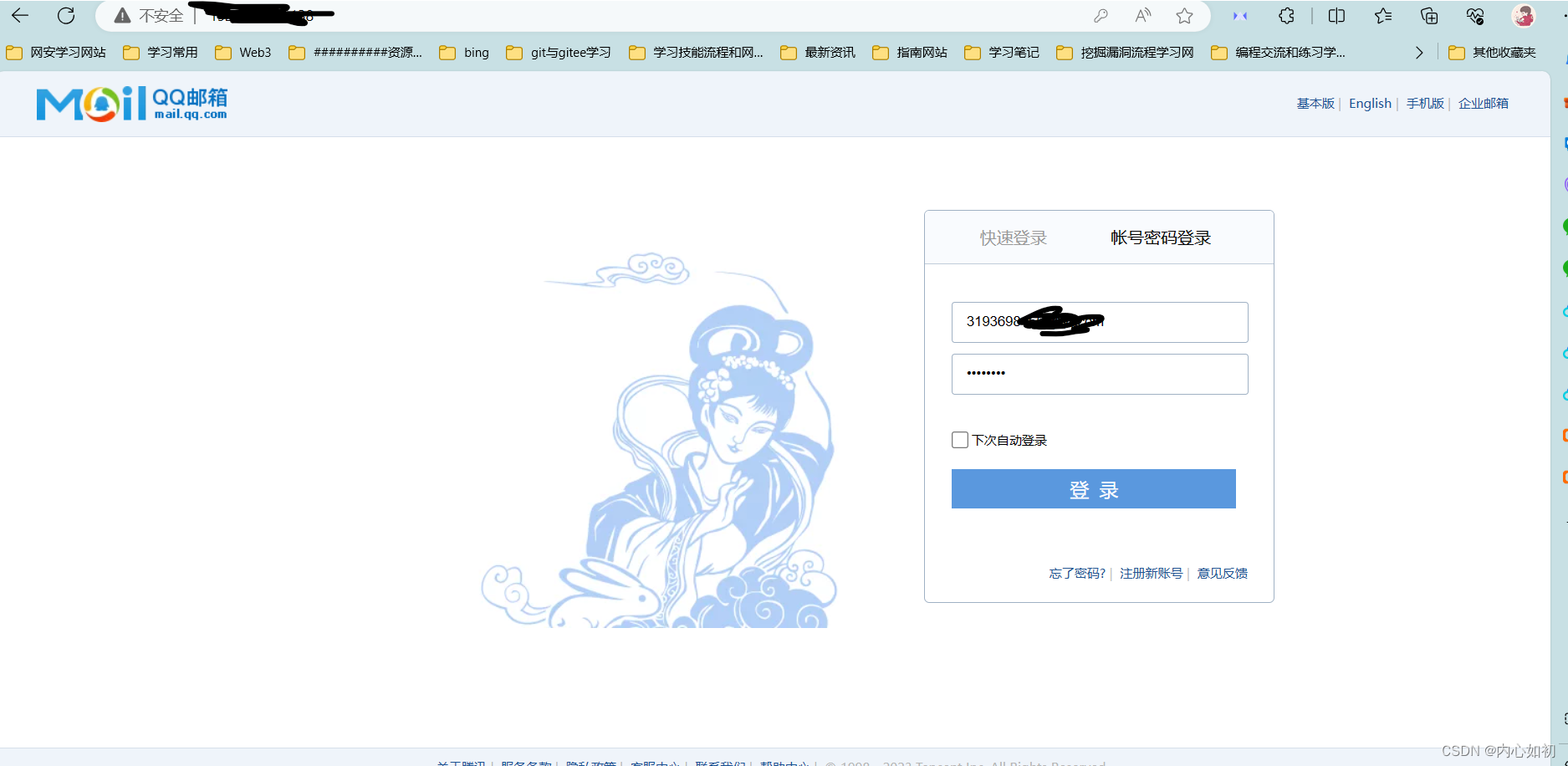

6.1.4,进行监听账号密码

任意敲击键盘,通过访问视图的web日志选项,可以知晓键盘监听的结果。

当然这里并不是使用的真实的账号密码

并且在登录后,网站就会跳转到正确的QQ邮箱网站,一般人很不容易发现,只是会以为账号密码输入错误了而已.

6.2,生成木马并进行后渗透操作

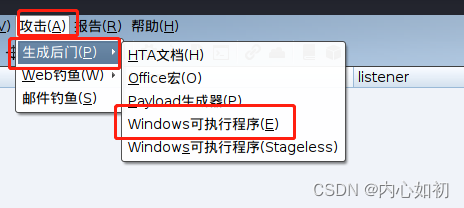

6.2.1,生成win攻击木马文件

选择攻击模块--生成后门--下面的 windows可执行程序。

6.2.2,进行配置

这里我们需要先重新添加一个监听器,直接安照前面的操作添加一个即可

选择监听器,并且勾选下面的使用64 payload

6.2.3,设置木马的生成位置

选择exe 木马的生成地址,这里选择了保存在桌面

如果出现保存文件只能保存在root中,使用root权限进进入后,打开终端输入命令可以移动到桌面

mv 源目录路径 目标目录路径

mv 内心如初.exe /home/kali/Desktop

6.2.4,将木马放入靶机

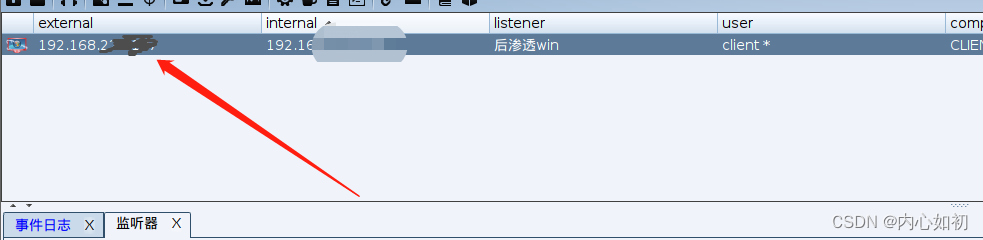

将生成的木马拖到靶机中,可以自己新建一个windows虚拟机(基础使用没有免杀,记得关杀毒),放入之后,双击木马,然后CS就会显示上线了

这里也可以使用永恒之蓝漏洞将文件从kali上传到靶机上,这样也就不用关闭防火墙和杀毒软件了

渗透测试基础之永恒之蓝漏洞复现

http://t.csdn.cn/tXklU

6.2.5,进入命令模式

右键点击上线的靶机,选择会话交互,进入命令模式

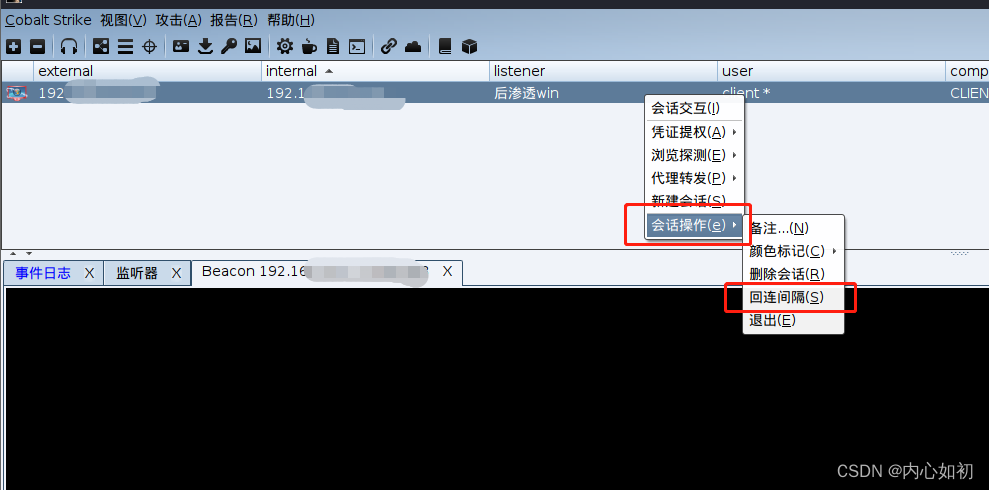

6.2.6,改变回连间隔

右键点击上线的靶机,将会话操作中的回连间隔改为0

6.2.7,获取靶机的用户名和密码

右键点击凭证提权——>抓取明文密码,获取靶机的用户名和密码,之后可进行远程桌面连接

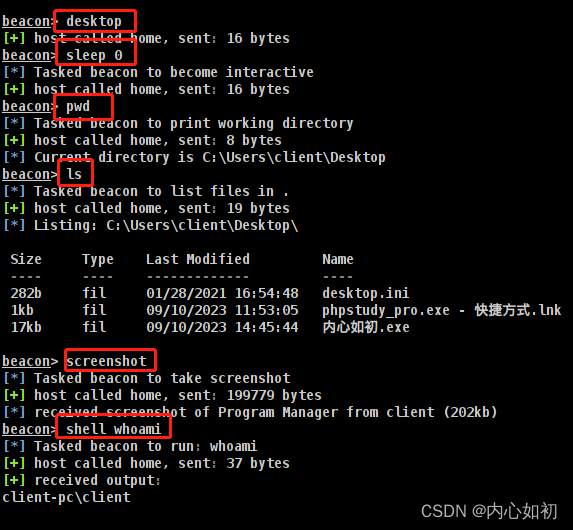

6.2.8,对靶机执行系统命令

desktop #远程VNC(虚拟网络控制台)

sleep x #设置睡眠延迟时间

pwd #当前目录位置

ls #列出当前目录下的文件

screenshot #屏幕截图

shell whoami #当前登录到系统的用户名称

点击工具栏的屏幕截图按钮,可以查看执行screenshot截图命令后截取的靶机的图片

7,总结

本文章是继上次进行手机木马远控复现后,进行钓鱼网站的搭建和使用木马文件后渗透的实操,在进行实战过程中遇到过,无法打开CS工具,也遇到过生成的木马文件在root文件夹中无法取出,说到达自己还是实战经验不足,但自己总能在遇到问题后冷静分析,并自己主动去解决问题,我很庆幸自己有这个能力,自己喜欢去依赖他人去解决问题,虽然可以去寻找他人去帮助,但自己在能自我解决的情况下,更希望是自己主动去解决.

每日一言

人终其一生都是自我改善的过程。

如果我的学习笔记对你有用,不妨点赞收藏一下,感谢你的支持,当然也欢迎大佬给我一下建议或是对笔记中的不足进行补充,对我学习大有帮助,谢谢。

相关文章:

生成克隆钓鱼网站与对win7进行后渗透操作

目录 目录 前言 系列文章列表 思维导图 1,实验涉及复现环境 2,CS的介绍 2.1,CS的简介 2.2,CS的主要功能 3,CS的安装 3.1,将cobalt_strike_4.5文件夹放到kali中 3.1,放入过程中的注意事项 3.2,如图所示 4,配置工具 4.1,进入c…...

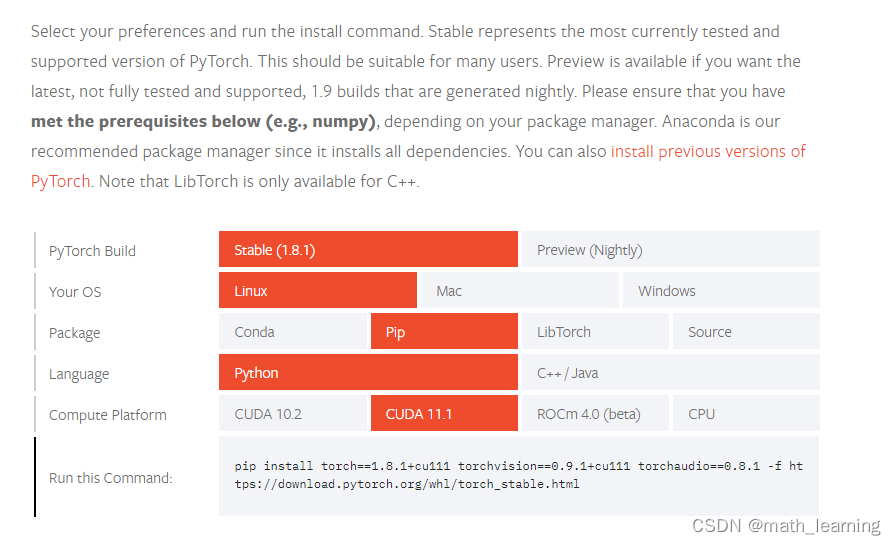

Ubuntu18中NVIDIA,cuda,cudnn,pytorch安装

注意:nvidia驱动和cuda,cudnn,pytroch,python的对应关系 linux安装pytorch(包括cuda与cudnn)_linux清华园按照pytorch1.12_BryceRui的博客-CSDN博客 安装流程:安装cuda(包括nvidia驱动) cudnn python安装…...

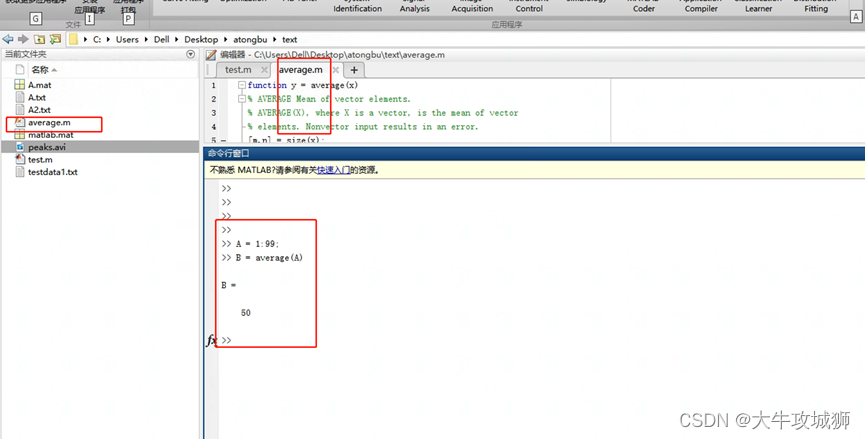

MATLAB中M文件编写

简介 所谓M文件就是将处理问题的各种命令融合到一个文件中,该文件以.m为扩展名。然后,由MATLAB系统编译M文件,得出相应的运行结果。M文件具有相当大的可开发性和扩展性。M文件有脚本文件和函数文件两种。脚本文件不需要输入参数,…...

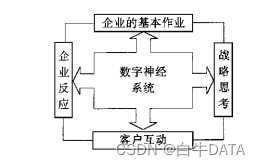

企业数字化神经网络

随着数字化时代的到来,数据已经成为企业战略性资源和重要的生产要素。企业数字化转型的核心是充分开发和利用数据资源,以数据为驱动,对业务流程进行重构与创新,从而提升企业的核心竞争力。业务系统是企业数据资源的源头࿰…...

C++this指针

本文旨在讲解C中this关键字,以及其相关作用! 定义 this 是 C 中的一个关键字,也是一个 const 指针,它指向当前对象,通过它可以访问当前对象的所有成员。 this的介绍 下面来看一下关于this这个关键字的实例࿰…...

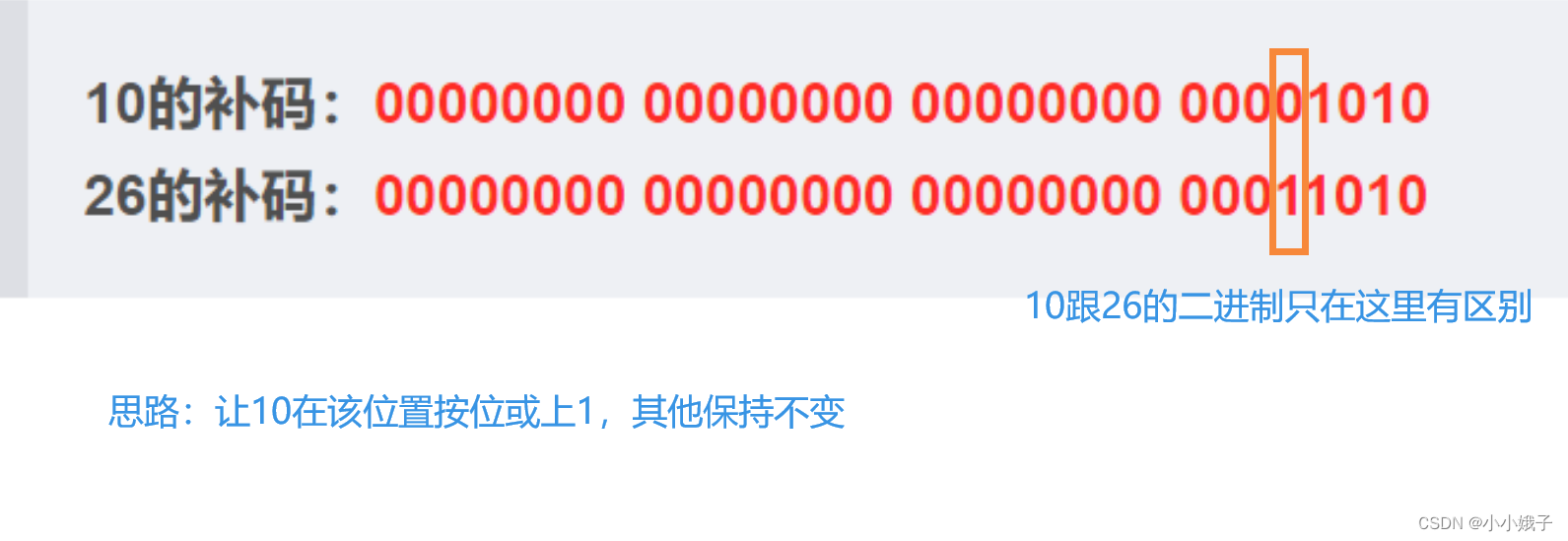

【初阶C语言】操作符1--对二进制的操作

前言:本节内容介绍的操作符,操作的对象是二进制位。所以前面先介绍整数的二进制位 一、二进制位介绍 1.二进制介绍 (1)整数的二进制表示形式有三种:原码、反码和补码。 (2)原码、反码和补码的…...

安装pyscipopt

安装pyscipopt Conda会自动安装SCIP,因此所有内容都可以通过单个命令安装: GitHub - scipopt/PySCIPOpt: Python interface for the SCIP Optimization Suite conda create --name myenv python3.8 # 创建新环境 conda activate myenv # 激活新环境 …...

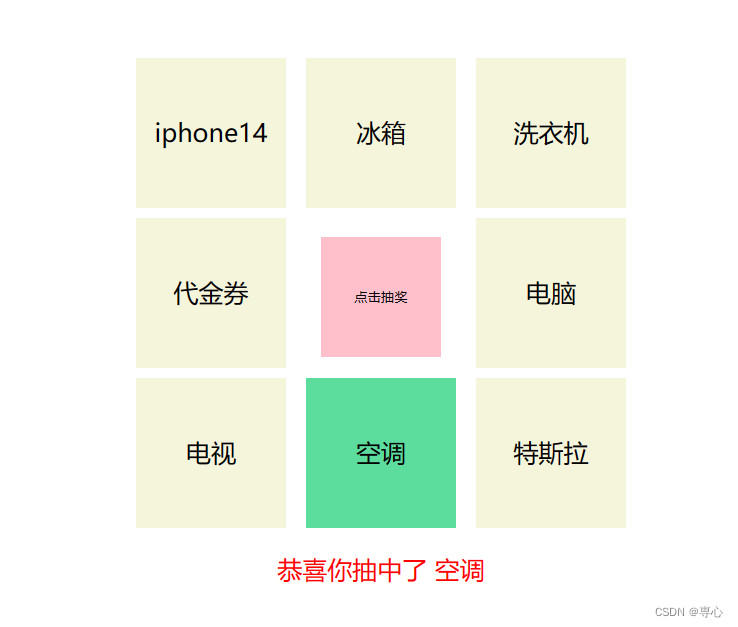

原生js实现的轮盘抽奖案例

来到大学也是有二年了,吃饭最多的地方就是在食堂,经过这么久的时间,已经几乎是把每个窗口的菜都吃腻了,所以我打算做个轮盘抽奖的形式来决定我每天要吃些什么。 目录 实现效果图: 静态搭建 js代码 1.实现此功能的思路…...

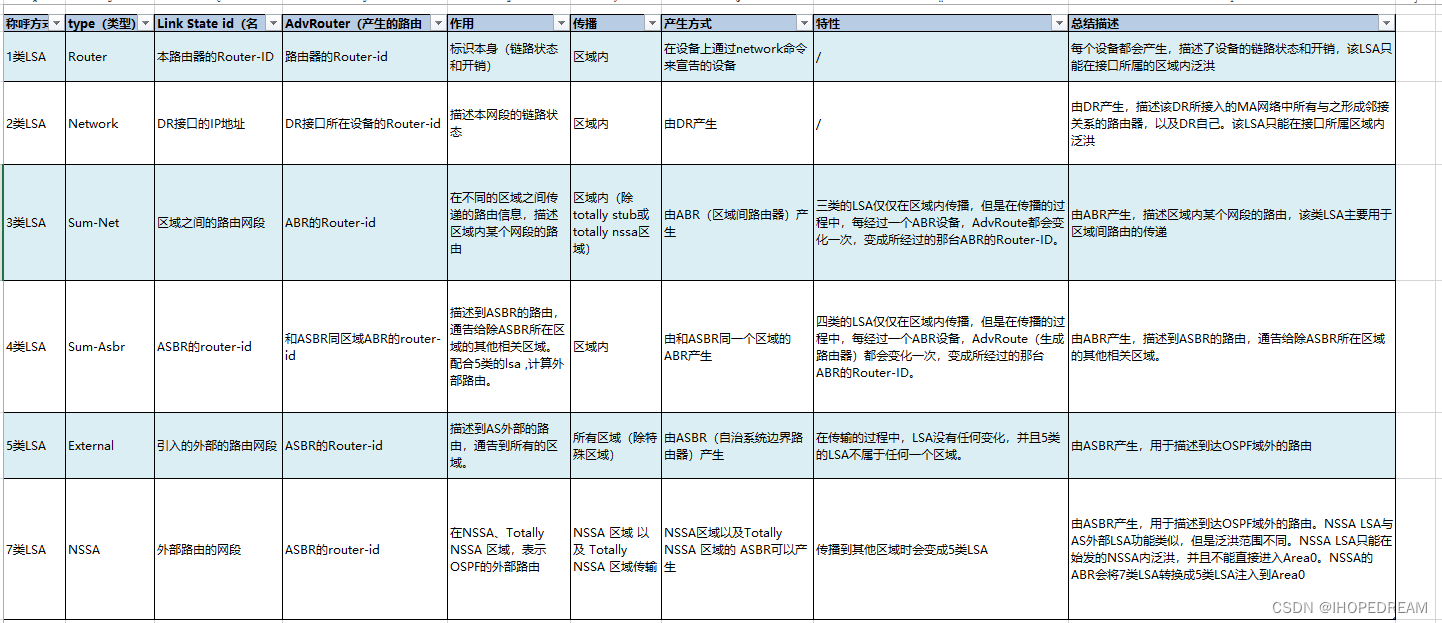

最经典的解析LSA数据库(第六课)

初步认识OSPF的大致内容(第三课)_IHOPEDREAM的博客-CSDN博客 1 OSPF 工作过程 建立领居表 同步数据库 今天来 说一说数据库概念 计算路由表 2 什么是数据库? 数据库是一个组织化的数据集合,用于存储、管理和检索数据。它是一个可访问的集合&#x…...

C++基础入门

文章目录 前言一、C历史及发展1.C是什么2.C历史 二、开始C1.基础类型1.第一个简单的C程序2.命名空间1.命名空间的介绍2.命名空间的使用3.命名空间的using声明与using指示 3.初识输入输出操作4.引用1.引用概念2.引用的使用1.引用做参数2.引用做返回值 3.引用和指针的区别4.const…...

)

【每日随笔】驾驭人性 ② ( 员工立场问题 | 立场转变 | 吴越同舟 | 老板如何与员工结成利益共同体 )

文章目录 一、员工立场问题二、立场转变三、吴越同舟四、老板如何与员工结成利益共同体 一、员工立场问题 人的潜力是很大的 , 肩上抗 100 斤 水泥 和 肩上抗 100 斤黄金 , 能一样吗 , 扛着黄金绝对能扛回家 ; 员工 不愿意 与公司一条心是正常的 , 员工 拿的是 死工资 , 公司赚…...

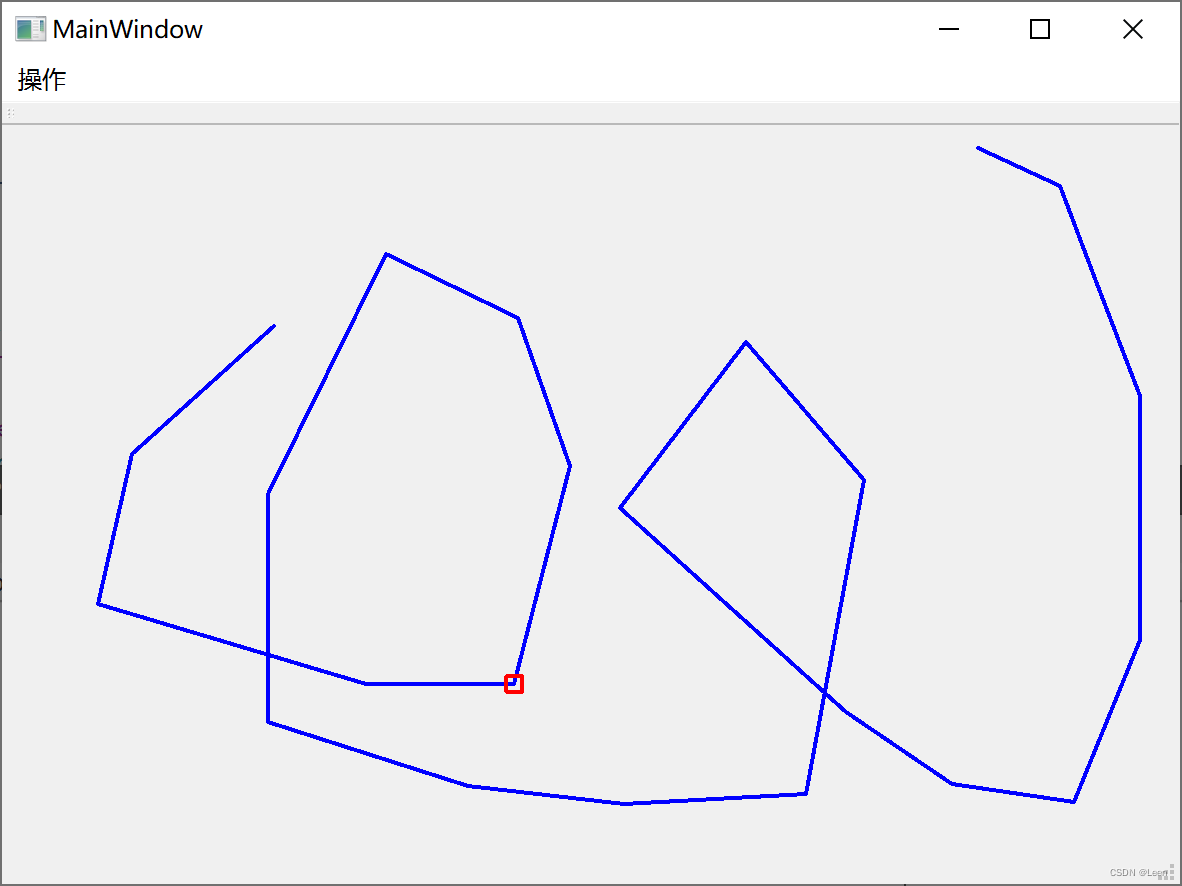

C++(QT)画图行车

通过鼠标在窗口上点击形成多个点的连线,绘制一辆汽车沿着绘制的连线轨迹前进。要求连线点数大于20.可以通过清除按钮清除已经绘制的连线,并可以重新绘制一条轨迹连线。当车辆行驶到轨迹终点时,自动停止。(汽车实在可用方块代替&am…...

Unity中Shader抓取屏幕并实现扭曲效果(优化)

文章目录 前言一、在之前顶点着色器的输入中,放弃了使用结构体传入,而是直接从应用程序阶段传入参数,这样写的话,对于程序来说,不方便扩张,所以需要对其进行修改实现1、定义结构体用于传入顶点坐标系2、因为…...

)

肖sir__设计测试用例方法之_(白盒测试)

白盒测试技术 一、定义: 白盒测试也叫透明盒测试,检查程序内部结构及路径一是否符合规格说明,二是否符合其代码规范。 因此,也叫结构测试或者逻辑驱动测试。 二、白盒测试常见方法: a、语句覆盖; b、判断覆…...

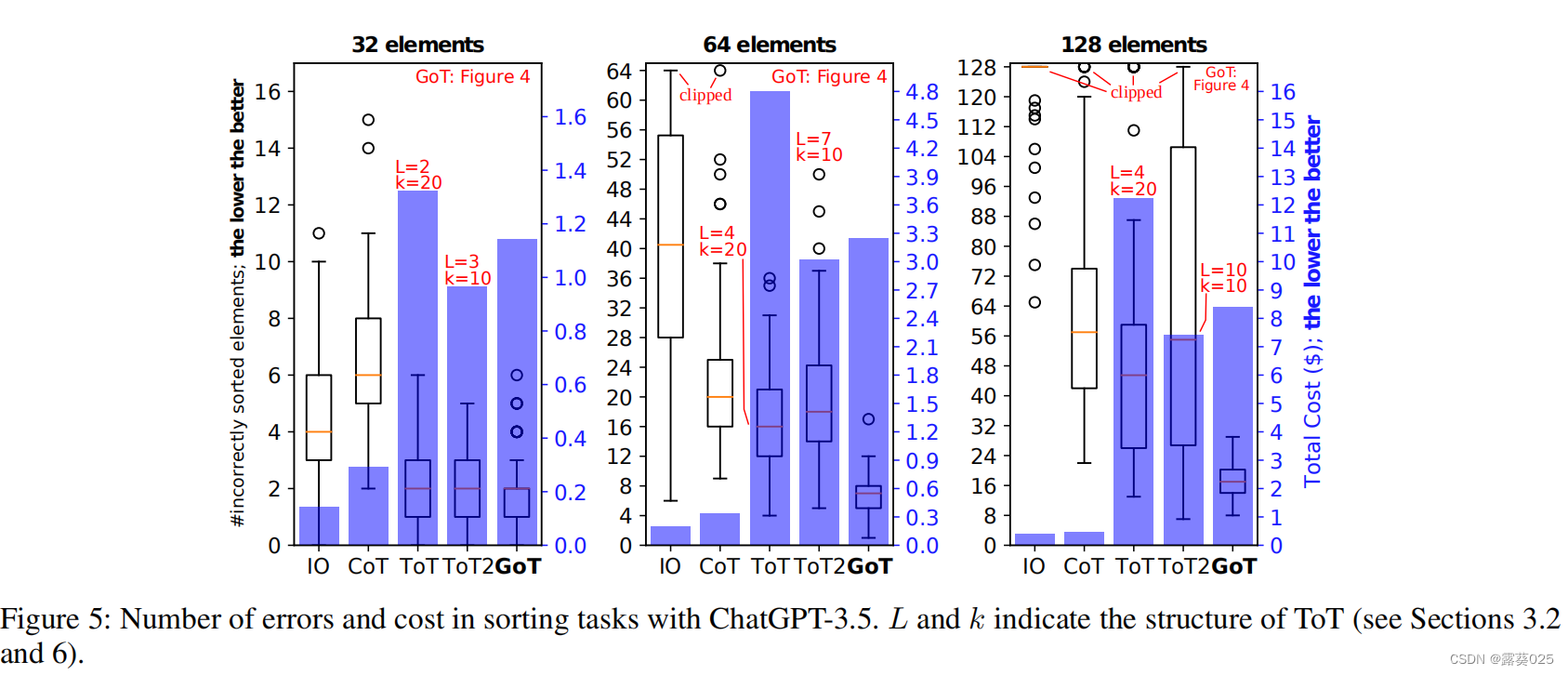

GoT:用大语言模型解决复杂的问题

GoT:用大语言模型解决复杂的问题 摘要介绍背景和符号表示语言模型和上下文学习Input-Output(IO)Chain of thought(CoT)Multiple CoTTree of thoughts(ToT) GoT框架推理过程思维变换聚合变换&…...

nginx服务和uwsgi服务如何设置开机自启动

上次学到了在云服务器下如何部署Django项目,用到了nginx服务和uwsgi服务,需要手工启动这2个服务的命令。 现在考虑如何设置开机自启动,为什么要这样考虑?因为服务器万一出问题,意外重启了,那我们部署的Dja…...

算法-分治算法

文章来源: https://blog.csdn.net/weixin_45630258/article/details/126425400 欢迎各位大佬指点、三连 一、分治 1、定义:分治,也就是分而治之。 它的一般步骤是: ① 将原问题分解成若干个规模较小的子问题(子问题…...

react 实现监听逻辑

需求: 在一个页面下有多个子tab在某些tab 下,或者父节点的数据更新的时候,其他子tab 或者父节点也要同步更新 进程: 正常情况下会把所有用到的数据都移动到父节点,修改行为也都放在父节点但如果这样的话父节点的数据…...

vue项目一个页面包含多个时间选择器的处理方案

描述:vue项目中如果在一个页面使用多个时间选择器组件时,不同的时间选择器需要分别分开工作 解决方案一 原本是想直接每一个时间选择器都安排一套相对独立的维生系统,但是到后面发现繁琐至极,而且报错,果断放弃&#…...

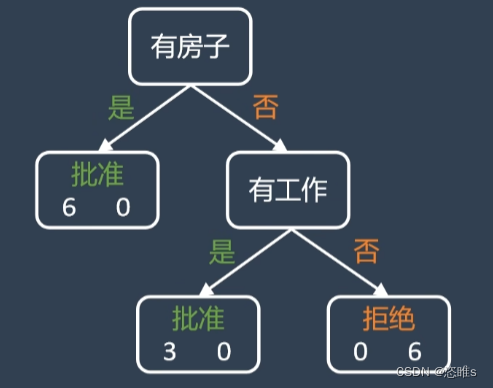

机器学习入门教学——决策树

1、简介 决策树算法是一种归纳分类算法,它通过对训练集的学习,挖掘出有用的规则,用于对新数据进行预测。决策树算法属于监督学习方法。决策树归纳的基本算法是贪心算法,自顶向下来构建决策树。 贪心算法:在每一步选择…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(二)

HoST框架核心实现方法详解 - 论文深度解读(第二部分) 《Learning Humanoid Standing-up Control across Diverse Postures》 系列文章: 论文深度解读 + 算法与代码分析(二) 作者机构: 上海AI Lab, 上海交通大学, 香港大学, 浙江大学, 香港中文大学 论文主题: 人形机器人…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

使用van-uploader 的UI组件,结合vue2如何实现图片上传组件的封装

以下是基于 vant-ui(适配 Vue2 版本 )实现截图中照片上传预览、删除功能,并封装成可复用组件的完整代码,包含样式和逻辑实现,可直接在 Vue2 项目中使用: 1. 封装的图片上传组件 ImageUploader.vue <te…...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

python如何将word的doc另存为docx

将 DOCX 文件另存为 DOCX 格式(Python 实现) 在 Python 中,你可以使用 python-docx 库来操作 Word 文档。不过需要注意的是,.doc 是旧的 Word 格式,而 .docx 是新的基于 XML 的格式。python-docx 只能处理 .docx 格式…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

Ubuntu Cursor升级成v1.0

0. 当前版本低 使用当前 Cursor v0.50时 GitHub Copilot Chat 打不开,快捷键也不好用,当看到 Cursor 升级后,还是蛮高兴的 1. 下载 Cursor 下载地址:https://www.cursor.com/cn/downloads 点击下载 Linux (x64) ,…...

消防一体化安全管控平台:构建消防“一张图”和APP统一管理

在城市的某个角落,一场突如其来的火灾打破了平静。熊熊烈火迅速蔓延,滚滚浓烟弥漫开来,周围群众的生命财产安全受到严重威胁。就在这千钧一发之际,消防救援队伍迅速行动,而豪越科技消防一体化安全管控平台构建的消防“…...

算法—栈系列

一:删除字符串中的所有相邻重复项 class Solution { public:string removeDuplicates(string s) {stack<char> st;for(int i 0; i < s.size(); i){char target s[i];if(!st.empty() && target st.top())st.pop();elsest.push(s[i]);}string ret…...