数据安全发展趋势与密码保护技术研究

随着数据跃升为新型生产要素,数据安全的内涵也从数据本身安全、数据资源安全,发展到数据资产安全三个层面提出了不同的要求,本文就是详细探讨数据安全的这三个层面的安全内容进行分析。

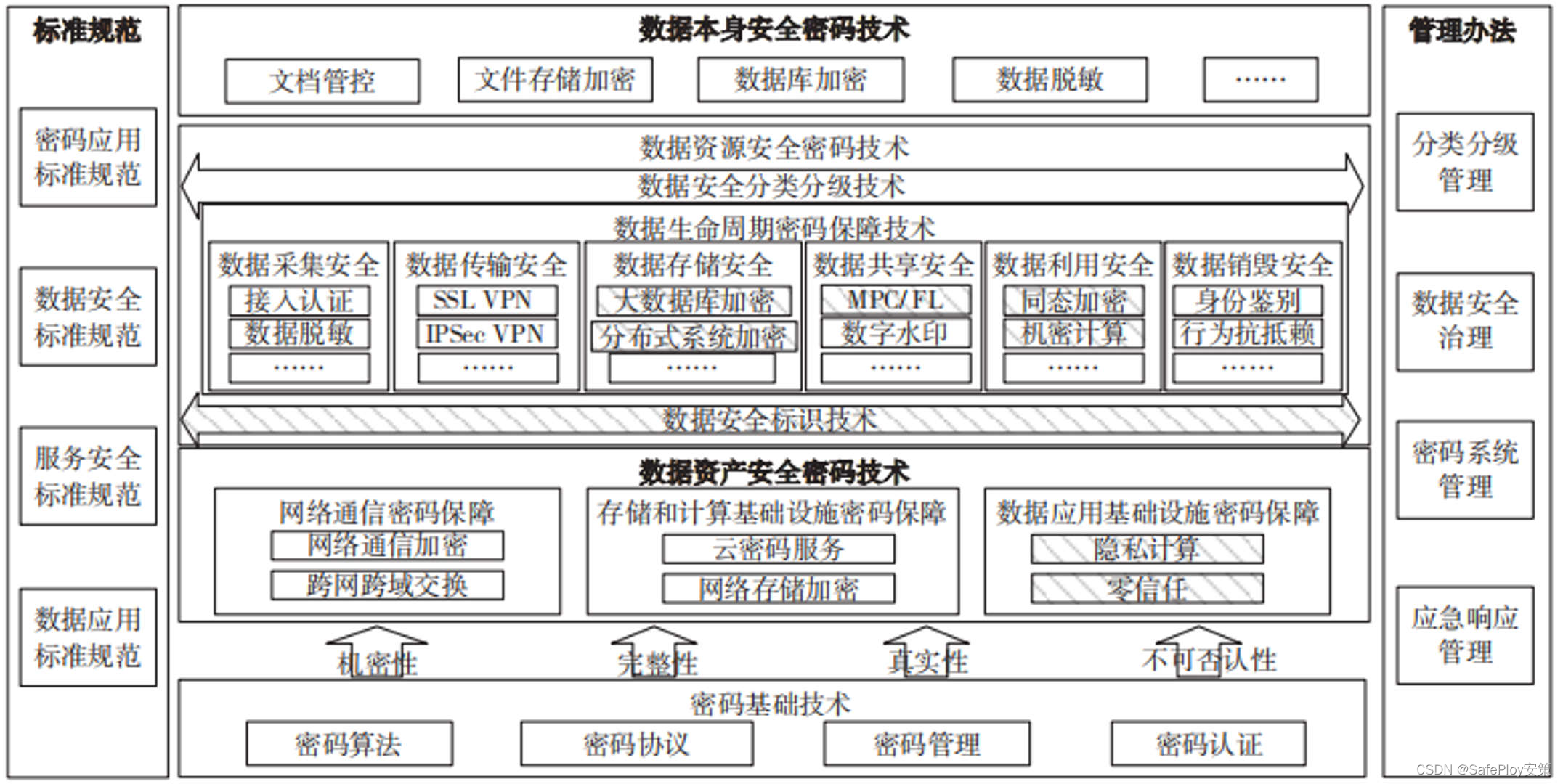

通过对数据安全不同发展阶段的安全需求和保障对象进行研究,基于密码技术提出涵盖数据本身安全、数据资源安全、数据资产安全 3 个层面的密码保障技术体系,综合分析该体系所采用的主流密码技术,并提炼面向数据要素安全的密码服务保障能力体系,从而为数据要素市场安全发展提供密码技术应用指导,支撑数据要素作用的发挥。

随着数据跃升为新型生产要素,数据安全的内涵在不断拓展,从最初的保护数据载体上的信息安全,到对数据承载的个人权益、产业利益和国家利益进行安全保护,再发展到通过数据安全保护促进数据合法有序开发利用,护航国家数字经济高质量发展 。数据安全保障的目标和对象,也随着数据安全的发展分为 3 个层面:

一、是保障数据本身安全,针对数据本身,通过采取文件加密、数据库加密等技术保护数据及数据承载信息的安全。

二、是保障数据资源安全,在数据共享、数据利用等流程中保障数据资源采集、传输、存储、共享、利用、销毁等生命周期安全可控。

三、是保障数据资产安全,即保护数据资产处理所涉及的网络、存储计算、开发交易等基础设施安全,防止数据基础设施上承载的数据资产丢失、泄露、被篡改,保障数据运营、交易业务正常运行,维护数据要素市场安全。

一、数据安全发展的 3 个阶段

1.1 数据本身安全阶段

以电子政务、电子商务、电子社区等业务应用的信息化发展为标志,承载业务信息的数据越来越多,数据本身的安全也成为信息安全关注的重点。数据本身安全阶段主要关注承载业务信息的数据本身安全,主要保障数据在传输、存储过程中的安全。保障对象主要为电子文档、数据库等数据。

1.2 数据资源安全阶段

以云计算和大数据等技术的发展为标志。如今,数据呈现大量汇聚、共享趋势,数据要素也从无序、散乱的非结构化数据转变为可分析、利用的结构化、半结构化的有序数据,逐渐实现数据的资源化。数据资源安全阶段主要关注数据资源的安全治理方面,需要保障大量数据汇聚、数据共享利用等场景中数据资源采集、传输、存储、共享、使用、销毁全生命周期安全,保障对象也由电子文件、数据库等传统数据发展到具有数据量大(Volume)、数据种类多(Variety)、数据价值密度低(Value)、数据产生和处理速度快(Velocity)特征的大数据方面 。

1.3 数据资产安全阶段

以数据成为新型生产要素为标志。由中共中央、国务院对外发布的《关于构建数据基础制度更好发挥数据要素作用的意见》等政策,从国家层面为数据产权、流通交易、收益分配、安全治理等方面构建了数据基础制度,提出政策举措。数据要素的运营、交易需求愈发迫切。数据也完成由数据资源到数据资产的转变,数据安全目标开始聚焦到数据资产安全方面。数据资产安全阶段主要关注数据资产化后数据要素的开发利用、运营交易的安全性。保障对象主要为数据要素运营的物理网络设施、存储计算设施和数据应用设施等数据基础设施。

二、数据安全密码技术

密码技术是保障网络安全最有效、最可靠、最经济的关键核心技术。本文针对数据安全目标和保障对象,围绕数据本身安全、数据资源安全、数据资产安全 3 个层面,综合分析信息安全行业常用密码应用技术,设计了以密码为核心的数据安全技术体系。

2.1 数据本身安全密码技术

目 前, 在 行 业 应 用 领 域, 面 向 数 据 本 身安全的主流密码技术包括文档管控技术、文件存储加密技术、数据库加密技术和数据脱敏技术。

2.1.1 文档管控技术

文档管控技术面向非结构化电子文件数据,基于密码技术提供集中式电子文档加密存储、身份鉴权认证、文件授权访问控制、受控流转等服务,用于解决电子文档的安全管理控制问题。

2.1.2 文件存储加密

利 用 磁 盘 加 密、 文 件 系 统 加 密 等 技 术,实现对本地存储文件数据的加密保护。常见的磁盘加密技术包括 Linux 系统的 dm-crypt、Windows 系统的 BitLocker 等。常见文件系统加密技术包括基于用户空间文件系统(Filesystem in Userspace,FUSE)的 EncFS、Cryptomator 等。

2.1.3 数据库加密

该技术主要采用透明加解密、列加密等技术方式,对数据库中存储的明文数据进行加密存储、访问权限控制等。通过对数据库进行加密,能够有效地防止敏感数据被外部非法入侵窃取、内部高权限用户窃取、合法用户违规访问而引发的安全风险。数据库加密技术根据加密位置的不同,可以分为应用层加密、数据库代理加密、数据库加密、数据库文件系统加密、存储磁盘加密等不同技术路线。

2.1.4 数据脱敏

数据脱敏技术是指采取泛化、随机、扰乱、加密等技术对敏感数据进行处理,消除原始数据中的敏感信息,并保留目标业务所需的数据特征或内容的数据处理过程。数据脱敏主要应用于数据分析、测试开发、数据共享等场景。数据脱敏技术根据数据脱敏的实时性和应用场景的不同,可分为动态脱敏技术和静态脱敏技术。基于密码的数据脱敏主要包括保留格式加密、对称算法加密等技术。

2.2 数据资源安全密码技术

数据资源安全密码技术是指基于数据资源安全分类分级和密码标识,围绕数据采集、数据传输、数据存储、数据共享、数据利用、数据销毁等环节建立的数据资源生命周期密码保护技术。主要包括数据安全分类分级、数据安全标识、数据生命周期密码保障等技术。

2.2.1 数据安全分类分级技术

数据安全分类分级技术是指综合运用分类分级策略生成与数据分类分级知识库建立,以及数据特征识别、知识图谱分析等技术,智能化识别数据资源的类型和安全级别,用于对敏感数据按照安全类别、级别分级采取不同强度、粒度的密码安全措施,进行分级管控。

2.2.2 数据安全标识技术

数据安全标识技术是指对敏感数据添加标记信息,唯一标识数据身份,并绑定数据类别、级别等安全属性,是数据安全分级管控的关键。数据安全标识一般分为绑定式和分离式两种。数据安全标识作为数据安全治理的基础依据,需要基于签名、杂凑算法的消息验证码(Hash based Message Authentication Code,HMAC)等密码技术建立数据标识与数据本身之间的强绑定关系,防止标识篡改和仿冒。

2.2.3 数据生命周期密码保障技术

(1)数据采集安全。主要基于密码的采集源接入认证和数据完整性校验技术,保障采集源的安全可行,并防止数据在采集过程中被非法篡改。

(2)数据传输安全。通常采用虚拟专用网络(Virtual Private Network,VPN) 技 术 保 护 数据传输的机密性和完整性。包括安全网络协议层 虚 拟 专 用 网(Internet Protocol Security Virtual Private Network,IPSec VPN) 和 安 全 套 接 字 层虚 拟 专 用 网(Secure Socket Layer Virtual Private Network,SSL VPN)技术。其中,IPSec VPN 工作在网络层,通过构建加密隧道保护网络到网络之间通信的机密性和完整性。SSL VPN 工作在传输控制协议 / 用户数据包协议(Transmission Control Protocol/ User Datagram Protocol,TCP/UDP)层,构建加密会话,保护终端到应用服务器之间通信的机密性和完整性。

(3)数据存储安全。数据资源存储加密技术通常包括大数据库加密技术和分布式系统加密技术。其中,大数据库加密技术通常包括MongoDB TDE 加密技术,HIVE、HBase 等大数据库网关加密。分布式系统加密技术通常包括实现 Hadoop 透明加密的 Encryption Zone 技术,面向简便存储服务(Simple Storage Service,S3)对象加密、通用互联网文件系统(Common Internet File System,CIFS)、 网 络 文 件 系 统(Network File System,NFS)文件加密的加密网关技术。

(4)数据共享安全。针对数据共享安全保障,通常可采用安全多方计算、联邦计算等技术。

(5)数据利用安全。针对数据资源安全利用,通常可采用同态加密技术,以及基于可信硬件的机密计算技术。

(6)数据销毁安全。主要关注数据销毁的身份鉴别和行为抗抵赖,可采用公钥基础设施(Public Key Infrastructure,PKI)等密码技术,基于数字证书实现数据销毁操作的身份鉴别、操作行为抗抵赖签名。

2.3 数据资产安全密码技术

数据资产安全密码技术主要包括网络通信密码保障技术、存储以及计算基础设施密码保障技术和数据应用基础设施密码保障技术,主要目标是保障数据资产开发利用、运营交易的基础设施安全。

2.3.1 网络通信密码保障技术

可按照通信双方是否在同一个物理网络内,分为网络通信加密技术、跨网跨域数据交换技术。

(1)网络通信加密。主要基于 IPSec VPN等网络通信加密措施构建基础的安全通信网络,实现数据交易双方或多方的通信安全。

(2)跨网跨域交换。主要解决跨两个或多个不同等级物理网络之间的数据安全交换问题。通常基于物理隔离信息单向导入设备、物理隔离与信息交换设备等实现跨网数据交换过程中的协议剥离,并在交换过程中融合数据标识,实现跨网跨域交换过程中的标识检测,防止数据违规交换。

2.3.2 存储和计算基础设施密码保障技术

主要为需要进行数据要素存储和计算的基础设施提供密码保障,通常采用云密码服务技术、网络存储加密技术等。

(1)云密码服务。根据存储和计算基础设施不同层次的密码保障需求,可以把云密码服务技术分为云密码资源服务、云密码功能服务、云密码业务服务 3 个层次 。

①云密码资源服务(Cryptography Resource as a Service,CRaaS)。以密码基础设施、密码设备集群等为基础,提供包括密码算法服务、证书管理服务、密钥管理服务、随机数服务等基本的弹性化密码服务功能。

②云密码功能服务(Cryptography Function as a Service,CFaaS)。基于云密码资源服务,将面向应用场景的密码功能集合在一起,打包成易部署、易使用的虚拟机模板、微服务模板,在云中以虚拟机实例、微服务实例、软件中间件的形态对存储和计算的设施提供密码保障。

③云密码业务服务(Cryptography Business as a Service,CBaaS)。实现密码技术和应用业务的内生融合,将密码技术与应用系统数据处理流程进行融合,形成一体的密码内生安全系统,提供密码应用即服务。

(2)网络存储加密技术。面向数据中心大规模网络存储场景提供加密保护。当前,数据中心大规模存储系统通常采用网络通道存储区域 网 络(Internet Protocol Storage Area Network,IP SAN)、光纤通道存储区域网络(Fibre Channel Storage Area Network,FC SAN)、网络附加存储(Network Attached Storage,NAS) 等 集 中 式 数据存储系统。针对这些大规模数据存储系统的安全性,可采用存储加密网关技术,在存储网络层面提供网关式加密保护,实现对大规模存储系统的弹性化、透明化数据加密保护。

2.3.3 数据应用基础设施密码保障技术

主要为需要进行数据交易、数据开发、数据运营等数据应用的基础设施提供密码保障,通常采用隐私计算技术、零信任技术等。

(1)隐私计算技术。面向数据利用方和数据持有方分离的场景,以分布式区块链技术为支撑,综合运用联邦计算、安全多方计算、同态加密等技术构建数据不出域情况下的“可用不可见”安全分析计算体系,满足敏感数据“存算分离”场景下的数据计算需求。

(2)零信任技术。零信任技术一般由零信任客户端、零信任控制中心和零信任分析中心构成。零信任技术要求无论位于网络内部还是外部的所有用户,都需要经过身份验证、授权和持续验证,然后才能访问应用程序和敏感数据。零信任技术能够有效应对传统网络安全机制缺乏内部流量检查、部署缺乏灵活性,以及单点故障带来的风险和威胁等问题。并且,零信任技术通过缩小信任边界、持续动态评估等关键机制实现了数据要素的纵深防护,有效支撑数据资产的安全运营、安全交易 。

2.4 密码基础技术

密码基础技术主要包括密码算法、密码协议等密码基础理论,以及密码管理、密码认证等密码管理基础设施。其中,密码算法方面,除对称、非对称、杂凑算法外,通常还包括行业前沿和热点研究的同态加密、差分隐私等新型密码算法。密码协议方面,除传统的身份认证、密钥协商、传输加密协议外,通常还涉及不经意传输、安全多方计算、联邦计算等隐私计算协议。密码管理方面,主要包括密钥的生成、存储、分发、使用、销毁等密钥生命周期管理技术。密码认证方面,主要包括公钥基础设施等电子认证技术。

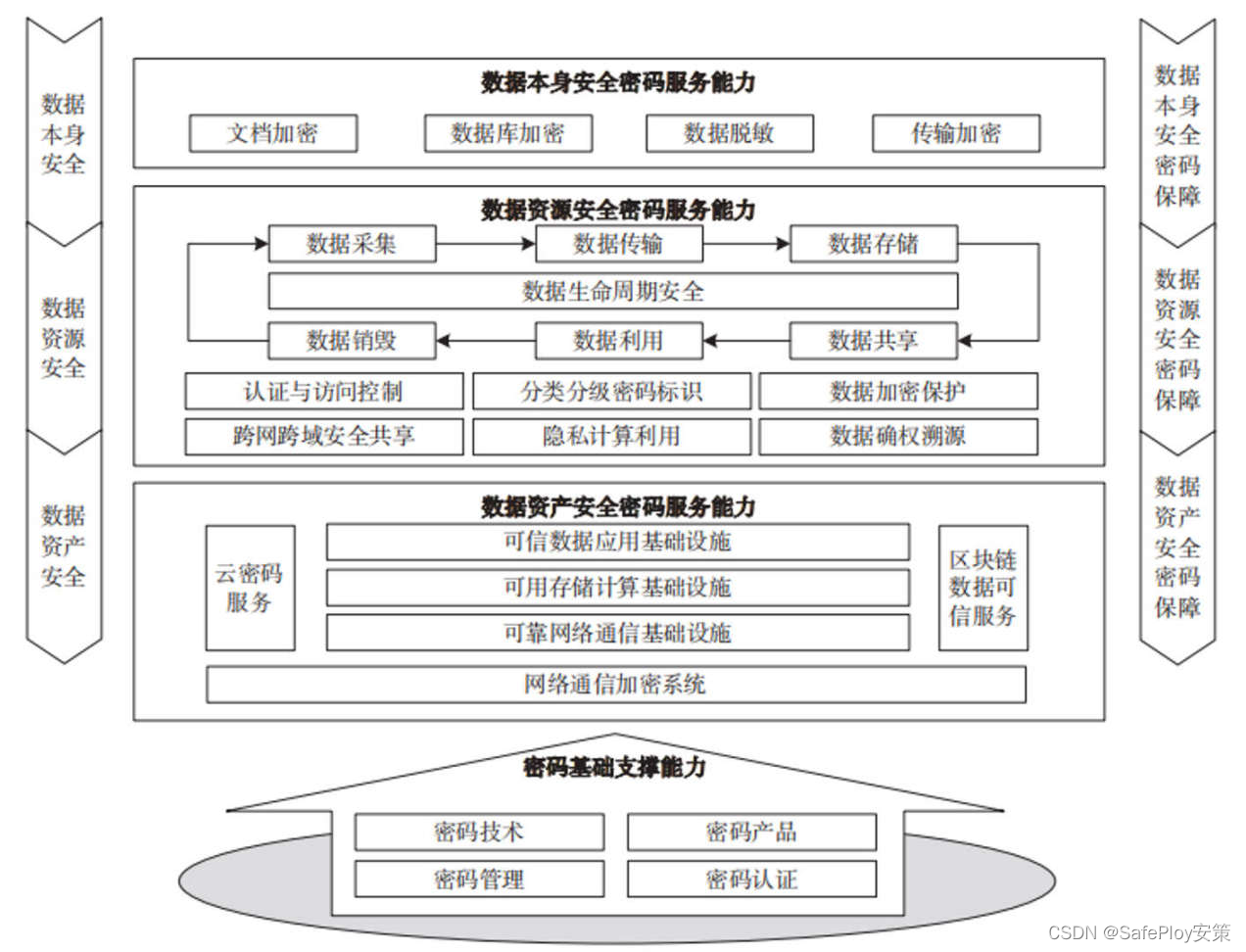

三、数据安全密码保障能力

基于数据安全密码技术体系内多种密码技术的综合应用,围绕数据要素市场安全保障,可打造涵盖数据本身安全、数据资源安全、数据资产安全的多层次、体系化密码服务,构建密码保障能力体系,为数据要素市场的健康发展保驾护航。

3.1 数据本身安全密码服务能力

数据本身安全密码服务方面,基于密码技术可围绕数据库、电子文件等数据本身提供安全防护能力。提供包括文档加密、数据库加密、数据脱敏(保留格式加密)、传输加密等密码服务。

3.2 数据资源安全密码服务能力

数据资源安全密码服务方面,基于密码技术可围绕数据采集、数据传输、数据存储、数据共享、数据利用、数据销毁等数据资源全生命周期提供安全防护能力。提供包括认证与访问控制、分类分级密码标识、数据加密保护、跨网跨域安全共享、隐私计算利用、数据确权溯源等密码服务。

3.3 数据资产安全密码服务能力

数据资产安全密码服务方面,基于密码技术可围绕数据要素分析利用、数据交易等数据运营场景构建可靠网络通信基础设施、可用存储计算基础设施、可信数据应用基础设施,在数据基础设施层面提供密码保障。其中,可靠网络通信基础设施方面,通过在通信网络基础上提供网络通信加密服务,保障数据要素通信安全。可用存储计算基础设施方面,基于云计算和大数据密码保障技术可为基础设施即服务(Infrastructure as a Service,IaaS)、平台即服务(Platform as a Service,PaaS)、软件即服务(Software as a Service,SaaS)等提供平台层面的云计算密码服务、大数据平台密码服务,保障存储计算基础设施安全。可信数据应用基础设施方面,基于区块链、隐私计算等密码技术构建可信数据应用基础设施,为数据要素确权交易、数据运营等提供存证登记、隐私计算等密码服务,保障数据要素应用和运营安全。

3.4 密码基础支撑能力

密码基础支撑方面,提供密码运算服务和密码管理支撑能力。主要包括提供密码运算服务的密码技术、密码产品,以及提供统一密码资源和密钥管理、数字证书管理的密码管理和密码认证基础设施。

结 语

随着数字经济的发展,针对数据的应用从最早的非结构化数据到可供分析利用的数据资源,再到具备经济价值可运营交易的数据资产。数据要素的概念不断延伸,所发挥的作用也越来越大,数据安全的内涵在不断拓展,数据安全保障的对象也在不断延伸。本文设计了以密码为核心的数据安全技术体系,并提出基于密码服务的数据安全密码保障能力体系,能够为数据要素安全保障系统设计提供密码技术应用指导。安策公司的技术团队主要面向密码技术在数据安全方面的应用开展,对防火墙、数据防泄漏等传统安全技术的应用没有覆盖,在实际应用中需要综合运用密码和安全两个方面的技术为数据要素安全提供保障,健全防护体系,护航数据要素市场健康发展。

相关文章:

数据安全发展趋势与密码保护技术研究

随着数据跃升为新型生产要素,数据安全的内涵也从数据本身安全、数据资源安全,发展到数据资产安全三个层面提出了不同的要求,本文就是详细探讨数据安全的这三个层面的安全内容进行分析。 通过对数据安全不同发展阶段的安全需求和保障对象进行研…...

368周赛leetcode

1 2题元素和最小的山形三元组 经典动规 题目内容 给你一个下标从 0 开始的整数数组 nums 。 如果下标三元组 (i, j, k) 满足下述全部条件,则认为它是一个 山形三元组 : i < j < k nums[i] < nums[j] 且 nums[k] < nums[j] 请你找出 num…...

Vue 的 nextTick:深入理解异步更新机制

目录 一、前言 二、Vue.js 异步更新机制简述 三、Vue.nextTick原理 四、nextTick 的应用场景 1. 获取更新后的 DOM 元素 2. 在 DOM 更新后执行自定义的回调函数 3. 解决事件监听器中的更新问题 五、Vue.nextTick与其他异步更新方法的比较 六、总结 一、前言 Vue.js&a…...

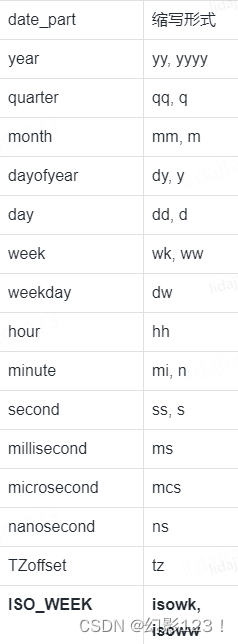

SQL关于日期的计算合集

前言 在SQL Server中,时间和日期是常见的数据类型,也是数据处理中重要的一部分。SQL Server提供了许多内置函数,用于处理时间和日期数据类型。这些函数可以帮助我们执行各种常见的任务,例如从日期中提取特定的部分,计…...

shell_44.Linux使用 getopt 命令

使用 getopt 命令 getopt 命令在处理命令行选项和参数时非常方便。它能够识别命令行参数,简化解析过程 1. 命令格式 getopt 命令可以接受一系列任意形式的命令行选项和参数,并自动将其转换成适当的格式。 getopt 的命令格式如下: getopt opt…...

Linux备份Docker的mysql数据并传输到其他服务器保证数据级容灾

目录 简介什么是容灾 ?容灾的分类容灾和备份有什么连系 ? 数据级容灾备份步骤1、scp命令:用于Linux之间复制文件和目录2、编写备份数据库脚本3、crontab定时任务执行脚本4、测试 应用级容灾业务级容灾 简介 为了防止客户系统的数据丢失&…...

【vue+nestjs】qq第三方授权登录【超详细】

项目场景: 前端使用vue3ts 后端使用nestjs 1.申请appId,appKey 1.进入qq互联官网。创建应用 特别注意 1.在填写网站回调域时,需要你线上真实能访问的。不然审核不通过。我的回调地址是前端路由地址 2.如果你想本地调试,回调到你的线上地址。你可以在本…...

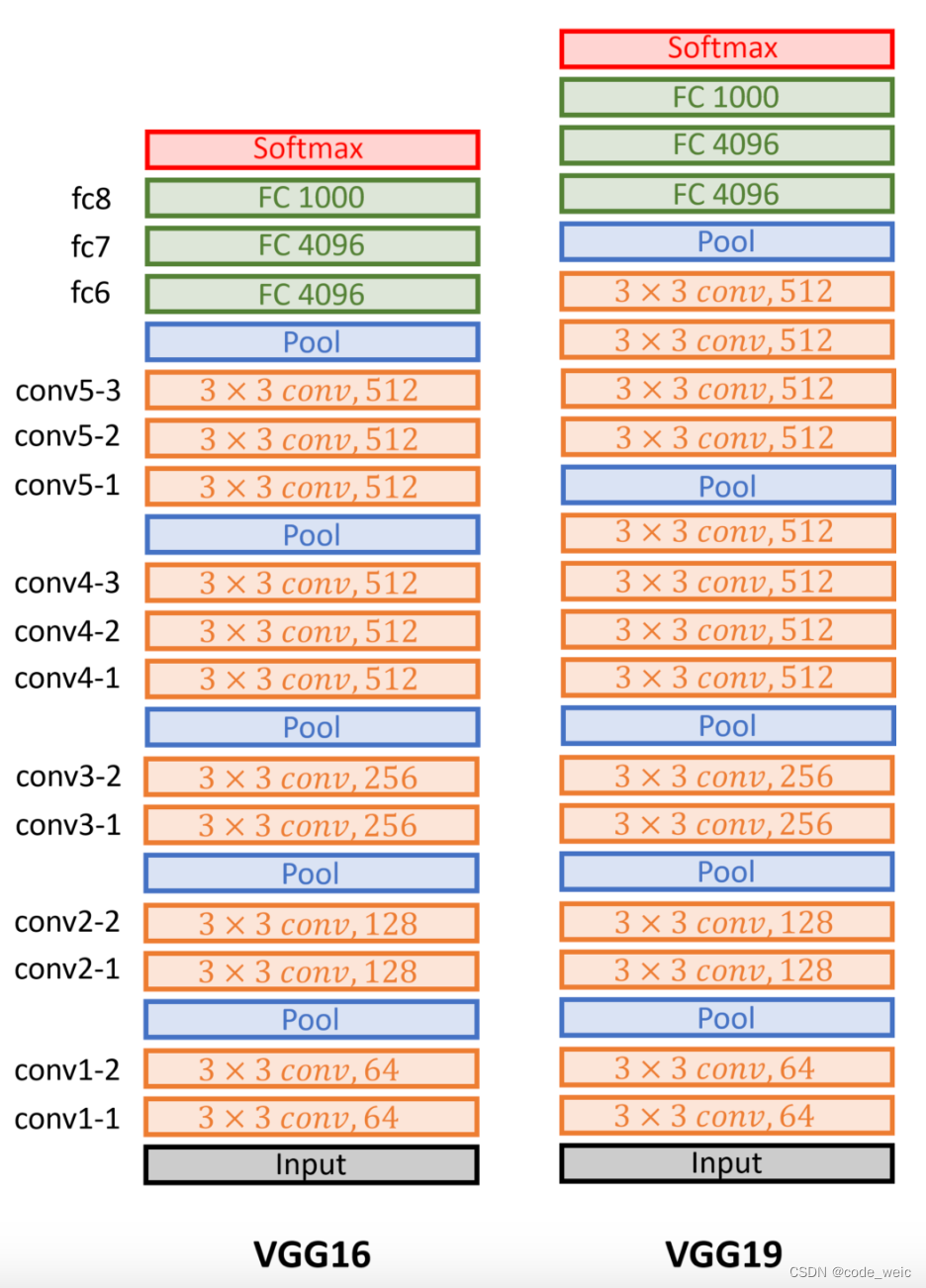

经典卷积神经网络 - VGG

使用块的网络 - VGG。 使用多个 3 3 3\times 3 33的要比使用少个 5 5 5\times 5 55的效果要好。 VGG全称是Visual Geometry Group,因为是由Oxford的Visual Geometry Group提出的。AlexNet问世之后,很多学者通过改进AlexNet的网络结构来提高自己的准确…...

/系统测试(ST)/用户验收测试(UAT))

系统集成测试(SIT)/系统测试(ST)/用户验收测试(UAT)

文章目录 单元测试集成测试系统测试用户验收测试黑盒测试白盒测试压力测试性能测试容量测试安全测试SIT和UAT的区别 单元测试 英文 unit testing,缩写 UT。测试粒度最小,一般由开发小组采用白盒方式来测试,主要测试单元是否符合“设计”。 …...

Android Gradle8.0以上多渠道写法以及针对不同渠道导入包的方式,填坑!

目录 多渠道的写法 针对多渠道引用不同的包 There was a failure while populating the build operation queue: Could not stat file E:\xxxx\xxxx\xxxx\app\src\UAT\libsUAT\xxx-provider(?)-xx.aar 最近升级了Gradle8.3之后,从Groovy 迁移到 Kotlinÿ…...

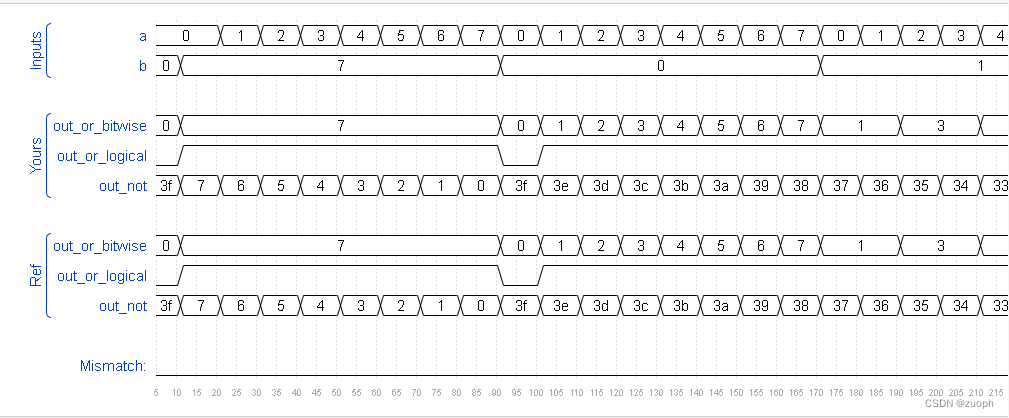

hdlbits系列verilog解答(向量门操作)-14

文章目录 一、问题描述二、verilog源码三、仿真结果 一、问题描述 构建一个具有两个 3 位输入的电路,用于计算两个向量的按位 OR、两个向量的逻辑 OR 以及两个向量的逆 (NOT)。将b反相输出到out_not上半部分,将a 的反相输出到out…...

)

工厂模式(初学)

工厂模式 1、简单工厂模式 是一种创建型设计模式,旨在通过一个工厂类(简单工厂)来封装对象的实例化过程 运算类 public class Operation { //这个是父类private double num1; //运算器中的两个值private double num2;public double getNu…...

python试题实例

背景: 在外地出差,突然接到单位电话,让自己出一些python考题供新人教育训练使用,以下是10道Python编程试题及其答案: 1.试题:请写一个Python程序,计算并输出1到100之间所有偶数的和。 答案&am…...

)

Java Heap Space问题解析与解决方案(InsCode AI 创作助手)

Heap Space问题是Java开发中常见的内存溢出问题之一,我们需要理解其原因和表现形式,然后通过优化代码、增加JVM内存和使用垃圾回收机制等方法来解决。 一、常见报错 java.lang.OutOfMemoryError: Java heap space二、Heap Space问题的原因 对象创建过…...

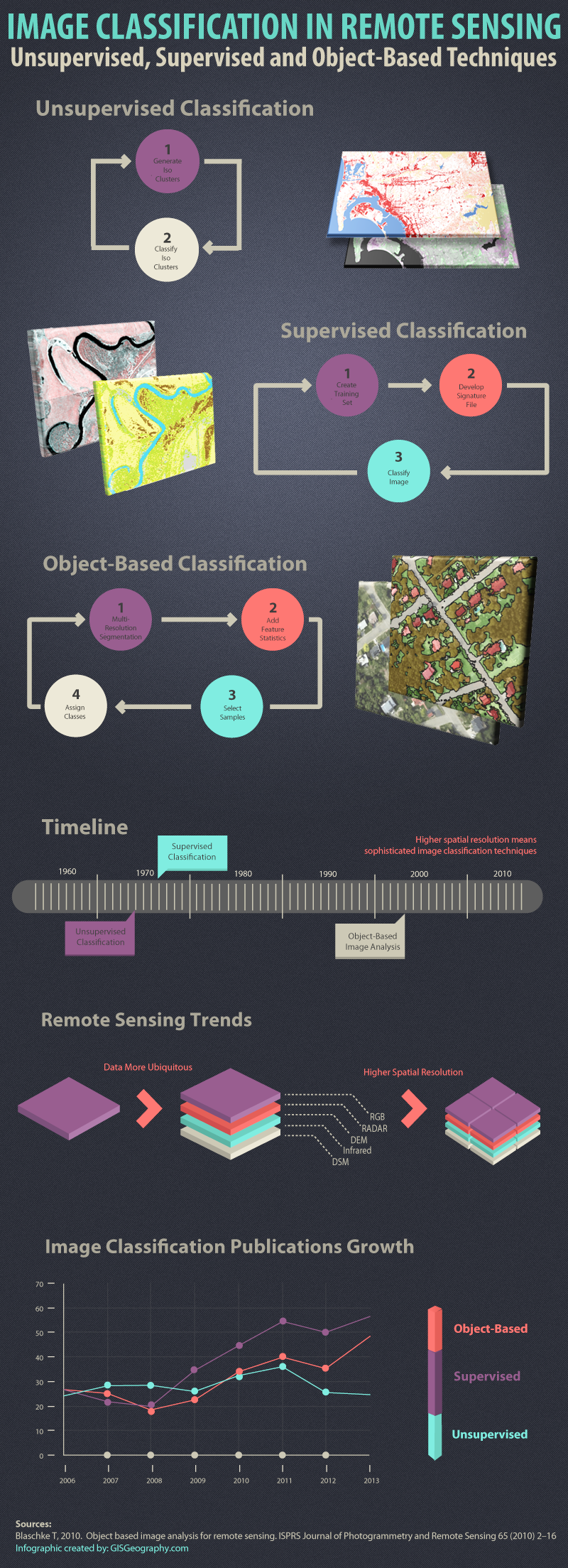

基于遥感影像的分类技术(监督/非监督和面向对象的分类技术)

遥感图像分类技术 “图像分类是将土地覆盖类别分配给像素的过程。例如,类别包括水、城市、森林、农业和草原。”前言 – 人工智能教程 什么是遥感图像分类? 遥感图像分类技术的三种主要类型是: 无监督图像分类监督图像分类基于对象的图像分析…...

方法)

插入兄弟元素 insertAfter() 方法

insertAfter() 方法在被选元素后插入 HTML 元素。 提示:如需在被选元素前插入 HTML 元素,请使用 insertBefore() 方法。 语法 $(content).insertAfter(selector)例子: $("<span>Hello world!</span>").insertAfter(…...

【C++项目】高并发内存池第二讲中心缓存CentralCache框架+核心实现

CentralCache 1.框架介绍2.核心功能3.核心函数实现介绍3.1SpanSpanList介绍3.2CentralCache.h3.3CentralCache.cpp3.4TreadCache申请内存函数介绍3.5慢反馈算法 1.框架介绍 回顾一下ThreadCache的设计: 如图所示,ThreadCache设计是一个哈希桶结构&…...

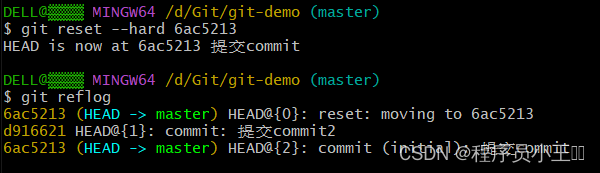

Git基础教程

一、Git简介 1、什么是Git? Git是一个开源的分布式版本控制系统,用于敏捷高效地处理任何或大或小的项目。 Git是Linus Torvalds为了帮助管理Linux内核开发而开发的一个开放源代码的版本控制软件。 Git与常用的版本控制工具CVS、Subversion等不同&#…...

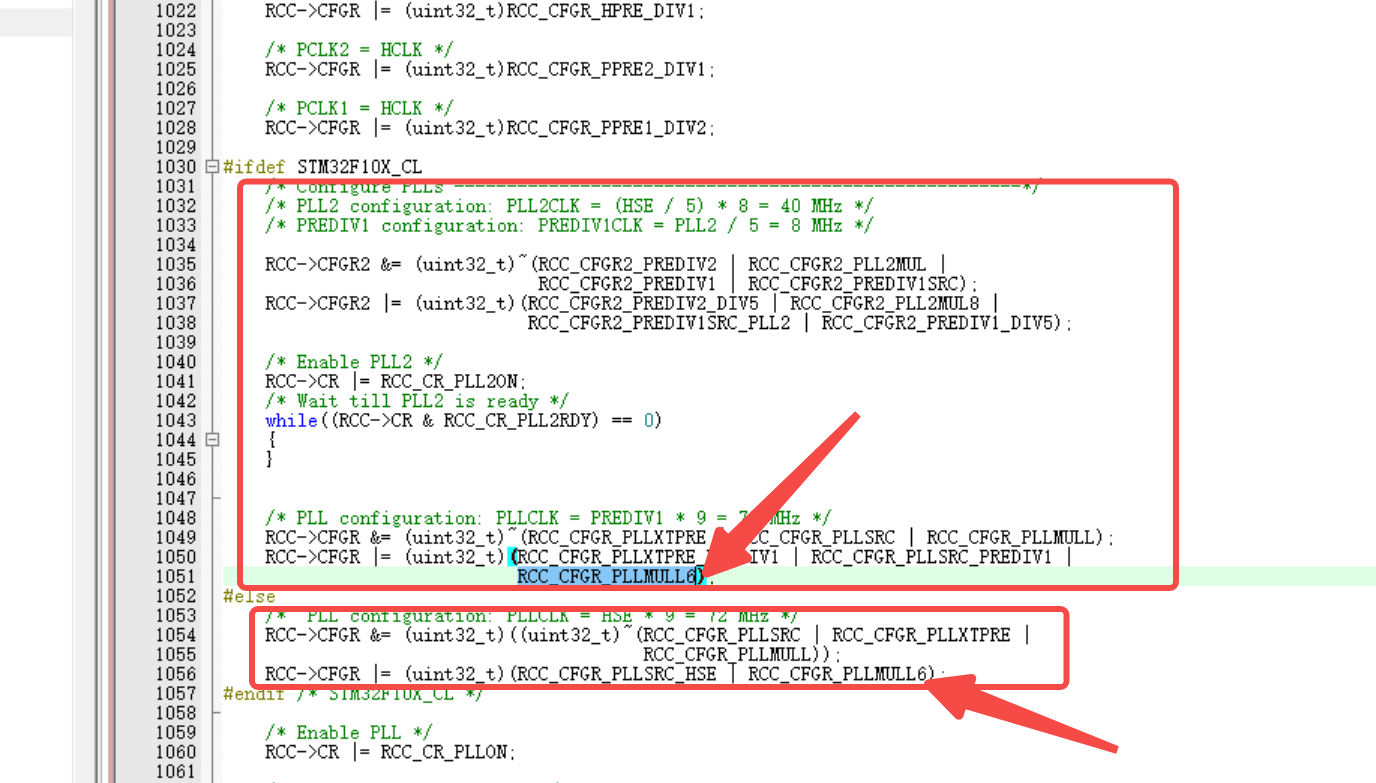

stm32外部时钟为12MHZ,修改代码适配

代码默认是8MHZ的,修改2个地方: 第一个地方是这个文件的这里: 第二个地方是找到这个函数: 修改第二个地方的这里:...

【数据结构】八大排序

目录 1. 排序的概念及其作用 1.1 排序的概念 1.2 排序运用 1.3 常见的排序算法 2. 常见排序算法的实现 2.1 插入排序 2.1.1 基本思想 2.1.2 直接插入排序 2.1.3 希尔排序(缩小增量排序) 2.2 选择排序 2.2.1 基本思想 2.2.2 直接选择排序 2.2…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

基于Uniapp开发HarmonyOS 5.0旅游应用技术实践

一、技术选型背景 1.跨平台优势 Uniapp采用Vue.js框架,支持"一次开发,多端部署",可同步生成HarmonyOS、iOS、Android等多平台应用。 2.鸿蒙特性融合 HarmonyOS 5.0的分布式能力与原子化服务,为旅游应用带来…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

Mac软件卸载指南,简单易懂!

刚和Adobe分手,它却总在Library里给你写"回忆录"?卸载的Final Cut Pro像电子幽灵般阴魂不散?总是会有残留文件,别慌!这份Mac软件卸载指南,将用最硬核的方式教你"数字分手术"࿰…...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...

微软PowerBI考试 PL300-在 Power BI 中清理、转换和加载数据

微软PowerBI考试 PL300-在 Power BI 中清理、转换和加载数据 Power Query 具有大量专门帮助您清理和准备数据以供分析的功能。 您将了解如何简化复杂模型、更改数据类型、重命名对象和透视数据。 您还将了解如何分析列,以便知晓哪些列包含有价值的数据,…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

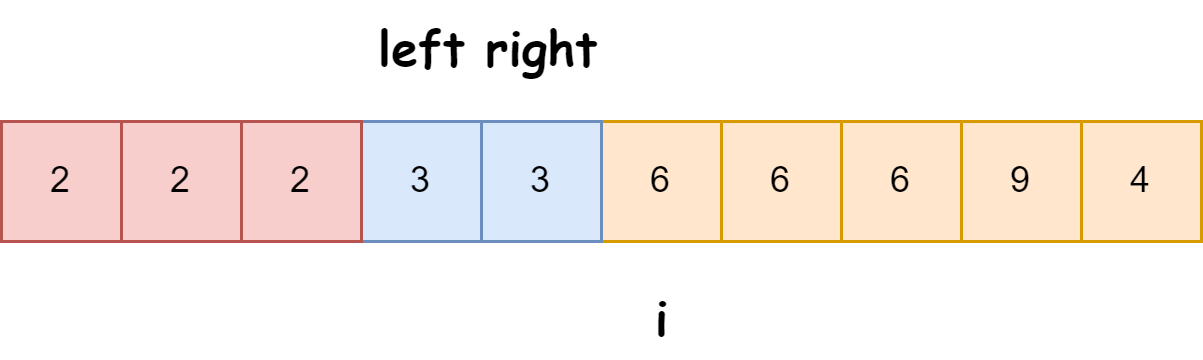

快速排序算法改进:随机快排-荷兰国旗划分详解

随机快速排序-荷兰国旗划分算法详解 一、基础知识回顾1.1 快速排序简介1.2 荷兰国旗问题 二、随机快排 - 荷兰国旗划分原理2.1 随机化枢轴选择2.2 荷兰国旗划分过程2.3 结合随机快排与荷兰国旗划分 三、代码实现3.1 Python实现3.2 Java实现3.3 C实现 四、性能分析4.1 时间复杂度…...