4.1 数据库安全性概述

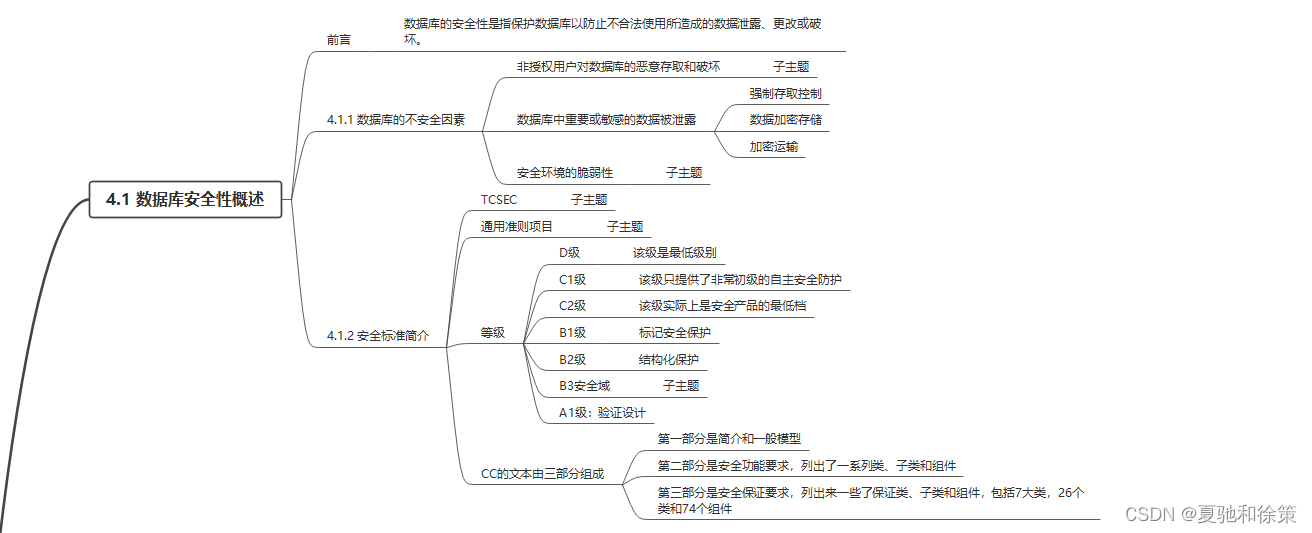

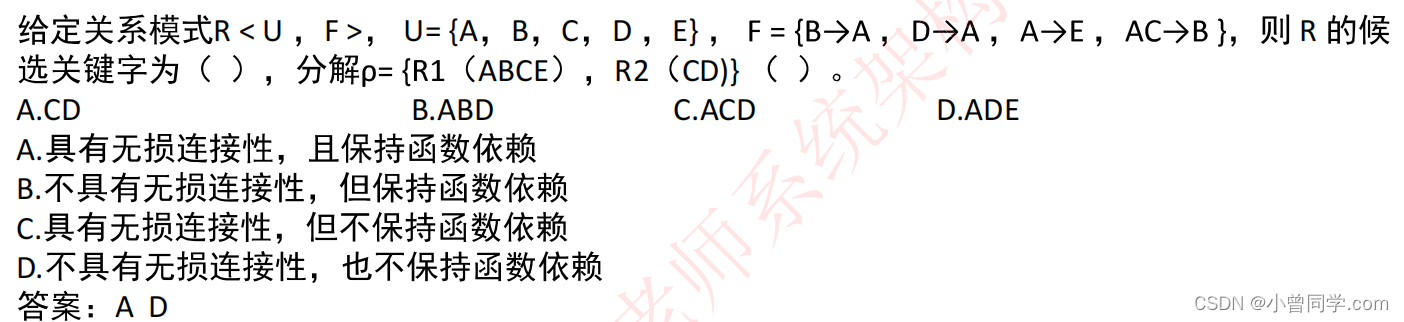

思维导图:

前言:

- **第一章回顾**:数据库特点 - 统一的数据保护功能,确保数据安全、可靠、正确有效。

- 数据保护主要涵盖:

1. **数据的安全性**(本章焦点)

2. 数据的完整性(第5章内容)

- **4.1 数据库安全性概述**:

- 定义:保护数据库,阻止非法使用导致的数据泄露、修改或破坏。

- 背景:所有计算机系统都有安全隐患,但数据库系统因集中存储大量数据并与众多用户共享,所以安全问题更显著。

- 重要性:系统安全保护的有效性是数据库系统主要的技术指标。

我的理解:

这段前言主要介绍了关于数据库安全性的基本概念及其在整个数据库系统中的重要性。以下是我对前言的简要理解:

1. **数据库的重要特点**:在第一章中,强调了数据库的一大特点是通过数据库管理系统来提供统一的数据保护功能。这是为了确保存储在其中的数据是安全、可靠、正确和有效的。

2. **数据保护的两大方面**:

- **数据安全性**:本章的焦点,它涉及确保数据不会被未经授权的个体泄露、更改或破坏。

- **数据完整性**:将在第5章中讨论,它涉及确保数据的完整和一致性。

3. **安全性的重要性和普遍性**:

- 任何计算机系统都可能面临安全隐患,这并不是数据库系统所独有的问题。

- 但是,数据库系统的特殊之处在于它集中存储了大量的数据,并且这些数据通常会被众多的最终用户直接共享。因此,对于数据库系统,安全性问题尤为关键和突出。

4. **技术指标**:一个数据库系统的好坏或效率可以通过其系统安全保护措施的有效性来判断。这表明,如何防止数据泄露或破坏是评估数据库系统的关键因素之一。

总之,这段前言为读者提供了一个对于数据库安全性的框架和背景,强调了在整个数据库管理中安全性的中心地位和重要性。

4.1.1 数据库的不安全因素

4.1.1 数据库的不安全因素

- **4.1.1 数据库的不安全因素**

1. **非授权用户的恶意行为**:

- 黑客和犯罪分子可能窃取用户名和用户口令,进行非法的数据访问、修改或破坏。

- **安全措施**:

- 用户身份鉴别

- 存取控制

- 视图技术

2. **数据泄露**:

- 黑客和敌对分子可能盗取数据库中的敏感数据。

- **安全措施**:

- 强制存取控制

- 数据加密存储

- 数据加密传输

- 审计功能:通过审计日志分析,提前发现潜在威胁,跟踪非授权行为。

3. **计算机系统的安全脆弱性**:

- 数据库安全与计算机硬件、操作系统、网络系统的安全性紧密关联。

- 操作系统和网络协议的安全脆弱性可能导致数据库安全问题。

- **随着Internet技术的发展**:计算机安全问题日益重要,对各种计算机产品和信息系统的安全要求增加。

- **方向**:逐步建立了"可信计算机系统"的概念和标准,以满足民用和军用需求。

我的理解:

这一节主要探讨了数据库可能面临的不安全因素和如何对抗这些威胁。以下是对这些概念的解析和理解:

1. **非授权用户的恶意行为**:

- 意思是有些用户,特别是黑客和犯罪分子,可能会未经许可地访问数据库。他们可能会偷取其他用户的登录信息,以冒充合法用户身份来破坏数据。

- **对策**:数据库管理系统通过用户身份验证、访问控制和视图技术来防止非法访问和修改数据。这些措施能够确定访问者是否有权限,并限制他们可以访问或修改的数据范围。

2. **数据泄露**:

- 数据库中可能含有机密或敏感信息。黑客和敌对分子努力盗取这些数据,这可能对个人、公司或国家安全构成威胁。

- **对策**:为了确保数据安全性,数据库管理系统采用了多种技术,例如强制存取控制、数据加密存储和数据加密传输。此外,还有审计功能,它能通过分析访问日志来检测和跟踪任何潜在的非法访问或数据修改。

3. **计算机系统的安全脆弱性**:

- 数据库的安全性不仅仅是数据库本身的问题,还与其运行的计算机系统的安全性紧密相关。如果操作系统、网络或硬件有漏洞,数据库可能会受到威胁。

- **趋势**:随着Internet技术的发展,计算机系统面临的安全威胁也在增加。为了应对这些挑战,产业界和研究界都在寻求更高的安全标准和实践,如“可信计算机系统”。

总的来说,这一节强调了数据库安全的重要性,分析了可能对数据库造成威胁的主要因素,并介绍了为确保数据安全而采用的多种措施和技术。

4.1.2 安全标准简介

4.1.2 安全标准简介

-

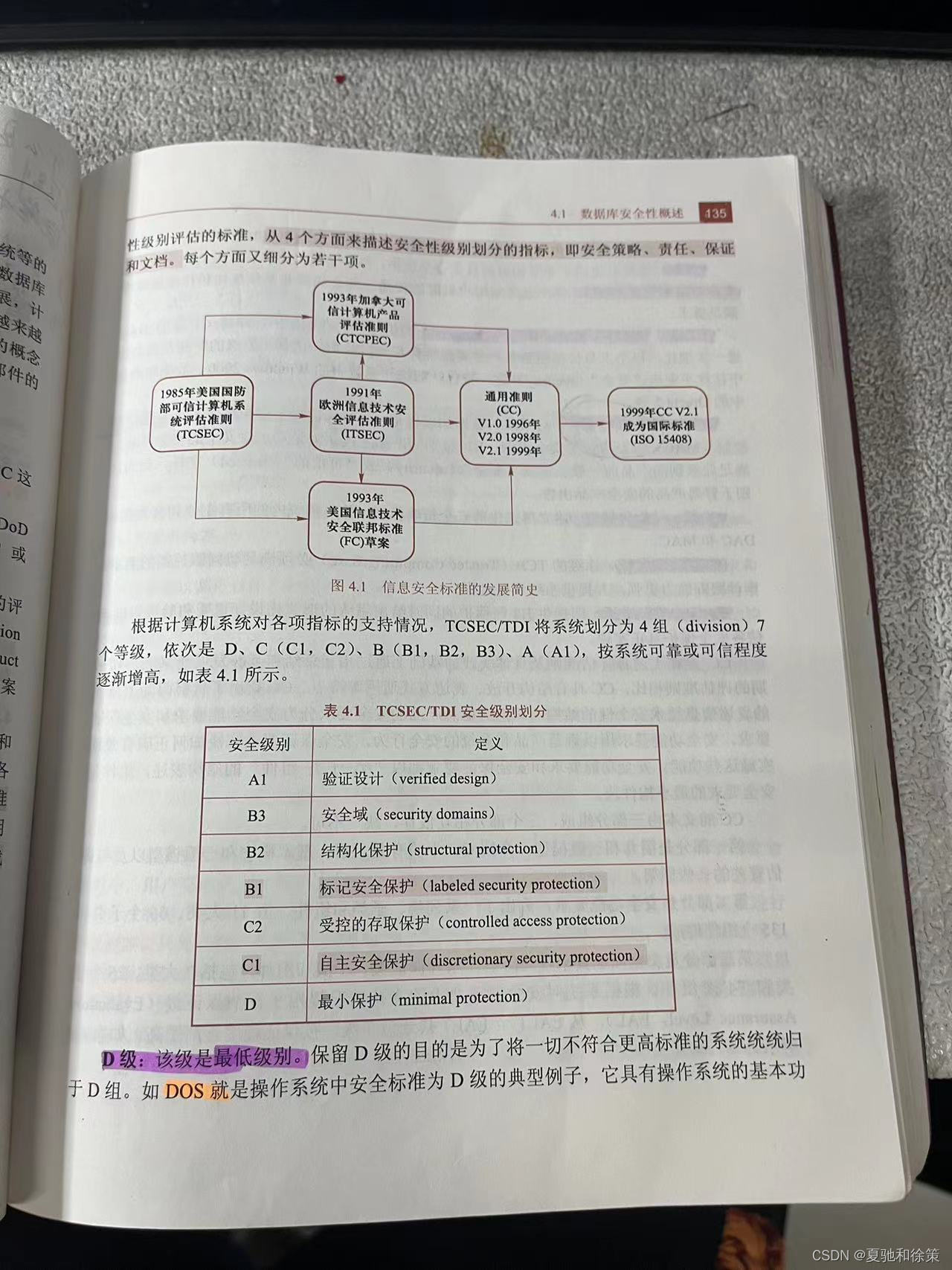

TCSEC (桔皮书):

- 由美国国防部于1985年发布的《DoD可信计算机系统评估准则》。

- 1991年,美国国家计算机安全中心发布了TCSEC的扩展版本,关注于数据库管理系统的安全性,被称为TCSEC/TDI或紫皮书。

- 定义了数据库管理系统的设计和实现中的安全级别评估标准。

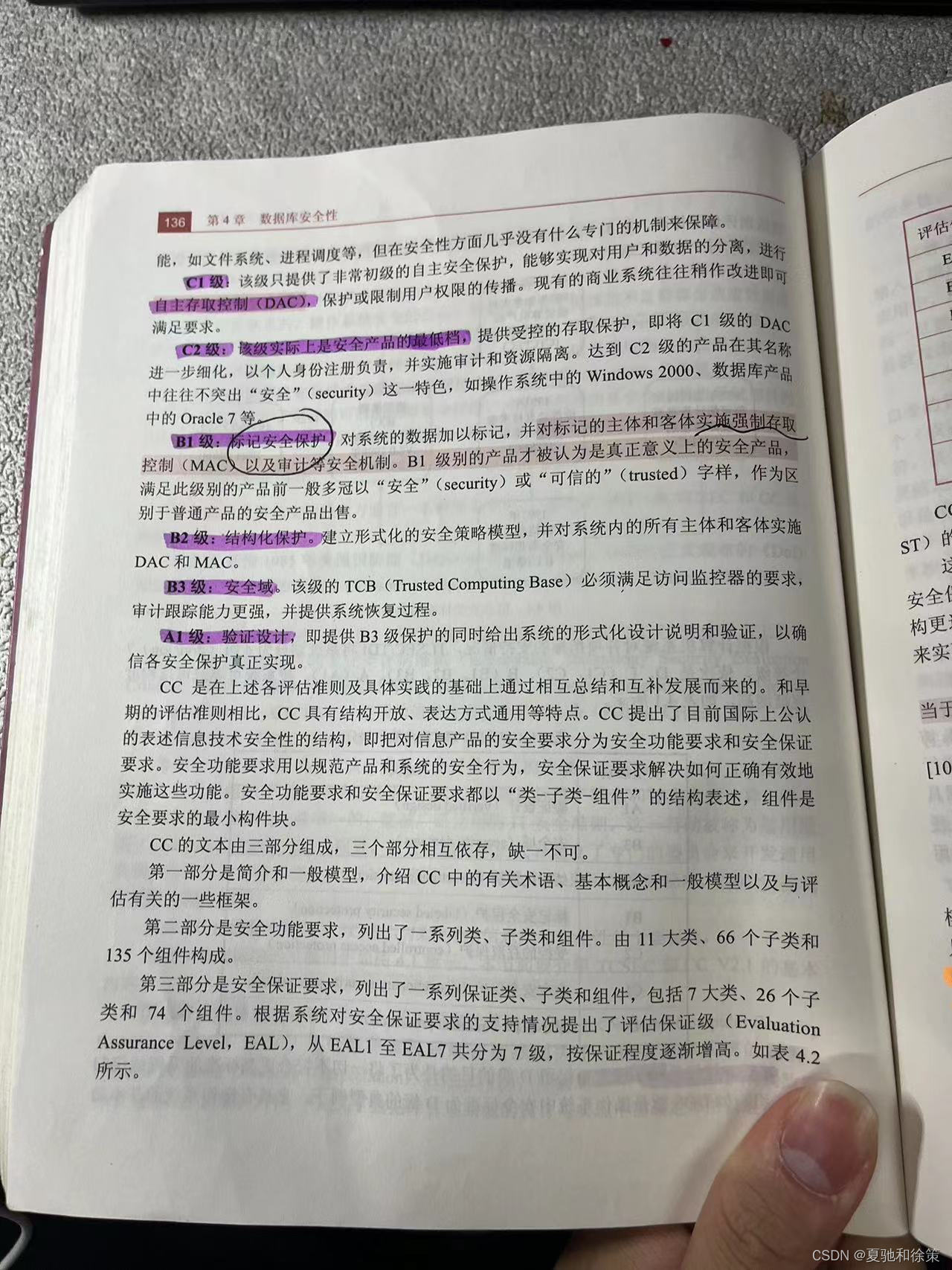

- 系统划分为4组7个等级:D, C1, C2, B1, B2, B3, A1。

- D级是最低级别,如DOS是D级的一个例子。

-

通用准则 (CC):

- 在TCSEC之后,许多国家基于TCSEC的概念开发了自己的评估准则,例如欧洲的ITSEC、加拿大的CTCPEC和美国的FC草案。

- 为了实现标准化的全球IT安全评估,上述组织于1993年开始合作,集合各自的准则形成一个统一的IT安全准则,称为“通用准则”(CC)项目。

- CC V2.1版于1999年被ISO采纳为国际标准,并在2001年被中国采用为国家标准。

- CC现在已经基本取代了TCSEC,成为了主导的信息产品安全评估标准。

4.1.2 安全标准简介笔记

1. 重要的安全标准:

- TCSEC: 由美国国防部于1985年发布。也被称为“桔皮书”。

- CC (Common Criteria): 旨在统一多种安全评估标准,于1999年被ISO采为国际标准。

2. TCSEC (桔皮书):

- 发展:从原始的TCSEC扩展至数据库管理系统的TCSEC/TDI (即“紫皮书”)。

- 安全级别:

- D: 最小保护,例如DOS。

- C1: 初级自主安全保护,实现用户与数据分离。

- C2: 受控存取保护,更细化的DAC,例:Windows 2000。

- B1: 标记安全保护,实施MAC。

- B2: 结构化保护,DAC和MAC的全面实施。

- B3: 安全域,强化的TCB。

- A1: 验证设计,结合B3级的形式化设计和验证。

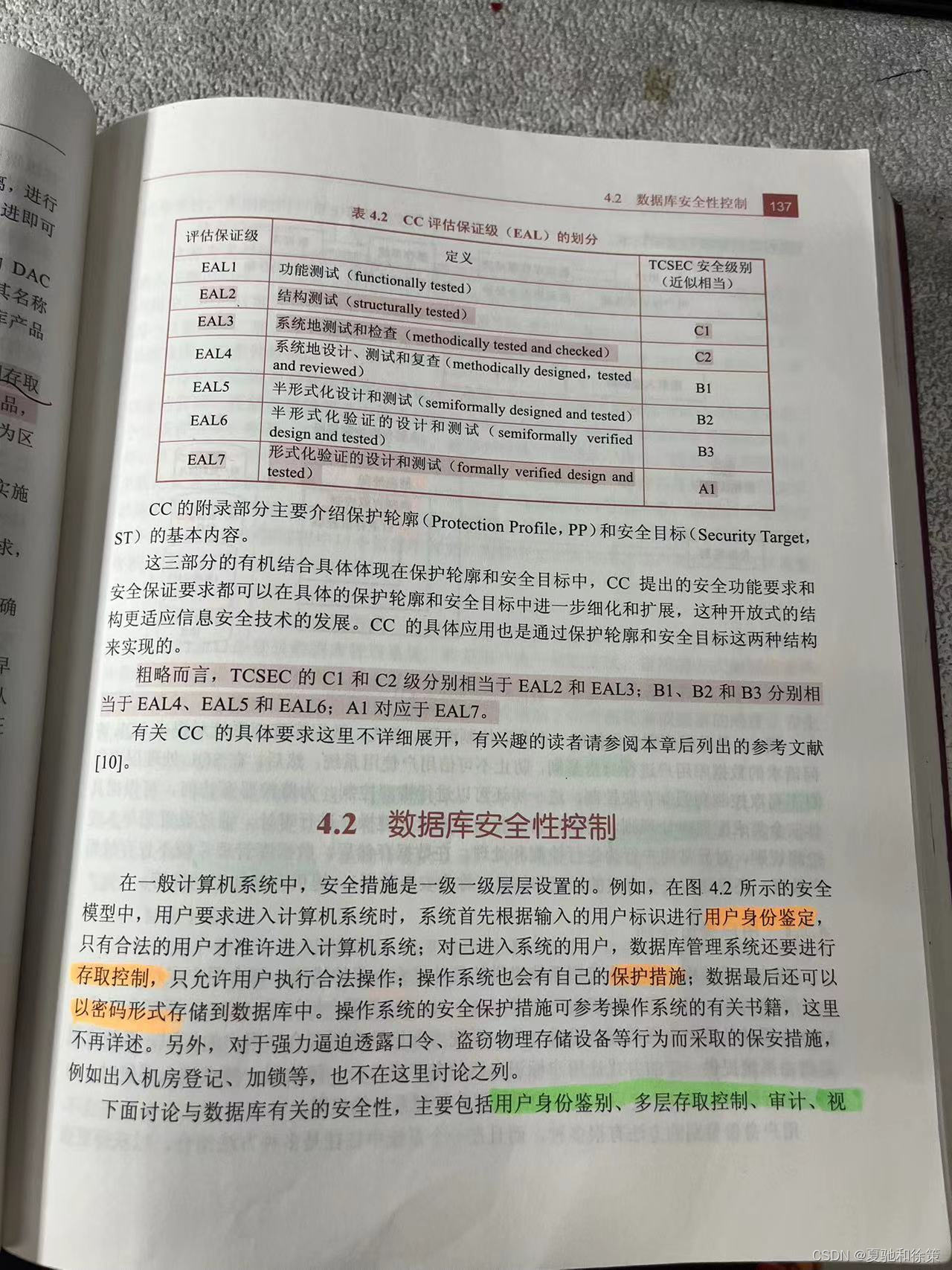

3. CC (通用准则):

- 特点: 结构开放,表达方式通用。

- 内容结构:

- 第一部分: 介绍术语、基本概念、一般模型。

- 第二部分: 安全功能要求,11大类、66子类、135组件。

- 第三部分: 安全保证要求,7大类、26子类、74组件。

- 评估保证级 (EAL): 从EAL1至EAL7,根据安全保证要求程度递增。

- 附录: 介绍保护轮廓(PP)和安全目标(ST)。

- 与TCSEC比较:

- C1/C2 ≈ EAL2/EAL3

- B1/B2/B3 ≈ EAL4/EAL5/EAL6

- A1 ≈ EAL7

我的理解:

这一节主要介绍了两个重要的安全评估标准:TCSEC (也称“桔皮书”) 和 CC (通用准则)。这些标准为信息系统安全评估提供了一个框架和准则。

-

TCSEC (桔皮书)

- 起源:由美国国防部在1985年发布。

- 目的:为操作系统提供一个安全性能的评估标准。

- 安全级别:从最基础的保护 (D级) 到最高的安全性保护 (A1级)。

-

CC (通用准则)

- 起源:为统一多种安全评估标准而生,1999年成为ISO的国际标准。

- 特点:它不仅提供了一个统一的评估方法,而且是开放和通用的。

- 内容:分为三大部分,包括安全功能要求、安全保证要求及其具体的结构和组成。

- 评估保证级 (EAL):定义了不同的安全级别,从EAL1 (最低) 到 EAL7 (最高)。

-

比较与关系

- 文章还对TCSEC和CC的安全级别进行了比较,指出它们之间的大致对应关系。

-

实际应用

- CC的应用是通过两种结构来实现的:保护轮廓 (PP) 和安全目标 (ST)。这两者都可以根据具体的需求进一步细化和扩展安全功能和保证要求。

总之,这一节为我们提供了一个理解和评估信息系统安全性的框架。不同的安全级别代表了不同的保护强度和复杂性,从而帮助企业和组织确定他们的系统是否满足特定的安全需求。

总结:

重点:

- 访问控制:确保只有授权用户才能访问数据库,并根据他们的角色限制他们的访问级别。

- 数据加密:加密存储在数据库中的数据,以及在数据库和应用之间传输的数据。

- 备份和恢复:定期备份数据库,以便在出现问题时可以恢复数据。

- 审计和监控:跟踪对数据库的访问和更改,以便在出现安全问题时可以快速识别并采取行动。

- 身份验证和授权:确保只有经过验证的用户才能访问数据库,且只能访问他们被授权的部分。

难点:

- 安全配置:数据库软件通常带有许多配置选项,如果不正确配置,可能会导致安全风险。

- SQL注入:攻击者可能尝试在查询中插入恶意代码来访问或修改数据。

- 零日漏洞:新发现的未知漏洞可能会让数据库面临风险,直到发布修复程序。

- 数据库版本管理:保持数据库的更新可以帮助预防已知的安全漏洞,但也可能带来新的兼容性问题。

- 密钥管理:加密需要使用密钥,有效地管理这些密钥非常重要。

易错点:

- 默认设置:许多数据库在安装后会有默认的用户名和密码,未更改这些默认设置是一个常见的错误。

- 过度权限:错误地给予用户过多的权限,使其能够访问或修改他们不应该访问的数据。

- 不足的监控:没有足够的日志和监控可能会使数据库管理员错过安全事件。

- 忽略物理安全:除了数字安全措施外,还需要考虑到数据库服务器的物理安全。

- 未定期审查:不定期检查和更新数据库的安全设置和策略可能导致潜在的安全隐患。

综上所述,数据库安全性是一个复杂的领域,涉及多个方面。正确地理解和实施数据库安全措施是确保数据安全和完整性的关键。

相关文章:

4.1 数据库安全性概述

思维导图: 前言: - **第一章回顾**:数据库特点 - 统一的数据保护功能,确保数据安全、可靠、正确有效。 - 数据保护主要涵盖: 1. **数据的安全性**(本章焦点) 2. 数据的完整性(第…...

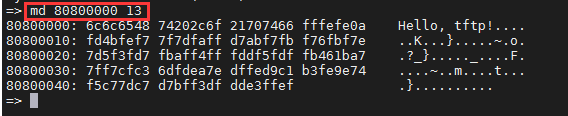

tftp服务的搭建

TFTP服务的搭建 1 先更新一下apt包 sudo apt-get update2 服务器端(虚拟机上)安装 TFTP相关软件 sudo apt-get install xinetd tftp tftpd -y3 创建TFTP共享目录 mkdir tftp_sharetftp_shaer的路径是/home/cwz/tftp_share 3.1 修改共享目录的权限 sudo chmod -R 777 tftp…...

c语言简介

C 语言最初是作为 Unix 系统的开发工具而发明的。 1969年,美国贝尔实验室的肯汤普森(Ken Thompson)与丹尼斯里奇(Dennis Ritchie)一起开发了 Unix 操作系统。Unix 是用汇编语言写的,无法移植到其他计算机&…...

OpenLayers.js 入门教程:打造互动地图的入门指南

本文简介 戴尬猴,我是德育处主任 本文介绍如何使用 OpenLayers.js (后面简称 ol)。ol 是一个开源 JavaScript 库,可用于在Web页面上创建交互式地图。 ol能帮助我们在浏览器轻松地使用地图功能,例如地图缩放、地图拖动…...

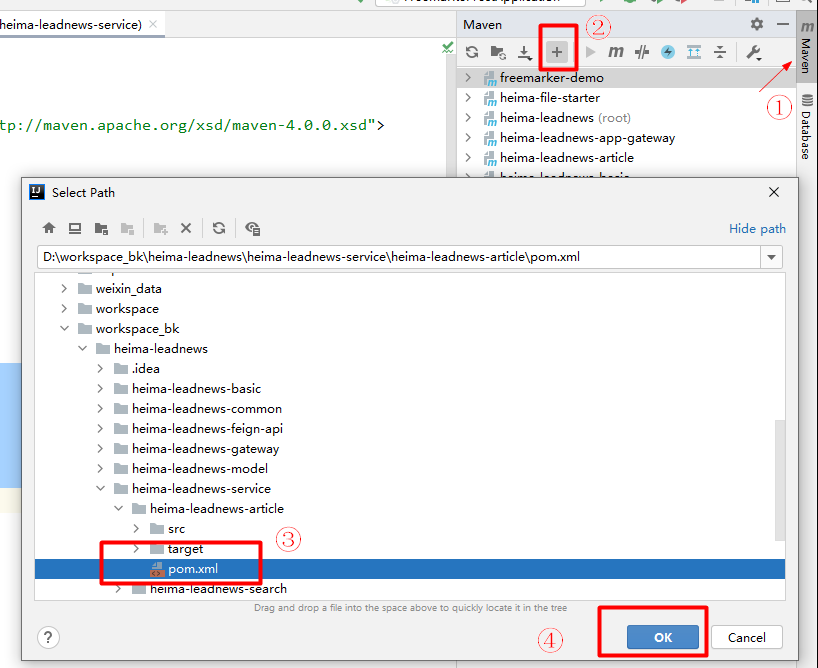

黑马头条:app端文章查看

黑马头条:app端文章查看 黑马头条:app端文章查看文章列表加载1. 需求分析2. 表结构分析3. 导入文章数据库3.1 导入数据库3.2 导入对应的实体类 4. 实现思路5. 接口定义6. 功能实现6.1:导入heima-leadnews-article微服务,资料在当天…...

)

常见使用总结篇(一)

Autowired和Resource注解的区别 Autowired注解是Spring提供的,Resource注解是J2EE本身提供Autowird注解默认通过byType方式注入(没有匹配会通过byName方式),而Resource注解默认通过byName方式注入(没有匹配会通过byType方式)Autowired注解注入的对象需要…...

【软考系统架构设计师】2023年系统架构师冲刺模拟习题之《数据库系统》

在数据库章节中可能会考察以下内容: 文章目录 数据库完整性约束🌟数据库模式🌟🌟ER模式🌟关系代数🌟🌟并发控制🌟数据仓库与数据挖掘🌟🌟反规范化技术&#x…...

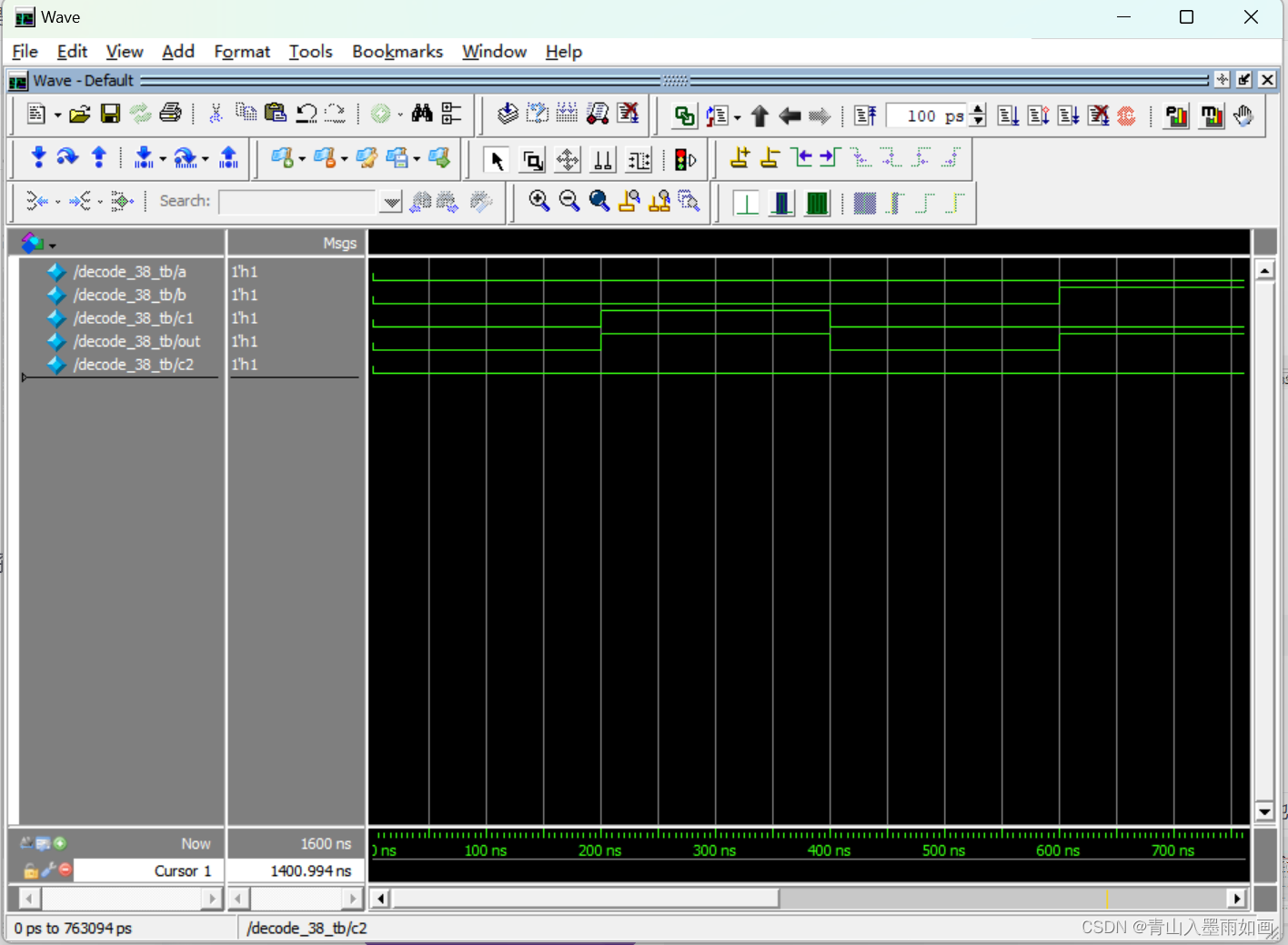

北邮22级信通院数电:Verilog-FPGA(7)第七周实验(1):带使能端的38译码器全加器(关注我的uu们加群咯~)

北邮22信通一枚~ 跟随课程进度更新北邮信通院数字系统设计的笔记、代码和文章 持续关注作者 迎接数电实验学习~ 获取更多文章,请访问专栏: 北邮22级信通院数电实验_青山如墨雨如画的博客-CSDN博客 关注作者的uu们可以进群啦~ 目录 方法一ÿ…...

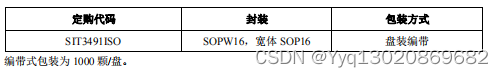

SIT3491ISO具有隔离功能,256 节点,全双工 RS422/RS485 芯片

SIT3491ISO 是一款电容隔离的全双工 RS-422/485 收发器,总线端口 ESD 保护能力 HBM 达到 15kV 以上,功能完全满足 EIA-422 以及 TIA/EIA-485 标准要求的 RS-422/485 收发器。 SIT3491ISO 包括一个驱动器和一个接收器,两者均…...

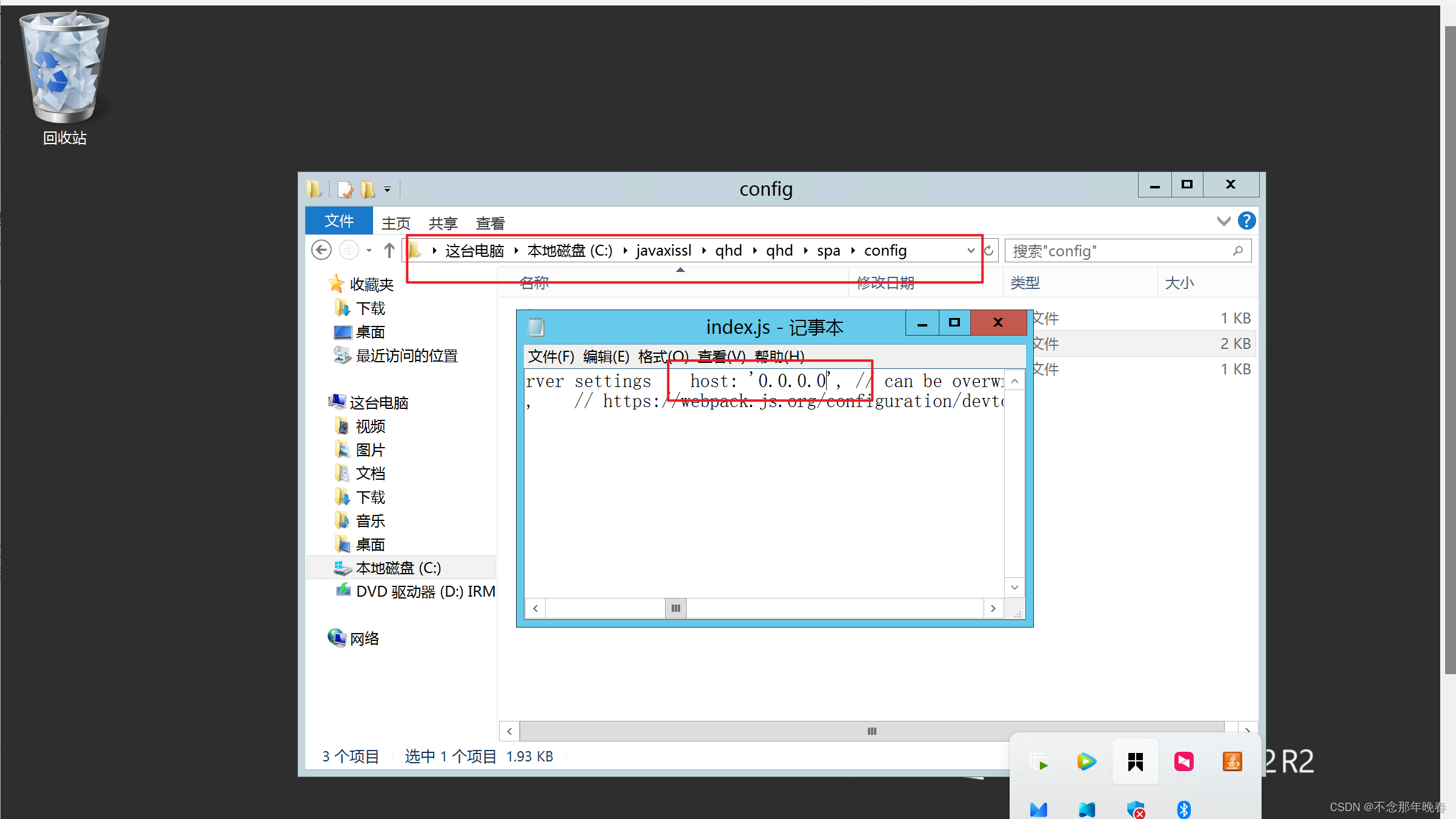

在windows服务器上部署一个单机项目以及前后端分离项目

目录 一. 单机项目在windows服务器上的部署 1.1 在本机上测试项目无误 1.1.1 在数据库中测试sql文件没问题 1.1.2 在tomcat中测试war文件无误 1.1.3 测试完成后,进入浏览器运行单机项目确保无误 1.2 在windows服务器中运行项目 二. 前后端分离项目在服务器上…...

)

使用jdbc技术,在数据库中存储大数据对象(使用字节IO流读取图片等给blob等二进制类型数据赋值)

在MySQL中,BLOB是一种数据类型,代表二进制大对象(Binary Large Object),可以存储大量的二进制数据,如图像、声音、视频等。BLOB类型的数据在存储和检索时会以二进制方式进行处理,而不是字符方式…...

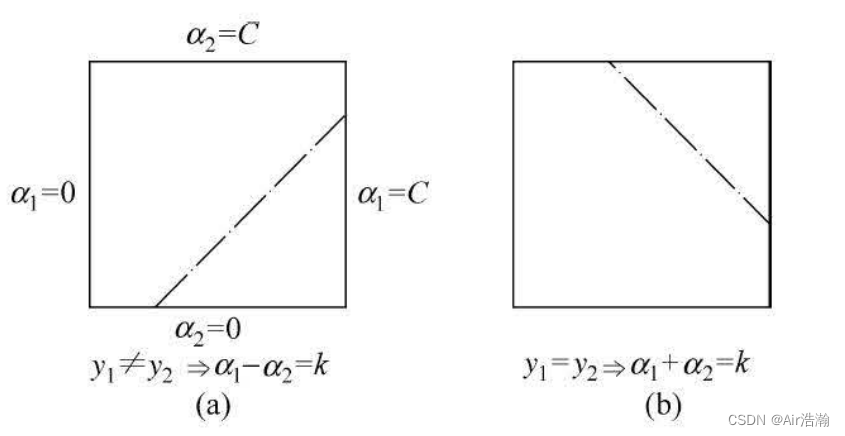

统计学习方法 支持向量机(下)

文章目录 统计学习方法 支持向量机(下)非线性支持向量机与和核函数核技巧正定核常用核函数非线性 SVM 序列最小最优化算法两个变量二次规划的求解方法变量的选择方法SMO 算法 统计学习方法 支持向量机(下) 学习李航的《统计学习方…...

【python】如何注释

一:通过#注释行 #这个是个注释 print(hello world) 二:通过或"""注释段落 这个注释段落 这是注释段落 这是注释段落print(hello world) """ 这是多行注释,用三个双引号 这是多行注释,用三个双引…...

C++——C++入门(二)

C 前言一、引用引用概念引用特性常引用使用场景传值、传引用效率比较值和引用的作为返回值类型的性能比较 引用和指针的区别 二、内联函数概念特性知识点提升 三、auto关键字类型别名思考auto简介auto的使用细则auto不能推导的场景 四、基于范围的for循环范围for的语法范围for的…...

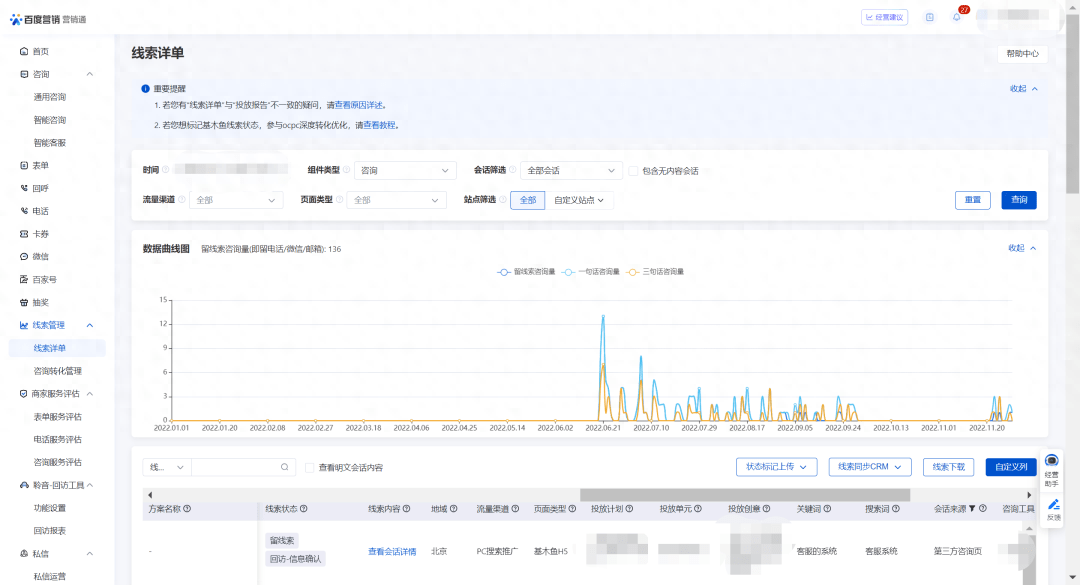

容联七陌百度营销通BCP解决方案,让营销更精准

百度营销通作为一个快速迭代、满足客户多元化营销需求的高效率营销工具成为众多企业的选择,通过百度营销通BCP对接,企业就可以在百度咨询页接入会话,收集百度来源的访客搜索关键词,通过百度推广获取更多的精准客户,从而…...

Transformer模型 | 用于目标检测的视觉Transformers训练策略

基于视觉的Transformer在预测准确的3D边界盒方面在自动驾驶感知模块中显示出巨大的应用,因为它具有强大的建模视觉特征之间远程依赖关系的能力。然而,最初为语言模型设计的变形金刚主要关注的是性能准确性,而不是推理时间预算。对于像自动驾驶这样的安全关键系统,车载计算机…...

贪心区间类题目

一、先排序 1、一般统计有几个重复区间、判断是否有重复区间,对右边界经行排序。 2、合并区间,对左边界经行排序,且尽量想到先放入一个元素到res中,然后不断更新res的右边界 二、判断重复 判断i是否和i-1重复,如果…...

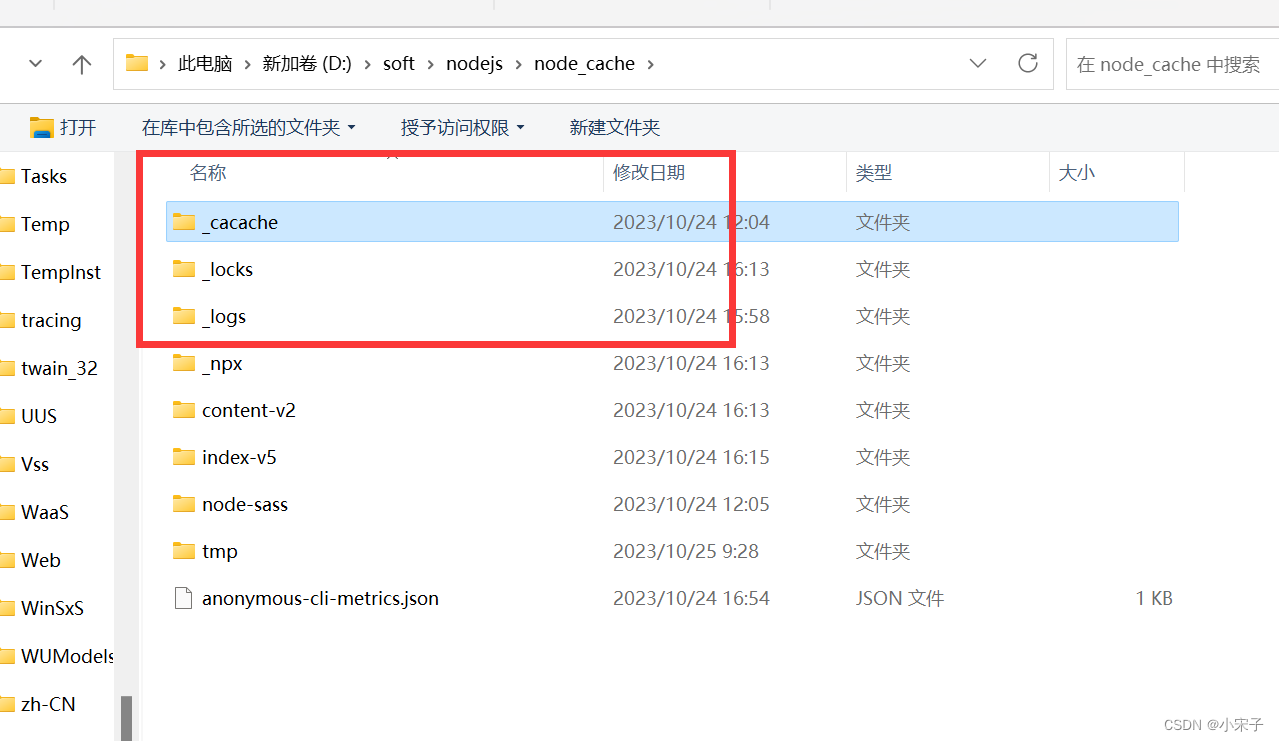

npm改变npm缓存路径和改变环境变量

在安装nodejs时,系统会自动安装在系统盘C, 时间久了经常会遇到C盘爆满,有时候出现红色,此时才发现很多时候是因为npm 缓存保存在C盘导致的,下面就介绍下如何改变npm缓存路径。 1、首先找到安装nodejs的路径,…...

string到QString出现中文乱码

【C】string 和 QString 之间的转化及乱码问题(非常实用)_string转qstring乱码_散修-小胖子的博客-CSDN博客 std::string str "连111";QString str1 QString::fromStdString(str);qDebug() << str1;//中文乱码QString str2 QString::fromLocal8Bit(str.data…...

【Linux精讲系列】——yum软件包管理

作者主页 📚lovewold少个r博客主页 ⚠️本文重点:Linux系统软件包管理工具yum讲解 😄每日一言:踏向彼岸的每一步,都是到达彼岸本身。 目录 前言 Linux系统下的软件下载方式 yum 查看软件包 如何安装软件 如何卸…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

【WiFi帧结构】

文章目录 帧结构MAC头部管理帧 帧结构 Wi-Fi的帧分为三部分组成:MAC头部frame bodyFCS,其中MAC是固定格式的,frame body是可变长度。 MAC头部有frame control,duration,address1,address2,addre…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

如何在看板中体现优先级变化

在看板中有效体现优先级变化的关键措施包括:采用颜色或标签标识优先级、设置任务排序规则、使用独立的优先级列或泳道、结合自动化规则同步优先级变化、建立定期的优先级审查流程。其中,设置任务排序规则尤其重要,因为它让看板视觉上直观地体…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

使用van-uploader 的UI组件,结合vue2如何实现图片上传组件的封装

以下是基于 vant-ui(适配 Vue2 版本 )实现截图中照片上传预览、删除功能,并封装成可复用组件的完整代码,包含样式和逻辑实现,可直接在 Vue2 项目中使用: 1. 封装的图片上传组件 ImageUploader.vue <te…...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

jmeter聚合报告中参数详解

sample、average、min、max、90%line、95%line,99%line、Error错误率、吞吐量Thoughput、KB/sec每秒传输的数据量 sample(样本数) 表示测试中发送的请求数量,即测试执行了多少次请求。 单位,以个或者次数表示。 示例:…...

关于uniapp展示PDF的解决方案

在 UniApp 的 H5 环境中使用 pdf-vue3 组件可以实现完整的 PDF 预览功能。以下是详细实现步骤和注意事项: 一、安装依赖 安装 pdf-vue3 和 PDF.js 核心库: npm install pdf-vue3 pdfjs-dist二、基本使用示例 <template><view class"con…...