Kali Linux:网络与安全专家的终极武器

文章目录

- 一、Kali Linux 简介

- 二、Kali Linux 的优势

- 三、使用 Kali Linux 进行安全任务

- 推荐阅读 ——《Kali Linux高级渗透测试》

- 适读人群

- 内容简介

- 作者简介

- 目录

Kali Linux:网络与安全专家的终极武器

Kali Linux,对于许多网络和安全专业人士来说,这是一个无人不知、无人不晓的名字。它是专为网络和安全测试、渗透测试以及数字取证等任务而设计的强大操作系统。本篇文章将深入介绍Kali Linux的特点、优势以及如何使用它来进行各种安全任务。

一、Kali Linux 简介

Kali Linux 是一款基于 Debian 的发行版,这意味着它拥有强大的社区支持和丰富的软件资源。它被设计为具有快速、轻量级的特性,特别适合在虚拟机和闪存驱动器上运行。Kali Linux 的目标是成为网络和安全专业人士的首选工具,它提供了广泛的网络安全工具和技术,帮助用户在各种环境中发现和防御漏洞。

二、Kali Linux 的优势

- 广泛的安全工具:Kali Linux 提供了大量专门为网络安全设计的工具,包括 Nmap、Metasploit、OpenVAS 和 Burp Suite 等。这些工具可以用于网络扫描、漏洞利用、风险评估以及 Web 安全测试等任务。

- 更新快:Kali Linux 紧跟网络安全领域的最新发展,经常更新其软件包和工具,以确保用户能够获得最新的漏洞信息和防御措施。

- 社区支持:由于 Kali Linux 基于 Debian,它继承了 Debian 的强大社区。这意味着用户可以轻松找到帮助和资源,解决使用 Kali Linux 过程中遇到的问题。

- 轻量级操作:Kali Linux 的设计使其可以快速启动和运行,无论是从 USB 驱动器还是虚拟机启动。

三、使用 Kali Linux 进行安全任务

使用 Kali Linux 进行安全任务可以包括以下步骤:

- 安装 Kali Linux:用户可以从 Kali Linux 官网下载 ISO 镜像,并按照官方文档的指导将其安装在合适的存储介质上,无论是 U 盘、DVD 还是虚拟机。

- 设置网络连接:启动 Kali Linux 后,用户需要设置网络连接以便访问互联网并与其他设备通信。可以使用 Wi-Fi 或有线连接,具体取决于用户的需求和环境。

- 更新软件包:一旦连接到互联网,建议立即更新 Kali Linux 的软件包,以确保用户使用的是最新版本。可以使用命令行工具如 apt-get 来完成更新。

- 选择合适的工具:根据将要执行的任务类型,选择合适的网络安全工具。例如,如果要进行网络扫描和漏洞利用,可以使用 Nmap 和 Metasploit。如果要进行 Web 安全测试和漏洞扫描,可以使用 Burp Suite。

- 执行安全任务:根据所选的工具和任务类型,执行相应的操作。这可能包括扫描网络、发现漏洞、利用漏洞以及防御措施等。

- 记录和分析结果:在执行任务过程中,用户应该记录和分析结果。这有助于理解攻击的来源、方式和效果,从而制定更有效的防御策略。

- 持续学习和更新:网络安全领域不断发展变化,因此用户需要不断学习和更新自己的知识和技能。关注最新的漏洞信息、防御措施以及工具的更新和发展。

推荐阅读 ——《Kali Linux高级渗透测试》

适读人群

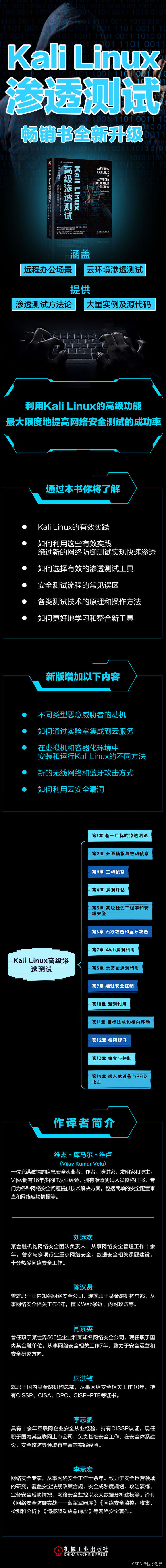

本书面向安全分析师、渗透测试人员、IT专家、网络安全顾问等。

本书介绍了如何使用 Kali Linux 对计算机网络、系统以及应用程序进行渗透测试。渗透测试是指模拟恶意的外部人员、内部人员对企业的网络或系统进行攻击。与漏洞评估不同,渗透测试中还包括对漏洞的利用。因此,它验证了漏洞是存在的,如果不采取补救措施,企业的系统就有被破坏的风险。

本书将带你完成渗透测试之旅:使用 Kali Linux 中的有效实践去测试新的网络防御措施。其中既包括如何选择有效的工具,又包括如何躲避检测技术以达到快速入侵目标网络的目的。

如果你是一名渗透测试人员、IT 专家或网络安全顾问,希望利用 Kali Linux 的一些高级功能大限度地提高网络安全测试的成功率,那么这本书就是为你准备的。如果你以前接触过渗透测试的基础知识,将有助于你理解本书内容。

内容简介

本书将通过分析黑客采用的攻击战术来提升测试者的渗透测试技能:通过实验室集成到云服务,从而了解在渗透测试中通常被忽略的一个开发维度;探索在虚拟机和容器化环境中安装和运行Kali Linux的不同方法,以及使用容器在AWS上部署易受攻击的云服务,利用配置错误的S3桶来访问EC2实例;深入研究被动和主动侦察,从获取用户信息到大规模端口扫描,在此基础上,探索了不同的脆弱性评估,包括威胁建模;讲述了如何在受损系统上使用横向移动、特权升级以及命令与控制(C2);探索在互联网、物联网、嵌入式外围设备和无线通信中使用的高级渗透测试方法。

作者简介

维杰·库马尔·维卢(Vijay Kumar Velu),资深信息安全从业者、作者、演讲人和博主。V0ay目前是马来西亚Big4的副总监之一,拥有超过11年的IT行业经验,专门为各种网络安全问题提供技术解决方案,包括简单的安全配置审查、网络威胁情报,以及事件响应等。

目录

目 录

译者序

前言

关于作者

关于技术审校

第1章 基于目标的渗透测试 1

1.1 恶意威胁者的类型 1

1.2 安全测试概念 2

1.3 漏洞评估、渗透测试和红队演习的

局限性 2

1.4 基于目标的渗透测试概述 3

1.5 测试方法论 4

1.6 Kali Linux的功能介绍 6

1.7 Kali Linux的安装与更新 7

1.7.1 使用便携设备 7

1.7.2 在树莓派4上安装 Kali 8

1.7.3 在虚拟机上安装Kali 9

1.7.4 安装Docker应用 12

1.7.5 在AWS云上启动Kali 13

1.7.6 在GCP上启动Kali 15

1.8 在Android设备(非破解)上运行

Kali 20

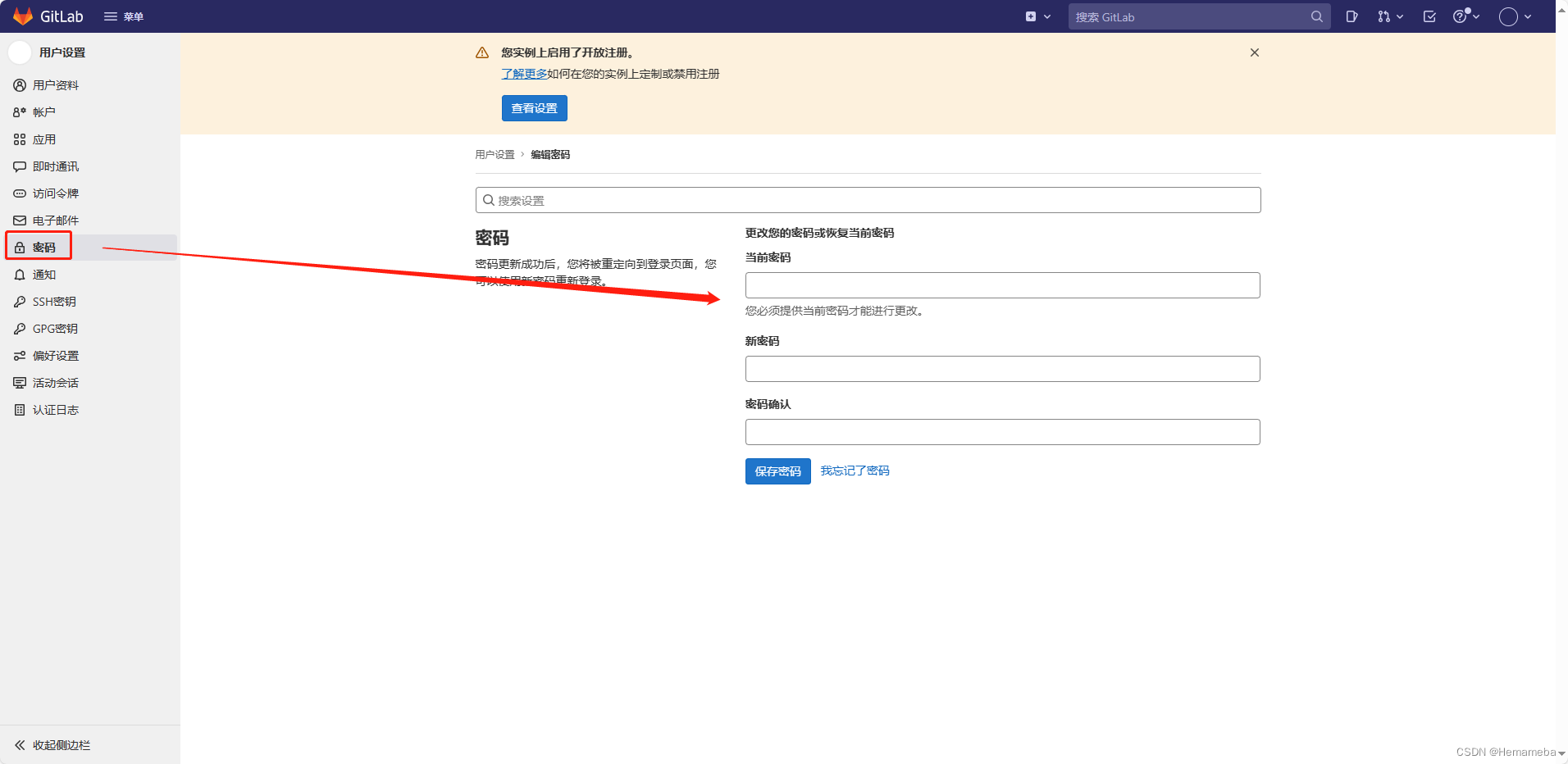

1.9 配置 Kali Linux 21

1.9.1 重置默认密码 21

1.9.2 配置网络服务和安全通信 22

1.9.3 调整网络代理设置 23

1.9.4 远程访问安全Shell 23

1.9.5 加速 Kali 操作 24

1.9.6 与主机系统共享文件夹 24

1.9.7 使用Bash脚本自定义Kali 26

1.10 建立一个验证实验室 26

1.11 CloudGoat 36

1.12 使用 Faraday 管理协同的渗透

测试 39

1.13 总结 40

第2章 开源情报与被动侦察 41

2.1 目标侦察的基本原则 41

2.1.1 OSINT 42

2.1.2 进攻性OSINT 43

2.1.3 收集域名信息 43

2.1.4 Maltego 44

2.1.5 OSRFramework 47

2.1.6 网络存档 47

2.1.7 Passive Total 48

2.2 网络爬虫 49

2.2.1 收集用户名和邮件地址 49

2.2.2 获取用户信息 50

2.2.3 在线搜索门户 50

2.2.4 其他商业工具 54

2.3 Google Hacking数据库 54

2.3.1 使用Google Hacking脚本

查询 54

2.3.2 数据转储站点 56

2.3.3 防御性OSINT 56

2.3.4 威胁情报 57

2.3.5 用户密码列表分析 58

2.4 自定义密码破解字典 59

2.4.1 使用CeWL绘制网站地图 59

2.4.2 使用twofi从Twitter提取字典 59

2.5 总结 60

第3章 主动侦察 61

3.1 隐蔽扫描技术 62

3.1.1 调整源IP协议栈和工具识别

特征 62

3.1.2 修改数据包参数 63

3.1.3 使用匿名网络代理 65

3.2 DNS侦察和路由映射 67

3.3 使用集成侦察工具 68

3.3.1 recon-ng框架 69

3.3.2 使用针对IPv6的工具 72

3.3.3 映射目标路由 74

3.4 识别外部网络基础设施 76

3.5 防火墙外的映射 77

3.6 IDS/IPS识别 77

3.7 主机枚举 78

3.8 端口、操作系统和服务发现 79

3.9 使用netcat编写你自己的端口

扫描器 80

3.9.1 对操作系统进行指纹识别 80

3.9.2 确定活跃的服务 81

3.10 大规模扫描 82

3.10.1 DHCP信息 83

3.10.2 内网主机的识别和枚举 83

3.10.3 原生的MS Windows命令 84

3.10.4 ARP广播 86

3.10.5 ping扫描 86

3.10.6 使用脚本将masscan扫描和

nmap扫描结合 87

3.10.7 利用SNMP的优势 89

3.10.8 SMB会话中的Windows账户

信息 90

3.10.9 发现网络共享 91

3.10.10 对活动目录域服务器的侦察 92

3.10.11 枚举微软Azure环境 93

3.10.12 集成侦察工具 95

3.11 利用机器学习进行侦察 96

3.12 总结 98

第4章 漏洞评估 99

4.1 漏洞术语 99

4.2 本地和在线漏洞数据库 100

4.3 用nmap进行漏洞扫描 103

4.3.1 Lua脚本介绍 104

4.3.2 定制NSE脚本 105

4.4 网络应用程序漏洞扫描器 106

4.4.1 Nikto 106

4.4.2 定制Nikto 107

4.4.3 OWASP ZAP 108

4.5 移动应用程序的漏洞扫描器 111

4.6 OpenVAS网络漏洞扫描器 112

4.7 商业漏洞扫描器 114

4.7.1 Nessus 115

4.7.2 Qualys 116

4.8 针对性的扫描器 117

4.9 威胁建模 118

4.10 总结 120

第5章 高级社会工程学和物理安全 121

5.1 掌握方法论和TTP 122

5.1.1 技术 123

5.1.2 针对人的攻击 124

5.2 控制台上的物理攻击 124

5.2.1 samdump2和chntpw 125

5.2.2 粘滞键 128

5.3 创建一个流氓物理设备 129

5.4 社会工程工具包 132

5.4.1 社会工程攻击 134

5.4.2 凭证采集Web攻击方法 135

5.4.3 多重Web攻击方法 137

5.4.4 HTA网络攻击方法 138

5.4.5 使用PowerShell纯字符进行shellcode注入攻击 140

5.5 隐藏可执行文件和混

相关文章:

Kali Linux:网络与安全专家的终极武器

文章目录 一、Kali Linux 简介二、Kali Linux 的优势三、使用 Kali Linux 进行安全任务推荐阅读 ——《Kali Linux高级渗透测试》适读人群内容简介作者简介目录 Kali Linux:网络与安全专家的终极武器 Kali Linux,对于许多网络和安全专业人士来说&#x…...

Leetcode—101.对称二叉树【简单】

2023每日刷题(十九) Leetcode—101.对称二叉树 利用Leetcode101.对称二叉树的思想的实现代码 /*** Definition for a binary tree node.* struct TreeNode {* int val;* struct TreeNode *left;* struct TreeNode *right;* };*/ bool isSa…...

判断是否工作在docker环境

判断是否工作在docker环境 方式一:判断根目录下 .dockerenv 文件 docker环境下:ls -alh /.dockerenv , 非docker环境,没有这个.dockerenv文件的 注:定制化比较高的docker系统也可能没有这个文件 方式二:查询系统进程…...

文件上传学习笔记

笔记 文件上传 文件上传是指将本地图片,视频,音频等文件上传到服务器,供其它用户浏览或下载的过程 文件上传前端三要素 : file表单项 post方式 multipart/from-data 服务端接收文件 : 用spring中的API : MultipartFile 要想文件名唯一 …...

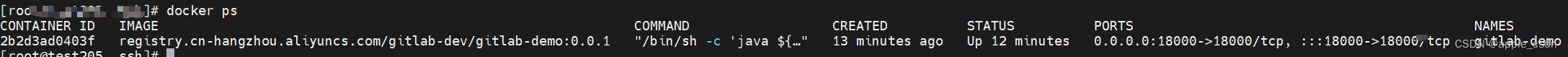

【GitLab CI/CD、SpringBoot、Docker】GitLab CI/CD 部署SpringBoot应用,部署方式Docker

介绍 本文件主要介绍如何将SpringBoot应用使用Docker方式部署,并用Gitlab CI/CD进行构建和部署。 环境准备 已安装Gitlab仓库已安装Gitlab Runner,并已注册到Gitlab和已实现基础的CI/CD使用创建Docker Hub仓库,教程中使用的是阿里云的Docker…...

GitLab(2)——Docker方式安装Gitlab

目录 一、前言 二、安装Gitlab 1. 搜索gitlab-ce镜像 2. 下载镜像 3. 查看镜像 4. 提前创建挂载数据卷 5. 运行镜像 三、配置Gitlab文件 1. 配置容器中的/etc/gitlab/gitlab.rb文件 2. 重启容器 3. 登录Gitalb ① 查看初始root用户的密码 ② 访问gitlab地址&#…...

)

[100天算法】-数组中的第 K 个最大元素(day 54)

题目描述 在未排序的数组中找到第 k 个最大的元素。请注意,你需要找的是数组排序后的第 k 个最大的元素,而不是第 k 个不同的元素。示例 1:输入: [3,2,1,5,6,4] 和 k 2 输出: 5 示例 2:输入: [3,2,3,1,2,4,5,5,6] 和 k 4 输出: 4 说明:你可以假设 k 总…...

)

每日一题411数组中两个数的最大异或值(哈希表、前缀树:实现前缀树)

数组中两个数的最大异或值(哈希表、前缀树:实现前缀树) LeetCode题目:https://leetcode.cn/problems/maximum-xor-of-two-numbers-in-an-array/ 哈希表解法 本题使用哈希表方法主要运用到一个定理:异或满足算法交换律。即如果a^b c&#x…...

机场运行关键指标计算规则

一、总体指标 1.放行正常率 机场放行航班:计划出港时间在当天的已出港航班,航班任务为正班、加班、旅包 放行正常航班:实际起飞时间≤MAX[实际落地时间10分钟(计划出港时间-计划进港时间),计划出港时间]3…...

基于元学习神经网络的类人系统泛化

Nature 上介绍了一个关于AI在语言泛化方面的突破性研究。科学家们创建了一个具有人类般泛化能力的AI神经网络,它可以像人类一样将新学到的词汇融入现有词汇,并在新环境中使用它们。与ChatGPT 相比,该神经网络在系统性泛化测试中表现得更好。 …...

力扣第322题 零钱兑换 c++ java 动态规划

题目 322. 零钱兑换 中等 相关标签 广度优先搜索 数组 动态规划 给你一个整数数组 coins ,表示不同面额的硬币;以及一个整数 amount ,表示总金额。 计算并返回可以凑成总金额所需的 最少的硬币个数 。如果没有任何一种硬币组合能组…...

uniapp 子组件内使用定时器无法清除

涉及到的知识点:1.ref绑定在组建上获取组件实例。2.emit逆向传值,不需要点击触发,watch监听即可。 需求:在父页面的子组件定时发送请求,离开父页面就停止,再次进入就开启。 问题:在父页面的子…...

加载动态库的几种方式

静态加载、动态加载和延迟加载 dll加载方式大致可以分为3类:静态加载、动态加载和延迟加载 1.静态加载,dll的加载发生在程序main函数启动前。 2.动态加载,使用LoadLibrary或者LoadLibraryEx来加载一个dll。当dll加载成功时,你会…...

视频转序列图片:掌握技巧,轻松转换

随着社交媒体和视频平台的日益普及,视频已成为我们生活中不可或缺的一部分。有时,我们需要将视频转换为图片序列,例如制作GIF动图或提取视频中的特定画面。现在一起来看云炫AI智剪如何将视频转换为序列图片,并轻松实现转换。 操作…...

python 数据挖掘库orange3 介绍

orange3 是一个非常适合初学者的data mining library. 它让使用者通过拖拽内置的组件来形成工作流。让你不需要写任何代码就可以体验到数据挖掘和可视化的魅力。 它的桌面如下,这里我创建了 3 个节点,分别是数据集、小提琴图,散点图 其中 …...

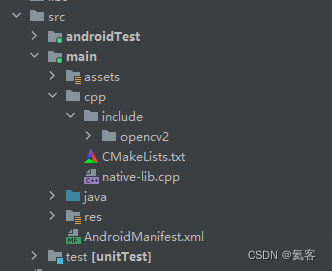

Android和JNI交互 : 常见的图像格式转换 : NV21、RGBA、Bitmap等

1. 前言 最近在使用OpenCV处理图片的时候,经常会遇到需要转换图像的情况,网上相关资料比较少,也不全,有时候得费劲老半天才能搞定。 自己踩了坑后,在这里记录下,都是我在项目中遇到的图像转化操作…...

AndroidAuto 解决连接手机启动AA屏闪一下问题

AndroidAuto一般在AndroidManifest.xml注册的Activity配置过滤监听特定手机的USB插拔启动AA <activityandroid:name=".sink.ui.MainActivity"android:configChanges="keyboard|keyboardHidden|uiMode"android:windowSoftInputMode="stateHidden&qu…...

jbase实现业务脚本化

经过晚上和早上的努力,终于补上框架最后一块了,业务脚本侦听变化后自动编译jar包和调用,实现维护成本低,开发效率高的框架的基本体系。 实现自动编译jar包的类 package appcode;import org.w3c.dom.Document; import org.w3c.do…...

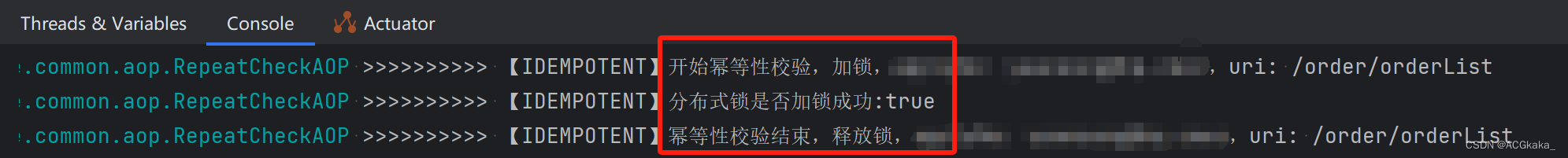

【安全】Java幂等性校验解决重复点击(6种实现方式)

目录 一、简介1.1 什么是幂等?1.2 为什么需要幂等性?1.3 接口超时,应该如何处理?1.4 幂等性对系统的影响 二、Restful API 接口的幂等性三、实现方式3.1 数据库层面,主键/唯一索引冲突3.2 数据库层面,乐观锁…...

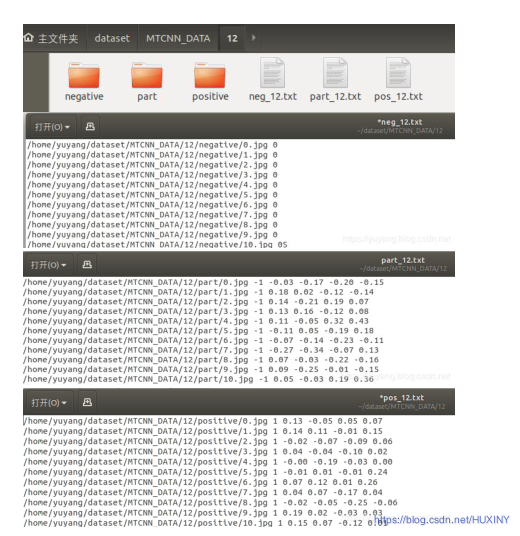

基于设深度学习的人脸性别年龄识别系统 计算机竞赛

文章目录 0 前言1 课题描述2 实现效果3 算法实现原理3.1 数据集3.2 深度学习识别算法3.3 特征提取主干网络3.4 总体实现流程 4 具体实现4.1 预训练数据格式4.2 部分实现代码 5 最后 0 前言 🔥 优质竞赛项目系列,今天要分享的是 基于深度学习机器视觉的…...

详解)

后进先出(LIFO)详解

LIFO 是 Last In, First Out 的缩写,中文译为后进先出。这是一种数据结构的工作原则,类似于一摞盘子或一叠书本: 最后放进去的元素最先出来 -想象往筒状容器里放盘子: (1)你放进的最后一个盘子(…...

Python爬虫实战:研究MechanicalSoup库相关技术

一、MechanicalSoup 库概述 1.1 库简介 MechanicalSoup 是一个 Python 库,专为自动化交互网站而设计。它结合了 requests 的 HTTP 请求能力和 BeautifulSoup 的 HTML 解析能力,提供了直观的 API,让我们可以像人类用户一样浏览网页、填写表单和提交请求。 1.2 主要功能特点…...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

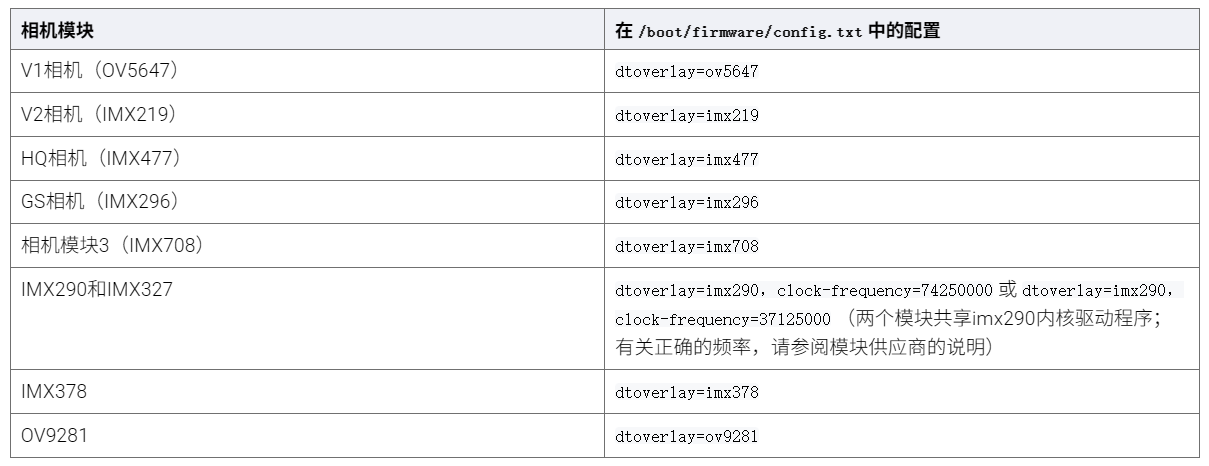

树莓派超全系列教程文档--(61)树莓派摄像头高级使用方法

树莓派摄像头高级使用方法 配置通过调谐文件来调整相机行为 使用多个摄像头安装 libcam 和 rpicam-apps依赖关系开发包 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 配置 大多数用例自动工作,无需更改相机配置。但是,一…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

ESP32读取DHT11温湿度数据

芯片:ESP32 环境:Arduino 一、安装DHT11传感器库 红框的库,别安装错了 二、代码 注意,DATA口要连接在D15上 #include "DHT.h" // 包含DHT库#define DHTPIN 15 // 定义DHT11数据引脚连接到ESP32的GPIO15 #define D…...

Linux-07 ubuntu 的 chrome 启动不了

文章目录 问题原因解决步骤一、卸载旧版chrome二、重新安装chorme三、启动不了,报错如下四、启动不了,解决如下 总结 问题原因 在应用中可以看到chrome,但是打不开(说明:原来的ubuntu系统出问题了,这个是备用的硬盘&a…...

Python如何给视频添加音频和字幕

在Python中,给视频添加音频和字幕可以使用电影文件处理库MoviePy和字幕处理库Subtitles。下面将详细介绍如何使用这些库来实现视频的音频和字幕添加,包括必要的代码示例和详细解释。 环境准备 在开始之前,需要安装以下Python库:…...

10-Oracle 23 ai Vector Search 概述和参数

一、Oracle AI Vector Search 概述 企业和个人都在尝试各种AI,使用客户端或是内部自己搭建集成大模型的终端,加速与大型语言模型(LLM)的结合,同时使用检索增强生成(Retrieval Augmented Generation &#…...

【无标题】路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论

路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论 一、传统路径模型的根本缺陷 在经典正方形路径问题中(图1): mermaid graph LR A((A)) --- B((B)) B --- C((C)) C --- D((D)) D --- A A -.- C[无直接路径] B -…...