【实习】深信服防火墙网络安全生产实习

一、实习概况

1.1实习目的

- 1.掌握防火墙规则的作用

- 2.掌握代理上网功能的作用

- 3.掌握端口映射功能的作用

-

1.2实习任务

- 1.防火墙的WEB控制台

- 2.需要在防火墙上配置dnat

- 3.需要配置安全防护策略中的业务防护策略

- 4.需要配置用户防护策略

- 5.需要配置白名单

二、实习具体内容

2.1具体内容

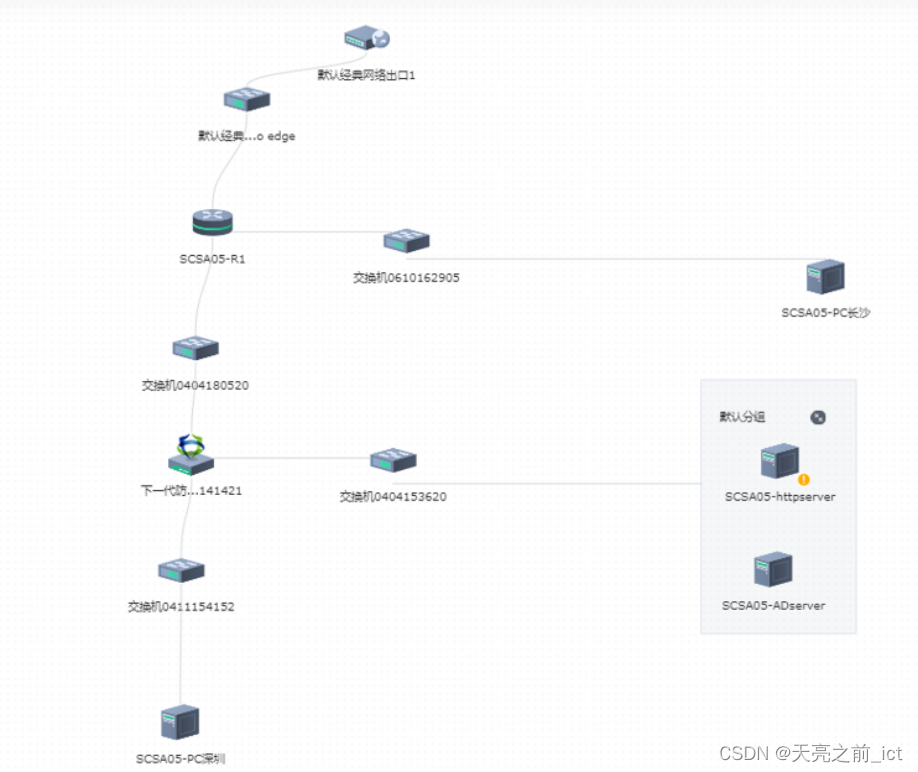

首先根据实训要求的拓扑完成连线,完成后如下:

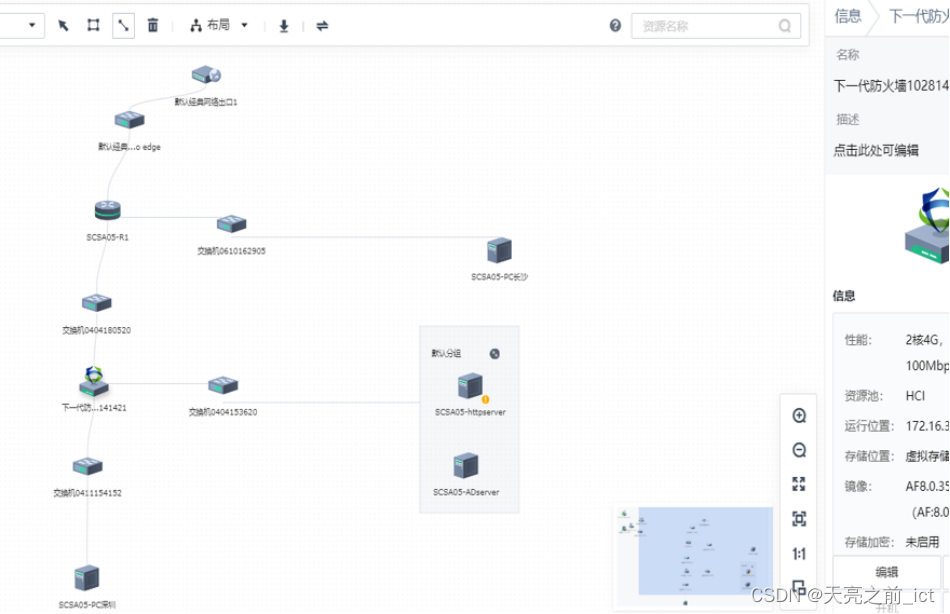

需求1:防火墙的WEB控制台

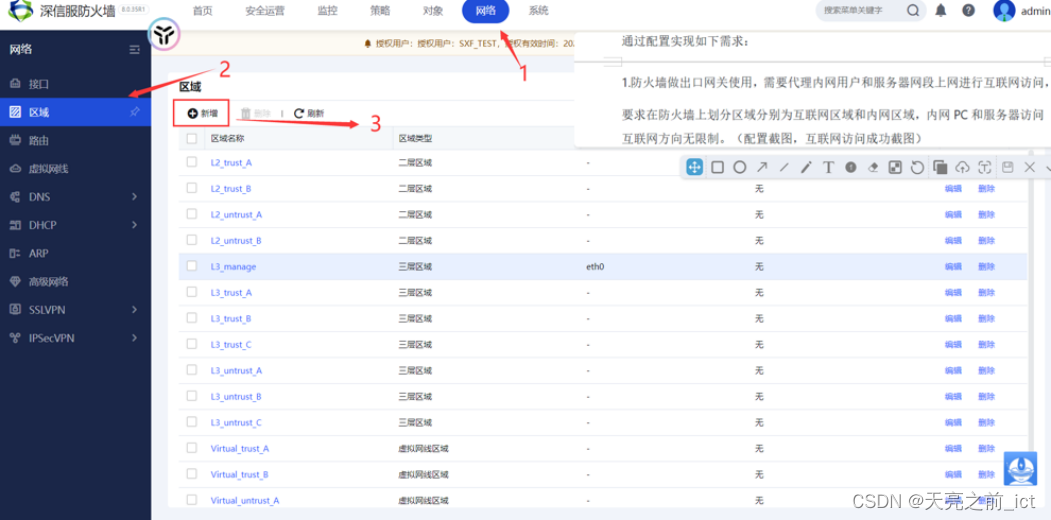

在新弹出的页面对防火墙进行配置,根据如下页面序号进行新增区域

新增如下三个区域

添加完区域后,接下来将接口划分到区域中

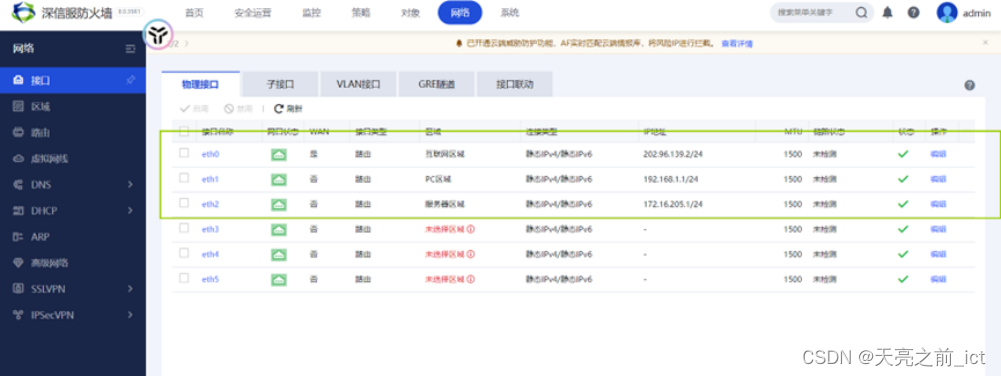

接下来根据连线情况将接口划分到对应的区域中,对网口0、网口1、网口2分别进行编辑

eth0编辑如下:

这里eth1 接口ip配置为192.168.1.1 的原因是 PC的ip地址为192.168.1.100,eth1 配置成192.168.1.1 与pc位于同一网段,充当pc的网关

eth2 配置如下:

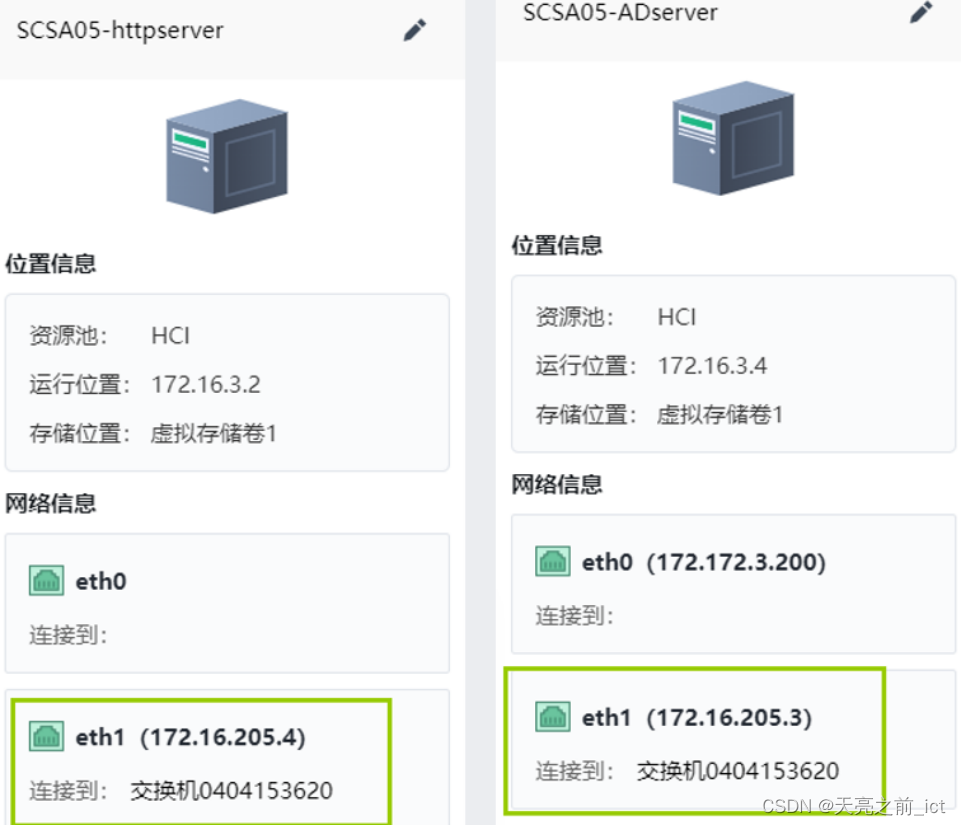

这里将eth2 ip地址配置成172.16.205.1 的原因为,服务器的IP皆位于172.16.205.0/24这个网段,将eth2 ip 配置为172.16.205.1,充当网关

至此接口配置完成,效果图如下:

因为防火墙默认拒绝所有方向的任意流量,所以需要放通防火墙过滤规则,步骤如下:

规则内容如下:

效果如下:

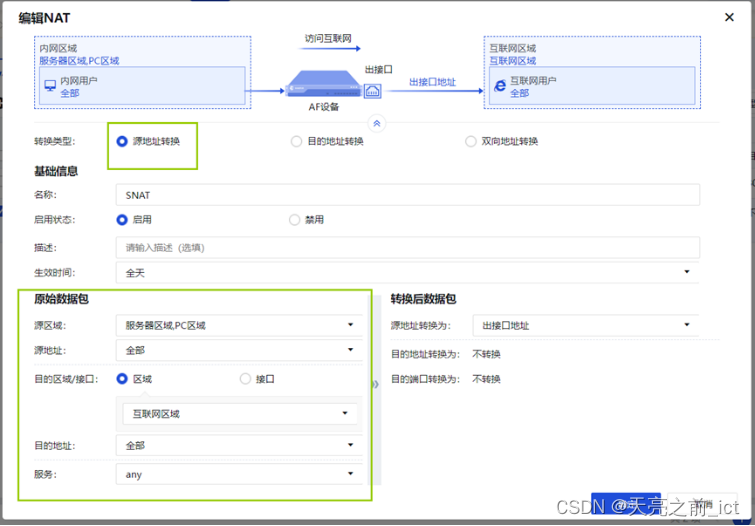

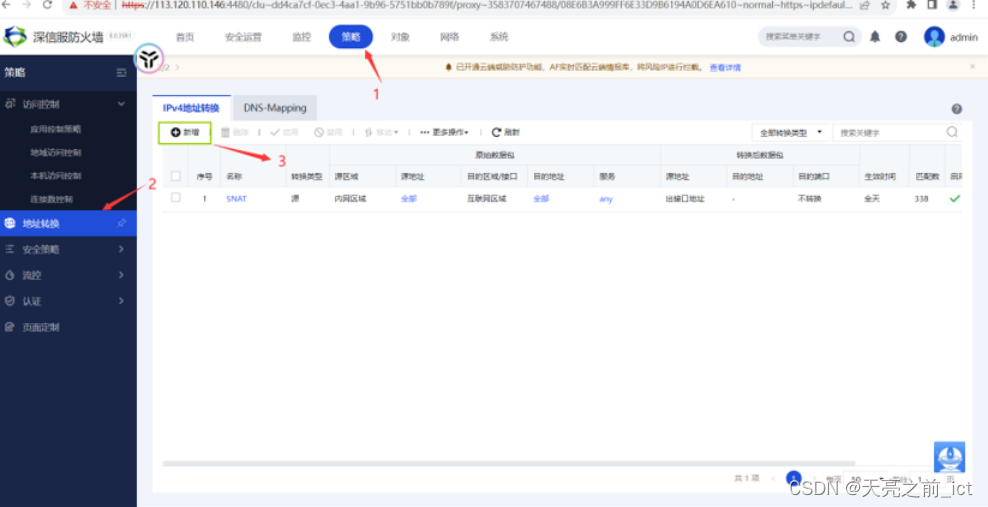

接口划分完成后,然后需要配置地址转换,将私有地址转换成公网地址,步骤如下:

配置内容如下:

效果如下:

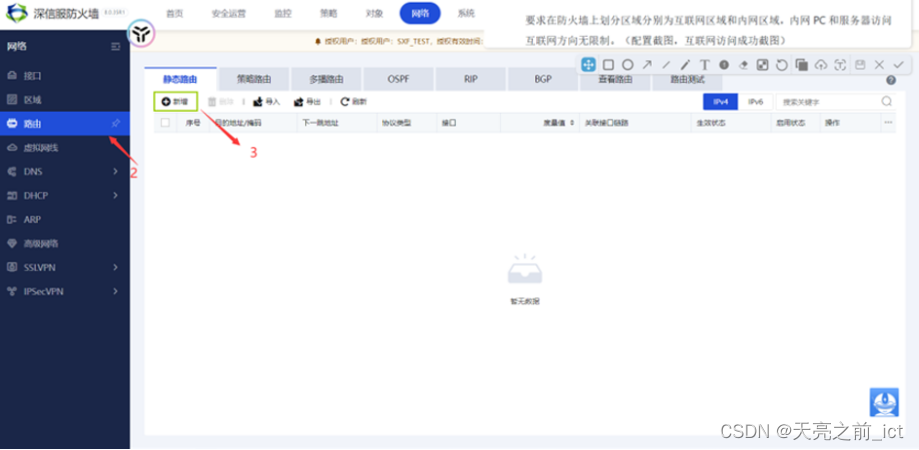

为了能成功访问外网,还需要在防火墙上配置一条默认路由,配置步骤如下:

添加内容如下:

效果图如下:

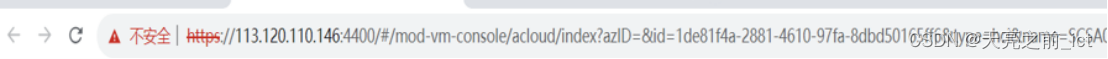

最终的验证截图如下:

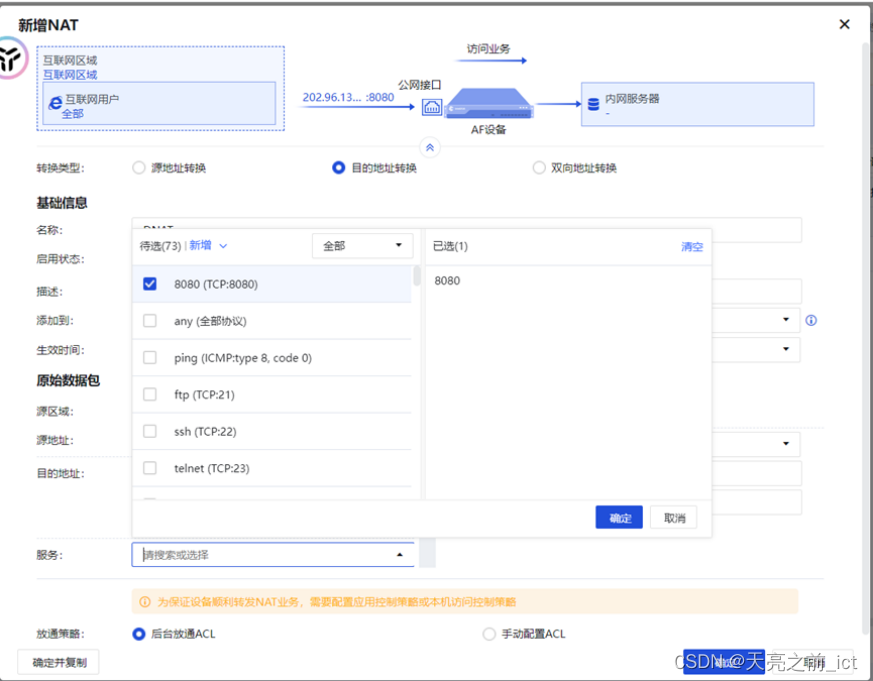

需求2:需要在防火墙上配置dnat,配置步骤如下:

配置内容如下:

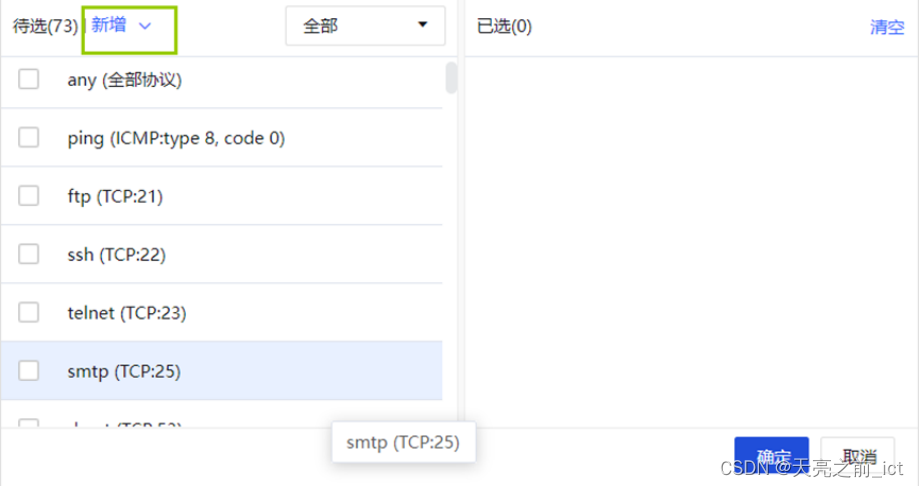

由于8080端口不在常规服务列表里,因此需要自定义,自定义步骤如下:

最终效果如下:

需求验证如下:

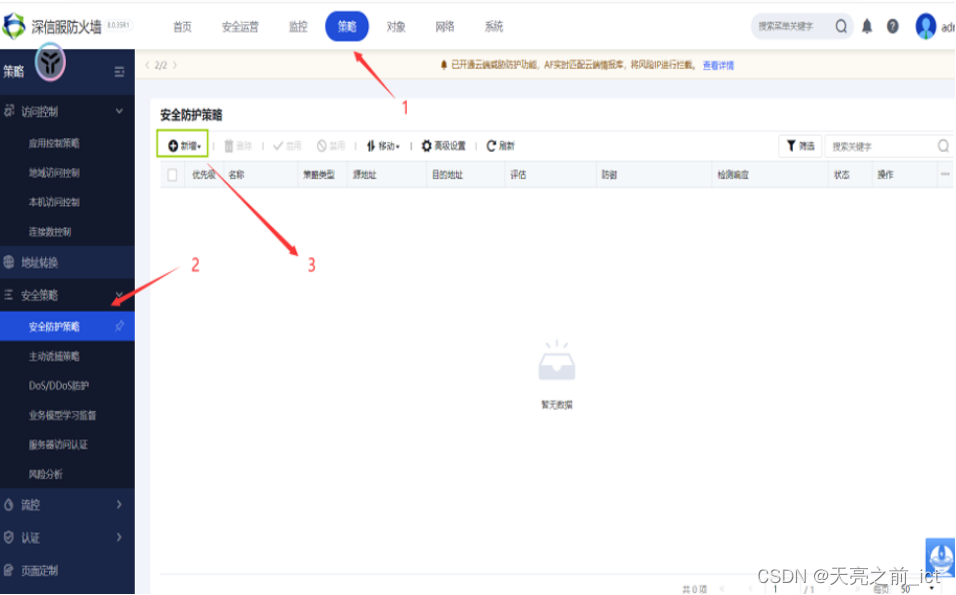

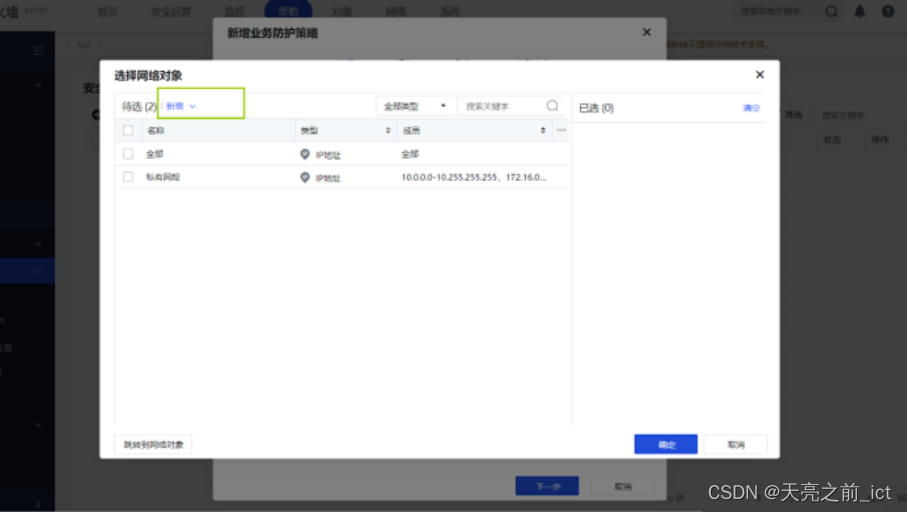

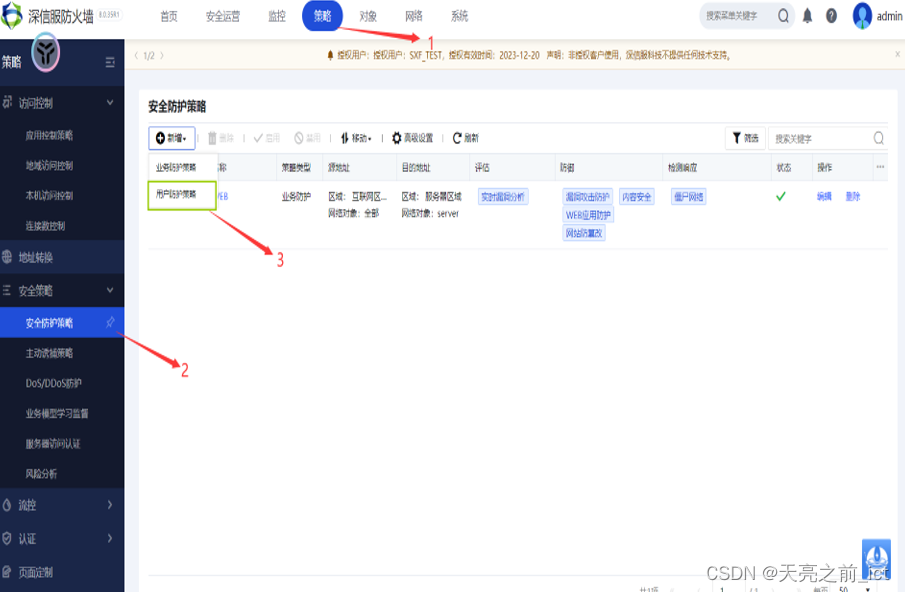

需求3:需要配置安全防护策略中的业务防护策略,步骤如下:

策略步骤如下:

(1)

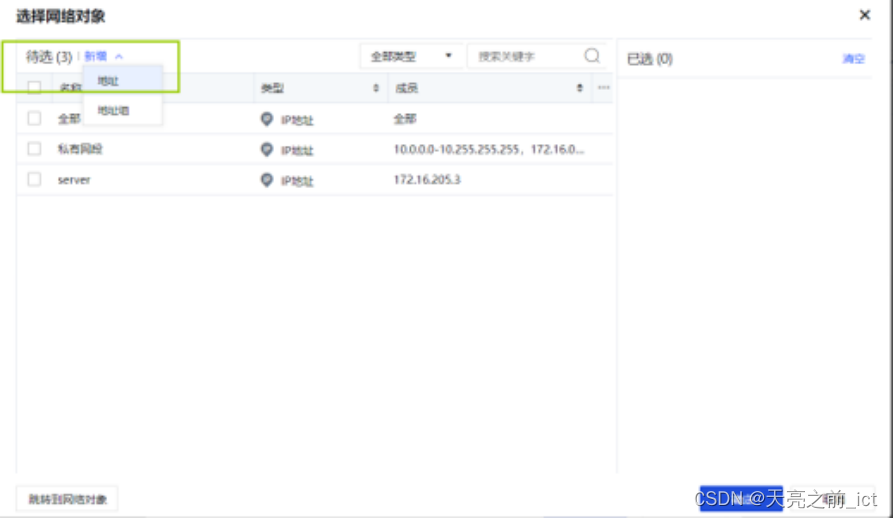

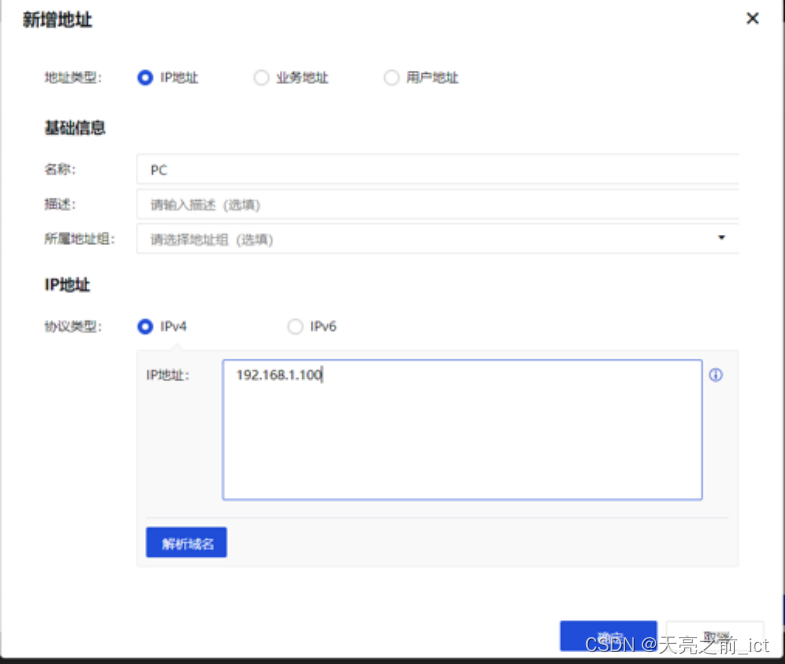

其中,网络对象需要自己定义,定义步骤如下:

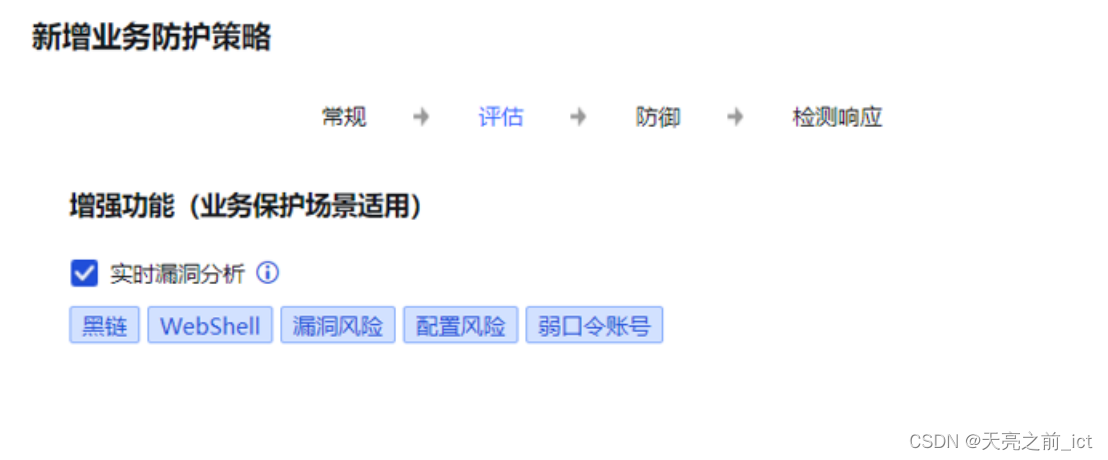

(2)

(3)

(4)

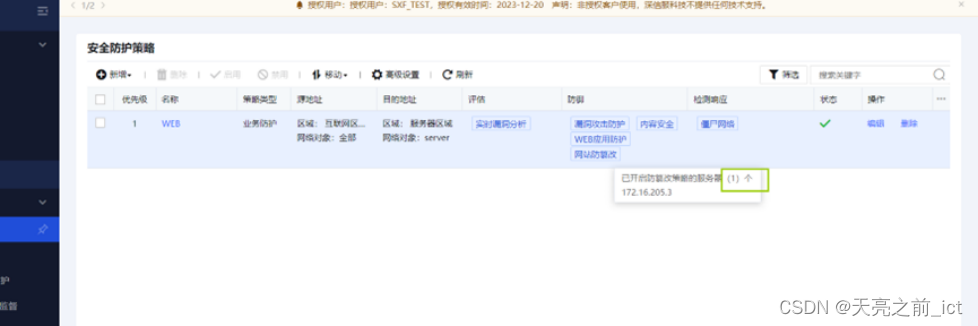

效果如下:

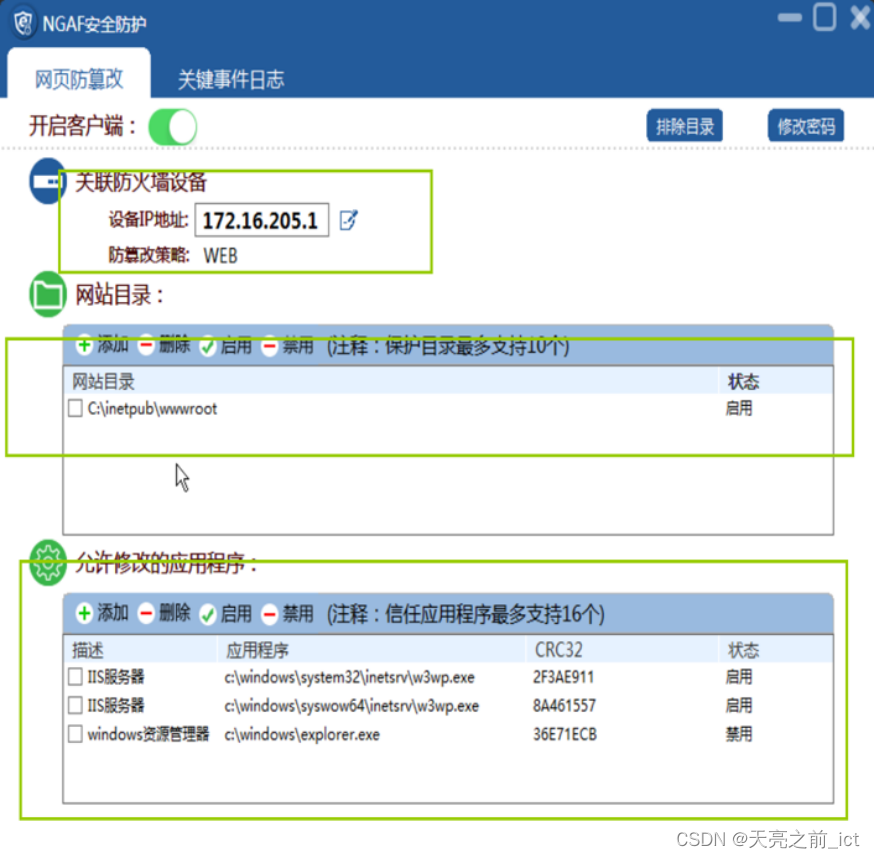

此时由于没有配置客户端,所以显示开启防篡改的服务器为0个,下面为客户端的配置

客户端配置完成后,此时

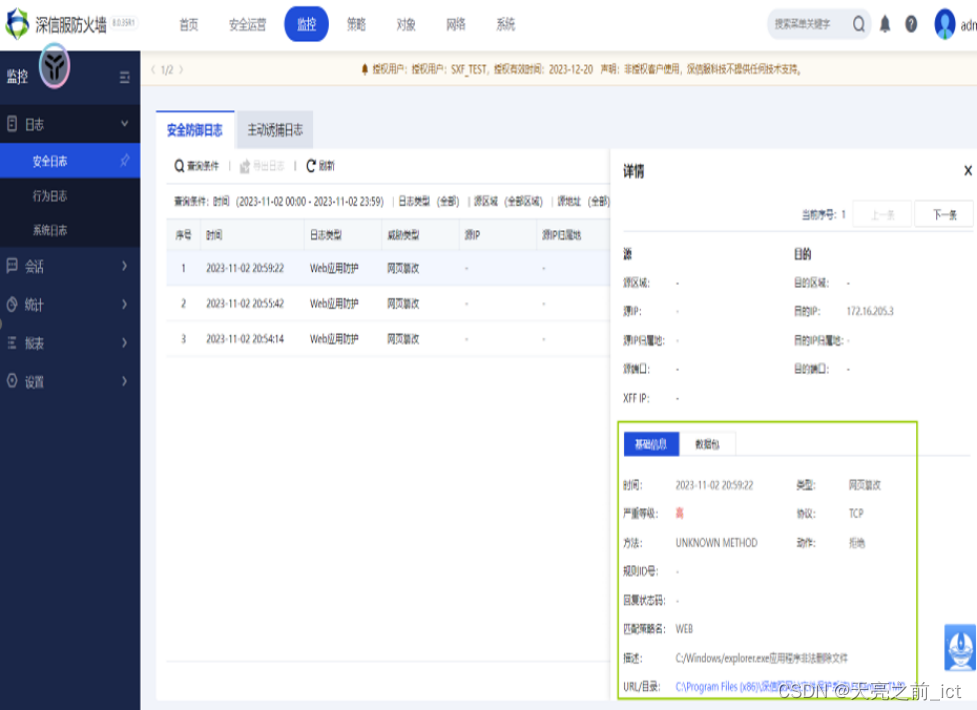

效果验证如下:

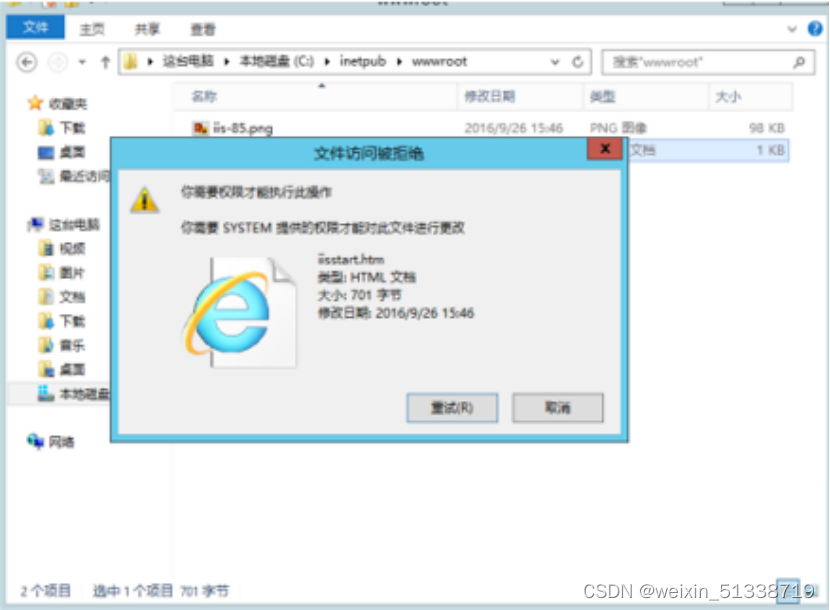

当我们想去更改文件时,会出现如下提示

而我们此时本就是管理员的身份,故策略生效

然后防火墙日志也可以查看到

需求4:需要配置用户防护策略

策略步骤如下:

(1)

(2)

(3)

效果如下:

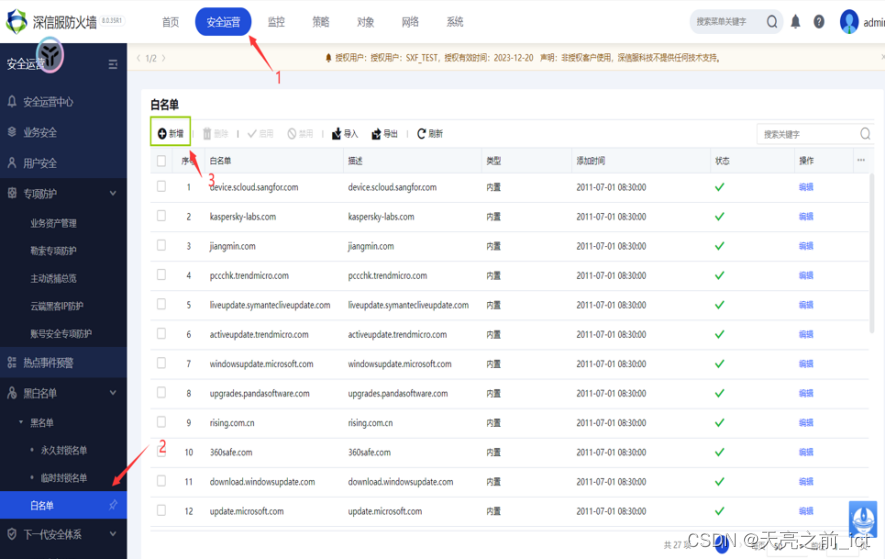

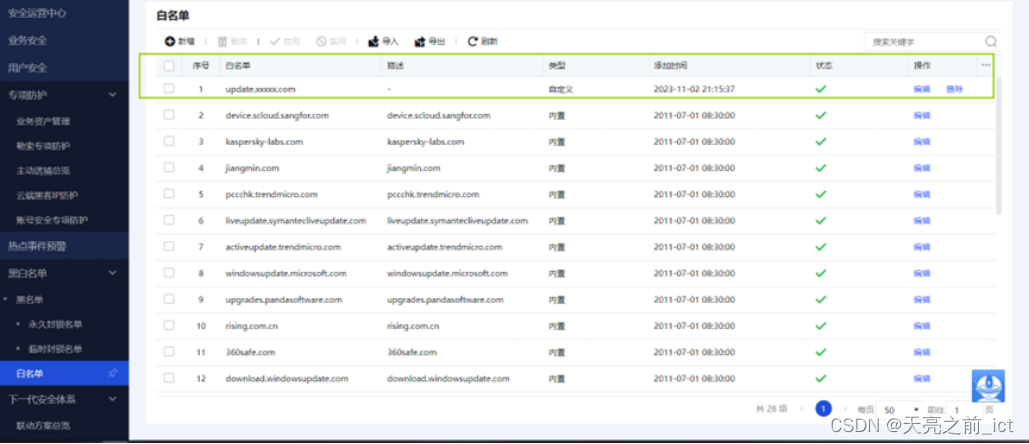

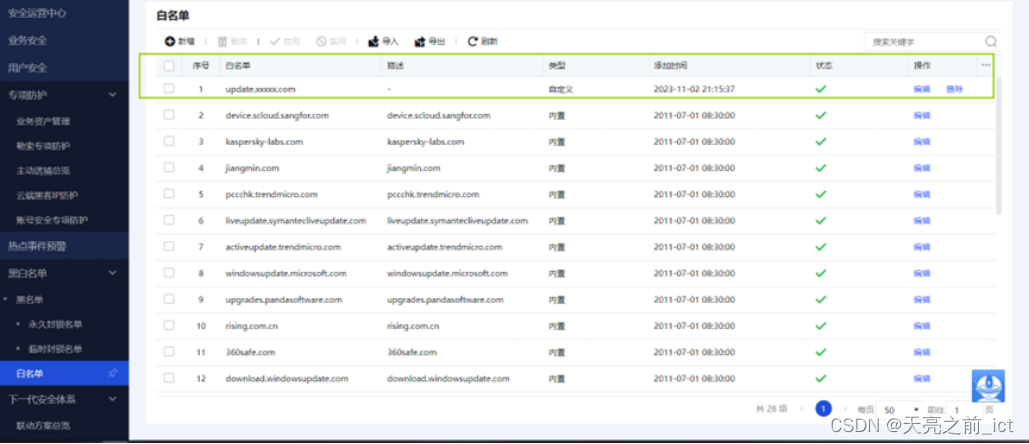

需求5

需求5需要配置白名单

内容如下:

效果如下:

三、实习总结

3.1实习总结

本次防火墙实训的目的是帮助学员深入了解防火墙的原理、分类和功能,并熟练掌握防火墙规则的配置和管理技巧。通过实际操作,学员能够针对不同的网络环境和需求,设计出有效的防火墙策略,提高网络安全水平

3.2实习收获

本次实训的过程中,我们通过了解防火墙的基本原理,了解了防火墙的分类和功能。并在实际操作中,学员学习了如何使用防火墙软件进行规则的配置和管理,掌握了防火墙规则的结构和语法,并通过案例分析和演练,熟悉规则配置的流程和方法。

在实际操作中,我们发现学员对防火墙实际操作经验较少。因此,在今后的实训中,我们需要增加更多的实践环节,提供更多的案例分析和演练机会。另外,我们还可以考虑引入模拟攻击和应急响应的实战演练,以增强学员的实际应用能力。

通过本次实训,学员对防火墙的原理、分类和功能有了更深入的了解。他们熟练掌握了防火墙规则的配置和管理技巧,并能够根据实际需求设计有效的防火墙策略。实训的成果得到了教师的认可,并为学员今后的网络安全工作奠定了坚实的基础。

在实际操作中,我们也发现了一些问题。例如,有些学员在配置规则时可能会出现一些语法上的错误。因此,我们需要更加注重对各种规则语法和操作流程的讲解和演示,以帮助学员更好地掌握相关技能。

总的来说,本次防火墙实训为学员提供了一个良好的实践平台,让他们能够深入了解防火墙的原理和工作方式,并掌握了相关的实际操作技能。通过实训,学员的网络安全意识得到了进一步的提高,同时也为其今后的网络安全工作打下了坚实的基础。

相关文章:

【实习】深信服防火墙网络安全生产实习

一、实习概况 1.1实习目的 1.掌握防火墙规则的作用2.掌握代理上网功能的作用3.掌握端口映射功能的作用 1.2实习任务 1.防火墙的WEB控制台 2.需要在防火墙上配置dnat …...

怎么把视频音乐提取成mp3?分享详细工具和方法!

在数字媒体时代,音乐已经成为我们生活中不可或缺的一部分。有时候,我们会在社交媒体、视频分享网站或在线视频平台上看到一些非常喜欢的视频音乐,想要将其保存为MP3格式以便随时随地聆听。那么,如何从视频中提取音乐并转换为MP3格…...

代码随想录算法训练营第44天 | 完全背包理论基础 518.零钱兑换II 377.组合总和 Ⅳ

完全背包理论基础 完全背包与01背包只相差在物品是无限取用的。因此和01背包相比第二层对背包容量的遍历应该是正序的,而且正因为这个正序,使得在纯完全背包问题中,背包容量和物品的遍历是可以倒过来的。 #include <bits/stdc.h> usi…...

深度解析与推荐:主流Web前端开发框架

一、引言 在信息化社会中,Web前端开发的重要性日益凸显。作为连接用户与后台服务的关键桥梁,前端界面不仅直接影响用户体验,更是企业品牌形象、产品价值传递的重要载体。随着互联网技术的飞速发展,用户对于网站和应用的交互性、响应速度以及视觉效果等方面的要求越来越高,…...

【React】如何使antd禁用状态的表单输入组件响应点击事件?

最近遇到一个需求,需要在<Input.textarea>组件中,设置属性disabled为true,使textarea响应点击事件,但直接绑定onClick并不会在禁用状态下被响应。 解决方法1 之后尝试了很多方法,比如设置csspointer-events:no…...

Apache Flink

前言 最近在学习室内融合定位服务架构,业务架构上,涵盖了数据采集、处理、状态管理、实时计算和告警等多个方面,但有些问题:这套系统中包含了大量的有状态计算,目前是通过自设计内存对象进行管理,并利用Re…...

SpringMVC速成(一)

文章目录 SpringMVC速成(一)1.SpringMVC概述2.SpringMVC入门案例2.1 需求分析2.2 案例制作步骤1:创建Maven项目步骤2:补全目录结构步骤3:导入jar包步骤4:创建配置类步骤5:创建Controller类步骤6:使用配置类替换web.xml步骤7:配置Tomcat环境步骤8:启动运行…...

通过nginx学习linux进程名的修改

目录 1. 缘起2. 背景知识3. 源码分析3.1 准备工作3.2 设置进程名字 1. 缘起 在运行nginx的时候,用ps查看nginx的进程信息,可能的输出如下: root 42169 3105 0 16:51 ? 00:00:00 nginx: master process ./objs/nginx root …...

【PyTorch】实现迁移学习框架DANN

文章目录 前言代码实现1、导入数据库关于torch.manual_seed(1)2、参数设置3、数据导入4、定义训练函数4.1 nn.CrossEntropyLoss()4.2 .detach()4.3 .size VS .shape4.4 .to(DEVICE)4.5 .max()4.6 optimizer.zero_grad()4.7 len(data...

thinkphp6入门(18)-- 中间件中除了handle函数,还可以有其它函数吗

在ThinkPHP 6的中间件中,除了 handle 方法外,还可以定义其他方法。这些额外的方法可以用于执行中间件中的不同逻辑,但是只有 handle 方法是中间件的入口点,其他方法则需要在 handle 方法中手动调用。 (图片来自https://www.cnblog…...

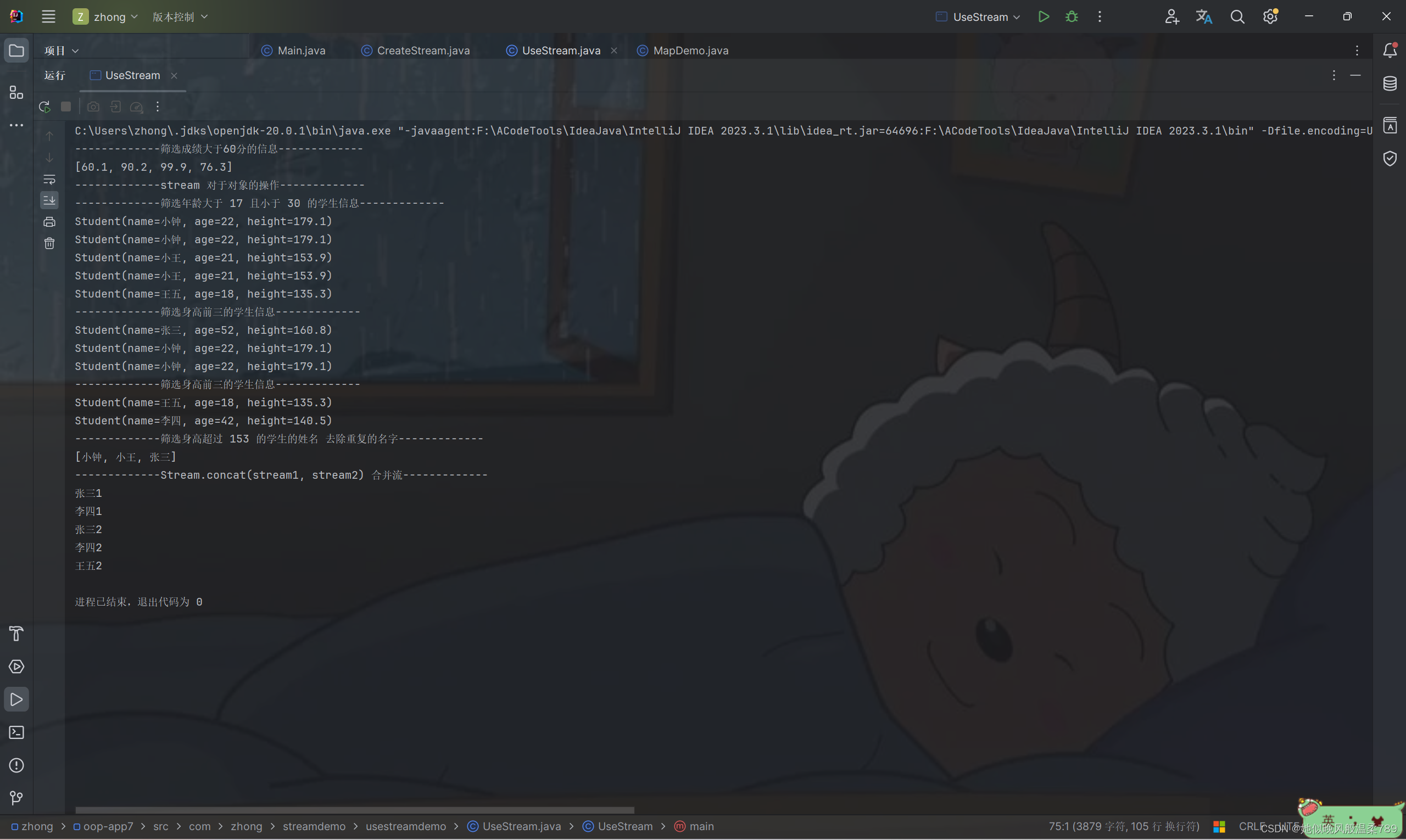

Java stream 流的基本使用

Java stream 的基本使用 package com.zhong.streamdemo.usestreamdemo;import jdk.jfr.DataAmount; import lombok.AllArgsConstructor; import lombok.Data; import lombok.NoArgsConstructor;import java.util.ArrayList; import java.util.Comparator; import java.util.Li…...

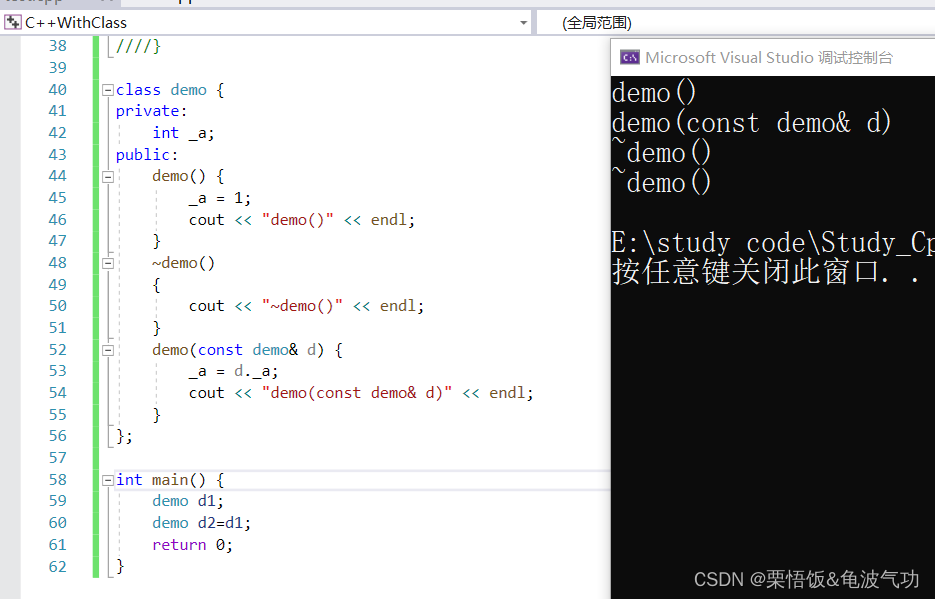

C++面向对象 Part 2

文章目录 类六个默认存在的成员函数构造函数:析构函数:拷贝构造函数:拷贝构造详解及细节: 赋值运算符重载;取地址及const取地址操作符重载const修饰的含义: 类六个默认存在的成员函数 构造函数 析构函数 拷贝构造函数 赋值运算…...

海外云手机的核心优势

随着5G时代的到来,云计算产业正处于高速发展的时期,为海外云手机的问世创造了一个可信任的背景。在资源有限且需求不断增加的时代,将硬件设备集中在云端,降低个人用户的硬件消耗,同时提升性能,这一点单单就…...

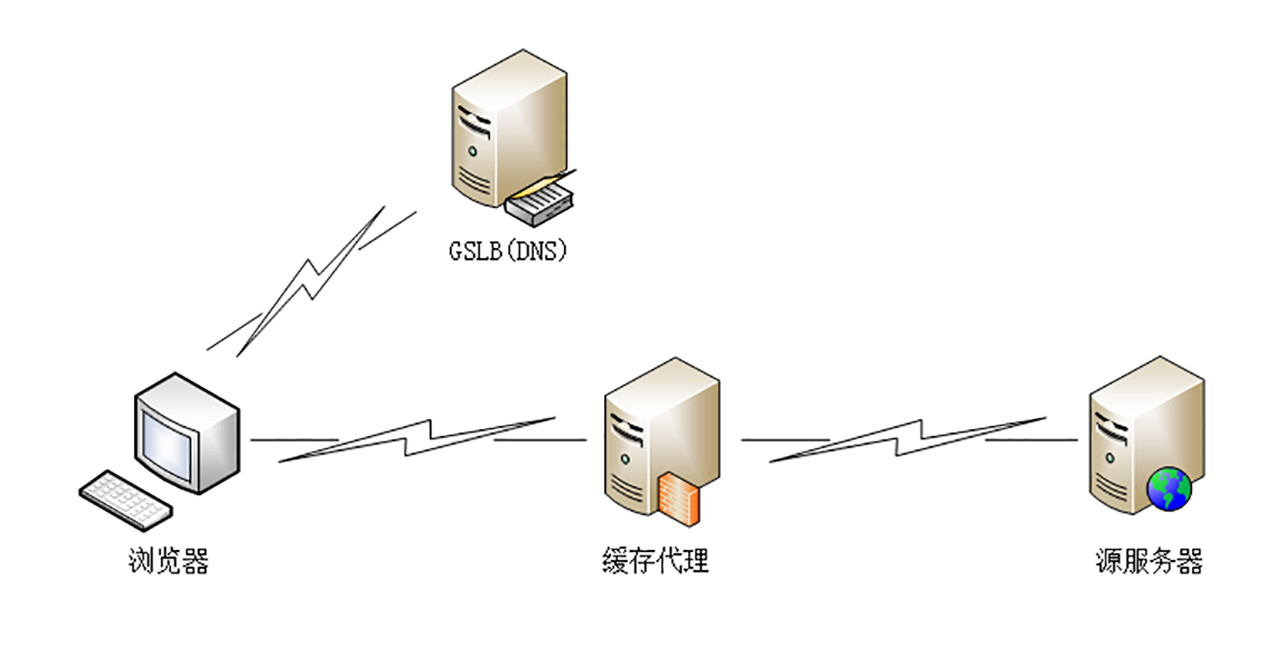

CDN相关和HTTP代理

CDN相关和HTTP代理 参考: 《透视 HTTP 协议》——chrono 把这两个放在一起是因为容易搞混,我一开始总以为CDN就是HTTP代理,但是看了极客时间里透视HTTP协议的讲解,感觉又不仅于此,于是专门写下来。 先说结论…...

STM32的ADC电压采集

时间记录:2024/2/9 一、ADC相关知识点 (1)STM32的ADC时钟不要超过14MHz,不然结果的准确率将下降 (2)ADC分为规则组和注入组,规则组相当于正常运行的程序,注入组相当于中断可以打断…...

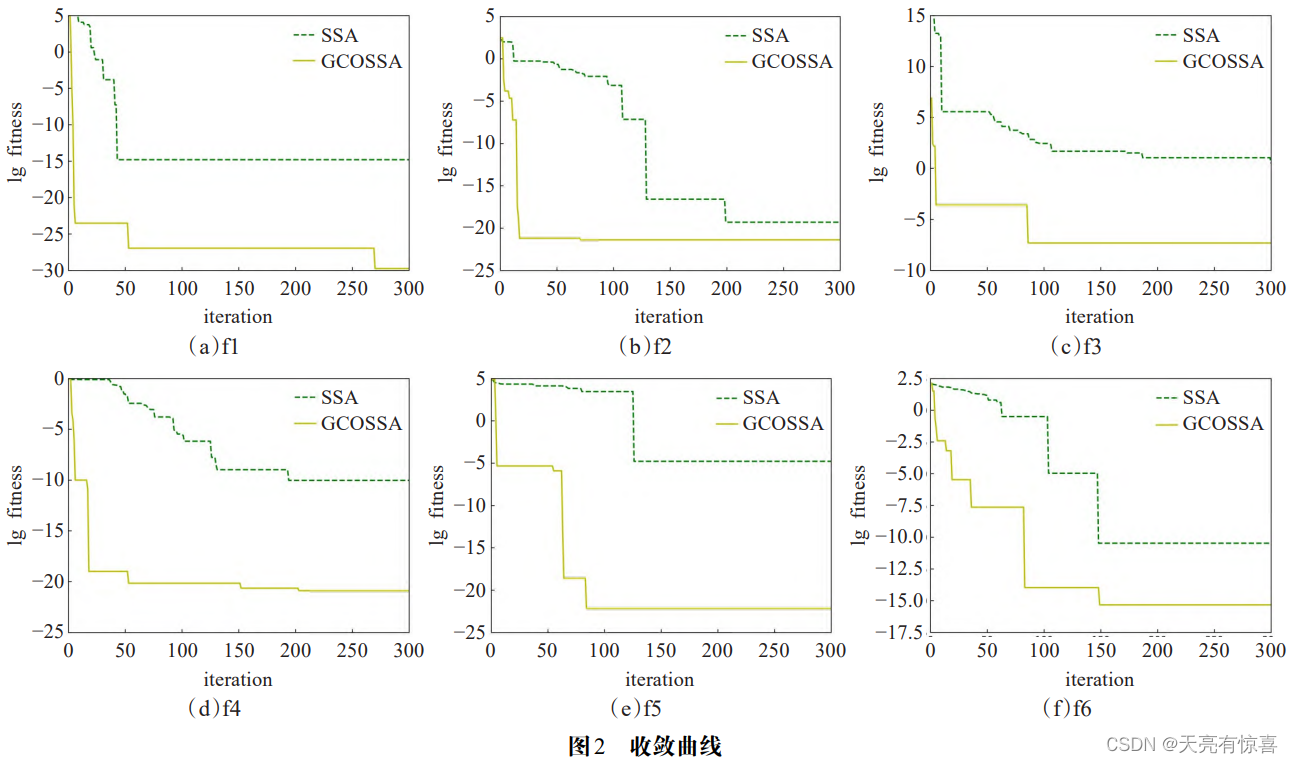

基于麻雀优化算法优化XGBoost参数的优化控制策略

目录 一、背景 二、算法流程图 三、附录 一、背景 为提高极端梯度提升(Extreme Gradient Boosting, XGBoost)集成算法在时间预测、信贷风险预测、工件参数预测、故障诊断预测等方面中的准确性,研究者提出了一种改进的麻雀算法(…...

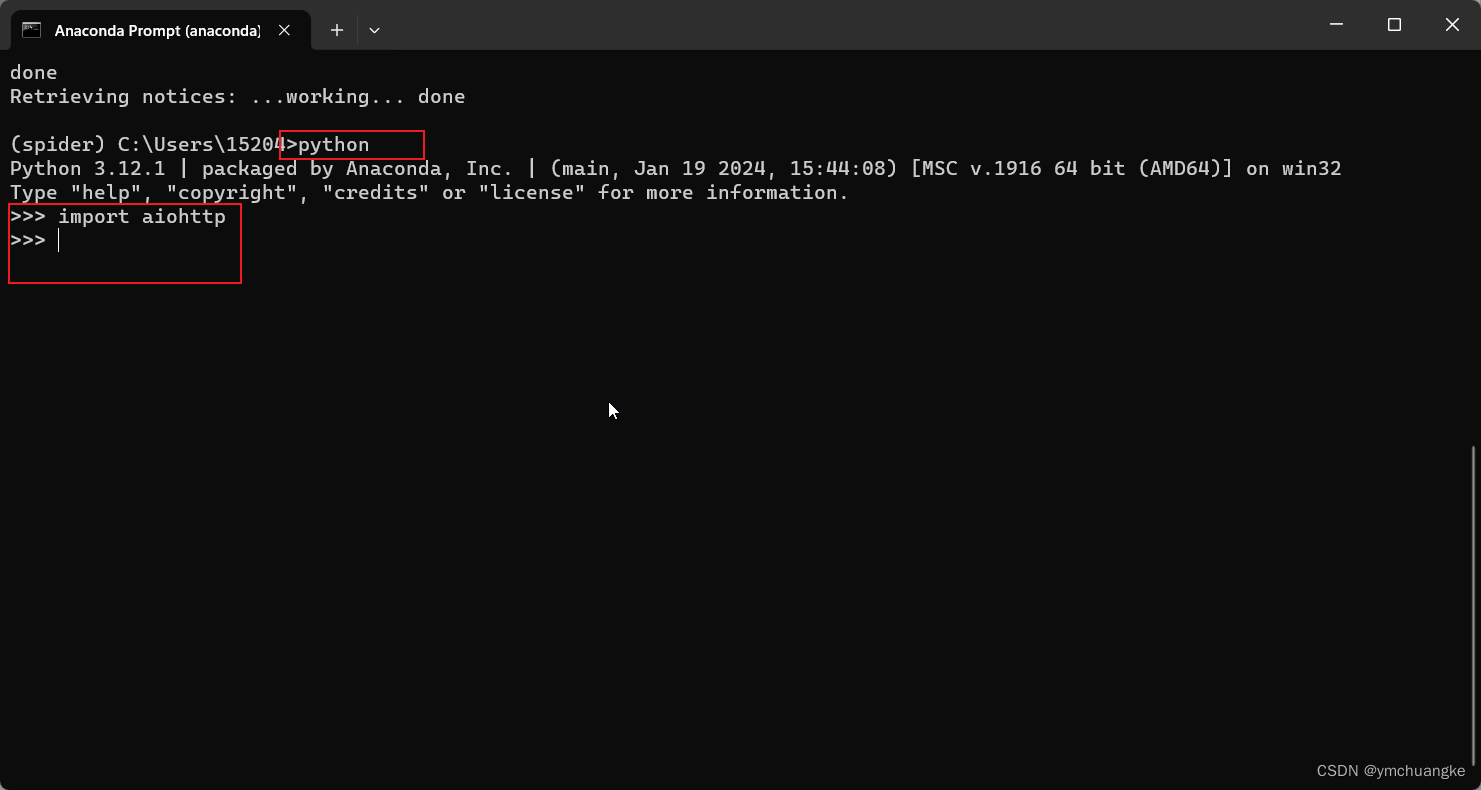

Python爬虫——请求库安装

目录 1.打开Anaconda Prompt 创建环境2.安装resuests3.验证是否安装成功4.安装Selenium5.安装ChromeDriver5.1获取chrom的版本5.1.1点击浏览器右上三个点5.1.2点击设置5.1.3下拉菜单,点击最后关于Chrome,获得其版本 5.2 打开网址 [chromedriver](https:/…...

瑞芯微推理RKNN使用

参考资料 toolkit2 官网资料 野火实践指南 Ubuntu22.04实践 安装toolkit2 安装命令pip3 install -r xxx/packages/requirements_cp310-1.6.0.txt pip3 install xxx/packages/rknn_toolkit2-1.6.081f21f4d-cp310-cp310-linux_x86_64.whl注意加上 -i xxx 可能会造成下载tf-es…...

动漫风博客介绍页面源码

动漫风博客介绍页面源码,HTML源码,图片背景有淡入切换特效 蓝奏云:https://wfr.lanzout.com/iIDZu1nrmjve...

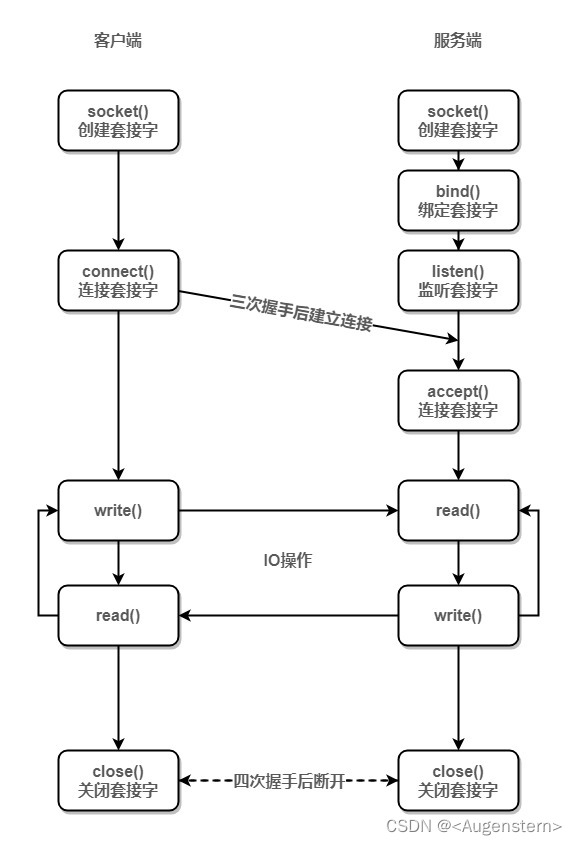

网络的基本概念和socket编程

网络的基本概念 1.协议1.1 协议的基本概念1.2 常见的协议 2.分层模型2.1网络七层OSI 7层模型:物数网传会表应(口诀)2.2TCP/IP模型2.3数据通信的过程2.4网络的设计模式2.5以太网帧的格式 3.SOCKET编程3.1网络字节序3.2 相关结构体和函数3.3 代码实现 1.协议 1.1 协议…...

OpenLayers 可视化之热力图

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 热力图(Heatmap)又叫热点图,是一种通过特殊高亮显示事物密度分布、变化趋势的数据可视化技术。采用颜色的深浅来显示…...

Flask RESTful 示例

目录 1. 环境准备2. 安装依赖3. 修改main.py4. 运行应用5. API使用示例获取所有任务获取单个任务创建新任务更新任务删除任务 中文乱码问题: 下面创建一个简单的Flask RESTful API示例。首先,我们需要创建环境,安装必要的依赖,然后…...

学习STC51单片机31(芯片为STC89C52RCRC)OLED显示屏1

每日一言 生活的美好,总是藏在那些你咬牙坚持的日子里。 硬件:OLED 以后要用到OLED的时候找到这个文件 OLED的设备地址 SSD1306"SSD" 是品牌缩写,"1306" 是产品编号。 驱动 OLED 屏幕的 IIC 总线数据传输格式 示意图 …...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

Rapidio门铃消息FIFO溢出机制

关于RapidIO门铃消息FIFO的溢出机制及其与中断抖动的关系,以下是深入解析: 门铃FIFO溢出的本质 在RapidIO系统中,门铃消息FIFO是硬件控制器内部的缓冲区,用于临时存储接收到的门铃消息(Doorbell Message)。…...

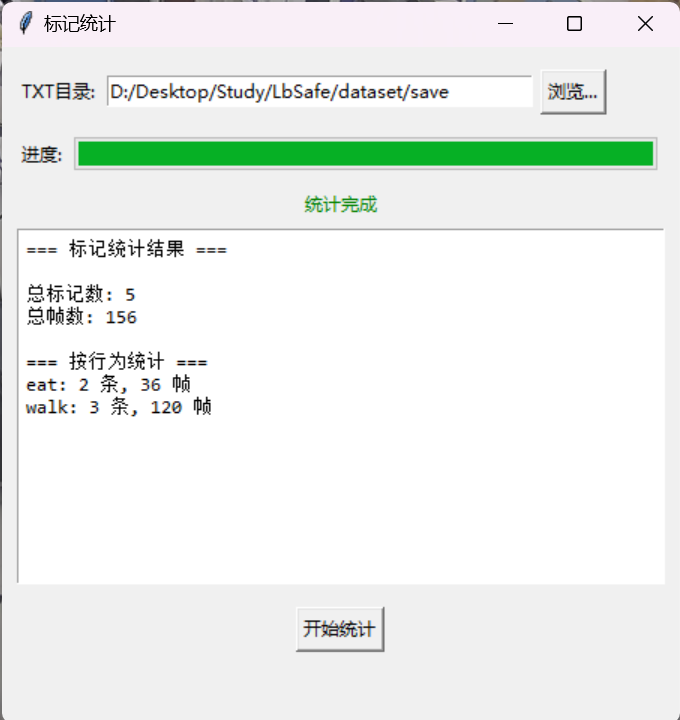

视频行为标注工具BehaviLabel(源码+使用介绍+Windows.Exe版本)

前言: 最近在做行为检测相关的模型,用的是时空图卷积网络(STGCN),但原有kinetic-400数据集数据质量较低,需要进行细粒度的标注,同时粗略搜了下已有开源工具基本都集中于图像分割这块,…...

SiFli 52把Imagie图片,Font字体资源放在指定位置,编译成指定img.bin和font.bin的问题

分区配置 (ptab.json) img 属性介绍: img 属性指定分区存放的 image 名称,指定的 image 名称必须是当前工程生成的 binary 。 如果 binary 有多个文件,则以 proj_name:binary_name 格式指定文件名, proj_name 为工程 名&…...

springboot整合VUE之在线教育管理系统简介

可以学习到的技能 学会常用技术栈的使用 独立开发项目 学会前端的开发流程 学会后端的开发流程 学会数据库的设计 学会前后端接口调用方式 学会多模块之间的关联 学会数据的处理 适用人群 在校学生,小白用户,想学习知识的 有点基础,想要通过项…...

【分享】推荐一些办公小工具

1、PDF 在线转换 https://smallpdf.com/cn/pdf-tools 推荐理由:大部分的转换软件需要收费,要么功能不齐全,而开会员又用不了几次浪费钱,借用别人的又不安全。 这个网站它不需要登录或下载安装。而且提供的免费功能就能满足日常…...

深度学习水论文:mamba+图像增强

🧀当前视觉领域对高效长序列建模需求激增,对Mamba图像增强这方向的研究自然也逐渐火热。原因在于其高效长程建模,以及动态计算优势,在图像质量提升和细节恢复方面有难以替代的作用。 🧀因此短时间内,就有不…...