Java架构师之路八、安全技术:Web安全、网络安全、系统安全、数据安全等

目录

Web安全:

网络安全:

系统安全:

数据安全:

Java架构师之路七、大数据:Hadoop、Spark、Hive、HBase、Kafka等-CSDN博客

Java架构师之路九、设计模式:常见的设计模式,如单例模式、工厂模式、策略模式、桥接模式等-CSDN博客

Web安全:

Web安全是指保护网站和网络应用程序免受恶意攻击和未经授权的访问的一系列措施和技术。随着互联网的普及和网络应用的广泛应用,Web安全变得至关重要,以防止数据泄霄、身份盗窃、拒绝服务攻击等安全威胁。

以下是一些常见的Web安全威胁和防范措施:

-

跨站脚本攻击(XSS):攻击者注入恶意脚本到网页中,当用户访问网页时执行这些脚本,从而盗取用户信息或操纵页面。防范措施包括输入验证、输出编码、内容安全策略等。

-

跨站请求伪造(CSRF):攻击者通过欺骗用户在登录状态下访问恶意网站,从而发送未经用户授权的请求。防范措施包括使用CSRF令牌、同源策略等。

-

SQL注入攻击:攻击者通过在输入框中注入恶意SQL语句,从而获取敏感数据库信息。防范措施包括使用参数化查询、输入验证、最小权限原则等。

-

不安全的文件上传:攻击者上传包含恶意代码的文件到服务器,执行恶意操作。防范措施包括限制上传文件类型、检测文件内容、隔离上传目录等。

-

会话劫持:攻击者获取用户的会话ID,冒充用户进行未经授权的操作。防范措施包括使用HTTPS、安全的cookie设置、定期更换会话ID等。

-

点击劫持:攻击者将恶意网页覆盖在正常网页上,诱使用户误点击执行恶意操作。防范措施包括使用X-Frame-Options头、Frame Busting技术等。

-

信息泄漏:未正确处理敏感信息可能导致信息泄漏。防范措施包括数据加密、访问控制、安全审计等。

为了提高Web安全性,开发人员应该采取安全编程实践,包括输入验证、输出编码、最小权限原则、安全配置、及时更新和监控等。此外,安全测试和漏洞扫描也是确保Web应用程序安全的重要手段。综合利用技术、流程和人员来保障Web安全,是确保网络应用程序运行安全的关键。

网络安全:

网络安全是指保护计算机网络和互联网免受未经授权的访问、数据泄露、恶意软件和其他安全威胁的一系列措施和技术。随着信息技术的迅猛发展,网络安全变得越来越重要,因为网络攻击和威胁逐渐增多和复杂化。

以下是网络安全的一些核心概念和常见威胁:

-

身份认证和访问控制:确保只有经过身份验证的用户能够访问系统和网络资源。常见的技术包括密码、多因素认证、单点登录、访问控制列表等。

-

防火墙:防火墙是位于网络边界的安全设备,通过监测和过滤网络流量,控制进出网络的数据。它可以阻止未经授权的访问和恶意活动。

-

入侵检测和入侵防御:入侵检测系统(IDS)和入侵防御系统(IPS)可监控网络流量和系统日志,检测和阻止潜在的入侵行为。

-

漏洞管理:定期扫描和评估系统和应用程序中的安全漏洞,并及时修补这些漏洞,以减少潜在的攻击面。

-

恶意软件防护:使用防病毒软件、反间谍软件和反垃圾邮件解决方案等工具,保护系统免受恶意软件和网络钓鱼等攻击。

-

加密和数据保护:通过使用加密算法和协议,对数据进行保护,确保数据在传输和存储过程中不被未经授权的人访问。

-

安全意识教育:提高用户对网络安全的认识,教育他们识别和避免社会工程学攻击、强密码管理和安全互联网使用等。

-

灾难恢复和业务连续性:制定灾难恢复计划和业务连续性计划,以便在遭受安全事件或灾难后能够快速恢复正常运营。

网络安全是一个持续不断的过程,涉及技术、策略、人员和合规性等多个方面。组织和个人应采取综合的网络安全措施,以保护自己的网络资产和敏感信息,并不断跟进最新的安全威胁和解决方案,以持续提升网络安全防护能力。

系统安全:

系统安全是指保护计算机系统免受未经授权的访问、数据泄露、恶意软件和其他安全威胁的一系列措施和技术。系统安全是整个信息安全领域中至关重要的一个方面,因为计算机系统是存储和处理重要数据的核心。

以下是系统安全的一些核心概念和常见威胁:

-

操作系统安全:确保操作系统的安全性,包括对系统配置、用户权限、文件系统、服务和进程等进行安全管理和监控。

-

身份认证和访问控制:通过身份验证和访问控制机制,确保只有经过授权的用户可以访问系统资源,并限制其权限范围。

-

安全配置:对系统进行安全配置,包括关闭不必要的服务、限制网络端口、更新补丁和漏洞修复、启用防火墙等,以减少系统遭受攻击的可能性。

-

日志和监控:记录系统活动日志、监控网络流量和系统状态,及时检测异常行为和安全事件,并采取相应的响应措施。

-

加密和数据保护:使用加密算法对敏感数据进行加密,确保数据在传输和存储过程中不被未经授权的人访问。

-

漏洞管理:定期扫描系统中的安全漏洞,并及时修补这些漏洞,以减少系统受到攻击的风险。

-

恶意软件防护:使用防病毒软件、反间谍软件和入侵检测系统等工具,保护系统免受恶意软件和网络钓鱼等攻击。

-

备份和恢复:定期备份系统数据,并建立有效的数据恢复计划,以应对系统遭受攻击或数据丢失的情况。

系统安全需要综合考虑技术、策略、人员和合规性等多个方面,涉及操作系统、网络设备、应用程序和数据库等多个层面。组织和个人应采取系统安全的综合措施,以确保系统的可靠性、完整性和保密性,同时持续关注系统安全领域的最新发展,提升系统安全的防护能力。

数据安全:

数据安全是指保护数据免受未经授权的访问、泄露、损坏和篡改的措施和技术。随着数字化信息的广泛应用,数据安全变得越来越重要,因为数据是组织和个人最宝贵的资产之一。

以下是数据安全的一些核心概念和常见措施:

-

数据保密性:确保数据只能被授权的用户或系统访问,防止未经授权的访问和泄露。加密是保障数据保密性的重要手段,可以对数据进行加密存储和传输。

-

数据完整性:保证数据在传输和存储过程中不被篡改或损坏。通过数字签名、校验和数据验证等技术,确保数据的完整性和可靠性。

-

数据可用性:确保数据在需要时可被及时访问和使用,防止因故障或攻击而导致数据不可用的情况发生。备份和灾难恢复计划是保障数据可用性的重要手段。

-

访问控制:通过身份认证、授权和权限管理等机制,限制用户对数据的访问权限,确保只有授权用户能够访问适当的数据。

-

数据备份和恢复:定期备份数据,并建立有效的数据恢复机制,以应对数据丢失、损坏或被删除的情况,确保数据的持久性和可恢复性。

-

数据分类和标记:对数据进行分类和标记,区分不同级别的数据,根据其敏感程度采取相应的安全措施,确保敏感数据得到更严格的保护。

-

数据生命周期管理:对数据的整个生命周期进行管理,包括数据收集、存储、传输、处理和销毁等环节,确保数据安全合规,避免数据被滥用或泄露。

-

数据安全培训:提高员工对数据安全的意识,教育他们正确处理和保护数据,防范内部威胁和社会工程学攻击。

数据安全涉及技术、策略、流程和人员等多个方面,需要综合考虑数据的保密性、完整性和可用性,以及合规性和风险管理等因素。组织和个人应采取数据安全的综合措施,保护重要数据免受各类威胁,确保数据的安全性和可信赖性。

相关文章:

Java架构师之路八、安全技术:Web安全、网络安全、系统安全、数据安全等

目录 Web安全: 网络安全: 系统安全: 数据安全: Java架构师之路七、大数据:Hadoop、Spark、Hive、HBase、Kafka等-CSDN博客Java架构师之路九、设计模式:常见的设计模式,如单例模式、工厂模式…...

C. Mashmokh and Reverse Operation(分治+逆序对))

Codeforces Round 240 (Div. 1) C. Mashmokh and Reverse Operation(分治+逆序对)

原题链接:C. Mashmokh and Reverse Operation 题目大意: 给出一个长度为 2 n 2^{n} 2n 的正整数数组 a a a ,再给出 m m m 次操作。 每次操作给出一个数字 q q q ,把数组分为 2 n − q 2^{n-q} 2n−q 个长度为 2 q 2^{q} 2…...

SpringBoot整合JDBC(一)JDBC组件的自动装配)

SpringBoot源码解读与原理分析(三十二)SpringBoot整合JDBC(一)JDBC组件的自动装配

文章目录 前言第10章 SpringBoot整合JDBC10.1 SpringBoot整合JDBC的项目搭建10.1.1 初始化数据库10.1.2 整合项目10.1.2.1 导入JDBC和MySQL驱动依赖10.1.2.2 配置数据源 10.1.3 编写业务代码10.1.3.1 编写与t_user表对应的实体类User10.1.3.2 编写Dao层代码10.1.3.3 编写Servic…...

petalinux_zynq7 驱动DAC以及ADC模块之五:nodejs+vue3实现web网页波形显示

前文: petalinux_zynq7 C语言驱动DAC以及ADC模块之一:建立IPhttps://blog.csdn.net/qq_27158179/article/details/136234296petalinux_zynq7 C语言驱动DAC以及ADC模块之二:petalinuxhttps://blog.csdn.net/qq_27158179/article/details/1362…...

Android java中内部类的使用

一.成员内部类 实验1:成员内部类 class Outer {private int a 10;class Inner {public void printInfo(){System.out.println("a "a);}}}public class InnerDemo {public static void main(String args[]) {Outer o new Outer();Outer.Inner i o.new…...

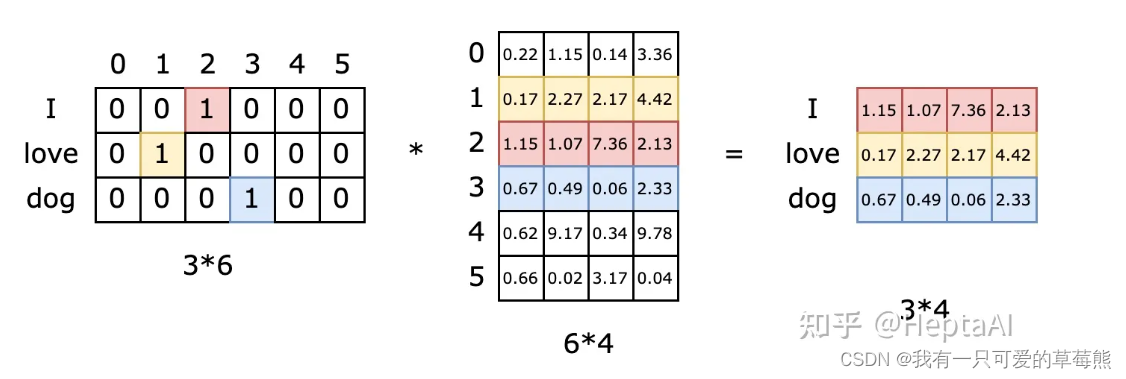

llm的inference(二)

文章目录 Tokenizer分词1.单词分词法2.单字符分词法3.子词分词法BPE(字节对编码,Byte Pair Encoding)WordPieceUnigram Language Model(ULM) embedding的本质推理时的一些指标参考链接 Tokenizer 在使用模型前,都需要将sequence过一遍Tokenizer…...

pytorch -- torch.nn.Module

基础 torch.nn 是 PyTorch 中用于构建神经网络的模块。nn.Module包含网络各层的定义及forward方法。 在用户自定义神经网络时,需要继承自nn.Module类。通过继承 nn.Module 类,您可以创建自己的神经网络模型,并定义模型的结构和操作。 torch.n…...

Microsoft Edge 越用越慢、超级卡顿?网页B站播放卡顿?

记录10个小妙招 Microsoft Edge 启动缓慢、菜单导航卡顿、浏览响应沉闷?这些情况可能是由于系统资源不足或浏览器没及时更新引起的。接下来,我们将介绍 10 种简单的方法,让 Edge 浏览器的速度重新起飞。 基础检查与问题解决 如果 Microsoft…...

XGB-9: 分类数据

从1.5版本开始,XGBoost Python包为公共测试提供了对分类数据的实验性支持。对于数值数据,切分条件被定义为 v a l u e < t h r e s h o l d value < threshold value<threshold ,而对于分类数据,切分的定义取决于是否使用…...

FreeRTOS学习第8篇--同步和互斥操作引子

目录 FreeRTOS学习第8篇--同步和互斥操作引子同步和互斥概念实现同步和互斥的机制PrintTask_Task任务相关代码片段CalcTask_Task任务相关代码片段实验现象本文中使用的测试工程 FreeRTOS学习第8篇–同步和互斥操作引子 本文目标:学习与使用FreeRTOS中的同步和互斥操…...

,c++STL算法的理解与使用(sort, find, binary_search等))

c++STL容器的使用(vector, list, map, set等),c++STL算法的理解与使用(sort, find, binary_search等)

cSTL容器的使用(vector, list, map, set等) 在C的STL(Standard Template Library)中,容器是重要的一部分,它们提供了各种数据结构来存储和管理数据。以下是一些常见的STL容器及其使用方法的简要说明&#x…...

选择VR全景行业,需要了解哪些内容?

近年来,随着虚拟现实、增强现实等技术的持续发展,VR全景消费市场得以稳步扩张。其次,元宇宙行业的高速发展,也在进一步拉动VR全景技术的持续进步,带动VR产业的高质量发展。作为一种战略性的新兴产业,国家和…...

830. 单调栈

Problem: 830. 单调栈 文章目录 思路解题方法复杂度Code 思路 这是一个单调栈的问题。单调栈是一种特殊的栈结构,它的特点是栈中的元素保持单调性。在这个问题中,我们需要找到每个元素左边第一个比它小的元素,这就需要使用到单调递增栈。 我们…...

H5 个人引导页官网型源码

H5 个人引导页官网型源码 源码介绍:源码无后台、无数据库,H5自检测适应、无加密,直接修改可用。 源码含有多选项,多功能。可展示自己站点、团队站点。手机电脑双端。 下载地址: https://www.changyouzuhao.cn/1434.…...

【Linux】部署前后端分离项目---(Nginx自启,负载均衡)

目录 前言 一 Nginx(自启动) 2.1 Nginx的安装 2.2 设置自启动Nginx 二 Nginx负载均衡tomcat 2.1 准备两个tomcat 2.1.1 复制tomcat 2.1.2 修改server.xml文件 2.1.3 开放端口 2.2 Nginx配置 2.2.1 修改nginx.conf文件 2.2.2 重启Nginx服务 2…...

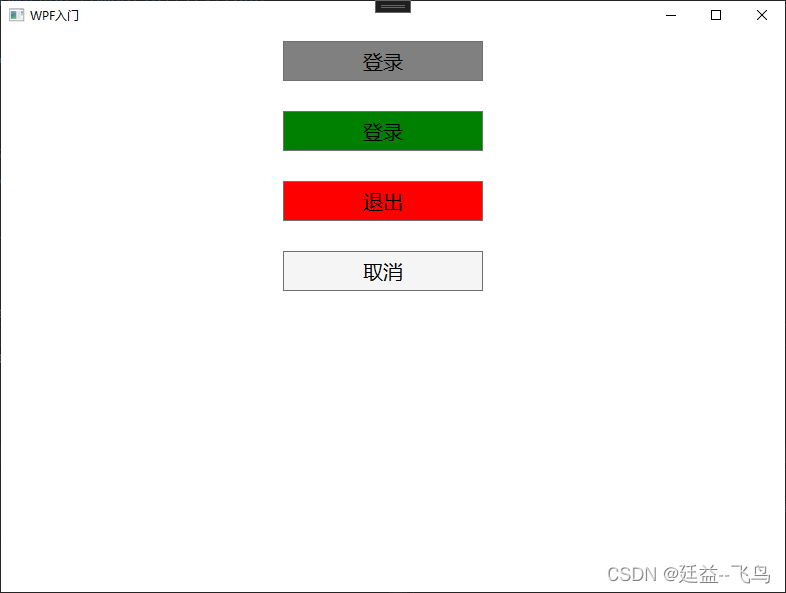

WPF Style样式设置

1.本window设置样式 <Window x:Class"WPF_Study.MainWindow"xmlns"http://schemas.microsoft.com/winfx/2006/xaml/presentation"xmlns:x"http://schemas.microsoft.com/winfx/2006/xaml"xmlns:d"http://schemas.microsoft.com/expressi…...

【STM32】软件SPI读写W25Q64芯片

目录 W25Q64模块 W25Q64芯片简介 硬件电路 W25Q64框图 Flash操作注意事项 状态寄存器 编辑 指令集 INSTRUCTIONS编辑 编辑 SPI读写W25Q64代码 硬件接线图 MySPI.c MySPI.h W25Q64 W25Q64.c W25Q64.h W25Q64_Ins.h main.c 测试 SPI通信(W25…...

普通中小学校管理信息系统V1.1

普通中小学校管理信息系统 Ordinary Primary and Secondary Schools Management Information System 普通中小学校管理信息系统 Ordinary Primary and Secondary Schools Management Information System...

中国水果采摘机器人行业市场研究及发展趋势分析报告

全版价格:壹捌零零 报告版本:下单后会更新至最新版本 交货时间:1-2天 第一章 2016-2026年中国水果采摘机器人行业总概 1.1 中国水果采摘机器人行业发展概述 机器人技术的发展是一个国家高科技水平和工业自动化程度的重要标志和体现。机器…...

Linux多进程与信号

在多进程的服务程序中,如果子进程收到退出信号,子进程自行退出。如果父进程收到退出信号,应该先向全部的子进程发送退出信号,然后自己再退出。 演示demo程序 #include <iostream> // 包含输入输出流库,用于输…...

iOS 26 携众系统重磅更新,但“苹果智能”仍与国行无缘

美国西海岸的夏天,再次被苹果点燃。一年一度的全球开发者大会 WWDC25 如期而至,这不仅是开发者的盛宴,更是全球数亿苹果用户翘首以盼的科技春晚。今年,苹果依旧为我们带来了全家桶式的系统更新,包括 iOS 26、iPadOS 26…...

Nuxt.js 中的路由配置详解

Nuxt.js 通过其内置的路由系统简化了应用的路由配置,使得开发者可以轻松地管理页面导航和 URL 结构。路由配置主要涉及页面组件的组织、动态路由的设置以及路由元信息的配置。 自动路由生成 Nuxt.js 会根据 pages 目录下的文件结构自动生成路由配置。每个文件都会对…...

Spring Boot面试题精选汇总

🤟致敬读者 🟩感谢阅读🟦笑口常开🟪生日快乐⬛早点睡觉 📘博主相关 🟧博主信息🟨博客首页🟫专栏推荐🟥活动信息 文章目录 Spring Boot面试题精选汇总⚙️ **一、核心概…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...

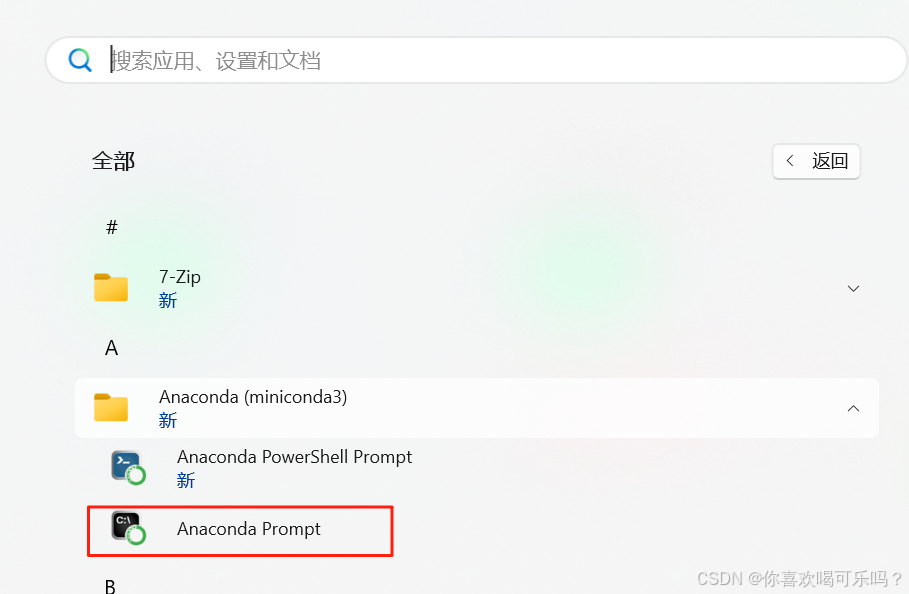

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...

libfmt: 现代C++的格式化工具库介绍与酷炫功能

libfmt: 现代C的格式化工具库介绍与酷炫功能 libfmt 是一个开源的C格式化库,提供了高效、安全的文本格式化功能,是C20中引入的std::format的基础实现。它比传统的printf和iostream更安全、更灵活、性能更好。 基本介绍 主要特点 类型安全:…...

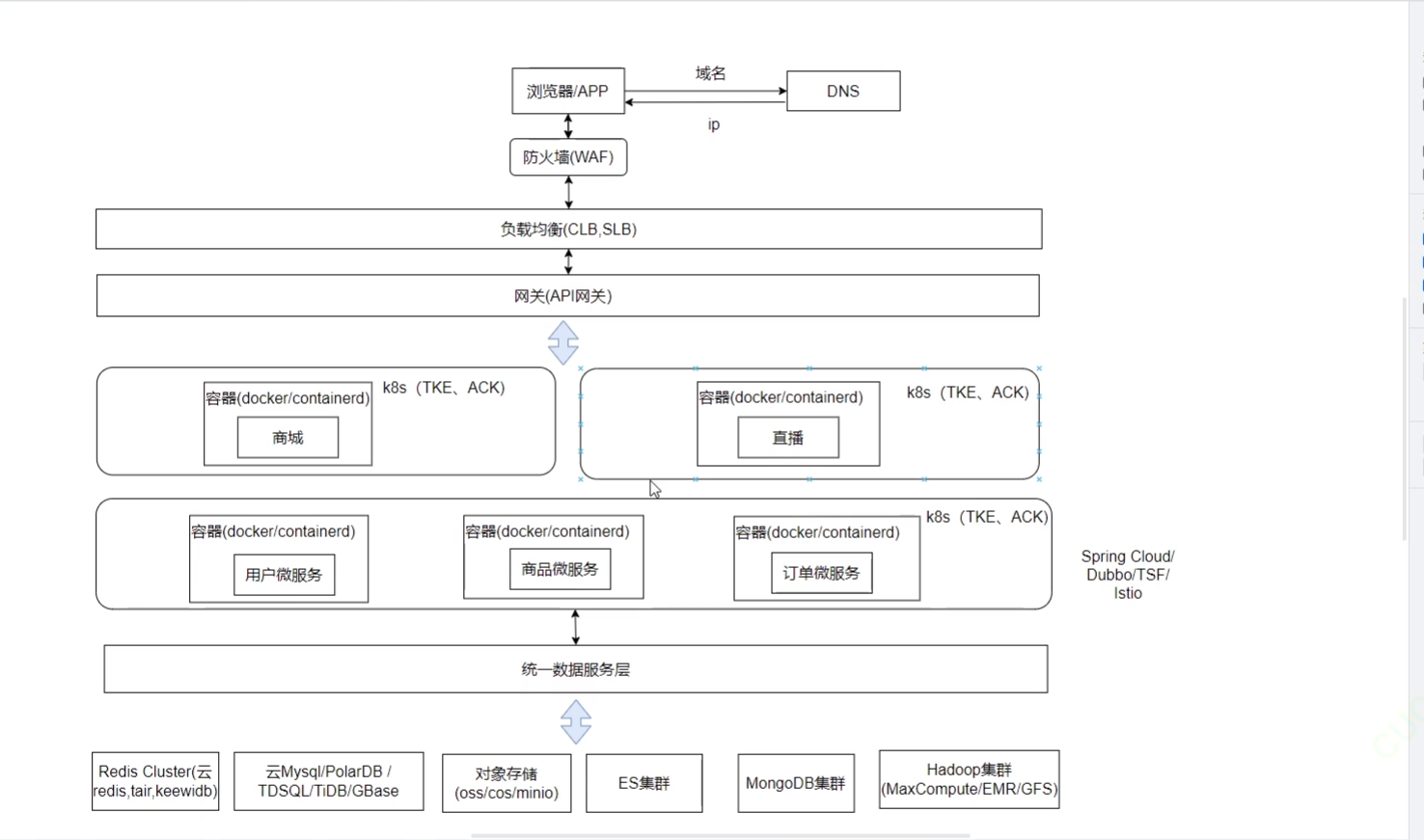

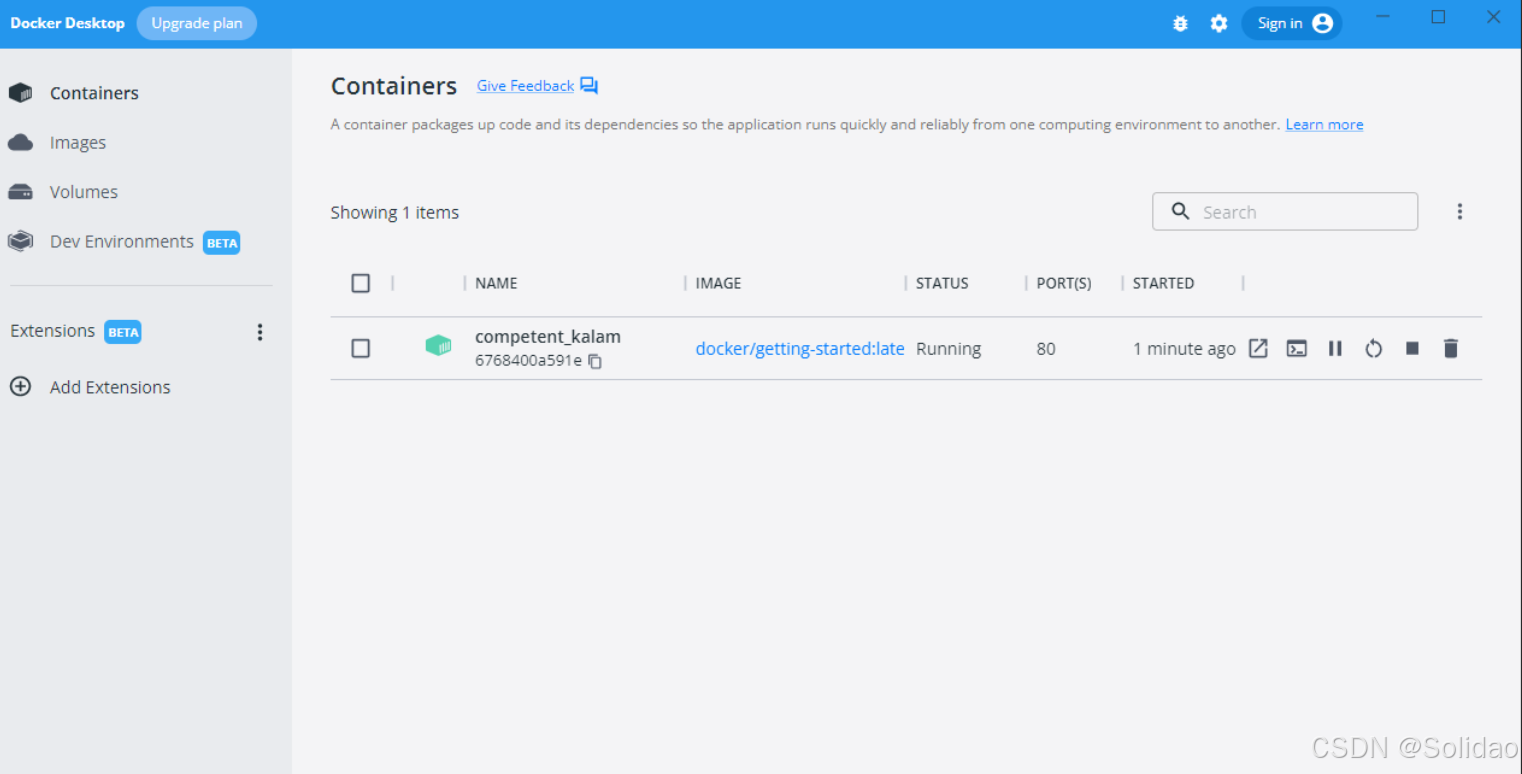

《Docker》架构

文章目录 架构模式单机架构应用数据分离架构应用服务器集群架构读写分离/主从分离架构冷热分离架构垂直分库架构微服务架构容器编排架构什么是容器,docker,镜像,k8s 架构模式 单机架构 单机架构其实就是应用服务器和单机服务器都部署在同一…...

从物理机到云原生:全面解析计算虚拟化技术的演进与应用

前言:我的虚拟化技术探索之旅 我最早接触"虚拟机"的概念是从Java开始的——JVM(Java Virtual Machine)让"一次编写,到处运行"成为可能。这个软件层面的虚拟化让我着迷,但直到后来接触VMware和Doc…...

AxureRP-Pro-Beta-Setup_114413.exe (6.0.0.2887)

Name:3ddown Serial:FiCGEezgdGoYILo8U/2MFyCWj0jZoJc/sziRRj2/ENvtEq7w1RH97k5MWctqVHA 注册用户名:Axure 序列号:8t3Yk/zu4cX601/seX6wBZgYRVj/lkC2PICCdO4sFKCCLx8mcCnccoylVb40lP...