【116个】网络安全测试相关面试真题

1、Burpsuite常用的功能是什么?

2、reverse_tcp和bind_tcp的区别?

3、拿到一个待检测的站或给你一个网站,你觉得应该先做什么?

4、你在渗透测试过程中是如何敏感信息收集的?

5、你平时去哪些网站进行学习、挖漏洞提交到哪些平台?

6、判断出网站的CMS对渗透有什么意义?

7、一个成熟并且相对安全的CMS,渗透时扫目录的意义?

8、常见的网站服务器容器(中间件)

9、如何手工快速判断目标站是windows还是linux服务器?

10、甲给你一个目标站,并且告诉你根目录下存在/abc/目录,并且此目录下存在编辑器和admin目录。请问你的想法是?

11、SVN/GIT源代码泄露

12、在渗透过程中,收集目标站注册人邮箱对我们有什么价值?

13、Web与系统扫描器优点缺点

14、漏洞扫描器的强弱主要在哪些方面?

15、在项目上,漏洞扫描需要注意哪些事项?

16、Nmap主要功能有哪些?扫描的几种方式、绕过ping扫描、漏洞检测等

17、常用的端口有哪些漏洞?

18、MySQL注入点,用工具对目标站直接写入一句话,需要哪些条件?

19、为何一个MySQL数据库的站,只有一个80端口开放?

20、如何突破注入时字符被转义?

21、SQL注入的几种类型?

22、报错注入的函数有哪些?

23、延时注入如何来判断?

24、盲注和延时注入的共同点?

25、注入时可以不使用and或or或xor,直接order by开始注入吗?

26、如果网站get与post都做了防注入,还可以采用什么方式绕过?

27、注入漏洞只能查账号密码?

28、如何利用这个防注入系统拿shell?

29、发现demo.jsp?uid=110注入点,你有哪几种思路获取webshell,哪种是优选?

30、SQLMap怎么对一个注入点注入?

31、以下链接存在SQL注入漏洞,对于这个变形注入,你有什么思路?

32、SQL注入写文件都有哪些函数?

33、SQL注入防护方法?

34、盲注if被过滤怎么绕过?

35、注入时,Waf过滤了逗号,如何绕过?

36、MySQL写WebShell有几种方式,利用条件?

37、SQL注入无回显的情况下,利用DNSlog,MySQL下利用什么构造代码,MSSQL下又如何?

38、phpmyadmin写shell的方法

39、预编译能否100%防SQL注入,如果不能,写一个

40、SQL注入时当and、or、单引号等字符被过滤了怎么办?

41、目前已知哪些版本的中间件有解析漏洞,具体举例

42、拿到webshell发现网站根目录有.htaccess文件,我们能做什么?

43、在某后台新闻编辑界面看到编辑器,应该先做什么?

44、access扫出后缀为asp的数据库文件,访问乱码,如何实现到本地利用?

45、上传大马后访问乱码时,有哪些解决办法?

46、审查上传点的元素有什么意义?

47、目标站无防护,上传图片可以正常访问,上传脚本格式访问则403.什么原因?

48、在win2003服务器中建立一个.zhongzi文件夹用意何为?

49、如何找任意文件下载漏洞

50、常用中间件、数据库、第三方应用、操作系统默认配置文件是什么?

51、任意文件下载防范方法有那些?

52、img标签除了onerror属性外,并且src属性的后缀名,必须以.jpg结尾,怎么获取管理员路径

53、CSRF和XSS和XXE有什么区别,以及修复方式?

54、CSRF、SSRF和重放攻击有什么区别?

55、在有shell的情况下,如何使用xss实现对目标站的长久控制?

56、XSS平台用过吗?

57、cors如何产生,有哪些利用方式?绕过同源策略的方法有哪些?jsonp跨域如何利用?

58、XSS弹窗函数及常见的XSS绕过策略

59、如何防止CSRF?

60、ssrf怎么用redis写shell

61、代码执行,文件读取,命令执行的函数都有哪些?

62、struts2框架漏洞原理

63、JAVA反序列化原理

64、某服务器有站点A,B为何在A的后台添加test 用户,访问B的后台,发现也添加上了test用户?

65、目标站禁止注册用户,找回密码处随便输入用户名提示:“此用户不存在”,你觉得这里怎样利用?

66、说出至少三种业务逻辑漏洞,以及修复方式?

67、目标站禁止注册用户,找回密码处随便输入用户名提示:“此用户不存在”,你觉得这里怎样利用?

68、要发现验证码的问题,你会从哪些角度去找,实际工作过程中发现过哪些验证码的问题

69、渗透过程中如何找到Waf、CDN真实IP

70、说说你渗透测试是如何社工的?

71、你用过APT攻击软件吗,对这些软件熟吗?

72、代码安全测试方法

73、说说你是如何做代码审计的

74、描述一下代码审计工具的缺陷

75、为什么要实施应用开发生命周期安全管理

76、目前业界安全开发生命周期有那四大标准

77、简单描述一下微软SDL安全开发生命周期

78、说说SQL注入绕过方法

79、3389无法连接的几种情况

80、提权时选择可读写目录,为何尽量不用带空格的目录?

81、说一下Windows操作系统是如何提权的?

82、说一下Linux系统提权方法?

83、描述一下MySQL数据库提权方法?

84、udf提权有什么限制条件?

85、描述一下第三方应用软件提权方法?

86、说说你是如何做内网渗透的?

87、xpcmdshell禁用了有什么方法提权

88、内网黄金票据、白银票据的区别和利用方式

89、UDF提权原理

90、Window、Linux提权方式

91、Windows cmd如何下载文件

92、隐藏攻击痕迹的方法?

93、1台修改管理员密码处,原密码显示为*。你觉得该怎样实现读出这个用户的密码?

94、审查元素得知网站所使用的防护软件,你觉得怎样做到的?

95、数据库备份怎么拿webshell?

96、mysql怎么拿webshell?

97、如何拿一个网站的webshell(网站拿shell 方法有哪些思路)?

98、ARP欺骗原理

99、ARP攻击分类

100、ARP防御方法

101、什么是DOS与DDOS攻击

102、DDOS攻击方式、目标、后果

103、DDOS攻击分类

104、SYN攻击原理

105、SYN攻击后有什么特征

106、你是如何分析DDOS攻击的

107、DDOS如何防范

108、owasp漏洞都有哪些?

109、常见的网站服务器容器?

110、什么是fastjson,有哪些漏洞?

111、docker远程api漏洞原理?

112、讲诉一些近期及有代表性的漏洞

113、讲诉2020年护网出现过那些0day漏洞

114、Windows系统中毒了,说说你的应急方法

115、Linux系统中毒了,说说你的应急方法

116、简单描述一下你在工作中遇到有意思的攻击溯源事件

感谢每一个认真阅读我文章的人,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走:

这些资料,对于【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴上万个测试工程师们走过最艰难的路程,希望也能帮助到你!有需要的小伙伴可以点击下方小卡片领取

相关文章:

【116个】网络安全测试相关面试真题

1、Burpsuite常用的功能是什么? 2、reverse_tcp和bind_tcp的区别? 3、拿到一个待检测的站或给你一个网站,你觉得应该先做什么? 4、你在渗透测试过程中是如何敏感信息收集的? 5、你平时去哪些网站进行学习、挖漏洞提…...

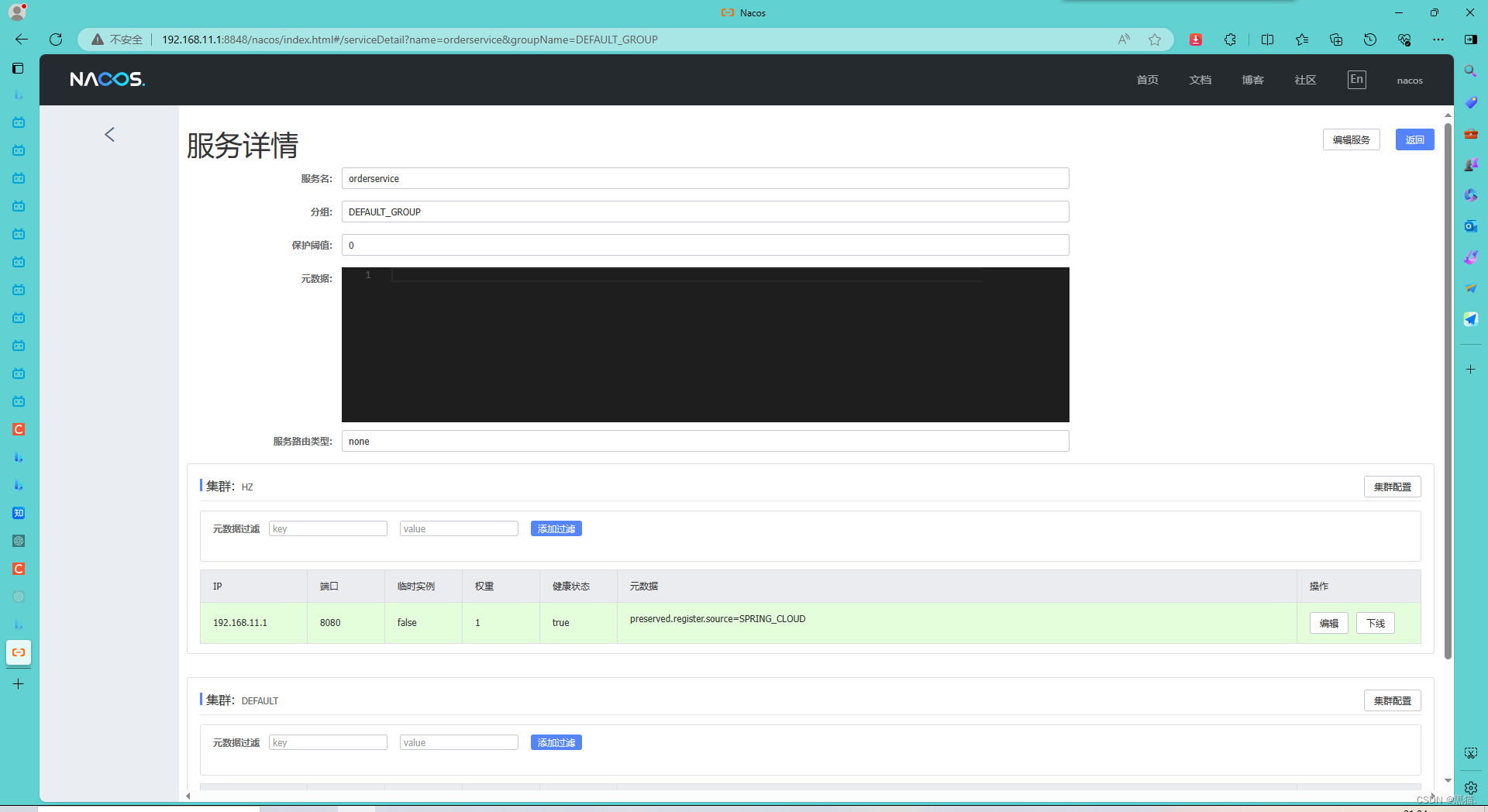

微服务day02-Ribbon负载均衡与Nacos安装与入门

一.Ribbon负载均衡 在上一节中,我们通过在RestTemplte实例中加上了注解 LoadBalanced,表示将来由RestTemplate发起的请求会被Ribbon拦截和处理,实现了访问服务时的负载均衡,那么他是如何实现的呢? 1.1 Ribbon负载均衡的原理 Rib…...

深度学习-神经网络原理

文章目录 神经网络原理1.单层神经网络1.1 回归单层神经网络:线性回归1.2 二分类单层神经网络:sigmoid与阶跃函数 1.3 多分类单层神经网络:softmax回归 神经网络原理 人工神经网络(Artificial Neural Network,ANN&…...

Chat GPT:智能对话的下一步

Chat GPT:智能对话的下一步 介绍 Chat GPT(Generative Pre-trained Transformer)是一种基于Transformer架构的强大对话模型,可以产生自然流畅的回答,并实现人机对话的感觉。本文将探讨Chat GPT在智能对话领域的影响和…...

[数据集][目标检测]鸡蛋破蛋数据集VOC+YOLO格式792张2类别

数据集格式:Pascal VOC格式YOLO格式(不包含分割路径的txt文件,仅仅包含jpg图片以及对应的VOC格式xml文件和yolo格式txt文件) 图片数量(jpg文件个数):792 标注数量(xml文件个数):792 标注数量(txt文件个数):792 标注类别…...

RabbitMQ实战学习

RabbitMQ实战学习 文章目录 RabbitMQ实战学习RabbitMQ常用资料1、安装教程2、使用安装包3、常用命令4、验证访问5、代码示例 一、RabbitMQ基本概念1.1. MQ概述1.2 MQ 的优势和劣势1.3 MQ 的优势1. 应用解耦2. 异步提速3. 削峰填谷 1.4 MQ 的劣势1.5 RabbitMQ 基础架构1.6 JMS 二…...

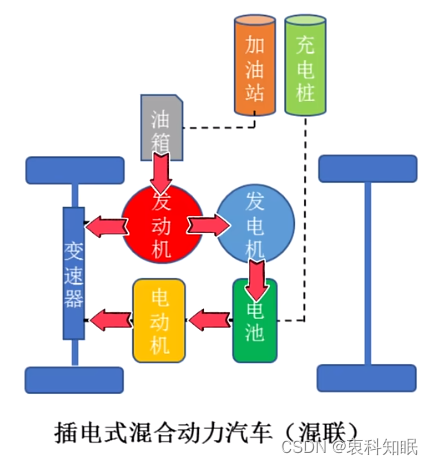

插混、油混、增程式、轻混、强混,啥区别

这里写自定义目录标题 随着我国新能源汽车的大力推进,电车可以说是世界未来的主流,只不过现在是处在一个过渡时代 这是个好时代,因为我们见证并体验着历史过渡的细节 这是个不好的时代,因为我们可能只是未来新新人类的试验品 帮他…...

优化补充)

React 模态框的设计(八)优化补充

在之前的弹窗的设计中,有两处地方现在做一点小小的优化,就是把_Draggable.jsx中的 onPointerEnter 事件 用 useLayoutEffect来规换,效果更佳,同样的,在_ModelContainer.jsx中也是一样。如下所示: _Draggabl…...

:深度学习相关概念(查看检索时看到))

知识积累(三):深度学习相关概念(查看检索时看到)

文章目录 1. 知识蒸馏2. 可微搜索索引(DSI)参考资料 在找论文时,发现的相关概念。 1. 知识蒸馏 知识蒸馏(knowledge distillation)是模型压缩的一种常用的方法,不同于模型压缩中的剪枝和量化,知…...

计算机专业必看的几部电影

目录 编辑 1. 《第九区》(District 9,2009) 2. 《谍影重重》(The Bourne Identity,2002) 3. 《源代码》(Source Code,2011) 4. 《她》(Her,…...

工业人工智能需要注意的10件事

我们无法逃避人工智能这个风口,宣传人工智能软件的广告铺天盖地,似乎每个供应商都在推出最新的工具包,每天都有关于 ChatGPT、Bard 等新用例的文章。似乎全世界都在说:你现在需要人工智能! 人工智能确实正在成为自动化…...

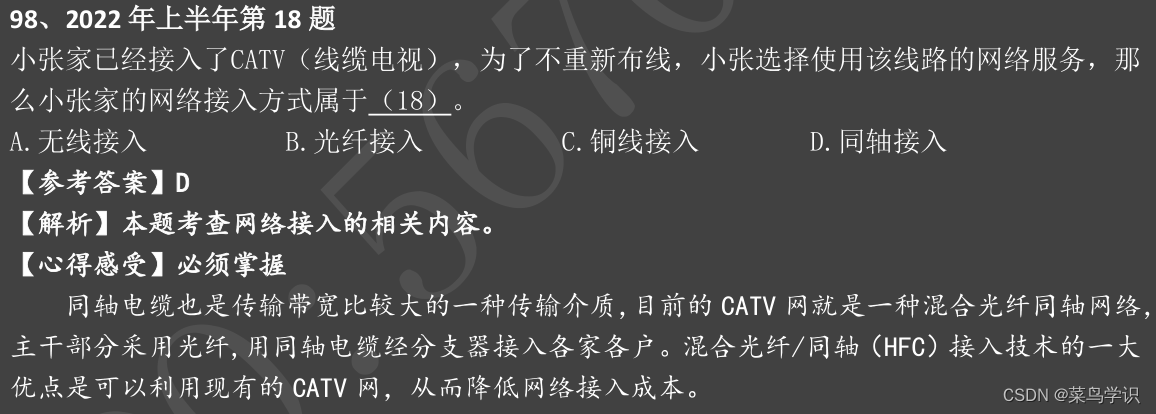

软考-系统集成项目管理中级-信息系统建设与设计

本章重点考点 1.信息系统的生命周期 信息系统建设的内容主要包括设备采购、系统集成、软件开发和运维服务等。信息系统的生命周期可以分为四个阶段:立项、开发、运维和消亡。 2.信息系统开发方法 信息系统常用的开发方法有结构化方法、原型法、面向对象方法等 1)结构化方法 …...

)

C++从零开始的打怪升级之路(day39)

这是关于一个普通双非本科大一学生的C的学习记录贴 在此前,我学了一点点C语言还有简单的数据结构,如果有小伙伴想和我一起学习的,可以私信我交流分享学习资料 那么开启正题 今天分享的是关于模板的知识点 1.非类型模板参数 模板参数分为…...

Java面试题之并发

并发 1.并发编程的优缺点?2.并发编程三要素?3.什么叫指令重排?4.如何避免指令重排?5.并发?并行?串行?6.线程和进程的概念和区别?7.什么是上下文切换?8.守护线程和用户线程的定义?9.什么是线程死锁?10.形成死锁的四个条件?11.怎么避免死锁?12.创建线程的四种方式?…...

Python GUI自动化定位代码参考

一、pyautogui原始逻辑 import pyautogui # 获取指定图片在屏幕上的位置 image_path path/to/image.png target_position pyautogui.locateCenterOnScreen(image_path) if target_position is not None: # 获取偏移量 offset_x 10 offset_y 10 # 计算实际点…...

11.网络游戏逆向分析与漏洞攻防-游戏网络架构逆向分析-接管游戏接收网络数据包的操作

内容参考于:易道云信息技术研究院VIP课 上一个内容:接管游戏发送数据的操作 码云地址(master 分支):https://gitee.com/dye_your_fingers/titan 码云版本号:8256eb53e8c16281bc1a29cb8d26d352bb5bbf4c 代…...

特斯拉一面算法原题

来自太空的 X 帖子 埃隆马斯克(Elon Musk)旗下太空探索技术公司 SpaceX 于 2 月 26 号,从太空往社交平台 X(前身为推特,已被马斯克全资收购并改名)发布帖子。 这是 SpaceX 官号首次通过星链来发送 X 帖子&a…...

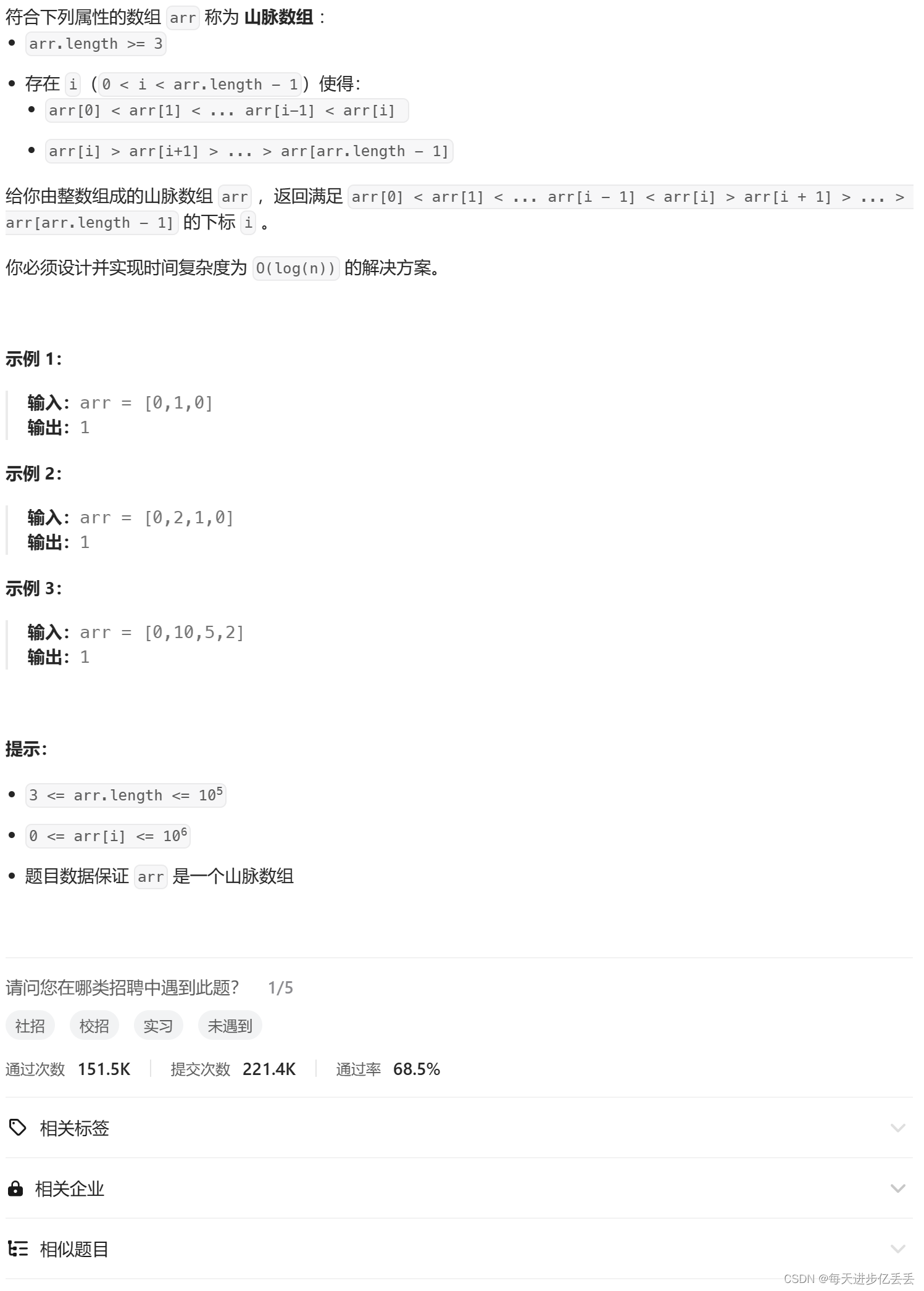

【Leetcode每日一题】二分查找 - 山脉数组的峰顶索引(难度⭐⭐)(23)

1. 题目解析 Leetcode链接:852. 山脉数组的峰顶索引 这个问题的理解其实相当简单,只需看一下示例,基本就能明白其含义了。 核心在于找到题目中所说的峰值所在的下标并返回他们的下标即可。 2. 算法原理 峰顶及两侧数据特点分析 峰顶数据…...

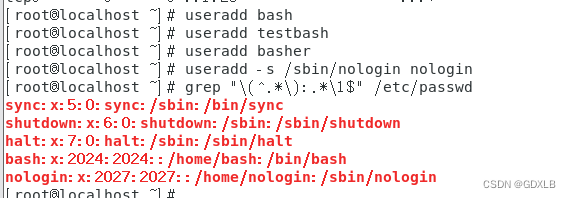

Linux添加用户分组练习

一、复制/etc/skel目录为/home/tuser1(/home/tuser1及其内部文件的属组和其它用户均没有任何访问权限)。 cp -a /etc/skel /home/tuser1 chown -R tuser1:tuser1 /home/tuser1 chmod -R 700 /home/tuser1 二、编辑/etc/group文件,添加组h…...

云快充充电桩系统设计书

充电桩系统设计书 一、系统设计概述 随着新能源汽车市场的快速发展,充电桩作为电动汽车的重要配套设施,其市场需求日益增长。本系统旨在提供一套稳定、高效、易用的充电桩解决方案,以满足市场上新能源充电桩的主流需求。通过实现云快充V1.6协…...

观成科技:隐蔽隧道工具Ligolo-ng加密流量分析

1.工具介绍 Ligolo-ng是一款由go编写的高效隧道工具,该工具基于TUN接口实现其功能,利用反向TCP/TLS连接建立一条隐蔽的通信信道,支持使用Let’s Encrypt自动生成证书。Ligolo-ng的通信隐蔽性体现在其支持多种连接方式,适应复杂网…...

)

Java 语言特性(面试系列2)

一、SQL 基础 1. 复杂查询 (1)连接查询(JOIN) 内连接(INNER JOIN):返回两表匹配的记录。 SELECT e.name, d.dept_name FROM employees e INNER JOIN departments d ON e.dept_id d.dept_id; 左…...

springboot 百货中心供应链管理系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,百货中心供应链管理系统被用户普遍使用,为方…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

PHP和Node.js哪个更爽?

先说结论,rust完胜。 php:laravel,swoole,webman,最开始在苏宁的时候写了几年php,当时觉得php真的是世界上最好的语言,因为当初活在舒适圈里,不愿意跳出来,就好比当初活在…...

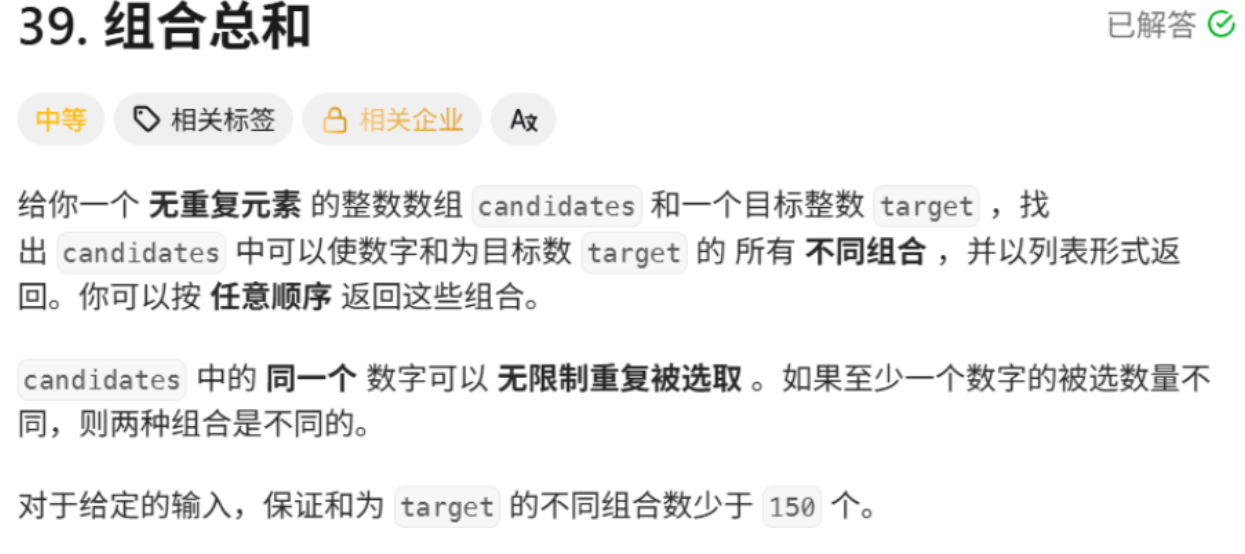

回溯算法学习

一、电话号码的字母组合 import java.util.ArrayList; import java.util.List;import javax.management.loading.PrivateClassLoader;public class letterCombinations {private static final String[] KEYPAD {"", //0"", //1"abc", //2"…...

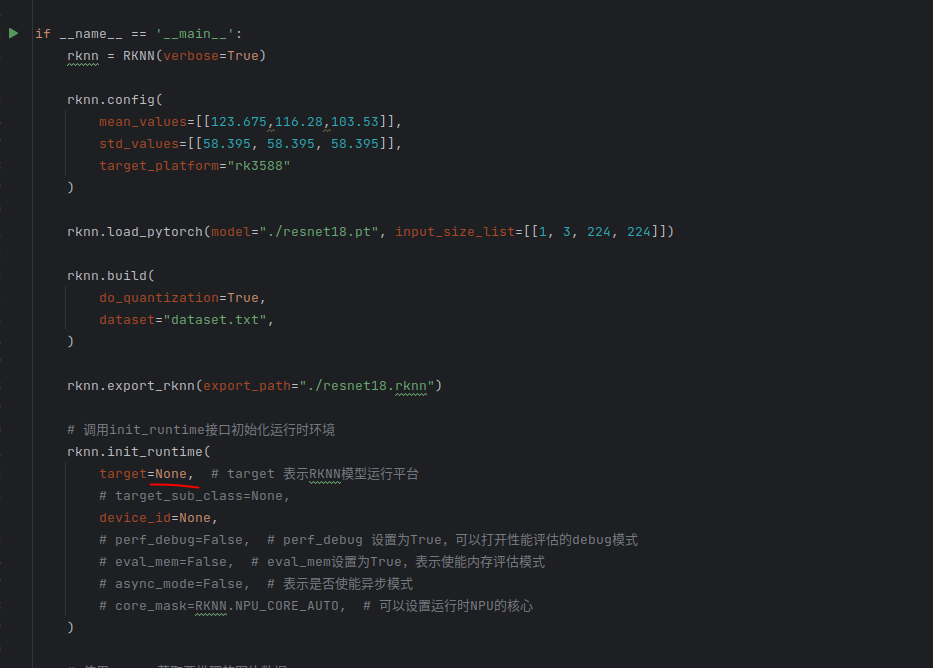

rknn toolkit2搭建和推理

安装Miniconda Miniconda - Anaconda Miniconda 选择一个 新的 版本 ,不用和RKNN的python版本保持一致 使用 ./xxx.sh进行安装 下面配置一下载源 # 清华大学源(最常用) conda config --add channels https://mirrors.tuna.tsinghua.edu.cn…...

DAY 26 函数专题1

函数定义与参数知识点回顾:1. 函数的定义2. 变量作用域:局部变量和全局变量3. 函数的参数类型:位置参数、默认参数、不定参数4. 传递参数的手段:关键词参数5 题目1:计算圆的面积 任务: 编写一…...

与文本切分器(Splitter)详解《二》)

LangChain 中的文档加载器(Loader)与文本切分器(Splitter)详解《二》

🧠 LangChain 中 TextSplitter 的使用详解:从基础到进阶(附代码) 一、前言 在处理大规模文本数据时,特别是在构建知识库或进行大模型训练与推理时,文本切分(Text Splitting) 是一个…...

大模型真的像人一样“思考”和“理解”吗?

Yann LeCun 新研究的核心探讨:大语言模型(LLM)的“理解”和“思考”方式与人类认知的根本差异。 核心问题:大模型真的像人一样“思考”和“理解”吗? 人类的思考方式: 你的大脑是个超级整理师。面对海量信…...