.kat6.l6st6r勒索病毒的最新威胁:如何恢复您的数据?

导言:

在当今数字化时代,数据安全变得至关重要。然而,随着网络威胁不断增加,勒索病毒已成为企业和个人面临的严重威胁之一。其中,.kat6.l6st6r勒索病毒是最新的变种之一,它能够加密您的数据文件,让您无法访问它们,直到支付赎金。如不幸感染这个勒索病毒,您可添加我们的技术服务号(sjhf91)了解更多信息或寻求帮助。

勒索恐吓

勒索恐吓是一种常见的社会工程学手段,攻击者通过威胁受害者以达到其目的。在.kat6.l6st6r勒索病毒的情境下,勒索恐吓通常表现为以下方式:

-

威胁删除数据: 攻击者声称已经加密了受害者的文件,并威胁如果受害者不支付赎金,就会永久删除这些文件或销毁解密密钥。这种恐吓让受害者感到极度恐慌,担心自己的数据永久丢失,因此可能会选择支付赎金以保护数据的完整性。

-

恐吓公开敏感信息: 攻击者可能威胁公开受害者的敏感信息,例如个人隐私、公司机密或其他机构内部资料。这种恐吓会给受害者带来极大的压力和恐惧,因为他们担心这些信息的曝光会导致严重的负面后果,例如个人名誉受损或法律诉讼。

-

恐吓利用恶意软件感染他人: 攻击者可能威胁将受害者的系统感染恶意软件,并利用其系统来攻击其他人或组织。这种恐吓让受害者感到责任重大,担心自己的行为会对其他人造成损害,因此可能会屈服于攻击者的要求。

勒索恐吓的目的是通过制造恐惧和不安感来迫使受害者做出符合攻击者利益的决定。然而,受害者不应屈服于恐吓,而是应该尽快采取行动,与安全专家合作以找到解决方案,同时报告相关当局以协助打击这种犯罪行为。

遭受.kat6.l6st6r勒索病毒

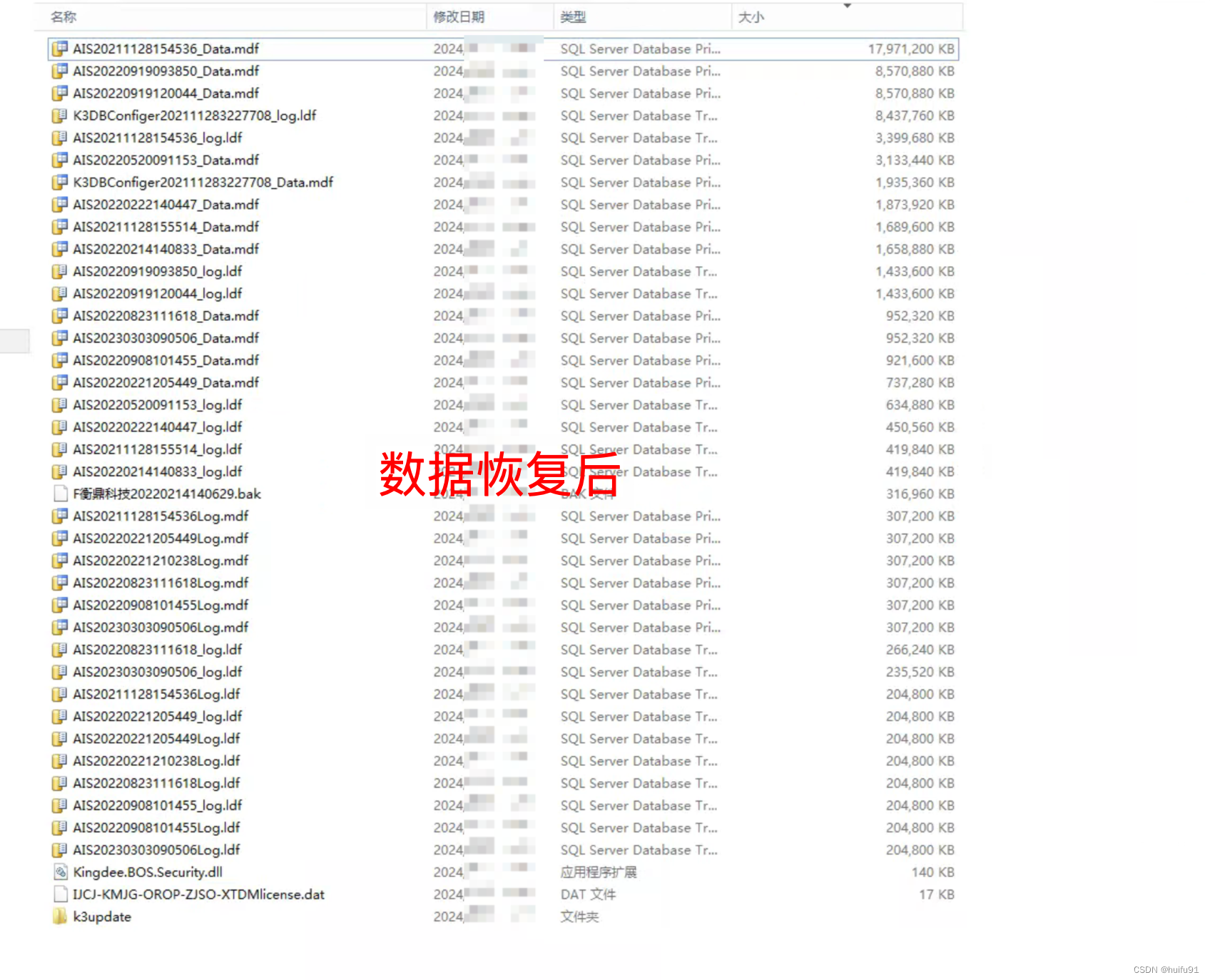

某公司的服务器遭受到了一场毁灭性的袭击,一种名为.kat6.l6st6r的勒索病毒肆虐,将其重要数据全部加密。这家公司在病毒发现后陷入了一片混乱和绝望之中,因为他们的关键业务数据、客户信息和财务文件等都被病毒加密,无法正常访问。在面临巨大损失和业务停摆的威胁下,他们迫切需要找到一家可靠的数据恢复公司来解决这一难题。

在经过一番搜索和比较后,他们终于找到了91数据恢复公司,这家公司以其专业的技术团队和丰富的经验而闻名。立即联系了91数据恢复公司的技术专家,并详细介绍了他们所面临的问题。

91数据恢复公司的专家立即展开了行动,首先对被.kat6.l6st6r病毒加密的服务器进行了全面的诊断和分析。通过深入研究病毒的特征和加密算法,他们设计了一套针对性的解密方案。这个过程充满了挑战,但91数据恢复公司的团队凭借着丰富的经验和技术实力,一次又一次地克服了困难。

经过不懈努力,他们顺利地解密了.kat6.l6st6r勒索病毒,并恢复了公司所有重要数据。这个消息传来,让公司所有人都感到了巨大的宽慰和喜悦,因为他们的业务再次得以恢复,公司的未来也再次充满了希望。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

被.kat6.l6st6r勒索病毒加密后的数据恢复案例:

备份是关键

备份是保护数据安全的关键措施之一。以下是备份的重要性和一些相关建议:

-

数据保护: 定期备份数据可以确保即使在遭受勒索病毒或其他数据丢失事件时,您仍可以访问和恢复重要的文件和信息。

-

恢复选项: 通过备份,您可以快速恢复受损或丢失的数据,而无需支付勒索或依赖其他复杂的恢复方法。

-

灾难恢复: 备份也是灾难恢复计划的重要组成部分。在面对自然灾害、硬件故障或其他灾难时,备份数据可以帮助您尽快恢复业务运营。

-

多重备份策略: 采用多重备份策略可以增加数据的安全性。您可以选择使用云存储、外部硬盘、网络附件存储等多种备份方法,以确保数据的多重备份和可靠性。

-

定期检查和更新备份: 定期检查和更新备份是确保备份数据完整性和及时性的重要步骤。确保您的备份是最新的,并定期测试备份的恢复功能。

-

加密和安全性: 对备份数据进行加密和保护也是重要的,以防止未经授权的访问和数据泄露。

综上所述,备份是一项至关重要的数据管理和安全措施,能够帮助您保护重要的个人和业务数据免受损失和勒索病毒等威胁。因此,建议您定期制定备份策略,并确保备份数据的可靠性和安全性。

实施访问控制

实施访问控制是一种重要的预防.kat6.l6st6r勒索病毒感染的方法,以下是一些实施访问控制的关键措施:

-

最小权限原则: 根据最小权限原则,只授予用户访问他们工作所需的最低权限。这意味着用户只能访问他们需要的文件和系统资源,从而降低.kat6.l6st6r勒索病毒感染后对系统的影响。

-

分层访问控制: 采用分层访问控制策略,将用户分为不同的权限级别或用户组,并根据其工作职责和需要访问的数据进行分配。这样可以确保敏感数据仅对授权用户可见。

-

强化身份验证: 使用强化的身份验证方法,如多因素身份验证(MFA),以确保只有经过验证的用户才能访问系统和数据。这可以有效防止未经授权的访问。

-

审计和监控: 实施审计和监控措施,定期审查用户访问记录和行为,以及系统日志,及时发现异常活动并采取相应措施应对。

-

及时撤销权限: 及时撤销已离职或不再需要访问敏感数据的员工的权限,以防止他们继续访问系统和数据,减少.kat6.l6st6r勒索病毒感染的风险。

-

教育培训: 向员工提供安全意识培训,教育他们如何正确使用系统和数据,以及如何识别和报告可疑活动,从而加强整体的访问控制措施。

通过有效实施访问控制,可以限制未经授权的访问,降低.kat6.l6st6r勒索病毒感染的风险,并保护系统和数据的安全。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.ma1x0勒索病毒,.pings勒索病毒,.dataru勒索病毒,.ryabina勒索病毒,.acekui勒索病毒,.target勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-P-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis勒索病毒,.[[Rast@airmail.cc]].wis勒索病毒,.locked勒索病毒,locked1勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

.kat6.l6st6r勒索病毒的最新威胁:如何恢复您的数据?

导言: 在当今数字化时代,数据安全变得至关重要。然而,随着网络威胁不断增加,勒索病毒已成为企业和个人面临的严重威胁之一。其中,.kat6.l6st6r勒索病毒是最新的变种之一,它能够加密您的数据文件࿰…...

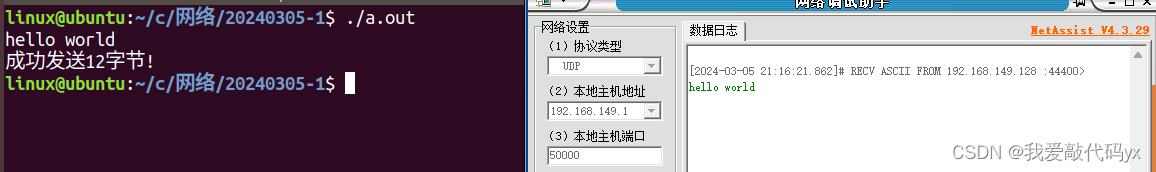

Day 6.有名信号量(信号灯)、网络的相关概念和发端

有名信号量 1.创建: semget int semget(key_t key, int nsems, int semflg); 功能:创建一组信号量 参数:key:IPC对像的名字 nsems:信号量的数量 semflg:IPC_CREAT 返回值:成功返回信号量ID…...

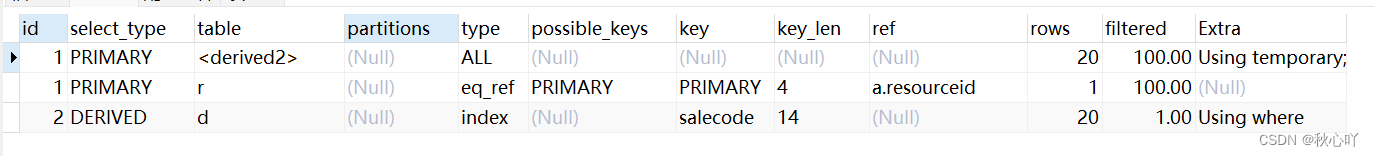

MySQL 常用优化方式

MySQL 常用优化方式 sql 书写顺序与执行顺序SQL设计优化使用索引避免索引失效分析慢查询合理使用子查询和临时表列相关使用 日常SQL优化场景limit语句隐式类型转换嵌套子查询混合排序查询重写 sql 书写顺序与执行顺序 (7) SELECT (8) DISTINCT <select_list> (1) FROM &…...

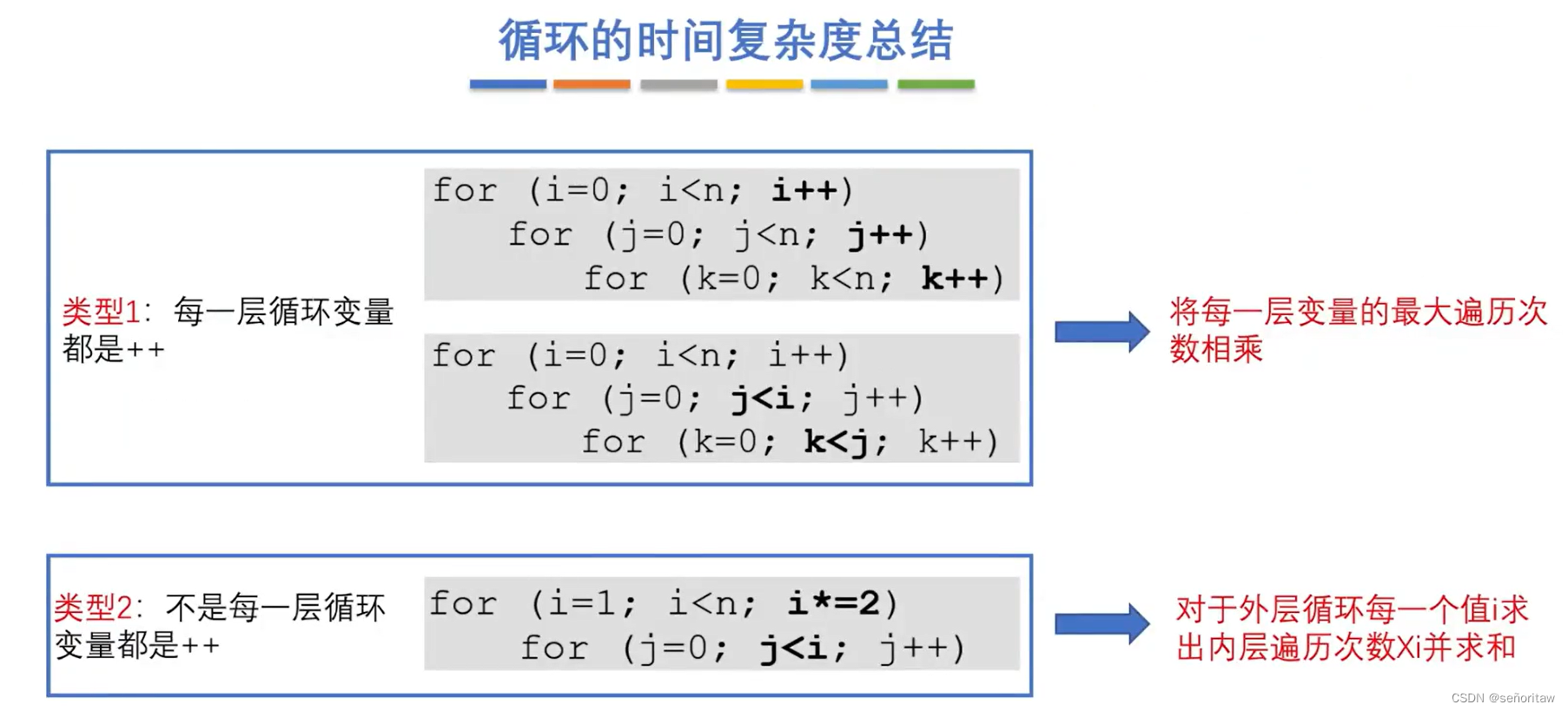

算法刷题day22:双指针

目录 引言概念一、牛的学术圈I二、最长连续不重复序列三、数组元素的目标和四、判断子序列五、日志统计六、统计子矩阵 引言 关于这个双指针算法,主要是用来处理枚举子区间的事,时间复杂度从 O ( N 2 ) O(N^2) O(N2) 降为 O ( N ) O(N) O(N) …...

山人求道篇:八、模型的偏差与交易认知

原文引用https://mp.weixin.qq.com/s/xvxatVseHK62U7aUXS1B4g “ CTA策略一波亏完全年,除了交易执行错误导致的以外,这类策略都是多因子策略,一般会用机器学习组合多因子得出一个信号来进行交易。规则型策略几乎不会出现一波做反亏完全年的情况。这是有以下几个原因的: 多…...

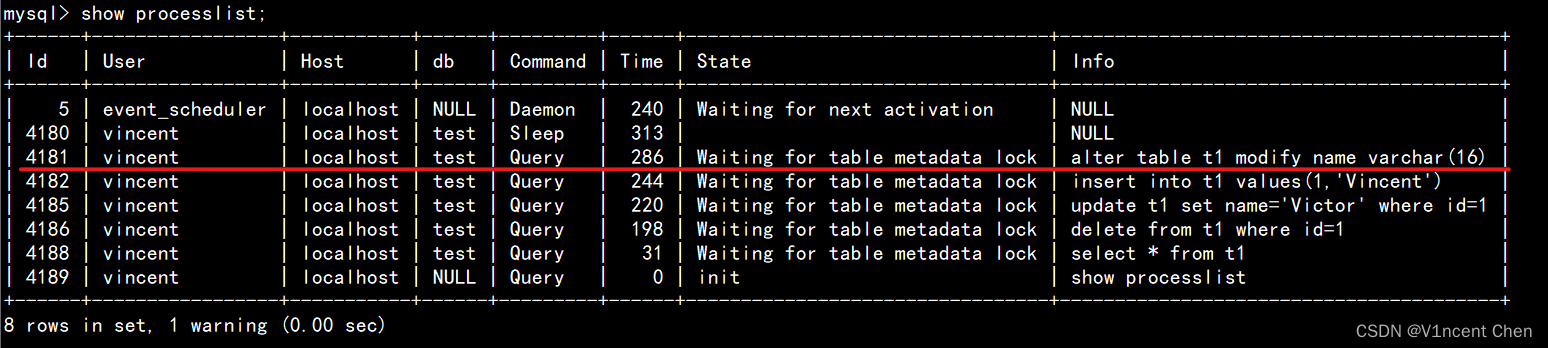

MySQL 元数据锁及问题排查(Metadata Locks MDL)

"元数据"是用来描述数据对象定义的,而元数据锁(Metadata Lock MDL)即是加在这些定义上。通常我们认为非锁定一致性读(简单select)是不加锁的,这个是基于表内数据层面,其依然会对表的元…...

JS中的函数

1、函数形参的默认值 JavaScript函数有一个特别的地方,无论在函数定义中声明了多少形参,都可以传入任意数量的参数,也可以在定义函数时添加针对参数数量的处理逻辑,当已定义的形参无对应的传入参数时,为其指定一个默认…...

微信小程序开发常用的布局

在微信小程序开发中,常用的布局主要包括以下几种: Flex 布局:Flex 布局是一种弹性盒子布局,通过设置容器的属性来实现灵活的布局方式。它可以在水平或垂直方向上对子元素进行对齐、排列和分布。Flex 布局非常适用于创建响应式布局…...

Effective C++ 学习笔记 条款10 令operator=返回一个reference to *this

关于赋值,有趣的是你可以把它们写成连锁形式: int x, y, z; x y z 15; // 赋值连锁形式同样有趣的是,赋值采用右结合律,所以上述连锁赋值被解析为: x (y (z 15));这里15先被赋值给z,然后其结果&…...

算法简单试题

一、选择题 01.一个算法应该是( B ). A.程序 B.问题求解步骤的描述 C.要满足五个基本特性 D.A和C 02.某算法的时间复杂度为O(n),则表示该…...

CSS 自测题 -- 用 flex 布局绘制骰子(一、二、三【含斜三点】、四、五、六点)

一点 <!DOCTYPE html> <html lang"en"><head><meta charset"UTF-8" /><meta name"viewport" content"widthdevice-width, initial-scale1.0" /><title>css flex布局-画骰子</title><sty…...

蓝桥集训之牛的学术圈 I

蓝桥集训之牛的学术圈 I 核心思想:二分 确定指数x后 判断当前c[i]是否>x(满足条件) 并记录次数同时记录 1后满足条件的个数最后取bns和m的最小值 为满足条件的元素个数ansbns为当前指数x下 满足条件的元素个数 #include <iostream>#include <cstring…...

软件设计师软考题目解析21 --每日五题

想说的话:要准备软考了。0.0,其实我是不想考的,但是吧,由于本人已经学完所有知识了,只是被学校的课程给锁在那里了,不然早找工作去了。寻思着反正也无聊,就考个证玩玩。 本人github地址…...

python读写json文件详解

在Python中,可以使用json模块来读写JSON格式的文件。下面是一个详细的示例,演示了如何读写JSON文件: import json# 写入JSON文件 data {"name": "John","age": 30,"city": "New York" }…...

#include<ros/ros.h>头文件报错

快捷键 ctrl shift B 调用编译,选择:catkin_make:build)(要先在vscode上添加扩展:ros) 可以点击配置设置为默认,修改.vscode/tasks.json 文件 修改.vscode/tasks.json 文件,否则ros.h头文件会报错 内容修改为以下内…...

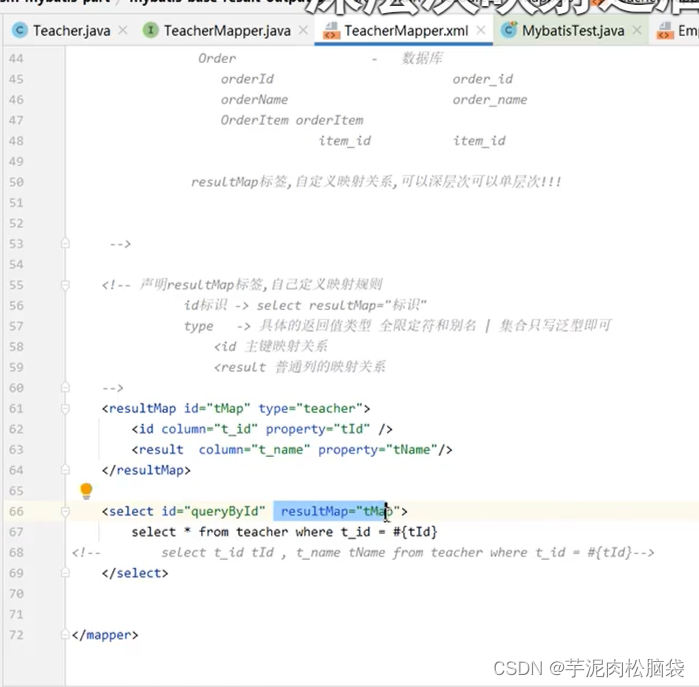

mybatis单表curd笔记(尚硅谷

Mybatis 11111ibatis和mybatis不同 查询文档mybatis的日志输出id赋值输入(向sql语句传入数据单个简单类型单个实体对象多个简单类型map类型 输出数据的指定单个简单类型单个实体类型输出map类型输出list输出类型主键回显(自增长类型主键回显(…...

在线重定义-操作步骤

第一步:验证表是否能被在线重定义 验证是否能按主键重定义(默认,最后一次参数可以不加) 1 2 3 4 begin --dbms_redefinition.can_redef_table(scott,tb_cablecheck_equipment_bak); dbms_redefinition.can_redef_table(scot…...

16:00面试,16:06就出来了,问的问题过于变态了。。。

从小厂出来,没想到在另一家公司又寄了。 到这家公司开始上班,加班是每天必不可少的,看在钱给的比较多的份上,就不太计较了。没想到2月一纸通知,所有人不准加班,加班费不仅没有了,薪资还要降40%…...

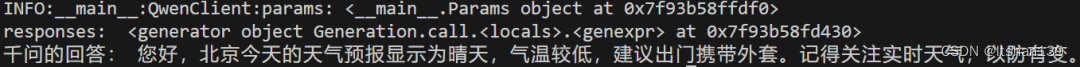

基于dashscope在线调用千问大模型

前言 dashscope是阿里云大模型服务平台——灵积提供的在线API组件。基于它,无需本地加载大模型,通过在线方式访问云端大模型来完成对话。 申请API key 老规矩:要想访问各家云端大模型,需要先申请API key。 对于阿里云&#x…...

【Python】可变数据类型 不可变数据类型 || hash

🚩 WRITE IN FRONT 🚩 🔎 介绍:"謓泽"正在路上朝着"攻城狮"方向"前进四" 🔎🏅 荣誉:2021|2022年度博客之星物联网与嵌入式开发TOP5|TOP4、2021|2222年获评…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

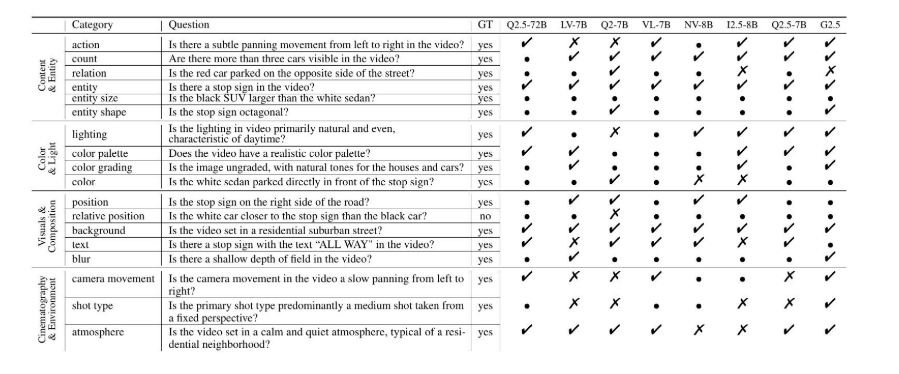

视频字幕质量评估的大规模细粒度基准

大家读完觉得有帮助记得关注和点赞!!! 摘要 视频字幕在文本到视频生成任务中起着至关重要的作用,因为它们的质量直接影响所生成视频的语义连贯性和视觉保真度。尽管大型视觉-语言模型(VLMs)在字幕生成方面…...

Linux云原生安全:零信任架构与机密计算

Linux云原生安全:零信任架构与机密计算 构建坚不可摧的云原生防御体系 引言:云原生安全的范式革命 随着云原生技术的普及,安全边界正在从传统的网络边界向工作负载内部转移。Gartner预测,到2025年,零信任架构将成为超…...

初探Service服务发现机制

1.Service简介 Service是将运行在一组Pod上的应用程序发布为网络服务的抽象方法。 主要功能:服务发现和负载均衡。 Service类型的包括ClusterIP类型、NodePort类型、LoadBalancer类型、ExternalName类型 2.Endpoints简介 Endpoints是一种Kubernetes资源…...

DingDing机器人群消息推送

文章目录 1 新建机器人2 API文档说明3 代码编写 1 新建机器人 点击群设置 下滑到群管理的机器人,点击进入 添加机器人 选择自定义Webhook服务 点击添加 设置安全设置,详见说明文档 成功后,记录Webhook 2 API文档说明 点击设置说明 查看自…...

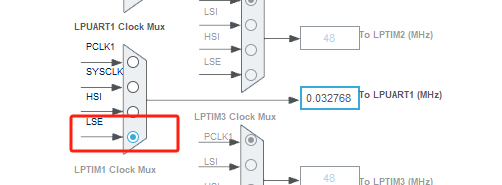

stm32wle5 lpuart DMA数据不接收

配置波特率9600时,需要使用外部低速晶振...

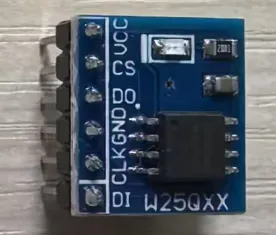

基于stm32F10x 系列微控制器的智能电子琴(附完整项目源码、详细接线及讲解视频)

注:文章末尾网盘链接中自取成品使用演示视频、项目源码、项目文档 所用硬件:STM32F103C8T6、无源蜂鸣器、44矩阵键盘、flash存储模块、OLED显示屏、RGB三色灯、面包板、杜邦线、usb转ttl串口 stm32f103c8t6 面包板 …...