kali常用命令功能简介记录

Kali Linux中常用的命令:

1. `apt-get update`:更新软件源列表。

2. `apt-get upgrade`:升级系统中已安装的软件包。

3. `apt-get install [软件包]`:安装指定的软件包。

4. `apt-get remove [软件包]`:卸载指定的软件包。

5. `apt-get autoremove`:卸载系统中不再需要的软件包。

6. `apt-cache search [关键词]`:搜索可用的软件包。

7. `dpkg -i [软件包.deb]`:安装.deb格式的软件包。

8. `dpkg -r [软件包]`:卸载指定的.deb软件包。

9. `service [服务名称] start/stop/restart`:启动/停止/重启指定的服务。

10. `ifconfig`:显示网络接口配置信息。

11. `ping [IP地址/域名]`:测试与目标主机的连接。

12. `nmap [IP地址/域名]`:扫描目标主机的开放端口。

13. `netstat -tuln`:显示当前系统的网络连接状态。

14. `ps -ef`:显示运行中的进程列表。

15. `kill [进程ID]`:终止指定的进程。

16. `ls`:显示当前目录的文件列表。

17. `cd [目录路径]`:切换到指定的目录。

18. `mkdir [目录名称]`:创建一个新目录。

19. `rm [文件/目录]`:删除指定的文件或目录。

20. `chmod [权限] [文件/目录]`:修改文件或目录的权限。

Kali Linux是一个专注于渗透测试和网络安全的操作系统,它内置了许多强大的工具和程序。以下是一些常用的Kali Linux工具的介绍:

1. Nmap:用于端口扫描和网络发现的工具。

2. Metasploit Framework:一个用于渗透测试和漏洞利用的框架。

3. Wireshark:一个网络协议分析工具,用于捕获和分析网络数据包。

4. Aircrack-ng:用于无线网络渗透测试的工具集合,包括密码破解。

5. John the Ripper:一款强大的密码破解工具,支持多种加密算法。

6. Hydra:一款基于字典攻击的密码破解工具。

7. Burp Suite:一个用于Web应用程序渗透测试的集成平台,包括代理、扫描器、恶意软件分析工具等。

8. sqlmap:一个自动化的SQL注入和数据库渗透测试工具。

9. Nikto:一个开源的Web服务器扫描工具,用于发现和报告可能的安全漏洞。

10. OpenSSL:用于SSL和TLS协议的加密和解密工具。

11. Hashcat:用于密码破解的高性能哈希破解工具。

12. DirBuster:一个用于发现Web服务器目录和文件的工具。

13. Maltego:一个用于数据挖掘和网络情报收集的工具。

14. Social Engineering Toolkit (SET):一个用于社会工程学攻击的工具集。

15. Foremost:一个用于文件恢复的工具,可以从磁盘映像中恢复删除的文件。

Nmap(Network Mapper)是一个常用的网络扫描工具,用于网络发现和端口扫描。下面是一些常用的Nmap命令和用法示例:

1. 扫描单个主机:

```

nmap <目标主机IP>

```

2. 扫描多个主机:

```

nmap <目标主机1IP> <目标主机2IP> <目标主机3IP> ...

```

3. 扫描整个子网:

```

nmap <目标子网/mask>

```

4. 扫描特定端口范围:

```

nmap -p <起始端口>-<结束端口> <目标主机IP>

```

5. 扫描常见端口:

```

nmap -F <目标主机IP>

```

6. 扫描所有TCP端口:

```

nmap -p- <目标主机IP>

```

7. 扫描指定端口的服务版本信息:

```

nmap -sV -p <端口> <目标主机IP>

```

8. 隐蔽扫描(使用TCP SYN扫描方式):

```

nmap -sS <目标主机IP>

```

9. 扫描UDP端口:

```

nmap -sU -p <端口> <目标主机IP>

```

10. 扫描操作系统信息:

```

nmap -O <目标主机IP>

```

Wireshark是一个常用的网络协议分析工具,可以用于网络故障排除、网络安全分析、网络性能优化等。下面是一些Wireshark的基本用法:

1. 选择网络接口:

打开Wireshark后,可以从菜单栏中的“Capture”选项中选择要监控的网络接口。

2. 开始抓包:

点击“Start”按钮或按下F5键开始抓包。

3. 过滤抓包:

可以使用Wireshark提供的过滤语法来过滤抓包数据,只显示感兴趣的数据包。例如,可以使用过滤器"ip.src==192.168.0.1"来只显示源IP地址为192.168.0.1的数据包。

4. 查看数据包详细信息:

从列表中选择一个数据包,并在详细信息面板中查看数据包的各种属性和协议信息。

5. 解码数据包:

Wireshark可以自动解码多种常见的网络协议,以便更好地理解和分析数据包的内容。

6. 导出数据包:

可以将抓到的数据包导出到文件,以便后续分析。可以通过"File" > "Export"来选择导出的格式(如PCAP、CSV、JSON等)。

7. 分析流量图:

Wireshark提供了流量图功能,可以直观地显示网络流量的变化,帮助分析网络瓶颈和性能问题。

这只是一些Wireshark的基本用法,Wireshark还有很多高级功能和选项,你可以通过查看Wireshark的文档和帮助信息来深入了解。

Hydra是一款强大的密码爆破工具,可以用于测试系统、服务或应用的密码强度。下面是一些Hydra的基本用法:

1. 基本语法:

`hydra [options] <target> <service> [module options]`

2. 常用选项:

- `-l`:指定要破解的用户名或用户名列表文件。

- `-P`:指定要破解的密码或密码列表文件。

- `-t`:指定并行连接数。

- `-f`:停止在第一个用户名/密码组合成功后。

- `-vV`:显示详细的输出信息。

- `-o`:将成功的用户名和密码保存到文件中。

3. 示例用法:

- HTTP Basic认证破解:

`hydra -L users.txt -P passwords.txt -t 16 website.com http-get /admin`

- FTP登录破解:

`hydra -l admin -P passwords.txt ftp://website.com`

- SSH登录破解:

`hydra -L users.txt -P passwords.txt website.com ssh`

需要注意的是,使用Hydra进行密码爆破行为可能涉及违法或违反道德规范的行为,请确保你拥有合法的授权或获得了授权的测试环境。另外,使用Hydra进行密码爆破也需要谨慎操作,避免对目标系统造成不必要的损害。

Burp Suite是一款广泛使用的网络应用程序渗透测试工具,用于发现和利用应用程序中的安全漏洞。以下是Burp Suite的基本用法:

1. 设置代理:

在Burp Suite中,首先设置代理,以便拦截和修改应用程序的请求和响应。在"Proxy"选项卡中,配置监听端口和代理浏览器的设置。

2. 拦截请求:

打开浏览器,访问目标应用程序,并确保代理设置正确。使用Burp Suite代理浏览器发送的请求将会被拦截。在"Intercept"选项卡中,可以启用或禁用拦截功能。

3. 探测漏洞:

Burp Suite提供了多个工具和功能,用于检测和探测应用程序的安全漏洞:

- 使用被动扫描功能:Burp Suite会自动分析拦截的请求和响应,检测常见的漏洞类型,如XSS、SQL注入等。

- 使用主动扫描功能:通过主动发送请求和攻击载荷,Burp Suite可以发现应用程序中的漏洞。使用"Scanner"选项卡配置主动扫描,并选择要检测的漏洞类型。

- 使用漏洞扫描器:Burp Suite提供了集成的漏洞扫描器,可以扫描整个应用程序以发现安全漏洞。

4. 利用漏洞:

一旦发现了应用程序中的漏洞,可以使用Burp Suite的其他工具和功能来利用这些漏洞,如修改请求、注入恶意代码等。

5. 报告生成:

在完成测试和利用后,Burp Suite可以生成详细的报告,其中包含发现的漏洞、风险评级和建议的修复措施。

需要注意的是,使用Burp Suite进行渗透测试需要遵循道德和法律规范,确保你有合法的授权或获得了授权的测试环境。

Nikto是一款常用的Web服务器扫描工具,用于检测Web服务器中的漏洞和安全问题。以下是Nikto的基本用法:

1. 安装Nikto:

首先,需要从官方网站或适合你操作系统的来源上下载和安装Nikto。

2. 运行Nikto:

在终端或命令行中输入"nikto"命令,即可启动Nikto工具。

3. 扫描目标:

使用以下命令格式进行扫描:

```

nikto -h <目标主机或IP>

```

可以指定要扫描的目标主机或IP地址。

4. 设置扫描选项:

Nikto提供了多个选项和参数来定制扫描行为,例如:

- `-port`:指定要扫描的端口号。

- `-ssl`:启用对HTTPS网站的扫描。

- `-id`:设置HTTP请求的自定义标识。

- `-Tuning`:根据风险级别选择不同的扫描级别。

使用`nikto -h`命令可以查看所有可用的选项和参数。

5. 扫描结果:

Nikto将会输出扫描结果,并显示发现的漏洞和安全问题。它还会提供相关的建议和修复措施。

需要注意的是,使用Nikto进行扫描需要获得合法的授权,并且确保你在合法的范围内进行测试。此外,Nikto只能用于发现已知的漏洞和安全问题,不能完全代替全面的渗透测试。因此,在使用Nikto之前,建议先理解目标系统的特点和可能存在的漏洞类型。

相关文章:

kali常用命令功能简介记录

Kali Linux中常用的命令: 1. apt-get update:更新软件源列表。 2. apt-get upgrade:升级系统中已安装的软件包。 3. apt-get install [软件包]:安装指定的软件包。 4. apt-get remove [软件包]:卸载指定的软件包。 5.…...

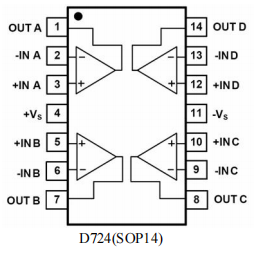

低噪声、轨至轨运算放大器芯片—— D721、D722、D724,适合用于音频领域

应用领域 D721、D722、D724是我们推荐的三款低噪声、轨至轨运算放大器芯片,其中D721为单运放,D722为双运放,D724为四运放。适合用于音频领域、传感器等的信号放大处理,比如K歌宝、音响、测距、滤波器、AD转换器前级信号处理等等。…...

【统计】什么事 R 方

将线性模型拟合到时间序列时,通常使用最小二乘法在模型 y ^ ( t ) a b t \hat{y}(t) a bt y^(t)abt中找到系数 a a a和 b b b,其中 y ^ ( t ) \hat{y}(t) y^(t)是时间 t t t的预测值,而的观测值是 y ( t ) y(t) y(t)。 残差平方和又…...

Maplesoft Maple 2024(数学科学计算)mac/win

Maplesoft Maple是一款强大的数学计算软件,提供了丰富的功能和工具,用于数学建模、符号计算、数据可视化等领域的数学分析和解决方案。 Mac版软件下载:Maplesoft Maple 2024 for mac激活版 WIn版软件下载:Maplesoft Maple 2024特别…...

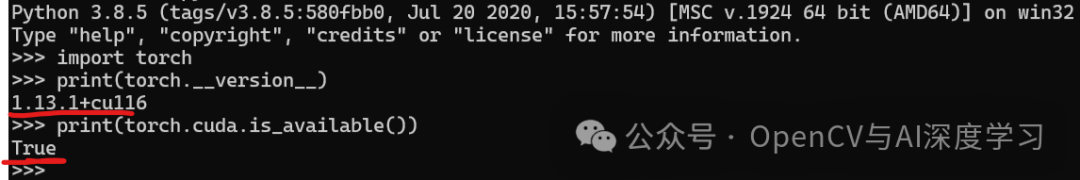

实战 | YOLOv8自定义数据集训练实现手势识别 (标注+训练+预测 保姆级教程--含数据集)

导 读 本文将手把手教你用YoloV8训练自己的数据集并实现手势识别。 安装环境 【1】安装torch, torchvision对应版本,这里先下载好,直接安装 pip install torch-1.13.1+cu116-cp38-cp38-win_amd64.whlpip install torchvision-0.14.1+cu116-cp38-cp38-win_amd64.whl 安装好…...

从零学算法2810

2810.你的笔记本键盘存在故障,每当你在上面输入字符 ‘i’ 时,它会反转你所写的字符串。而输入其他字符则可以正常工作。 给你一个下标从 0 开始的字符串 s ,请你用故障键盘依次输入每个字符。 返回最终笔记本屏幕上输出的字符串。 示例 1&am…...

Vue——案例01(查询用户)

目录 一、案例实现页面 二、案例实现效果 1. 查询效果 2. 年龄升序 3. 年龄降序 4. 原顺序 三、案例实现思路 四、完整代码 一、案例实现页面 实现用户对年龄的升降的排序、根据名字搜索用户信息以及重新返回原序列 二、案例实现效果 1. 查询效果 2. 年龄升序 3. 年龄…...

【数据结构】线性表

文章目录 前言线性表的定义和基本操作1.线性表的定义2.线性表的基本操作 顺序表的定义1.静态分配方式2.动态分配方式 顺序表的插入和删除1.顺序表的插入2.顺序表的删除 顺序表的查找1.按位查找(简单)2.按值查找 单链表的定义1.代码定义一个单链表2.不带头…...

983. 最低票价 C++

class Solution { public:int mincostTickets(vector<int>& days, vector<int>& costs) {// 状态定义: f[i] 表示 i 天及之后 旅行所需的最小花费int f[366]{};// 标注哪些天 出门for (int v: days) f[v] 1;// 由于状态转移是逆向的 所以倒序 …...

紫光展锐P7885核心板详细参数介绍_5G安卓智能模块开发方案

紫光展锐P7885核心板采用了先进的6nm EUV制程工艺,集成了高性能的应用处理器和金融级安全解决方案,为用户带来了全新的性能体验。 P7885核心板搭载了先进的6nm制程工艺SoC P7885,其中包含四核A76和四核A55,主频可达2.7Ghz…...

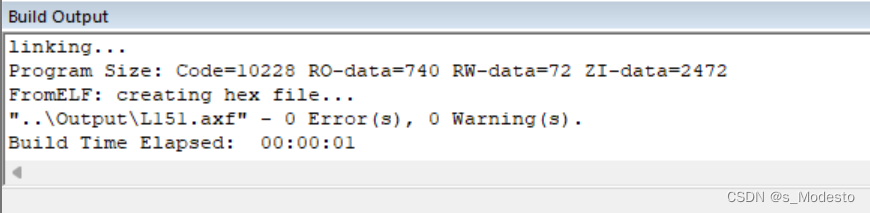

Keil MDK 5.37 及之后版本 安装 AC5(ARMCC) 编译器详细步骤

由于 Keil 5.37 及之后版本不再默认安装 AC5(ARMCC) 编译器,这就会导致由 AC5 编译的工程无法正常编译,往往输出窗口会提示以下信息:*** Target ‘STM32xxxx‘ uses ARM-Compiler ‘Default Compiler Version 5‘ which is not available. —…...

速盾:cdn配置ssl

CDN(Content Delivery Network)是一种内容分发网络,它的作用是将原始服务器上的内容分发到全球各地的边缘节点上,以提高用户访问速度和稳定性。随着数据传输的安全性要求越来越高,配置SSL(Secure Sockets L…...

代码随想录算法训练营 Day41 动态规划3

Day41 动态规划3 343. 整数拆分 思路 不知道如何拆分,才能使乘积最大化 有什么理论依据? 根据代码随想录 拆分使乘积最大化逻辑:应该尽可能拆成相同的数 根据题目,发现,拆分后的数可以继续拆分,因此可…...

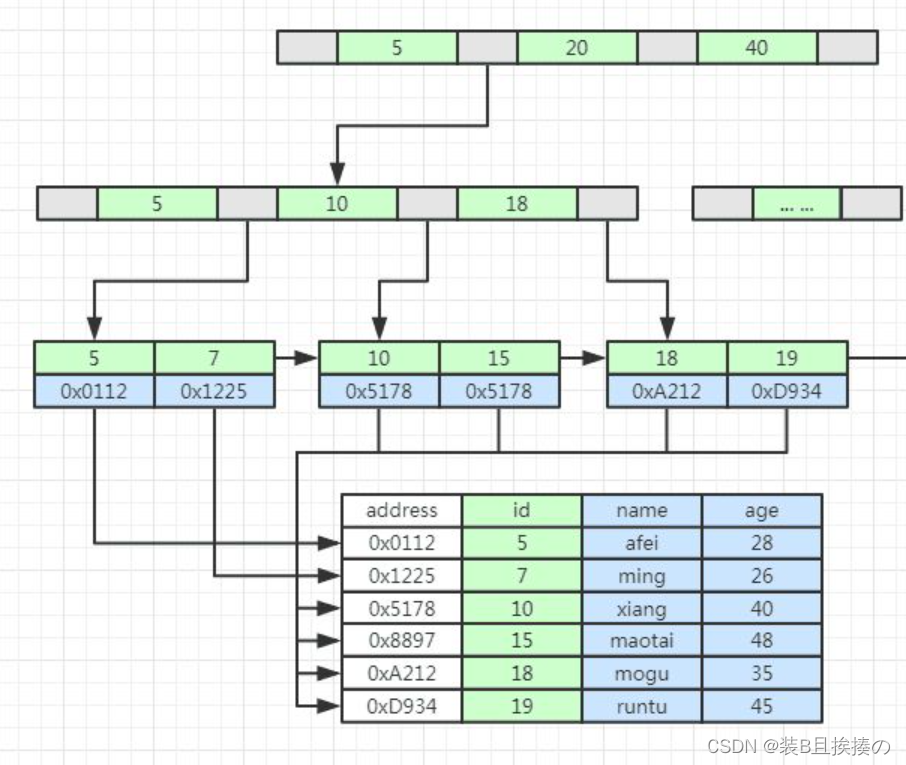

面试题:反推B+树高度

一个表5000w数据,一个数据行大小为1k,主键为long类型数据,假设指针大小为8B,页大小为16K,求B树的高度? B树的非叶子节点存储key和指针,叶子节点存储数据,对应表中的某些行。 叶子节点…...

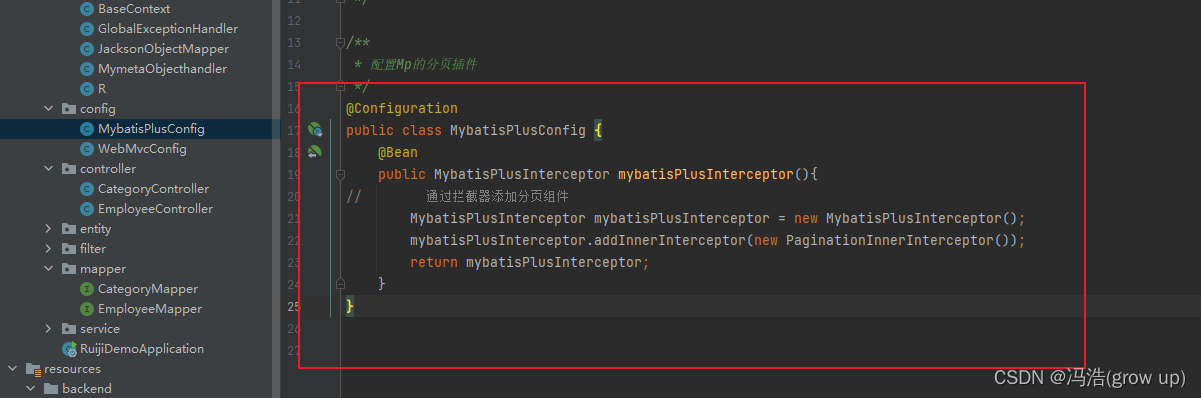

瑞吉外卖实战学习--11、分类管理的列表分页查询

分类管理的列表分页查询 前言1、创建接口2、基于分页组件来实现的 前言 通过前端接口可以看到请求和传递的参数,本文章是基于mybatisPlus的分页插件来实现的 1、创建接口 GetMapping("/page")public R<Page> page(int page,int pageSize){ // …...

网络安全新视角:数据可视化的力量

在当今数字化时代,网络安全已成为各大企业乃至国家安全的重要组成部分。随着网络攻击的日益复杂和隐蔽,传统的网络安全防护措施已难以满足需求,急需新型的解决方案以增强网络防护能力。数据可视化技术,作为一种将复杂数据转换为图…...

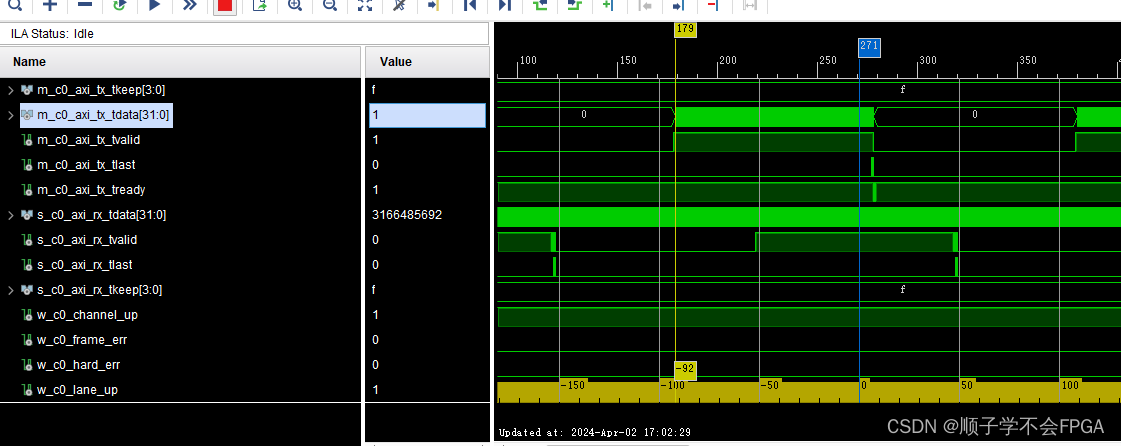

Aurora8b10b(2)上板验证

文章目录 前言一、AXI_Stream数据产生模块二、上板效果总结 前言 上一篇内容我们已经详细介绍了基于aurora8b10b IP核的设计,本文将基于此进一步完善并且进行上板验证。 设计思路及代码思路参考FPGA奇哥系列网课 一、AXI_Stream数据产生模块 AXIS协议是非常简单的…...

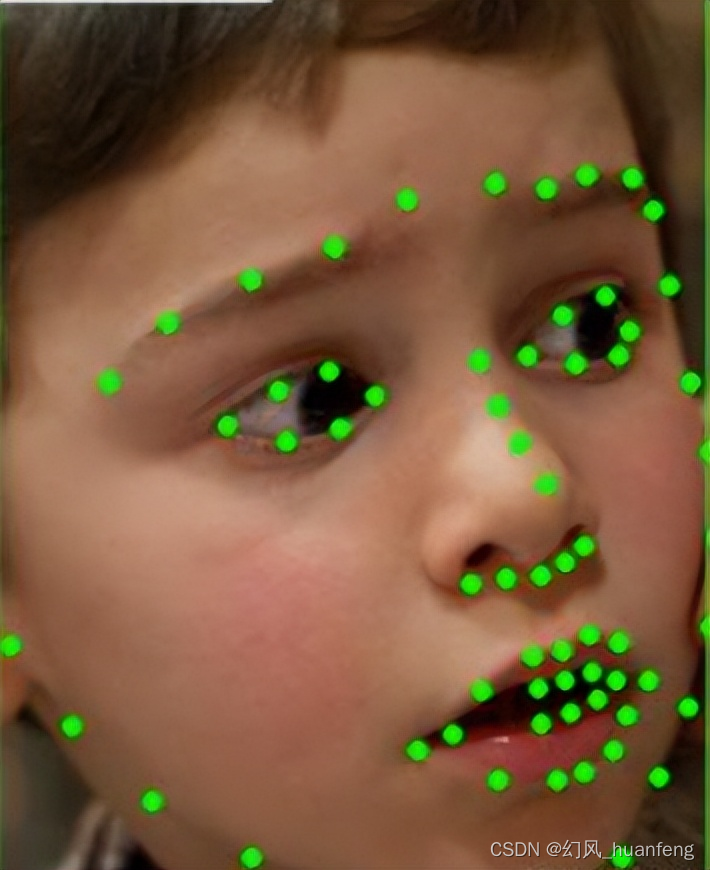

每天五分钟计算机视觉:使用神经网络完成人脸的特征点检测

本文重点 我们上一节课程中学习了如何利用神经网络对图片中的对象进行定位,也就是通过输出四个参数值bx、by、bℎ和bw给出图片中对象的边界框。 本节课程我们学习特征点的检测,神经网络可以通过输出图片中对象的特征点的(x,y)坐标来实现对目标特征的识别,我们看几个例子。…...

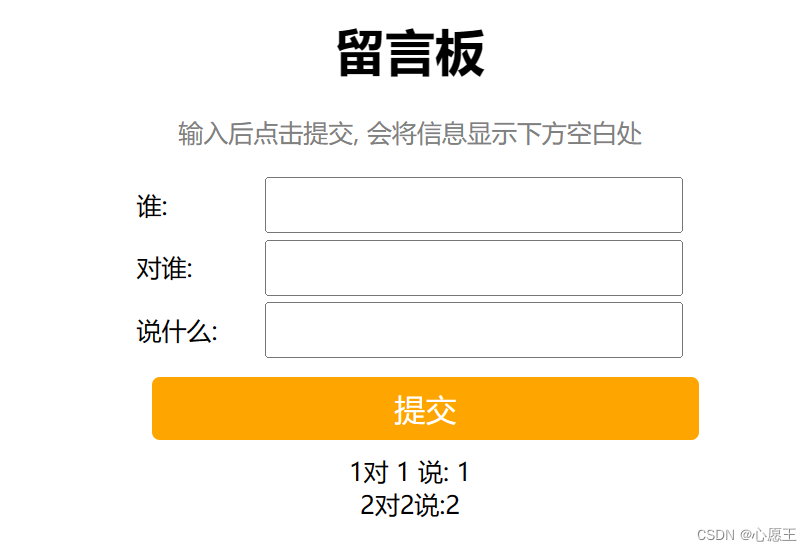

表白墙项目(JAVA实现)

1、在html里 class使用. id使用# 2、记得引入响应依赖(举例lombok) 3、messageController package com.example.demo.demos.web; import org.springframework.util.StringUtils; import org.springframework.web.bind.annotation.RequestMapping; i…...

openGauss 高级分析函数支持

高级分析函数支持 可获得性 本特性自openGauss 1.1.0版本开始引入。 特性简介 无。 客户价值 我们提供窗口函数来进行数据高级分析处理。窗口函数将一个表中的数据进行预先分组,每一行属于一个特定的组,然后在这个组上进行一系列的关联分析计算。这…...

KubeSphere 容器平台高可用:环境搭建与可视化操作指南

Linux_k8s篇 欢迎来到Linux的世界,看笔记好好学多敲多打,每个人都是大神! 题目:KubeSphere 容器平台高可用:环境搭建与可视化操作指南 版本号: 1.0,0 作者: 老王要学习 日期: 2025.06.05 适用环境: Ubuntu22 文档说…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

leetcodeSQL解题:3564. 季节性销售分析

leetcodeSQL解题:3564. 季节性销售分析 题目: 表:sales ---------------------- | Column Name | Type | ---------------------- | sale_id | int | | product_id | int | | sale_date | date | | quantity | int | | price | decimal | -…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

06 Deep learning神经网络编程基础 激活函数 --吴恩达

深度学习激活函数详解 一、核心作用 引入非线性:使神经网络可学习复杂模式控制输出范围:如Sigmoid将输出限制在(0,1)梯度传递:影响反向传播的稳定性二、常见类型及数学表达 Sigmoid σ ( x ) = 1 1 +...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

A2A JS SDK 完整教程:快速入门指南

目录 什么是 A2A JS SDK?A2A JS 安装与设置A2A JS 核心概念创建你的第一个 A2A JS 代理A2A JS 服务端开发A2A JS 客户端使用A2A JS 高级特性A2A JS 最佳实践A2A JS 故障排除 什么是 A2A JS SDK? A2A JS SDK 是一个专为 JavaScript/TypeScript 开发者设计的强大库ÿ…...

uniapp 开发ios, xcode 提交app store connect 和 testflight内测

uniapp 中配置 配置manifest 文档:manifest.json 应用配置 | uni-app官网 hbuilderx中本地打包 下载IOS最新SDK 开发环境 | uni小程序SDK hbulderx 版本号:4.66 对应的sdk版本 4.66 两者必须一致 本地打包的资源导入到SDK 导入资源 | uni小程序SDK …...