3月份全球市场推出的24款网络安全热点产品和服务:应用安全和生成式AI应用是热点

CSO在线追踪了3月份全球市场推出的代表性网络安全产品和服务,从中可以观察网络安全产品创新趋势和风向。

1、Bedrock Security的数据安全平台应对云和生成式AI带来的风险

3 月 26 日: Bedrock Security 推出了数据安全平台,旨在帮助组织防范云和生成式AI应用引入的数据风险。该平台承诺使用其人工智能推理(AIR)引擎不断发现、管理和保护敏感数据,该引擎“理解”哪些数据对公司至关重要。

Bedrock AIR 提供可视性,包括新的数据分类(与基于规则的系统不同)、数据检测和响应,有助于设置数据边界以圈出监管数据和核心 IP,确保数据不被用于生成 AI 模型。 AIR 还旨在通过减少数据和身份暴露来确保风险面最小化,包括跟踪源 IP 以防止泄漏到生成人工智能。

2、GitGuardian 在代码安全平台中添加软件成分分析

3 月 26 日: GitGuardian 推出了软件组合分析 (SCA) 模块,该模块可自动检测软件依赖项中的漏洞、确定优先级并进行修复。它还确保代码许可和合规,例如生成全面的 SBOM(软件物料清单)。 GitGuardian 代码安全平台的这一新增功能使安全工程师能够识别具有不安全依赖项的所有应用程序,自动按严重程度对事件进行优先级排序,并提示开发人员修复它们。为软件工程师提供补救指导,以保持交付速度和敏捷性,同时提升他们的安全状况。

SCA 评估并传达软件供应链中的法律风险,帮助防止组织知识产权受到威胁,并确保遵守许可证和安全策略。

3、Legit Security 推出独立的企业机密扫描产品

3 月 26 日: Legit Security 推出了一款独立的企业机密扫描产品,该产品使用人工智能 (AI) 来检测、修复和防止整个软件开发过程中的机密泄露。该产品旨在实现源代码之外的秘密发现。该扫描仪适用于 GitHub、GitLab、Azure DevOps、Jenkins、Bitbucket、Docker 映像、Confluence、Jira 等开发人员工具。 Legit 声称人工智能驱动的产品可带来高度准确的结果,误报率降低高达 86%。

4、Nametag Autopilot防止人工智能生成的深度伪造攻击

3 月 25 日: Nametag Autopilot 是一种自助帐户恢复功能,旨在通过将密码和多因素身份验证 (MFA) 重置为自助服务来防止 AI 生成的深度伪造攻击。 Nametag 声称重置 MFA 需要帮助台代理花费时间,并且为人工智能生成的深度伪造打开了大门。大多数 MFA 都会验证设备或电话号码的所有权,而 Nametag 通过在帐户恢复、MFA 重置和高风险交易等关键时刻验证用户,对设备背后的人员进行身份验证,从而阻止帐户接管和数据泄露。

对于最终用户而言,Nametag Autopilot 允许人们使用任何移动设备重置自己的 MFA,从而避免联系服务台的麻烦。对于帮助台来说,将耗时的呼叫和聊天转变为安全的自助服务工作流程可以降低违规和帐户被盗的风险,同时将帮助台成本降低 30%。 Nametag Autopilot 已可与 Cisco Duo、Entra ID、Microsoft、Okta 和 Zendesk 等技术进行互操作。

5、Cybereason 和 Observe 的 SDR 解决了过时的 SIEM 问题

3 月 25 日: Cybereason 和 Observe 发布了SIEM 检测和响应 (SDR)软件,以解决过时的 SIEM 问题,同时通过自动摄取数据来提高 SOC 有效性,以获得跨系统的可见性。 SDR 整合数据,帮助检测、调查和响应,以实现快速违规检测。开放式架构允许组织获取任何结构化和非结构化数据,以获得跨所有现有企业 IT 和安全堆栈的关键见解。

SDR 帮助分析师从根本原因到攻击时间线、受影响的设备、用户和其他身份、网络、工作空间和云资产,构建攻击的完整叙述。

6、IONIX 创建集中式威胁中心

3 月 20 日: IONIX 推出了一个集中式威胁中心,以帮助安全团队更快地响应零日威胁。IONIX 持续扫描和跟踪漏洞,然后识别、分析并添加到威胁中心。IONIX 在每个客户的独特环境上运行“非侵入式漏洞利用模拟”,以识别和验证可利用的资产,并通过威胁中心将此信息提供给客户,以便他们能够采取适当的措施。该公司还提供补救措施。

7、ConductorOne新功能可检测影子应用程序

3 月 19 日: ConductorOne 发布了影子应用程序检测功能,该功能可监视新的非托管应用程序,然后对这些应用程序进行编目和标记以供审核。它通过检测和监控员工登录影子应用程序来实现这一点,使安全团队能够对这些应用程序进行全面管理。要批准某个应用程序,团队只需为该应用程序分配一个所有者即可;然后就可以像 ConductorOne 中的所有其他应用程序一样对其进行管理。如果安全团队决定忽略影子应用程序,则将继续监视被忽略的应用程序的使用情况,从而深入了解该应用程序的用户数量以及最近的活动变化。ConductorOne 表示,被忽略的应用程序可以随时接受管理。

8、Redjack推出网络弹性平台

3 月 19 日: Redjack 推出了涵盖资产发现、风险管理和监管合规的网络弹性平台。它承诺提供“完整、最新和准确”的资产清单,并提供网络弹性的可见性,通过监管机构要求的证据确保业务连续性和运营弹性。它还旨在识别需要增强安全性的领域,提供有关当前系统功能的数据,并提供支持人工智能的业务洞察以及本地、云、虚拟机和容器覆盖范围。

9、Sonatype 推出 SBOM 管理器

3 月 19 日: Sonatype 推出了 SBOM 管理器,旨在简化控制、监控和发布工作流程。其部分功能包括生成 CycloneDX 和 SPDX SBOM 格式、从第三方软件(包括 VEX 文档)提取和导入 SBOM、分析它们以查明组件、漏洞和策略违规、监控策略违规、管理向合作伙伴披露的漏洞并报告应用程序风险。用户可以创建自己的 SBOM 存储库。它还拥有旨在确保持续合规性和高级安全性的工具,可主动识别和缓解软件供应链中的漏洞。它作为 SaaS 解决方案提供,本地版本和气隙版本将于 9 月推出。

10、Portnox 新的无密码身份验证可实现统一访问控制

3 月 19 日: Portnox 为应用程序提供条件访问、无密码身份验证、端点风险态势评估和应用程序自动端点修复服务。应用程序条件访问可作为 Portnox Cloud 的一部分或作为独立订阅进行访问,它使用数字证书和云原生公钥基础设施 (PKI) 来帮助组织消除密码、改善用户和管理体验并采用更好的访问控制方法。

11、Kasada 的机器人检测 API 与内容交付网络集成

3 月 19 日: Kasada 推出了机器人程序检测 API,该 API 与 Akamai、Amazon CloudFront、Cloudflare、Fastly 和 Vercel 的内容分发网络 (CDN) 边缘计算平台集成。用户还可以实现与应用程序后端的自定义 API 集成。

12、德勤构建平台帮助组织简化网络安全管理

3 月 18 日:德勤推出 CyberSphere,这是一个旨在简化组织的网络项目数据、工作流程、报告和第三方技术的平台。目前它涵盖数字身份管理、托管扩展检测和响应 (MXDR)、攻击面管理 (ASM)、托管安全访问服务边缘 (MSASE) 和事件响应。CyberSphere 使用自动化、人工智能和机器学习,为客户提供可视化网络风险指标和工作流程的方法。

13、One Identity 为云平台添加特权访问管理

3 月 14 日: One Identity 推出了 Cloud PAM Essentials,这是一款专注于云应用程序和基础设施的特权访问管理软件即服务产品。PAM Essentials 为安全团队提供控制,以确保只有经过授权的个人才能访问敏感系统和数据。据该公司称,它可以全面了解用户活动,并且可以“在几分钟内”启动并运行。

PAM Essentials 通过 SSH 和 RDP 进行远程访问来监控和记录用户会话。提供结构化审计日志、协议代理会话记录和用户会话隔离;自动登录的集中编排、密码的及时轮换和本地服务器帐户密码的保管可降低未经授权访问的风险。PAM Essentials 与 OneLogin 具有本机集成。

14、Perception Point 使用 GPThreat Hunter 改进人工分析

3 月 14 日: Perception Point 宣布推出 OpenAI 基于 GPT-4 模型的 GPThreat Hunter,这是一种人工智能驱动的解决方案,可增强传统人类分析的速度和准确性,并具有识别新攻击技术的能力。

当 Perception Point 高级威胁防御解决方案将案例标记为不明确时,GPThreat Hunter 就会被激活。它从现有检测引擎和算法中收集证据,将物品标记为可疑。然后由定制的多语言法学硕士进行分析,提供即时判决以及置信度分数和全面的解释。该模型还隔离威胁并保护系统免受未来类似的攻击。

15、New Relic 更新其交互式应用程序安全测试

3 月 13 日: New Relic 更新了其交互式应用程序安全测试 (IAST),包括针对运行时应用程序安全性的利用证明报告、OWASP 验证、风险暴露和评估以及即时影响分析。利用证明报告梳理应用程序,并将其标记为安全、可利用或未经测试,以便安全团队可以确定哪些应用程序容易被破坏、如何被破坏,以及哪些应用程序可以安全部署。

新的风险暴露和评估通过显示检测到的暴露的潜力来识别并提供每个代码更改的可见性。即时影响分析使用源自 APM 仪器的遥测数据以及与 New Relic Vulnerability Management 的集成,对受特定漏洞影响的应用程序数量进行分析,并深入研究特定应用程序并了解漏洞的潜在严重性。已识别的风险。

16、Upwind 将 API 安全添加到其云安全平台

3 月 13 日:据该公司称,Upwind 云安全平台现在可以在运行时级别实时检测和响应 API 威胁。API安全解决方案使用实时流量分析和扩展伯克利数据包过滤器 (eBPF) 对企业的 API 进行编目和映射,以提高 API 目录的性能和可见性。Upwind 还声称,eBPF 提供的运行时上下文通过过滤噪音将警报数量减少了 95%。

17、Nightfall AI 为其生成式 AI DLP 平台添加了 SaaS 安全态势管理功能

3 月 11 日: Nightfall AI通过多项新功能增强了其生成式 AI 数据丢失防护 (DLP) 平台。SaaS 安全态势管理提供对 SaaS 安全性的实时洞察以及自动响应功能。DLP 平台还通过浏览器插件为 SaaS 应用程序提供客户端内容感知加密。数据泄露防护功能有助于使用基于风险的方法确保符合 SOC 2、PCI-DSS 和其他标准。最后,Nightfall 现在通过 SaaS 和电子邮件监控为敏感的客户和企业信息提供人工智能驱动的数据保护。

18、Ionix 为攻击面管理平台添加了暴露验证

3 月 6 日: Ionix 为其攻击面管理 (ASM) 平台引入了自动暴露验证扩展。该扩展旨在在生产环境中实现连续的可利用性测试而不会造成中断。它的其他一些功能包括攻击面验证、可利用风险识别、自动验证,并且还有望减少大量手动测试的需要。

19、Sweet Security 更新其云运行时安全套件

3 月 6 日: Sweet Security 为其Cloud Runtime Security Suite添加了两个新组件。非人类身份 (NHI) 管理旨在帮助发现和管理环境中非人类实体的风险。据 Sweet 称,NHI 管理层了解非人类尝试访问资产的背景,并识别哪些活动是合法的。运行时状态管理通过提供有关特定强化策略后果的信息,帮助确定云安全状态管理 (CSPM) 的优先级。它通过识别角色和秘密在微服务级别的使用位置来实现这一点。然后,它会识别作为微服务目的地的资产或服务,Sweet 将其称为监视传输中的秘密。

20、F5 向云服务添加自动侦察和渗透测试

3 月 5 日:由于收购了总部位于丹麦的 Heyhack,F5 在 AppWorld 2024 上宣布,F5 已在 F5 分布式云服务中添加了自动侦察和渗透测试功能,但未提供更多详细信息。F5 分布式云服务客户现在可以扫描并发现影响的漏洞他们跨多云环境的 Web 应用程序,这将通过推荐的 Web 应用程序防火墙规则和其他适当的补救措施来完成。

21、Pentera推出自动化云渗透测试产品

3 月 5 日:安全验证公司 Pentera 发布了Pentera Cloud产品。自动化云渗透测试工具提供企业云帐户针对本机云攻击的按需测试和弹性评估。该公司声称,新产品将有助于防范来自攻击面任何地方的攻击,包括本地、外部源和云。功能包括自动云攻击模拟、跨攻击面测试和基于证据的修复。Pentera Cloud 是该公司安全验证平台的一部分。

22、Network Perception 在 NP-View 5.0 版本中添加区域矩阵功能

3 月 5 日: OT 网络网络安全审计和合规解决方案提供商 Network Perception 推出了新版本的平台NP-View 5.0。其区域矩阵功能现在提供用户创建的拓扑区域、子网和服务信息之间的通信视图。接口连接矩阵显示了网络连接设备上的接口互连性以及为每个设备定义的安全区域之间的通信。该公司还声称通过三个新表增强了设备和拓扑的报告功能:网络设备接口、网络设备上的路由和网络地址转换(NAT)表。

23、Cobalt推出动态应用程序安全测试扫描仪

3 月 5 日: Cobalt 推出了动态应用程序安全测试 (DAST)扫描仪,旨在持续测试 Web 应用程序和 API 的安全性。这得益于与 Cobalt 的渗透测试即服务平台的集成。DAST 扫描器承诺识别手动渗透测试之间可能引入的漏洞。它可以创建详细的报告,根据监管要求优先考虑漏洞的修复和援助。DAST 可以集成到软件开发生命周期和 DevOps 管道中。

24、Sentra 推出用于云数据安全的生成式 AI 助手

3 月 5 日: Sentra 推出了 Jagger,这是一款用于云数据安全的大型语言模型助手,可帮助分析和响应安全威胁。Sentra 数据安全态势管理 (DSPM) 和数据检测和响应 (DDR) 平台的用户将受益于 Jagger 的见解和建议,这些见解和建议以适合各个专业水平的通俗易懂的语言提供。Sentra 声称 Jagger 减少了完成政策实施和数据存储报告等任务所需的时间达 80%。

相关文章:

3月份全球市场推出的24款网络安全热点产品和服务:应用安全和生成式AI应用是热点

CSO在线追踪了3月份全球市场推出的代表性网络安全产品和服务,从中可以观察网络安全产品创新趋势和风向。 1、Bedrock Security的数据安全平台应对云和生成式AI带来的风险 3 月 26 日: Bedrock Security 推出了数据安全平台,旨在帮助组织防范…...

如何在微信小程序中使用less来编写css

在微信小程序中使用 Less 需要一些额外的配置步骤,因为小程序本身不支持直接引用 Less 文件。我们可以借助 Webpack 进行构建,使用一些 loader 来编译 Less 文件。以下是具体步骤: 初始化项目 使用微信开发者工具新建一个小程序项目,或在已有项目的基础上操作。 安装依赖 使…...

【Leetcode】【240407】678. Valid Parenthesis String

It’s time to go back home, today’s in tomorrow lol BGM:无地自容(黑豹乐队《黑豹》) Descripition Given a string s containing only three types of characters: ‘(’, ‘)’ and ‘*’, return true if s is valid. The following rules define a valid…...

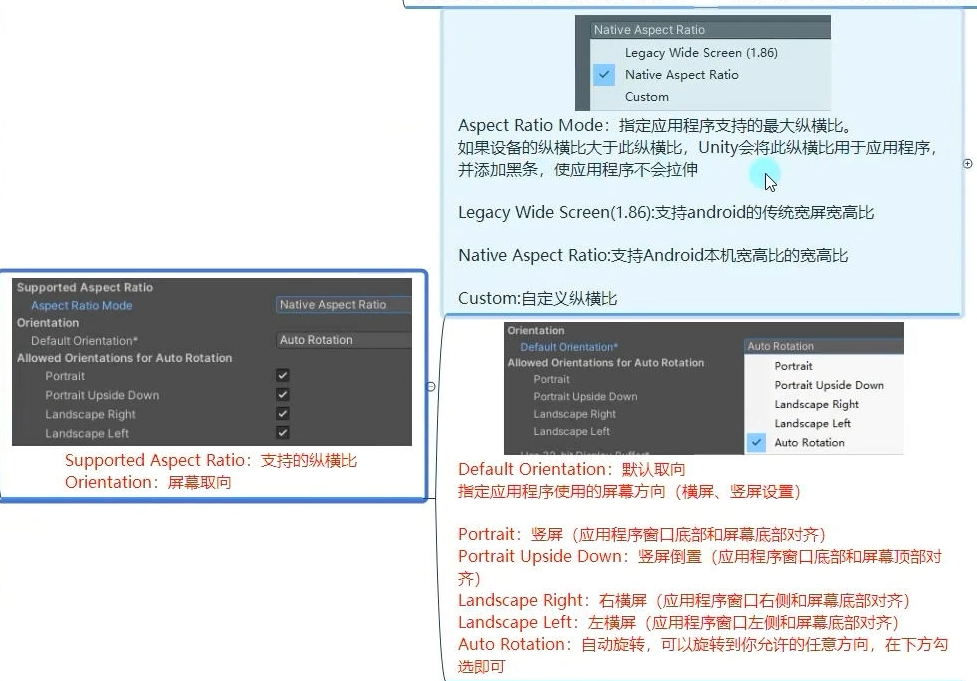

移动平台相关(安卓)

目录 安卓开发 Unity打包安卓 编辑编辑 BuildSettings PlayerSettings OtherSettings 身份证明 配置 脚本编译 优化 PublishingSettings 调试 ReMote Android Logcat AndroidStudio的调试 Java语法 编辑编辑编辑 变量 运算符 编辑编辑编辑…...

)

[C++][算法基础]食物链(并查集)

动物王国中有三类动物 A,B,C,这三类动物的食物链构成了有趣的环形。 A 吃 B,B 吃 C,C 吃 A。 现有 N 个动物,以 1∼N 编号。 每个动物都是 A,B,C 中的一种,但是我们并不知道它到底是哪一种。 有人用两种说法对这 N…...

深入理解Transformer的位置编码机制

Transformer架构由于其独特的设计,不像传统的循环神经网络(RNN)或卷积神经网络(CNN),它无法自然地处理序列数据中的顺序信息。为了使模型能够理解序列中各元素的位置关系,Transformer引入了一种…...

10分钟上手:MySQL8的Json格式字段使用总结干货

一、关于效率和适用范围 尽管官方承诺Json格式字段采用了空间换时间的策略,比Text类型来存储Json有大幅度的效率提升。但是Json格式的处理过程仍然效率不及传统关系表,所以什么时候用Json格式字段尤为重要。 只有我们确定系统已经能精确定位到某一行&am…...

OpenCV 4.9基本绘图

返回:OpenCV系列文章目录(持续更新中......) 上一篇:OpenCV使用通用内部函数对代码进行矢量化 下一篇:使用OpenCV4.9的随机生成器和文本 目标 在本教程中,您将学习如何: 使用 OpenCV 函数 line() 画一…...

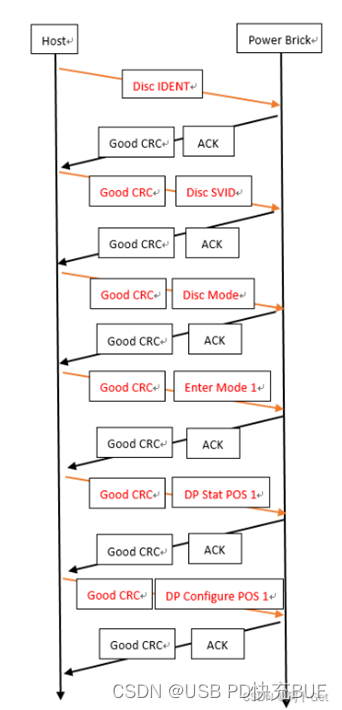

显示器and拓展坞PD底层协商

简介: PD显示器或者PD拓展坞方案中,连接显示设备的Type-C端口主要运行在DRP模式,在此模式下可以兼容Source(显卡)、Sink(信号器)、DRP(手机、电脑)模式的显示设备。 Sou…...

如何利用Flutter将应用成功上架至iOS平台:详细指南

引言 🚀 Flutter作为一种跨平台的移动应用程序开发框架,为开发者提供了便利,使他们能够通过单一的代码库构建出高性能、高保真度的应用程序,同时支持Android和iOS两个平台。然而,完成Flutter应用程序的开发只是第一步…...

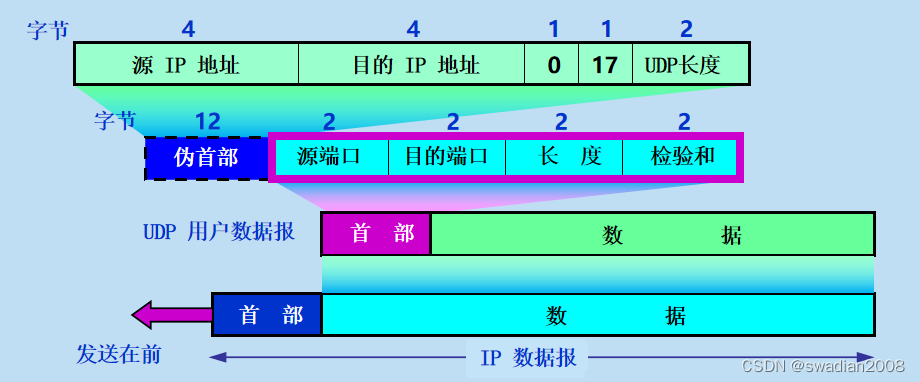

【运输层】网络数据报协议 UDP

目录 1、UDP 的特点 2、UDP 的首部格式 UDP 只在 IP 协议之上增加了很少的一些功能,比如复用、分用以及差错检测等。 1、UDP 的特点 UDP是无连接的,即发送数据之前不需要建立连接,因此减少了开销和发送数据之前的时延。 UDP使用尽最大努力…...

:顺序表实战通讯录)

数据结构(初阶):顺序表实战通讯录

前言 数据结构(初阶)第一节:数据结构概论-CSDN博客 数据结构(初阶)第二节:顺序表-CSDN博客 本文将以C语言和顺序表实现通讯录基础管理,实现功能包括增、删、改、查等,在实现相关功能…...

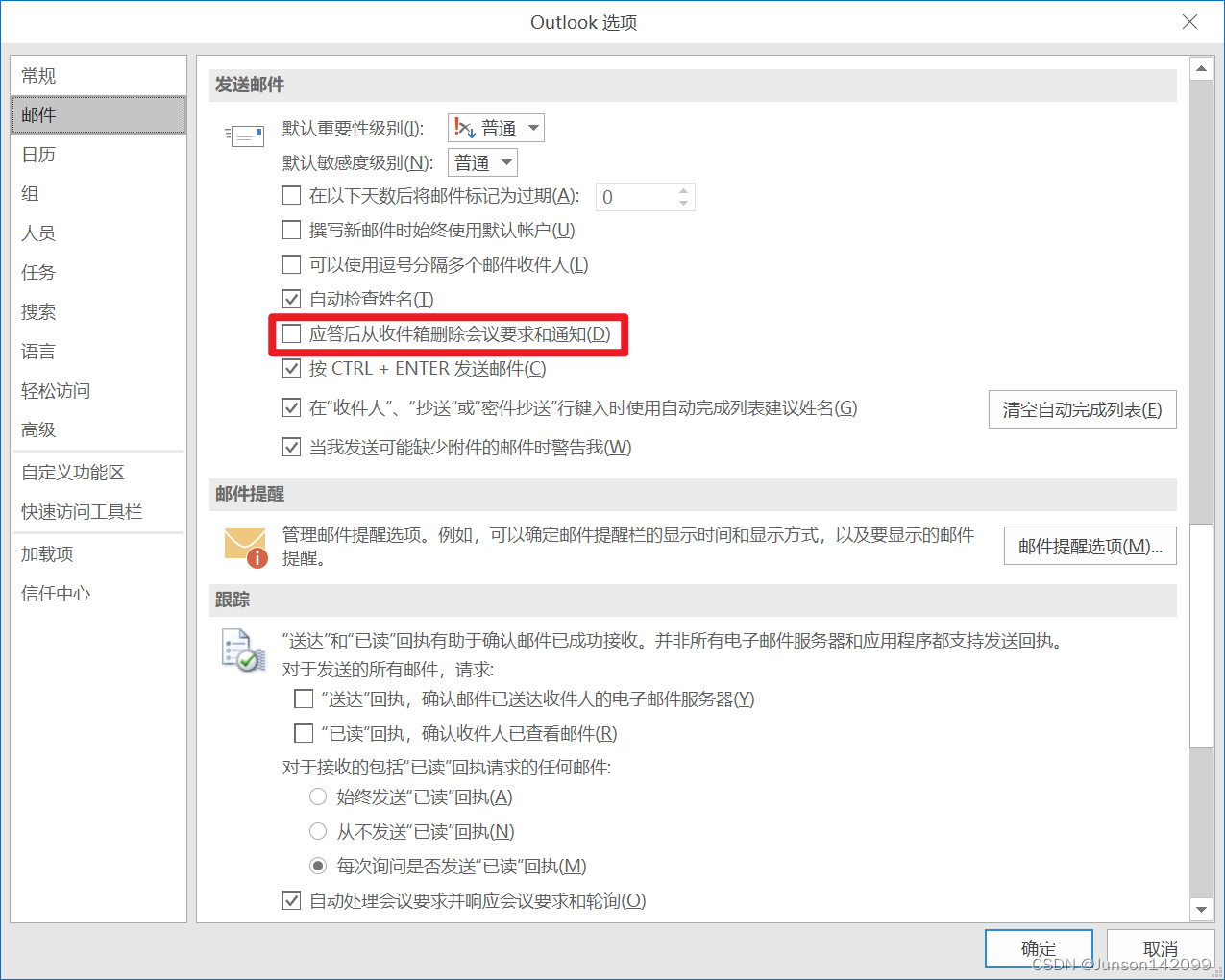

Outlook会议邀请邮件在答复后就不见了

时常会有同事找到我说,Outlook答复会议邀请邮件后收件箱就找不到会议邀请的邮件了。 这其实是Outlook的的一个机制,会把应答后的会议邀请邮件从收件箱自动删除,到已删除的邮件那里就能找到。如果不想要自动删除,改一个设置即可。…...

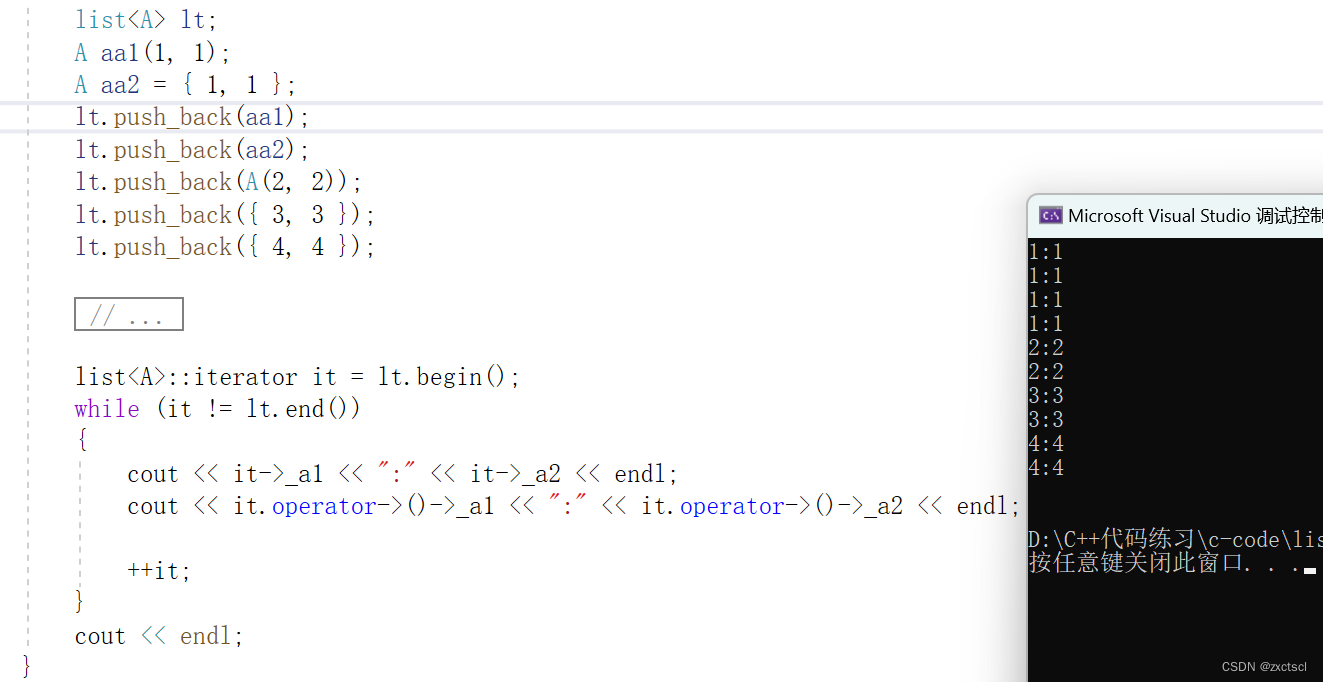

【C++】list模拟实现

个人主页 : zxctscl 如有转载请先通知 文章目录 1. 前言2. list源码3. 初始化3.1 构造3.2 拷贝构造3.3 赋值3.4 析构 4. 迭代器4.1 后置加加和前置加加4.2 后置减减和前置减减4.3 解引用4.4 !和4.5 begin 和 end4.6 const迭代器4.7 迭代器优化 5. Modifi…...

ETL工具-nifi干货系列 第八讲 处理器PutDatabaseRecord 写数据库(详细)

1、本节通过一个小例子来讲解下处理器PutDatabaseRecord,该处理器的作用是将数据写入数据库。 如下流程通过处理器GenerateFlowFile 生成数据,然后通过处理器JoltTransformJSON转换结构,最后通过处理器PutDatabaseRecord将数据写入数据库。如…...

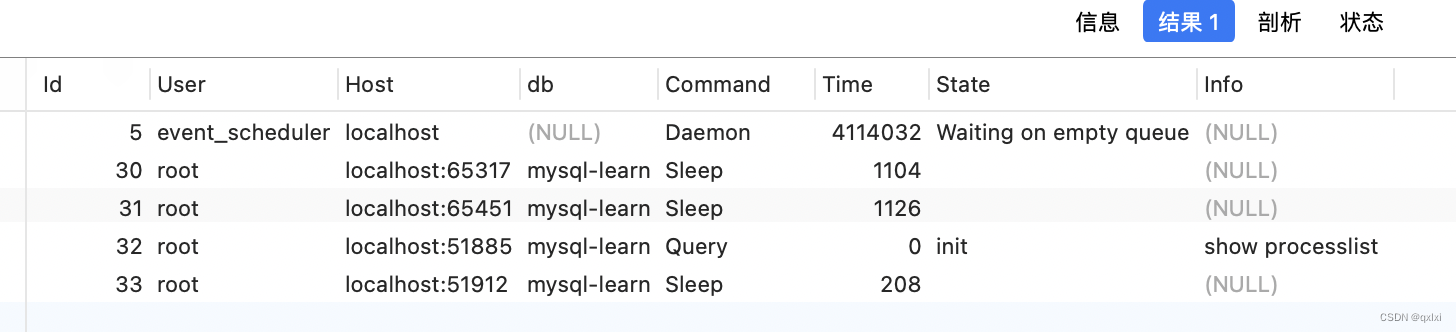

【MySQL】如何判断一个数据库是否出问题

在实际的应用中,其实大多数是主从结构。而采用主备,一般都需要一定的费用。 对于主备,如果主机故障,那么只需要直接将流量打到备机就可以,但是对于一主多从,还需要将从库连接到主库上。 对于切换的操作&a…...

SQLite数据库的性能问题并不是单纯地由数据量的大小决定的,而是受到多种因素的综合影响。以下是一些可能导致SQLite性能问题的因素

SQLite数据库的性能问题并不是单纯地由数据量的大小决定的,而是受到多种因素的综合影响。以下是一些可能导致SQLite性能问题的因素: 数据量:当SQLite数据库中的数据量增长到一定程度时,查询、插入和更新等操作可能会变得缓慢。这…...

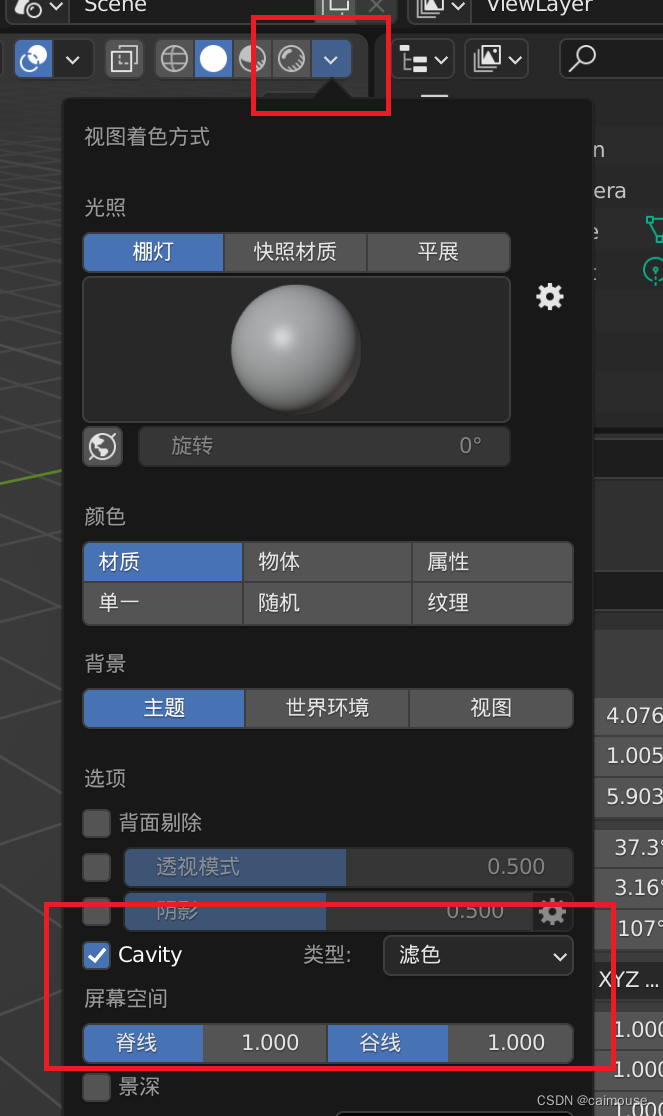

Blender怎么样启动默认移动和Cavity效果

在使用Blender的过程中,有一些特殊的技巧很重要。 比如默认地设置blender打开时,就是移动物体,这样怎么样设置的呢? 需要在界面里打开下面的菜单: 这样就找到默认设置的地方,把下面的移动勾选起来,这样点…...

Android 解决TextView多行滑动与NestedScrollView嵌套滑动冲突的问题

关键计算地方: 1.当前是上滑动还是下滑动(相对于屏幕) ,使用ev.getRawY()获得当前滑动位置在屏幕哪个地方 2. 计算文本客滑动到哪里即可停止, (行高*总文本行数)- (行高 * 最多显示行数) int sum getLineHeight() * getLineCount() - getLineHeight() * getMaxLines(); …...

Laravel 开发Api规范

一,修改时区 配置 config/app.php 文件 // 时区修改,感觉两者皆可,自己根据实际情况定义 timezone > PRC, // 大陆时间二,设置 Accept 头中间件 accept头即为客户端请求头,做成中间件来使用。Accept 决定了响应返…...

调用支付宝接口响应40004 SYSTEM_ERROR问题排查

在对接支付宝API的时候,遇到了一些问题,记录一下排查过程。 Body:{"datadigital_fincloud_generalsaas_face_certify_initialize_response":{"msg":"Business Failed","code":"40004","sub_msg…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

【机器视觉】单目测距——运动结构恢复

ps:图是随便找的,为了凑个封面 前言 在前面对光流法进行进一步改进,希望将2D光流推广至3D场景流时,发现2D转3D过程中存在尺度歧义问题,需要补全摄像头拍摄图像中缺失的深度信息,否则解空间不收敛…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

Cinnamon修改面板小工具图标

Cinnamon开始菜单-CSDN博客 设置模块都是做好的,比GNOME简单得多! 在 applet.js 里增加 const Settings imports.ui.settings;this.settings new Settings.AppletSettings(this, HTYMenusonichy, instance_id); this.settings.bind(menu-icon, menu…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

:爬虫完整流程)

Python爬虫(二):爬虫完整流程

爬虫完整流程详解(7大核心步骤实战技巧) 一、爬虫完整工作流程 以下是爬虫开发的完整流程,我将结合具体技术点和实战经验展开说明: 1. 目标分析与前期准备 网站技术分析: 使用浏览器开发者工具(F12&…...

数据库分批入库

今天在工作中,遇到一个问题,就是分批查询的时候,由于批次过大导致出现了一些问题,一下是问题描述和解决方案: 示例: // 假设已有数据列表 dataList 和 PreparedStatement pstmt int batchSize 1000; // …...