网络安全防护:抵御DDoS和CC攻击

在当今数字化时代,网络安全已成为任何组织或个人不可忽视的重要议题。DDoS(分布式拒绝服务)攻击和CC(命令与控制)攻击作为两种最为常见的网络攻击方式,给网络运营者和用户带来了巨大的威胁和影响。本文将介绍这两种攻击的原理、防范方法以及被攻击可能产生的副作用。

DDoS攻击是指攻击者利用大量的计算机或者设备向目标服务器发送海量的请求,超出其处理能力,从而使得服务器无法正常对外提供服务。攻击者通常利用“僵尸网络”中的机器发起这些请求,使得攻击的源头难以追踪,增加了防御的难度。

CC攻击则是通过控制大量的僵尸主机,向目标服务器发送指令,使其超载或者崩溃。攻击者利用被感染的计算机来执行恶意指令,以此来瘫痪目标系统或者网络。这些指令通常是由一个或多个控制服务器发送的,从而形成了一种集中式的攻击模式。

无论是DDoS攻击还是CC攻击,其共同点在于都是通过利用大规模的网络资源,以达到瘫痪目标系统或者网络的目的。这些攻击往往会导致目标系统的服务不可用,造成严重的经济损失和声誉损害。因此,加强对这些攻击的防范和应对显得尤为重要。

为了有效防范DDoS攻击与CC攻击,网络管理者可以采取一系列措施。首先,建立实时监控系统,通过网络流量监控与分析发现异常流量,及时采取措施应对。其次,部署专门的DDoS防护设备或服务,如DDoS防火墙和入侵检测系统,以过滤恶意流量,保护目标服务器或网络资源。同时,强化网络安全策略,包括限制用户访问频率、加强身份验证、更新系统补丁等,以防范各类攻击。另外,利用云服务提供的防护功能,如CDN和WAF,分散流量和过滤恶意请求。最后,随着网络流量的增加,适时扩充网络带宽和服务器资源,提高网络容量,以确保网络能够应对突发的大规模攻击。通过综合利用这些手段,可以有效提高网络对DDoS攻击和CC攻击的防御能力,保障网络的安全稳定运行。

被攻击可能产生的副作用

- 服务不可用:攻击者发起的大规模攻击可能会使目标服务器或网络资源无法正常对外提供服务,导致服务不可用,影响用户体验和业务运营。

- 数据泄露:在攻击过程中,攻击者可能利用漏洞获取敏感信息或者窃取数据,对被攻击者的数据安全构成威胁,导致数据泄露或丢失。

- 声誉损害:频繁遭受攻击可能导致服务提供商或企业的声誉受损,降低用户信任度,影响业务发展,甚至可能面临法律责任。

- 经济损失:由于服务不可用、数据泄露等造成的影响,被攻击者可能需要投入大量资源用于修复系统、恢复数据,导致经济损失。

阿里云、华为云和腾讯云等主流云服务提供商都提供了一系列的网络安全服务,包括针对DDoS攻击和CC攻击的防御措施。以下是它们通常采取的一些有效防御手段:

-

DDoS防护服务:这些云服务提供商都提供了专门的DDoS防护服务,能够在云端对流量进行实时监测和分析,并及时应对恶意流量。他们通常具备大规模的网络容量和高性能的硬件设备,可以有效抵御各类DDoS攻击。

-

CDN(内容分发网络):CDN服务可以帮助分发网络流量,使其更加均匀地分布到全球各个节点上,从而分散攻击流量的影响。这种分布式的架构能够减轻目标服务器的压力,提高网络的抗攻击能力。

-

WAF(Web 应用防火墙):WAF能够对Web应用层的流量进行检测和过滤,识别并阻止恶意请求,从而有效防御CC攻击。它们能够检测到常见的攻击模式,如SQL注入、跨站脚本攻击等,并及时阻止攻击行为。

-

智能流量清洗:这些云服务提供商通常还提供智能的流量清洗服务,能够识别并过滤出恶意流量,保护网络安全。他们通常结合了机器学习和人工智能技术,能够快速识别新型的攻击行为,并及时做出相应的防御措施。

-

安全运维服务:这些云服务提供商还通常提供安全运维服务,包括安全事件响应、威胁情报分析等。他们能够为客户提供全方位的安全支持,帮助客户及时发现并应对各类安全威胁。

所谓防范胜于治疗,提早做好防护措施可以有效避免业务突然中断从而导致不可逆转的经济损失。

想了解如何订阅ddos与cc高级防护可联系tg电报:Moon_cloud9

相关文章:

网络安全防护:抵御DDoS和CC攻击

在当今数字化时代,网络安全已成为任何组织或个人不可忽视的重要议题。DDoS(分布式拒绝服务)攻击和CC(命令与控制)攻击作为两种最为常见的网络攻击方式,给网络运营者和用户带来了巨大的威胁和影响。本文将介…...

初次查询大数据信用报告,需要注意哪些问题?

随着大数据的普及,基于大数据技术的大数据信用也变得越来越重要,比如在申贷之前,不少地方都会查询申贷人的大数据信用,作为风险控制的必要手段,那对于初次查询大数据信用报告的人来说,需要注意哪些问题呢?…...

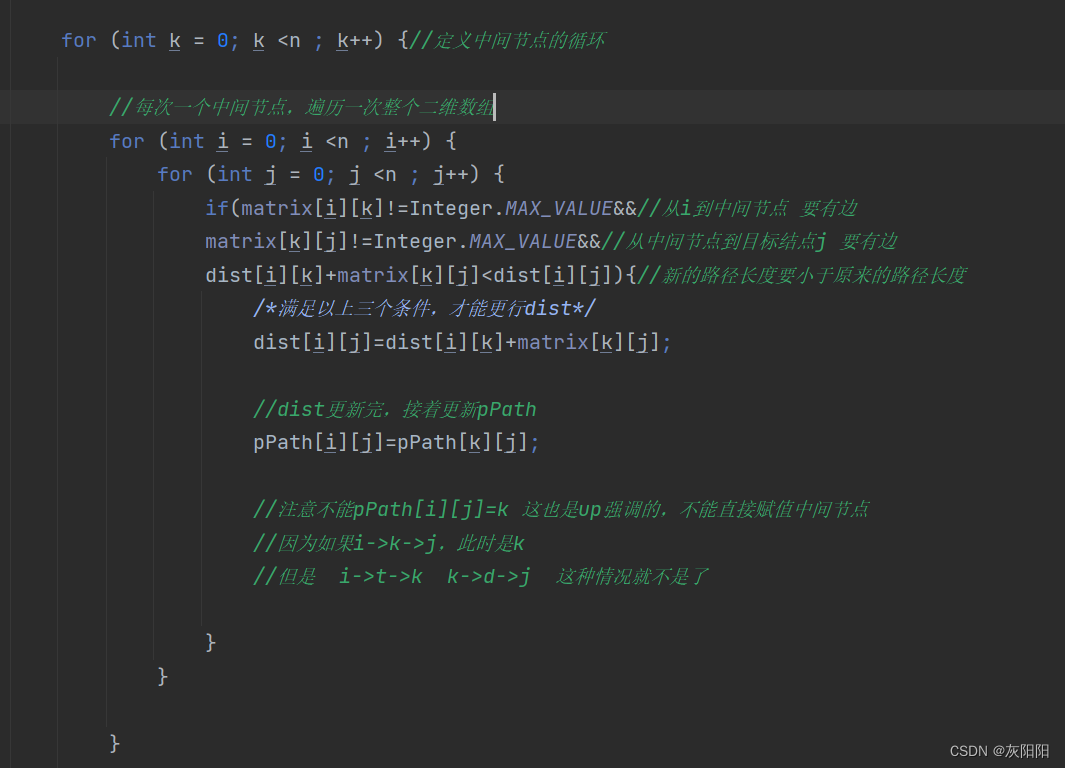

最短路径[floyd算法]-----视频讲解+代码实现

求最短路径,一般有三种方法: 单源最短路径--Dijkstra算法 此算法只能求不带负权值的有向无环图 单源最短路径--Bellman-Ford算法(少考) 此算法优点在于:可以求带权值的右向无环图 但只是缺点明显,时间复杂度…...

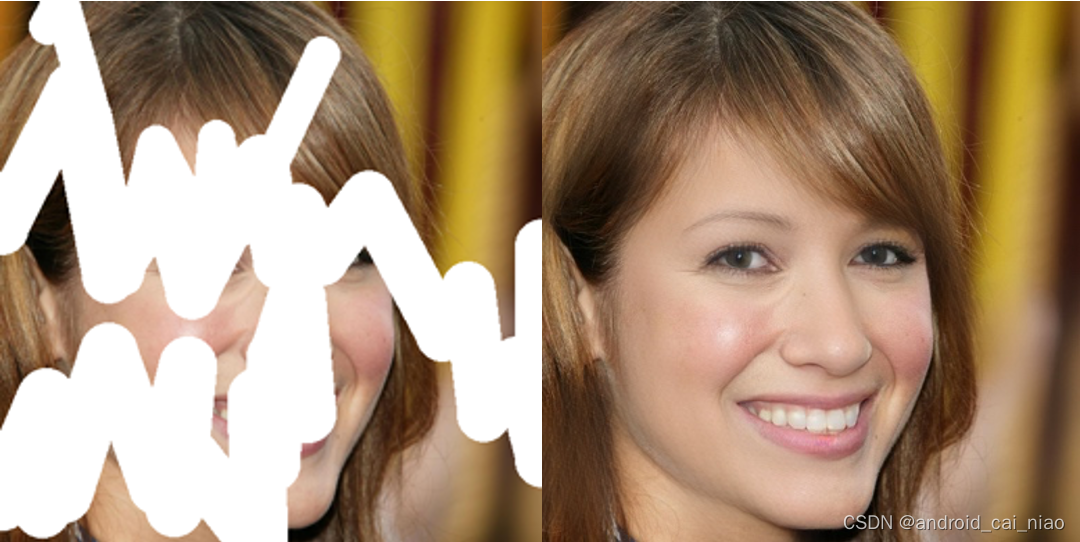

图像/视频恢复和增强CodeFormer

github:https://github.com/sczhou/CodeFormer 尝试增强旧照片/修复人工智能艺术 面部修复 面部色彩增强和恢复 脸部修复...

WPF中ObservableCollection

在WPF(Windows Presentation Foundation)中,ObservableCollection<T> 是一个非常重要的类,它用于实现动态数据绑定功能。这个类位于 System.Collections.ObjectModel 命名空间中,是 ICollection<T>, IList…...

如何用鼠标点击在picturebox的图像上做标记

鼠标点击图像,在点击处画一个圆。 using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; using System.Drawing; using System.Drawing.Drawing2D; using System.Linq; using System.Text; using System.Threading.T…...

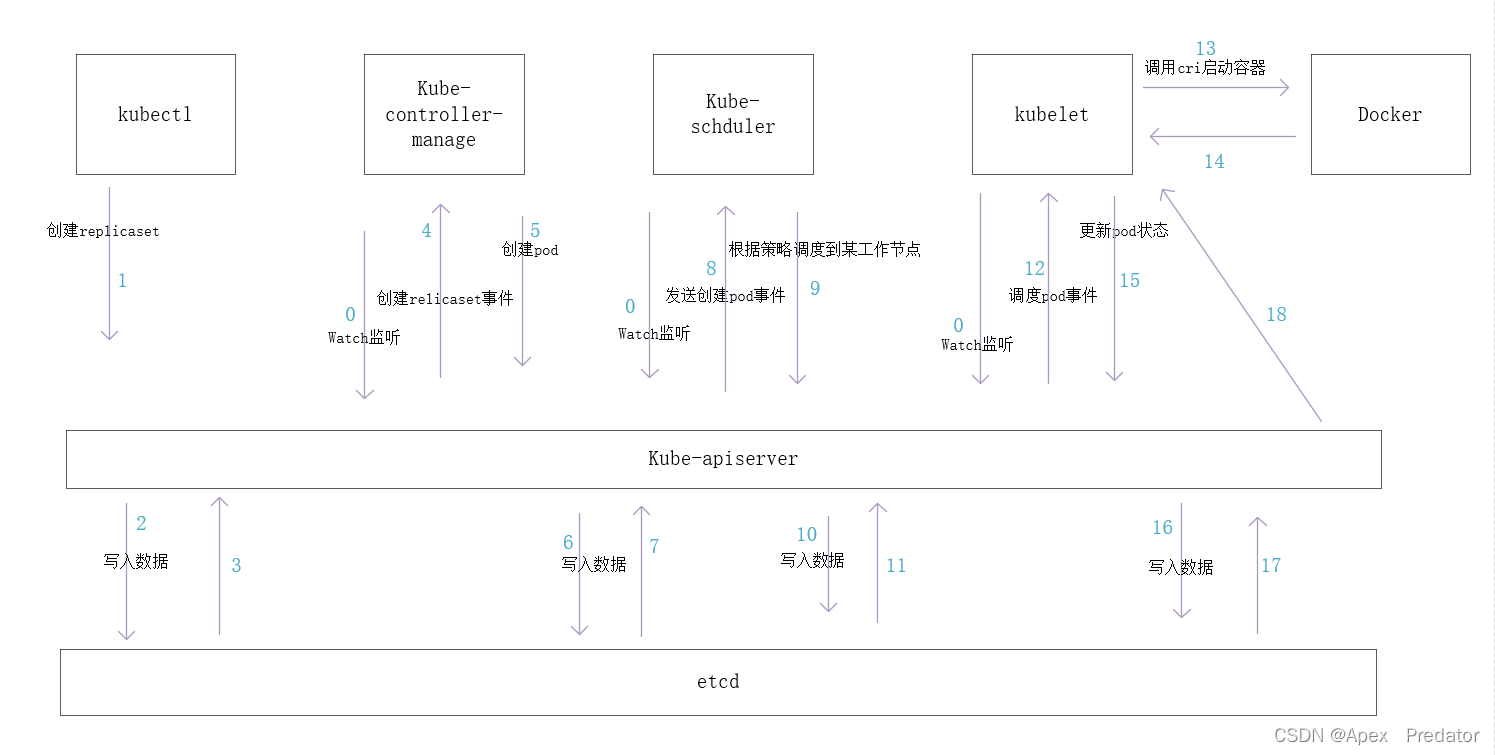

k8s介绍

一、前言 Kubernetes(通常简称为 K8s)是一个开源的容器编排平台,用于自动化部署、扩展和管理容器化应用程序,它提供了丰富的功能使得用户能够轻松地管理大规模的容器集群,包括自动化部署和扩展、服务发现和负载均衡、存…...

K-means聚类模型:深入解析与应用指南

K-means聚类是一种广泛使用的无监督学习算法,它通过迭代过程将数据集划分为K个聚类。以下是一篇关于K-means聚类模型的技术文章,将从不同的角度进行详尽的描述。 1. 引言 K-means聚类算法是一种简单且高效的聚类方法,广泛应用于数据挖掘、市…...

CTF-密码学基础

概述 密码学(Cryptolopy):是研究信息系统安全保密的科学 密码学研究的两个方向: 密码编码学(Cryptography):主要研究对信息进行编码,实现对信息的隐蔽密码分析学(Cryptanalytics):主要研究加密信息的破译或消息的伪造…...

代码随想录算法训练营day22 | 654.最大二叉树、617.合并二叉树、700.二叉搜索树中的搜索、98.验证二叉搜索树

654.最大二叉树 和构造二叉树差不多,本题使用索引的方式 class Solution:def constructMaximumBinaryTree(self, nums: List[int]) -> Optional[TreeNode]:return self.traversal(nums, 0, len(nums)-1)def traversal(self, nums, left, right):if left > r…...

企业信息防泄漏软件分析:盘点常用企业信息防泄漏软件

在当今数字化时代,企业信息防泄漏软件已成为保障企业数据安全不可或缺的一环。市面上众多的防泄漏软件各具特色,如何从中挑选出最适合自己企业的产品,成为了一个值得深入探讨的话题。 一、企业信息防泄漏软件分析 首先,我们需要…...

Rancher-Kubewarden-保姆级教学-含Demo测试

一、什么是Kubewarden? What is Kubewarden? | Kubewarden 1、就是容器集群的准入策略引擎。 1、使用的策略其实就是k8s原生的security context. 2、使用WebAssembly来编写策略。 1、WebAssembly,可以使用擅长的开发语言来编写策略。(下面的…...

Lumerical Script ------ array 数组类型 和 matrix 矩阵类型

Lumerical Script ------ array 数组类型 和 matrix 矩阵类型 引言正文array 数组类型matrix 矩阵类型引言 这篇仅仅用作个人笔记,因为作者本人比较擅长 Python,每次写 Lumerical Script 总是会写错代码。 正文 array 数组类型 Lumerical Script 脚本有些像 Matlab 脚本,…...

Springboot自动装配源码分析

版本 <parent><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-parent</artifactId><version>2.3.4.RELEASE</version><relativePath/> <!-- lookup parent from repository --> </par…...

模型详解 动图讲解)

Visual Transformer (ViT)模型详解 动图讲解

1 Vit简介 1.1 Vit的由来 ViT是2020年Google团队提出的将Transformer应用在图像分类的模型,虽然不是第一篇将transformer应用在视觉任务的论文,但是因为其模型“简单”且效果好,可扩展性强(scalable,模型越大效果越好),成为了transformer在CV领域应用的里程碑著作,也…...

(std::forward))

C++:完美转发(一)(std::forward)

一、理解引用折叠 (一)引用折叠 1. 在C中,“引用的引用”是非法的。像 auto& &rx x;(注意两个&之间有空格)这种直接定义引用的引用是不合法的,但是编译器在通过类型别名或模板参数推导等语境…...

西部首个全域直播基地,打造西部直播基地领军形象

天府锋巢直播产业基地作为西部直播产业的领军者,以其前瞻性的战略布局和卓越的服务体系,正加速推动全域直播的快速发展,助力直播产业实现新升级。该基地作为成都规模最大的直播基地,以加快全域直播为核心目标,通过促进…...

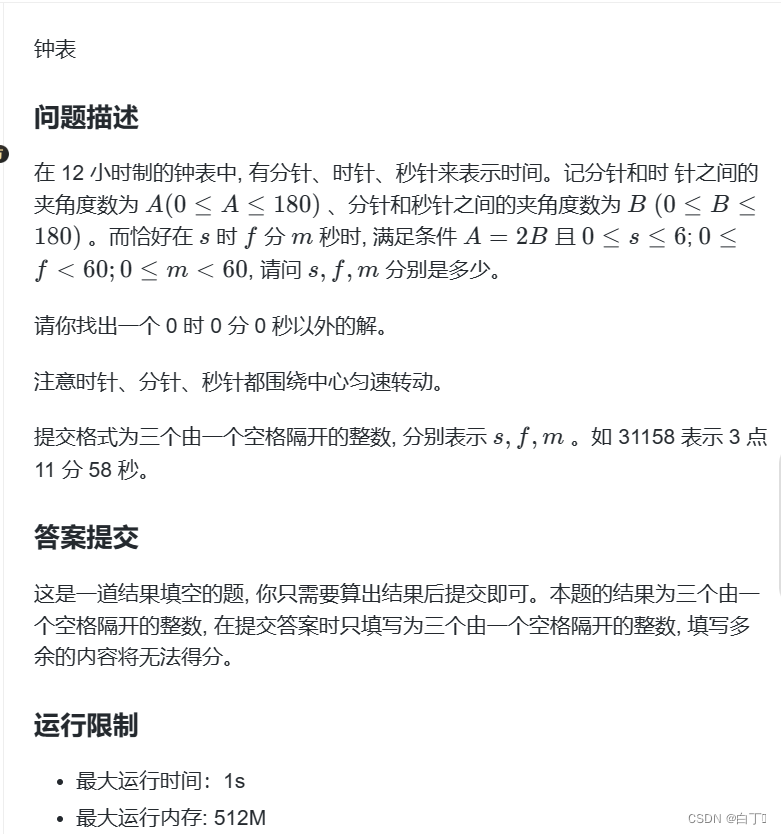

钟表——蓝桥杯十三届2022国赛大学B组真题

问题分析 这个问题的关键有两点:1.怎么计算时针,分针,秒针之间的夹角,2.时针,分针,秒针都是匀速运动的,并非跳跃性的。问题1很好解决看下面的代码就能明白,我们先考虑问题2…...

CSS 之 圆形波浪进度条效果

一、简介 本篇博客讲述了如何实现一个圆形波浪进度条的样式效果,具体效果参考下方GIF图。该样式的加载进度条可以用在页面跳转或数据处理等情况下的加载动画,比起普通的横条进度条来说,样式效果更生动美观。 实现思路: 这…...

)

按下鼠标进行拖拽,让元素跟随鼠标进行移动,鼠标抬起,元素停止移;js鼠标拖拽 (鼠标按下事件:onmousedown、鼠标移动事件:onmousemove、鼠标抬起事件:onmouseup)

需求如下: 按下鼠标进行拖拽,让元素跟随鼠标进行移动,鼠标抬起,元素停止移动。 解析: 鼠标按下事件:onmousedown 鼠标移动事件:onmousemove 鼠标抬起事件:onmouseup <!DOCT…...

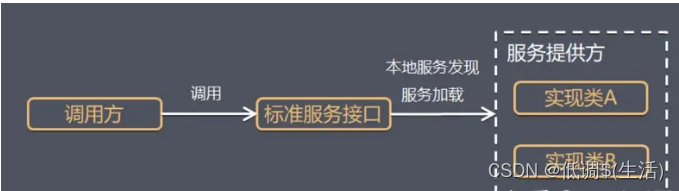

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

HTML 语义化

目录 HTML 语义化HTML5 新特性HTML 语义化的好处语义化标签的使用场景最佳实践 HTML 语义化 HTML5 新特性 标准答案: 语义化标签: <header>:页头<nav>:导航<main>:主要内容<article>&#x…...

)

Java 语言特性(面试系列2)

一、SQL 基础 1. 复杂查询 (1)连接查询(JOIN) 内连接(INNER JOIN):返回两表匹配的记录。 SELECT e.name, d.dept_name FROM employees e INNER JOIN departments d ON e.dept_id d.dept_id; 左…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

设计模式和设计原则回顾

设计模式和设计原则回顾 23种设计模式是设计原则的完美体现,设计原则设计原则是设计模式的理论基石, 设计模式 在经典的设计模式分类中(如《设计模式:可复用面向对象软件的基础》一书中),总共有23种设计模式,分为三大类: 一、创建型模式(5种) 1. 单例模式(Sing…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

C++使用 new 来创建动态数组

问题: 不能使用变量定义数组大小 原因: 这是因为数组在内存中是连续存储的,编译器需要在编译阶段就确定数组的大小,以便正确地分配内存空间。如果允许使用变量来定义数组的大小,那么编译器就无法在编译时确定数组的大…...

在Mathematica中实现Newton-Raphson迭代的收敛时间算法(一般三次多项式)

考察一般的三次多项式,以r为参数: p[z_, r_] : z^3 (r - 1) z - r; roots[r_] : z /. Solve[p[z, r] 0, z]; 此多项式的根为: 尽管看起来这个多项式是特殊的,其实一般的三次多项式都是可以通过线性变换化为这个形式…...