常见攻击类型整理

文章目录

- 网络攻击

- web攻击

- XSS攻击

- 存储型XSS

- 反射型XSS

- DOM型XSS

- CSRF攻击

- SQL注入攻击

- 文件上传漏洞

- 业务逻辑漏洞

- 越权访问

- 水平越权

- 垂直越权

- 密码找回

- 验证码漏洞

- 信息泄露

- 暴力破解

- 远程命令执行(RCE)

- xxe注入

- 反序列化

- 文件包含

- 本地文件包含(LFI)

- 远程文件包含(RFI)

- 点击劫持

- 不安全传输协议

- 缓冲区溢出攻击

- 恶意代码

- 计算机病毒

- 网络病毒

- 文件型病毒

- 引导型病毒

- 混合型病毒

- 蠕虫病毒

- 木马病毒

- 脚本病毒

- 宏病毒

- 后门病毒

- 种植程序病毒

- 破坏性程序病毒

- 玩笑病毒

- 捆绑机病毒

- 特洛伊木马

- 计算机蠕虫

- 后门

- 逻辑炸弹

- 间谍软件

- 广告软件

- 加密软件

- 拒绝服务

- 风暴型DoS攻击

- DDoS分布式拒绝服务攻击

- TCP SYN泛洪

- UDP泛洪

- ICMP Echo请求泛洪

- HTTP Flood攻击

- 剧毒包型DoS攻击

- Ping of Death攻击

- Teardrop攻击

- Land攻击

- WinNuke攻击

- Smurf 攻击

- Fraggle 攻击

- 重定向型DoS攻击

- ARP欺骗

- DNS缓存投毒

- 被动攻击

- 中间人攻击(MITM)

- Wi-Fi仿冒

- DNS缓存污染

- SSL/TLS降级

- ARP攻击

- ARP主机欺骗

- ARP网关欺骗

- 会话劫持

- 网络窃听

- 嗅探和监控

- 信息收集

- 社会工程学

- 网络钓鱼

- 鱼叉式网络钓鱼

- 钓鲸攻击

- 搜索引擎优化(SEO)网络钓鱼

- 克隆网络钓鱼

- 诱饵攻击

- 水坑攻击

网络攻击

利用网络技术对计算机系统或网络本身的安全漏洞发起的任何形式的恶意行为。这种行为旨在破坏系统的正常运行、窃取敏感信息、侵犯用户隐私或达到其他不正当的目的。

web攻击

针对网站服务器或用户上网行为的恶意行为,目的在于植入恶意代码、修改网站权限或获取网站用户的隐私信息。

XSS攻击

XSS攻击通过将恶意代码植入到网页中,当其他用户浏览该网页时,这段恶意代码就会被执行,从而可以窃取用户的cookie等信息或者进行其他恶意操作。

存储型XSS

将恶意代码永久存储在目标网站的数据库中。

反射型XSS

通过URL传递并一次性展示恶意代码。

DOM型XSS

客户端的DOM解析相关,通过修改DOM节点来实施攻击。

CSRF攻击

CSRF攻击通过伪造用户请求利用用户已认证的身份对服务器执行非授权的操作,例如转账等敏感操作。

SQL注入攻击

SQL注入攻击发生在应用程序将SQL语句与用户输入参数合并,且未经过适当的过滤与验证直接执行,允许攻击者在后端数据库上执行非法的SQL命令。

文件上传漏洞

文件上传漏洞是指攻击者通过上传恶意文件到网站服务器,然后执行这些文件以获得服务器控制权或进行其他恶意活动的攻击方式。

关键函数:

move_uploaded_file():将临时文件位置的文件移动到新位置。

isImage():自定义函数,用于检查上传的文件是否为合法的图片格式。

getimagesize():获取图像的大小以及一些其他信息,如宽度、高度和MIME类型。

业务逻辑漏洞

这类漏洞与具体的应用程序相关,例如参数篡改、重放攻击、权限控制问题等。系统设计阶段应考虑防范此类漏洞,避免实现连续编号或越权操作等功能。

越权访问

越权访问是一种常见的业务逻辑漏洞,包括水平越权和垂直越权两种形式。这类漏洞的产生主要是因为应用程序没有正确校验用户权限或者身份,导致用户能够访问他们本不应访问的资源或数据。

水平越权

攻击者可以访问与其具有相同权限等级的其他用户的资源。

垂直越权

低权限用户能够访问到高权限用户的数据或功能。

密码找回

密码找回功能是许多Web应用提供的一项便民服务,但如果没有正确实现,就可能成为攻击者攻击的目标。例如,如果密码找回功能中的验证码没有被妥善保护或验证,攻击者可以通过暴力破解或其他手段获取验证码,进而重置用户密码并控制账户。

验证码漏洞

验证码是用于区分用户是计算机还是人的自动识别技术,但如果实现不当,它也会成为攻击的途径。例如,如果验证码在验证后没有失效,或者可以被预测,攻击者就可以绕过这一安全机制执行恶意操作。

信息泄露

由于Web服务器或应用程序没有正确处理特殊请求,导致敏感信息如用户名、密码、源代码等被泄露。防止此类攻击需要在应用程序中加密传输敏感信息,并在错误时避免输出调试信息。

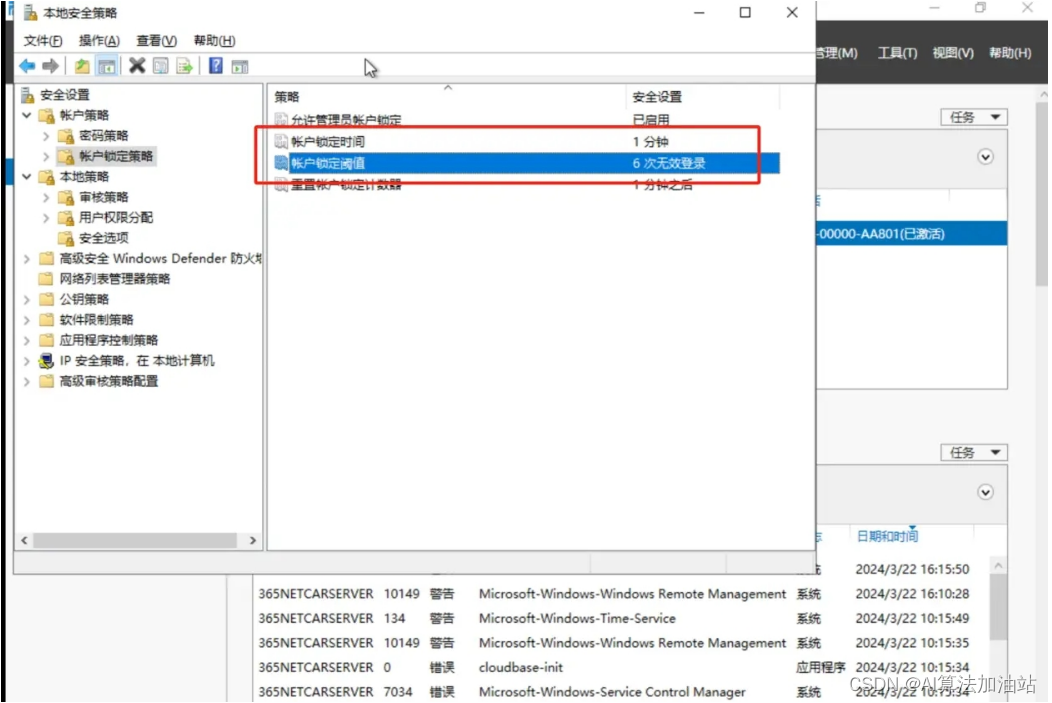

暴力破解

攻击者通过自动化工具尝试大量可能的密码组合,以破解用户密码获得账户访问权限。防御此类攻击的常用方法包括限制密码尝试次数和采用复杂度高的密码。

远程命令执行(RCE)

攻击者通过网络向服务器发送恶意数据,以执行任意命令。这种漏洞的存在可以直接导致整个系统的控制权限被外部攻击者获取,从而访问、修改或删除服务器上的任何数据。

常见利用函数:

PHP:system(), exec(), shell_exec()

ASP.NET:System.Diagnostics.Process.Start()

Java:Runtime.exec()

xxe注入

由于应用程序解析输入的XML时,没有禁止外部实体的加载,攻击者通过构造特定的DTD,可以指定XML处理器加载并执行来自外部源的实体。

反序列化

序列化是将对象的状态信息转换为可以存储或传输的形式的过程,如写入到文件中或在网络上进行传输。反序列化则是将这些存储或传输的形式还原为原有对象的状态。

当应用程序反序列化来自不可信源的数据时,如果没有适当的验证和安全措施,攻击者可以操纵这些数据来执行恶意代码。

文件包含

应用程序将用户可控的数据作为文件名动态地包含到服务器端脚本中时,攻击者使应用程序加载并执行预设路径以外的文件。

本地文件包含(LFI)

通过提交特制的请求,攻击者可以迫使服务器包含如/etc/passwd等系统文件,从而获取诸如用户名、用户ID及归属组ID等信息。在某些情况下,通过.user.ini之类的配置文件,还可以执行远程代码执行。

远程文件包含(RFI)

攻击者可以设置一个远程服务器,在该服务器上存放恶意PHP代码,然后通过文件包含漏洞,让目标服务器通过URL包含这个远程文件,从而实现在目标服务器上执行远程代码。常见的利用包括数据窃取和植入Web shell等。

点击劫持

攻击者通过透明的iframe页面覆盖在目标网页上,诱使用户进行操作时实际与上层页面交互。

不安全传输协议

在某些旧的或不够安全的协议中存在的缺陷,这些缺陷可能导致数据泄露或其他安全问题。

检测地址:

https://www.ssllabs.com/ssltest/

https://inspect.rapydblok.com/

缓冲区溢出攻击

利用程序中存在的缓冲区溢出漏洞,通过输入超出缓冲区边界的恶意数据来破坏程序的正常执行流程。

恶意代码

没有实际作用但会带来危险的程序代码,通常违反目标系统的安全策略,旨在破坏系统的完整性及可用性,造成信息泄露、资源滥用等问题。恶意代码的性质主要包括其破坏性、隐蔽性、自我复制性和传播性。

计算机病毒

这是一种能够自我复制并感染其他文件的恶意代码。它通过将自身复制到其他文件或系统中,破坏目标系统的正常运行。计算机病毒的主要性质包括传染性、隐蔽性、感染性、潜伏性和破坏性。

网络病毒

这类病毒通过网络传播,感染网络中的可执行文件。它们可能通过电子邮件、即时通讯工具或其他网络媒介传播。

文件型病毒

这种病毒主要感染计算机中的文件。它们通过将自身代码附加到正常文件中,并在文件被执行时激活来传播。

引导型病毒

这种病毒感染启动扇区和硬盘的系统引导扇区,主要通过外部存储设备如U盘传播,其历史悠久,但随着操作系统安全性的提高,这类病毒已逐渐减少。

混合型病毒

这种病毒同时具有网络病毒和文件型病毒的特点,能够更广泛地感染系统和网络环境。

蠕虫病毒

这种病毒通过网络或系统漏洞传播,无需人为干预即可自我复制并感染其他计算机。它们通常利用邮件系统或其他网络服务来加速其传播速度。

木马病毒

这种病毒伪装成合法软件,诱使用户下载并安装,然后为黑客打开后门,窃取敏感信息或对受感染的计算机进行远程控制。

脚本病毒

这种使用脚本语言编写的病毒,通过网页或邮件传播,不需要编译即可执行,常见于JavaScript和VBScript中。

宏病毒

这种针对Office系列软件的病毒,通过在文档的宏命令中植入恶意代码传播,当用户打开带有宏的文档时,病毒就会被激活。

后门病毒

这种通过网络传播,给系统开后门,给用户的计算机带来安全隐患。

种植程序病毒

这种运行时从体内释放出一个或几个新的病毒到系统目录下,由释放出来的新病毒产生破坏。

破坏性程序病毒

这种本身具有好看的图标来诱惑用户点击,当用户点击时,病毒会对计算机产生破坏。

玩笑病毒

这种也是本身具有好看的图标诱惑用户点击,当用户点击时,病毒会做出各种破坏操作来吓唬用户,但其实病毒并没有对计算机产生破坏。

捆绑机病毒

这种会使用特定的捆绑程序将病毒与一些应用程序如QQ、浏览器等捆绑起来,表面上看是正常的文件。当用户运行这些被捆绑的应用程序时,会隐藏的运行捆绑在一起的病毒,从而给用户造成危害。

特洛伊木马

这是一种伪装成正常程序的恶意代码。木马通常隐藏在用户下载的软件中,一旦运行,就会执行恶意操作,如远程控制受害计算机、窃取敏感信息等。

计算机蠕虫

这种恶意代码通过网络进行传播。它通过扫描网络中的漏洞,利用这些漏洞进行传播,并占用大量的网络资源,导致网络拥堵。

后门

这是一种能够绕过系统安全措施并在用户不知情的情况下远程控制计算机的恶意代码。攻击者可以通过后门随时访问受感染的系统,监控用户活动或窃取数据。

逻辑炸弹

这是一种在满足特定条件时触发的恶意代码。它通常被植入到系统中,当满足某个条件(如时间、日期、特定操作等)时,逻辑炸弹就会执行破坏操作。

间谍软件

这是一种能够窃取用户隐私信息的恶意代码。通过记录用户的键盘操作、浏览习惯等,间谍软件将用户的信息发送给攻击者,给用户带来损失。

广告软件

这是一种能够在计算机上弹出广告窗口的恶意程序。尽管它可能不直接损坏系统,但广告软件会干扰用户的正常使用,降低计算机的性能。

加密软件

这是一种通过加密用户计算机上的文件来勒索用户的恶意程序。攻击者要求支付赎金以解锁文件,这对用户的数据安全构成直接威胁。

拒绝服务

使目标系统或网络资源不可用或显著减慢其响应速度。

风暴型DoS攻击

此类攻击通过发送大量数据包来消耗目标网络的带宽或目标系统的资源。

DDoS分布式拒绝服务攻击

利用由大量互联网连接设备组成的僵尸网络对目标进行协同攻击,从而耗尽目标系统的资源或网络带宽。

TCP SYN泛洪

这种攻击利用TCP协议的三次握手机制。攻击者发送大量带有伪造源IP地址的TCP SYN包给目标主机,这些包请求建立连接。目标主机响应SYN-ACK包,并等待ACK确认,但这个确认永远不会到来,因为源IP是伪造的。这导致目标主机上积压大量的半开连接,最终耗尽其资源。

UDP泛洪

用户数据报协议(UDP)是一个无连接的协议,通常用于如DNS解析和VoIP等服务。在UDP泛洪攻击中,攻击者向目标主机或网络发送大量的UDP数据包,通常随机选择端口。如果目标主机上的端口没有被运行的服务使用,它通常会回应一个ICMP“端口不可达”的消息。这种大量的数据流可以迅速消耗目标网络的带宽。

ICMP Echo请求泛洪

这类攻击也被称为“Ping floods”,攻击者向目标主机发送大量ICMP Echo请求(即Ping请求),迫使目标主机回应ICMP Echo回复。这种攻击同样可以迅速消耗目标网络的带宽,导致正常服务无法进行。

HTTP Flood攻击

与上述基于量的攻击不同,HTTP Flood是通过向Web服务器大量请求真实的网页或资源来发起攻击,这种方式更难以检测,因为它模仿正常用户的行为。攻击者可能会使用僵尸网络来放大请求的数量,从而耗尽服务器的资源或带宽。

剧毒包型DoS攻击

这种攻击利用协议本身或其软件实现中的漏洞,通过发送特制的畸形数据包使受害者系统崩溃。

Ping of Death攻击

这种攻击通过发送超大尺寸的ping数据包(IP分片),使得接收方在重组这些分片时,因为无法处理异常大的数据包而导致系统崩溃或重启。

Teardrop攻击

此攻击也称为碎片攻击,它利用IP数据包分段/重组技术中的漏洞。攻击者发送异常的分段数据包,其中包含重叠偏移量,受害系统在尝试重组这些碎片时会因处理错误而崩溃。

Land攻击

这种攻击会发送源地址和目的地址相同的SYN数据包,这导致系统不断地尝试与自己建立TCP连接,从而造成系统资源耗尽。

WinNuke攻击

此攻击方法发送一个端口为0的TCP NUKE数据包到目标主机的139端口上,可能导致Windows系统的BSD/OS的TCP/IP栈崩溃。

Smurf 攻击

攻击者向网络广播地址发送大量ICMP回显请求数据包,并将其源IP地址伪装成受害者的IP地址。当这些请求到达网络上的主机时,由于是广播请求,每台主机都会向源IP地址(即受害者的IP)回复ICMP回显响应。结果,受害者会被巨大的流量所淹没,从而导致网络拥堵或者使受害者的系统崩溃。

Fraggle 攻击

攻击者将伪造的UDP消息发送到网络的广播地址,这些消息通常使用端口号7(ECHO)或19(Chargen)。这些端口在收到数据后会产生回应,端口7回应接收到的内容,而端口19则生成一个字符流。如果攻击者将这些伪造的UDP包的源IP设置为受害者的地址,那么所有接收到广播的系统都会向受害者发送响应,从而用垃圾流量填满受害者的网络。

重定向型DoS攻击

攻击者通过修改网络中的一些参数或ARP表等,使得数据包被错误地重定向到其他地方,从而导致服务中断。

ARP欺骗

攻击者发送伪造的ARP响应给网络上的设备,错误地将攻击者的MAC地址与网络上其他主机或网关的IP地址关联起来。这样,当网络设备需要向特定的IP地址发送数据时,就会错误地发送到攻击者的MAC地址,导致正常的通信被重定向到攻击者控制的设备上。

DNS缓存投毒

攻击者通过向DNS服务器发送伪造的或恶意的DNS记录,导致DNS服务器缓存错误的IP地址信息。因此,当用户尝试访问特定的域名时,他们会被重定向到一个恶意的网站而不是原本请求的合法网站。这种攻击不仅能够导致服务中断,还可能让用户面临中间人攻击或其他安全威胁。

被动攻击

被动攻击通常不会直接影响目标系统的功能,但能够泄露敏感信息,威胁数据的保密性和完整性。

中间人攻击(MITM)

攻击者插入到通信双方之间,秘密地拦截和可能修改通信双方的会话内容。

Wi-Fi仿冒

攻击者设置一个恶意的无线接入点,当用户连接到这个网络时,攻击者就可以在用户和互联网之间插入自己作为中间人。

DNS缓存污染

攻击者通过篡改DNS缓存,将用户的请求重定向到恶意网站,从而在用户无察觉的情况下截取信息。

SSL/TLS降级

攻击者利用旧版或弱化的加密协议中的漏洞,强行降级安全连接至不安全的协议版本,以便于进行数据窃取或篡改。

ARP攻击

在本地网络中,攻击者利用ARP协议的特点,发送伪造的ARP消息,从而欺骗设备,拦截数据包。

ARP主机欺骗

攻击者发送伪造的ARP响应给特定的目标主机,使得该主机错误地将攻击者的MAC地址与网络上其他主机的IP地址关联起来。

ARP网关欺骗

ARP网关欺骗则是指攻击者针对网络中的网关设备发起ARP欺骗,使其将错误的MAC地址记录到ARP缓存表中,从而影响整个网络的数据流向。

会话劫持

攻击者通过获取会话ID或其他认证信息,接管用户的会话,从而以用户的身份执行操作。

网络窃听

网络窃听涉及截获网络传输的数据包以获取敏感信息。这种攻击方式允许攻击者悄无声息地监视数据传输,而不会被轻易发现。

嗅探和监控

使用嗅探工具,攻击者可以捕获网络上的数据包进行分析。这种技术通常用于同一网段内,可以在不被检测到的情况下收集通过网络传输的敏感信息。

信息收集

使用搜索引擎来搜集关于目标的公开可用信息,在不直接与用户交互的情况下,通过监控社交媒体平台上的公开帖子和活动,攻击者可以收集有关个人和组织的重要信息。

社会工程学

社会工程学攻击是一种针对个人或集体的心理和行为进行的欺骗手段,以获取重要的私人信息、系统访问权、重要数据和虚拟财产等。这类攻击利用了人的信任、好奇心、贪婪等心理特点,通过一系列的策略和技巧实施欺诈。

网络钓鱼

攻击者通过发送看似合法但包含欺骗性质的电子邮件、语音通话、即时聊天消息、网络广告或虚假网站等方式,诱使受害者提供机密的个人信息或公司信息。

鱼叉式网络钓鱼

相较于普通的网络钓鱼,鱼叉式网络钓鱼更加精准地定位到特定的个体或组织。攻击者会深入研究目标的背景信息,如工作环境、职位、联系人等,然后设计并发送高度定制化的欺骗信息。

钓鲸攻击

这种类型的网络钓鱼专注于特定高价值目标。攻击者通常会进行彻底的研究,以确保邮件内容与受害者的业务活动相关且具有高度的个性化。

搜索引擎优化(SEO)网络钓鱼

攻击者利用搜索引擎的算法,通过优化关键词提高假冒网站在搜索结果中的排名。当用户搜索特定服务时,可能会不小心访问到这些假冒网站,并在不知情的情况下提供个人信息。

克隆网络钓鱼

这种攻击涉及复制合法的电子邮件或消息,稍作修改后发送给受害者。这些修改可能包括改变发件人地址或邮件中的链接,使其指向攻击者的控制网站。由于邮件内容大多与原邮件相同,受害者很难识别出这是一个骗局。

诱饵攻击

攻击者利用受害者对某些奖励的渴望来实施欺诈。这可以是物理形式的,如预先植入恶意程序的U盘作为免费赠品分发;也可以是数字形式的,如提供免费的在线服务或礼品下载链接。这些“奖励”背后往往隐藏着恶意软件或用于窃取信息的陷阱。

水坑攻击

攻击者首先识别出目标群体经常访问的网站,然后在这些网站上部署恶意代码。当受害者访问这些被篡改的站点时,恶意软件就会被下载并安装到他们的计算机上,从而让攻击者获得入侵的机会。

相关文章:

常见攻击类型整理

文章目录 网络攻击web攻击XSS攻击存储型XSS反射型XSSDOM型XSS CSRF攻击SQL注入攻击文件上传漏洞业务逻辑漏洞越权访问水平越权垂直越权 密码找回验证码漏洞 信息泄露暴力破解远程命令执行(RCE)xxe注入反序列化文件包含本地文件包含(LFI&#…...

R语言探索与分析-美国房价及其影响因素分析

一、选题背景 以多元线性回归统计模型为基础,用R语言对美国部分地区房价数据进行建模预测,进而探究提高多元回 归线性模型精度的方法。先对数据进行探索性预处理,随后设置虚拟变量并建模得出预测结果,再使用方差膨胀因子对 多重共…...

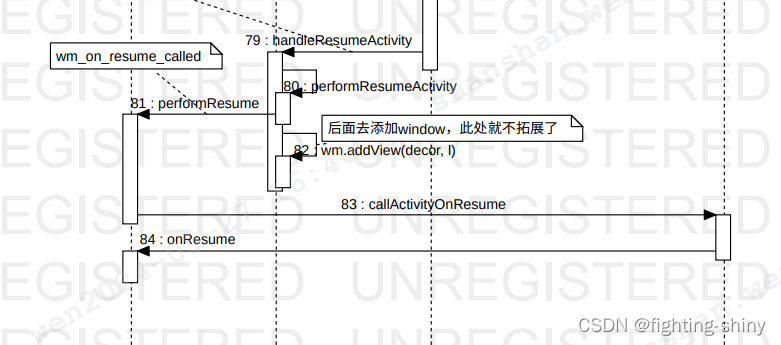

Android14 WMS-窗口添加流程(一)-Client端

窗口布局在onCreate方法中通过setContentView(R.layout.xxx)加载,但窗口的显示并不是在wm_on_create_called中, 而是在wm_on_resume_called后,也就是说应用onResume时此窗口是不可见的,真正可见是当此window窗口的mDrawState变化状态从NO_SUR…...

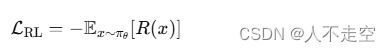

【人工智能】第二部分:ChatGPT的架构设计和训练过程

人不走空 🌈个人主页:人不走空 💖系列专栏:算法专题 ⏰诗词歌赋:斯是陋室,惟吾德馨 目录 🌈个人主页:人不走空 💖系列专栏:算法专题 ⏰诗词歌…...

Informer

I n f o r m e r Informer Informer 摘要: 长序列时间序列的预测 i n f o r m e r informer informer优点: P r o b s p a r e Probspare Probspare自关注机制,在时间复杂度和内存使用方面达到 O ( N l o g N ) O(NlogN) O(NlogN),在序列依…...

12岁学什么编程机构好:深入剖析与全面指导

12岁学什么编程机构好:深入剖析与全面指导 在数字化时代,编程已成为一项必备技能。对于12岁的孩子来说,选择一个合适的编程机构至关重要。然而,市场上的编程机构众多,如何选择成为了一个难题。本文将从四个方面、五个…...

Day60 柱状图中最大的矩形

84 柱状图中最大的矩形 题目链接:84. 柱状图中最大的矩形 - 力扣(LeetCode) 给定 n 个非负整数,用来表示柱状图中各个柱子的高度。每个柱子彼此相邻,且宽度为 1 。 求在该柱状图中,能够勾勒出来的矩形的…...

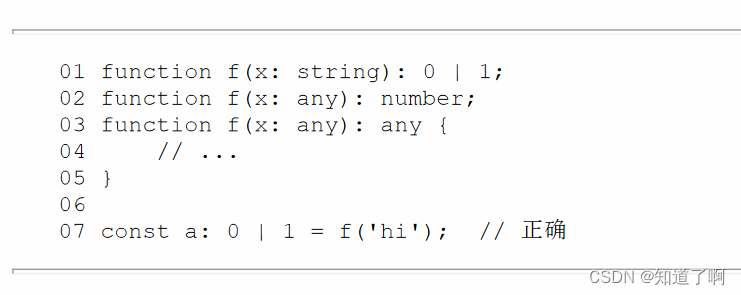

typescript --object对象类型

ts中的object const obj new Object()Object 这里的Object是Object类型,而不是JavaScript内置的Object构造函数。 这里的Object是一种类型,而Object()构造函数表示一个值。 Object()构造函数的ts代码 interface ObjectConstructor{readonly prototyp…...

如何使用python将多个EXCEL表进行合并

在Python中,你可以使用pandas库来轻松地将多个Excel表格合并。以下是一个基本的步骤指南和示例代码,说明如何合并多个Excel文件到一个单独的DataFrame中: 步骤 安装pandas和openpyxl(如果你正在处理.xlsx文件)。导入…...

【前端每日基础】day35——HTML5离线存储

HTML5引入了一些新的特性和API来增强Web应用的功能,其中之一就是离线存储。离线存储允许Web应用在没有网络连接的情况下仍能正常运行。以下是HTML5离线存储的主要技术和详细介绍: Web Storage (LocalStorage 和 SessionStorage) LocalStorage 概述&…...

动态规划算法:背包问题

背包问题概述 背包问题 (Knapsack problem) 是⼀种组合优化的 NP完全问题 。 问题可以描述为:给定⼀组物品,每种物品都有⾃⼰的重量和价格,在限定的总重量内,我们如何选择,才能使得物品的总价格最⾼。 根据物品的个…...

新版idea配置git步骤及项目导入

目录 git安装 下载 打开git Bash 配置全局用户名及邮箱 查看已经配置的用户名和邮箱 在IDEA中设置Git 问题解决 项目导入 前言-与正文无关 生活远不止眼前的苦劳与奔波,它还充满了无数值得我们去体验和珍惜的美好事物。在这个快节奏的世界中࿰…...

)

赶紧收藏!2024 年最常见 20道 Kafka面试题(一)

一、Kafka都有哪些特点? Kafka是一个分布式流处理平台,它被设计用于高吞吐量的数据管道和流处理。以下是Kafka的一些主要特点: 高吞吐量、低延迟:Kafka每秒可以处理数十万条消息,延迟可以低至几毫秒。这是通过优化数据…...

unsigned char*和const char*的一些问题

1.可以返回字符串常量,但是不能返回char buf[BUF_SIZE] char* get_str(){char* str "hello world";return str; }char* get_str(){char str[32] {0};strcpy(str, "hello world");return str; }//err 2.联合体不能用指针,也…...

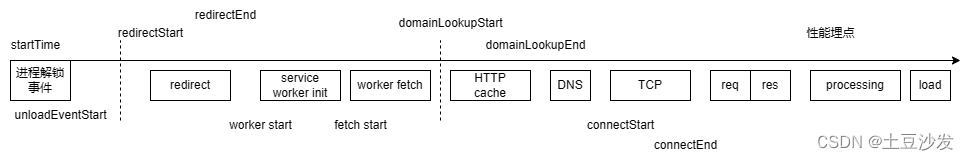

前端知识1-4:性能优化进阶

性能优化进阶 Navigation Timing API navigationStart / end 表示从上一个文档卸载结束时 > 如果没有上一个文档,这个值和fetchStart相等 unloadEventStart / end 标识前一个网页unload的时间点 redirectStart / end 第一个http重定向发生和结束的时间 fetch…...

ios 新安装app收不到fcm推送

🏆本文收录于「Bug调优」专栏,主要记录项目实战过程中的Bug之前因后果及提供真实有效的解决方案,希望能够助你一臂之力,帮你早日登顶实现财富自由🚀;同时,欢迎大家关注&&收藏&&…...

汽美汽修店管理系统会员小程序的作用是什么

汽车后市场汽美汽修赛道同样存在着大量商家,连锁品牌店或个人小店等,门店扎堆且区域覆盖面积广,当然每天车来车往也有不少生意。 随着线上化程度加深和商家不断拓展市场的需要,传统运营模式可能难以满足现状,尤其是年…...

远程自动锁定平面

目录 Ubuntu 系统上 方法一:使用 SSH 重新连接 方法二:解锁当前会话 方法三:通过 SSH 解锁会话 方法四:禁用自动锁屏(如果合适) windows系统 方法三:修改组策略设置 Ubuntu 系统上 远程…...

鸿蒙Ability Kit(程序框架服务)【UIAbility组件与UI的数据同步】

UIAbility组件与UI的数据同步 基于当前的应用模型,可以通过以下几种方式来实现UIAbility组件与UI之间的数据同步。 [使用EventHub进行数据通信]:在基类Context中提供了EventHub对象,可以通过发布订阅方式来实现事件的传递。在事件传递前&am…...

一个完整的springboot项目,我们还需要做什么

文章目录 一 从0创建Srpingboot项目1.1 启动springboot项目1.2 导入必要的依赖 二、还缺什么2.1 统一异常捕获2.2 统一MVC返回2.3 数据分层2.4 连接数据库模块2.5 放置常量和工具类2.6 基础controller、基础entity、query查询类2.7 为了方便处理异常,一般还可以入参…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

大型活动交通拥堵治理的视觉算法应用

大型活动下智慧交通的视觉分析应用 一、背景与挑战 大型活动(如演唱会、马拉松赛事、高考中考等)期间,城市交通面临瞬时人流车流激增、传统摄像头模糊、交通拥堵识别滞后等问题。以演唱会为例,暖城商圈曾因观众集中离场导致周边…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

Swift 协议扩展精进之路:解决 CoreData 托管实体子类的类型不匹配问题(下)

概述 在 Swift 开发语言中,各位秃头小码农们可以充分利用语法本身所带来的便利去劈荆斩棘。我们还可以恣意利用泛型、协议关联类型和协议扩展来进一步简化和优化我们复杂的代码需求。 不过,在涉及到多个子类派生于基类进行多态模拟的场景下,…...

解决本地部署 SmolVLM2 大语言模型运行 flash-attn 报错

出现的问题 安装 flash-attn 会一直卡在 build 那一步或者运行报错 解决办法 是因为你安装的 flash-attn 版本没有对应上,所以报错,到 https://github.com/Dao-AILab/flash-attention/releases 下载对应版本,cu、torch、cp 的版本一定要对…...

代码随想录刷题day30

1、零钱兑换II 给你一个整数数组 coins 表示不同面额的硬币,另给一个整数 amount 表示总金额。 请你计算并返回可以凑成总金额的硬币组合数。如果任何硬币组合都无法凑出总金额,返回 0 。 假设每一种面额的硬币有无限个。 题目数据保证结果符合 32 位带…...

AGain DB和倍数增益的关系

我在设置一款索尼CMOS芯片时,Again增益0db变化为6DB,画面的变化只有2倍DN的增益,比如10变为20。 这与dB和线性增益的关系以及传感器处理流程有关。以下是具体原因分析: 1. dB与线性增益的换算关系 6dB对应的理论线性增益应为&…...

Caliper 配置文件解析:fisco-bcos.json

config.yaml 文件 config.yaml 是 Caliper 的主配置文件,通常包含以下内容: test:name: fisco-bcos-test # 测试名称description: Performance test of FISCO-BCOS # 测试描述workers:type: local # 工作进程类型number: 5 # 工作进程数量monitor:type: - docker- pro…...

LOOI机器人的技术实现解析:从手势识别到边缘检测

LOOI机器人作为一款创新的AI硬件产品,通过将智能手机转变为具有情感交互能力的桌面机器人,展示了前沿AI技术与传统硬件设计的完美结合。作为AI与玩具领域的专家,我将全面解析LOOI的技术实现架构,特别是其手势识别、物体识别和环境…...

Sklearn 机器学习 缺失值处理 获取填充失值的统计值

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 使用 Scikit-learn 处理缺失值并提取填充统计信息的完整指南 在机器学习项目中,数据清…...