如何将等保2.0的要求融入日常安全运维实践中?

等保2.0的基本要求

等保2.0是中国网络安全领域的基本国策和基本制度,它要求网络运营商按照网络安全等级保护制度的要求,履行相关的安全保护义务。等保2.0的实施得到了《中华人民共和国网络安全法》等法律法规的支持,要求相关行业和单位必须按照等级保护制度进行网络安全保护。

等保2.0的技术要求

等保2.0的技术要求中新增了安全管理中心,是针对整个系统提出的安全管理方面的技术控制要求,通过技术手段实现集中管理。涉及的安全控制点包括系统管理、审计管理、安全管理和集中管控。具体要求如下:

- 应对网络链路、安全设备、网络设备和服务器等的运行状况进行集中监测;

- 应对分散在各个设备上的审计数据进行收集汇总和集中分析,并保障审计记录的留存时间符合法律法规要求;

- 应对对网络中发生的各类安全事件进行识别、报警和分析。

等保2.0的管理要求

等保2.0的管理要求涉及的安全控制点包括环境管理、资产管理、介质管理、设备维护管理、漏洞和风险管理、网络和系统安全管理、恶意代码防范管理、配置管理、密码管理、变更管理、备份与恢复管理、安全事件处置、应急预案管理和外包运维管理。具体要求如下:

- 感知节点管理要求:“应制定人员定期巡视感知节点设备、网络节点设备的部署环境,对可能影响感知节点设备、网关节点设备正常工作的环境异常进行记录和维护”;

- 网络和系统安全管理要求:“应制定专门的部门或人员对日志、监测和报警数据等进行分析、统计,及时发现可疑行为;应详细记录运维操作日志,包括日常巡检工作、运维维护记录、参数的设置和修改等内容”。

等保2.0的实施策略

等保2.0的实施需要企业和组织进行认真的规划和部署,以下是实施策略的建议:

- 开展等保2.0培训:企业和组织应该为员工提供等保2.0的培训,让员工了解等保2.0的重要性和相关要求,提高员工对网络安全的认识和防范能力;

- 进行等保2.0评估:企业和组织应该进行等保2.0评估,了解自身安全状况和存在的问题,根据评估结果制定相应的安全防护措施;

- 定期进行安全检查和维护:企业和组织应该定期进行安全检查和维护,及时发现和修复安全漏洞和缺陷,确保安全措施得到有效实施和执行;

- 加强数据安全和个人信息保护:企业和组织应该加强对数据和个人信息的保护,采取加密、备份和访问控制等措施,确保数据安全和个人信息保护;

- 建立安全监测和预警机制:企业和组织应该建立网络安全监测和预警机制,及时发现和应对安全威胁,保障网络安全。

等保2.0对网络安全运维有哪些具体要求?

等保2.0对网络安全运维的具体要求

等保2.0(网络安全等级保护2.0)是中国对网络安全领域的一项重要标准,它在原有的信息系统安全等级保护制度的基础上,结合新技术的发展和安全威胁的变化,对网络安全保护制度进行了升级和完善。等保2.0对网络安全运维提出了以下具体要求:

-

安全管理制度:建立健全的安全管理制度,包括安全组织架构、安全策略和安全责任制等,确保安全管理的有效实施。

-

安全运维能力:拥有专业的安全团队,负责云平台的安全运维工作,包括安全事件响应、漏洞修复、安全审计等,保障用户数据的安全性。

-

安全技术能力:提供网络安全、数据安全、身份认证和访问控制等技术能力,以保护用户的数据和系统安全。

-

安全审计与合规:通过安全审计和合规性评估,确保云服务符合相关法律法规和行业标准的要求,为用户提供合规的云计算服务。

-

等级保护定级备案服务:了解业务,针对业务系统填报定级备案表,按照定级备案要求向公安报备,获得备案回执。

-

等级保护合规差距性评估:帮助用户找出业务系统安全管理过程中与等保2.0要求的实际差距。

-

等级保护整改方案设计:根据差距评估结果,结合用户的业务现状,完善管理制度设计满足等级保护要求的整改方案。

-

安全产品选型及部署指导:根据安全整改方案,协助客户完成安全产品的选型和采购、部署工作,对云安全产品进行接入及优化配置以满足等保要求。

-

等保安全运维服务:提供策略优化、安全巡检、应急响应,提供云上常态化日常安全运维自主管理或安全托管服务。

-

等级保护测评及技术支持:由等保合规云平台邀请专业的第三方测评机构完成信息系统测评并出具测评报告,提供网络、主机、数据库加固过程中的技术支持。

以上要求涵盖了从安全管理到技术实施的各个方面,确保网络安全运维工作的全面性和有效性。

在实施等保2.0过程中,企业应如何建立有效的网络安全管理制度和操作规程?

建立网络安全管理制度

在实施等保2.0过程中,企业应首先建立符合国家标准的网络安全管理制度。这包括制定网络安全策略、安全管理制度、安全操作规程等,并确保这些制度能够覆盖企业所有人员和业务流程。

制定安全操作规程

企业应制定详细的安全操作规程,涵盖网络安全的各个方面,如物理安全、网络安全、主机安全、应用安全、数据安全等。这些规程应明确规定员工在日常工作中的安全操作行为,以及在遇到安全事件时的应对措施。

安全管理制度的实施与维护

企业应确保安全管理制度和操作规程得到有效实施,并定期进行审查和更新。这包括对制度的合理性和适用性进行论证和审定,对存在不足或需要改进的制度进行修订。

安全培训与意识提升

企业应定期对员工进行网络安全培训,提高员工的安全意识和技能水平,确保他们能够理解和遵守安全管理制度和操作规程。

安全审计与风险评估

企业应建立安全审计和风险评估机制,定期对网络安全状况进行检查和评估,及时发现和处理安全隐患。

通过上述措施,企业可以建立起一个全面、有效的网络安全管理体系,确保网络安全等级保护2.0的要求得到满足,从而保护企业的信息安全和业务连续性。

等保2.0对于数据备份和恢复方面提出了哪些标准?

等保2.0对数据备份和恢复的标准

等保2.0(网络安全等级保护2.0)是中国政府为了加强网络安全而制定的一套标准,它对数据备份和恢复提出了明确的要求。根据等保2.0的要求,不同安全等级的系统对数据备份和恢复的要求有所不同:

- 二级系统:应提供重要数据的本地数据备份与恢复功能,以及异地数据备份功能,利用通信网络将重要数据定时批量传送至备用场地。

- 三级系统:除了二级系统的要求外,还需对重要数据进行加密存储,并确保备份数据的物理存储介质的安全。

- 四级系统:在三级的基础上,需要采用两路以上传输线路对数据进行同步传输,确保数据的实时备份和异地容灾。

此外,等保2.0还强调了备份信息的备份方式、备份频度、存储介质、保质期等,并要求根据数据的重要性和数据对系统运行的影响,制定数据的备份策略和恢复策略。

在实施数据备份和恢复时,企业和组织应遵循等保2.0的要求,确保数据的安全性和业务的连续性。

相关文章:

如何将等保2.0的要求融入日常安全运维实践中?

等保2.0的基本要求 等保2.0是中国网络安全领域的基本国策和基本制度,它要求网络运营商按照网络安全等级保护制度的要求,履行相关的安全保护义务。等保2.0的实施得到了《中华人民共和国网络安全法》等法律法规的支持,要求相关行业和单位必须按…...

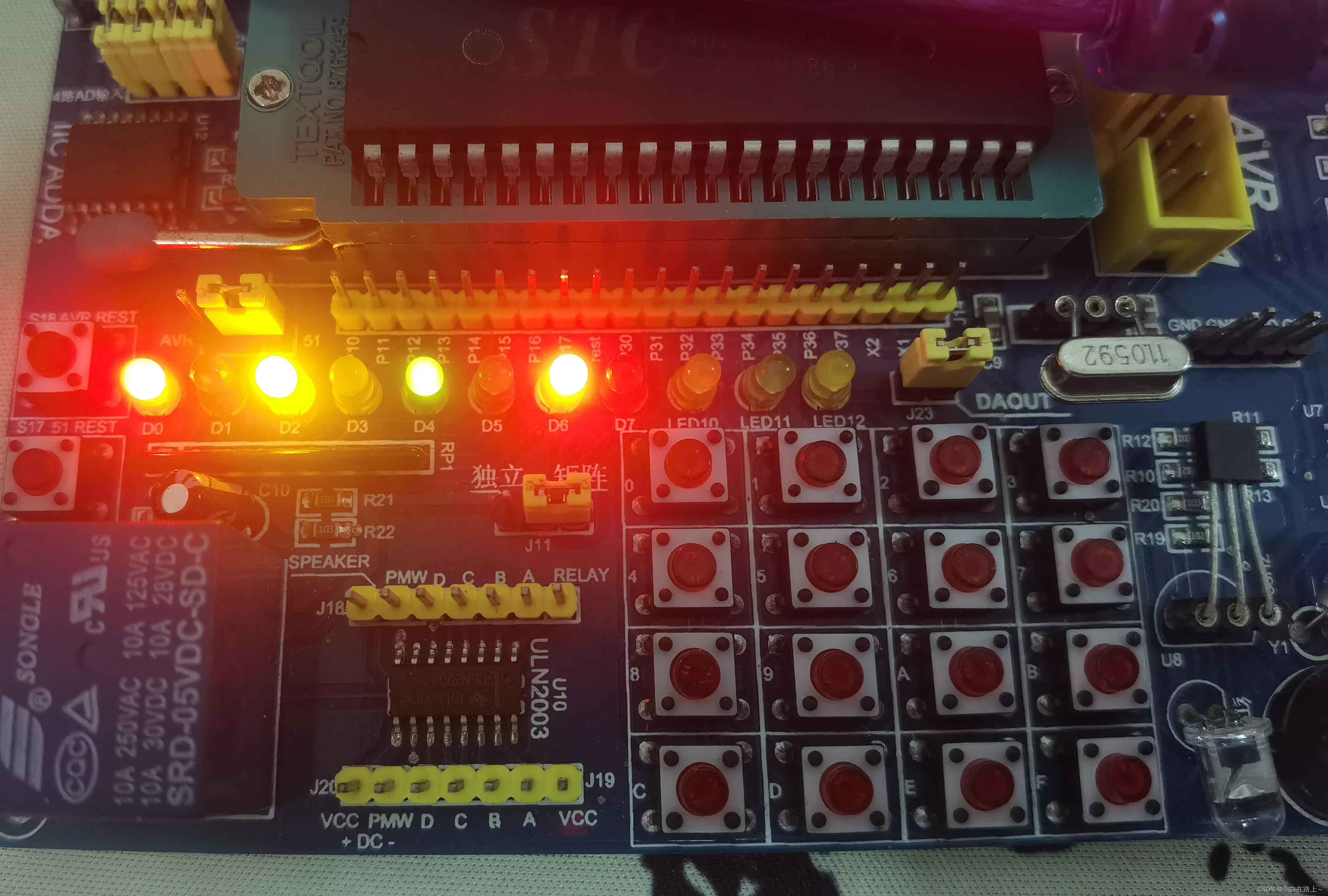

51单片机嵌入式开发:STC89C52环境配置到点亮LED

STC89C52环境配置到点亮LED 1 环境配置1.1 硬件环境1.2 编译环境1.3 烧录环境 2 工程配置2.1 工程框架2.2 工程创建2.3 参数配置 3 点亮一个LED3.1 原理图解读3.2 代码配置3.3 演示 4 总结 1 环境配置 1.1 硬件环境 硬件环境采用“华晴电子”的MINIEL-89C开发板,这…...

源代码加密:保护你的数字宝藏

在当今日益复杂的网络安全环境中,源代码作为企业的核心知识产权,其安全保护显得尤为重要。传统的源代码加密方法虽能提供一定的保护,但在应对新型威胁和复杂场景时,往往显得力不从心。而SDC沙盒技术的出现,为源代码加密…...

Jackson库使用教程

1. Jackson概述 定义: Jackson是一个基于Java的开源JSON解析工具,用于Java对象与JSON数据的互相转换。示例JSON:{"author": "一路向北_Coding","age": 20,"hobbies": ["coding", "leetcode", "r…...

汉王、绘王签字版调用封装

说明 需要配合汉王或绘王签字版驱动以及对应的sdk服务使用 constants.js //汉王、绘王sdk websocket连接地址 export const WS_URLS {1:ws://127.0.0.1:29999, //汉王2:ws://127.0.0.1:7181, }export const COMMAND1 {1: {HWPenSign: "HWStartSign",nLogo: "…...

如何在TikTok上获得更多观看量:12个流量秘诀

TikTok作为热门海外社媒,在跨境出海行业中成为新兴的推广渠道,但你知道如何让你的TikTok赢得更多关注次数吗?如果您正在寻找增加 TikTok 观看次数的方法,接下来这12种策略,你需要一一做好! 1. 在内容中添加…...

vue模板语法v-html

模板语法v-html vue使用一种基于HTML的模板语法,使我们能够声明式的将其组件实例的数据绑定到呈现的DOM上,所有的vue模板都是语法层面的HTML,可以被符合规范的浏览器和HTML解释器解析。 一.文本插值 最基本的数据绑定形式是文本插值&#…...

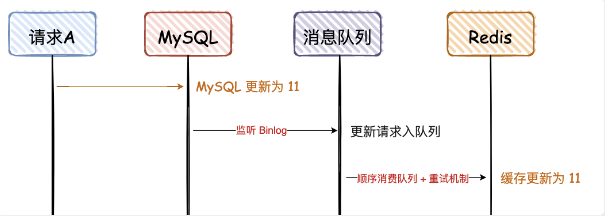

13 Redis-- 数据一致性模型、MySQL 和 Redis 的数据一致性

数据一致性模型 根据一致性的强弱分类,可以将一致性模型按以下顺序排列: 强一致性 > 最终一致性 > 弱一致性 数据一致性模型一般用于分布式系统中,目的是定义多个节点间的同步规范。 在这里,我们将其引入数据库和缓存组…...

启动Nuxt-hub-starter: Failed to initialize wrangler bindings proxy write EOF

重新安装 node.js 这样做可以确保下载到了适合的 Windows 框架、Chocolatey(一款Windows包管理工具)、Python 等资源。 这个错误与Node版本、pnpm/yarn 的版本无关! Node.js — Download Node.js (nodejs.org)...

技术驱动旅游创新!深度解析景区导览小程序的地图渲染与AR导航技术

随着现代生活节奏的加快,人们在外出旅游时更倾向于轻便出行,携带导览地图已成为过去。然而,面对景区广阔的面积和众多景点,游客常常感到迷茫,难以快速定位到自己所需的地点。景区导览小程序让游客只需搜索景区名称&…...

二叉树之遍历

二叉树之遍历 二叉树遍历遍历分类前序遍历流程描述代码实现 中序遍历流程描述代码实现 后序遍历流程描述代码实现 层次遍历流程描述代码实现 总结 二叉树遍历 遍历分类 遍历二叉树的思路有 4 种,分别是: 前序遍历二叉树,有递归和非递归两种…...

)

【经验贴】如何做好自己的职业规划(技术转项目经理)

我有几个问题想问大家 第一,你了解自己吗?你知道自己想要是什么吗?你了解自己的优势劣势吗? 第二,你了解这个行业吗?你知道这个行业是如何发展起来的吗?你了解这个行业的背景吗?你…...

【笔记】字符串相似度代码分享

目录 一、算法介绍1、算法1)基于编辑距离2)基于标记3)基于序列4)基于压缩5)基于发音6)简单算法 2、安装 二、代码demo1、Hamming 距离2、Levenshtein 距离3、Damerau-Levenshtein距离4、Jaro 相似度5、Jaro…...

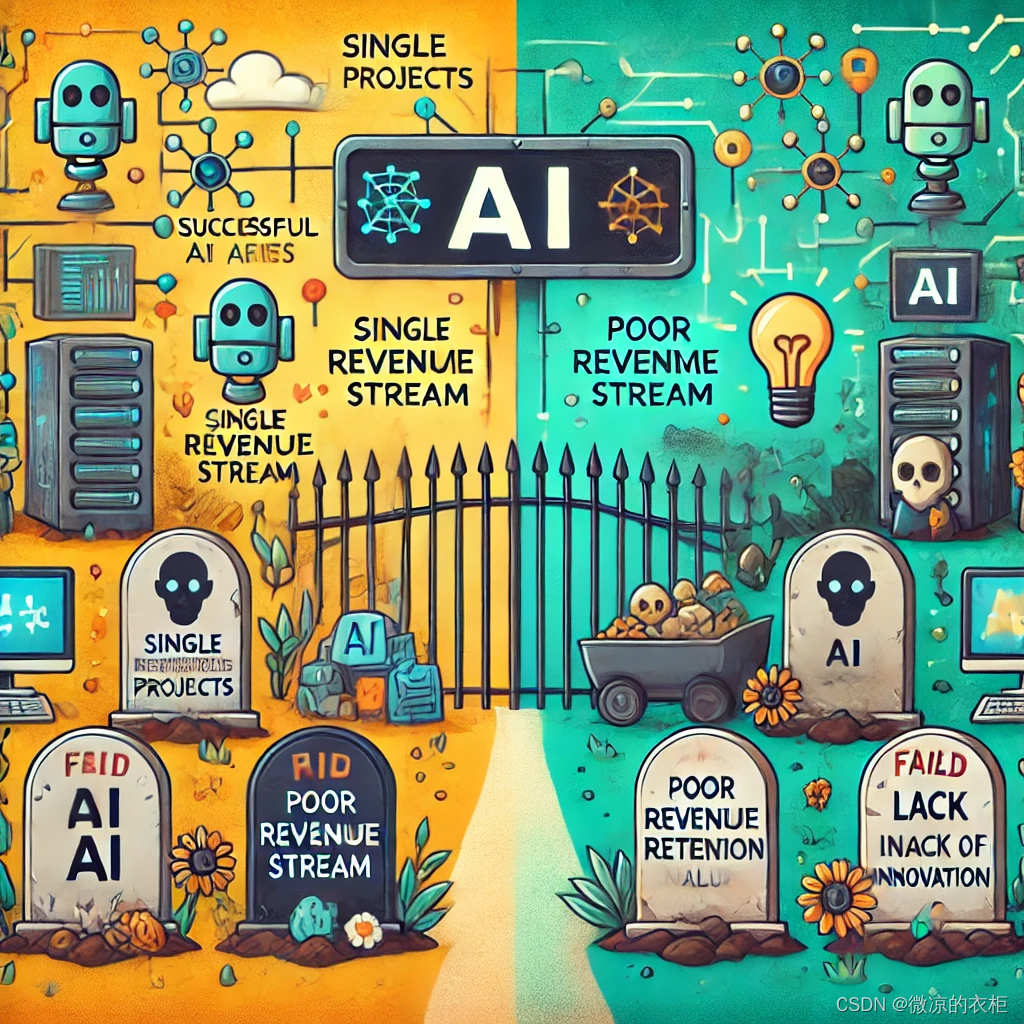

AI墓地:738个倒闭AI项目的启示

近年来,人工智能技术迅猛发展,然而,不少AI项目却在市场上悄然消失。根据AI工具聚合网站“DANG”的统计,截至2024年6月,共有738个AI项目停运或停止维护。本文将探讨这些AI项目失败的原因,并分析当前AI初创企…...

工程文件参考——CubeMX+LL库+SPI主机 阻塞式通用库

文章目录 前言CubeMX配置SPI驱动实现spi_driver.hspi_driver.c 额外的接口补充 前言 SPI,想了很久没想明白其DMA或者IT比较好用的方法,可能之后也会写一个 我个人使用场景大数据流不多,如果是大批量数据交互自然是DMA更好用,但考…...

LLM - 模型历史

...

Go语言中的时间与日期处理:time包详解

在Go语言中,time包提供了丰富而强大的功能来处理时间和日期,这对于构建精确计时、定时任务、日期格式化等应用场景至关重要。本文将深入浅出地探讨time包的核心概念、常见问题、易错点及其规避策略,并通过实用代码示例加深理解。 一、时间与…...

Java实现单点登录(SSO)详解:从理论到实践

✨✨谢谢大家捧场,祝屏幕前的小伙伴们每天都有好运相伴左右,一定要天天开心哦!✨✨ 🎈🎈作者主页: 喔的嘛呀🎈🎈 ✨✨ 帅哥美女们,我们共同加油!一起进步&am…...

【leetcode82-91动态规划,91-95多维动态规划】

动态规划【82-91】 多维动态规划【91-95】...

Django学习第四天

启动项目命令 python manage.py runserver 分页功能封装到类中去 封装的类的代码 """ 自定义的分页组件,以后如果想要使用这个分页组件,你需要做: def pretty_list(request):# 靓号列表data_dict {}search_data request.GET.get(q, &…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

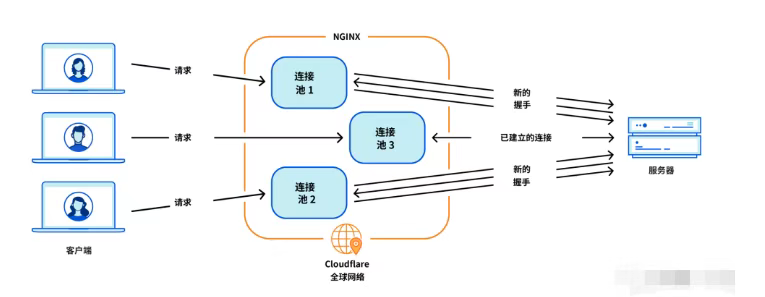

Cloudflare 从 Nginx 到 Pingora:性能、效率与安全的全面升级

在互联网的快速发展中,高性能、高效率和高安全性的网络服务成为了各大互联网基础设施提供商的核心追求。Cloudflare 作为全球领先的互联网安全和基础设施公司,近期做出了一个重大技术决策:弃用长期使用的 Nginx,转而采用其内部开发…...

什么?连接服务器也能可视化显示界面?:基于X11 Forwarding + CentOS + MobaXterm实战指南

文章目录 什么是X11?环境准备实战步骤1️⃣ 服务器端配置(CentOS)2️⃣ 客户端配置(MobaXterm)3️⃣ 验证X11 Forwarding4️⃣ 运行自定义GUI程序(Python示例)5️⃣ 成功效果

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

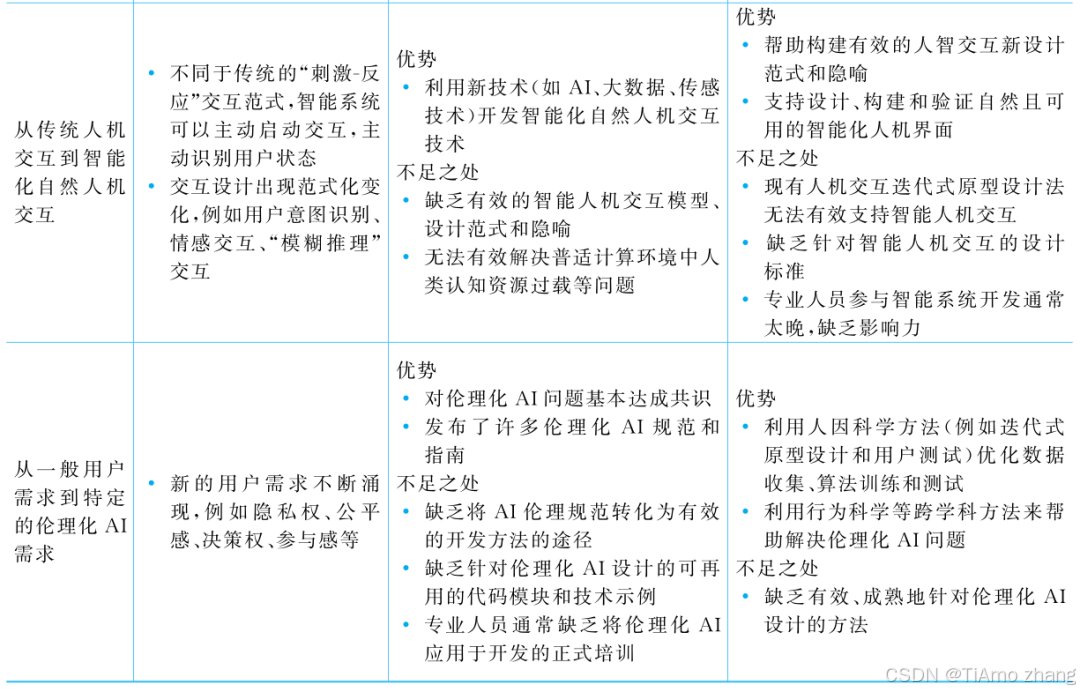

人机融合智能 | “人智交互”跨学科新领域

本文系统地提出基于“以人为中心AI(HCAI)”理念的人-人工智能交互(人智交互)这一跨学科新领域及框架,定义人智交互领域的理念、基本理论和关键问题、方法、开发流程和参与团队等,阐述提出人智交互新领域的意义。然后,提出人智交互研究的三种新范式取向以及它们的意义。最后,总结…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...