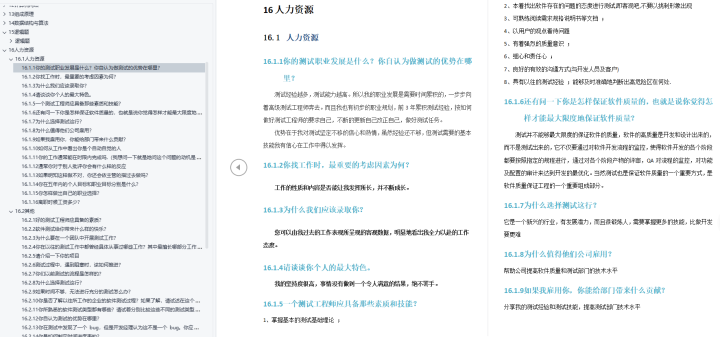

信息系统项目管理师 第4章 信息系统管理

1.管理方法

1.管理基础

1.层次结构

信息系统是对信息进行采集、处理、存储、管理和检索,形成组织中的信息流动和处理,必要时能向有关人员提供有用信息的系统。

信息系统之上是管理,它监督系统的设计和结构,并监控其整体性能。

信息系统之下是人员、技术、流程、数据

2.系统管理

四大领域:

- 规划和组织

- 设计和实施

- 运维和服务

- 优化和持续改进

2.规划和组织

1.规划模型

组织机制—业务战略----信息系统

2.组织模型

- 业务战略 关于竞争,定位,和能力的功能

- 组织机制战略 任务----人员----结构-----信息与控制

- 信息系统战略 是组织用来提供信息服务的计划 硬件 软件 网络 数据

3.设计和实施

1.设计方法

- 从战略到系统架构

- 从系统架构到系统设计

- 转换框架

2.架构模式

- 集中式架构 主机架构 业务本身高度集中的时候

- 分布式架构 基于服务器的架构。业务非集中化的时候

- 面向服务的架构SOA 基于web的架构 业务对新应用的快速设计迭代要求较高时

4.运维和服务

1.运行管理和控制

- 过程开发

- 标准制定

- 资源分配

- 过程管理

2.IT服务管理

- 服务台 服务干系人体验的重要感知窗口

- 事件管理 尚未影响服务的配置项故障

- 问题管理 发生了看起来具有相同或相似根本原因的事件时,就会启动问题管理活动

- 变更管理 使一个或更多信息系统配置项的状态发生改变的行动

- 配置管理

- 发布管理

- 服务级别管理

- 财务管理

- 容量管理

- 服务连续性管理

- 可用性管理

3.运行与监控

- 运行监控

- 安全监控

4.终端侧管理

it团队管理的一个关键环节是它向组织人员提供的服务,以改善他们对it访问和使用的情况。

5.程序库管理

组织用来存储和管理应用程序源代码和目标代码的工具。

6.安全管理

7.介质控制

4.数据管理

5.优化和持续改进

1.定义阶段

- 待优化信息系统定义

- 核心流程定义

- 团队组建

2.度量阶段

- 流程定义

- 指标定义

- 流程基线

- 度量系统分析

准确

可重复

线性

可重现

稳定

3.分析阶段

- 价值流分析

- 信息系统异常源头分析

- 确定优化改进的驱动因素

4.改进/设计阶段

- 改进/设计的解决方案推进

- 定义心的操作/设计条件

- 定义和缓解故障模式

5.控制/验证阶段

- 标准化新程序/新程序功能的操作控制要素

- 持续验证优化的信息系统的可交付成果

- 记录经验教训

2.管理要点

1.数据管理

DCMM 数据管理成熟度评估模型

- 数据战略

- 数据战略规划

- 数据战略实施

- 数据战略评估

- 数据治理

- 数据治理组织

- 数据制度建设

- 数据治理沟通

- 数据架构

- 数据模型

- 数据分布

- 数据集成与分享

- 元数据管理

- 数据应用

- 数据分析

- 数据开发共享

- 数据服务

- 数据安全

- 数据安全策略

- 数据安全管理

- 数据安全审计

- 数据质量

- 数据质量需求

- 数据质量检查

- 数据质量分析

- 数据质量提升

- 数据标准

- 业务术语‘

- 参考数据和主数据

- 数据元

- 指标数据

- 数据生存周期

- 数据需求

- 数据设计和开发

- 数据运维

- 数据退役

- 理论框架与成熟度

- 数据管理能力成熟度模型

- 数据治理框架

- 数据管理能力评价模型

- 数据管理模型

2.运维管理

1.能力模型

- 能力建设

- 人员能力

- 资源能力

- 技术能力

- 过程

2.智能运维

- 能力要素

- 能力平台

- 能力应用

- 智能运维需要具备若干只能特征

3.信息安全管理

1.CIA三要素

保密性

完整性

可用性

2.信息安全管理体系

3.网络安全等级保护

- 安全保护等级划分

- 对相关公民、法人和其他组织的合法权益造成损伤

- 对相关公民、法人和其他组织的合法性权益造成严重损伤、对社会秩序和公共利益造成危害

- 对社会秩序和公共利益造成严重危害、国家安全造成危害

- 对社会秩序和公共利益造成特别严重危害、国家安全造成严重危害

- 对国家安全造成严重危害。

- 安全保护能力等级划分

- 第一级 应能够防护免受来自个人、拥有很少资源的威胁源发起的恶意攻击、一般的自然灾难 能够恢复部分功能

- 第二级 应能防护来自外部小型组织的、拥有少量资源的威胁源的恶意攻击 一般的自然灾难 能够在一段时间内恢复部分功能

- 第三级 在统一安全策略下防护免受来自外部有组织的团体、拥有较丰富资源的威胁源发起的恶意攻击,较为严重的自然灾难 能够较快恢复绝大部份功能

- 第四级 免受来自国家级别的、敌对组织的拥有丰富资源的威胁源发起的恶意攻击、严重的自然灾难 迅速恢复所有功能

相关文章:

信息系统项目管理师 第4章 信息系统管理

1.管理方法 1.管理基础 1.层次结构 信息系统是对信息进行采集、处理、存储、管理和检索,形成组织中的信息流动和处理,必要时能向有关人员提供有用信息的系统。 信息系统之上是管理,它监督系统的设计和结构,并监控其整体性能。 …...

:GC如何搞垮线上系统)

JVM系统优化实践(11):GC如何搞垮线上系统

您好,我是湘王,这是我的CSDN博客,欢迎您来,欢迎您再来~看了那么多G1 GC的传说,再来看看怎么预防GC把工程师精心设计的系统给搞垮。在JVM的运行过程中,既有创建对象,又有GC࿰…...

统计软件与数据分析—Lesson2

jupyter Note环境配置,安装及使用以及python数据的读取操作统计软件与数据分析—Lesson21.Jupyter Note环境配置,安装及使用1.1 Jupyter Note 基本操作1.2 Notebook中的Magic开关1.2.1 Magic开关总览1.2.2 Line Magic 全局1.2.3 Cell Magic 当前cell1.3 …...

ISO体系认证全方位解析让!

ISO体系认证全方位解析让! 常常有人问小编, 某某体系是什么意思? 某某证书的有效期是多久? 新版标准的转换要求有哪些? 小编尽量一一解答, 但难免会错过部分朋友的问题。 为了更全面地解决大家关于认证的疑…...

真要被00后职场整顿了?老员工纷纷表示真的干不过.......

最近聊到软件测试的行业内卷,越来越多的转行和大学生进入测试行业。想要获得更好的待遇和机会,不断提升自己的技能栈成了测试老人迫在眉睫的问题。 不论是面试哪个级别的测试工程师,面试官都会问一句“会编程吗?有没有自动化测试…...

NDK FFmpeg音视频播放器二

NDK前期基础知识终于学完了,现在开始进入项目实战学习,通过FFmpeg实现一个简单的音视频播放器。本文主要内容如下:阻塞式队列SafeQueue。音视频BaseChannel基础通道。音视频压缩包加入队列。视频解码与播放。ANativeWindow渲染用到的ffmpeg、…...

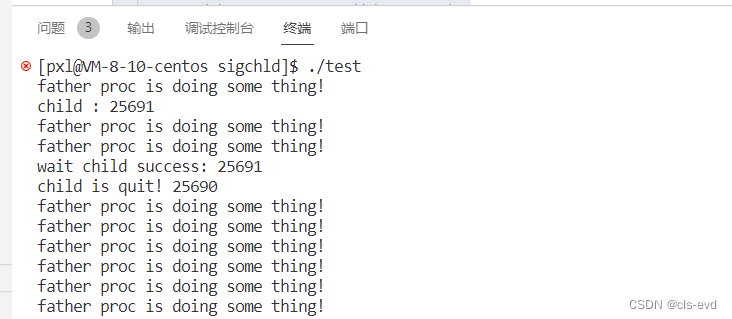

Linux之进程信号

目录 一、生活中的信号 背景知识 生活中有没有信号的场景呢? 是不是只有这些场景真正的放在我面前的时候,我才知道怎么做呢? 进程在没有收到信号的时候,进程知道不知道应该如何识别哪一个是信号?以及如何处理它&a…...

AI绘画关键词网站推荐 :轻松获取百万个提示词!完全免费

一、lexica.art 该网站拥有数百万Stable Diffusion案例的文字描述和图片,可以为大家提供足够的创作灵感。 使用上也很简单,只要在搜索框输入简单的关键词或上传图片,就能为你提供大量风格不同的照片。点击照片就能看到完整的AI关键词&#…...

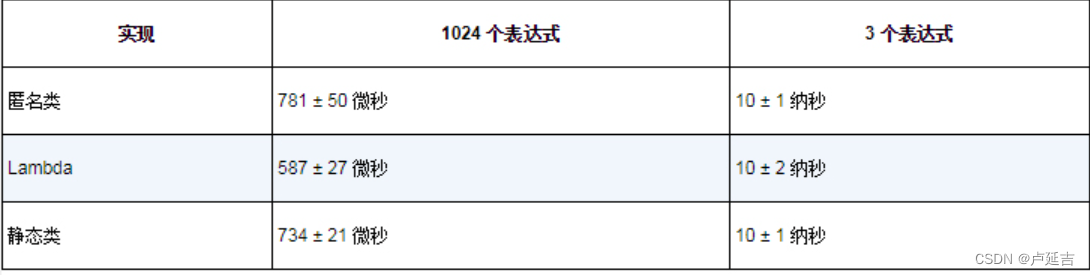

Java-Collections and Lambda

Java SE API know how 集合API 根据算法访选择合适集合 linkedlist不适合搜索 随机访问数据用hashmap 数据保持有序使用treemap 通过索引访问使用数组集合 同步和非同步 访问性能统计 与简单的非同步访问相比,使用任何数据保护技术都会有较小的损失 设置集合…...

KDGX-A光缆故障断点检测仪

一、产品概述 KDGX-A光纤寻障仪是武汉凯迪正大为光纤网络领域施工、测试、维护所设计的一款测试仪表。可实现对光纤链路状态和故障的快速分析,适用于室外维护作业,是现场光纤网络测试与维护中替代OTDR的经济型解决方案。 二、主要特点 1)一键式光纤链路…...

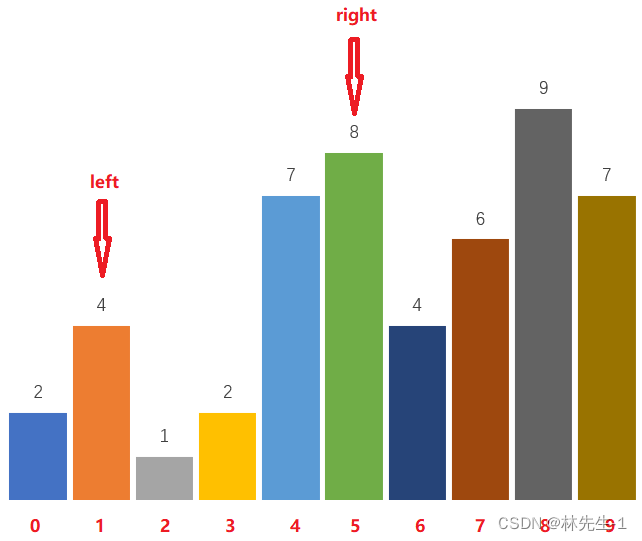

【刷题之路Ⅱ】牛客 NC107 寻找峰值

【刷题之路Ⅱ】牛客 NC107 寻找峰值一、题目描述二、解题1、方法1——直接遍历1.1、思路分析1.2、代码实现2、方法2——投机取巧的求最大值2.1、思路分析2.2、代码实现3、方法3——二分法3.1、思路分析3.2、代码实现一、题目描述 原题连接: NC107 寻找峰值 题目描…...

智能灯泡一Homekit智能家居系列

传统的灯泡是通过手动打开和关闭开关来工作。有时,它们可以通过声控、触控、红外等方式进行控制,或者带有调光开关,让用户调暗或调亮灯光。 智能灯泡内置有芯片和通信模块,可与手机、家庭智能助手、或其他智能硬件进行通信&#…...

外包离职,历时学习416天,成功上岸百度,分享成长过程~

前言: 没有绝对的天才,只有持续不断的付出。对于我们每一个平凡人来说,改变命运只能依靠努力幸运,但如果你不够幸运,那就只能拉高努力的占比。 2020年7月,我有幸成为了百度的一名Java后端开发,…...

利用客户支持建立忠诚度和竞争优势

客户支持可以极大地改变您的业务;最细微、最微妙的差异都会使拥有一次性客户和拥有终身客户之间产生差异。在这篇博文中,我们将揭示客户对企业的忠诚度的三种核心类型,以及如何利用强大的客户支持工具和原则来提高理想的忠诚度并获得决定性的竞争优势。一…...

看他人代码小总结

针对几个功能类似的函数: 1.需要经常调试则定义一个参数比如is_debug来选择是否在调试,定义一些参数专门用于调试用,不用每次都修改这些参数,只需要修改is_debug这个参数; 2.把其中的变量(常量)单独拎出来放到一个文件…...

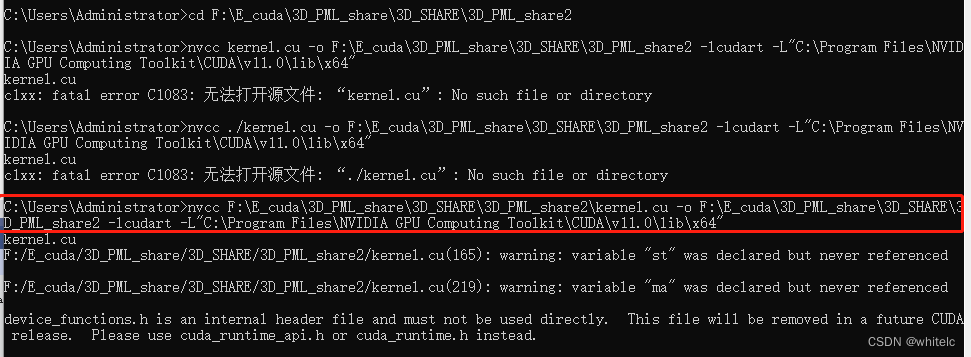

cudaMemGetInfo()函数cudaDeviceGetAttribute()函数来检查设备上的可用内存

使用CUDA Runtime API中的cudaMemGetInfo()函数来检查设备上的可用内存。该函数将返回当前可用于分配的总设备内存大小和当前可用于分配的最大单个内存块大小。 示例代码,演示了如何在分配内存之前和之后调用cudaMemGetInfo()函数来检查可用内存 size_t free_byte…...

【基础阶段】01中华人民共和国网络安全法

文章目录1 网络安全行业介绍2 什么是黑客和白帽子3 网络安全课程整体介绍4 网络安全的分类5 常见的网站攻击方式6 安全常见术语介绍7 《网络安全法》制定背景和核心内容8 《全国人大常委会关于维护互联网安全的决定》9《中华人民共和国计算机信息系统安全保护条例》10 《中华人…...

隐私计算领域大咖推荐,这些国内外导师值得关注

开放隐私计算 经过近一个月的信息收集,研习社已经整理了多位国内外研究隐私计算的导师资料。邻近考研复试,研习社希望小伙伴们能够通过本文整理的信息,选择自己心仪的老师,在研究生的路途上一帆风顺!1. 国内隐私计算导…...

009 uni-app之vue、vuex

vue.js 视频教程 vue3.js 中文官网 vue.js 视频教程 vue语法:https://uniapp.dcloud.net.cn/tutorial/vue-vuex.html vue2迁移到 vue3:https://uniapp.dcloud.net.cn/tutorial/migration-to-vue3.html Vuex Vuex 是一个专为 Vue.js 应用程序开发的…...

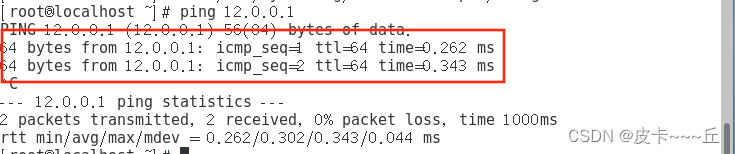

Linux防火墙——SNAT、DNAT

目录 NAT 一、SNAT策略及作用 1、概述 SNAT应用环境 SNAT原理 SNAT转换前提条件 1、临时打开 2、永久打开 3、SNAT转换1:固定的公网IP地址 4、SNAT转换2:非固定的公网IP地址(共享动态IP地址) 二、SNAT实验 配置web服务…...

Vim 调用外部命令学习笔记

Vim 外部命令集成完全指南 文章目录 Vim 外部命令集成完全指南核心概念理解命令语法解析语法对比 常用外部命令详解文本排序与去重文本筛选与搜索高级 grep 搜索技巧文本替换与编辑字符处理高级文本处理编程语言处理其他实用命令 范围操作示例指定行范围处理复合命令示例 实用技…...

变量 varablie 声明- Rust 变量 let mut 声明与 C/C++ 变量声明对比分析

一、变量声明设计:let 与 mut 的哲学解析 Rust 采用 let 声明变量并通过 mut 显式标记可变性,这种设计体现了语言的核心哲学。以下是深度解析: 1.1 设计理念剖析 安全优先原则:默认不可变强制开发者明确声明意图 let x 5; …...

synchronized 学习

学习源: https://www.bilibili.com/video/BV1aJ411V763?spm_id_from333.788.videopod.episodes&vd_source32e1c41a9370911ab06d12fbc36c4ebc 1.应用场景 不超卖,也要考虑性能问题(场景) 2.常见面试问题: sync出…...

基于距离变化能量开销动态调整的WSN低功耗拓扑控制开销算法matlab仿真

目录 1.程序功能描述 2.测试软件版本以及运行结果展示 3.核心程序 4.算法仿真参数 5.算法理论概述 6.参考文献 7.完整程序 1.程序功能描述 通过动态调整节点通信的能量开销,平衡网络负载,延长WSN生命周期。具体通过建立基于距离的能量消耗模型&am…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

自用)

css3笔记 (1) 自用

outline: none 用于移除元素获得焦点时默认的轮廓线 broder:0 用于移除边框 font-size:0 用于设置字体不显示 list-style: none 消除<li> 标签默认样式 margin: xx auto 版心居中 width:100% 通栏 vertical-align 作用于行内元素 / 表格单元格ÿ…...

在Ubuntu24上采用Wine打开SourceInsight

1. 安装wine sudo apt install wine 2. 安装32位库支持,SourceInsight是32位程序 sudo dpkg --add-architecture i386 sudo apt update sudo apt install wine32:i386 3. 验证安装 wine --version 4. 安装必要的字体和库(解决显示问题) sudo apt install fonts-wqy…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...