Metasploit入门到高级【第三章】

来自公粽号:Kali与编程

预计更新

第一章:Metasploit 简介

- Metasploit 是什么

- Metasploit 的历史和发展

- Metasploit 的组成部分

第二章:Kali Linux 入门

- Kali Linux 简介

- Kali Linux 安装和配置

- 常用命令和工具介绍

第三章:Metasploit 基础

- Metasploit 的基本概念

- Metasploit 架构和工作原理

- Metasploit 的安装和配置

第四章:信息收集

- 信息收集的重要性

- 扫描技术和工具介绍

- 如何使用 Metasploit 进行信息收集

第五章:漏洞扫描与利用

- 漏洞扫描的原理和方法

- Metasploit 的漏洞扫描和利用模块

- 常见漏洞的利用方法和技巧

第六章:远程控制

- 远程控制的原理和方法

- Metasploit 的远程控制模块

- 如何使用 Metasploit 进行远程控制

第七章:社会工程学攻击

- 社会工程学攻击的原理和方法

- Metasploit 的社会工程学模块

- 如何使用 Metasploit 进行社会工程学攻击

第八章:漏洞开发

- 漏洞开发的基本原理

- Metasploit 的漏洞开发模块

- 如何使用 Metasploit 进行漏洞开发

第九章:Metasploit 高级应用

- Metasploit 的高级应用技巧和方法

- 如何使用 Metasploit 进行信息窃取、渗透测试等高级操作

第十章:Metasploit 案例分析

- 一些真实的 Metasploit 攻击案例分析和总结

- 对于 Metasploit 使用者的建议和注意事项

结语:未来展望

- Metasploit 的未来发展趋势

- Metasploit 的优缺点及其在安全领域中的作用

第三章:Metasploit 基础

- Metasploit 的基本概念

- Metasploit 架构和工作原理

- Metasploit 的安装和配置

Metasploit 的基本概念

Metasploit是一款强大的安全工具,它可以帮助渗透测试人员和安全专家发现、评估和利用计算机系统中的各种安全漏洞。Metasploit具有广泛的应用场景,包括企业网络、Web应用程序、移动设备和物联网等领域。本文将介绍Metasploit的基本概念、架构、模块和使用方法。

一、Metasploit的基本概念

- Metasploit Framework

Metasploit Framework是Metasploit项目的核心组件,它是一个开源的攻击框架,提供了多种攻击模块和工具,可以帮助用户进行渗透测试和漏洞利用。Metasploit Framework包括多个子模块,如exploit、payload、auxiliary和post等,每个子模块都有不同的功能和用途。

- Exploit

Exploit是Metasploit Framework中最重要的模块之一,它是指用于利用计算机系统中存在的各种漏洞的程序或脚本。Exploit模块可以自动化执行攻击过程,并尝试获取系统的权限。

- Payload

Payload是Metasploit Framework中的另一个重要模块,它是指用于利用漏洞后在目标系统上执行的恶意代码。Payload通常包括程序、脚本或shellcode等,可以用于远程控制目标系统、执行命令、获取系统信息等操作。

- Auxiliary

Auxiliary是Metasploit Framework中的辅助模块,它通常用于扫描、嗅探和探测目标系统的漏洞和服务。Auxiliary模块不会执行攻击行为,而是提供了一些辅助功能,如端口扫描、DNS查询、FTP爆破等。

- Post

Post是Metasploit Framework中的后渗透模块,它用于在成功入侵目标系统后执行各种后续操作。Post模块可以帮助用户收集目标系统的信息、获取敏感数据、执行命令等操作,从而更好地维持访问权限。

- Meterpreter

Meterpreter是Metasploit Framework中的一个强大的后渗透工具,它是一种多平台的恶意代码,可以在目标系统上执行各种操作。Meterpreter可以提供交互式Shell访问、文件上传下载、远程桌面访问、键盘记录等功能,可用于深度渗透测试和攻击。

- Module

Module是Metasploit Framework中的基本单元,它是一段代码或脚本,用于执行特定的任务或实现特定的功能。Module可以包括Exploit、Payload、Auxiliary或Post等不同类型的模块。

二、Metasploit的架构

Metasploit Framework采用了模块化的设计思想,它的架构包括以下几个主要组件:

- Console

Console是Metasploit Framework的用户界面,提供了交互式的命令行接口和图形化的Web界面。通过Console,用户可以执行各种操作,如模块加载、漏洞扫描、渗透测试等。

- RPC Server

RPC Server提供了一个远程调用接口,使得Metasploit Framework可以通过网络连接进行控制和管理。RPC Server可以用于多种应用场景,如在大规模渗透测试中集中管理多个Metasploit实例、远程协作和监控等。

- Database

Database是Metasploit Framework的数据存储组件,用于保存各种配置信息、漏洞扫描结果、渗透测试记录等数据。Metasploit Framework支持多种数据库,包括SQLite、MySQL和PostgreSQL等,用户可以根据需要选择合适的数据库类型。

- Payload Generator

Payload Generator是Metasploit Framework中的一个工具,用于生成不同类型的Payload。Payload Generator可以自定义Payload的属性(如IP地址、端口号、编码方式等),以适应不同的攻击场景和目标系统。

- Exploit Database

Exploit Database是Metasploit项目的另一个核心组件,它是一个在线漏洞库,包含了大量已知的漏洞和对应的Exploit模块。用户可以通过Exploit Database查找特定的漏洞和Exploit模块,快速确定是否存在安全风险,并选择合适的工具进行漏洞利用。

三、Metasploit的模块

- Exploit模块

Exploit模块是Metasploit Framework中最重要的模块之一,用于利用目标系统中的各种漏洞。Exploit模块通常包括多个子模块,如payload、encoder、nop、auxiliary等。

- Payload

Payload是Exploit模块中的一个子模块,用于实现攻击成功后在目标系统上执行的代码。Payload可以包括程序、脚本或shellcode等,用于获取系统权限、远程控制目标系统、执行命令等操作。

- Encoder

Encoder是Exploit模块中的另一个子模块,用于对Payload进行编码和加密。Encoder可以增强Payload的免杀能力,使得Payload不易被杀毒软件和入侵检测系统识别。

- NOP

NOP是Exploit模块中的一个子模块,用于在执行payload代码前填充一些无意义的指令(如nop、mov eax, eax等),以防止攻击者使用特定的攻击签名进行检测。

- Auxiliary

Auxiliary是Metasploit Framework中的辅助模块,与Exploit模块不同,它不会执行真正的攻击行为,而是提供了一些辅助功能,如端口扫描、DNS查询、FTP爆破等。

- Post模块

Post模块是Metasploit Framework中的后渗透模块,用于在成功入侵目标系统后执行各种后续操作。Post模块可以帮助用户收集目标系统的信息、获取敏感数据、执行命令等操作,从而更好地维持访问权限。

- Payload Generator

Payload Generator是Metasploit Framework中的一个工具,用于生成不同类型的Payload。Payload Generator可以自定义Payload的属性(如IP地址、端口号、编码方式等),以适应不同的攻击场景和目标系统。

- Meterpreter

Meterpreter是Metasploit Framework中的一个强大的后渗透工具,它是一种多平台的恶意代码,可以在目标系统上执行各种操作。Meterpreter可以提供交互式Shell访问、文件上传下载、远程桌面访问、键盘记录等功能,可用于深度渗透测试和攻击。

四、Metasploit的使用方法

- 安装Metasploit Framework

Metasploit Framework可以在Linux、Windows和Mac OS X等多种操作系统中安装和运行。用户可以从Metasploit官方网站(https://metasploit.com/)下载并安装最新版本的Metasploit Framework。

- 启动Metasploit Console

Metasploit Console是Metasploit Framework的默认用户界面,用户可以通过启动Console进入Metasploit Framework控制台。

- 搜索Exploit模块

用户可以通过search命令在Met asploit Framework中搜索Exploit模块。例如,要搜索与Apache Struts有关的Exploit模块,可以使用以下命令:

msf6 > search Apache Struts

搜索结果会列出所有与Apache Struts相关的Exploit模块。

- 加载Exploit模块

用户可以使用use命令加载Exploit模块,例如:

msf6 > use exploit/multi/http/struts2_content_type_ognl

这将加载一个针对Apache Struts漏洞的Exploit模块,并进入该模块的上下文环境。

- 设置Exploit参数

用户需要设置一些参数来配置Exploit模块,例如目标IP地址、端口号和Payload类型等。Metasploit Framework提供了set命令来设置Exploit模块的参数。例如,要设置目标IP地址为192.168.1.100,可以使用以下命令:

msf6 exploit(multi/http/struts2_content_type_ognl) > set RHOST 192.168.1.100

- 运行Exploit模块

当Exploit模块参数设置完成后,用户可以通过exploit命令来运行Exploit模块。Metasploit Framework会自动执行攻击并尝试获取系统权限。例如,要运行刚才加载的Exploit模块,可以使用以下命令:

msf6 exploit(multi/http/struts2_content_type_ognl) > exploit

- 使用Meterpreter

如果Exploit成功获取了目标系统的权限,用户可以使用Meterpreter来进行后续操作。例如,要使用Meterpreter在目标系统上执行命令,可以使用以下命令:

msf6 exploit(multi/http/struts2_content_type_ognl) > sessions -i 1

meterpreter > shell

这将打开一个交互式Shell访问,允许用户在目标系统上执行各种命令。

总结

Metasploit是一款强大的安全工具,它可以帮助渗透测试人员和安全专家发现、评估和利用计算机系统中的各种安全漏洞。Metasploit Framework采用了模块化的设计思想,提供了多种攻击模块和工具,可用于深度渗透测试和攻击。本文介绍了Metasploit的基本概念、架构、模块和使用方法,希望能对读者有所帮助。

Metasploit 架构和工作原理

Metasploit Framework是一款常用的渗透测试和漏洞利用工具,它采用模块化的设计思想,提供了多种攻击模块和工具,可以帮助用户发现、评估和利用计算机系统中的各种安全漏洞。本文将介绍Metasploit的架构和工作原理,包括Metasploit Framework的组件、数据流程和核心技术。

一、Metasploit Framework的组件

Metasploit Framework的架构由多个组件组成,其中最重要的组件包括Console、RPC Server、Database、Payload Generator、Exploit Database和Module等。

- Console

Console是Metasploit Framework的用户界面,提供了交互式的命令行接口和图形化的Web界面。通过Console,用户可以执行各种操作,如模块加载、漏洞扫描、渗透测试等。

- RPC Server

RPC Server提供了一个远程调用接口,使得Metasploit Framework可以通过网络连接进行控制和管理。RPC Server可以用于多种应用场景,如在大规模渗透测试中集中管理多个Metasploit实例、远程协作和监控等。

- Database

Database是Metasploit Framework的数据存储组件,用于保存各种配置信息、漏洞扫描结果、渗透测试记录等数据。Metasploit Framework支持多种数据库,包括SQLite、MySQL和PostgreSQL等,用户可以根据需要选择合适的数据库类型。

- Payload Generator

Payload Generator是Metasploit Framework中的一个工具,用于生成不同类型的Payload。Payload Generator可以自定义Payload的属性(如IP地址、端口号、编码方式等),以适应不同的攻击场景和目标系统。

- Exploit Database

Exploit Database是Metasploit项目的另一个核心组件,它是一个在线漏洞库,包含了大量已知的漏洞和对应的Exploit模块。用户可以通过Exploit Database查找特定的漏洞和Exploit模块,快速确定是否存在安全风险,并选择合适的工具进行漏洞利用。

- Module

Module是Metasploit Framework中的基本单元,它是一段代码或脚本,用于执行特定的任务或实现特定的功能。Module可以包括Exploit、Payload、Auxiliary或Post等不同类型的模块。

二、Metasploit Framework的数据流程

Metasploit Framework的工作流程可以简单地描述为:选择目标 → 扫描漏洞 → 利用漏洞 → 维持访问权限。

- 选择目标

在使用Metasploit Framework进行渗透测试和漏洞利用之前,用户需要先选择一个或多个目标系统。Metasploit Framework支持多种目标系统,包括网络设备、Web应用程序、移动设备和物联网等。

- 扫描漏洞

一旦选择了目标系统,用户就需要使用Metasploit Framework中的扫描模块来发现目标系统中的漏洞和弱点。扫描模块可以帮助用户识别系统中存在的漏洞、开放的端口和服务等信息,为后续攻击做好准备。

- 利用漏洞

在发现目标系统中存在的漏洞后,用户可以使用Metasploit Framework中的Exploit模块来尝试利用这些漏洞。Exploit模块可以自动执行攻击过程,并尝试获取系统的权限。如果Exploit成功获取了目标系统的权限,用户可以使用Meterpreter来进行后续操作。

- 维持访问权限

当用户成功入侵目标系统后,需要维持对该系统的访问权限以便执行更多操作。在Metasploit Framework中,用户可以使用Post模块和Meterpreter来实现这一目标。Post模块是用于执行后渗透操作的模块,它可以帮助用户收集目标系统的信息、获取敏感数据、执行命令等操作,从而更好地维持访问权限。Meterpreter是Metasploit Framework中的一个强大的后渗透工具,它是一种多平台的恶意代码,可以在目标系统上执行各种操作。Meterpreter可以提供交互式Shell访问、文件上传下载、远程桌面访问、键盘记录等功能,可用于深度渗透测试和攻击。

三、Metasploit Framework的核心技术

Metasploit Framework采用了多种先进的技术,使得其成为一款功能强大的安全工具。以下是其中几个核心技术:

- 模块化设计

Metasploit Framework采用了模块化的设计思想,将不同类型的模块分离开来,使得用户可以灵活地选择和组合不同的模块。这种模块化的设计使得Metasploit Framework能够适应不同的攻击场景和目标系统,并提高了攻击的成功率和效率。

- 自动化攻击

Metasploit Framework的Exploit模块可以自动执行攻击过程,并尝试获取系统权限,这大大提高了攻击的成功率和效率。同时,Meterpreter也提供了丰富的自动化功能,如文件上传下载、远程桌面访问等,使得用户可以更方便地进行后续操作。

- Payload混淆技术

Payload是Metasploit Framework中的一个重要组件,它用于实现攻击成功后在目标系统上执行的代码。为了避免Payload被杀毒软件和入侵检测系统识别,Metasploit Framework采用了Payload混淆技术。这种技术可以将Payload进行编码、加密和压缩等处理,使得Payload更难以被检测和拦截。

- Metasploit Console

Metasploit Console是Metasploit Framework的默认用户界面,提供了交互式的命令行接口和图形化的Web界面。Metasploit Console可以帮助用户管理和控制Metasploit Framework的各种组件和模块,从而更方便地进行渗透测试和漏洞利用。

- Meterpreter

Meterpreter是Metasploit Framework中的一个强大的后渗透工具,它是一种多平台的恶意代码,可以在目标系统上执行各种操作。Meterpreter可以提供交互式Shell访问、文件上传下载、远程桌面访问、键盘记录等功能,可用于深度渗透测试和攻击。Meterpreter还支持隧道技术,可以在网络层对数据进行加密和隐藏,提高了攻击的隐蔽性和安全性。

四、总结

Metasploit Framework是一款功能强大、易用性高的安全工具,它采用模块化的设计思想,提供了多种攻击模块和工具,可以帮助用户发现、评估和利用计算机系统中的各种安全漏洞。Metasploit Framework的核心技术包括模块化设计、自动化攻击、Payload混淆技术、Metasploit Console和Meterpreter等。通过熟练掌握Metasploit Framework的使用方法和原理,用户可以更好地进行渗透测试和漏洞利用,提高系统安全性。

Metasploit Framework的数据流程包括选择目标、扫描漏洞、利用漏洞和维持访问权限等步骤。用户可以使用Metasploit Framework中的不同模块和工具来完成这些步骤,并执行各种操作。

Metasploit Framework的架构由多个组件组成,包括Console、RPC Server、Database、Payload Generator、Exploit Database和Module等。这些组件共同协作,使得Metasploit Framework能够实现各种功能和操作。

总之,Metasploit Framework是一款必备的安全工具,对于渗透测试人员和安全专家来说十分重要。熟练掌握Metasploit Framework的使用方法和原理,可以帮助用户更好地发现、评估和利用计算机系统中的各种安全漏洞,提高系统的安全性。

Metasploit 的安装和配置

Metasploit Framework是一款常用的渗透测试和漏洞利用工具,它采用模块化的设计思想,提供了多种攻击模块和工具,可以帮助用户发现、评估和利用计算机系统中的各种安全漏洞。本文将介绍Metasploit的安装和配置,包括不同操作系统的安装方法和常用配置选项。

一、Windows系统下的安装和配置

- 下载安装程序

首先需要下载Metasploit Framework的安装程序,可以从官方网站(https://www.metasploit.com/)或者第三方下载站点上下载。选择Windows版本的安装程序(msfsetup.exe),然后双击运行进行安装。

- 安装过程

在安装过程中,需要指定Metasploit Framework的安装路径和数据库类型等设置。可以使用默认设置,也可以根据需要进行自定义设置。

- 启动Metasploit Console

安装完成后,可以通过开始菜单中的“Metasploit Framework”选项启动Metasploit Console。启动后,控制台会自动连接到本地主机上的Metasploit RPC Server,并加载默认的Exploit和Payload模块。

- 配置选项

在Metasploit Console中,可以通过设置不同的选项来定制Metasploit Framework的行为。常用的配置选项包括:LHOST和LPORT(指定本地IP地址和端口号)、RHOST和RPORT(指定目标IP地址和端口号)、PAYLOAD(选择不同类型的Payload)等。可以使用set命令来设置这些选项,如:

msf6 > set LHOST 192.168.1.100

msf6 > set LPORT 4444

msf6 > set RHOST 192.168.1.200

msf6 > set RPORT 80

msf6 > set PAYLOAD windows/meterpreter/reverse_tcp

二、Linux系统下的安装和配置

- 下载安装程序

在Linux系统中,可以通过包管理器或官方网站下载和安装Metasploit Framework。根据不同的发行版和版本,可以使用不同的命令和方式进行安装。以Ubuntu为例,在终端中执行以下命令即可下载和安装Metasploit Framework:

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install metasploit-framework

- 启动Metasploit Console

安装完成后,可以在终端中启动Metasploit Console。输入以下命令即可启动控制台:

msfconsole

- 配置选项

在Metasploit Console中,可以使用set命令来设置不同的选项。常用的配置选项包括:LHOST和LPORT(指定本地IP地址和端口号)、RHOST和RPORT(指定目标IP地址和端口号)、PAYLOAD(选择不同类型的Payload)等。例如:

msf6 > set LHOST 192.168.1.100

msf6 > set LPORT 4444

msf6 > set RHOST 192.168.1.200

msf6 > set RPORT 80

msf6 > set PAYLOAD linux/x86/meterpreter/reverse_tcp

三、常用配置选项

- LHOST和LPORT

LHOST和LPORT是Metasploit Framework中的两个重要的配置选项,它们分别指定了本地主机的IP地址和端口号。在Exploit和Payload模块中,需要使用这些选项来建立反向连接或监听器。通常情况下,LHOST可以设置为本地主机的IP地址(如192.168.1.100),LPORT可以设置为任意未被占用的端口号(如4444)。

- RHOST和RPORT

RHOST和RPORT是Metasploit Framework中另外两个重要的配置选项,它们分别指定了目标系统的IP地址和端口号。在Exploit和Payload模块中,需要使用这些选项来连接到目标系统或向其发送攻击载荷。通常情况下,RHOST可以设置为目标系统的IP地址(如192.168.1.200),RPORT可以设置为目标系统上开放的服务端口号(如80)。

- PAYLOAD

PAYLOAD是Metasploit Framework中的另一个重要的配置选项,它指定了将在目标系统上执行的Payload类型。Payload是一种用于实现攻击后渗透的代码,可以提供交互式Shell访问、文件上传下载、远程桌面访问等功能。在选择Payload时,需要考虑目标系统的操作系统类型和版本、防护措施等因素。例如,对于Windows系统,可以选择windows/meterpreter/reverse_tcp或者windows/shell_reverse_tcp等Payload;对于Linux系统,可以选择linux/x86/meterpreter/reverse_tcp或者linux/x64/shell_reverse_tcp等Payload。

- Encoder

Encoder是Metasploit Framework中用于混淆Payload的工具,可以将Payload进行编码、加密和压缩等处理,使得Payload更难以被检测和拦截。在使用Encoder时,需要根据Payload类型和目标系统的防护措施选择合适的Encoder。常用的Encoder包括xor、shikata_ga_nai和unicode等。

- NOP Generator

NOP Generator是Metasploit Framework中用于生成NOP(No-operation)的工具,可以在攻击载荷中插入一些无效的指令,从而混淆攻击载荷,提高攻击的成功率。在使用NOP Generator时,需要根据Payload类型和目标系统的防护措施选择合适的NOP Generator。

四、总结

Metasploit Framework是一款强大的渗透测试和漏洞利用工具,可以帮助用户发现、评估和利用计算机系统中的各种安全漏洞。在使用Metasploit Framework时,需要先进行安装和配置,并设置不同的选项和参数来定制Metasploit Framework的行为。常用的配置选项包括LHOST、LPORT、RHOST、RPORT、PAYLOAD、Encoder和NOP Generator等。熟练掌握Metasploit Framework的安装和配置方法,可以更好地利用其功能和特性,提高渗透测试和漏洞利用的效果和效率。

相关文章:

Metasploit入门到高级【第三章】

来自公粽号:Kali与编程预计更新第一章:Metasploit 简介 Metasploit 是什么Metasploit 的历史和发展Metasploit 的组成部分 第二章:Kali Linux 入门 Kali Linux 简介Kali Linux 安装和配置常用命令和工具介绍 第三章:Metasploi…...

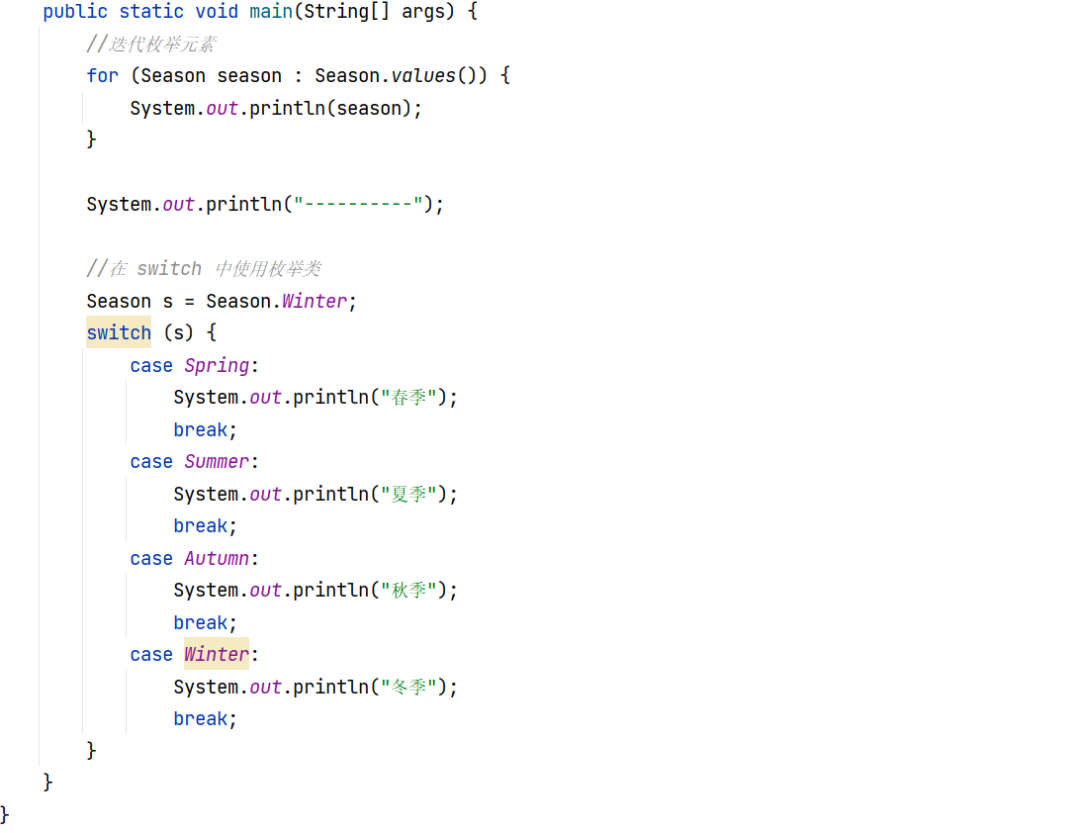

枚举的使用

Java 枚举是一个特殊的类,一般表示一组常量,比如一年的 4 个季节,一个年的 12 个月份,一个星期的 7 天,方向有东南西北等。1 问题如何在类中使用枚举,例如枚举出一年的四个季度,并且通过迭代枚举…...

Python进阶语法

1.1 Python进阶语法 1.1.1 交换变量 一行代码快速交换两个变量,无需创建临时变量。 from icecream import ica 2 b 4 a, b b, a ic(a, b)ic| a: 4, b: 2 1.1.2 链式比较 from icecream import ica 97 if 90 < a < 100:ic(a)ic| a: 97 1.1.3 初始化列表…...

Pyspark_结构化流4

Pyspark 注:大家觉得博客好的话,别忘了点赞收藏呀,本人每周都会更新关于人工智能和大数据相关的内容,内容多为原创,Python Java Scala SQL 代码,CV NLP 推荐系统等,Spark Flink Kafka Hbase Hi…...

Linux cmp 命令

Linux cmp 命令用于比较两个文件是否有差异。 当相互比较的两个文件完全一样时,则该指令不会显示任何信息。若发现有所差异,预设会标示出第一个不同之处的字符和列数编号。若不指定任何文件名称或是所给予的文件名为"-",则cmp指令…...

Python入门到高级【第五章】

预计更新第一章. Python 简介 Python 简介和历史Python 特点和优势安装 Python 第二章. 变量和数据类型 变量和标识符基本数据类型:数字、字符串、布尔值等字符串操作列表、元组和字典 第三章. 控制语句和函数 分支结构:if/else 语句循环结构&#…...

C语言中(i++)+ (i++)真的每次都等于3吗?

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录前言结论证明首先,登场的是我们的VC6.0(还有Linux)最后一位,我使用了小熊猫C(还有Clion)请添加…...

Cursor,程序员的 AI 代码编辑助手

相信大家都或多或少地听说过、了解过 chatGPT ,半个月前发布的 GPT-4 ,可谓是 AI 赛道上的一个王炸 那么今天咸鱼给大家分享一个开源的 AI 代码编辑器——Cursor,让各位程序员在编程之路上一骑绝尘 😃 介绍 Cursor 是一个人工智…...

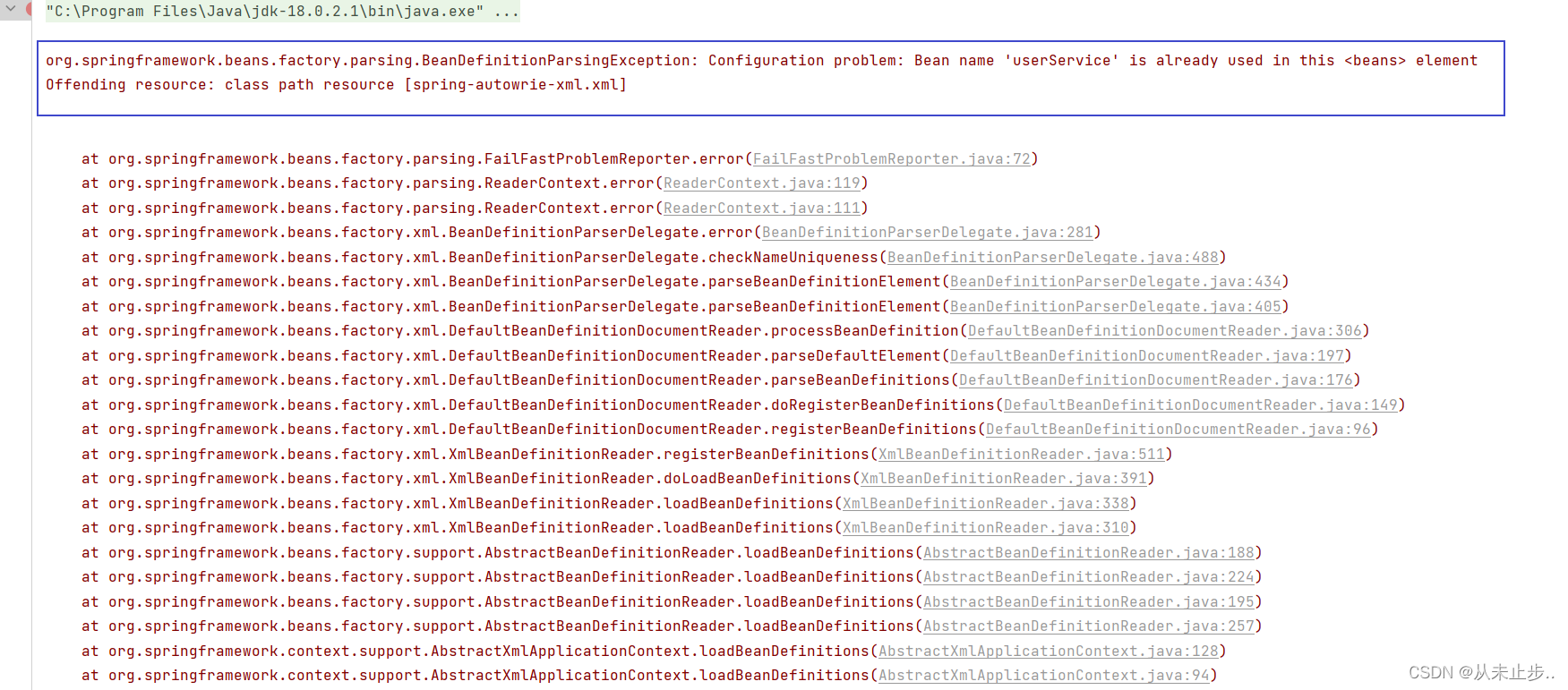

基于XML的自动装配~

基于XML的自动装配之场景模拟: 自动装配:根据指定的策略,在IOC容器中匹配某一个bean,自动为指定的bean中所依赖的类类型或者接口类型赋值 之前我们学过的依赖注入,我们在为不同属性赋值时,例如类类型的属性…...

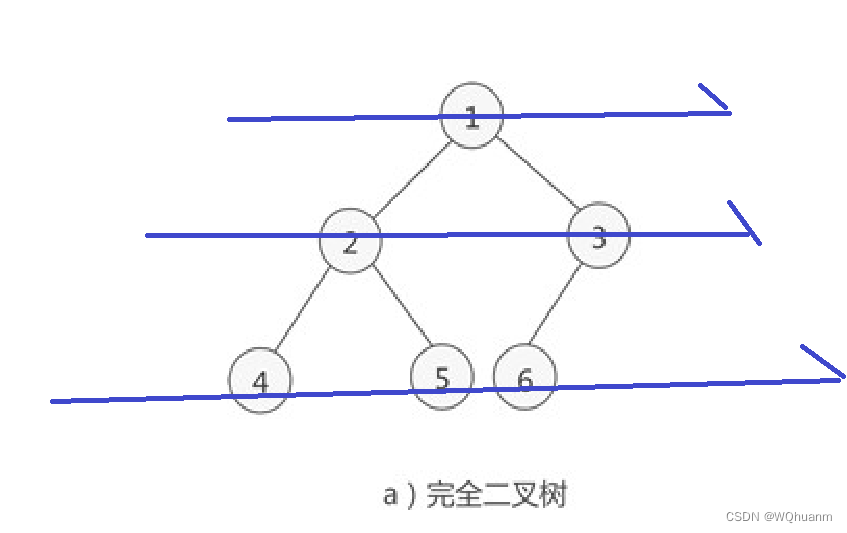

完全二叉树的4种遍历方式

一张二叉树的图 1,二叉树的特点 每个点p的左儿子是p*2,右儿子是p*21,可以分别表示为p<<1与p<<1|1节点的序号是从左到右,从上到下增加的每个点至多2个儿子(屁话(bushi)) 2ÿ…...

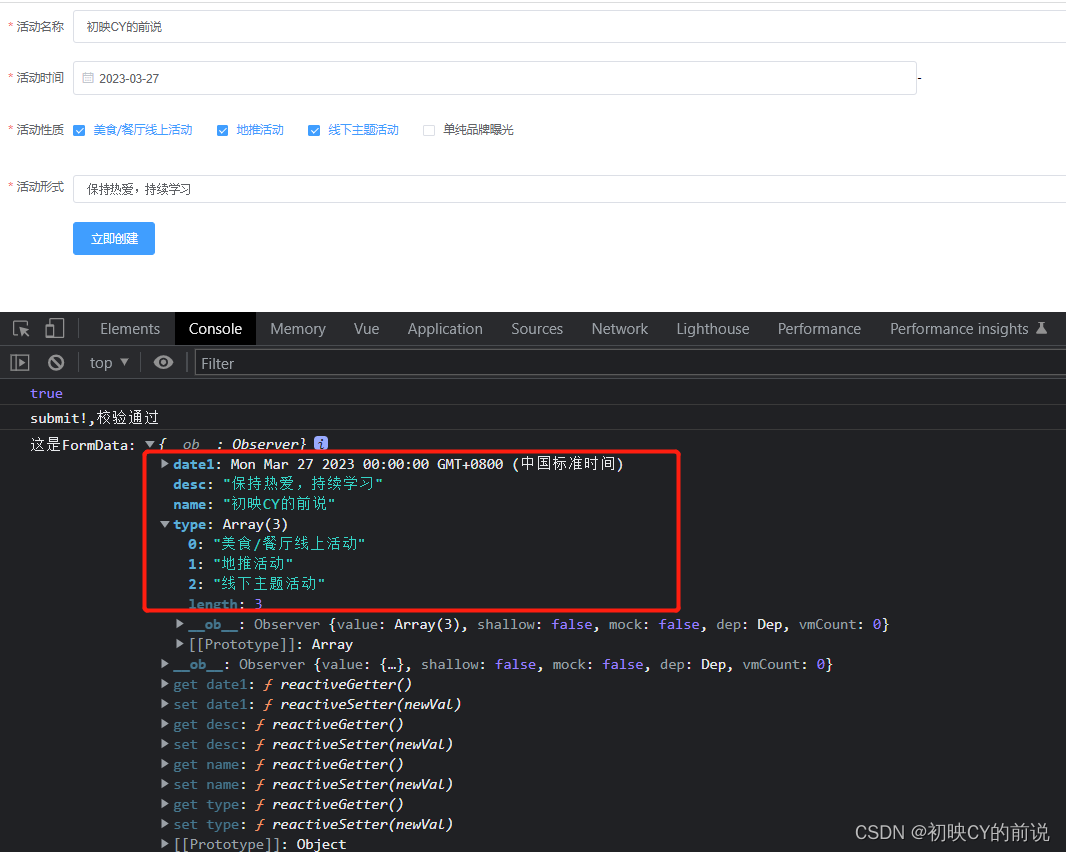

【vue2】使用elementUI进行表单验证实操(附源码)

🥳博 主:初映CY的前说(前端领域) 🌞个人信条:想要变成得到,中间还有做到! 🤘本文核心:vue使用elementUI进行表单验证实操(附源码) 【前言】我们在构建一…...

JUC之阻塞队列解读(BlockingQueue)

目录 BlockingQueue 简介 BlockingQueue 核心方法 1.放入数据 2.获取数据 入门代码案例 常见的 BlockingQueue ArrayBlockingQueue(常用) LinkedBlockingQueue(常用) PriorityBlockingQueue SynchronousQueue LinkedTransferQueue LinkedBlockingDeque 小结 Bloc…...

LCHub:ChatGPT4和低代码来临,程序员面临下岗?

一个网友吐槽道: “ 建站出来了,你们说程序员会失业。 低代码出来了,你们说程序员会失业。 Copilot出来了,你们说程序员会失业。 Chatgpt出来了,你们说程序员会失业 虽然这只是网友的吐槽,但却引起了小编的好奇。为何程序员那么容易被新技术取代?今天小编打算跟大家…...

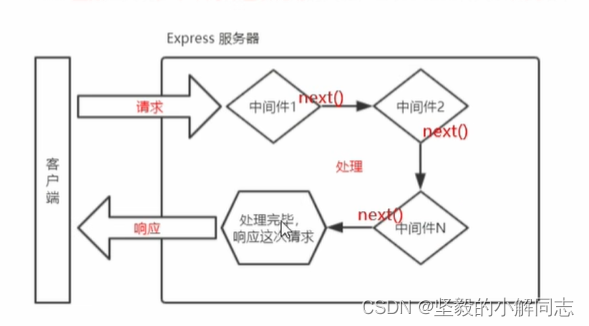

【Node.js】Express框架的基本使用

✍️ 作者简介: 前端新手学习中。 💂 作者主页: 作者主页查看更多前端教学 🎓 专栏分享:css重难点教学 Node.js教学 从头开始学习 目录 初识Express Express简介 什么是Express 进一步理解 Express Express能做什么 Express的基本使用 …...

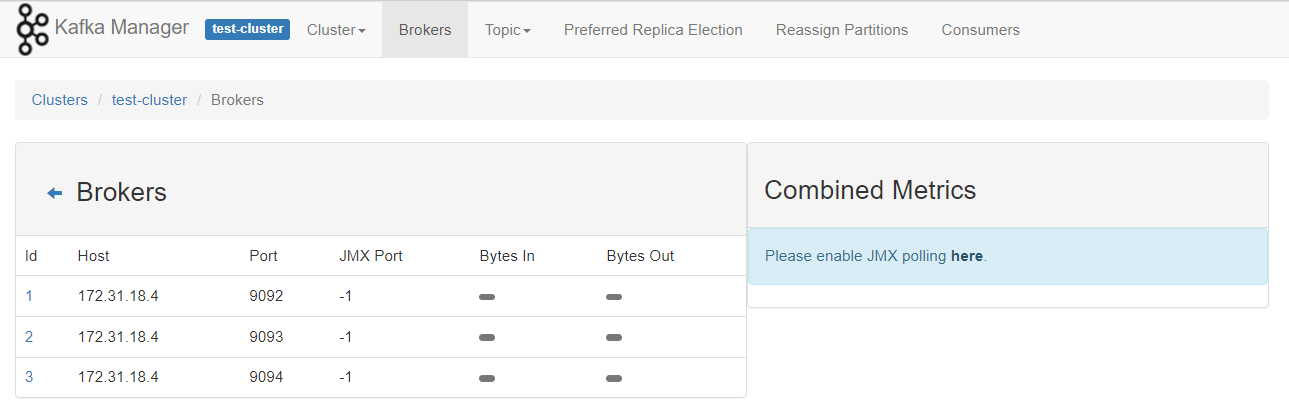

使用docker 和 kubnernetes 部署单节点/多节点 kafka 环境

参考资料 https://kafka.apachecn.org/documentation.html#configuration kafka的broker有三个核心配置 broker.idlog.dirszookeeper.connect docker启动单节点kafka环境 启动zookeeper 可配置的环境变量,https://gallery.ecr.aws/bitnami/zookeeper $ docker …...

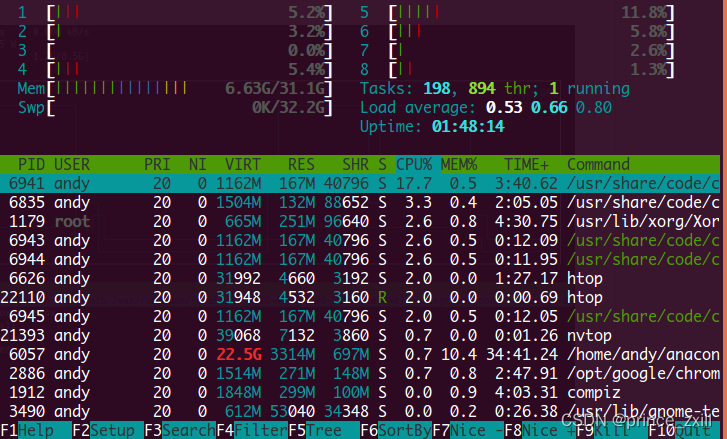

Linux使用:环境变量指南和CPU和GPU利用情况查看

Linux使用:环境变量指南和CPU和GPU利用情况查看Linux环境变量初始化与对应文件的生效顺序Linux的变量种类设置环境变量直接运行export命令定义变量修改系统环境变量修改用户环境变量修改环境变量配置文件环境配置文件的区别profile、 bashrc、.bash_profile、 .bash…...

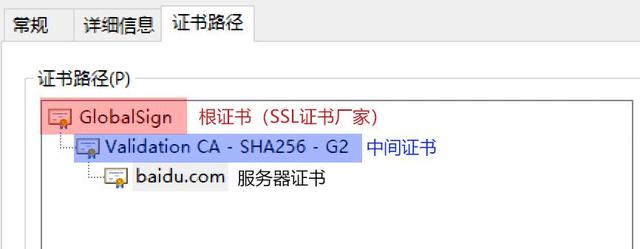

深入浅出 SSL/CA 证书及其相关证书文件(pem、crt、cer、key、csr)

互联网是虚拟的,通过互联网我们无法正确获取对方真实身份。数字证书是网络世界中的身份证,数字证书为实现双方安全通信提供了电子认证。数字证书中含有密钥对所有者的识别信息,通过验证识别信息的真伪实现对证书持有者身份的认证。数字证书可…...

- 概念 基本使用)

Compose(1/N) - 概念 基本使用

一、概念 1.1 解决的问题 APP展示的数据绝大多数不是静态数据而是会实时更新,传统的命令式UI写法更新界面繁琐且容易同步错误。1.2 Compose优势 由一个个可组合的Composable函数(可看作是一个Layout布局)拼成界面,方便维护和复用…...

2023高质量Java面试题集锦:高级Java工程师面试八股汇总

人人都想进大厂,当然我也不例外。早在春招的时候我就有向某某某大厂投岗了不少简历,可惜了,疫情期间都是远程面试,加上那时自身也有问题,导致屡投屡败。突然也意识到自己肚子里没啥货,问个啥都是卡卡卡卡&a…...

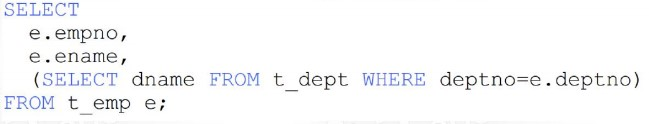

MySQL多表查询 子查询效率(DQL语句)

多表关系 项目开发中,在进行数据库表结构设计时,会根据业务需求及业务模块之间的关系,分析并设计表结构,由于业务之间相互关联,所以各个表结构之间也存在着各种联系,基本上分为三种: 一对多(多…...

SkyWalking 10.2.0 SWCK 配置过程

SkyWalking 10.2.0 & SWCK 配置过程 skywalking oap-server & ui 使用Docker安装在K8S集群以外,K8S集群中的微服务使用initContainer按命名空间将skywalking-java-agent注入到业务容器中。 SWCK有整套的解决方案,全安装在K8S群集中。 具体可参…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

` 方法)

深入浅出:JavaScript 中的 `window.crypto.getRandomValues()` 方法

深入浅出:JavaScript 中的 window.crypto.getRandomValues() 方法 在现代 Web 开发中,随机数的生成看似简单,却隐藏着许多玄机。无论是生成密码、加密密钥,还是创建安全令牌,随机数的质量直接关系到系统的安全性。Jav…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

指令的指南)

在Ubuntu中设置开机自动运行(sudo)指令的指南

在Ubuntu系统中,有时需要在系统启动时自动执行某些命令,特别是需要 sudo权限的指令。为了实现这一功能,可以使用多种方法,包括编写Systemd服务、配置 rc.local文件或使用 cron任务计划。本文将详细介绍这些方法,并提供…...

数据库分批入库

今天在工作中,遇到一个问题,就是分批查询的时候,由于批次过大导致出现了一些问题,一下是问题描述和解决方案: 示例: // 假设已有数据列表 dataList 和 PreparedStatement pstmt int batchSize 1000; // …...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

C# 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

Java线上CPU飙高问题排查全指南

一、引言 在Java应用的线上运行环境中,CPU飙高是一个常见且棘手的性能问题。当系统出现CPU飙高时,通常会导致应用响应缓慢,甚至服务不可用,严重影响用户体验和业务运行。因此,掌握一套科学有效的CPU飙高问题排查方法&…...

以光量子为例,详解量子获取方式

光量子技术获取量子比特可在室温下进行。该方式有望通过与名为硅光子学(silicon photonics)的光波导(optical waveguide)芯片制造技术和光纤等光通信技术相结合来实现量子计算机。量子力学中,光既是波又是粒子。光子本…...