应对AI与机器学习的安全与授权管理新挑战,CodeMeter不断创新引领保护方案

人工智能(AI)和机器学习(ML)技术正在快速发展,逐渐应用到全球各类主流系统、设备及关键应用场景中,尤其是在政府、商业和工业组织不断加深互联的情况下,AI和ML技术的影响日益广泛。虽然AI技术的应用领域非常广泛,如自动驾驶系统和医疗技术等,但与物联网(IoT)设备和工业物联网(IIoT)系统面临的网络安全风险相似,AI和ML技术也面临各种攻击风险,这些攻击可能导致系统的严重失效和灾难性后果。

威步致力于软件安全及授权管理,保护数字知识产权,深知保护AI和ML数据安全的必要性。为了应对AI系统面临的安全挑战,CodeMeter系列产品提供了一整套针对AI和ML模型的保护工具,涵盖从加密、授权到安全部署与执行的全生命周期解决方案。CodeMeter不仅保护AI系统的功能安全性,还保护独特的专有算法和数据,确保这些AI资产不被篡改、盗窃或未授权使用。

AI与ML面临的安全威胁

美国国家标准与技术研究院(NIST)曾指出:“尽管生成式AI具有潜在的变革性优势,但其也带来了与传统软件显著不同的风险。”2024年1月,NIST发布了关于AI系统独有的网络攻击类型的详细信息:对抗性机器学习。此类攻击中,攻击者通过“污染”或“毒化”AI系统用于训练的数据,使AI系统发生错误。

对抗性机器学习是一种通过提供欺骗性输入来操控机器学习模型的方法。这些欺骗性输入可能导致机器学习模型错误运行,从而可能暴露数据或中断其功能。CodeMeter Protection Suite能够有效应对这些风险,通过对可执行文件和数据的加密与保护,阻止外部攻击者的篡改与逆向工程攻击。

举个简单的例子,普林斯顿大学、加州大学伯克利分校及普渡大学的研究人员展示了对抗性机器学习在操控自动驾驶车辆方面的潜在危险。自动驾驶车辆依赖机器学习模型来识别道路标志,而对路标的轻微修改,例如在“让行”标志上贴上一张贴纸,就可能导致机器学习模型误识别。而CodeMeter系列产品可以通过加密和完整性保护,防止类似的篡改攻击,确保AI系统能够在面对恶意输入时保持稳定和安全。

四种主要攻击类型及应对方案

NIST报告中列出了四种主要的攻击类型:规避攻击、毒化攻击、隐私攻击和滥用攻击。

规避攻击:攻击者在AI系统部署后,通过改变输入数据使系统错误响应。例如,通过在停车标志上加上特殊标记,使自动驾驶车辆误认它为限速标志。威步的CodeMeter产品通过加密和实时完整性校验,能够有效防止这种类型的输入操控。

毒化攻击:在AI系统的训练阶段,攻击者引入被污染的数据,例如在对话记录中混入不当语言,使聊天机器人将其视为常见表达并用于客户互动。威步的AxProtector Python可以保护训练数据,防止数据被污染或操控,确保模型的训练质量。

隐私攻击:攻击者在AI系统的部署阶段试图通过学习模型及其训练数据中的敏感信息来加以利用。CodeMeter可以保护AI模型的知识产权和训练数据,防止攻击者通过逆向工程获取机密信息。

滥用攻击:此类攻击通过合法但受损的来源向AI提供错误信息,例如在网页或文档中插入错误内容。CodeMeter的加密和授权机制可以确保AI模型仅从可信来源获取数据,从而避免滥用攻击对AI行为的影响。

威步的解决方案

在应对上述AI和ML面临的安全挑战时,威步的CodeMeter系列提供了一整套集成的安全保护方案。CodeMeter Protection Suite可以加密AI和ML应用中的可执行文件和数据,防止逆向工程和篡改。通过使用成熟的加密算法,CodeMeter可以在运行时对函数和数据进行加密解密,并且将关键数据材料安全存储在安全硬件中,从而保证数据的机密性和完整性。

由于开源框架的广泛使用,以及Python语言在AI开发中的流行,AI应用程序通常使用Python编写。AxProtector Python提供了多层次的安全保护,专门用于Python类软件的加密和授权管理。它能够加密Python应用程序的框架代码和数据,从而防止未经授权的使用和知识产权盗窃。此外,AxProtector Python还支持灵活的授权机制,开发者可以对Python脚本设置精细化的使用权限,例如基于时间的授权、功能模块的使用限制等,以此确保软件的商业模式得到有效保护。对于保护模型的训练数据和算法,AxProtector Python通过加密和代码完整性校验,确保其不被篡改和滥用,为开发者提供了一个全方位的加密保护方案,从而减少潜在的安全漏洞和知识产权泄露风险。

AI模型保护的重要性

在当今竞争激烈的市场环境中,保护您的AI模型不再只是一个选项,而是一个必要的措施。嵌入在AI模型中的知识产权代表了多年的研究、开发与投资。如果失去对这些知识产权的控制,可能会导致巨大的财务损失、声誉受损以及竞争优势的丧失。

CodeMeter产品系列通过全面的安全解决方案,确保AI模型中的知识产权不被盗用或篡改,为AI和ML应用的开发者和企业提供强大的保护。在保护数据的同时,CodeMeter还提供灵活的授权管理和安全部署选项,帮助企业在数字化转型中实现更高的安全性和效率。

相关文章:

应对AI与机器学习的安全与授权管理新挑战,CodeMeter不断创新引领保护方案

人工智能(AI)和机器学习(ML)技术正在快速发展,逐渐应用到全球各类主流系统、设备及关键应用场景中,尤其是在政府、商业和工业组织不断加深互联的情况下,AI和ML技术的影响日益广泛。虽然AI技术的…...

【2024最新版Kotlin教程】Kotlin第一行代码系列第五课-类继承,抽象类,接口

【2024最新版Kotlin教程】Kotlin第一行代码系列第五课-类继承,抽象类,接口 为什么要有继承呢,现实中也是有继承的,对吧,你继承你爸的遗产,比如你爸建好了一个房子,儿子继承爸,就得了…...

虚拟现实和增强现实技术,如何打造沉浸式体验?

内容概要 在这个科技飞速发展的时代,虚拟现实(VR)与增强现实(AR)技术的结合就像调皮的小精灵,一下子把我们的生活变得神奇又有趣。想象一下,你正在游戏中与精灵搏斗,突然间身边的客…...

ChatGPT任务设计和微调策略的优化

目录 ChatGPT任务设计和微调策略的优化 一、GPT-3的基础 二、任务设计和微调策略的优化 三、基于人类反馈的强化学习(RLHF) 举例 完全注意力机制的自回归解码器网络 一、定义与原理 二、举例说明 ChatGPT任务设计和微调策略的优化 ChatGPT确实是从GPT-3开始,通过任…...

通过 SSH 连接远程 Ubuntu 服务器

目录 安装 SSH 服务器允许 SSH 通过防火墙远程 SSH 连接(选)重启向日葵 安装 SSH 服务器 更新软件包列表 sudo apt update安装 OpenSSH 服务器 sudo apt install openssh-server检查 SSH 服务器状态 sudo systemctl status ssh如果 SSH 服务器正在运…...

Perl 环境安装

Perl 环境安装 Perl 是一种广泛使用的高级、通用、解释型、动态编程语言。它最初由 Larry Wall 在 1987 年设计,现在由 Perl 5 和 Perl 6 两个主要版本组成。Perl 适合于多种编程任务,包括系统管理、Web 开发、网络编程、游戏开发等。在开始使用 Perl 进行编程之前,您需要在…...

【NOIP提高组】引水入城

【NOIP提高组】引水入城 💐The Begin💐点点关注,收藏不迷路💐 在一个遥远的国度,一侧是风景秀美的湖泊,另一侧则是漫无边际的沙漠。该国的行政 区划十分特殊,刚好构成一个N行M列的矩形ÿ…...

openvino python推理demo

openvino python推理demo import openvino from openvino.runtime import Core import numpy as np import argparse import hashlib import os import ioclass OpenvinoInfer:def __init__(self,device_id0):self.device_iddevice_idself.ie Core()self.available_devices …...

JavaWeb项目-----博客系统

一.设计数据库 1.创建数据库 create database if not exists java108_blog_system character set utf8; drop table if exists user; drop table if exists blog;2.创建博客列表 create table blog(blogId int primary key auto_increment,title varchar(20),content varcha…...

GY-56 (VL53L0X) 激光测距

文章目录 一、GY-56 简介二、引脚功能三、通信协议1.串口协议: 当 GY-56 PS 焊点开放时候使用(默认)(1)串口通信参数(默认波特率值 9600bps)(2)模块输出格式,每帧包含 8-13 个字节&a…...

当今陪玩系统小程序趋势,陪玩系统源码搭建后的适用于哪些平台

一、市场规模持续扩大 随着全球游戏市场的不断膨胀,游戏陪玩行业正逐渐从一个新兴领域成长为游戏产业链中不可或缺的一环。据《2024年1~6月中国游戏产业报告》显示,今年上半年,国内游戏市场实际销售收入达到1472.67亿元,同比增长…...

qt QListWidget详解

1、概述 QListWidget 是 Qt 框架中的一个类,它提供了一个基于模型的视图,用于显示项目的列表。QListWidget 继承自 QAbstractItemView 并为项目列表提供了一个直观的接口。与 QTreeView 和 QTableView 不同,QListWidget 是专门为单行或多行项…...

java ssm 校园快递物流平台 校园快递管理系统 物流管理 源码 jsp

一、项目简介 本项目是一套基于SSM的校园快递物流平台,主要针对计算机相关专业的和需要项目实战练习的Java学习者。 包含:项目源码、数据库脚本、软件工具等。 项目都经过严格调试,确保可以运行! 二、技术实现 后端技术&#x…...

西安电子科技大学考研网报审核通过了,然后呢?

报考西安电子科技大学的宝贝们,考研网上确认已经截止的同学们,不用担心! 最近,有很多同学问到一个问题:网上确认时看到有消息说禁止使用海马体照片,但我明明用了海马体的照片,审核却通过了&…...

pandas习题 051:将字符串数据读取到 DataFrame

编码题)有以下逗号隔开和空格隔开的字符串数据,如何将它读取为 DataFrame ? data = ‘’’ a,b,c 1,3,4 2,4,5 ‘’’ data2 = ‘’’ a b c 1 13 214 2 4 15 ‘’’ Python 代码如下:import pandas as pd import iodata = a,b,c 1,3,4 2,4,5 df = pd.read_csv(io.Stri…...

改进探路者算法复现

本文所涉及所有资源均在 传知代码平台 可获取。 目录 一、背景及意义介绍 (一)背景 ...

PostgreSQL 学习笔记:PostgreSQL 主从复制

PostgreSQL 笔记:PostgreSQL 主从复制 博客地址:TMDOG 的博客 在现代应用程序中,数据库的高可用性和扩展性是至关重要的。PostgreSQL 提供了主从复制功能,可以在多个数据库实例之间复制数据,以实现冗余和负载均衡。本…...

】十一、未来信息综合技术)

【系统架构设计师(第2版)】十一、未来信息综合技术

未来信息综合技术是指近年来新技术发展而提出的一些新概念、新知识、新产品,主要包括信息物理系统(CPS)、人工智能(AI)、机器人、边缘计算、数字孪生、云计算和大数据等技术。这些技术涉及多学科、多领域,具…...

Pytorch学习--神经网络--优化器

一、头文件 torch.optim.Optimizer(params, defaults) optim文档 for input, target in dataset:optimizer.zero_grad()output model(input)loss loss_fn(output, target)loss.backward()optimizer.step()二、代码 不带优化器的代码框架 import torch import torchvision…...

w~自动驾驶合集11

我自己的原文哦~ https://blog.51cto.com/whaosoft/12329152 #特斯拉的“纯视觉”路线 , 也许不是最好的 BEVTransformer占用网络技术路线的大热,再次将激光雷达推向风口浪尖。 激光雷达该不该被抛弃? 对车企来说,这是一个艰难的抉择&am…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

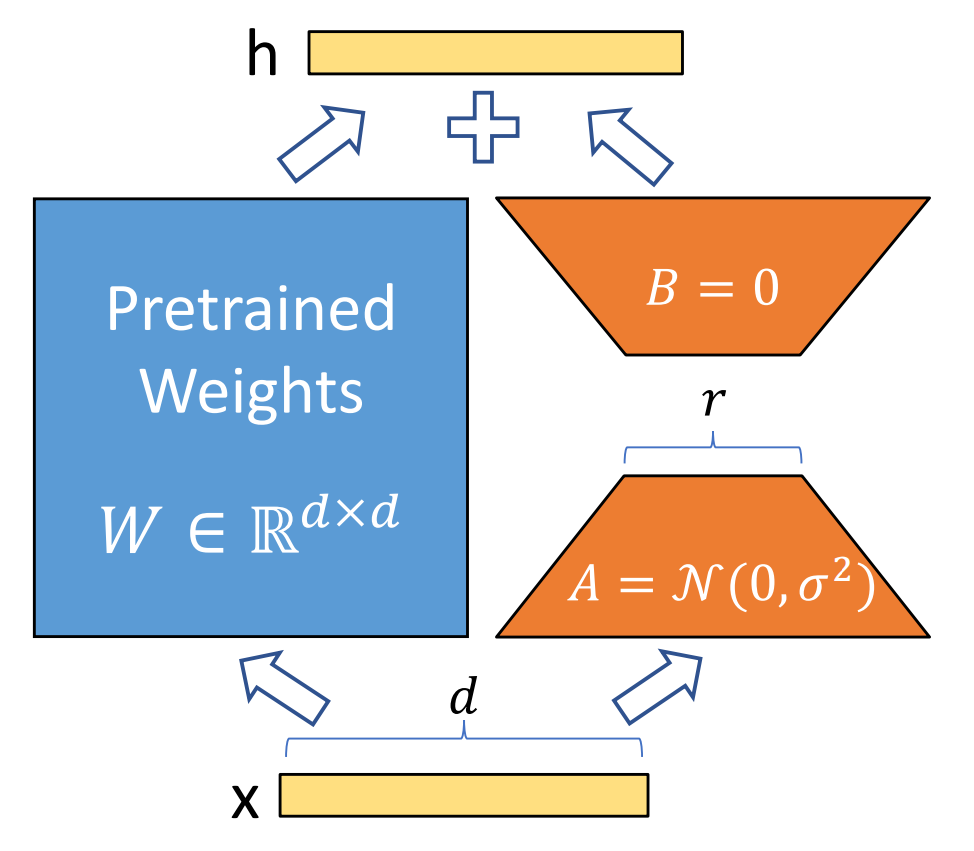

算法岗面试经验分享-大模型篇

文章目录 A 基础语言模型A.1 TransformerA.2 Bert B 大语言模型结构B.1 GPTB.2 LLamaB.3 ChatGLMB.4 Qwen C 大语言模型微调C.1 Fine-tuningC.2 Adapter-tuningC.3 Prefix-tuningC.4 P-tuningC.5 LoRA A 基础语言模型 A.1 Transformer (1)资源 论文&a…...

GruntJS-前端自动化任务运行器从入门到实战

Grunt 完全指南:从入门到实战 一、Grunt 是什么? Grunt是一个基于 Node.js 的前端自动化任务运行器,主要用于自动化执行项目开发中重复性高的任务,例如文件压缩、代码编译、语法检查、单元测试、文件合并等。通过配置简洁的任务…...

[免费]微信小程序问卷调查系统(SpringBoot后端+Vue管理端)【论文+源码+SQL脚本】

大家好,我是java1234_小锋老师,看到一个不错的微信小程序问卷调查系统(SpringBoot后端Vue管理端)【论文源码SQL脚本】,分享下哈。 项目视频演示 【免费】微信小程序问卷调查系统(SpringBoot后端Vue管理端) Java毕业设计_哔哩哔哩_bilibili 项…...

MySQL JOIN 表过多的优化思路

当 MySQL 查询涉及大量表 JOIN 时,性能会显著下降。以下是优化思路和简易实现方法: 一、核心优化思路 减少 JOIN 数量 数据冗余:添加必要的冗余字段(如订单表直接存储用户名)合并表:将频繁关联的小表合并成…...