Spring Security 6 系列之二 - 基于数据库的用户认证和认证原理

之所以想写这一系列,是因为之前工作过程中使用Spring Security,但当时基于spring-boot 2.3.x,其默认的Spring Security是5.3.x。之后新项目升级到了spring-boot 3.3.0,结果一看Spring Security也升级为6.3.0,关键是其风格和内部一些关键Filter大改,导致在配置同样功能时,多费了些手脚,因此花费了些时间研究新版本的底层原理,这里将一些学习经验分享给大家。

注意:由于框架不同版本改造会有些使用的不同,因此本次系列中使用基本框架是 spring-boo-3.3.0(默认引入的Spring Security是6.3.0),JDK版本使用的是19,所有代码都在spring-security-study项目上:https://github.com/forever1986/spring-security-study.git

目录

- 1 用户读取的基本原理

- 2 基于内存的用户配置

- 3 基于数据库的用户配置

- 3.1 Spring Security默认的JdbcUserDetailsManager

- 3.2 自定义基于数据库的用户配置

- 4 Spring Security认证底层原理

- 5 密码加密方式PasswordEncoder

- 5.1 密码加密原理

- 5.2 DelegatingPasswordEncoder原理

- 5.3 指定PasswordEncoder

上一章中,我们讲了基本入门,spring-boot如何通过默认配置集成Spring Security,也讲了如何自定义配置用户名和密码。在上一章中留下一个问题,就是用户名密码都是配置在项目里面,但实际项目中,我们都是放在数据库中,那么Spring Security如何配置数据库以及其认证原理是如何的,我们在这一章揭晓。

1 用户读取的基本原理

我们先来了解Spring Security如何读取到我们在yml文件中的数据。

1)我们看一下UserDetailsServiceAutoConfiguration这个类,其中有一个inMemoryUserDetailsManager方法

从上图中,我们可以看到,方法inMemoryUserDetailsManager注入了一个Bean,是一个InMemoryUserDetailsManager,其数据来自SecurityProperties(这个类在系列一中讲过,是读取yml或生成默认用户名密码的)。也就是说Spring Security默认构建了一个基于内存的用户密码管理类。

2)我们再看看InMemoryUserDetailsManager继承哪些类或者实现哪些接口。

上图中,我们可以看到InMemoryUserDetailsManager类实现了UserDetailsManager接口,而UserDetailsManager接口继承了UserDetailsService接口。关键点:UserDetailsService接口只有一个loadUserByUsername方法(通过用户名获得UserDetails)。UserDetailsManager接口只是在UserDetailsService接口的基础上增加了对用户的增删改查。

那么可以理解,只需要我们自己实现一个实现UserDetailsService接口或者UserDetailsManager接口的Bean,即可替换原先的配置

3)UserDetails接口,我们看到UserDetailsService接口的loadUserByUsername方法返回一个对象是UserDetails,其也是一个接口。该接口定义了一系列获取用户信息相关的方法

4)而我们在UserDetailsServiceAutoConfiguration这个类中的inMemoryUserDetailsManager方法看到,使用了一个User类创建了一个用户。这个User类其实就是实现了UserDetails接口

User.withUsername(user.getName()).password(getOrDeducePassword(user, passwordEncoder.getIfAvailable())).roles(StringUtils.toStringArray(roles)).build()

5)总结:Spring Security是通过调用UserDetailsService接口的实现类,获得一个UserDetails,里面包括用户信息,可以用于认证的。而Spring Security默认有2个实现类InMemoryUserDetailsManager和JdbcUserDetailsManager,分别对应基于内存的用户认证和基于数据库的用户认证。另外内置一个User类,实现最简单的UserDetails信息。

2 基于内存的用户配置

通过上面对其基本原理的理解,我们知道只需要实现一个UserDetailsService接口的类,就可以替换原来的用户密码配置,下面我们就开始实现。

代码参考lesson02子模块

1)新建一个子模块lesson02,其pom文件引入

<dependencies><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-web</artifactId></dependency><!--Spring Boot 提供的 Security 启动器 --><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId></dependency></dependencies>

2)我们只需要新增一个名称service的pakage,在下面新增一个类InMemoryUserDetailsServiceImpl,实现UserDetailsService 接口

@Service

public class InMemoryUserDetailsServiceImpl implements UserDetailsService {@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {return User.withUsername("test").password("{noop}4321").build();}

}

注意:需要将该类设置注解@Service,这样就纳入spring的Bean管理,同时也屏蔽原先默认配置的Bean

密码部分:{noop}4321,前面那个{noop}代表未加密密码,为什么要加入这个东西,后面讲解Spring Security认证流程原理在仔细讲解

3)跟lesson01一样,定义一个demo的controller和启动类

4)访问:http://127.0.0.1:8080/demo 我们可以看见,是使用新的test用户名和4321的密码才能登陆成功,原先控制台或者yml配置都失效了。

3 基于数据库的用户配置

3.1 Spring Security默认的JdbcUserDetailsManager

上面分别讲述了读取用户的原理以及基于内存读取用户的方法。那么基于数据库的用户配置才是今天的主菜。我们看到中Spring Security已经有一个JdbcUserDetailsManager实现类,如果我们要使用该类,需要按照其默认的配置创建表,创建表的语句如下位置:

注意:如果使用默认JdbcUserDetailsManager,可以去看其源码,定义了很多SQL语句,且使用的是传统JdbcTemplate的方式。而在真正项目中,我们一般会引入如mybatis框架,以及用户表会有自己的一些格外信息,所以JdbcUserDetailsManager大部分时候都是不符合我们的要求,因此实际中,我们会自定义自身的用户表以及基于数据库的UserDetailsService。

3.2 自定义基于数据库的用户配置

前提条件:基于mysql数据库创建一个数据库,名为spring_security_study,创建用户表t_user

-- spring_security_study.t_user definition

CREATE TABLE `t_user` (`id` bigint NOT NULL AUTO_INCREMENT,`username` varchar(100) NOT NULL,`password` varchar(100) NOT NULL,`email` varchar(100) DEFAULT NULL,`phone` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL,PRIMARY KEY (`id`)

) ENGINE=InnoDB AUTO_INCREMENT=5 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci;INSERT INTO spring_security_study.t_user (username, password, email, phone)VALUES('test', '{noop}1234','test@test.com','13788888888');

下面开始说明基于自定义数据库的用户配置

代码参考lesson03子模块

1)新建子模块lesson03,其pom引入以下依赖:(引入mybatis-plus、mysql-connector、druid连接池、lombok)

<dependencies><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-web</artifactId></dependency><!--Spring Boot 提供的 Security 启动器 --><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId></dependency><dependency><groupId>org.projectlombok</groupId><artifactId>lombok</artifactId><optional>true</optional></dependency><dependency><groupId>com.baomidou</groupId><artifactId>mybatis-plus-spring-boot3-starter</artifactId></dependency><dependency><groupId>mysql</groupId><artifactId>mysql-connector-java</artifactId><scope>runtime</scope></dependency><dependency><groupId>com.alibaba</groupId><artifactId>druid-spring-boot-starter</artifactId></dependency><dependency><groupId>com.alibaba</groupId><artifactId>druid-spring-boot-starter</artifactId></dependency>

</dependencies>

2)在resources下面创建yaml文件,配置数据库连接和mybatis-plus相关配置

server:port: 8080

spring:# 配置数据源datasource:driver-class-name: com.mysql.cj.jdbc.Driverurl: jdbc:mysql://127.0.0.1:3306/spring_security_study?serverTimezone=Asia/Shanghai&useUnicode=true&characterEncoding=utf-8&zeroDateTimeBehavior=convertToNull&useSSL=false&allowPublicKeyRetrieval=trueusername: rootpassword: rootdruid:initial-size: 5min-idle: 5maxActive: 20maxWait: 3000timeBetweenEvictionRunsMillis: 60000minEvictableIdleTimeMillis: 300000validationQuery: select 'x'testWhileIdle: truetestOnBorrow: falsetestOnReturn: falsepoolPreparedStatements: falsefilters: stat,wall,slf4jconnectionProperties: druid.stat.mergeSql=true;druid.stat.slowSqlMillis=5000;socketTimeout=10000;connectTimeout=1200mybatis-plus:global-config:banner: falsemapper-locations: classpath:mappers/*.xmltype-aliases-package: com.demo.lesson03.entityconfiguration:cache-enabled: falselocal-cache-scope: statement

3)创建package:entity和mapper,分别定义TUser和TUserMapper,读取数据库用户数据。

@Data

public class TUser {@TableId(type = IdType.ASSIGN_ID)private Long id;private String username;private String password;private String email;private String phone;

}

TUserMapper定义个通过用户名获取用户的方法

@Mapper

public interface TUserMapper {// 根据用户名,查询用户信息@Select("select * from t_user where username = #{username}")TUser selectByUsername(String username);}

4)新建package:service,新建一个JdbcUserDetailsServiceImpl,通过mapper获取用户并返回

@Service

public class JdbcUserDetailsServiceImpl implements UserDetailsService {@Autowiredprivate TUserMapper tUserMapper;@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {// 查询自己数据库的用户信息TUser user = tUserMapper.selectByUsername(username);if(user == null){throw new UsernameNotFoundException(username);}return User.builder().username(user.getUsername()).password(user.getPassword()).roles("USER").build();}}

5)和lesson02一样定义一个demo的controller接口和启动类SecurityLesson03Application,并启动

6)访问:http://127.0.0.1:8080/demo 我们可以看见,是使用新的test用户名和1234的密码才能登陆成功,原先控制台或者yml配置都失效了。

4 Spring Security认证底层原理

上面讲解了如何通过内存或者数据库配置登录用户信息,那么Spring Security是如何做用户认证的呢?

首先我们要先了解到Spring Security是一系列的Filter过滤器组成的链路,每个过滤器处理器对应的功能,如果符合则往下走,不符合则返回。关于这部分,我们在下一章中在着重讲。

之前说过Spring Security支持的认证有多种,还可以自定义认证。我们这里以用户名和密码的认证方式为例,讲解一下其主要的原理。我们主要关注Spring Security的认证过滤器(UsernamePasswordAuthenticationFilter)。

1)我们可以debug一下HttpSecurity下面这行代码,里面可以看到Spring Security默认配置定义了哪些Filter过滤器。

2)我们可以截图看到以下默认配置下有16个过滤器(不同Security版本可能不同,我这6.3.0默认什么都不配置是16),其过滤器的各自用途我们下一章讲。这一章我们主要看UsernamePasswordAuthenticationFilter

3)UsernamePasswordAuthenticationFilter是继承AbstractAuthenticationProcessingFilter,我们看看AbstractAuthenticationProcessingFilter的doFilter方法,里面有2个关键内容,一个是调用attemptAuthentication方法做认证(这个方法具体实现是在UsernamePasswordAuthenticationFilter),一个successfulAuthentication方法做后续认证成功处理(包括保存SecurityContext,调用securityContextRepository存储session)

4)我们回到认证流程,刚才说AbstractAuthenticationProcessingFilter调用attemptAuthentication,其实就是调用UsernamePasswordAuthenticationFilter里面的attemptAuthentication方法就是执行关键。看下图解释attemptAuthentication的流程

5)上图的最后一步验证,其实是调用AuthenticationManager的authenticate方法,AuthenticationManager是一个接口,该接口实现类有几个,Spring Security默认提供ProviderManager

6)ProviderManager的authenticate方法中,真正认证的是result = provider.authenticate(authentication);这一句,而provider是一个叫AuthenticationProvider接口

7)AuthenticationProvider接口,Spring Security默认提供抽象实现类AbstractUserDetailsAuthenticationProvider,我们关注其authenticate方法,方法里面有2个调用值得我们注意,一个是retrieveUser(这个类获得用户信息)和一个additionalAuthenticationChecks(做用户认证)。

8)我们可以看到retrieveUser和additionalAuthenticationChecks方法在AbstractUserDetailsAuthenticationProvider只是一个定义,还需要其子类实现,而Spring Security默认提供DaoAuthenticationProvider实现类

从上图我们就可以理解,为什么我们实现UserDetailsService接口,就能够修改用户信息的来源(比如说数据库),因为在retrieveUser方法中就是调用UserDetailsService接口去获取用户信息。

另外一个就是用户认证additionalAuthenticationChecks方法,通过一个PasswordEncoder去做用户密码匹对。

9)总结:通过UsernamePasswordAuthenticationFilter过滤器做认证,UsernamePasswordAuthenticationFilter调用AuthenticationManager管理器的authenticate方法,而AuthenticationManager是调用AuthenticationProvider的authenticate方法,AuthenticationProvider是通过其实现类DaoAuthenticationProvider提供最终的认证。如下流程图:

5 密码加密方式PasswordEncoder

5.1 密码加密原理

我们在前面分析认证原理中,DaoAuthenticationProvider的additionalAuthenticationChecks方法就是实现其密码匹配的。我们可以看到里面有一个PasswordEncoder。从名字来看就是密码加密

Spring Security提供了PasswordEncoder接口,并通过实现该接口内置很多密码加密验证方式,比如不加密、对称加密、非对称加密甚至可以自定义。这里我们着重了解3个实现类NoOpPasswordEncoder、BCryptPasswordEncoder和DelegatingPasswordEncoder

上图中就是3个常用的内置加密方式,他们分别代表NoOpPasswordEncoder(不加密)、BCryptPasswordEncoder(使用SHA-256 +随机盐+密钥对密码进行加密)、DelegatingPasswordEncoder(代理类,通过其前缀判断不同加密方式)。Spring Security默认情况下,采用的是DelegatingPasswordEncoder,下面我们了解一下DelegatingPasswordEncoder。

5.2 DelegatingPasswordEncoder原理

DelegatingPasswordEncoder可以通过给密码前面增加一个{前缀},同时支持多种密码加密验证,而Spring Security默认的方式就是DelegatingPasswordEncoder。下图就是不同加密方式的前缀。

注意:前面我们在密码之前增加{noop},其实就是采用不加密方式,当然这是非常不安全的,只有在演示中使用

5.3 指定PasswordEncoder

你可以指定自己的密码加密方式,只需要继承PasswordEncoder接口,并实现其方法即可。比如指定BCryptPasswordEncoder

@Bean

public BCryptPasswordEncoder createPasswordEncoder(){return new BCryptPasswordEncoder();

}

在实际项目中,密码一定是要加密,且最好不可逆和难以破解的方式,比如SHA-256。

结语:至此,我们终于将Spring Security的认证底层原理讲了一遍。如果不了解的朋友,可以多debug几次就能够明白其中原理。到目前为止,我们只是配置了用户读取方式,其它的Spring Security配置都还是默认的,我们也可以看到默认情况下,Spring Security就加载了16个过滤器,说明有很多功能还没有讲,那么下一章,就是了解Spring Security底层原理以及常见Filter过滤的作用。

相关文章:

Spring Security 6 系列之二 - 基于数据库的用户认证和认证原理

之所以想写这一系列,是因为之前工作过程中使用Spring Security,但当时基于spring-boot 2.3.x,其默认的Spring Security是5.3.x。之后新项目升级到了spring-boot 3.3.0,结果一看Spring Security也升级为6.3.0,关键是其风…...

mfc140.dll是什么东西?mfc140.dll缺失的几种具体解决方法

mfc140.dll是Microsoft Foundation Classes(MFC)库中的一个动态链接库(DLL)文件,它是微软基础类库的一部分,为Windows应用程序的开发提供了丰富的类库和接口。MFC库旨在简化Windows应用程序的开发过程&…...

【STM32 Modbus编程】-作为主设备写入多个线圈和寄存器

作为主设备写入多个线圈和寄存器 文章目录 作为主设备写入多个线圈和寄存器1、硬件准备与连接1.1 RS485模块介绍1.2 硬件配置与接线1.3 软件准备2、写入多个线圈2.1 数据格式2.2 发送数据2.3 结果3、写入多个寄存器3.1 数据格式3.2 发送数据3.3 结果本文将实现STM32作为ModBus主…...

Windows安全中心(病毒和威胁防护)的注册

文章目录 Windows安全中心(病毒和威胁防护)的注册1. 简介2. WSC注册初探3. WSC注册原理分析4. 关于AMPPL5. 参考 Windows安全中心(病毒和威胁防护)的注册 本文我们来分析一下Windows安全中心(Windows Security Center…...

微积分复习笔记 Calculus Volume 2 - 4.2 Direction Fields and Numerical Methods

4.2 Direction Fields and Numerical Methods - Calculus Volume 2 | OpenStax...

及其在大型语言模型中的应用)

深入理解旋转位置编码(RoPE)及其在大型语言模型中的应用

文章目录 前言一、 旋转位置编码原理1、RoPE概述2、 复数域内的旋转1、位置编码生成2、 应用位置编码二、RoPE的实现细节1、RotaryEmbedding类设计2、apply_rotary_pos_emb函数3、demo_apply_rotary_pos_emb函数三、完整RoPE代码Demo前言 随着自然语言处理(NLP)领域的快速发…...

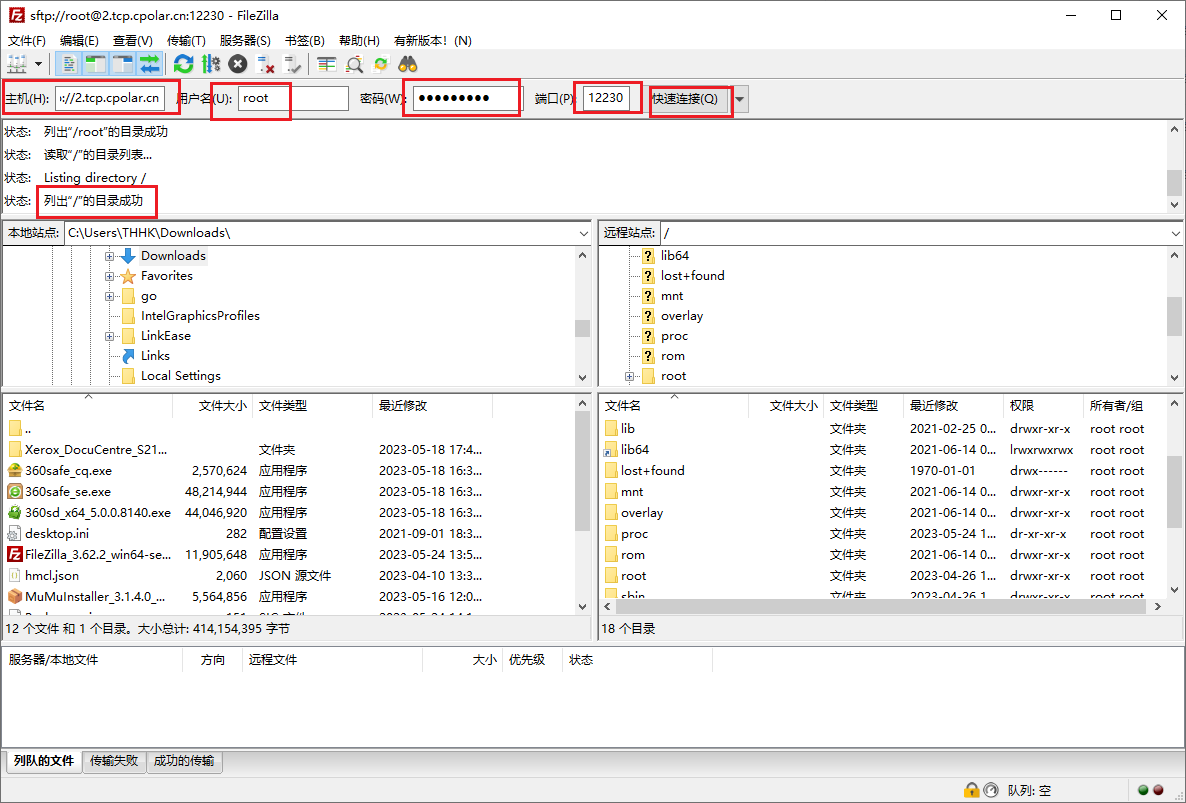

内网穿透的应用-在OpenWrt上轻松搭建SFTP服务,安全传输文件不再难!

文章目录 前言1. 安装openssh-sftp-server2. 安装cpolar工具3.配置SFTP远程访问4.固定远程连接地址 前言 本次教程我们将在OpenWRT系统上安装SFTP服务,并结合cpolar内网穿透,创建安全隧道映射22端口,实现在公网环境下远程OpenWRT SFTP&#…...

【图像处理lec3、4】空间域的图像增强

目录 1. 空间域图像增强的背景与目标 2. 空间域处理的数学描述 3. 灰度级变换 4. 幂律变换(Power-Law Transformation) 5、 分段线性变换 Case 1: 对比度拉伸 Case 2: 灰度切片 Case 3: 按位切片 6、对数变换(Logarithmic Transform…...

【算法day13】二叉树:递归与回溯

题目引用 找树左下角的值路径总和从中序与后序遍历构造二叉树 今天就简简单单三道题吧~ 1. 找到树左下角的值 给定一个二叉树的 根节点 root,请找出该二叉树的 最底层 最左边 节点的值。 假设二叉树中至少有一个节点。 示例 1: 输入: root [2,1,3] 输出: 1 我们…...

上海亚商投顾:创业板指缩量下跌 多只高位股午后跌停

上海亚商投顾前言:无惧大盘涨跌,解密龙虎榜资金,跟踪一线游资和机构资金动向,识别短期热点和强势个股。 一.市场情绪 市场全天震荡调整,创业板指领跌,高位股开始出现退潮,建设工业、星光股份、…...

单步调试Android Framework——App冷启动

纸上得来终觉浅,绝知此事要躬行。 —— [宋]陆游 基于aosp_cf_x86_64_phone-trunk_staging-eng , 下面是具体断点位置。 第一部分,桌面launcher进程 com.android.launcher3.touch.ItemClickHandler onClickonClickAppShortcutstartAppShor…...

统计一个目录下的文件及目录数量-linux010

要统计一个目录下的文件数量(包括子目录中的文件),可以使用以下命令: 1. 统计所有文件数量(包括子目录) 在终端中运行以下命令: find /path/to/directory -type f | wc -l 解释:…...

spring RestTemplate使用说明

rest-template是spring对httpclient的逻辑封装,它底层还是基于httpclient,所以一些配置其实跟httpclient是强相关的。 基本配置 rest-template可以不带参数,使用默认配置,也可以指定ClientHttpRequestFactory参数,Cl…...

thinkphp:try-catch捕获异常

使用简单的例子,实现了一个简单的try-catch捕获异常的实例 //开始事务Db::startTrans(); try{ //有异常抛出异常 if(存在错误){ throw new \Exception("异常信息"); } // 提交事务 Db::commit(); // 返回成功信息 ... } catch (\…...

shardingsphere分库分表跨库访问 添加分片规则

shardingsphere分库分表跨库访问 添加分片规则 建立 JDBC 环境 创建表 t_order: CREATE TABLE t_order (tid bigint(20) NOT NULL,tname varchar(255) DEFAULT NULL,goods_id bigint(20) DEFAULT NULL,tstatus varchar(255) DEFAULT NULL,PRIMARY KEY (tid) ) E…...

c++:std::map下标运算符的不合理使用

这是我分析之前遗留代码时发现的一个隐藏点;不过我并不认为这样使用std::map是合理的。 看看简化后的代码,v1、v2的值应该是多少呢? #include <map>std::map<int, int> cm[2];int get_cm_value(int device, int ctrl) { auto …...

KeyFormer:使用注意力分数压缩KV缓存

Keyformer: KV Cache Reduction through Key Tokens Selection for Efficient Generative Inference 202403,发表在Mlsys Introduction 优化KV cache的策略,主要是集中在系统级别的优化上,比如FlashAttention、PagedAttention,它…...

)

MetaGPT源码 (ContextMixin 类)

目录 理解 ContextMixin什么是 ContextMixin?主要组件实现细节 测试 ContextMixin示例:ModelX1. 配置优先级2. 多继承3. 多继承重写4. 配置优先级 在本文中,我们将探索 ContextMixin 类,它在多重继承场景中的集成及其在 Python 配…...

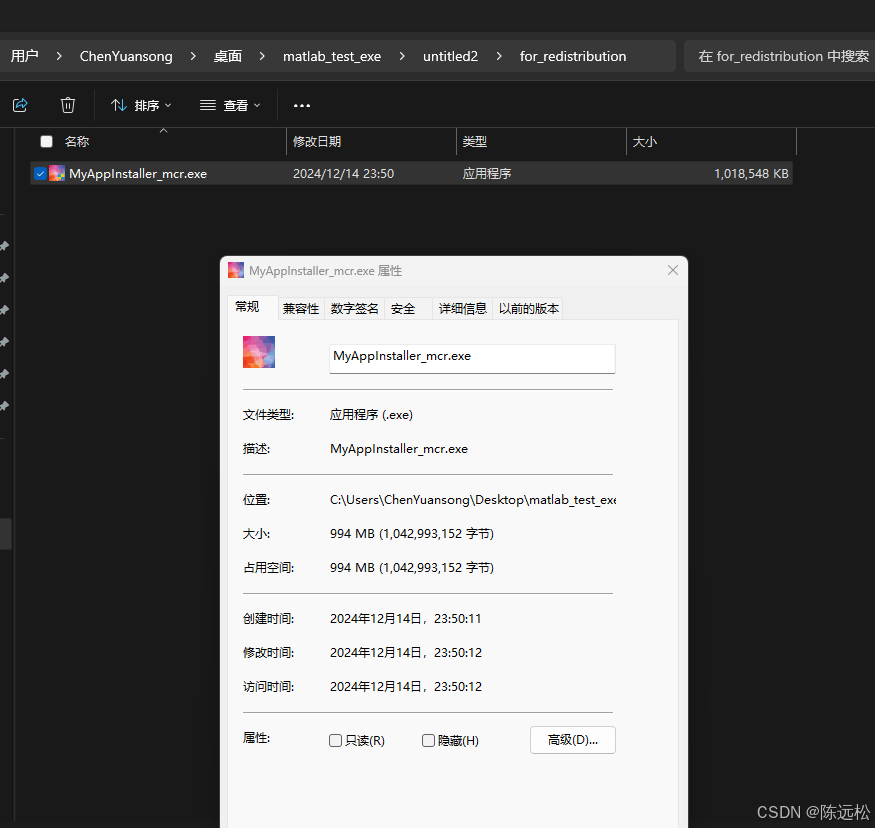

MATLAB生成.exe独立程序过程(常见问题解决方法)(2024.12.14)

本文只记录我执行过程中遇到的关键问题、以及解决方法,不讲诉整个流程。 电脑环境 win11系统 matlab 2024b 版本 整体流程 1.下载matlab运行时库,简写为MCR 2.配置MCR环境 3.打包程序 4.目标机器安装程序 一、下载MCR 下载这个折腾了大半天,大概问题就是…...

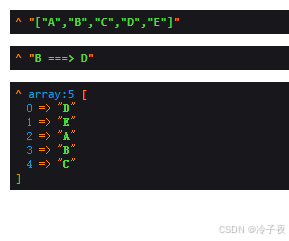

PHP排序算法:数组内有A~E,A移到C或者C移到B后排序,还按原顺序排序,循环

效果 PHP代码 public function demo($params){function moveNext($arr){$length count($arr);$lastElement $arr[$length - 1];for ($i $length - 1; $i > 0; $i--) {$arr[$i] $arr[$i - 1];}$arr[0] $lastElement;return $arr;}function moveAndReplace($array, $from…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

调用支付宝接口响应40004 SYSTEM_ERROR问题排查

在对接支付宝API的时候,遇到了一些问题,记录一下排查过程。 Body:{"datadigital_fincloud_generalsaas_face_certify_initialize_response":{"msg":"Business Failed","code":"40004","sub_msg…...

AI Agent与Agentic AI:原理、应用、挑战与未来展望

文章目录 一、引言二、AI Agent与Agentic AI的兴起2.1 技术契机与生态成熟2.2 Agent的定义与特征2.3 Agent的发展历程 三、AI Agent的核心技术栈解密3.1 感知模块代码示例:使用Python和OpenCV进行图像识别 3.2 认知与决策模块代码示例:使用OpenAI GPT-3进…...

通过Wrangler CLI在worker中创建数据库和表

官方使用文档:Getting started Cloudflare D1 docs 创建数据库 在命令行中执行完成之后,会在本地和远程创建数据库: npx wranglerlatest d1 create prod-d1-tutorial 在cf中就可以看到数据库: 现在,您的Cloudfla…...

8k长序列建模,蛋白质语言模型Prot42仅利用目标蛋白序列即可生成高亲和力结合剂

蛋白质结合剂(如抗体、抑制肽)在疾病诊断、成像分析及靶向药物递送等关键场景中发挥着不可替代的作用。传统上,高特异性蛋白质结合剂的开发高度依赖噬菌体展示、定向进化等实验技术,但这类方法普遍面临资源消耗巨大、研发周期冗长…...

Spring Boot+Neo4j知识图谱实战:3步搭建智能关系网络!

一、引言 在数据驱动的背景下,知识图谱凭借其高效的信息组织能力,正逐步成为各行业应用的关键技术。本文聚焦 Spring Boot与Neo4j图数据库的技术结合,探讨知识图谱开发的实现细节,帮助读者掌握该技术栈在实际项目中的落地方法。 …...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

听写流程自动化实践,轻量级教育辅助

随着智能教育工具的发展,越来越多的传统学习方式正在被数字化、自动化所优化。听写作为语文、英语等学科中重要的基础训练形式,也迎来了更高效的解决方案。 这是一款轻量但功能强大的听写辅助工具。它是基于本地词库与可选在线语音引擎构建,…...