理解神经网络:Brain.js 背后的核心思想

温馨提示

这篇文章篇幅较长,主要是为后续内容做铺垫和说明。如果你觉得文字太多,可以:

- 先收藏,等后面文章遇到不懂的地方再回来查阅。

- 直接跳读,重点关注加粗或高亮的部分。

放心,这种“文字轰炸”不会常有的,哈哈~ 感谢你的耐心阅读!😊

欢迎来到 brain.js 的学习之旅!

无论你是零基础的新手,还是已经有一定编程经验的开发者,这个系列都将为你提供一个系统、全面的学习路径。我们将从最基础的概念开始,逐步深入到实际应用和高级技巧,最终让你能够自信地构建和训练自己的神经网络模型。

以下是我们的学习路线图:

这一系列文章从入门到进阶,涵盖了 brain.js 的核心功能、技术细节以及实际应用场景。不仅适合初学者学习和实践,也为有一定基础的开发者提供了更多扩展和深入的思考方向。接下来,我们进入系列的第一部分:基础篇。

一、什么是神经网络?

1.1 神经网络的定义

神经网络(Neural Network),全称人工神经网络(Artificial Neural Network,ANN),是一种受生物神经系统启发的计算模型。它通过模拟人脑神经元的连接和工作方式,完成数据的处理和预测任务。

- 直观理解:神经网络就像一个会学习的系统。它通过处理输入数据,生成与之对应的输出。例如,输入一张手写数字图片,神经网络会将其分类为 0 到 9 中的某一个数字。

- 核心功能:神经网络擅长模式识别和预测。无论是语音识别、图像分类,还是文本生成,它都展现了强大的适应性和学习能力。

1.2 为什么神经网络如此强大?

传统的算法需要人为设计规则,而神经网络通过训练可以自动学习规则。这使它能够适应各种数据模式和任务场景。总结来说,神经网络是一个“通用函数近似器”,可以从数据中学习规律,并利用这些规律进行推理和预测。

1.3 举例说明:神经网络如何工作?

假设你有一组手写数字图片,神经网络的任务是识别这些数字。它的工作过程如下:

- 接收输入数据:将每张图片转化为像素矩阵,例如一个 28x28 的灰度图片会被展平为一个 784 维的向量。

- 特征提取:通过隐藏层逐步提取图片中的边缘、形状等关键信息。

- 生成输出:根据提取的特征,将图片分类为相应的数字(0 到 9)。

神经网络的强大之处在于它的“学习能力”。它能够从海量数据中提取特征并构建复杂的映射关系。它的核心结构类似于人脑,由大量的“神经元”组成,并通过“权重”连接,形成一个可以自我优化的网络。

二、神经网络的灵感来自大脑

2.1 人脑与人工神经网络的对比

神经网络的概念来源于对人脑结构和工作方式的模拟。人脑是由大约 860亿个神经元 和 数百万亿个突触 组成的复杂网络。它通过这些神经元的连接和协作,完成思维、学习和决策等复杂任务。

人工神经网络(Artificial Neural Network,ANN)通过数学建模,抽象出人脑的部分功能。尽管人工神经网络远不及人脑复杂,但它能够在特定任务中表现得非常出色。

以下是人脑和人工神经网络的一些对比:

| 特性 | 人脑 | 人工神经网络 |

|---|---|---|

| 基本单元 | 神经元(Neuron) | 人工神经元(Node) |

| 信息传递方式 | 电化学信号通过突触传播 | 数值信号通过权重传播 |

| 学习能力 | 通过强化学习调整突触连接强度 | 通过训练调整权重和偏置 |

| 灵活性 | 高度灵活,能处理多任务 | 通常针对特定任务设计,灵活性较低 |

| 能耗 | 高效低耗能 | 能耗高,尤其在大规模训练时 |

2.2 生物神经元的工作原理

生物神经元由以下三个主要部分组成:

- 树突(

Dendrite):接收其他神经元传来的信号。 - 细胞体(

Soma):对接收到的信号进行整合和处理,并决定是否激活神经元。 - 轴突(

Axon):如果神经元被激活,轴突将信号传递给下一个神经元。

信号传播过程:

- 树突接收到多个信号,并传递到细胞体。

- 如果信号强度超过某个阈值,神经元会“激活”,产生动作电位。

- 动作电位通过轴突传播到突触,影响下一个神经元。

2.3 生物神经元的工作原理

人工神经元是对生物神经元的数学抽象模型,它通过以下方式工作:

-

接收输入信号(

Input):每个输入信号代表一个特征值,例如房价预测中的面积或房间数。 -

加权求和(

Weighted Sum):输入信号会根据重要性赋予不同的权重(Weight)。权重值越大,表示信号对最终结果的影响越大。输入信号会根据重要性赋予不同的权重(

Weight)。权重值越大,表示信号对最终结果的影响越大。

z = ∑ i = 1 n w i ⋅ x i + b z = \sum_{i=1}^{n} w_i \cdot x_i + b z=i=1∑nwi⋅xi+b

其中:xi:第i个输入信号wi:对应的权重b:偏置(Bias),用于调整计算结果

-

激活函数(

Activation Function):加权求和结果会通过一个激活函数,决定神经元是否激活,以及激活后的输出值。 -

输出信号(

Output):激活函数的结果被传递到下一层神经元,直到输出层。

2.4 从生物神经元到人工神经元的转化

| 生物神经元部分 | 对应的人工神经元组件 | 功能 |

|---|---|---|

树突(Dendrite) | 输入信号 | 接收外界输入数据,传递到神经元中处理 |

细胞体(Soma) | 加权求和和激活函数 | 处理输入信号,并根据阈值决定是否激活 |

轴突(Axon) | 输出信号 | 将激活后的信号传递给下一层的神经元 |

人工神经元的设计灵感虽然来源于生物神经元,但它的目标是高效计算和任务专用化,而不是完全复制生物神经元的复杂性。通过输入信号、权重、偏置和激活函数的协作,人工神经元能够处理复杂的数据模式并生成输出。

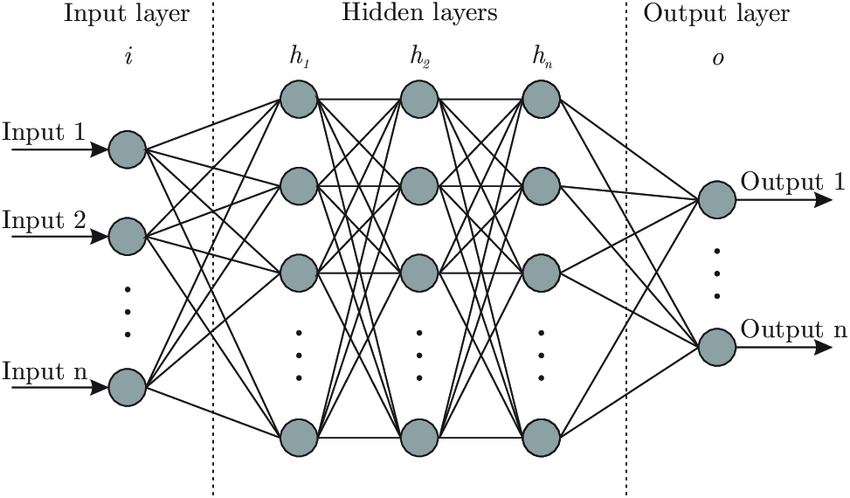

三、人工神经网络的基础结构

人工神经网络由多个神经元按照层级结构排列而成,通常包括以下三个部分:输入层、隐藏层 和 输出层。每一层都有特定的功能,它们协同工作以实现数据处理和任务预测。

3.1 输入层(Input Layer)

作用:输入层是神经网络的起点,用于接收外部数据,并将这些数据传递给网络的下一层。

- 每个输入节点对应一个特征值。例如,在房价预测中,特征可能包括面积、房间数、地理位置等。

- 输入层本身不对数据进行任何处理,只是将数据作为信号传递到隐藏层。

假设我们有以下数据用于预测房价:

- 面积:120 平方米

- 房间数:3

- 距市中心距离:5 公里

这些数据会作为输入信号传递到网络中。

3.2 隐藏层(Hidden Layer)

作用:隐藏层是神经网络的核心计算部分,用于提取数据特征并执行复杂的数学运算。

- 隐藏层节点会接收来自上一层的输入信号,经过权重计算和激活函数处理后,将结果传递给下一层。

- 隐藏层的数量和每层节点数可以根据问题的复杂性调整。

隐藏层的计算过程:

-

对输入信号进行加权求和:

z = ∑ i = 1 n w i ⋅ x i + b z = \sum_{i=1}^{n} w_i \cdot x_i + b z=i=1∑nwi⋅xi+bwi:输入信号的权重xi:输入信号b:偏置,用于调整计算结果

-

应用激活函数:

a = f ( z ) a = f(z) a=f(z)f:激活函数,用于引入非线性,使网络能够学习复杂的模式。

在房价预测中,隐藏层中的一个节点可能专注于“面积”和“房间数”之间的关系,而另一个节点可能关注“距离市中心”和“房价”的关系。通过多层隐藏层的计算,神经网络能够提取到输入数据中的深层次特征。

3.3 输出层(Output Layer)

作用:输出层是神经网络的终点,用于生成最终结果。

- 输出的形式取决于任务类型:

- 分类任务:输出层通常包含多个节点,每个节点表示一个类别的概率。

- 回归任务:输出层通常只有一个节点,表示连续值的预测结果。

在手写数字识别中,输出层有 10 个节点,表示数字 0-9 的概率。例如:输出层结果:[0.1, 0.05, 0.8, 0.05, ...],这里第 3 个节点的值为 0.8,表示神经网络预测输入图片是数字“2”。

在房价预测中,输出层可能直接输出房价,例如 200 万元。

3.4 激活函数(Activation Function)

作用:激活函数是每个节点的“开关”,决定神经元是否被激活,以及如何传递信号到下一层。

- 如果没有激活函数,神经网络只能处理简单的线性关系,无法应对复杂的非线性问题。

- 数学意义:激活函数引入非线性,使神经网络具备学习复杂映射关系的能力。

常见激活函数:

-

Sigmoid:

f ( x ) = 1 1 + e − x f(x) = \frac{1}{1 + e^{-x}} f(x)=1+e−x1

将输出限制在 (0, 1) 范围内,适合二分类任务。 -

ReLU(Rectified Linear Unit):

f ( x ) = max ( 0 , x ) f(x) = \max(0, x) f(x)=max(0,x)

简单高效,广泛用于隐藏层节点。 -

Tanh(双曲正切函数):

f ( x ) = e x − e − x e x + e − x

相关文章:

理解神经网络:Brain.js 背后的核心思想

温馨提示 这篇文章篇幅较长,主要是为后续内容做铺垫和说明。如果你觉得文字太多,可以: 先收藏,等后面文章遇到不懂的地方再回来查阅。直接跳读,重点关注加粗或高亮的部分。放心,这种“文字轰炸”不会常有的,哈哈~ 感谢你的耐心阅读!😊 欢迎来到 brain.js 的学习之旅!…...

【Docker】dockerfile识别当前构建的镜像平台

在编写dockerfile的时候,可能会遇到需要针对不同平台进行不同操作的时候,这需要我们对dockerfile进行针对性修改。 比如opencv的依赖项libjasper-dev在ubuntu18.04上就需要根据不同的平台做不同的处理,关于这个库的安装在另外一篇博客里面有…...

【VM】VirtualBox安装CentOS8虚拟机

阅读本文前,请先根据 VirtualBox软件安装教程 安装VirtualBox虚拟机软件。 1. 下载centos8系统iso镜像 可以去两个地方下载,推荐跟随本文的操作用阿里云的镜像 centos官网:https://www.centos.org/download/阿里云镜像:http://…...

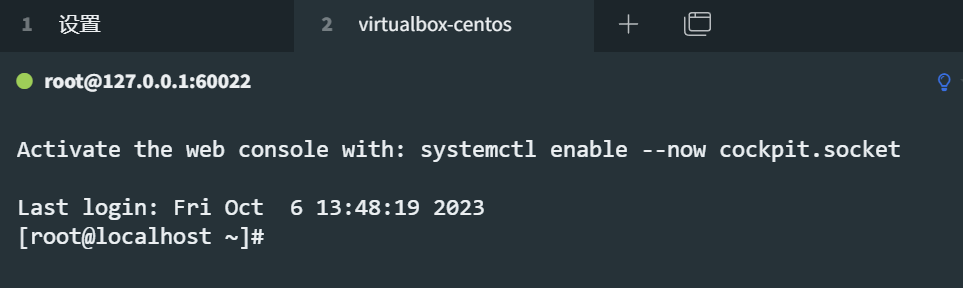

【C++篇】哈希表

目录 一,哈希概念 1.1,直接定址法 1.2,哈希冲突 1.3,负载因子 二,哈希函数 2.1,除法散列法 /除留余数法 2.2,乘法散列法 2.3,全域散列法 三,处理哈希冲突 3.1&…...

Java篇之继承

目录 一. 继承 1. 为什么需要继承 2. 继承的概念 3. 继承的语法 4. 访问父类成员 4.1 子类中访问父类的成员变量 4.2 子类中访问父类的成员方法 5. super关键字 6. super和this关键字 7. 子类构造方法 8. 代码块的执行顺序 9. protected访问修饰限定符 10. 继承方式…...

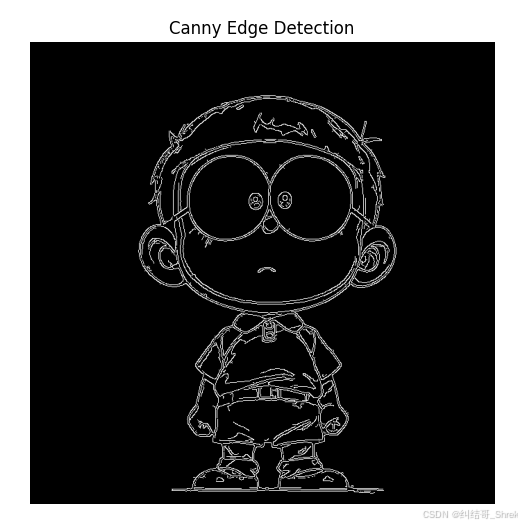

边缘检测算法(candy)

人工智能例子汇总:AI常见的算法和例子-CSDN博客 Canny 边缘检测的步骤 1. 灰度转换 如果输入的是彩色图像,则需要先转换为 灰度图像,因为边缘检测通常在单通道图像上进行。 2. 高斯滤波(Gaussian Blur) 由于边缘…...

设计模式Python版 组合模式

文章目录 前言一、组合模式二、组合模式实现方式三、组合模式示例四、组合模式在Django中的应用 前言 GOF设计模式分三大类: 创建型模式:关注对象的创建过程,包括单例模式、简单工厂模式、工厂方法模式、抽象工厂模式、原型模式和建造者模式…...

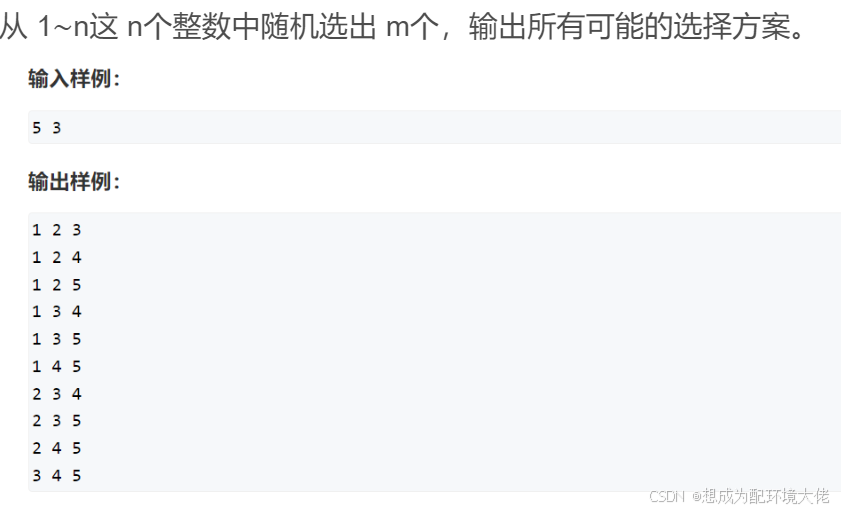

dfs枚举问题

碎碎念:要开始刷算法题备战蓝桥杯了,一切的开头一定是dfs 定义 枚举问题就是咱数学上学到的,从n个数里面选m个数,有三种题型(来自Acwing) 从 1∼n 这 n个整数中随机选取任意多个,输出所有可能的选择方案。 把 1∼n这…...

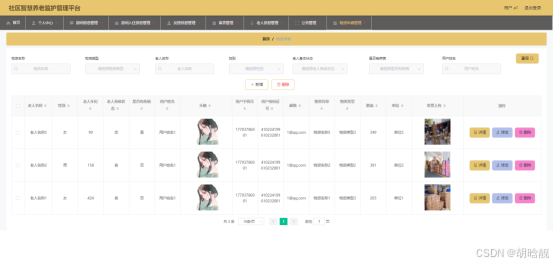

【开源免费】基于SpringBoot+Vue.JS社区智慧养老监护管理平台(JAVA毕业设计)

本文项目编号 T 163 ,文末自助获取源码 \color{red}{T163,文末自助获取源码} T163,文末自助获取源码 目录 一、系统介绍二、数据库设计三、配套教程3.1 启动教程3.2 讲解视频3.3 二次开发教程 四、功能截图五、文案资料5.1 选题背景5.2 国内…...

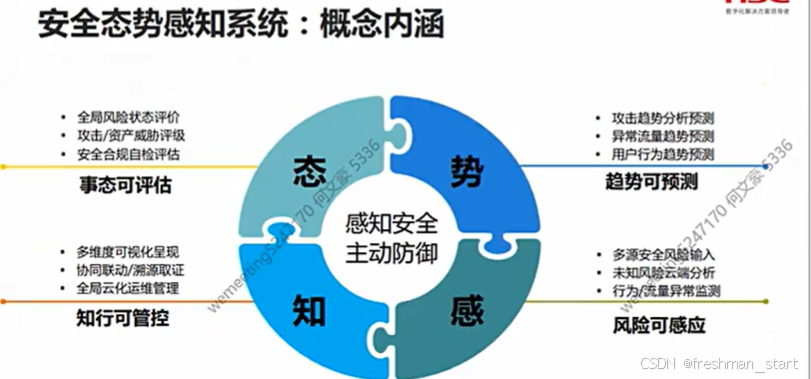

安全防护前置

就业概述 网络安全工程师/安全运维工程师/安全工程师 安全架构师/安全专员/研究院(数学要好) 厂商工程师(售前/售后) 系统集成工程师(所有计算机知识都要会一点) 学习目标 前言 网络安全事件 蠕虫病毒--&…...

高性能消息队列Disruptor

定义一个事件模型 之后创建一个java类来使用这个数据模型。 /* <h1>事件模型工程类,用于生产事件消息</h1> */ no usages public class EventMessageFactory implements EventFactory<EventMessage> { Overridepublic EventMessage newInstance(…...

kamailio中的sctp模块

以下是关于 Kamailio 配置中 enable_sctpno 的详细解释: 1. 参数作用 enable_sctp: 该参数用于控制 Kamailio 是否启用 SCTP(Stream Control Transmission Protocol) 协议支持。 设置为 yes:启用 SCTP,并加…...

)

前端学习-事件解绑,mouseover和mouseenter的区别(二十九)

目录 前言 解绑事件 语法 鼠标经过事件的区别 鼠标经过事件 示例代码 两种注册事件的区别 总结 前言 人道洛阳花似锦,偏我来时不逢春 解绑事件 on事件方式,直接使用null覆盖就可以实现事件的解绑 语法 btn.onclick function(){alert(点击了…...

独立游戏RPG回顾:高成本

刚看了某纪录片, 内容是rpg项目的回顾。也是这个以钱为核心话题的系列的最后一集。 对这期特别有代入感,因为主角是曾经的同事,曾经在某天晚上听过其项目组的争论。 对其这些年的起伏特别的能体会。 主角是制作人,在访谈中透露这…...

10.4 LangChain核心架构揭秘:模块化设计如何重塑大模型应用开发?

LangChain核心架构揭秘:模块化设计如何重塑大模型应用开发? 关键词: LangChain模块化设计、大模型开发框架、LangChain核心概念、AI应用开发、LLM工程化 一、LangChain的模块化设计哲学:从“手工作坊”到“工业化生产” 传统开发痛点: 代码重复:每个项目从零开始编写胶…...

【学习笔记】深度学习网络-正则化方法

作者选择了由 Ian Goodfellow、Yoshua Bengio 和 Aaron Courville 三位大佬撰写的《Deep Learning》(人工智能领域的经典教程,深度学习领域研究生必读教材),开始深度学习领域学习,深入全面的理解深度学习的理论知识。 在之前的文章中介绍了深度学习中用…...

网站快速收录:如何优化网站头部与底部信息?

本文转自:百万收录网 原文链接:https://www.baiwanshoulu.com/46.html 为了加快网站的收录速度,优化网站头部与底部信息是关键一环。以下是一些具体的优化建议: 网站头部信息优化 标题标签(TitleTag)优化…...

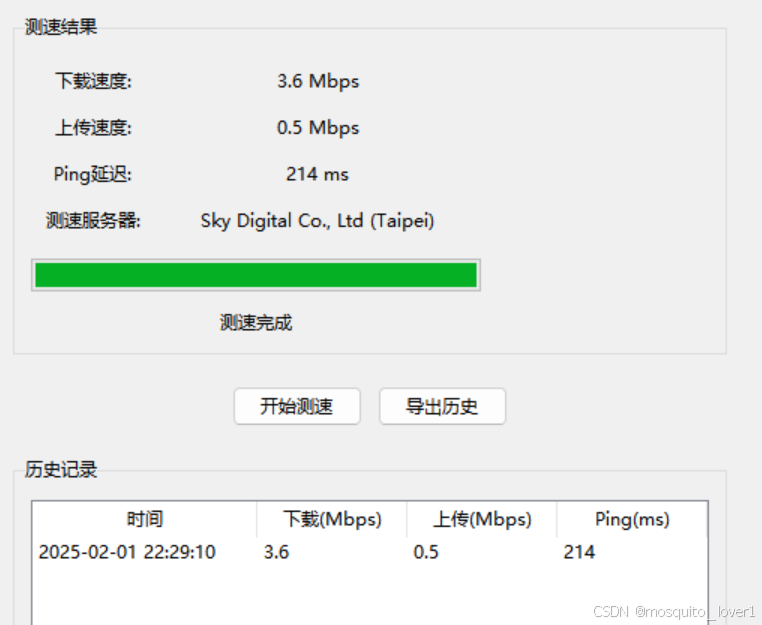

网络测试工具

工具介绍: 这是一个功能完整的网络测速工具,可以测试网络的下载速度、上传速度和延迟。 功能特点: 1. 速度测试 - 下载速度测试 - 上传速度测试 - Ping延迟测试 - 自动选择最佳服务器 2. 实时显示 - 进度条显示测试进度 - 实时显示测试状…...

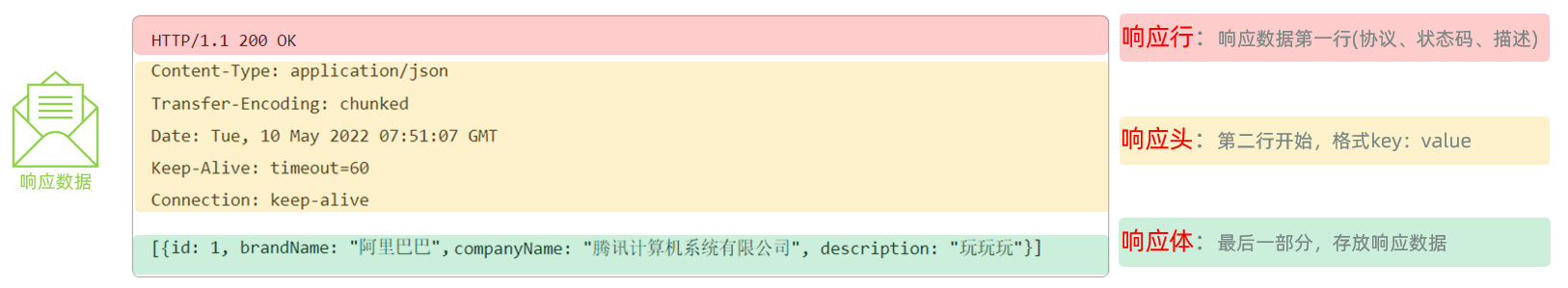

使用HttpClient和HttpRequest发送HTTP请求

项目中经常会用到向第三方系统发送请求来传递数据或者获得信息,一般用的比较多的为HttpClient 和 HttpRequest,这里简要总结一下 HttpClient 和 HttpRequest 的用法 一、HttpClient 1. 发送get请求 public static String get(String url, Map<Stri…...

软件工程概论试题五

一、多选 1.好的软件的基本属性包括()。 A. 效率 B. 可依赖性和信息安全性 C. 可维护性 D.可接受性 正答:ABCD 2.软件工程的三要素是什么()? A. 结构化 B. 工具 C.面向对象 D.数据流! E.方法 F.过程 正答:BEF 3.下面中英文术语对照哪些是正确的、且是属…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

【C语言练习】080. 使用C语言实现简单的数据库操作

080. 使用C语言实现简单的数据库操作 080. 使用C语言实现简单的数据库操作使用原生APIODBC接口第三方库ORM框架文件模拟1. 安装SQLite2. 示例代码:使用SQLite创建数据库、表和插入数据3. 编译和运行4. 示例运行输出:5. 注意事项6. 总结080. 使用C语言实现简单的数据库操作 在…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

python执行测试用例,allure报乱码且未成功生成报告

allure执行测试用例时显示乱码:‘allure’ �����ڲ����ⲿ���Ҳ���ǿ�&am…...

算法笔记2

1.字符串拼接最好用StringBuilder,不用String 2.创建List<>类型的数组并创建内存 List arr[] new ArrayList[26]; Arrays.setAll(arr, i -> new ArrayList<>()); 3.去掉首尾空格...

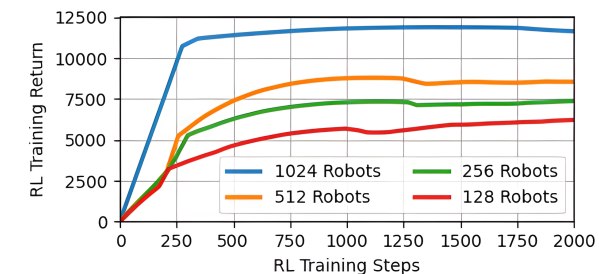

【VLNs篇】07:NavRL—在动态环境中学习安全飞行

项目内容论文标题NavRL: 在动态环境中学习安全飞行 (NavRL: Learning Safe Flight in Dynamic Environments)核心问题解决无人机在包含静态和动态障碍物的复杂环境中进行安全、高效自主导航的挑战,克服传统方法和现有强化学习方法的局限性。核心算法基于近端策略优化…...

4. TypeScript 类型推断与类型组合

一、类型推断 (一) 什么是类型推断 TypeScript 的类型推断会根据变量、函数返回值、对象和数组的赋值和使用方式,自动确定它们的类型。 这一特性减少了显式类型注解的需要,在保持类型安全的同时简化了代码。通过分析上下文和初始值,TypeSc…...

Web后端基础(基础知识)

BS架构:Browser/Server,浏览器/服务器架构模式。客户端只需要浏览器,应用程序的逻辑和数据都存储在服务端。 优点:维护方便缺点:体验一般 CS架构:Client/Server,客户端/服务器架构模式。需要单独…...

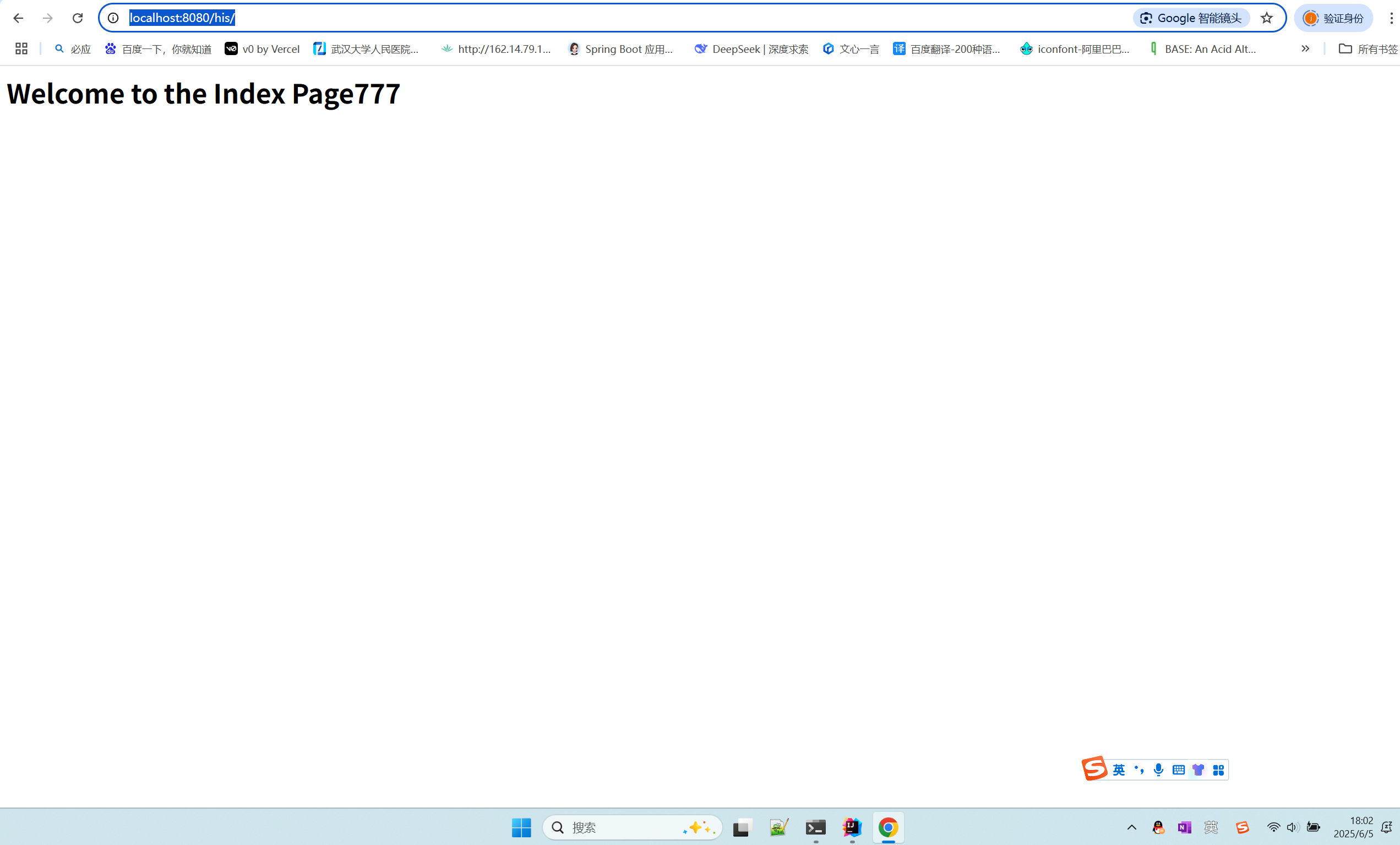

在 Spring Boot 中使用 JSP

jsp? 好多年没用了。重新整一下 还费了点时间,记录一下。 项目结构: pom: <?xml version"1.0" encoding"UTF-8"?> <project xmlns"http://maven.apache.org/POM/4.0.0" xmlns:xsi"http://ww…...

spring Security对RBAC及其ABAC的支持使用

RBAC (基于角色的访问控制) RBAC (Role-Based Access Control) 是 Spring Security 中最常用的权限模型,它将权限分配给角色,再将角色分配给用户。 RBAC 核心实现 1. 数据库设计 users roles permissions ------- ------…...