网络安全讲座之一:网络安全的重要性

媒体经常报道一些有关网络安全威胁的令人震惊的事件,针对目前流行的Netscape Navigator 和微软的IE浏览器程序对于复杂精密攻击(目标是摧毁电子商务服务器)存在的一些安全问题,因此计算机和网络管理员以及用户都必须应付不断复杂的安全环境。黑客和计算机病毒都是普遍的威胁,以至于某个具体的日期都与一个特别的安全问题相关。主要的在线电子商务都被证明是易受攻击的。例如,e-bay和Amazon.com都是恶性攻击的受害者。攻击事件本身,例如1988年的Robert Moms Internet Worm (蠕虫)都变得具有传奇色彩。

Internet对于任何一个具有网络连接和ISP帐号的人都是开放的,事实上它本身被设计成了一个开放的网络。因此它本身并没有多少内置的能力使信息安全,从一个安全的角度看,Internet 是天生不安全的。然而,商界和个人现在都想在Internet上应用一些安全的原则,在Internet发明人当初没有意识到的方式下有效的使用它。对于Internet 用户一个新的挑战是如何在允许经授权的人在使用它的同时保护敏感信息。

安全是什么?

简单的说在网络环境里的安全指的是一种能够识别和消除不安全因素的能力。安全的一般性定义也必须解决保护公司财产的需要,包括信息和物理设备(例如计算机本身)。安全的想法也涉及到适宜性和从属性概念。负责安全的任何一个人都必须决定谁在具体的设备上进行合适的操作,以及什么时候。当涉及到公司安全的时候什么是适宜的在公司与公司之间是不同的,但是任何一个具有网络的公司都必须具有一个解决适宜性、从属性和物理安全问题的安全策略。

这节课将讨论与Internet 有关的安全问题,伴随着现代的、先进的复杂技术例如局域网(LAN)和广域网(WAN)、Internet网以及×××。安全的想法和实际操作已经变得比简单巡逻网络边界更加复杂。对于网络来说一个人可以定义安全为一个持续的过程,在这个过程中管理员将确保信息仅仅被授权的用户所共享。

本节课结束时,你将熟悉那些被你公司认为适宜的,用来建立和限制行为的过程和技术。你将集中精神在有关将你公司与互联网相连接的安全的问题上。Internet连接对于陌生用户连接到外露的资源上极为容易。你必须确保它们只能访问那些你想让他们访问的内容,这节课将学习一些控制用户和黑客访问,如何对事件做出反应,以及当有人规避那些控制时如何使损害最小化的方法。

建立有效的安全矩阵

尽管一个安全系统的成分和构造在公司之间是不同的,但某些特征是一致的,一个可行的安全矩阵是高度安全的和容易使用的,它实际上也需要一个合情合理的开销。一个安全矩阵由单个操作系统安全特征、日志服务和其他的装备包括防火墙,入侵检测系统,审查方案构成。

一个安全矩阵是灵活的可发展的,拥有很高级的预警和报告功能,表1-1概括了一个有效的安全矩阵系统最主要的几个方面。

描述

允许访问控制

通过只允许合法用户访问来达到你的目的

最大扩展通信的功能同时最小化黑客访问的可能性

当黑客已经访问到你的资源时尽可能地减小破坏性

容易使用

如果一个安全系统很难使用,员工可能会想办法绕开它

合理的花费

你不仅要考虑初始的花费还要考虑以后升级所需要的费用,你还要考虑用于管理所要花的费用;需要多少员工,达到什么样的水平来成功的实施和维护系统。

灵活性和伸缩性

你的系统要能让你的公司按其想法做一些商业上的事情你的系统要随着公司的增长而加强

优秀的警报和报告

当一个安全破坏发生时,系统要能快速地通知管理员足够详细的内容

要配置系统尽可能正确地对你发出警告。可以通过Email,计算机屏幕,pager等等来发出通知。

安全机制

根据ISO提出的,安全机制是一种技术,一些软件或实施一个或更多安全服务的过程。

ISO把机制分成特殊的和普遍的。一个特殊的安全机制是在同一时间只对一种安全服务上实施一种技术或软件。加密就是特殊安全机制的一个例子。尽管你可以通过使用加密来保证数据的保密性,数据的完整性和不可否定性,但实施在每种服务时你需要不同的加密技术。一般的安全机制都列出了在同时实施一个或多个安全服务的执行过程。特殊安全机制和一般安全机制不同的另一个要素是一般安全机制不能应用到OSI参考模型的任一层上。普通的机制包括:

· 信任的功能性:指任何加强现有机制的执行过程。例如,当你升级你的TCP/IP堆栈或运行一些软件来加强你的Novell,NT,UNIX系统认证功能时,你使用的就是普遍的机制。

· 事件检测:检查和报告本地或远程发生的事件

· 审计跟踪:任何机制都允许你监视和记录你网络上的活动

· 安全恢复:对一些事件作出反应,包括对于已知漏洞创建短期和长期的解决方案,还包括对受危害系统的修复。

额外的安全标准

除了ISO 7498-2还存在一些其它政府和工业标准。主要包括

· British Standard 7799:概括了特殊的“控制”,如系统访问控制和安全策略的使用以及物理安全措施。目的为了帮助管理者和IT专家建立程序来保持信息的安全性。

· 公共标准

· 桔皮书(美国)

桔皮书

为了标准化安全的级别,美国政府发表了一系列的标准来定义一般安全的级别。这些标准发表在一系列的书上通常叫做“彩虹系列”,因为每本书的封面的颜色都是不同的。由为重要的是桔皮书。它定义了一系列的标准,从D级别开始(最低的级别)一直到A1(最安全)级。

相关文章:

网络安全讲座之一:网络安全的重要性

第一讲内容主要对于安全的发展以及其重要性作了简明的阐述,并介绍了一些国内外知名的网络安全相关网站,并对于如何建立有效的安全策略给出了很好的建议,并让大家了解几种安全标准。 媒体经常报道一些有关网络安全威胁的令人震惊的事件&am…...

iOS主要知识点梳理回顾-3-运行时消息机制

运行时(runtime) 运行时是OC的重要特性,也是OC动态性的根本支撑。动态,如果利用好了,扩展性就很强。当然了,OC的动态性只能算是一个一般水平。与swift、java这种强类型校验的语言相比,OC动态性很…...

深度学习中的Checkpoint是什么?

诸神缄默不语-个人CSDN博文目录 文章目录 引言1. 什么是Checkpoint?2. 为什么需要Checkpoint?3. 如何使用Checkpoint?3.1 TensorFlow 中的 Checkpoint3.2 PyTorch 中的 Checkpoint3.3 transformers中的Checkpoint 4. 在 NLP 任务中的应用5. 总…...

STM32开发笔记,编译与烧录

1. Keil开发环境 【Project】》【Manager】》【Pack Installer】选择相应的芯片,Unpack安装。 2. 编译 3. 烧录 烧录时,Boot0 为 1,Boot1 为 0。烧录后启动,Boot0 为 0 ,Boot 1 为 0。 3.1 ST-LINK烧录 测试连接&a…...

【CXX-Qt】1 CXX-Qt入门

与其他Qt-Rust绑定相比,CXX-Qt的目标不仅仅是将Qt功能暴露给Rust,而是完全将Rust集成到Qt生态系统中。我们将通过一个最小示例,展示如何使用CXX-Qt在Rust中创建自己的QObject,并将其与基于QML的小型GUI集成。 一、阅读前准备知识…...

JS宏进阶:XMLHttpRequest对象

一、概述 XMLHttpRequest简称XHR,它是一个可以在JavaScript中使用的对象,用于在后台与服务器交换数据,实现页面的局部更新,而无需重新加载整个页面,也是Ajax(Asynchronous JavaScript and XML)…...

物联网智能语音控制灯光系统设计与实现

背景 随着物联网技术的蓬勃发展,智能家居逐渐成为现代生活的一部分。在众多智能家居应用中,智能灯光控制系统尤为重要。通过语音控制和自动调节灯光,用户可以更便捷地操作家中的照明设备,提高生活的舒适度与便利性。本文将介绍一…...

hyperf知识问题汇总

1、简单说下 hyperf(什么是 hyperf) 答:hyperf 是一个依赖swoole扩展的 php 开源开发框架,它由黄朝辉团队设计创建维护,具备简洁而强大的组件和超强的并发性能,而且还支持微服务架构,例如&…...

制药行业 BI 可视化数据分析方案

一、行业背景 随着医药行业数字化转型的深入,企业积累了海量的数据,包括销售数据、生产数据、研发数据、市场数据等。如何利用这些数据,挖掘其价值,为企业决策提供支持,成为医药企业面临的重大挑战。在当今竞争激烈的…...

【SVN基础】

软件:ToritoiseSVN 代码版本回退:回退到上一个版本 问题:SVN版本已经提交了版本1和版本2,现在发现不需要版本2的内容,需要回退到版本1然后继续开发。 如图SVN版本已经提交到了107版本,那么本地仓库也已经…...

多项式插值(数值计算方法)Matlab实现

多项式插值(数值计算方法)Matlab实现 一. 原理介绍二. 程序设计1. 构建矩阵2. 求解矩阵方程3. 作出多项式函数4. 绘制插值曲线5. 完整代码 三. 图例 一. 原理介绍 关于插值的定义及基本原理可以参照如下索引 插值原理(数值计算方法ÿ…...

[AI]Mac本地部署Deepseek R1模型 — — 保姆级教程

[AI]Mac本地部署DeepSeek R1模型 — — 保姆级教程 DeepSeek R1是中国AI初创公司深度求索(DeepSeek)推出大模型DeepSeek-R1。 作为一款开源模型,R1在数学、代码、自然语言推理等任务上的性能能够比肩OpenAI o1模型正式版,并采用MI…...

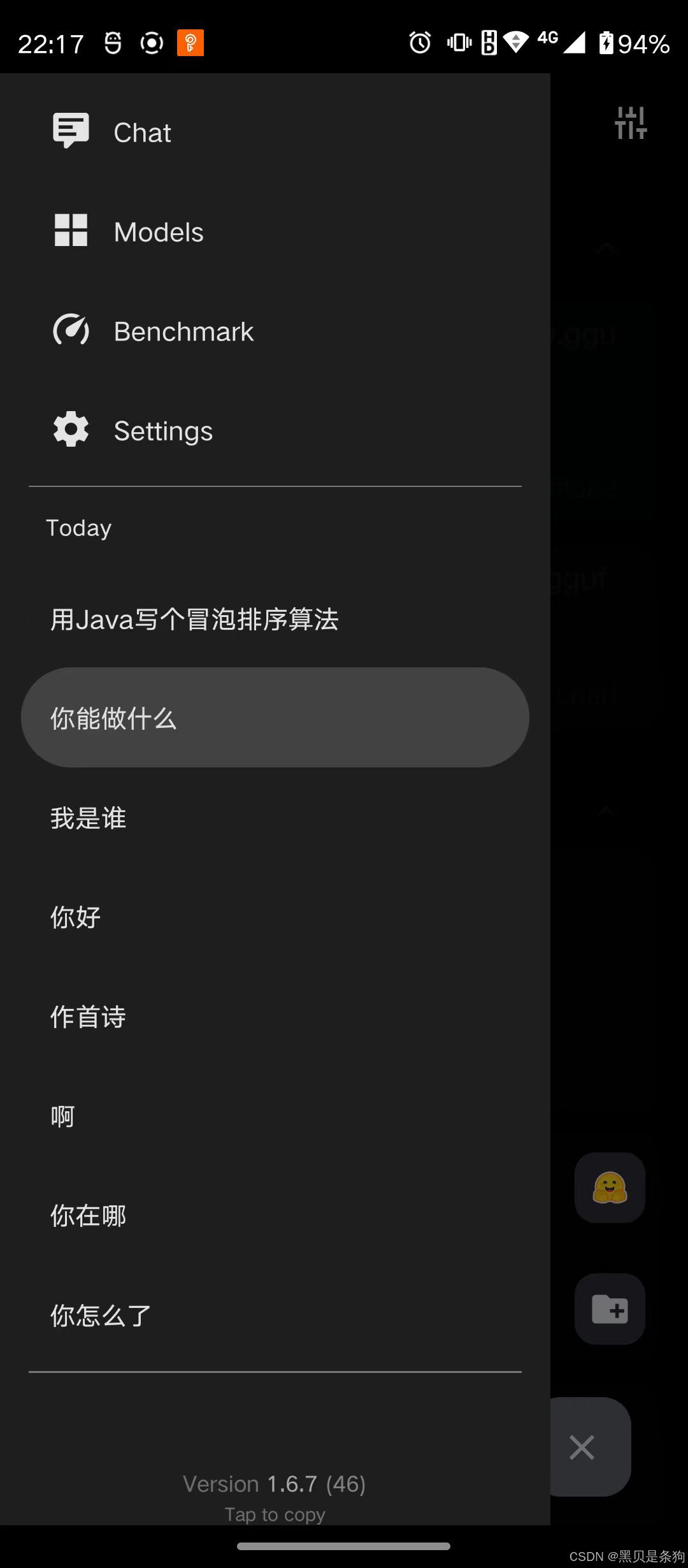

android手机本地部署deepseek1.5B

手机本地部署大模型需要一个开源软件 Release Release v1.6.7 a-ghorbani/pocketpal-ai GitHub 下载release版本apk 它也支持ios,并且是开源的,你可以编译修改它 安装完后是这样的 可以下载推荐的模型,也可以在pc上下载好,然后copy到手机里 点 + 号加载本地模型...

理解UML中的四种关系:依赖、关联、泛化和实现

在软件工程中,统一建模语言(UML)是一种广泛使用的工具,用于可视化、设计、构造和文档化软件系统。UML提供了多种图表类型,如类图、用例图、序列图等,帮助开发者和设计师更好地理解系统的结构和行为。在UML中…...

机器学习 - 词袋模型(Bag of Words)实现文本情感分类的详细示例

为了简单直观的理解模型训练,我这里搜集了两个简单的实现文本情感分类的例子,第一个例子基于朴素贝叶斯分类器,第二个例子基于逻辑回归,通过这两个例子,掌握词袋模型(Bag of Words)实现文本情感…...

Kimi k1.5: Scaling Reinforcement Learning with LLMs

TL;DR 2025 年 kimi 发表的 k1.5 模型技术报告,和 DeepSeek R1 同一天发布,虽然精度上和 R1 有微小差距,但是文章提出的 RL 路线也有很强的参考意义 Paper name Kimi k1.5: Scaling Reinforcement Learning with LLMs Paper Reading Note…...

如何评估云原生GenAI应用开发中的安全风险(下)

以上就是如何评估云原生GenAI应用开发中的安全风险系列中的上篇内容,在本篇中我们介绍了在云原生AI应用开发中不同层级的风险,并了解了如何定义AI系统的风险。在本系列下篇中我们会继续探索我们为我们的云原生AI应用评估风险的背景和意义,并且…...

ASP.NET Core程序的部署

发布 不能直接把bin/Debug部署到生产环境的服务器上,性能低。应该创建网站的发布版,用【发布】功能。两种部署模式:“框架依赖”和“独立”。独立模式选择目标操作系统和CPU类型。Windows、Linux、iOS;关于龙芯。 网站的运行 在…...

《深度LSTM vs 普通LSTM:训练与效果的深度剖析》

在深度学习领域,长短期记忆网络(LSTM)以其出色的处理序列数据能力而备受瞩目。而深度LSTM作为LSTM的扩展形式,与普通LSTM在训练和效果上存在着一些显著的不同。 训练方面 参数数量与计算量:普通LSTM通常只有一层或较少…...

Spring依赖注入方式

写在前面:大家好!我是晴空๓。如果博客中有不足或者的错误的地方欢迎在评论区或者私信我指正,感谢大家的不吝赐教。我的唯一博客更新地址是:https://ac-fun.blog.csdn.net/。非常感谢大家的支持。一起加油,冲鸭&#x…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

多模态商品数据接口:融合图像、语音与文字的下一代商品详情体验

一、多模态商品数据接口的技术架构 (一)多模态数据融合引擎 跨模态语义对齐 通过Transformer架构实现图像、语音、文字的语义关联。例如,当用户上传一张“蓝色连衣裙”的图片时,接口可自动提取图像中的颜色(RGB值&…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...

DeepSeek 技术赋能无人农场协同作业:用 AI 重构农田管理 “神经网”

目录 一、引言二、DeepSeek 技术大揭秘2.1 核心架构解析2.2 关键技术剖析 三、智能农业无人农场协同作业现状3.1 发展现状概述3.2 协同作业模式介绍 四、DeepSeek 的 “农场奇妙游”4.1 数据处理与分析4.2 作物生长监测与预测4.3 病虫害防治4.4 农机协同作业调度 五、实际案例大…...

mac 安装homebrew (nvm 及git)

mac 安装nvm 及git 万恶之源 mac 安装这些东西离不开Xcode。及homebrew 一、先说安装git步骤 通用: 方法一:使用 Homebrew 安装 Git(推荐) 步骤如下:打开终端(Terminal.app) 1.安装 Homebrew…...

PostgreSQL——环境搭建

一、Linux # 安装 PostgreSQL 15 仓库 sudo dnf install -y https://download.postgresql.org/pub/repos/yum/reporpms/EL-$(rpm -E %{rhel})-x86_64/pgdg-redhat-repo-latest.noarch.rpm# 安装之前先确认是否已经存在PostgreSQL rpm -qa | grep postgres# 如果存在࿰…...