勒索病毒是什么?如何防勒索病毒

勒索病毒并不是某一个病毒,而是一类病毒的统称,主要以邮件、程序、木马、网页挂马的形式进行传播,利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。

已知最早的勒索软件出现于 1989 年,名为“艾滋病信息木马”(Trojan/DOS.AidsInfo,亦称“PC Cyborg木马”),其作者为 Joseph Popp。早期的勒索病毒主要通过钓鱼邮件,挂马,社交网络方式传播,使用转账等方式支付赎金,其攻击范畴和持续攻击能力相对有限,相对容易追查。2006 年出现的 Redplus 勒索木马(Trojan/Win32.Pluder),是国内首个勒索软件。2013下半年开始,是现代勒索病毒正式成型的时期。勒索病毒使用AES和RSA对特定文件类型进行加密,使破解几乎不可能。同时要求用户使用虚拟货币支付,以防其交易过程被跟踪。这个时期典型的勒索病毒有CryptoLocker,CTBLocker等。自2016年开始,WannaCry勒索蠕虫病毒大爆发,且目的不在于勒索钱财,而是制造影响全球的大规模破坏行动。

戏剧性的是,在此阶段,勒索病毒已呈现产业化、家族化持续运营状态。

自2018年开始,勒索木马技术日益成熟,已将攻击目标从最初的大面积撒网无差别攻击,转向精准攻击高价值目标。比如直接攻击医疗行业,企事业单位、政府机关服务器,包括制造业在内的传统企业面临着日益严峻的安全形势。

勒索病毒工作原理

勒索病毒文件一旦进入被攻击者本地,就会自动运行,同时删除勒病毒母体,以躲避查杀、分析和追踪(变异速度快,对常规的杀毒软件都具有免疫性)。接下来利用权限连接黑客的服务器,上传本机信息并下载加密私钥与公钥,利用私钥和公钥对文件进行加密(先使用 AES-128 加密算法把电脑上的重要文件加密,得到一个密钥;再使用 RSA-2048 的加密算法把这个密钥进行非对称加密。)。除了病毒开发者本人,其他人是几乎不可能解密。如果想使用计算机暴力破解,根据目前的计算能力,几十年都算不出来。如果能算出来,也仅仅是解开了一个文件。(当然,理论上来说,也可以尝试破解被 RSA-2048 算法加密的总密钥,至于破解所需要的时间,恐怕地球撑不到那个时候。)加密完成后,还会锁定屏幕,修改壁纸,在桌面等显眼的位置生成勒索提示文件,指导用户去缴纳赎金。

值得一提的是,有的勒索方式索要赎金是比特币,如果你不会交易流程,可能会遭到勒索者的二次嘲讽:自己上网查!( Ĭ ^ Ĭ )

以下为APT沙箱分析到勒索病毒样本载体的主要行为:

1、调用加密算法库;

2、通过脚本文件进行Http请求;

3、通过脚本文件下载文件;

4、读取远程服务器文件;

5、通过wscript执行文件;

6、收集计算机信息;

7、遍历文件。

该样本主要特点是通过自身的解密函数解密回连服务器地址,通过HTTP GET 请求访问加密数据,保存加密数据到TEMP目录,然后通过解密函数解密出数据保存为DLL,然后再运行DLL (即勒索者主体)。该DLL样本才是导致对数据加密的关键主体,且该主体通过调用系统文件生成密钥,进而实现对指定类型的文件进行加密,即无需联网下载密钥即可实现对文件加密。同时,在沙箱分析过程中发现了该样本大量的反调试行为,用于对抗调试器的分析,增加了调试和分析的难度。

如何防勒索病毒?

青铜段位

不要打开陌生人或来历不明的邮件,防勒索病毒通过邮件的攻击;

需要的软件从正规(官网)途径下载;

升级杀毒软件到最新版本,阻止已存在的病毒样本攻击;

Win7、Win 8.1、Win 10用户,尽快安装微软MS17-010的官方补丁;

定期异地备份计算机中重要的数据和文件,万一中病毒可以进行恢复;

定期进行安全培训,日常安全管理可参考“三不三要”(三不:不上钩、不打开、不点击。三要:要备份、要确认、要更新)思路。

钻石段位

1. 物理,网络隔离染毒机器;

2. 对于内网其他未中毒电脑,排查系统安全隐患:

a)系统和软件是否存在漏洞

b)是否开启了共享及风险服务或端口,如135、137、139、445、3389

c)只允许办公电脑,访问专门的文件服务器。使用FTP,替代文件夹共享。

d)检查机器ipc空连接及默认共享是否开启

e)检查是否使用了统一登录密码或者弱密码

3. 尽量不要点击office宏运行提示,避免来自office组件的病毒感染;

4. 尽量不要双击打开.js、.vbs等后缀名文件;

5. 事后处理

在无法直接获得安全专业人员支持的情况下,可考虑如下措施:

通过管家勒索病毒搜索引擎搜索,获取病毒相关信息。搜索引擎地址(勒索病毒拦截|文件恢复_文档守护者保护文档安全 - 腾讯电脑管家

若支持解密,可直接点击下载工具对文件进行解密

王者段位

在如何防勒索病毒这个话题中,人们常规的防御思维综上所述。虽然没什么毛病,但怎么看都像是“坐以待毙”,被动挨打。不过也无可厚非,毕竟见招拆招是惯性思维。

正确的防勒索病毒手段,一定是以不变应万变。

举个栗子:

农场主养了一群羊,毛发油亮,膘肥体壮,卖相极好,农场主甚是欣慰。

有一天农场主发现少了几只羊,还发现了狼的踪迹,便明白了有狼偷羊。

农场主跟踪狼的踪迹,设置陷阱,日夜监督,身心俱疲,但还是没有捉到狼,羊的数量还在减少。

最后,农场主把茅草的羊圈换成了花岗岩羊圈,羊再也没少过,农场主也再也不用去寻找狼。

主机加固的概念便是如此。

所以如何防勒索病毒,主机加固的思路才是良策。

主机加固的核心要点:

系统加固

将调试好的系统锁定,变成可信系统。

在可信系统下,非法程序、脚本都无法运行。而且不会影响数据进出。

即使系统有漏洞,甚至管理员权限丢失,这个可信系统都是安全的。

程序加固

采用可信签名方式对可执行程序、脚本的启动进行实时的hash值校验,校验不通过

拒绝启动,并且可信程序无法被伪装。

文件加固

保护指定类型的文件不被篡改。

磁盘加密

创建安全沙盒,该沙盒对外隔离,对沙盒内的数据进行加密,确保数据只能在授权管理有效前提下,才能被解密。如果没有授权,即使管理员也无法拷贝使用这些数据,即使系统克隆也无效。

数据库加固

第一层:数据库文件禁止陌生程序访问和篡改。确保数据库文件级安全。

第二层:数据库端口访问可信过滤,只允许业务程序进行数据库端口通信连接,在连

接字符串的IP+端口+账号密码中,追加进程身份识别。

第三层:数据库连接SQL文进行智能过滤,防止关键数据被检索和访问,防止数据库

内数据被非法访问,防止数据库表单的危险操作行为。

很多问题换一种思维可能就迎刃而解。如何防勒索病毒,显然用主机加固的策略更佳。至于主机加固产品如何选型,各位仁者见仁智者见智吧。个人推荐MCK主机加固。这个产品所属公司在数据安全领域可是老前辈了,而且他们的另一个产品SDC沙盒在源代码安全领域是很能打的。

相关文章:

勒索病毒是什么?如何防勒索病毒

勒索病毒并不是某一个病毒,而是一类病毒的统称,主要以邮件、程序、木马、网页挂马的形式进行传播,利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。 已知最早的勒索软件出现于 …...

SpringBoot+VUE+Axios 【链接超时】 后端正常返回结果,前端却出现错误无法接收数据

一、错误原因及解决思路 错误提示表明前端发送的请求在默认的 2500ms 超时时间内没有得到服务器的响应,导致请求失败。尝试以下方法来解决这个问题: 增加请求超时时间:可以通过配置 Axios 请求对象的 timeout 属性来增加请求的超时时间&…...

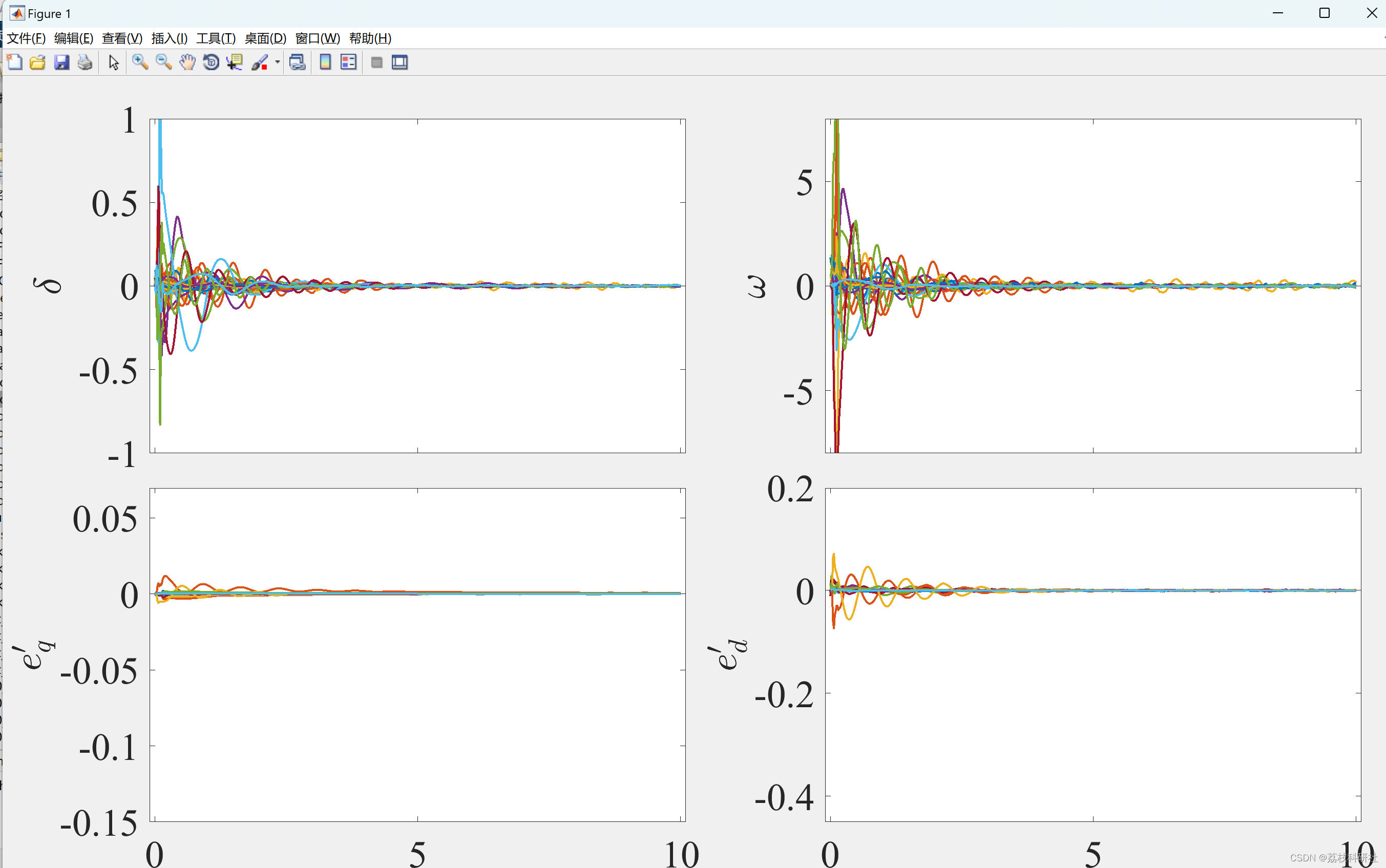

【状态估计】基于增强数值稳定性的无迹卡尔曼滤波多机电力系统动态状态估计(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…...

快速排序的简单理解

详细描述 快速排序通过一趟排序将待排序列分割成独立的两部分,其中一部分序列的关键字均比另一部分序列的关键字小,则可分别对这两部分序列继续进行排序,以达到整个序列有序的目的。 快速排序详细的执行步骤如下: 从序列中挑出…...

短视频多平台发布软件功能详解

随着移动互联网的普及和短视频的兴起,短视频发布软件越来越受到人们的关注。短视频发布软件除了常规的短视频发布功能,还拥有智能创作、帐号绑定、短视频一键发布、视频任务管理和数据统计等一系列实用功能。下面我们将分步骤详细介绍一下这些功能。 …...

谷歌人机验证Google reCAPTCHA

reCAPTCHA是Google公司推出的一项验证服务,使用十分方便快捷,在国外许多网站上均有使用。它与许多其他的人机验证方式不同,它极少需要用户进行各种识图验证。 它的使用方式如下如所示,只需勾选复选框即可通过人机验证。 虽然简单…...

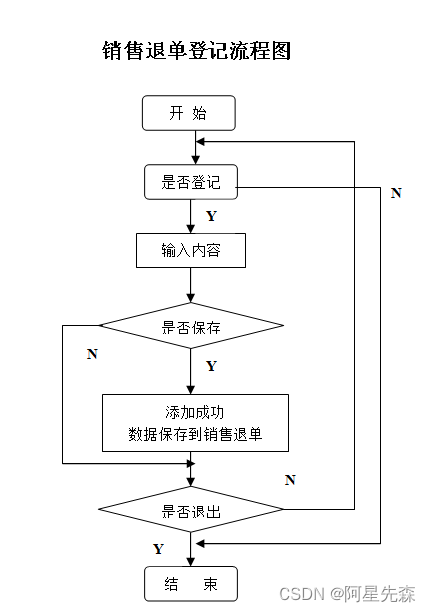

VB+ACCESS电脑销售系统的设计与实现

为了使此系统简单易学易用、功能强大、软件费用支出低、见效快等特点,我们选择Visual Basic6.0开发此系统。Visual Basic6.0起代码有效率以达到Visual c的水平。在面向对象程序设计方面,Visual Basic6.0全面支持面向对你程序设计包括数据抽象、封装、对象…...

嵌入式开发:硬件和软件越来越接近

从前,硬件和软件工程师大多生活在自己的世界里。硬件团队设计了芯片,调试了从铸造厂返回的第一批样本,让软件团队测试他们的代码。随着虚拟平台和其他可执行模型变得越来越普遍,软件团队可以在芯片制造之前开始,有时甚…...

亲测:腾讯云轻量应用服务器性能如何?

腾讯云轻量应用服务器性能评测,轻量服务器CPU主频、处理器型号、公网带宽、月流量、Ping值测速、磁盘IO读写及使用限制,轻量应用服务器CPU内存性能和标准型云服务器CVM处于同一水准,所以大家不要担心轻量应用服务器的性能,腾讯云百…...

编程语言,TIOBE 4 月榜单:黑马出现了

TIOBE 4 月榜单已经发布了,一起来看看这个月编程语言排行榜有什么变化吧! C 发展依旧迅猛 在本月榜单中,TOP 20 的变动不大,Python、C、Java 、 C 和C#依然占据前五。甚至排名顺序都和上个月一样没有变动。 同时,Rus…...

基于DSP+FPGA的机载雷达伺服控制系统(二)电源仿真

板级电源分配网络的分析与仿真在硬件电路设计中,电源系统的设计是关键步骤之一,良好的电源系统为电路板 上各种信号的传输提供了保障。本章将研究电源完整性的相关问题,并提出一系列改 进电源质量的措施。 3.1 电源完整性 电源完整性…...

SpringBoot整合Redis、以及缓存穿透、缓存雪崩、缓存击穿的理解分布式情况下如何添加分布式锁 【续篇】

文章目录前言1、分布式情况下如何加锁2、具体实现过程3、测试3.1 一个服务按照多个端口同时启动3.2 使用jmeter进行压测前言 上一篇实现了单体应用下如何上锁,这一篇主要说明如何在分布式场景下上锁 上一篇地址:加锁 1、分布式情况下如何加锁 需要注意的点是: 在上锁和释放…...

优漫动游告诉你:平面设计适合你吗?

优漫动游告诉你:平面设计适合你吗? 什么样的同学可以适应平面设计这份工作呢? 略微有美术基础,当然功底越深越加分。 2.对色彩、形状、结构有一定的接纳力。 3.对图案、人像、字体等因素有审美辨别的能力…...

在Vue中,为什么从 props 中解构变量之后再watch它,无法检测到它的变化?

例如下面这段代码,msg无法被watch import { watch } from vue;export default {props: {msg: String},setup(props) {// 从 props 中解构 msgconst { msg } props;watch(() > msg,(newVal, oldVal) > {console.log(newVal, newVal);console.log(oldVal, old…...

[源码解析]socket系统调用上

文章目录socket函数API内核源码sock_createinet_createsock_allocsock_map_fd相关数据结构本文将以socket函数为例,分析它在Linux5.12.10内核中的实现,先观此图,宏观上把握它在内核中的函数调用关系:socket函数API socket 函数原…...

Jenkins部署与自动化构建

Jenkins笔记 文章目录Jenkins笔记[toc]一、安装Jenkinsdocker 安装 JenkinsJava启动war包直接安装二、配置mavenGit自动构建jar包三、自动化发布到测试服务器运行超时机制数据流重定向编写清理Shell脚本四、构建触发器1. 生成API token2. Jenkins项目配置触发器3. 远程Git仓库配…...

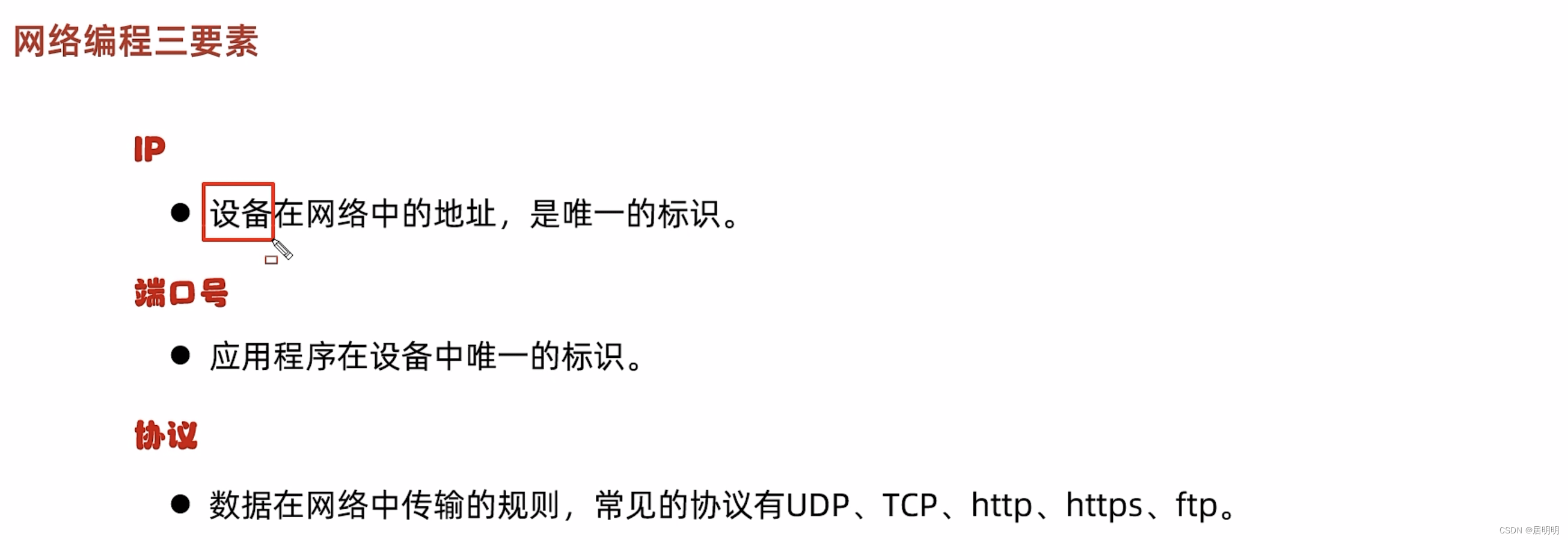

网络编程三要素

网络编程三要素 IP、端口号、协议 三要素分别代表什么 ip:设备在网络中的地址,是唯一的标识 端口号:应用程序在设备中的唯一标识 协议:数据在网络中传输的规则 常见的协议有UDP、TCP、http、https、ftp ip:IPv4和…...

如何编写一个自己的web前端脚手架

脚手架简介 脚手架是创建前端项目的命令行工具,集成了常用的功能和配置,方便我们快速搭建项目,目前网络上也有很多可供选择的脚手架。 一个"简单脚手架"的构成其实非常少,即 代码模板 命令行工具。其中代码模板是脚手…...

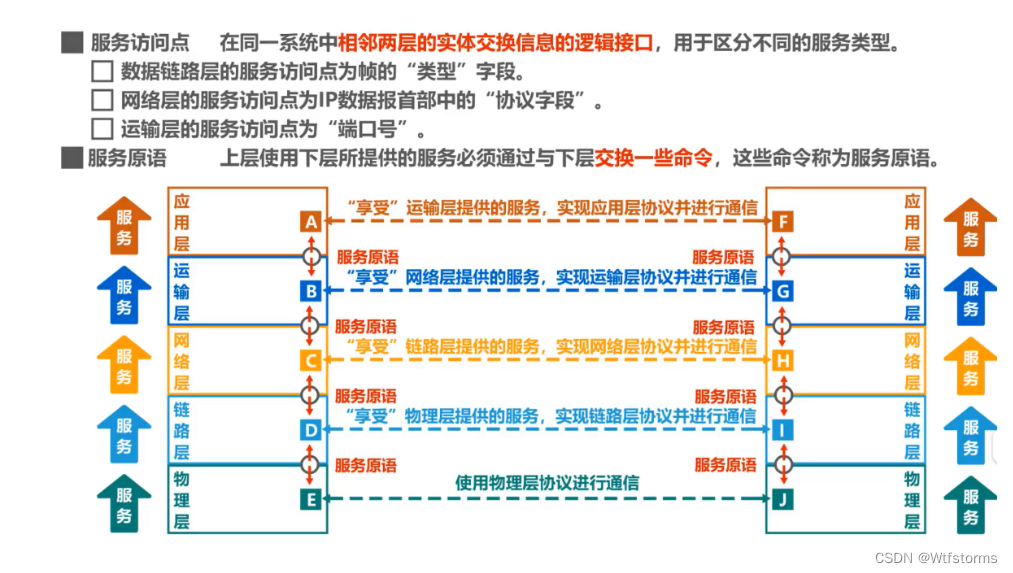

计算机网络第1章(概述)

文章目录1.1、计算机网络在信息时代的作用1.2、因特网概述1、网络、互连网(互联网)和因特网2、因特网发展的三个阶段3、因特网的标准化工作4、因特网的组成1.3 三种交换方式1、电路交换(Circuit Switching)2、分组交换(…...

grid布局

一、概述 CSS Grid 布局是 CSS 中最强大的布局系统。与 flexbox 的一维布局系统不同,CSS Grid 布局是一个二维布局系统,也就意味着它可以同时处理列和行。通过将 CSS 规则应用于 父元素 (成为 Grid Container 网格容器)和其 子元素(成为 Gri…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

关于iview组件中使用 table , 绑定序号分页后序号从1开始的解决方案

问题描述:iview使用table 中type: "index",分页之后 ,索引还是从1开始,试过绑定后台返回数据的id, 这种方法可行,就是后台返回数据的每个页面id都不完全是按照从1开始的升序,因此百度了下,找到了…...

P3 QT项目----记事本(3.8)

3.8 记事本项目总结 项目源码 1.main.cpp #include "widget.h" #include <QApplication> int main(int argc, char *argv[]) {QApplication a(argc, argv);Widget w;w.show();return a.exec(); } 2.widget.cpp #include "widget.h" #include &q…...

SpringBoot+uniapp 的 Champion 俱乐部微信小程序设计与实现,论文初版实现

摘要 本论文旨在设计并实现基于 SpringBoot 和 uniapp 的 Champion 俱乐部微信小程序,以满足俱乐部线上活动推广、会员管理、社交互动等需求。通过 SpringBoot 搭建后端服务,提供稳定高效的数据处理与业务逻辑支持;利用 uniapp 实现跨平台前…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

什么是EULA和DPA

文章目录 EULA(End User License Agreement)DPA(Data Protection Agreement)一、定义与背景二、核心内容三、法律效力与责任四、实际应用与意义 EULA(End User License Agreement) 定义: EULA即…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

Java + Spring Boot + Mybatis 实现批量插入

在 Java 中使用 Spring Boot 和 MyBatis 实现批量插入可以通过以下步骤完成。这里提供两种常用方法:使用 MyBatis 的 <foreach> 标签和批处理模式(ExecutorType.BATCH)。 方法一:使用 XML 的 <foreach> 标签ÿ…...