网络威胁情报:数据的力量

在一个日益互联和数字化的世界中,网络威胁已成为一项重大挑战,可能危及您组织的声誉、财务稳定性和整体运营效率。

事实上,根据 IBM 2022 年的一份报告,数据泄露的平均成本现在为 435 万美元。

鉴于网络威胁的重要性和影响日益突出,首席风险官 (CRO) 需要密切关注网络威胁情报及其在增强组织网络安全态势方面的作用。

什么是网络威胁情报?

网络威胁情报来自网络安全专家,他们组织、分析和提炼收集到的有关攻击的信息。情报的四种类型是:战略、战术、作战和技术威胁。

网络威胁情报的好处

1.全面风险评估

CRO的一项重要职责是评估和管理组织面临的各种风险。根据 Ponemon Institute 2020 年的一项研究,利用威胁情报的组织拥有有效网络安全态势的可能性是其他组织的 2.5 倍。

网络威胁情报为针对您的组织、行业或客户的特定网络威胁提供了宝贵的见解。通过将威胁情报纳入您的风险评估流程,您可以更全面地了解您组织的网络风险状况,并就资源分配和安全措施投资做出明智的决策。

2. 主动防御

威胁情报使您的组织能够采取主动的网络安全方法,使您能够在潜在威胁导致安全事件之前预测和缓解它们。通过随时了解网络对手采用的最新策略、技术和程序 (TTP),您可以确保您的组织的防御措施是最新的并且能够有效抵御新出现的威胁。2019 年 SANS 研究所的一项调查发现,由于使用 CTI,72% 的组织的预防和检测能力得到了提高。

3. 资源优先排序

由于安全预算和资源有限,CRO 必须优先投资于对降低风险影响最大的领域。网络威胁情报可帮助您识别对您的组织最有可能和影响最大的威胁,使您能够更有效地分配资源并做出有关网络安全投资的战略决策。据 Ponemon Institute 称,使用威胁情报的组织平均数据泄露成本降低了 50%。

4. 改进的事件响应

在发生安全漏洞时,快速有效的事件响应对于最大程度地减少对您的组织的影响至关重要。威胁情报可以为您的事件响应团队提供有关攻击者 TTP 的重要信息,使他们能够更有效地响应威胁并缩短平均响应时间 (MTTR)。Enterprise Strategy Group 在 2020 年进行的一项研究发现,使用网络威胁情报的组织中有 71% 的事件响应有所改善。

5. 加强第三方风险管理

许多组织依赖第三方供应商提供各种服务,这可能会带来额外的网络风险。Ponemon Institute 2021 年的一项研究发现,59% 的组织经历过由第三方造成的数据泄露。威胁情报可以帮助您评估供应链供应商和合作伙伴带来的网络风险,使您能够就与哪些第三方合作做出明智的决定,并实施适当的风险缓解措施。

6. 合规

作为CRO,确保遵守相关网络安全法规和标准是重中之重。网络威胁情报可以帮助您识别组织合规状况中的潜在漏洞,使您能够主动解决这些漏洞并避免代价高昂的罚款和处罚。根据 Ponemon Institute 的一项研究,到 2021 年,违规的平均成本为 547 万美元。

7. 竞争优势

在竞争激烈的商业环境中保持强大的网络安全态势可能是一个关键的差异化因素。2019 年信息系统审计与控制协会 (ISACA) 的一项研究发现,69% 的组织从其网络安全投资中获得了竞争优势。通过利用 CTI,您可以确保您的组织始终领先于网络威胁并展示其对保护客户数据和维护信任的承诺,从而使您在市场上具有竞争优势。

8. 董事会层面的沟通

作为 CRO,向董事会传达网络安全投资的重要性至关重要。2020 年全国企业董事协会 (NACD) 的一项研究发现,73% 的董事会成员希望获得有关网络风险和威胁情报的更多信息。网络威胁情报可以为您提供具体数据和可操作的见解,帮助您阐明组织面临的风险以及投资网络安全措施的潜在好处。

9. 减少误报

通过将威胁情报整合到组织的安全操作中,您可以减少安全工具产生的误报数量,从而提高安全操作的效率和效果。根据 Ponemon Institute 2018 年的一项研究,使用 CTI 的组织的安全工具产生的误报数量减少了 27%。

10. 员工培训和意识

网络威胁情报对于制定有针对性的员工培训和意识计划也至关重要,有助于确保您的组织的员工更好地识别和应对网络威胁。

根据 SANS 研究所 2021 年的一份报告,66% 的组织发现 CTI 在加强其网络安全培训和意识计划方面发挥了重要作用。

作为首席风险官,利用网络威胁情报可以为您的组织面临的特定网络威胁提供宝贵的见解,使您能够采用更主动、更有效的方法来管理网络风险。

在统计数据和数字的支持下,很明显,将威胁情报纳入您的风险管理策略可以改善网络安全状况、降低成本并增强竞争优势。

通过了解网络威胁情报并确定其优先级,您可以做出更好的决策并帮助保护您的组织免受不断变化的网络威胁环境的影响。

相关文章:

网络威胁情报:数据的力量

在一个日益互联和数字化的世界中,网络威胁已成为一项重大挑战,可能危及您组织的声誉、财务稳定性和整体运营效率。 事实上,根据 IBM 2022 年的一份报告,数据泄露的平均成本现在为 435 万美元。 鉴于网络威胁的重要性和影响日益突…...

shell:清理指定目录中指定天数之前的旧文件

前言 我们在服务器运行一些服务经常会产生很多临时文件,而有些临时文件不定期处理很容易就打满了整个磁盘;所以有必要去定期清理,基于这个需求我们就可以搞一个脚本结合crontab或者服务调度这些来使用; 脚本实现 #!/bin/bash# …...

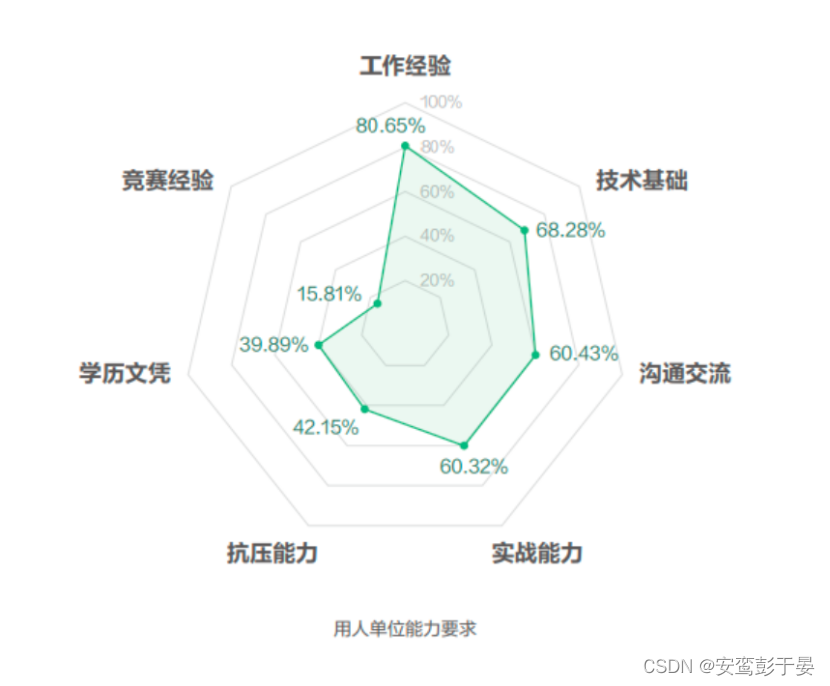

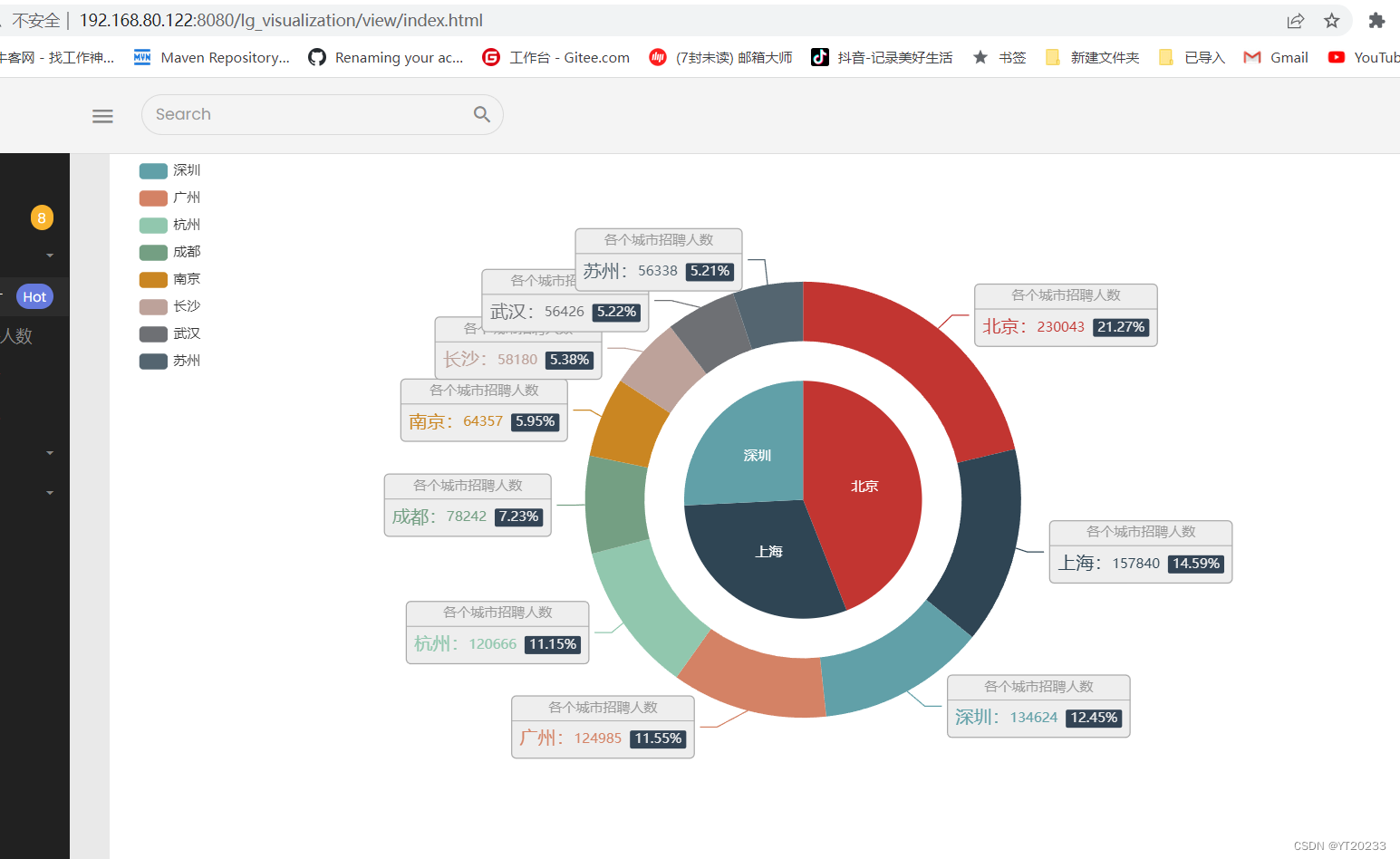

想入门网络安全?先来看看网络安全行业人才需求!

如果你是一个想要入门网络安全行业的小白、如果你是网络安全专业在读的大学生、如果你是正在找工作的新手,那么这篇文章你一定要仔细看。毕竟知己知彼百战百胜,知道行业的人才需求才能更好得发挥自己的优势。 当你打开BOSS直聘、拉钩等招聘网站…...

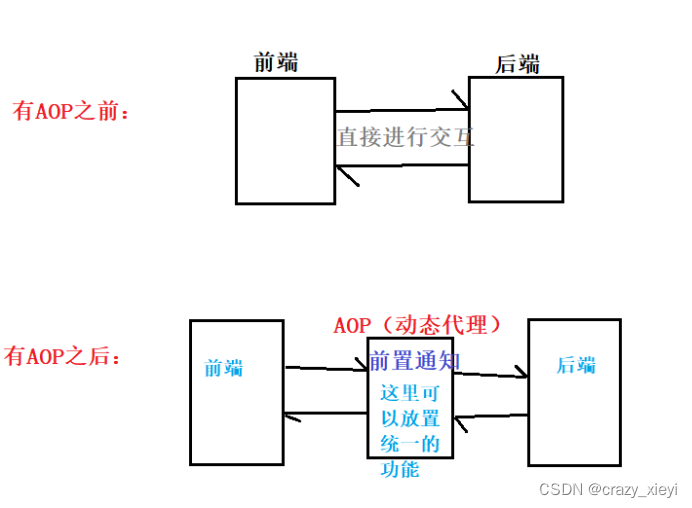

0424 spring AOP学习

AOP是指什么? 面向切面编程,Aspect Oriented Program。是一种编程范式、思想。 Spring AOP里涉及的AOP原理叫什么? 动态代理。 动态代理其实就是在运行时动态的生成目标对象的代理对象,在代理对象中对目标对象的方法进行增强。…...

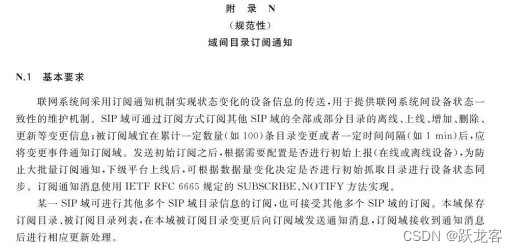

GB/T 28181-2022 新版差异笔记

GB/T 28181-2022 新版差异笔记 文章目录 GB/T 28181-2022 新版差异笔记更改了标准范围删除部分术语和定义增加PTZ缩略语更改SIP监控域互联结构图更改了“联网系统通讯协议结构图”增加了媒体流数据传输的RTP时间戳要求增加了对H.265、AAC的支持更改了SDP协议的引用更改了与其他…...

以轻量级服务器niginx为核心的JavaWeb项目:第一章 项目设计

这里写目录标题 一 需求分析与环境搭建1.需求分析2.环境搭建1.2.1首先配置mysql环境1.2.2 配置maven环境 二 打成War包,发到linux上 一 需求分析与环境搭建 1.需求分析 2.环境搭建 1.2.1首先配置mysql环境 先查找一下mysql环境 [roothadoop122 ~]# mysql --vers…...

【error】 Request method ‘GET‘ not supported app端调用后台接口报错,后台人员自己调用时没问题

目录 问题描述原因分析解决方案方法一:方法二:方法三: 联系自身 问题描述 org.springframework.web.HttpRequestMethodNotSupportedException: Request method ‘GET’ not supported at org.springframework.web.servlet.mvc.method.Request…...

Microsoft Bitlocker企业级管理部署方案

目录 一、前言 二、BitLocker部署前的准备工作 三、BitLocker的部署方式 3.1 通过群组策略部署BitLocker...

Jetpack Compose 中使用分页 API 调用的无限滚动

Jetpack Compose 中使用分页 API 调用的无限滚动 最近,我在DashCoin 的硬币屏幕上添加了一个带有分页 API 调用的无限滚动。它使浏览硬币列表变得非常困难,并且确实减少了初始加载时间,比以前少了。如果没有正确实施,实施无限滚动…...

第5章 数据结构之“链表”

链表简介 1.多个元素组成的列表。 2.元素的存储不连续,用next指针连在一起。 数组 vs 列表 数组:增删非手尾元素时往往需要移动元素。如果要在数组中增加一个元素,数组后面的所有元素需要往后面移动一位。如果在数组中删除一个元素&#x…...

SpringMVC - REST风格介绍已经RESTful简化开发

文章目录 RESTREST基本介绍RESTful快速入门RESTful快速开发 REST REST基本介绍 REST (Representational State Transfer), 表现形式状态转换(访问网络资源的风格) 传统风格资源描述形式 http://localhost/user/getById?id1http://localhost/user/saveUser REST风格描述形式 …...

Android 10.0 user模式下解除系统进入recovery功能的限制

1.前言 在10.0的系统rom定制化开发中,系统中recovery模式功能也是很重要的一部分,而在原生系统中,对于debug模式的产品,可以通过电源键和音量+键进入recovery模式, 但是在user模式下的产品,对于通过这种方式,进入recovery模式就受限制了,防止用户无操作为了产品安全等…...

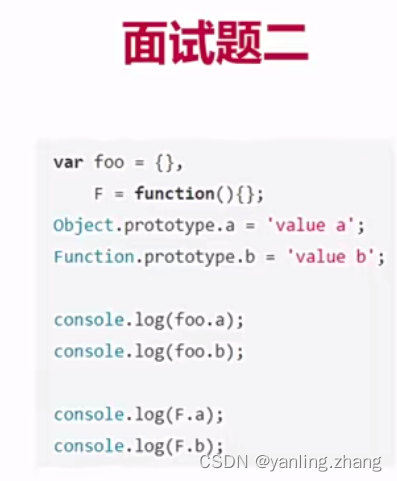

用这些 JavaScript 试题来提高你的编程技能

文章目录 一、解释 Promise 的概念和用法。二、解释节流(throttle)和防抖(debounce)在 JavaScript 中的应用场景。三、请列举 JavaScript 中的原始数据类型。四、请解释JavaScript中的作用域。五、写一个名为 multiply 的函数&…...

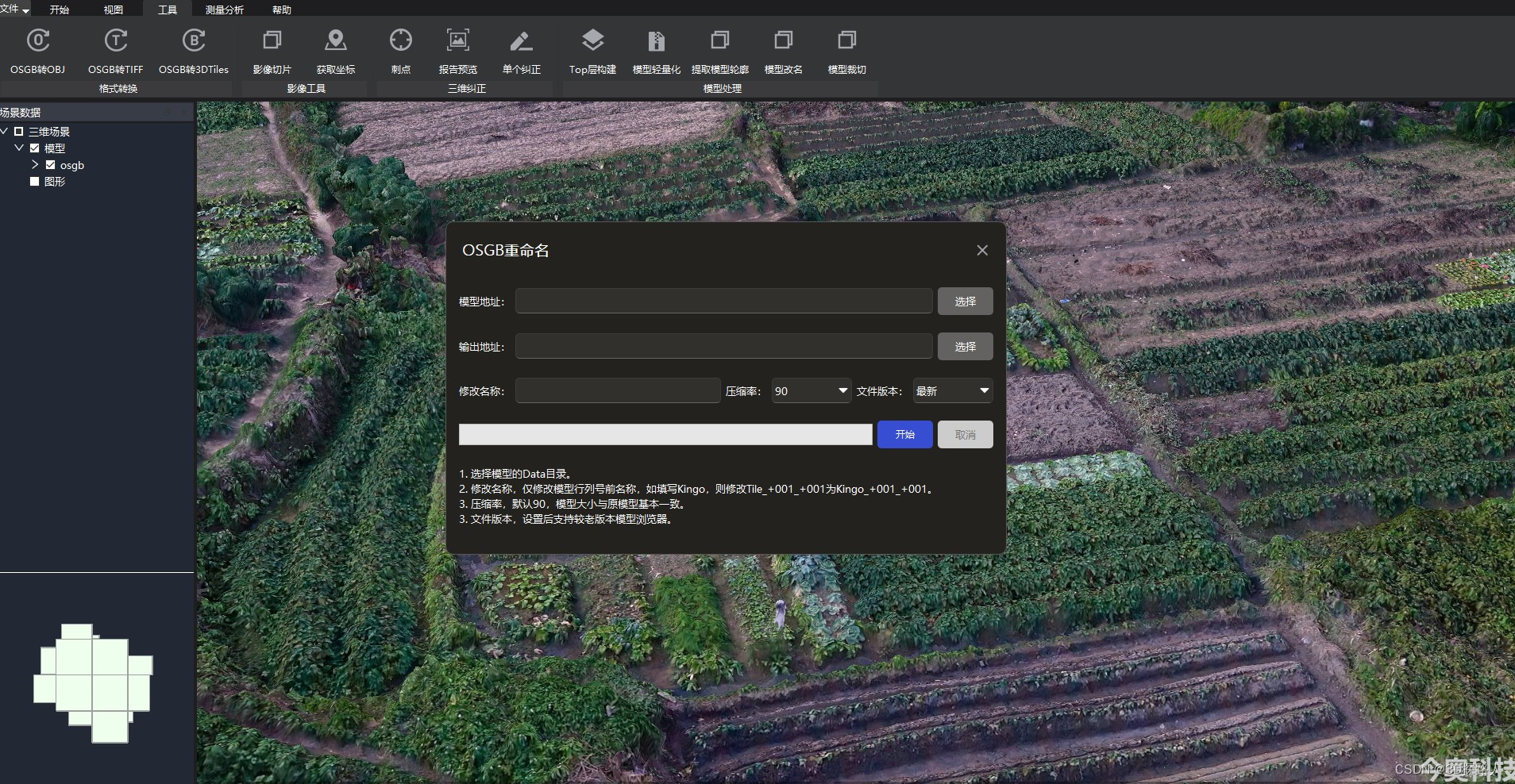

倾斜摄影超大场景的三维模型在网络发布应用遇到常见的问题浅析

倾斜摄影超大场景的三维模型在网络发布应用遇到常见的问题浅析 倾斜摄影超大场景的三维模型在网络发布应用时,常见的问题包括: 1、加载速度慢。由于数据量巨大,网络发布时需要将数据文件分割成多个小文件进行加载,这可能会导致页…...

基于遗传算法的梯级水电站群优化调度研究(Matlab代码实现)

💥 💥 💞 💞 欢迎来到本博客 ❤️ ❤️ 💥 💥 🏆 博主优势: 🌞 🌞 🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 …...

java每日问题

一,什么时聚集索引什么时非聚集索引 聚集索引就是基于主键创建的索引除了主键索引以外的其他索引被称为非聚集索引也叫二级索引由于在innodb引擎里面一张表的数据对应的物理文件本事就是按照B树来组织的一种索引结构而聚集索引就是按照每张表的主键来构建一颗B树然后…...

C++设计模式之 依赖注入模式探索

依赖注入模式 前言依赖注入模式的角色依赖注入模式的UML图依赖注入模式的设计和实现(C)依赖注入和访问者模式的区别依赖注入模式的使用场景依赖注入模式的优缺点结语 前言 GoF设计模式主要关注的是面向对象编程设计的问题,而依赖注入作为一种编程技术,它…...

如何实现Spring AOP以及Spring AOP的实现原理

AOP:面向切面编程,它和OOP(面向对象编程)类似。 AOP组成: 1、切面:定义AOP是针对那个统一的功能的,这个功能就叫做一个切面,比如用户登录功能或方法的统计日志,他们就各种是一个切面。切面是有切点加通知组成的。 2、连接点:所有可…...

数学建模——数据预处理

在数学建模时,经常遇到数据的预处理,那么会有一些什么情况呢,跟着北海老师总结了他的内容~希望对大家有所帮助! 缺失值 比赛提供的数据,发现有些单元格是null或空的缺失太多:例如调查人口信息,发现“年龄…...

第8章:树

1.树是什么 一种分层数据的抽象模型前端工作中常见的树包括:DOM树,级联选择(省市区),树形控件,…javascript中没有树,但是可以用Object和Array构建树 4.树的常用操作:深度/广度优先遍历,先中后…...

逻辑回归:给不确定性划界的分类大师

想象你是一名医生。面对患者的检查报告(肿瘤大小、血液指标),你需要做出一个**决定性判断**:恶性还是良性?这种“非黑即白”的抉择,正是**逻辑回归(Logistic Regression)** 的战场&a…...

Day131 | 灵神 | 回溯算法 | 子集型 子集

Day131 | 灵神 | 回溯算法 | 子集型 子集 78.子集 78. 子集 - 力扣(LeetCode) 思路: 笔者写过很多次这道题了,不想写题解了,大家看灵神讲解吧 回溯算法套路①子集型回溯【基础算法精讲 14】_哔哩哔哩_bilibili 完…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

工业自动化时代的精准装配革新:迁移科技3D视觉系统如何重塑机器人定位装配

AI3D视觉的工业赋能者 迁移科技成立于2017年,作为行业领先的3D工业相机及视觉系统供应商,累计完成数亿元融资。其核心技术覆盖硬件设计、算法优化及软件集成,通过稳定、易用、高回报的AI3D视觉系统,为汽车、新能源、金属制造等行…...

与常用工具深度洞察App瓶颈)

iOS性能调优实战:借助克魔(KeyMob)与常用工具深度洞察App瓶颈

在日常iOS开发过程中,性能问题往往是最令人头疼的一类Bug。尤其是在App上线前的压测阶段或是处理用户反馈的高发期,开发者往往需要面对卡顿、崩溃、能耗异常、日志混乱等一系列问题。这些问题表面上看似偶发,但背后往往隐藏着系统资源调度不当…...

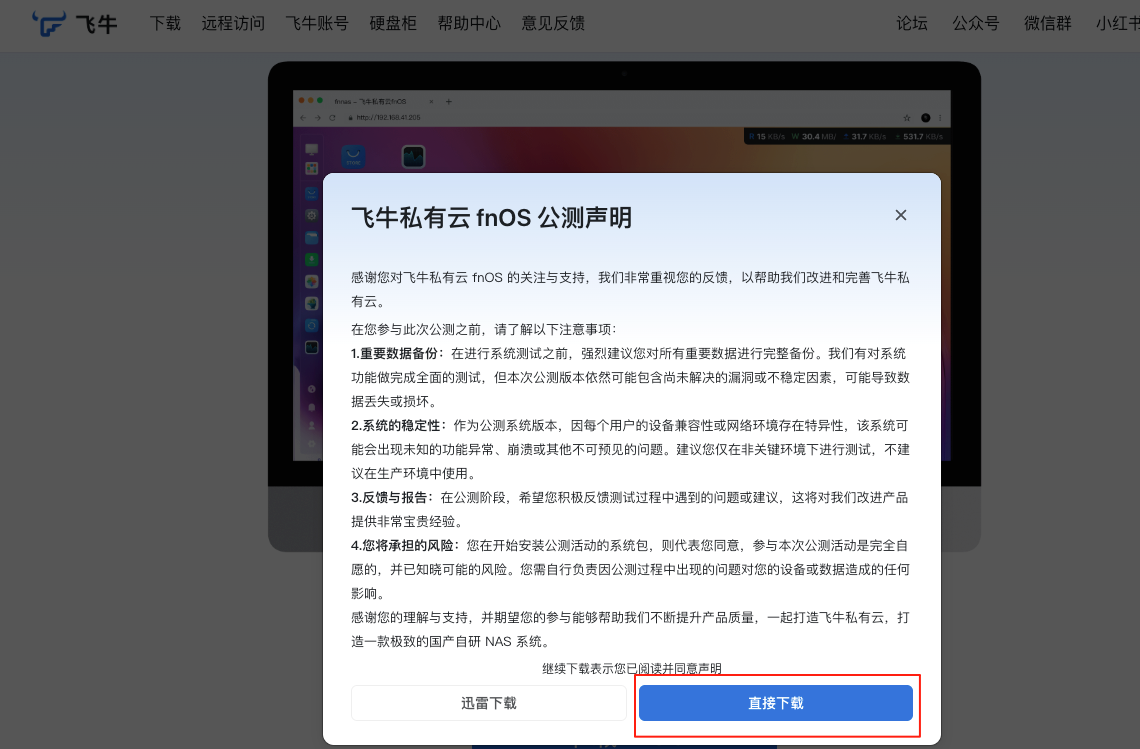

群晖NAS如何在虚拟机创建飞牛NAS

套件中心下载安装Virtual Machine Manager 创建虚拟机 配置虚拟机 飞牛官网下载 https://iso.liveupdate.fnnas.com/x86_64/trim/fnos-0.9.2-863.iso 群晖NAS如何在虚拟机创建飞牛NAS - 个人信息分享...

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement 1. LAB环境2. L2公告策略2.1 部署Death Star2.2 访问服务2.3 部署L2公告策略2.4 服务宣告 3. 可视化 ARP 流量3.1 部署新服务3.2 准备可视化3.3 再次请求 4. 自动IPAM4.1 IPAM Pool4.2 …...

【WebSocket】SpringBoot项目中使用WebSocket

1. 导入坐标 如果springboot父工程没有加入websocket的起步依赖,添加它的坐标的时候需要带上版本号。 <dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-websocket</artifactId> </dep…...

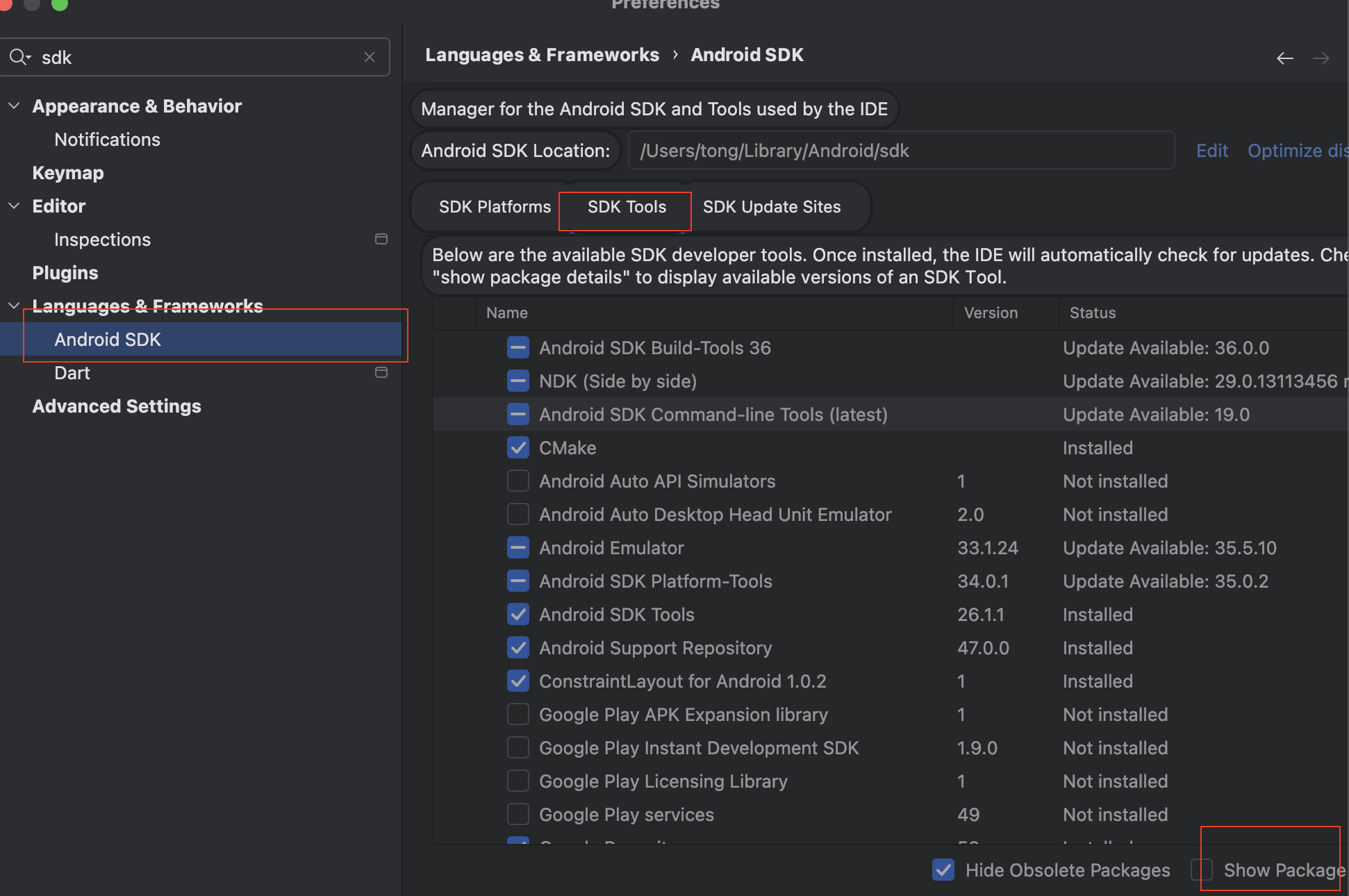

Mac flutter环境搭建

一、下载flutter sdk 制作 Android 应用 | Flutter 中文文档 - Flutter 中文开发者网站 - Flutter 1、查看mac电脑处理器选择sdk 2、解压 unzip ~/Downloads/flutter_macos_arm64_3.32.2-stable.zip \ -d ~/development/ 3、添加环境变量 命令行打开配置环境变量文件 ope…...

【java面试】微服务篇

【java面试】微服务篇 一、总体框架二、Springcloud(一)Springcloud五大组件(二)服务注册和发现1、Eureka2、Nacos (三)负载均衡1、Ribbon负载均衡流程2、Ribbon负载均衡策略3、自定义负载均衡策略4、总结 …...