想入门网络安全?先来看看网络安全行业人才需求!

如果你是一个想要入门网络安全行业的小白、如果你是网络安全专业在读的大学生、如果你是正在找工作的新手,那么这篇文章你一定要仔细看。毕竟知己知彼百战百胜,知道行业的人才需求才能更好得发挥自己的优势。

当你打开BOSS直聘、拉钩等招聘网站,在首页的导航栏里面你会发现,很难找到网络安全岗位的引导信息,想要精准的找到网络安全相关的岗位,还需要你通过搜索网络安全关键词才行。网络安全行业对于大众化的互联网来说是一个较为小众、精和专的板块,网上针对整个行业及人才需求的信息也相对较少。

所以,想要在这个行业深耕,就不得不提前了解网络安全行业需求,在人才需求、薪资待遇、择业渠道、技术能力方面都需要详细分析。

- 人才需求特点

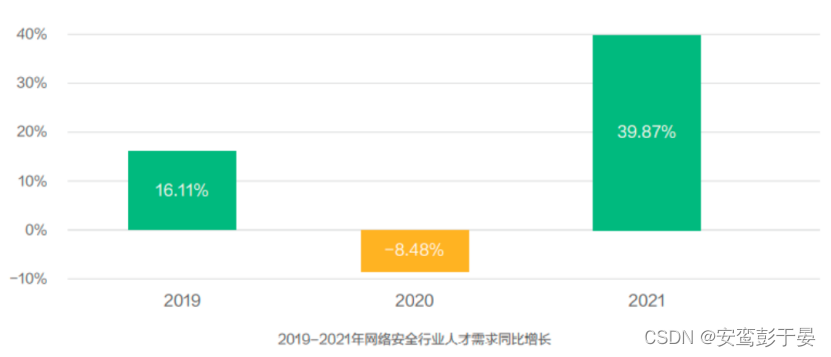

下图统计了2019年-2021年上半年网络安全行业人才总体的供需变化情况,其中2020年受到疫情的严重影响,出现了-8.48%的负增长,但随着复工复产的后疫情时代到来,企业对网络安全人才的需求也随之升温,2021年上半年增幅高达39.87%。

从各行各业对于网络安全人才的需求分布来看,需求量最大的是IT信息技术行业,其次是互联网行业,两者加起来占比达到了7成以上。其原因是IT信息技术和互联网行业深度依赖计算机、移动通信设备、网络基础环境等等。

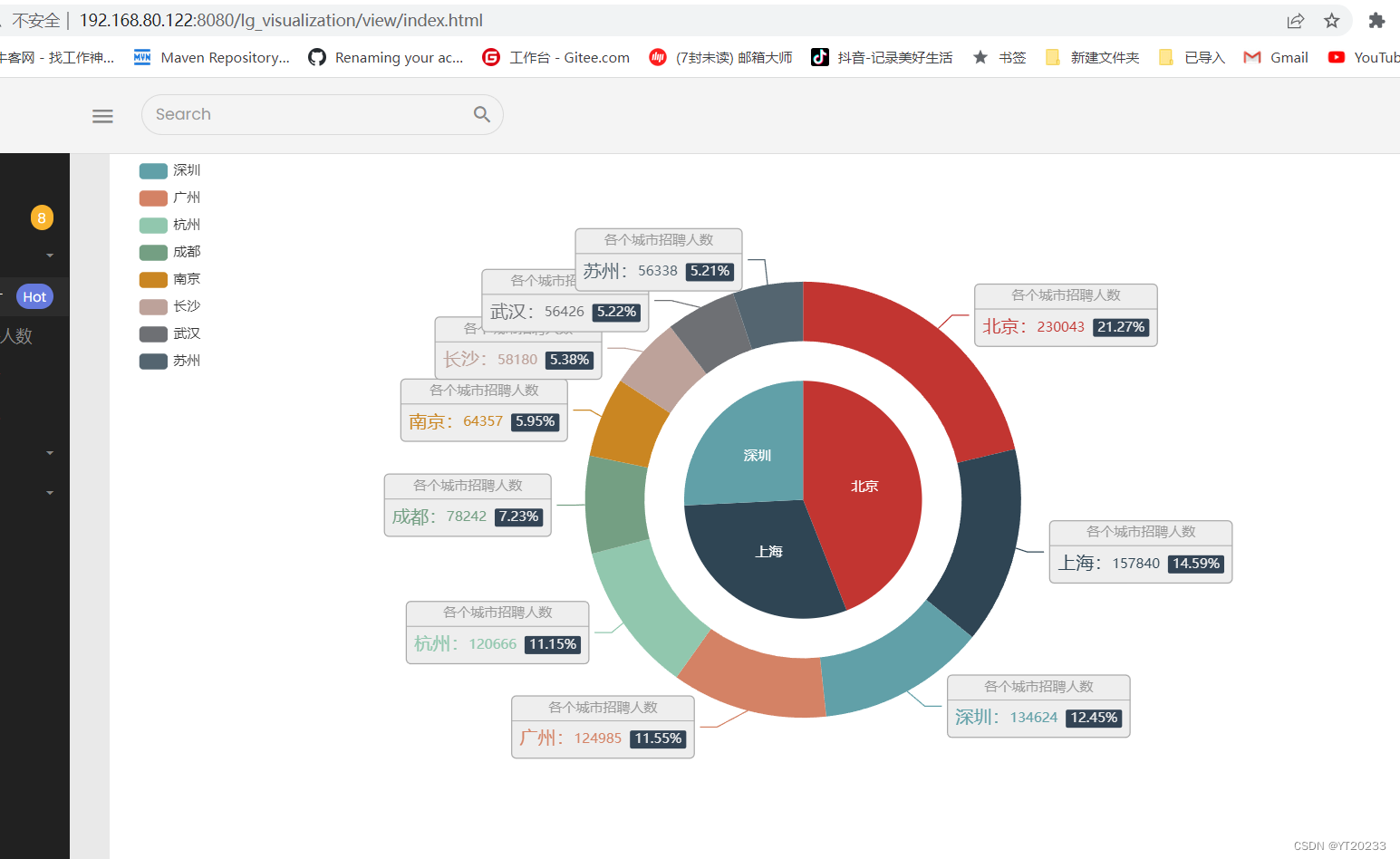

从地域上看,网络安全行业岗位多数在北上广等一线城市。2021年网络安全人才需求排名前五的城市分别是北京、深圳、杭州、上海和成都。其中北京和深圳的网络安全人才需求量远远领先于其他城市,这也给准备找工作的朋友一个参考,选择岗位需求大的城市就业压力会小很多,发展机会也会增加。

- 薪资待遇情况

薪资水平一般都是从业者最关心的问题,同样都是要上班,谁不想要拿高工资呢?据数据显示,网络安全行业的薪资水平一直在稳步增长,2021年上半年,网络安全领域的平均招聘薪酬达到22387元/月。不同的岗位薪资水平也不一样,技术岗和产品岗由于各个方面岗位能力要求较高,其薪资水平也高于其他岗位。网络安全行业的平均薪资水平比很多其他行业要高的主要原因是大部分公司都希望招募的人才是经验丰富、技术强的。当然最主要的原因还是我们当前正处于网络安全人才紧缺的大环境下,企业想要招到合适的人才,那么就必须在薪资福利上体现出优势。

- 择业渠道汇总

网络安全从业者择业渠道不外乎也就朋友推荐、招聘网站、用人单位申请、招聘会这几种。但是网络安全行业从业者基本一半以上都是通过朋友推荐交流、向用人单位申请的方式寻找到合适的工作岗位。从择业渠道也能看出来,网络安全行业与传统的互联网区别还是很大的,网络安全行业的“圈子文化”比较浓厚,所以对人脉圈子的依赖性比较高。

- 企业需求和能力提升

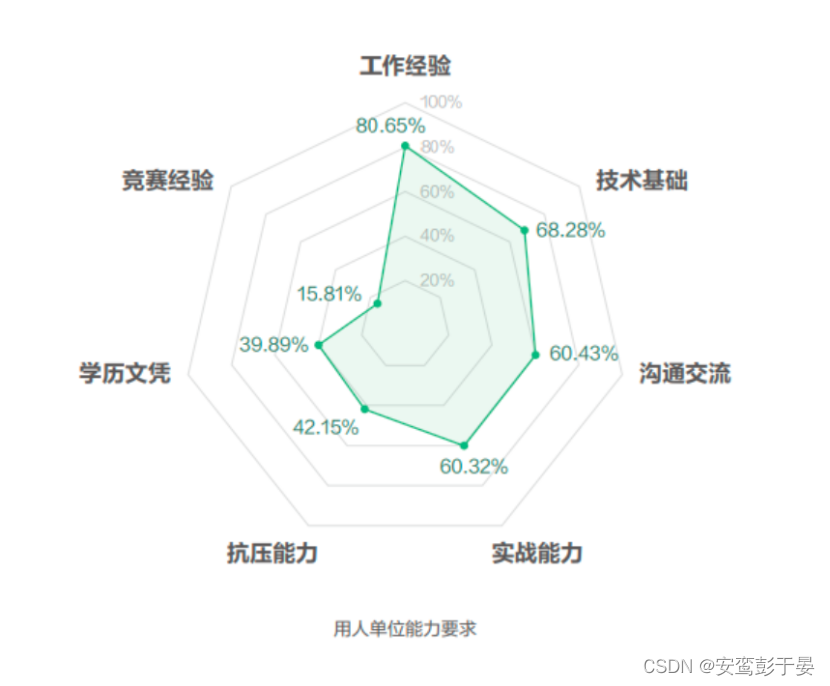

伴随着互联网各项技术的突飞猛进,网络安全领域挑战日益复杂,企业对于网络安全从业者的能力需求也不断提高。企业在招聘时倾向于寻找工作经验丰富、技术基础扎实、实战能力和沟通能力强,同时具备一定的抗压能力的网安人才,学历文凭和竞赛经验相对而言,并非是用人单位特别注重的能力特质。安全专业人才缺口巨大、实战能力要求高、技术针对性强等特性让网络安全行业对于学历的要求的并非如此严格,技术突出、综合素质高的大专毕业生同样也能找到一份好工作。

从能力提升方式来看,60%左右的网安从业者都是通过积极承接并跟进项目,并不断地主动学习研究,同时工作之余参加各类考证社会培训等三种方式来提升自身的技能水平和综合素质。此外,还有部分从业者会通过参加玩两个安全竞赛以及进校学习方式来充实自己。

- 一些建议

网络安全从业者相对于普通从业者来说加班比较少,就业压力和竞争压力都更小,对于学历方面不是特别看重,只要技术够强,大专的薪资也可以拿到比硕士多,同时可以去各大SRC挖洞赚些零花钱。但是相比于普通的程序员,网络安全从业者更需要靠阅历和经验吃饭,需要耐得住寂寞。

而且学习网络安全其实并没有那么简单,网络上的学习教程残缺不全,很难找到免费且靠谱的;付费的课程更有可能是挂羊头卖狗肉,并且学习期间比较枯燥很难有成就感。找到像我们这样靠谱、有趣的学习基地才能更好的进入网络安全行业。

下面是一份比较靠谱的网络安全学习路线图,如果你是零基础小白想入门,可以参考。

Web安全相关概念

熟悉基本概念(SQL注入、上传、XSS、CSRF、一句话木马等)。

通过关键字(SQL注入、上传、XSS、CSRF、一句话木马等)进行Google/SecWiki;

阅读《精通脚本黑客》,虽然很旧也有错误,但是入门还是可以的;

看一些渗透笔记/视频,了解渗透实战的整个过程,可以Google(渗透笔记、渗透过程、入侵过程等);

熟悉渗透相关工具

熟悉AWVS、sqlmap、Burp、nessus、chopper、nmap、Appscan等相关工具的使用。

了解该类工具的用途和使用场景,先用软件名字Google/SecWiki;

下载无后门版的这些软件进行安装;

学习并进行使用,具体教材可以在SecWiki上搜索,例如:Brup的教程、sqlmap;

待常用的这几个软件都学会了可以安装音速启动做一个渗透工具箱;

渗透实战操作

掌握渗透的整个阶段并能够独立渗透小型站点。

网上找渗透视频看并思考其中的思路和原理,关键字(渗透、SQL注入视频、文件上传入侵、数据库备份、dedecms漏洞利用等等);

自己找站点/搭建测试环境进行测试,记住请隐藏好你自己;

思考渗透主要分为几个阶段,每个阶段需要做那些工作,例如这个:PTES渗透测试执行标准;

研究SQL注入的种类、注入原理、手动注入技巧;

研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架;

研究XSS形成的原理和种类,具体学习方法可以Google/SecWiki,可以参考:XSS;

研究Windows/Linux提权的方法和具体使用,可以参考:提权;

可以参考: 开源渗透测试脆弱系统;

关注安全圈动态

关注安全圈的最新漏洞、安全事件与技术文章。

通过SecWiki浏览每日的安全技术文章/事件;

通过Weibo/twitter关注安全圈的从业人员(遇到大牛的关注或者好友果断关注),天天抽时间刷一下;

通过feedly/鲜果订阅国内外安全技术博客(不要仅限于国内,平时多注意积累),没有订阅源的可以看一下SecWiki的聚合栏目;

养成习惯,每天主动提交安全技术文章链接到SecWiki进行积淀;

多关注下最新漏洞列表,推荐几个:exploit-db、CVE中文库、Wooyun等,遇到公开的漏洞都去实践下。

关注国内国际上的安全会议的议题或者录像,推荐SecWiki-Conference。

熟悉Windows/Kali Linux

学习Windows/Kali Linux基本命令、常用工具;

熟悉Windows下的常用的cmd命令,例如:ipconfig,nslookup,tracert,net,tasklist,taskkill等;

熟悉Linux下的常用命令,例如:ifconfig,ls,cp,mv,vi,wget,service,sudo等;

熟悉Kali Linux系统下的常用工具,可以参考SecWiki,《Web Penetration Testing with Kali Linux》、《Hacking with Kali》等;

熟悉metasploit工具,可以参考SecWiki、《Metasploit渗透测试指南》。

服务器安全配置

学习服务器环境配置,并能通过思考发现配置存在的安全问题。

Windows2003/2008环境下的IIS配置,特别注意配置安全和运行权限,可以参考:SecWiki-配置;

Linux环境下的LAMP的安全配置,主要考虑运行权限、跨目录、文件夹权限等,可以参考:SecWiki-配置;

远程系统加固,限制用户名和口令登陆,通过iptables限制端口;

配置软件Waf加强系统安全,在服务器配置mod_security等系统,参见SecWiki-ModSecurity;

通过Nessus软件对配置环境进行安全检测,发现未知安全威胁。

脚本编程学习

选择脚本语言Perl/Python/PHP/Go/Java中的一种,对常用库进行编程学习。

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime,一些Sublime的技巧:SecWiki-Sublime;

Python编程学习,学习内容包含:语法、正则、文件、网络、多线程等常用库,推荐《Python核心编程》,不要看完;

用Python编写漏洞的exp,然后写一个简单的网络爬虫,可参见SecWiki-爬虫、视频;

PHP基本语法学习并书写一个简单的博客系统,参见《PHP与MySQL程序设计(第4版)》、视频;

熟悉MVC架构,并试着学习一个PHP框架或者Python框架(可选);

了解Bootstrap的布局或者CSS,可以参考:SecWiki-Bootstrap;

源码审计与漏洞分析

能独立分析脚本源码程序并发现安全问题。

熟悉源码审计的动态和静态方法,并知道如何去分析程序,参见SecWiki-审计;

从Wooyun上寻找开源程序的漏洞进行分析并试着自己分析;

了解Web漏洞的形成原因,然后通过关键字进行查找分析,参见SecWiki-代码审计、高级PHP应用程序漏洞审核技术;

研究Web漏洞形成原理和如何从源码层面避免该类漏洞,并整理成checklist。

安全体系设计与开发

能建立自己的安全体系,并能提出一些安全建议或者系统架构。

开发一些实用的安全小工具并开源,体现个人实力;

建立自己的安全体系,对公司安全有自己的一些认识和见解;

提出或者加入大型安全系统的架构或者开发;

相关文章:

想入门网络安全?先来看看网络安全行业人才需求!

如果你是一个想要入门网络安全行业的小白、如果你是网络安全专业在读的大学生、如果你是正在找工作的新手,那么这篇文章你一定要仔细看。毕竟知己知彼百战百胜,知道行业的人才需求才能更好得发挥自己的优势。 当你打开BOSS直聘、拉钩等招聘网站…...

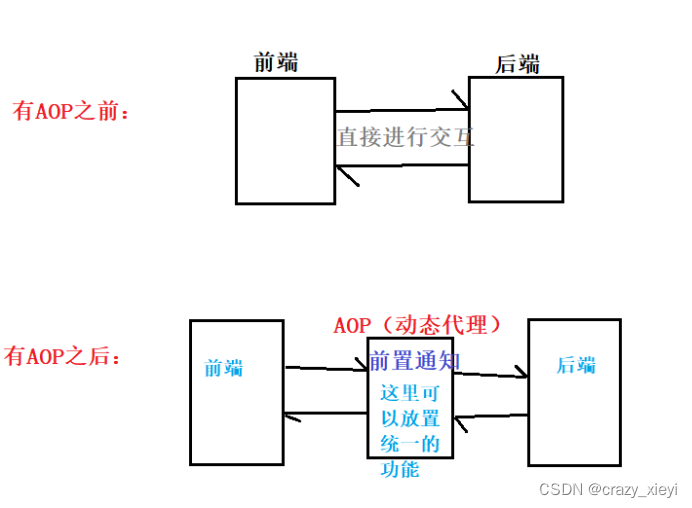

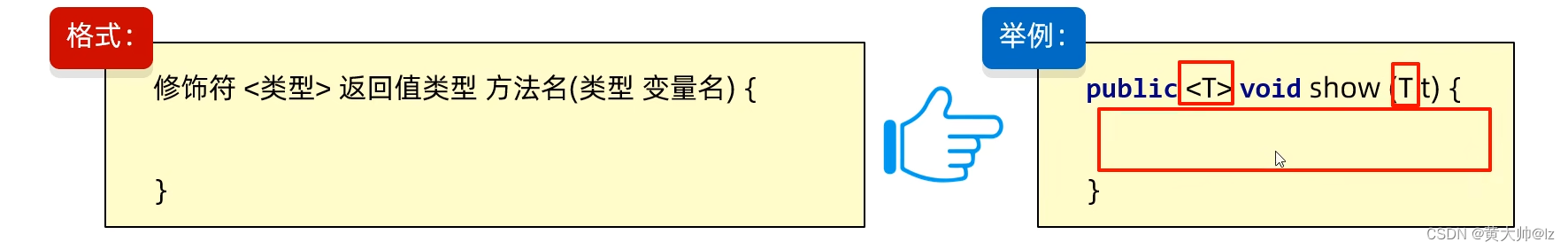

0424 spring AOP学习

AOP是指什么? 面向切面编程,Aspect Oriented Program。是一种编程范式、思想。 Spring AOP里涉及的AOP原理叫什么? 动态代理。 动态代理其实就是在运行时动态的生成目标对象的代理对象,在代理对象中对目标对象的方法进行增强。…...

GB/T 28181-2022 新版差异笔记

GB/T 28181-2022 新版差异笔记 文章目录 GB/T 28181-2022 新版差异笔记更改了标准范围删除部分术语和定义增加PTZ缩略语更改SIP监控域互联结构图更改了“联网系统通讯协议结构图”增加了媒体流数据传输的RTP时间戳要求增加了对H.265、AAC的支持更改了SDP协议的引用更改了与其他…...

以轻量级服务器niginx为核心的JavaWeb项目:第一章 项目设计

这里写目录标题 一 需求分析与环境搭建1.需求分析2.环境搭建1.2.1首先配置mysql环境1.2.2 配置maven环境 二 打成War包,发到linux上 一 需求分析与环境搭建 1.需求分析 2.环境搭建 1.2.1首先配置mysql环境 先查找一下mysql环境 [roothadoop122 ~]# mysql --vers…...

【error】 Request method ‘GET‘ not supported app端调用后台接口报错,后台人员自己调用时没问题

目录 问题描述原因分析解决方案方法一:方法二:方法三: 联系自身 问题描述 org.springframework.web.HttpRequestMethodNotSupportedException: Request method ‘GET’ not supported at org.springframework.web.servlet.mvc.method.Request…...

Microsoft Bitlocker企业级管理部署方案

目录 一、前言 二、BitLocker部署前的准备工作 三、BitLocker的部署方式 3.1 通过群组策略部署BitLocker...

Jetpack Compose 中使用分页 API 调用的无限滚动

Jetpack Compose 中使用分页 API 调用的无限滚动 最近,我在DashCoin 的硬币屏幕上添加了一个带有分页 API 调用的无限滚动。它使浏览硬币列表变得非常困难,并且确实减少了初始加载时间,比以前少了。如果没有正确实施,实施无限滚动…...

第5章 数据结构之“链表”

链表简介 1.多个元素组成的列表。 2.元素的存储不连续,用next指针连在一起。 数组 vs 列表 数组:增删非手尾元素时往往需要移动元素。如果要在数组中增加一个元素,数组后面的所有元素需要往后面移动一位。如果在数组中删除一个元素&#x…...

SpringMVC - REST风格介绍已经RESTful简化开发

文章目录 RESTREST基本介绍RESTful快速入门RESTful快速开发 REST REST基本介绍 REST (Representational State Transfer), 表现形式状态转换(访问网络资源的风格) 传统风格资源描述形式 http://localhost/user/getById?id1http://localhost/user/saveUser REST风格描述形式 …...

Android 10.0 user模式下解除系统进入recovery功能的限制

1.前言 在10.0的系统rom定制化开发中,系统中recovery模式功能也是很重要的一部分,而在原生系统中,对于debug模式的产品,可以通过电源键和音量+键进入recovery模式, 但是在user模式下的产品,对于通过这种方式,进入recovery模式就受限制了,防止用户无操作为了产品安全等…...

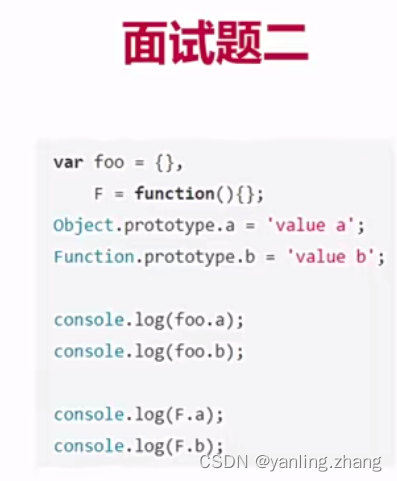

用这些 JavaScript 试题来提高你的编程技能

文章目录 一、解释 Promise 的概念和用法。二、解释节流(throttle)和防抖(debounce)在 JavaScript 中的应用场景。三、请列举 JavaScript 中的原始数据类型。四、请解释JavaScript中的作用域。五、写一个名为 multiply 的函数&…...

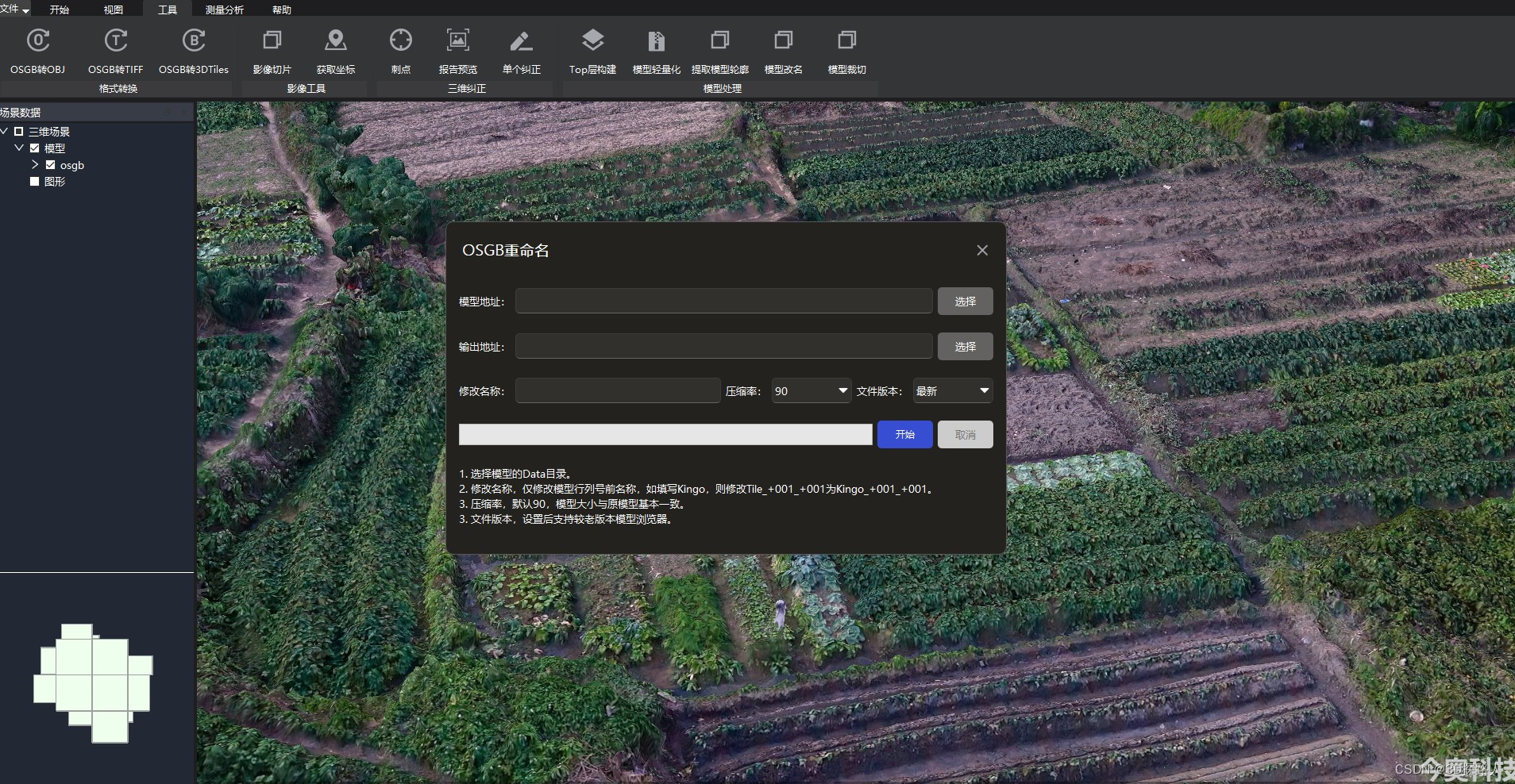

倾斜摄影超大场景的三维模型在网络发布应用遇到常见的问题浅析

倾斜摄影超大场景的三维模型在网络发布应用遇到常见的问题浅析 倾斜摄影超大场景的三维模型在网络发布应用时,常见的问题包括: 1、加载速度慢。由于数据量巨大,网络发布时需要将数据文件分割成多个小文件进行加载,这可能会导致页…...

基于遗传算法的梯级水电站群优化调度研究(Matlab代码实现)

💥 💥 💞 💞 欢迎来到本博客 ❤️ ❤️ 💥 💥 🏆 博主优势: 🌞 🌞 🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 …...

java每日问题

一,什么时聚集索引什么时非聚集索引 聚集索引就是基于主键创建的索引除了主键索引以外的其他索引被称为非聚集索引也叫二级索引由于在innodb引擎里面一张表的数据对应的物理文件本事就是按照B树来组织的一种索引结构而聚集索引就是按照每张表的主键来构建一颗B树然后…...

C++设计模式之 依赖注入模式探索

依赖注入模式 前言依赖注入模式的角色依赖注入模式的UML图依赖注入模式的设计和实现(C)依赖注入和访问者模式的区别依赖注入模式的使用场景依赖注入模式的优缺点结语 前言 GoF设计模式主要关注的是面向对象编程设计的问题,而依赖注入作为一种编程技术,它…...

如何实现Spring AOP以及Spring AOP的实现原理

AOP:面向切面编程,它和OOP(面向对象编程)类似。 AOP组成: 1、切面:定义AOP是针对那个统一的功能的,这个功能就叫做一个切面,比如用户登录功能或方法的统计日志,他们就各种是一个切面。切面是有切点加通知组成的。 2、连接点:所有可…...

数学建模——数据预处理

在数学建模时,经常遇到数据的预处理,那么会有一些什么情况呢,跟着北海老师总结了他的内容~希望对大家有所帮助! 缺失值 比赛提供的数据,发现有些单元格是null或空的缺失太多:例如调查人口信息,发现“年龄…...

第8章:树

1.树是什么 一种分层数据的抽象模型前端工作中常见的树包括:DOM树,级联选择(省市区),树形控件,…javascript中没有树,但是可以用Object和Array构建树 4.树的常用操作:深度/广度优先遍历,先中后…...

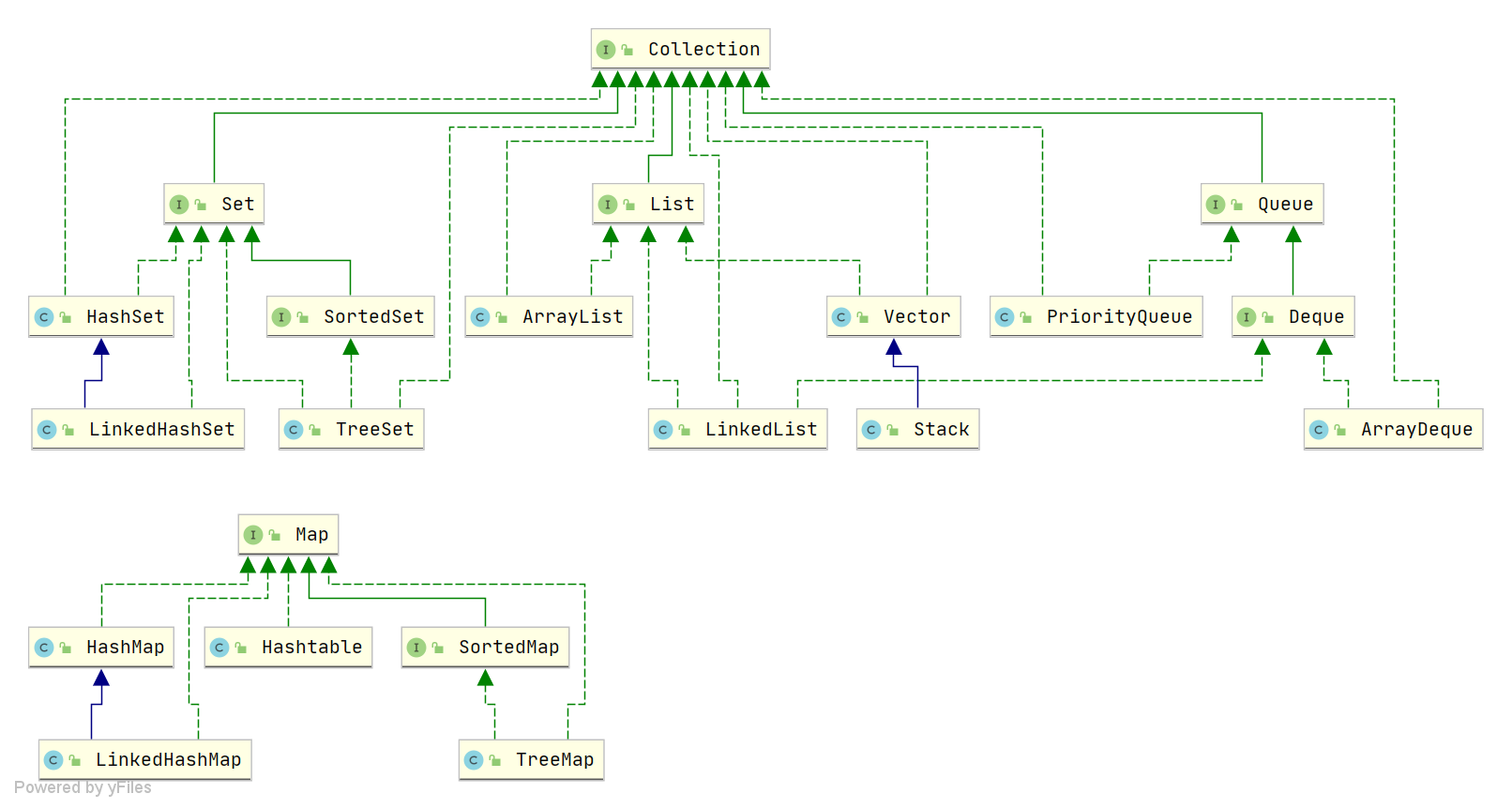

Java基础学习(10)

Java基础学习 一、JDK8时间类1.1 Zoneld时区1.2 Instant时间戳1.3 ZonedDateTime1.4 DateTimeFormatter1.5 日历类时间表示1.6 工具类1.7 包装类JDK5提出的新特性Integer成员方法 二、集合进阶2.1 集合的体系结构2.1.1 Collection 2.2collection的遍历方式2.2.1 迭代器遍历2.2.…...

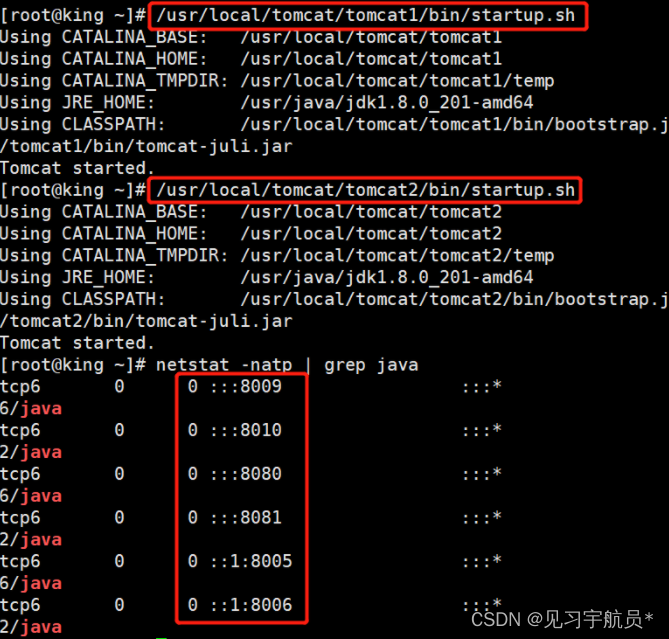

Tomcat多实例部署实验

引言 本文主要内容是tomcat的多实例配置实验。 一、实验准备 Tomcat多实例是指在一台设备上运行多个Tomcat服务,这些Tomcat相互独立,互不影响。多实例与虚拟主机不同,虚拟主机的本质是在一个服务下有多个相对独立的目录,但是多实…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

JAVA后端开发——多租户

数据隔离是多租户系统中的核心概念,确保一个租户(在这个系统中可能是一个公司或一个独立的客户)的数据对其他租户是不可见的。在 RuoYi 框架(您当前项目所使用的基础框架)中,这通常是通过在数据表中增加一个…...

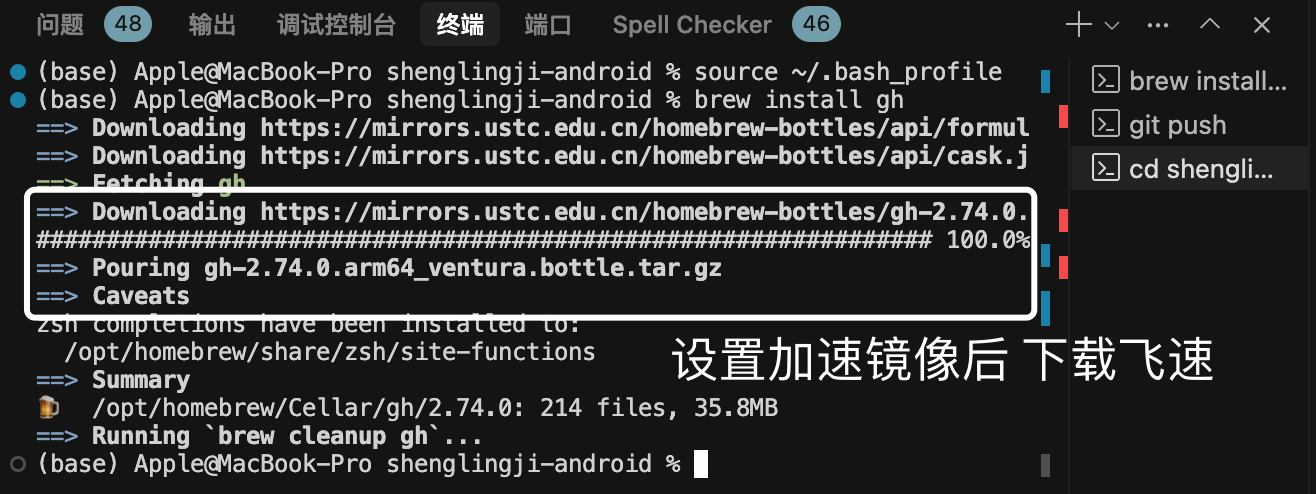

MacOS下Homebrew国内镜像加速指南(2025最新国内镜像加速)

macos brew国内镜像加速方法 brew install 加速formula.jws.json下载慢加速 🍺 最新版brew安装慢到怀疑人生?别怕,教你轻松起飞! 最近Homebrew更新至最新版,每次执行 brew 命令时都会自动从官方地址 https://formulae.…...

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的----NTFS源代码分析--重要

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的 第一部分: 0: kd> g Breakpoint 9 hit Ntfs!ReadIndexBuffer: f7173886 55 push ebp 0: kd> kc # 00 Ntfs!ReadIndexBuffer 01 Ntfs!FindFirstIndexEntry 02 Ntfs!NtfsUpda…...

DBLP数据库是什么?

DBLP(Digital Bibliography & Library Project)Computer Science Bibliography是全球著名的计算机科学出版物的开放书目数据库。DBLP所收录的期刊和会议论文质量较高,数据库文献更新速度很快,很好地反映了国际计算机科学学术研…...

用鸿蒙HarmonyOS5实现中国象棋小游戏的过程

下面是一个基于鸿蒙OS (HarmonyOS) 的中国象棋小游戏的实现代码。这个实现使用Java语言和鸿蒙的Ability框架。 1. 项目结构 /src/main/java/com/example/chinesechess/├── MainAbilitySlice.java // 主界面逻辑├── ChessView.java // 游戏视图和逻辑├──…...

PydanticAI快速入门示例

参考链接:https://ai.pydantic.dev/#why-use-pydanticai 示例代码 from pydantic_ai import Agent from pydantic_ai.models.openai import OpenAIModel from pydantic_ai.providers.openai import OpenAIProvider# 配置使用阿里云通义千问模型 model OpenAIMode…...

Java中HashMap底层原理深度解析:从数据结构到红黑树优化

一、HashMap概述与核心特性 HashMap作为Java集合框架中最常用的数据结构之一,是基于哈希表的Map接口非同步实现。它允许使用null键和null值(但只能有一个null键),并且不保证映射顺序的恒久不变。与Hashtable相比,Hash…...