解析个人信息保护影响评估

一、个人信息保护影响评估的概念及范围(What)

什么是“个人信息保护影响评估”?如何理解?“个人信息保护影响评估”的概念未在我国高位阶的法律规定中明确,其历经从观念到实践的演变,逐渐形成业界普遍认可的系统性评估方法,被视为“个人数据及隐私保护”领域进行风险管理及政策制定的重要程序/方法。简单来说,“个人信息保护影响评估”就是企业、政府等个人数据控制者/处理者在特定类型的个人信息处理情形下针对相关操作处理是否符合法律规定进行系统评估的合规实践方法和风险评估程序。

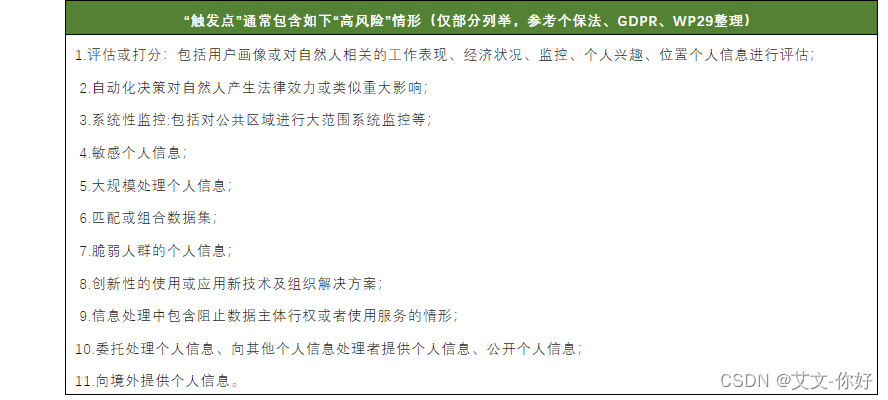

从使用场景看:一般适用于拟进行的个人信息处理活动可能对自然人的个人信息权益带来“高风险”的情况。触发点通常包含如下“高风险”情形:(具体条款及要求清单,可参考文末checklist)

从评估的目标看:重点是基于对内部操作中“高风险”的评估及识别,帮助企业及利益相关方对“高风险”的操作处理作出调整、控制或转移高风险,尽可能的避免及减少因前述错误操作处理带来的不合规风险(例如在法律符合性、信息主体权益保护、个人信息安全上会否带来现实的/潜在的负面影响),甚至延伸至可能的业务连续性风险,企业声誉受损的重大不利后果。

“个人信息保护影响评估”是个人信息处理者在个保法项下的关键合规义务:

-

我国《个人信息保护法》第55、56条明文规定了处理者对于各种“高风险”的个人信息处理活动负有进行“个人信息保护影响评估”并对处理情况进行“记录”的义务。【参考文末“个保法、GDPR条款对照”表】

-

在其他国家/地区的个人数据保护立法或政策中也有类似要求,形式上或者是对“个人数据保护影响评估”观念进行吸收,或是直接以立法方式规定个人数据控制者/处理者在特定数据处理类型下应当事先开展个人信息影响评估。例如:

欧盟合规实践已将“个人数据保护影响评估”(Data Protection Impact Assessment, DPIA)作为实施项目管理及风险管理的方法及政策;

英国信息专员办公室(ICO)支持企业使用DPIAs作为“最佳实践”工具,并发布了与DPIA实施相关的指南;

德国联邦信息安全局(BSI)发布的关于无线射频识别数据安全与保护(RFID)中也采纳了DPIAs的观念等。

二、为什么做“个人信息保护影响评估”(Why)

- 企业视角:

企业因业务发展需要,适应外部法律环境、新情况、新业态变化;

全球及主要经济区个人数据保护执法及政府监管态势趋严,加速“个人信息保护影响评估”(DPIA)、“自设计开始和默认的隐私保护”(PbD)等合规实践被立法及业界认可和接受,逐步转化、落地;

我国个保法框架下,企业可以考虑从以下“四个维度”理解为什么要做“个人信息影响评估”:

-合规义务层面,影响评估是个保法规定的个人信息处理者的关键合规义务,是满足法律合规要求所必需的评估工具。

-执法/司法层面,影响评估报告及处理记录是企业在面临数据安全及个人信息保护相关的监管、政府检查、内外部审计、信息安全应急事件、司法诉讼时,证明其履行合规义务的重要证据。

-风险管理层面,影响评估是企业内部进行个人信息保护/数据安全风险管理的重要方法及评估工具,为管理层进一步作出有效决策及采取适当措施降低风险创造了条件。

-信赖关系层面,仔细考虑并实施影响评估的企业有助于提升其与消费者、雇员的信任关系,维持并满足双方建立的信赖预期。

- 政府等公共部门视角:

政府机关等公共部门在进行“高风险”处理活动前开展“个人信息影响评估”是正当性、合理的、经济的选择,有助于及时预判风险、确保处理行为合规,以便在潜在的或现实的损害发生时/之前能让高风险进入“缓冲带”,为采取保护措施从而转移/降低风险争取空间。

典型的场景如政府机构拟建设政务平台或者推广通用应用程序,引导多家信息处理者接入同一应用程序,或者使用新技术或者新应用以优化政务信息处理方式和效率,此类情形下,事前引入影响评估都将有效减缓或避免发生个人信息保护相关不合规风险和信用危机。

- 不同语境中的“风险评估“”影响评估“”合规评估”有何不同?

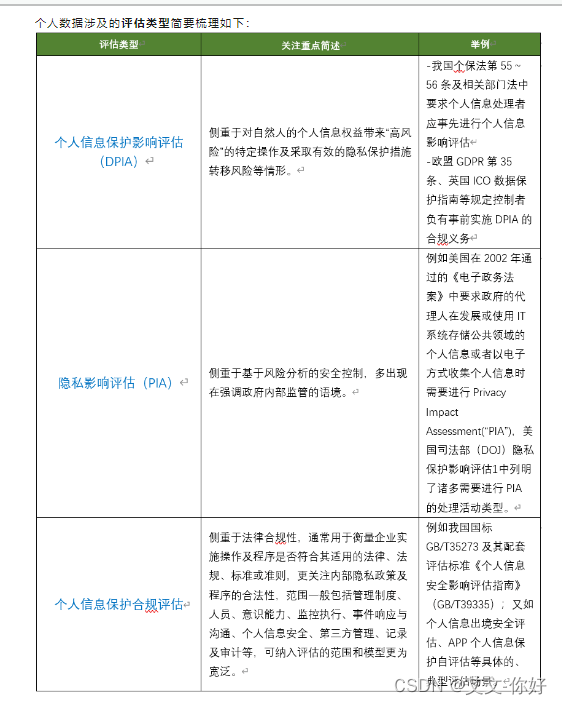

从实务角度观察,主要经济区/司法管辖区在其法律文件中,对数据控制者提出了形式多样的风险评估合规要求。虽然这些评估要求在关注点及具体操作要求上有差异,但是观念和设计原理基本相同。因此,需要企业根据实际情况判断、选择合适的评估类型、要素,做好评估报告和记录。

个人数据涉及的评估类型简要梳理如下:

值得注意的是,风险评估、影响评估与合规评估属于中间性质的管理过程,目的是服务背后的组织目标,几种评估类型既可以分开使用,也可以在设计之初被更高层级的框架所规定,放入某个/些模块使用。“自下而上”的分开使用比较常用,“自上而下”由统一的框架进行规定也开始出现,从近年来国内外大型科技企业(主要是跨国公司和头部企业)公开发布的隐私保护治理报告中可以看到这种发展趋势,即因服务于公司的整体战略而将不同类型评估及管理工具结合到统一的治理框架中,例如华为公司的隐私保护治理框架,以及亚马逊公司将治理、风险与合规(GRC)整合的结构化方法等等。

我国网络安全法、数据安全法、个保法等法律文件中,也包含诸多“风险评估”“影响评估”“合规评估”相关名词,在实务中往往需仔细区分不同组织目标、法律语境和上下文来理解和辨别适用条件,都为律师服务提出了较高的要求和挑战。

三、个人信息保护影响评估的适用情形——如何判断“高风险”(When)

我国的个人信息保护影响评估采取了基于风险路径的个人信息保护模式,体现了个人信息保护模式从事后监管向基于风险管理为主的模式转变。

理解个保法第55条的适用情形——哪些情形“必须做”“不必做”“可以做/不做”——关键在于清晰判断待处理活动是否对个人权益构成“高风险/类似的高风险”,以及何时、何种情形会触发“高风险”。

如果企业在个保法框架内判断是否“高风险”及是否必要适用影响评估时,我们建议可参考如下思路作初筛和判断:

(1)该处理操作是否属于个保法55条规定的法定适用情形,如果属于,则适用影响评估;

(2)如果不属于,可参考行业通用判断为“高风险”的典型情形(例如GB/T35273第11.4,GB/T39335附录B),或者监管机构发出的需要影响评估的相关指引,判断评估必要性。

(3)如果不属于上述1)~2)两种情形,可不进行影响评估。

(4)如遇复杂的处理活动难以判断是否为“高风险”,建议咨询外部顾问或者数据保护专业人士及监管机构的意见。

此外,在判断影响评估必要性时追问以下问题,也可帮助形成对适用条件及场景的清晰判断:

(1)拟执行的操作处理是否会带来“高风险”,以及如何界定风险等级?

(2)是否存在高风险就必须要做影响评估?

(3)是否有可采取的技术或组织措施可以及时消除/避免高风险发生?

(4)当条件发生变化时,该操作处理是否仍然处于“高风险”?

(5)谁来做?何时做?如何做?

四、个人信息保护影响评估的内容、流程及方法(How)

- 评估内容

根据个保法第56条第1款规定,评估内容包括:

(一)个人信息的处理目的、处理方式等是否合法、正当、必要;

(二)对个人权益的影响及安全风险;

(三)所采取的保护措施是否合法、有效并与风险程度相适应。

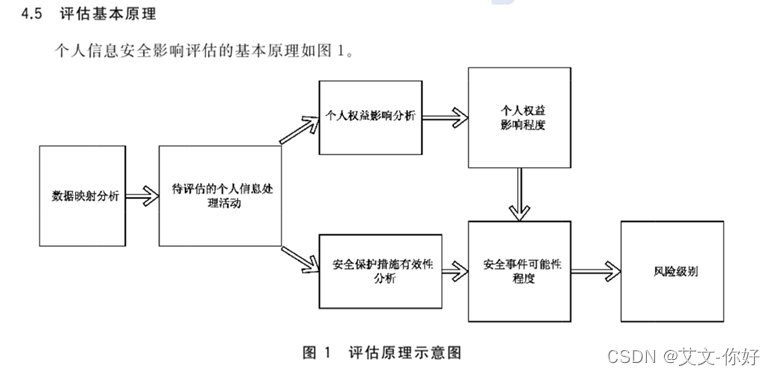

对 “个人权益的影响及安全风险”的分析,还可进一步参照《信息安全技术 个人信息安全影响评估指南》(GB/T39335-2020)第5.5“个人权益影响分析”及5.6“安全风险综合分析”,并围绕“限制个人自主决定权”“引发差别性待遇”“个人名誉受损或遭受精神压力”“人身财产受损”四个维度展开。

- 评估方法

评估方法无统一规定,实践中相对开放灵活。由于不同企业的组织架构、决策习惯、文化理念、业务内容、客户群体、数字化程度、特色等等不尽相同,大企业和小企业都可以在个保法框架内找到适合自己的“最优解”,确保既满足基本的评估内容,同时又能匹配企业特色促成实效。

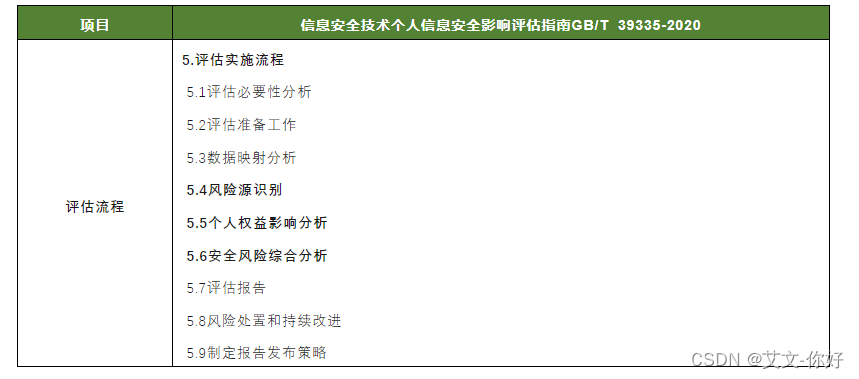

评估原理及方法简要梳理如下(仅部分举例),供大家参考:

如《信息安全技术 个人信息安全影响评估指南》GB/T 39335-2020中个人信息安全影响评估“基本原理”,如图所示:

(图片来源:《信息安全技术 个人信息安全影响评估指南》GB/T 39335-2020)

如《信息安全技术 个人信息安全影响评估指南》GB/T 39335-2020中个人信息安全影响评估“一般流程”如下:

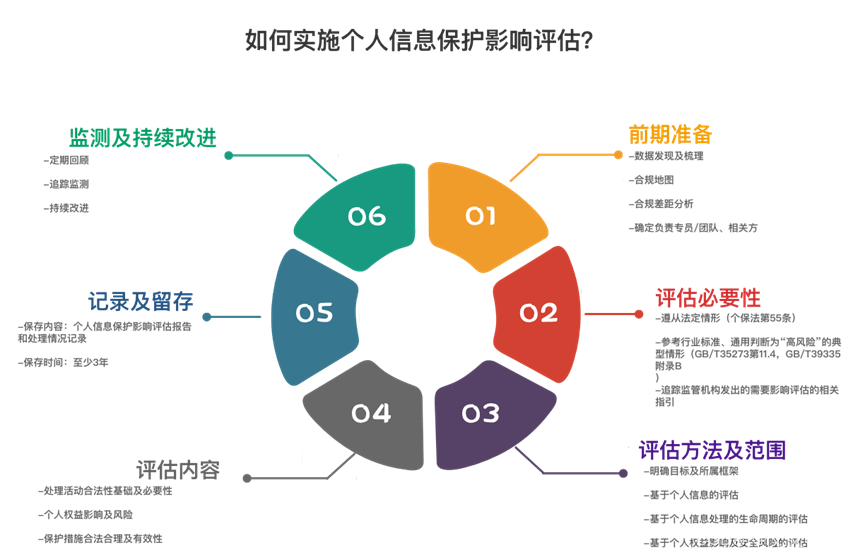

五、总结建议:如何实施“个人保护影响评估”

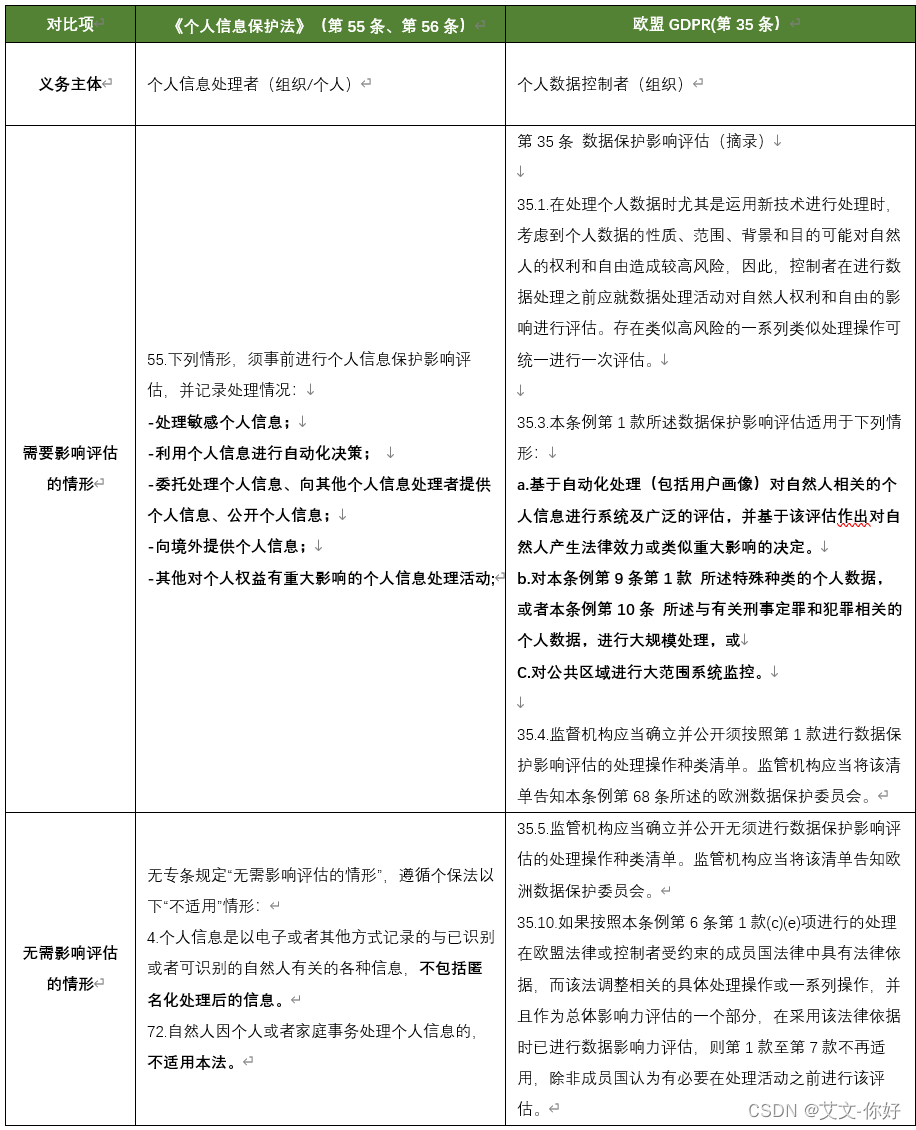

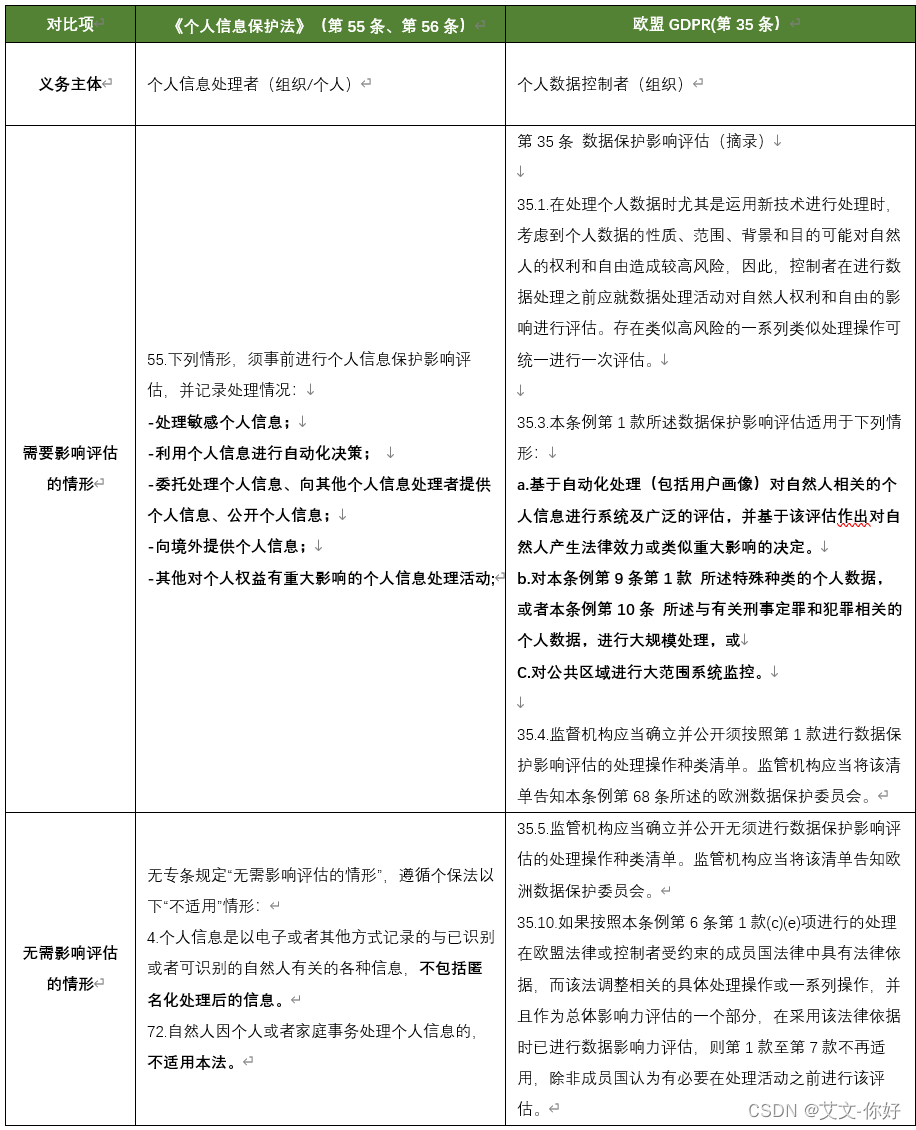

最后,为帮助企业适应新的合规及监管要求提供参考建议,为大家总结了如何实施个人信息保护影响评估的通用步骤,以及梳理了我国PIPL、欧盟GDPR相关条款对照表,供各位参考。

实施个人信息保护影响评估的通用步骤及参考要素图文总结如下:

我国个保法与欧盟GDPR中“个人信息保护影响评估”条款对照总结如下:

相关文章:

解析个人信息保护影响评估

一、个人信息保护影响评估的概念及范围(What) 什么是“个人信息保护影响评估”?如何理解?“个人信息保护影响评估”的概念未在我国高位阶的法律规定中明确,其历经从观念到实践的演变,逐渐形成业界普遍认可…...

2.阿里云对象存储OSS

1.对象存储概述 文件上传,是指将本地图片、视频、音频等文件上传到服务器上,可以供其他用户浏览或下载的过程。文件上传在项目中应用非常广泛,我们经常发抖音、发朋友圈都用到了文件上传功能。 实现文件上传服务,需要有存储的支持…...

(三)Unity开发Vision Pro——入门

3.入门 1.入门 本节涵盖了几个重要主题,可帮助您加快visionOS 平台开发速度。在这里,您将找到构建第一个 Unity PolySpatial XR 应用程序的分步指南的链接,以及 PolySpatial XR 开发时的一些开发最佳实践。 2.开发与迭代 有关先决条件、开…...

召集令:CloudQuery 社区有奖征文活动来啦!

CloudQuery 社区第一期征文活动来袭!!!只要你对 CloudQuery 产品感兴趣,或者是希望了解 CQ ,都可以来参加,在本期活动中,我们也为大家准备了多种主题供你选择,CQ 使用案例、版本对比…...

【傅里叶级数与傅里叶变换】数学推导——1、基础知识点回顾及[Part1:三角函数的正交性]介绍

文章内容来自DR_CAN关于傅里叶变换的视频,本篇文章提供了一些基础知识点,比如三角函数常用的导数、三角函数换算公式等。 文章全部链接: 基础知识点 Part1:三角函数系的正交性 Part2:T2π的周期函数的傅里叶级数展开 P…...

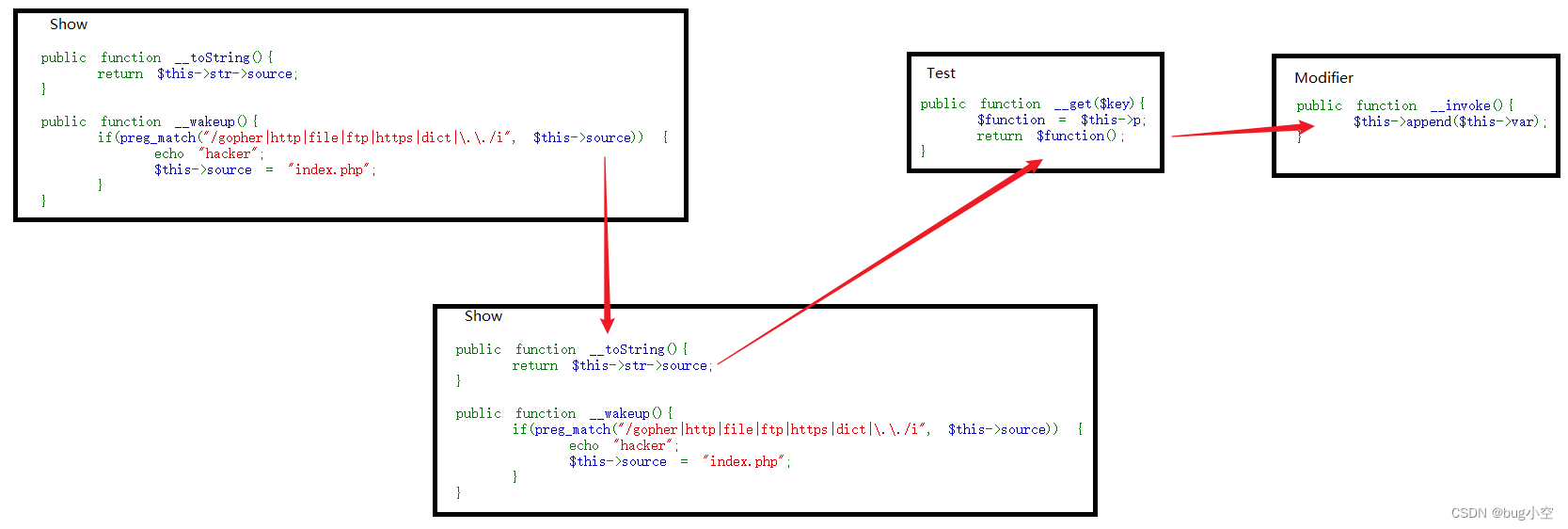

BUUCTF [MRCTF2020]Ezpop解题思路

题目代码 Welcome to index.php <?php //flag is in flag.php //WTF IS THIS? //Learn From https://ctf.ieki.xyz/library/php.html#%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E9%AD%94%E6%9C%AF%E6%96%B9%E6%B3%95 //And Crack It! class Modifier {protected $var;publi…...

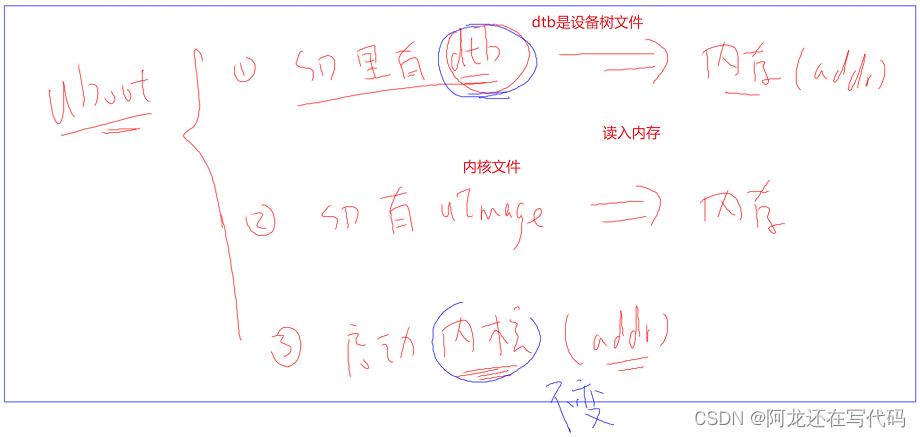

【IMX6ULL驱动开发学习】07.驱动程序分离的思想之平台总线设备驱动模型和设备树

一、驱动程序分离的思想 【IMX6ULL驱动开发学习】05.字符设备驱动开发模板(包括读写函数、poll机制、异步通知、定时器、中断、自动创建设备节点和环形缓冲区)_阿龙还在写代码的博客-CSDN博客 之前编写驱动程序的代码存在不少弊端:移植性差…...

深度学习中的python语法笔记总结

解释 torch中的 .clamp(min0) 在PyTorch中,torch.clamp将张量中的元素限制在指定的范围内。 torch.clamp(min0)会将张量中的每个元素与0进行比较,并将小于0的元素替换为0。其他大于等于0的元素则保持不变。 clamp函数原理 def clamp(x, lower, upper)…...

Reids 的整合使用

大家好 , 我是苏麟 , 今天带来强大的Redis . REmote DIctionary Server(Redis) 是一个由 Salvatore Sanfilippo 写的 key-value 存储系统,是跨平台的非关系型数据库。 Redis 是一个开源的使用 ANSI C 语言编写、遵守 BSD 协议、支持网络、可基于内存、分布式、可选…...

Vue3 —— watchEffect 高级侦听器

该文章是在学习 小满vue3 课程的随堂记录示例均采用 <script setup>,且包含 typescript 的基础用法 前言 Vue3 中新增了一种特殊的监听器 watchEffect,它的类型是: function watchEffect(effect: (onCleanup: OnCleanup) > void,o…...

Java异步子线程读取主线程参数的若干好玩场景

在开发过程中,我们难免会因为性能、实时响应等,需要异步处理的一些事务,并且在子线程中有时我们还需要获取主线程相关的参数。下面有若干方案可以实现上述场景,但会出现一定的问题。 场景1-基础场景 在主线程中开启子线程&#x…...

Android 视频开发

在 Android 平台上进行视频开发,您需要掌握以下关键知识点,以确保能够成功地开发和调试视频应用程序: Android视频架构: 了解 Android 的视频系统架构,包括视频捕获、编码、解码、渲染和显示等。 视频格式和编解码&am…...

【计算机网络篇】UDP协议

✅作者简介:大家好,我是小杨 📃个人主页:「小杨」的csdn博客 🐳希望大家多多支持🥰一起进步呀! UDP协议 1,UDP 简介 UDP(User Datagram Protocol)是一种无连…...

LeetCode 2682. 找出转圈游戏输家

【LetMeFly】2682.找出转圈游戏输家 力扣题目链接:https://leetcode.cn/problems/find-the-losers-of-the-circular-game/ n 个朋友在玩游戏。这些朋友坐成一个圈,按 顺时针方向 从 1 到 n 编号。从第 i 个朋友的位置开始顺时针移动 1 步会到达第 (i …...

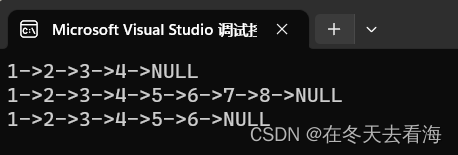

数据结构单链表

单链表 1 链表的概念及结构 概念:链表是一种物理存储结构上非连续、非顺序的存储结构,数据元素的逻辑顺序是通过链表中的指针链 接次序实现的 。 在我们开始讲链表之前,我们是写了顺序表,顺序表就是类似一个数组的东西࿰…...

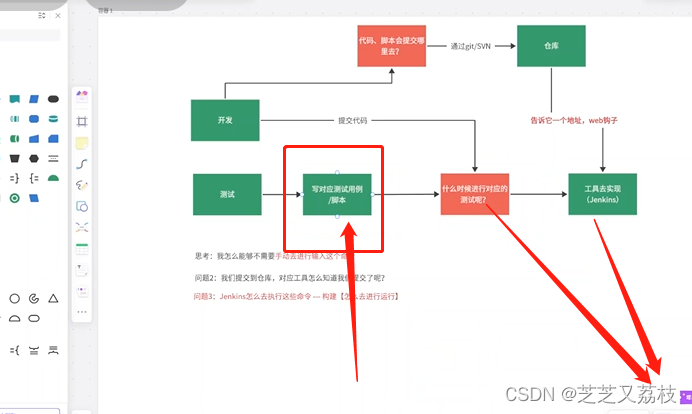

自定义WEB框架结合Jenkins实现全自动测试

自定义WEB框架结合Jenkins实现全自动测试 allure生成 allure生成 1.allure–纯命令运行 -固定的–稍微记住对应的单词即可。2 安装,2个步骤: 1.下载allure包,然后配置环境变量。 https://github.com/allure-framework/allure2/releases/tag/2.22.4 2.在…...

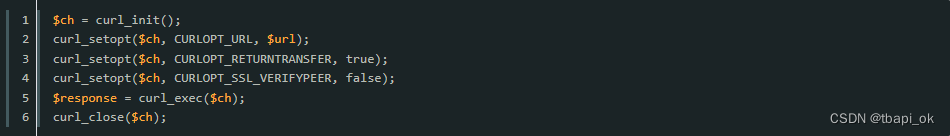

PHP加密与安全的最佳实践

PHP加密与安全的最佳实践 概述 在当今信息时代,数据安全是非常重要的。对于开发人员而言,掌握加密和安全的最佳实践是必不可少的。PHP作为一种常用的后端开发语言,提供了许多功能强大且易于使用的加密和安全性相关函数和类。本文将介绍一些P…...

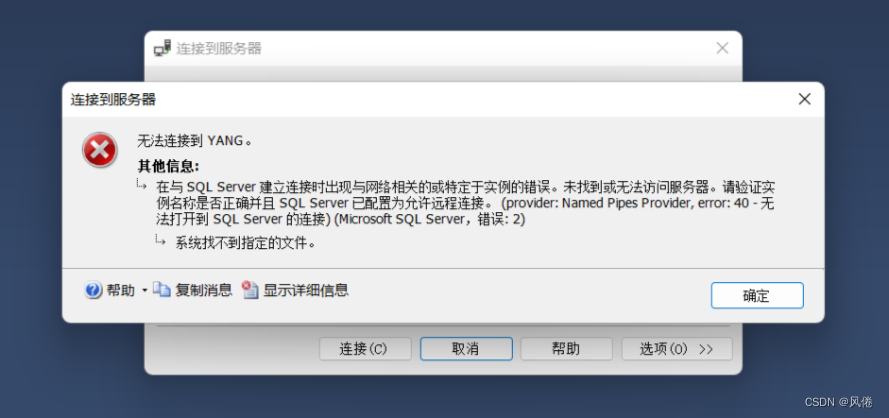

SQL Server数据库无法连接

问题如下: 原因:sql server服务器未开启 解决方法:以管理员身份打开cmd,输入:net start mssqlserver。...

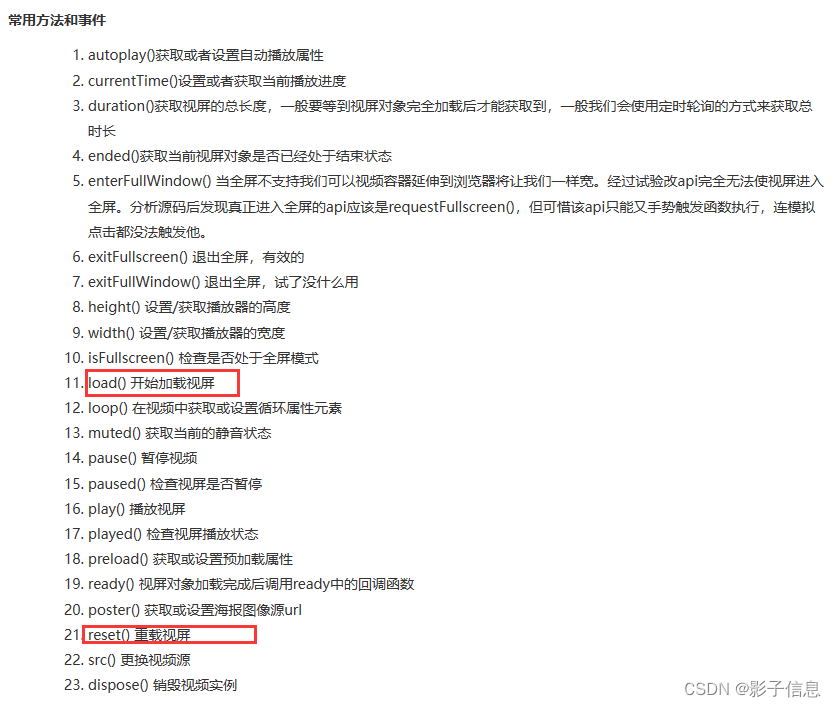

videojs 播放视频

背景:在项目中使用第三方插件videojs进行播放视频,点击事件更改播放的数据源。 一、视频相关理论 (一)、背景 网络流媒体的呈现形式分为两种:直播点播 (二)、流媒体的3种协议 分类:HTTPHLSRTMP定义:基于HTTP的流媒体…...

vue强制刷新变量

在前端开发中,我们经常需要变量的值实时响应到界面上。Vue就是一个非常强大的前端框架,它的数据绑定能够非常好地实现变量与界面的同步更新。但是有时候,我们需要强制刷新某个变量的值,以便界面能及时地反映出它的变化。本文将介绍…...

Redis相关知识总结(缓存雪崩,缓存穿透,缓存击穿,Redis实现分布式锁,如何保持数据库和缓存一致)

文章目录 1.什么是Redis?2.为什么要使用redis作为mysql的缓存?3.什么是缓存雪崩、缓存穿透、缓存击穿?3.1缓存雪崩3.1.1 大量缓存同时过期3.1.2 Redis宕机 3.2 缓存击穿3.3 缓存穿透3.4 总结 4. 数据库和缓存如何保持一致性5. Redis实现分布式…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

CocosCreator 之 JavaScript/TypeScript和Java的相互交互

引擎版本: 3.8.1 语言: JavaScript/TypeScript、C、Java 环境:Window 参考:Java原生反射机制 您好,我是鹤九日! 回顾 在上篇文章中:CocosCreator Android项目接入UnityAds 广告SDK。 我们简单讲…...

IoT/HCIP实验-3/LiteOS操作系统内核实验(任务、内存、信号量、CMSIS..)

文章目录 概述HelloWorld 工程C/C配置编译器主配置Makefile脚本烧录器主配置运行结果程序调用栈 任务管理实验实验结果osal 系统适配层osal_task_create 其他实验实验源码内存管理实验互斥锁实验信号量实验 CMISIS接口实验还是得JlINKCMSIS 简介LiteOS->CMSIS任务间消息交互…...

网络编程(UDP编程)

思维导图 UDP基础编程(单播) 1.流程图 服务器:短信的接收方 创建套接字 (socket)-----------------------------------------》有手机指定网络信息-----------------------------------------------》有号码绑定套接字 (bind)--------------…...

中关于正整数输入的校验规则)

Element Plus 表单(el-form)中关于正整数输入的校验规则

目录 1 单个正整数输入1.1 模板1.2 校验规则 2 两个正整数输入(联动)2.1 模板2.2 校验规则2.3 CSS 1 单个正整数输入 1.1 模板 <el-formref"formRef":model"formData":rules"formRules"label-width"150px"…...

python报错No module named ‘tensorflow.keras‘

是由于不同版本的tensorflow下的keras所在的路径不同,结合所安装的tensorflow的目录结构修改from语句即可。 原语句: from tensorflow.keras.layers import Conv1D, MaxPooling1D, LSTM, Dense 修改后: from tensorflow.python.keras.lay…...

AI+无人机如何守护濒危物种?YOLOv8实现95%精准识别

【导读】 野生动物监测在理解和保护生态系统中发挥着至关重要的作用。然而,传统的野生动物观察方法往往耗时耗力、成本高昂且范围有限。无人机的出现为野生动物监测提供了有前景的替代方案,能够实现大范围覆盖并远程采集数据。尽管具备这些优势…...

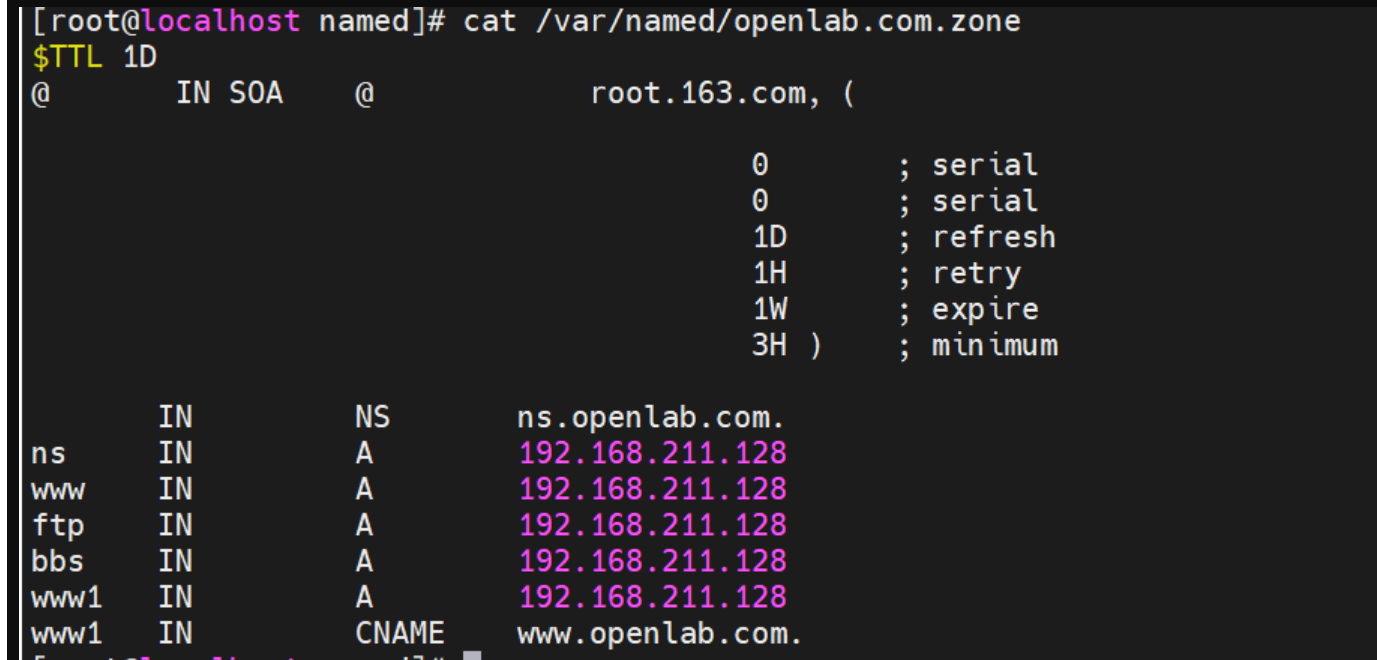

搭建DNS域名解析服务器(正向解析资源文件)

正向解析资源文件 1)准备工作 服务端及客户端都关闭安全软件 [rootlocalhost ~]# systemctl stop firewalld [rootlocalhost ~]# setenforce 0 2)服务端安装软件:bind 1.配置yum源 [rootlocalhost ~]# cat /etc/yum.repos.d/base.repo [Base…...