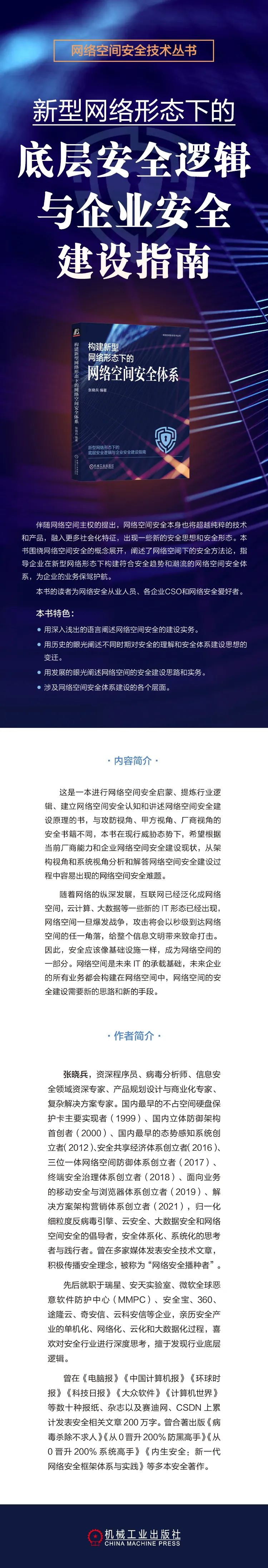

【赠书活动第3期】《构建新型网络形态下的网络空间安全体系》——用“价值”的视角来看安全

目录

- 一、内容简介

- 二、读者受众

- 三、图书目录

- 四、编辑推荐

- 五、获奖名单

一、内容简介

经过30多年的发展,安全已经深入到信息化的方方面面,形成了一个庞大的产业和复杂的理论、技术和产品体系。

因此,需要站在网络空间的高度看待安全与网络的关系,站在安全产业的高度看待安全厂商与客户的关系,站在企业的高度看待安全体系设计与安全体系建设之间的关系。

这是对安全行业的一次以网络空间为框架,以思考为刀,以安全产品与技术为刃,以企业安全体系建设为牛的深度解构与重构。

二、读者受众

如果你是投资人,可以在这里看到整个产业发展的驱动力,看到安全技术和厂商的发展趋势,看到未来优秀的安全厂商和技术的特点,以及未来十年的厂商与技术格局。

如果你是客户,你可以在数以十计的安全标准和安全理论、数以百计的安全厂商及数以千计的产品和解决方案之间,找到一种合理的组合逻辑,从而让安全建设变得有理、有据、有序。

如果你是安全从业者,由于平时工作内容的聚焦,可能会对安全的某个点有深入研究,但是对整个安全系统还缺乏完整的理解。比如写反病毒引擎的,可能并没有机会分析病毒;写客户端程序的,可能不了解服务器端技术。在这里,你可以系统地了解安全是什么,安全有什么,安全该怎么做,安全的未来将会如何发展。

如果你是安全爱好者,这里还有大量的安全基础知识与有趣的安全故事来等你发掘。

在这里,安全不再是一堆零配件,而是一个完整的有机体。你可以沿着某种视角,由远及近、由外而内地了解安全,然后更好地驾驭它。

三、图书目录

Contents目 录

自序

前言

开篇语

第1章 安全认知的硬核概念1

1.1 安全世界与我们的关系1

1.2 构建信息文明的大师3

1.2.1 维纳的赛博空间3

1.2.2 香农的信息世界4

1.2.3 冯·诺依曼的计算机帝国4

1.2.4 图灵的计算智能5

1.3 网络空间是如何产生的5

1.4 网络空间安全的认知捷径7

第2章 如何快速掌握安全的内核9

2.1 安全本质9

2.1.1 安全本质的分析9

2.1.2 安全行业到底有没有“银弹”13

2.1.3 学术、工程与方法论的区别14

2.2 威胁本质16

2.2.1 威胁本质的分析16

2.2.2 威胁与安全的关系18

2.2.3 威胁的原理20

2.3 掌握两个推论,拥有安全基本

洞察力23

2.3.1 威胁推论23

2.3.2 安全推论25

2.4 安全的避坑指南28

2.4.1 保险悖论28

2.4.2 误报悖论29

2.4.3 测试悖论31

2.4.4 云查杀悖论31

2.5 网络空间安全统一框架32

第3章 威胁的演化路径与发展趋势35

3.1 威胁的演化路径35

3.2 病毒的演化37

3.2.1 病毒的起源37

3.2.2 种类的启蒙39

3.2.3 典型的家族44

3.2.4 数量的激增52

3.2.5 命名的标准53

3.2.6 趋势的演变55

3.3 黑客与攻防57

3.3.1 欺骗与入侵的艺术57

3.3.2 红客时代58

3.3.3 黑客时代58

3.3.4 白帽子时代59

3.4 攻击者心理学60

3.4.1 技术炫耀60

3.4.2 经济勒索与恶意竞争61

3.4.3 信仰冲突61

3.5 网络空间的威胁发展逻辑61

3.5.1 技术的升级62

3.5.2 环境的改变63

3.5.3 攻击面的扩张64

3.5.4 网络空间的战争65

第4章 安全行业赛道与底层逻辑66

4.1 安全行业的总体特征66

4.1.1 切割行业的外部视角66

4.1.2 行业的基本特征72

4.1.3 中外市场的差异75

4.2 安全行业的碎片化变量77

4.2.1 威胁黑天鹅77

4.2.2 安全的一战成名80

4.2.3 互联网安全革命83

4.2.4 斯诺登的蝴蝶效应85

4.3 互联网厂商的企业安全困境86

4.3.1 免费安全的信任困境87

4.3.2 能者无所不能的推论困境88

4.3.3 执行者意识困境88

4.3.4 商业模式困境90

4.3.5 商品制造困境92

4.3.6 营销与服务困境93

4.3.7 支撑组织专业困境94

4.3.8 数量优势与模式裂变95

4.4 安全的细分赛道是如何形成的96

4.4.1 安全产业的模式裂变96

4.4.2 基于时间维度的赛道97

4.4.3 网络空间的立体领域99

4.4.4 面向未来的新安全场景100

4.4.5 赛道价值计算102

4.5 安全赛道的独立演化逻辑104

4.5.1 终端安全:历久弥新的赛道105

4.5.2 网关安全:逐步下沉的

标品市场107

4.5.3 应用安全:万能跃迁赛道108

4.5.4 移动安全:阶段性天花板

遭遇战109

4.5.5 云计算安全:安全市场的

荒漠化113

4.5.6 物联网安全:逐渐有序化的

无序市场115

4.5.7 安全服务:以人为本的

配套市场117

4.5.8 数据安全:安全与制度的

博弈118

4.5.9 业务安全:业务驱动的

产品悖论121

4.5.10 身份安全:数字化身份的

安全故事122

4.5.11 零信任安全:最复杂的解决

方案体系123

4.5.12 态势感知:从全方位感知到

全局态势124

4.5.13 区块链安全与AI安全:

看不到未来的新大陆125

4.5.14 赛道的商业价值主观

评价体系126

4.6 安全行业高增速的底层逻辑128

4.6.1 安全的刚需是安全感128

4.6.2 安全的第一推动力129

4.6.3 行业的系统驱动力129

4.6.4 企业安全市场的三个时代132

4.6.5 市场增速的底层逻辑134

4.7 营销模式与安全生态的关系135

4.7.1 当谈论渠道时,其实我们是

在谈论什么135

4.7.2 营销模式137

4.7.3 行业分割逻辑139

4.7.4 产业链图谱141

4.7.5 安全生态悖论143

4.8 网络空间框架下安全行业的演化趋势143

4.8.1 产业统一结构143

4.8.2 安全行业的赢家通吃144

4.8.3 安全演化论144

第5章 安全企业内窥151

5.1 内行人眼中的安全圈子152

5.1.1 知识英雄与安全峰会152

5.1.2 安全组织156

5.1.3 人才培养忧思录161

5.1.4 安全从业者指南164

5.2 安全企业的几个问题171

5.2.1 问题一:为什么要了解

安全企业171

5.2.2 问题二:什么决定企业生存171

5.2.3 问题三:什么决定企业增长172

5.2.4 问题四:什么决定企业能够

成为“爆品”172

5.3 如何理解技术基因172

5.3.1 技术范式173

5.3.2 技术领域173

5.3.3 技术演化174

5.4 好的企业必须要有商品制造系统177

5.4.1 商品制造系统177

5.4.2 商品生产体系178

5.4.3 商品营销体系182

5.4.4 商品运行体系187

5.4.5 产品形态的优劣势188

5.5 一张图看清安全企业的价值188

5.5.1 企业统一发展模型188

5.5.2 企业增长思考190

5.5.3 企业价值评价196

5.5.4 先进企业模式198

第6章 甲方企业安全体系规划指南202

6.1 企业安全建设困境203

6.1.1 建设的困境203

6.1.2 思想的误区204

6.1.3 合规的困惑206

6.2 甲乙博弈的现状211

6.3 安全方法论一览218

6.3.1 方法论架构218

6.3.2 EA方法论219

6.3.3 威胁方法论220

6.3.4 安全方法论225

6.3.5 方法论思考231

6.4 甲方企业安全建设的思考新模式232

6.4.1 甲方的强势与弱势232

6.4.2 安全技术迭代模型232

6.4.3 套路中的套路234

6.4.4 安全的复杂系统论237

6.4.5 安全建设元思考238

6.4.6 安全建设思考的三个视角241

6.5 企业安全建设方法论242

6.5.1 企业安全建设的行业范式242

6.5.2 也谈内生安全243

6.5.3 网络空间安全企业架构245

6.5.4 企业安全架构设计方法246

6.5.5 从EA、RA到SA的最新范式249

6.6 网络空间企业威胁统一分析方法250

6.6.1 威胁统一分析矩阵250

6.6.2 安全统一能力矩阵251

第7章 企业安全体系建设指南253

7.1 现有安全体系建设逻辑与

幸存者偏差253

7.1.1 传统安全体系建设的标准逻辑254

7.1.2 企业安全体系建设的最佳实践254

7.1.3 新一代网络安全框架的

厂商实践255

7.1.4 安全体系建设的幸存者偏差256

7.2 你需要一个好的解决方案257

7.2.1 你需要一个理由257

7.2.2 你需要一个解决方案框架258

7.2.3 解决方案解决的不仅仅是问题259

7.3 如何确立自己的解决方案框架260

7.4 如何找到安全建设的触发点260

7.5 网络空间企业安全建设统一架构261

7.5.1 安全建设统一原则261

7.5.2 安全建设统一架构262

附录264

附录A 安全类大会网址264

附录B 一些关键网址264

参考文献265

后记272

四、编辑推荐

本次送书 1 本 评论区抽一位小伙伴送书

抽奖方式:利用网络公开的在线抽奖工具进行抽奖

参与方式:关注、点赞、收藏、评论

活动时间:10月5日-10月31日

访问以下链接进行自主购买

机械工业出版社 -京东特惠《构建新型网络形态下的网络空间安全体系》

五、获奖名单

公布时间:11月1日

相关文章:

【赠书活动第3期】《构建新型网络形态下的网络空间安全体系》——用“价值”的视角来看安全

目录 一、内容简介二、读者受众三、图书目录四、编辑推荐五、获奖名单 一、内容简介 经过30多年的发展,安全已经深入到信息化的方方面面,形成了一个庞大的产业和复杂的理论、技术和产品体系。 因此,需要站在网络空间的高度看待安全与网络的…...

基于SpringBoot的智能推荐的卫生健康系统

目录 前言 一、技术栈 二、系统功能介绍 用户管理 科室类型管理 医生信息管理 健康论坛管理 我的发布 我的收藏 在线咨询 三、核心代码 1、登录模块 2、文件上传模块 3、代码封装 前言 随着信息技术在管理上越来越深入而广泛的应用,管理信息系统的实施在…...

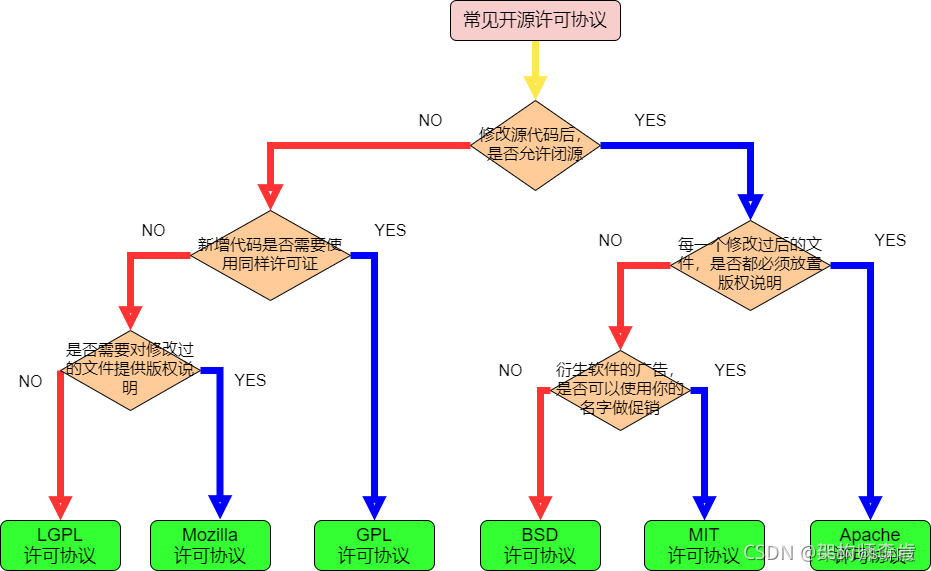

几种开源协议的区别(Apache、MIT、BSD、MPL、GPL、LGPL)

作为一名软件开发人员,你一定也是经常接触到开源软件,但你真的就了解这些开源软件使用的开源许可协议吗? 你不会真的认为,开源就是完全免费吧?那么让我们通过本文来寻找答案。 一、开源许可协议简述 开源许可协议是指开…...

通过usb串口发送接收数据

USB通信使用系统api,USB转串口通信使用第三方库usb-serial-for-android, 串口通信使用Google官方库android-serialport-api。x 引入包后在本地下载的位置:C:\Users\Administrator\.gradle\caches\modules-2\files-2.1 在 Android 中&#x…...

Python3数据科学包系列(三):数据分析实战

Python3中类的高级语法及实战 Python3(基础|高级)语法实战(|多线程|多进程|线程池|进程池技术)|多线程安全问题解决方案 Python3数据科学包系列(一):数据分析实战 Python3数据科学包系列(二):数据分析实战 Python3数据科学包系列(三):数据分析实战 国庆中秋宅家自省: Pyth…...

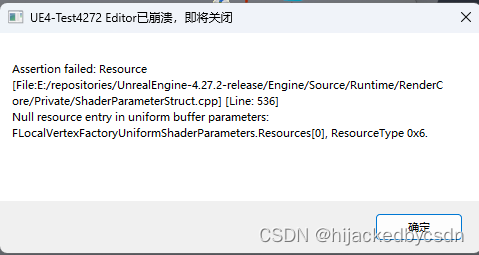

UE4.27.2 自定义 PrimitiveComponent 出现的问题

目录 CreatePrimitiveUniformBufferImmediateFLocalVertexFactory 默认构造函数GetTypeHashENQUEUE_RENDER_COMMANDnull resource entry in uniform buffer parameters FLocalVertexFactory 在看大象无形,其中关于静态物体网络绘制的代码出错的 bug 我也搞了一会………...

【docker】数据卷和数据卷容器

一、如何管理docker容器中的数据? 二、数据卷 1、数据卷原理 将容器内部的配置文件目录,挂载到宿主机指定目录下 数据卷默认会一直存在,即使容器被删除 宿主机和容器是两个不同的名称空间,如果想进行连接需要用ssh,…...

HTML——列表,表格,表单内容的讲解

文章目录 一、列表1.1无序(unorder)列表1.2 有序(order)列表1.3 定义列表 二、表格**2.1 基本的表格标签2.2 演示 三、表单3.1 form元素3.2 input元素3.2.1 单选按钮 3.3 selcet元素 基础部分点击: web基础 一、列表 …...

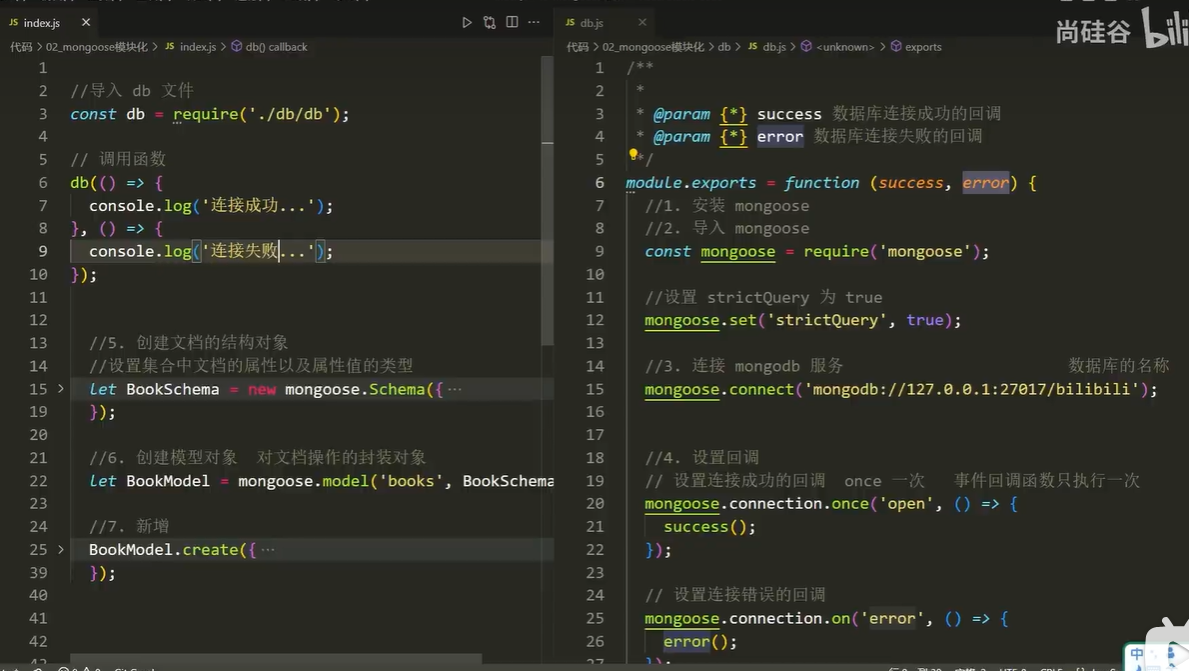

Mongodb学习

一、初步了解 1.1 Mongodb 是什么 MongoDB 是一个基于分布式文件存储的数据库,官方地址 https://www.mongodb.com/ 1.2 数据库是什么 数据库(DataBase)是按照数据结构来组织、存储和管理数据的 应用程序 1.3 数据库的作用 数据库的主要…...

2024届计算机毕业生福利来啦!Python毕业设计选题分享Django毕设选题大全Flask毕设选题最易过题目

💕💕作者:计算机源码社 💕💕个人简介:本人七年开发经验,擅长Java、Python、PHP、.NET、微信小程序、爬虫、大数据等,大家有这一块的问题可以一起交流! 💕&…...

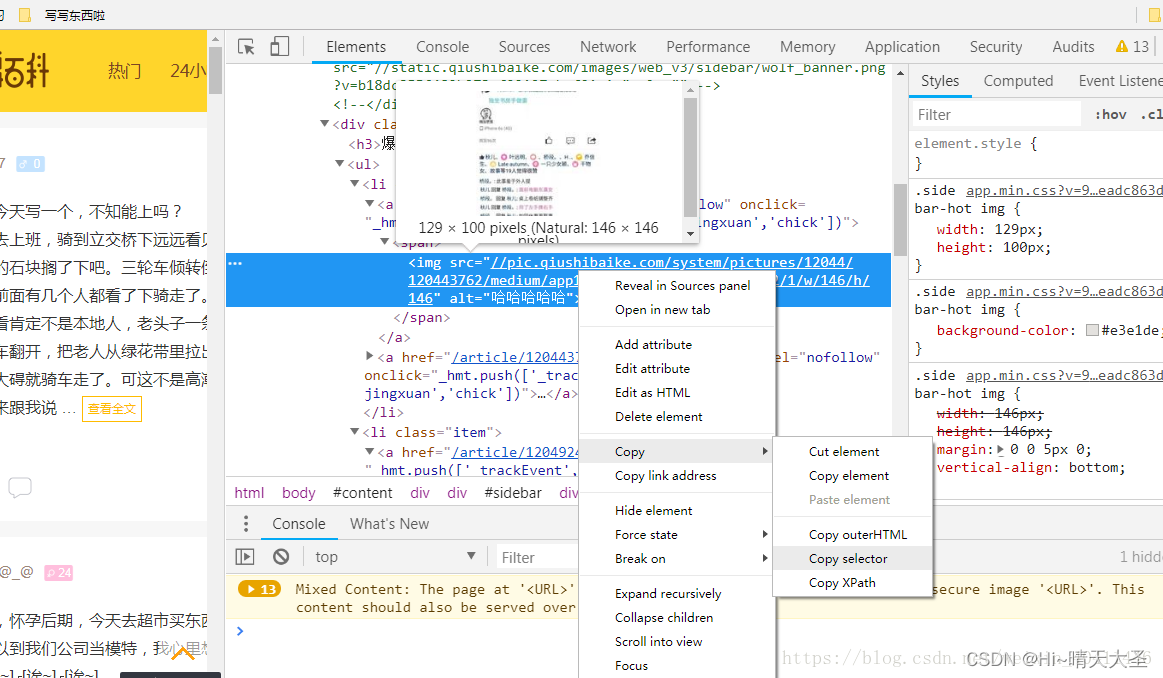

网络爬虫指南

一、定义 网络爬虫,是按照一定规则,自动抓取网页信息。爬虫的本质是模拟浏览器打开网页,从网页中获取我们想要的那部分数据。 二、Python为什么适合爬虫 Python相比与其他编程语言,如java,c#,Cÿ…...

9、媒体元素标签

9、媒体元素标签 一、视频元素 video标签 二、音频元素 audio标签 <!--音频和视频 video:视频标签 audio:音频标签 controls:控制选项,可以显示进度条 autoplay:自动播放 -->示例 <!DOCTYPE html> &…...

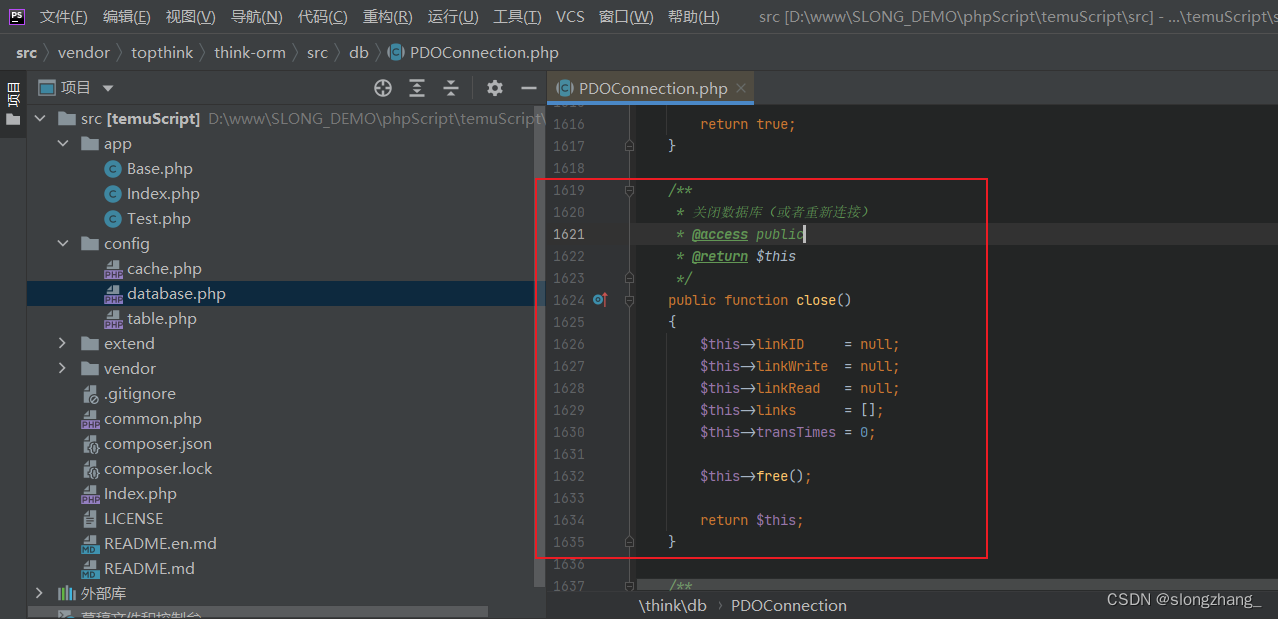

php单独使用think-rom数据库 | thinkphp手动关闭数据库连接

背景(think-orm2.0.61) 由于需要长时间运行一个php脚本,而运行过程并不是需要一直与数据库交互,但thinkphp主要是为web站点开发的框架,而站点一般都是数据获取完则进程结束,所以thinkphp没提供手动关闭数据…...

337. 打家劫舍 III

题目描述 小偷又发现了一个新的可行窃的地区。这个地区只有一个入口,我们称之为 root 。 除了 root 之外,每栋房子有且只有一个“父“房子与之相连。一番侦察之后,聪明的小偷意识到“这个地方的所有房屋的排列类似于一棵二叉树”。 如果 两…...

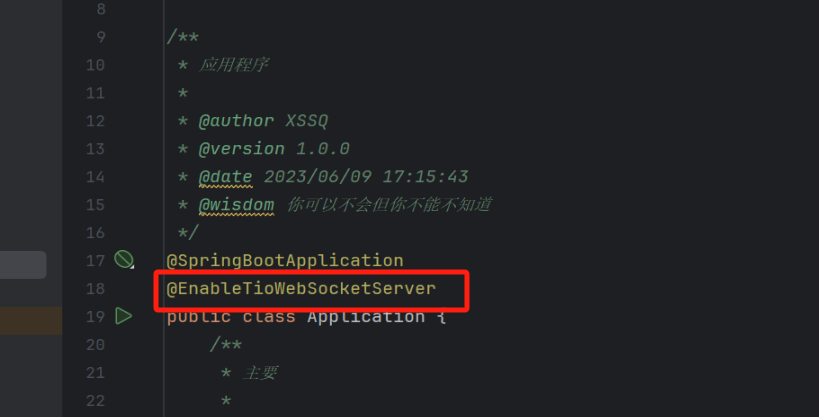

tio-websocket-spring-boot-starter的最简单实例,看完你一定有所收获

前言 我最近一个月一直在寻找能够快速开发实时通讯的简单好用的模块,所以我就去寻找了一下相关的内容.在此之前我使用的是Spring原生的webSocket,她有个弊端就是设置组不容易设置,而且配置上也稍微复杂一点,需要配置拦截器和处理器,还需要把它放入到Springboot的启动容器里面,也…...

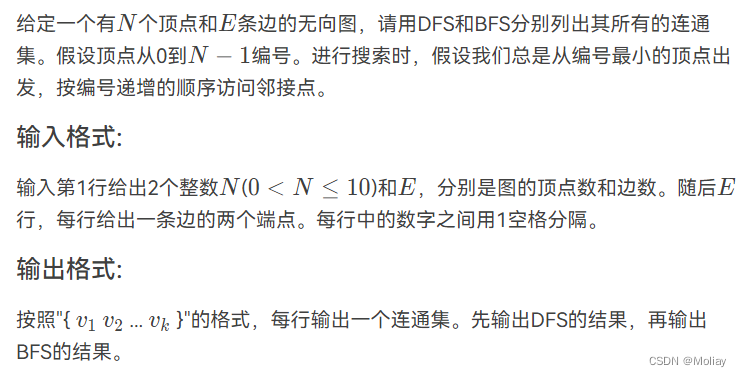

列出连通集

输入样例: 8 6 0 7 0 1 2 0 4 1 2 4 3 5 输出样例: { 0 1 4 2 7 } { 3 5 } { 6 } { 0 1 2 7 4 } { 3 5 } { 6 } solution #include <stdio.h> #include <string.h> int arcs[10][10]; int visited[10] {0}; void DFS(int n, int v); void BFS(int n , int i)…...

前端 富文本编辑器原理——从javascript、html、css开始入门

文章目录 ⭐前言⭐html的contenteditable属性💖 输入的光标位置(浏览器获取selection)⭐使用Selection.toString () 返回指定的文本⭐getRangeAt 获取指定索引范围 💖 修改光标位置💖 设置选取range ⭐总结⭐结束 ⭐前…...

堆--数据流中第K大元素

如果对于堆不是太认识,请点击:堆的初步认识-CSDN博客 数据流与上述堆--数组中第K大元素-CSDN博客的数组区别: 数据流的数据是动态变化的,数组是写死的 堆--数组中第K大元素-CSDN博客题的小顶堆加一个方法: class MinH…...

【算法|动态规划No.12】leetcode152. 乘积最大子数组

个人主页:兜里有颗棉花糖 欢迎 点赞👍 收藏✨ 留言✉ 加关注💓本文由 兜里有颗棉花糖 原创 收录于专栏【手撕算法系列专栏】【LeetCode】 🍔本专栏旨在提高自己算法能力的同时,记录一下自己的学习过程,希望…...

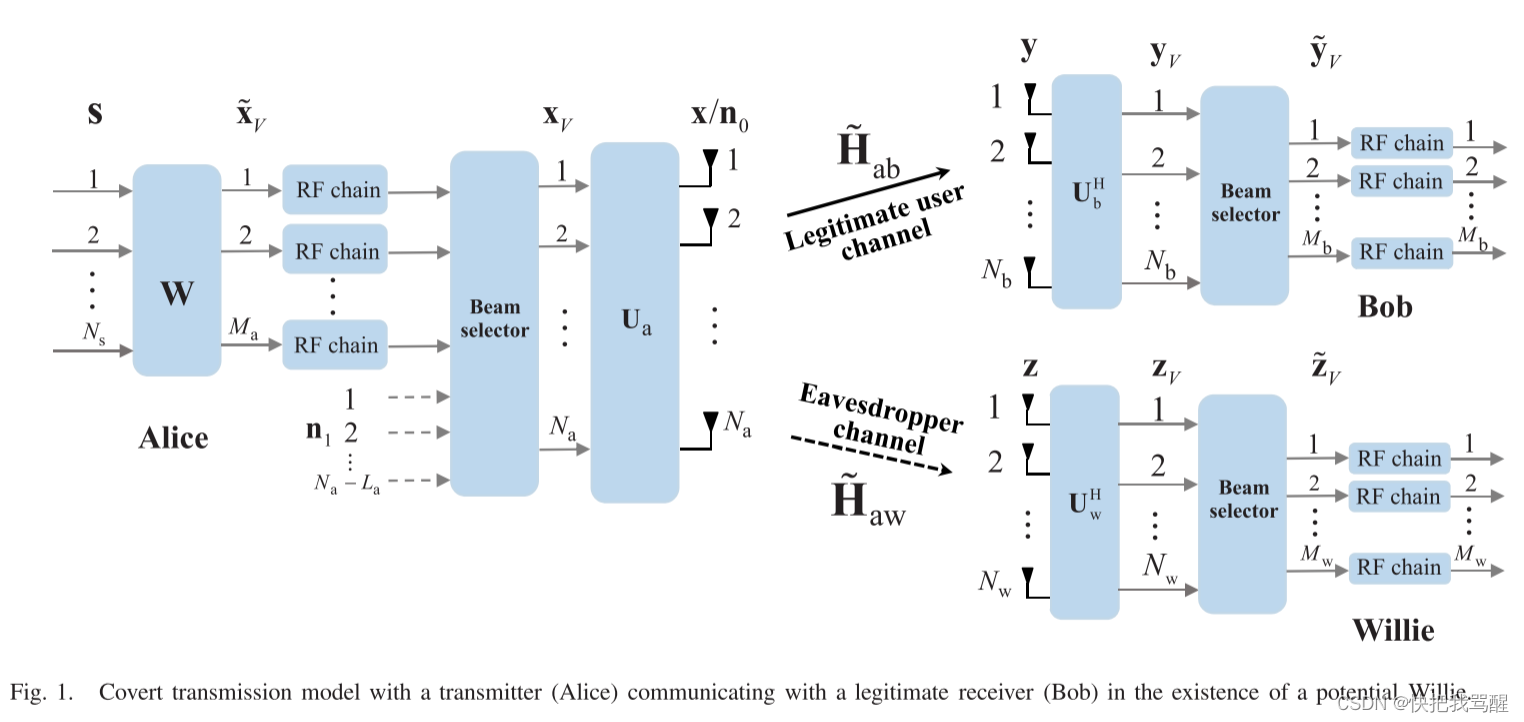

Covert Communication 与选择波束(毫米波,大规模MIMO,可重构全息表面)

Covert Communication for Spatially Sparse mmWave Massive MIMO Channels 2023 TOC abstract 隐蔽通信,也称为低检测概率通信,旨在为合法用户提供可靠的通信,并防止任何其他用户检测到合法通信的发生。出于下一代通信系统安全链路的强烈…...

日语AI面试高效通关秘籍:专业解读与青柚面试智能助攻

在如今就业市场竞争日益激烈的背景下,越来越多的求职者将目光投向了日本及中日双语岗位。但是,一场日语面试往往让许多人感到步履维艰。你是否也曾因为面试官抛出的“刁钻问题”而心生畏惧?面对生疏的日语交流环境,即便提前恶补了…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

ServerTrust 并非唯一

NSURLAuthenticationMethodServerTrust 只是 authenticationMethod 的冰山一角 要理解 NSURLAuthenticationMethodServerTrust, 首先要明白它只是 authenticationMethod 的选项之一, 并非唯一 1 先厘清概念 点说明authenticationMethodURLAuthenticationChallenge.protectionS…...

Caliper 配置文件解析:config.yaml

Caliper 是一个区块链性能基准测试工具,用于评估不同区块链平台的性能。下面我将详细解释你提供的 fisco-bcos.json 文件结构,并说明它与 config.yaml 文件的关系。 fisco-bcos.json 文件解析 这个文件是针对 FISCO-BCOS 区块链网络的 Caliper 配置文件,主要包含以下几个部…...

聊一聊接口测试的意义有哪些?

目录 一、隔离性 & 早期测试 二、保障系统集成质量 三、验证业务逻辑的核心层 四、提升测试效率与覆盖度 五、系统稳定性的守护者 六、驱动团队协作与契约管理 七、性能与扩展性的前置评估 八、持续交付的核心支撑 接口测试的意义可以从四个维度展开,首…...

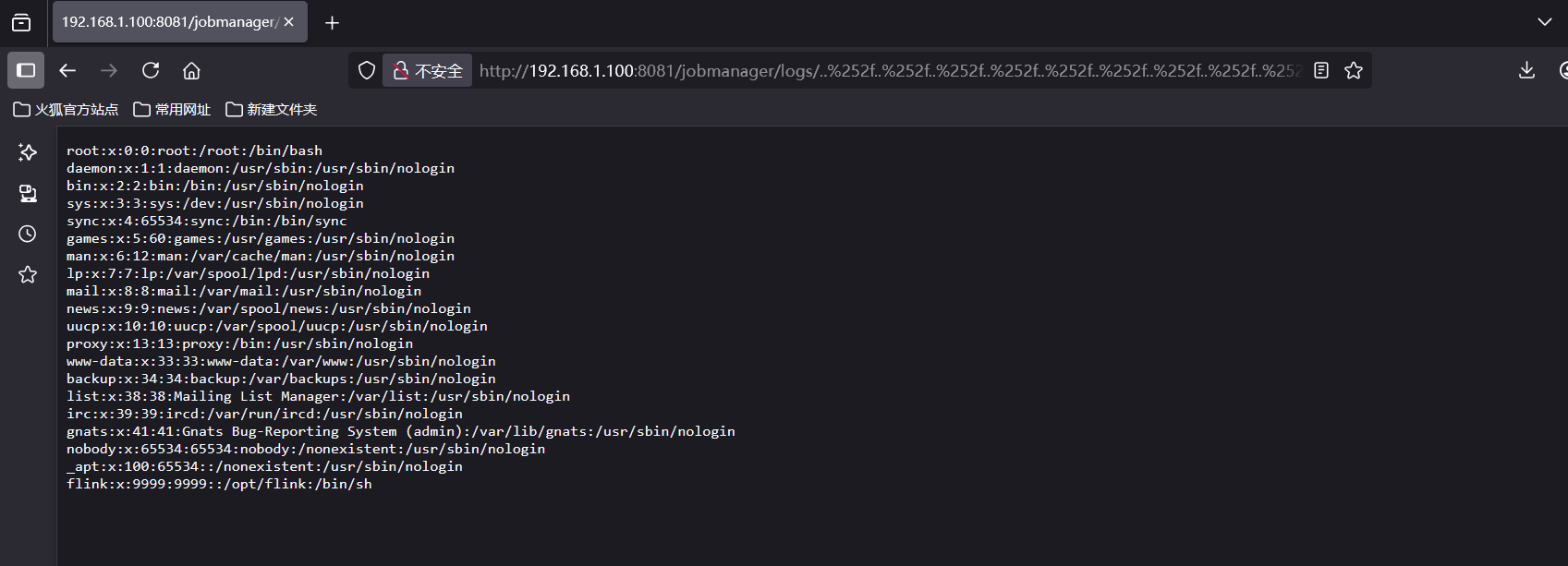

CVE-2020-17519源码分析与漏洞复现(Flink 任意文件读取)

漏洞概览 漏洞名称:Apache Flink REST API 任意文件读取漏洞CVE编号:CVE-2020-17519CVSS评分:7.5影响版本:Apache Flink 1.11.0、1.11.1、1.11.2修复版本:≥ 1.11.3 或 ≥ 1.12.0漏洞类型:路径遍历&#x…...

MySQL JOIN 表过多的优化思路

当 MySQL 查询涉及大量表 JOIN 时,性能会显著下降。以下是优化思路和简易实现方法: 一、核心优化思路 减少 JOIN 数量 数据冗余:添加必要的冗余字段(如订单表直接存储用户名)合并表:将频繁关联的小表合并成…...

Python Einops库:深度学习中的张量操作革命

Einops(爱因斯坦操作库)就像给张量操作戴上了一副"语义眼镜"——让你用人类能理解的方式告诉计算机如何操作多维数组。这个基于爱因斯坦求和约定的库,用类似自然语言的表达式替代了晦涩的API调用,彻底改变了深度学习工程…...