保护敏感数据的艺术:数据安全指南

多年来,工程和技术迅速转型,生成和处理了大量需要保护的数据,因为网络攻击和违规的风险很高。为了保护企业数据,组织必须采取主动的数据安全方法,了解保护数据的最佳实践,并使用必要的工具和平台来实现数据安全。

本文将探讨什么是敏感数据,指导您了解数据安全的一些基础知识,讨论数据泄露的风险和挑战,提供一些保护敏感数据安全的最佳实践,并解释如何使用数据安全平台确保敏感数据受到保护。

一、了解敏感数据

敏感数据是由个人或组织处理或存储的任何类型的信息,必须保密并避免未经授权的访问或披露。

如果数据包含的信息如果不小心披露给未经授权的各方,可能会导致严重后果,例如身份盗用、经济损失、法律处罚等,则数据被视为敏感数据。

敏感数据的常见示例包括:

l 个人身份信息 (PII):包括明确用于识别个人身份的任何数据。它们包括个人的地址、姓名、驾驶执照、社会安全号码、护照号码和其他信息,如生物识别数据。它们被视为敏感数据,因为攻击者可以使用它们来冒充某人;因此,它们必须受到保护。

l 健康记录:这包括与个人精神或身体健康相关的任何数据,例如医疗诊断、实验室测试和用药史。它们通常受法律法规保护,仅由受医疗保密义务约束的医疗专业人员处理。

l 知识产权:知识产权(IP)是指思想的创造,可以是发明,艺术作品,专利,商业秘密或文学作品。知识产权通常被认为是敏感的,因为未经授权的访问或披露可能导致收入损失、财务损失以及个人和企业的声誉受损。例如,竞争对手错误地获取公司的专利可能导致公司无法在市场上竞争,因为竞争对手可以快速生产相同的产品或服务,而不会产生与研发相关的成本。

l 业务信息:某些业务信息(如业务计划、财务信息、投资、商业机密、客户数据、营销策略等)被视为敏感信息,因为它对组织的成功至关重要。错误访问有关业务的敏感信息可能会导致损害或经济损失。例如,这就是为什么大多数公司要求新员工签署保密协议 (NDA) 以保护业务信息并确保自己员工的机密性。

l 财务数据:银行帐号、银行对账单和信用卡号等信息是敏感数据,通常是网络犯罪分子实施欺诈和其他恶作剧的目标。必须采取严格的措施来保护财务数据,以避免未经授权的访问。

l 客户数据:企业从客户那里收集某些敏感信息,包括他们的出生日期、姓名、地址、联系方式和财务信息。尽管所有这些信息都是提供服务和维护客户关系所必需的,但企业必须保护这些信息免受未经授权的访问,以确保客户的隐私和安全。

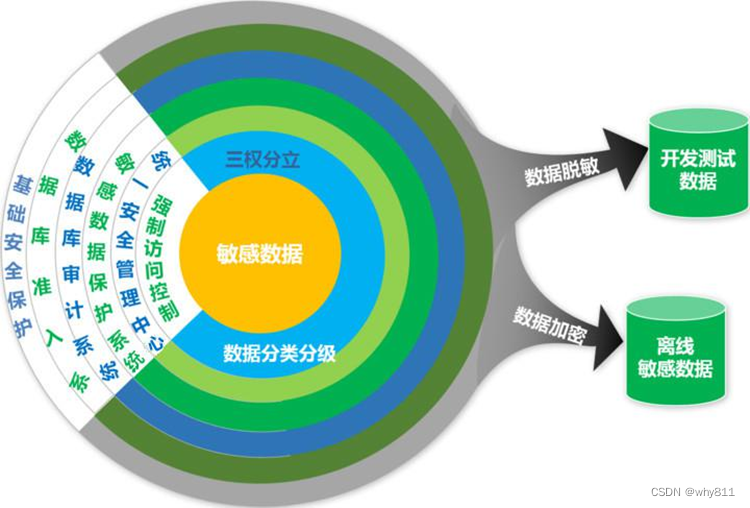

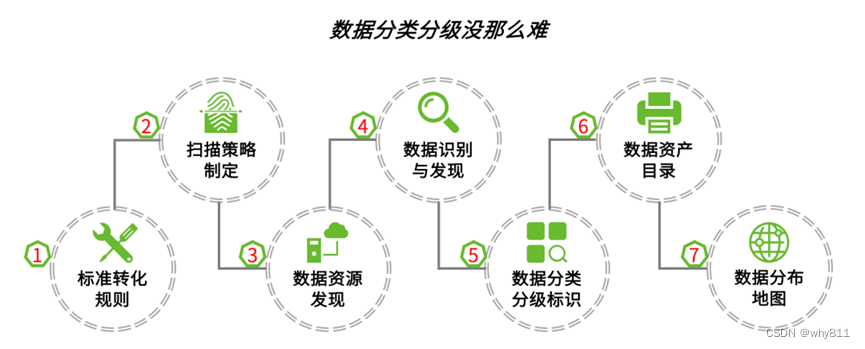

为了确保机密性、完整性和可用性,个人和组织必须识别敏感数据并使用适当的措施对其进行分类。组织必须执行特定的相关数据分类策略和过程,以确定哪些数据是敏感的,并根据不同的类别对其进行分类,以确定适当的保护级别并确保其安全存储和传输。

保护敏感数据的讨论一直是组织和个人之间的一个问题,尤其是随着网络攻击和欺诈、冒充等犯罪的增加。保护敏感数据对于保护个人和企业免受这些网络攻击和其他犯罪至关重要,这些攻击和其他犯罪可能导致重大声誉和财务损失。因此,个人和组织必须优先考虑数据安全,并确保其敏感数据的安全和安全传输。

在下一节中,将介绍数据安全的基础知识,并定义不同的术语。

二、数据安全基础

必须讨论一些基本概念,以确保敏感数据的安全。其中一些是:

1、CIA(机密性、完整性和可用性)三位一体

CIA 三元组是一种普遍接受和使用的安全模型,旨在指导组织确保数据安全的努力,并构成开发安全系统的基础。

l C代表机密性,指的是保持敏感数据的私密性,并确保只有授权的个人才能访问它。

l I代表完整性,保证信息准确无误,不会被修改或篡改。

l 代表可用性的 A 确保授权用户可以在需要时访问数据。它包括及时提供可用的信息,并保证系统和设备在最小或没有中断的情况下启动并运行。

2、数据加密

加密数据是数据安全中最重要的步骤之一。它涉及使用算法将纯数据转换为编码或不可读的格式,以对其进行加扰,以便只有密钥和密码才能破译它。最常见的加密类型包括哈希、对称和非对称加密。

使用强大的加密算法对敏感数据进行加密处理,确保只有授权人员可以解密和访问数据。这样即使数据被盗或泄露,也无法直接获取敏感信息。

数据加密是一种将原始数据通过特定算法转换成密文的过程,以保证数据在传输、存储或处理过程中的安全性。

l 对称加密:对称加密使用相同的密钥对数据进行加密和解密。发送方使用密钥将原始数据加密为密文,接收方使用相同的密钥解密密文还原为原始数据。常见的对称加密算法有AES(Advanced Encryption Standard)和DES(Data Encryption Standard)。

l 非对称加密:非对称加密使用公钥和私钥两个不同但相关的密钥对数据进行加密和解密。发送方使用接收方的公钥加密数据,接收方使用自己的私钥解密密文还原为原始数据。非对称加密常用于保护密钥的传输和数字签名等场景。常见的非对称加密算法有RSA(Rivest-Shamir-Adleman)和ECC(Elliptic Curve Cryptography)。

l 哈希函数:哈希函数将任意长度的数据转换为固定长度的唯一哈希值。哈希函数具有不可逆性,即无法从哈希值还原出原始数据。哈希函数常用于验证数据的完整性和防止篡改,比如在密码存储中使用哈希函数对用户密码进行加密和验证。

l 混淆技术:混淆技术通过对数据进行重排、替换或结构变换等操作,使其形成一种混乱的状态。混淆技术可以增加攻击者对数据的分析难度,提高数据的安全性。

这些加密技术可以单独使用,也可以组合使用以提供更高的安全性。例如,对称加密可以与非对称加密结合使用,先使用非对称加密传输对称加密密钥,然后再使用对称加密算法加密实际数据。

3、访问控制机制

建立严格的访问权限控制机制,限制只有授权人员可以访问敏感数据,并确保每个人员的访问权限与其职责相符。

此安全措施通过对谁可以查看数据或对数据执行特定操作来限制对敏感数据的访问,以保持机密性。基于角色的访问控制 (RBAC) 和基于属性的访问控制 (ABAC) 是最流行的访问控制机制。

RBAC 机制根据用户的角色向组织中的用户分配权限。例如,组织中的管理员将比普通用户拥有更多的权限来执行某些操作。

与使用角色的 RBAC 不同,ABAC 使用属性(也称为标记)来确定哪些用户获得对资源的访问权限。标签可以基于部门、位置、时间等。例如,组织可以设置一个策略,规定只有标记为“部门=财务”的用户才能访问财务记录。

数据安全中使用的其他访问控制机制包括强制访问控制(MAC)、自由访问控制 (DAC)等。

4、授权和身份验证

虽然这两个术语可以互换使用,但存在差异和含义。身份验证涉及在授予用户对特定实体的访问权限之前验证用户的身份。它要求用户提供唯一标识符(如密码)或生物识别数据(如指纹)。其他形式的身份验证包括双因素身份验证(2FA)、单点登录系统(SSO) 和一次性密码(OTP)。虽然身份验证验证用户的身份,但授权保证他们仅对该资源执行可以执行的操作和操作。这两个术语是数据安全的重要组成部分,它们为敏感数据提供了足够的保护,防止未经授权的访问和滥用。

了解 CIA、加密、访问控制机制、授权和身份验证等基础知识将确保组织和个人实施强大的数据安全措施来保护敏感数据。

以下部分重点介绍数据泄露的挑战和风险。

三、数据泄露的风险和挑战

“数据泄露”是指当敏感数据或受保护的信息被未经授权的实体访问、查看或窃取时发生的事件。它在当今的数字世界中变得非常重要,并对组织和个人构成了重大风险。攻击者可以将数据泄露中泄露的数据用于欺诈活动和其他恶意目的。

网络犯罪分子使用网络钓鱼、恶意软件和社会工程技术来访问敏感数据。他们对软件或硬件系统发起攻击以窃取数据。数据泄露的另一个原因是人为错误。员工可能会错误地将敏感数据发送给错误的收件人或错误配置安全设置,这可能导致敏感泄漏。其他原因包括组织的安全措施薄弱、内部威胁或物理盗窃。

数据泄露对组织构成的后果是严重的,组织和个人需要充分了解这些风险,以减轻这些风险并充分防御这种攻击。

一些后果包括:

l 失去客户信任:泄露客户敏感数据的组织可能导致客户对保护其安全和保护其数据的能力失去信心。这可能会损害组织的声誉并导致业务损失。

l 运营中断:数据泄露可能导致组织活动中断,因为可能需要关闭特定系统来调查事件。这可能导致生产力和收入的损失。

l 敏感信息丢失:财务记录、个人信息和知识产权等数据因数据泄露而丢失。丢失这些信息可能会损害组织的财务和声誉,并降低其竞争力。

其他后果可能包括欺诈、监管罚款、财务损失、盗窃追回成本等。

组织和个人可以通过了解这些后果来主动保护其敏感数据。

保护敏感数据的意义在于:

l 保护个人隐私:个人敏感数据包括身份证号码、银行账户信息等,如果不加以保护,可能导致个人隐私曝光,给个人带来财务损失或身份盗用风险。

l 维护商业机密:对于企业而言,保护商业机密是至关重要的。这包括研发成果、市场策略、客户信息等,泄露这些数据可能导致商业竞争力下降,进而影响企业的长期发展。

l 避免法律责任和罚款:根据相关法规,组织必须保护用户的敏感数据,否则可能面临法律责任和巨额罚款。

以下部分讨论组织和个人可以确保充分数据安全性的各种方法和最佳实践。

四、保护敏感数据的最佳实践

以下是组织和个人可以采用的一些最佳实践来保护其数据:

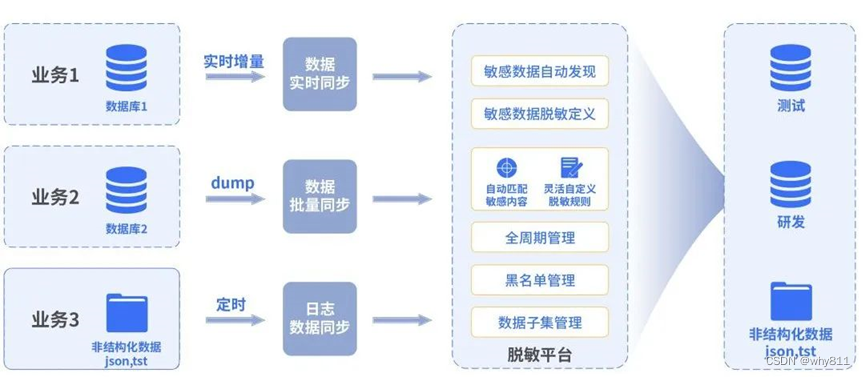

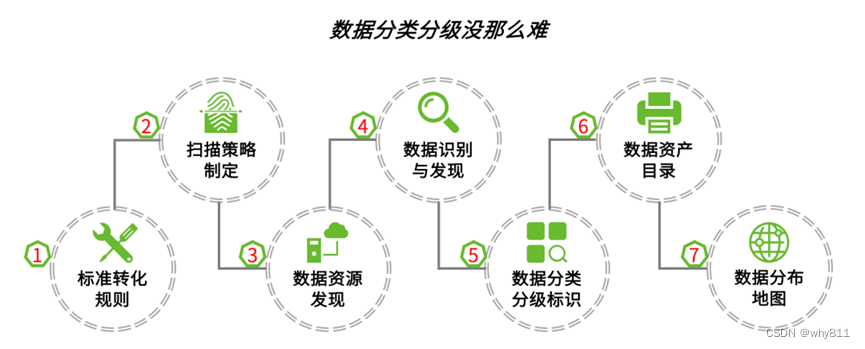

l 数据发现:为了清楚地了解他们拥有的数据以及谁有权访问这些数据,组织首先需要通过定期进行数据发现练习(如数据分析、团队提问、数据存储扫描和跟踪数据流)来了解其所有数据的位置。发现数据将有助于识别敏感数据并对其进行必要的控制。

l 数据的安全存储:应实施加密、访问控制等安全措施,以确保敏感数据的安全存储。

l 保护数据传输:传输数据时会发生数据泄漏和泄露。组织应确保敏感数据通过网络安全传输,以防止这种情况发生。网络可以使用传输层安全性(TLS)进行Web 流量或专用虚拟专用网络(VPN)来保护数据传输期间的远程访问。

l 数据监控:组织应通过检查系统中过去的活动、日志文件等来定期跟踪其数据。现代技术甚至允许对数据进行运行时监控 - 从数据创建到处理数据的应用程序,直到存储。监视数据有助于快速识别异常活动、潜在安全事件以及如何最好地修正数据违规。

l 数据分类:可以根据数据的敏感性和法规要求对数据进行分类,以便对其进行正确的安全控制。

最佳实践:

l 在所有数据平台和消费方式中实施数据隐私控制:组织为保护、控制和管理敏感数据访问而实施的数据隐私方法受到严格监管。虽然始终确保这些控制措施保持合规和合法很重要,但在所有消费方法和平台上一致地管理它们也很重要。最终,无论平台如何,数据访问都应该保持一致。这是防止具有不同权限的用户跨不同数据平台访问数据时可能发生的潜在泄漏的最佳方法。

l 加强数据共享流程:尽管数据安全问题日益严重,但很明显,数据共享在当今的商业环境中至关重要。随着数据量不断增长,组织越来越多地在内部和外部共享更多数据,团队面临着确保每一项交换安全的挑战。如果企业努力遵守特定的数据使用和许可协议以使其能够通过数据产品获利,这一点尤其重要。因此,组织应确保其数据共享流程得到充分加强,以避免任何数据丢失或泄露。访问控制管理的联合模型可帮助团队以受控方式共享数据。集中实施的监管合规规则可以通过数据所有者定义的业务和合同合规规则来增强。

l 保持对敏感数据管理的可见性以确保合规性:为了满足敏感数据的强制性法规和合规性法律,组织需要持续了解其拥有的数据类型、数据的访问位置以及适用的具体规则或要求。随着法规的发展或创建,掌握这些信息尤其有用。为了最佳地了解组织的敏感数据管理实践,这需要法律团队与处理数据和应用策略的数据平台团队以及编写这些策略的业务团队进行协调。这种可见性不仅有助于证明符合法规要求,而且还可以在需要时更轻松地更改访问控制。

l 根据组织需求扩展数据访问控制:随着数据量、用户、技术和法规的不断增长和发展,控制谁可以访问敏感数据变得更加复杂,尤其是在尝试跨平台和访问请求一致地执行策略时。不仅数据在发展,组织也在发展。新人将会加入,员工将会得到晋升,其他人可能会在内部更换团队。人力资源部门通常有 JLM(加入者、离职者、调动者)流程,但数据平台也应该有这样的保障措施。为什么一旦用户在手动访问请求中获得批准,无论他们将来可能加入哪个其他团队,他们都可以访问数据。但是,通过利用属性,您可以在用户加入和在组织中移动时自动授予用户访问所需数据的权限。

l 使用数据安全平台:Flow Security 等数据安全平台用于控制所有云、本地和SaaS环境中的所有组织数据,包括影子数据存储和应用程序。此类平台可自动识别和分类敏感数据(例如 PII、PHI、PCI),检测和修复数据风险,并有效实时响应数据违规行为。

其他最佳实践包括:

l 存取控制

l 定期数据备份

l 数据保留和处置政策

l 员工培训和意识

五、探索流安全性:数据安全平台

Flow Security是一个全面的数据安全平台,提供各种解决方案来帮助组织保护其敏感数据。它可帮助组织发现、分类和保护其在云、本地和外部共享的数据。

Flow Security的解决方案包括:

l 数据发现和分类自动化:Flow Security可自动发现和分类数据,提供组织所有数据的全面视图。然后,它会自动分类并构建所有敏感数据(例如,PII、PHI、PCI)的目录。

l 数据流的自动映射:流安全性自动映射组织网络中的数据流,发现各种数据并提供对数据处理、影子数据存储和数据流的见解。

l 风险修正和数据状况管理:Flow安全性提供了一个集中式仪表板,使组织能够管理其安全状况并修正风险。

l 实时数据检测和响应:Flow安全性提供对安全事件的实时检测和响应,使组织能够通过提供完整的上下文来快速响应威胁:谁、什么、何时、何地以及为什么。

结论

总之,保护敏感数据对于任何想要保护数据免受数据泄露和网络攻击的组织都至关重要。在本文中,我们探讨了什么是敏感数据及其常见示例、数据安全的基础知识、数据泄露的风险和挑战,以及保护敏感数据的最佳实践。

各种技术(如加密和访问控制机制)可以帮助保护数据。但是,需要更多来识别和分类敏感数据,以了解在发生数据泄露时要采取哪些控制措施并有效响应。

为了有效保护敏感数据,组织需要全面且坚定的数据安全策略,以应对数据湖站和数据网格等日益分散的云数据环境中的安全威胁。

同样,必须在所有架构中维护安全性,以防止未经授权的访问或违规。不同企业的策略可能有很大不同,但最常见的是加密、数据脱敏、身份访问管理、身份验证、数据备份和弹性以及数据擦除的某种组合。

归根结底,没有什么灵丹妙药可以保证数据安全和访问成功。每个组织的方法都会略有不同,并根据当前的数据和安全需求不断发展。这些基本的最佳实践是一个很好的起点,也是在未来几年建立强大、有弹性和可扩展的数据安全策略的关键。

相关文章:

保护敏感数据的艺术:数据安全指南

多年来,工程和技术迅速转型,生成和处理了大量需要保护的数据,因为网络攻击和违规的风险很高。为了保护企业数据,组织必须采取主动的数据安全方法,了解保护数据的最佳实践,并使用必要的工具和平台来实现数据…...

Commonjs与ES Module

commonjs 1 commonjs 实现原理 commonjs每个模块文件上存在 module,exports,require三个变量,然而这三个变量是没有被定义的,但是我们可以在 Commonjs 规范下每一个 js 模块上直接使用它们。在 nodejs 中还存在 __filename 和 __dirname 变…...

分布式对象存储

参考《分布式对象存储----原理、架构以及Go语言实现》(作者:胡世杰) 对象存储简介 数据的管理方式 以对象的方式管理数据,一个对象包括:对象的数据、对象的元数据、对象的全局唯一标识符 访问数据的方式 可扩展的分…...

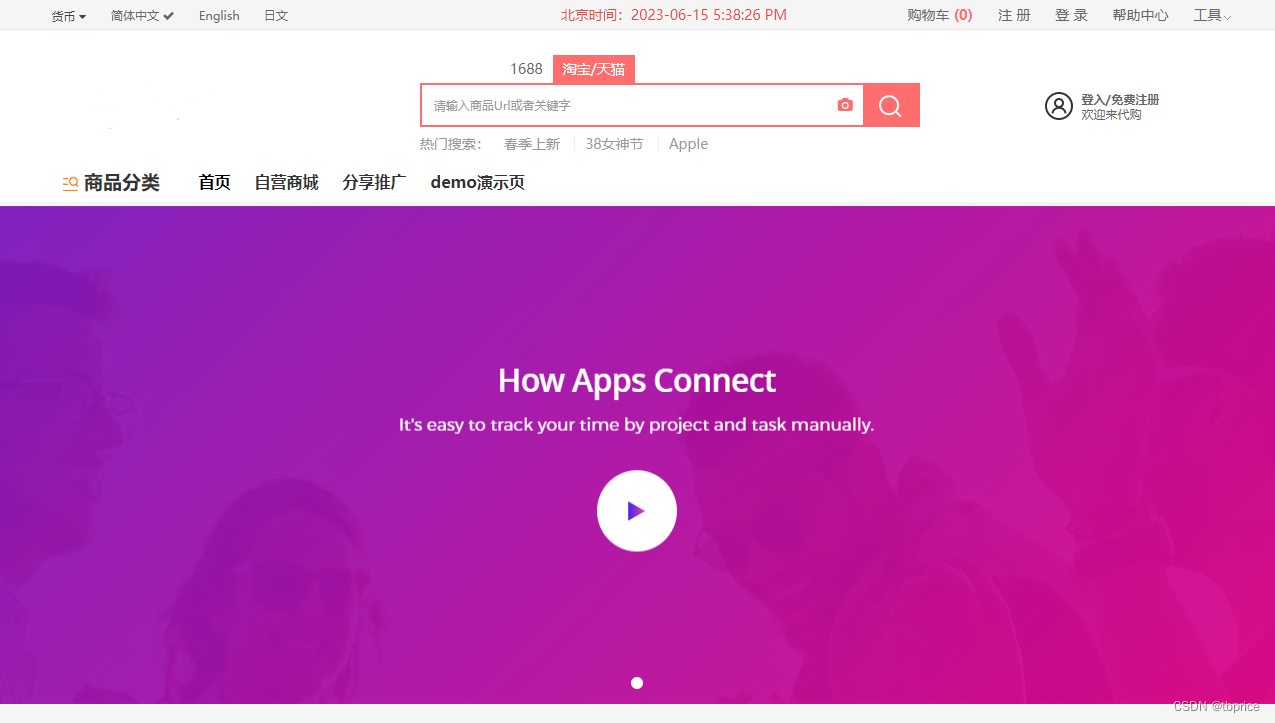

跨境独立站代购中国电商平台商品PHP多语言多货币

跨境独立站代购中国电商平台商品是指代购者在海外建立自己的独立电商平台,代理中国主流电商平台(如淘宝、京东等)的商品进行销售和代购。这种模式的优势在于代购者可以自主选择产品和价格策略,同时还能提供更专业和优质的服务。 …...

Python接口自动化 —— Json 数据处理实战(详解)

简介 上一篇说了关于json数据处理,是为了断言方便,这篇就带各位小伙伴实战一下。首先捋一下思路,然后根据思路一步一步的去实现和实战,不要一开始就盲目的动手和无头苍蝇一样到处乱撞,撞得头破血流后而放弃了。不仅什么…...

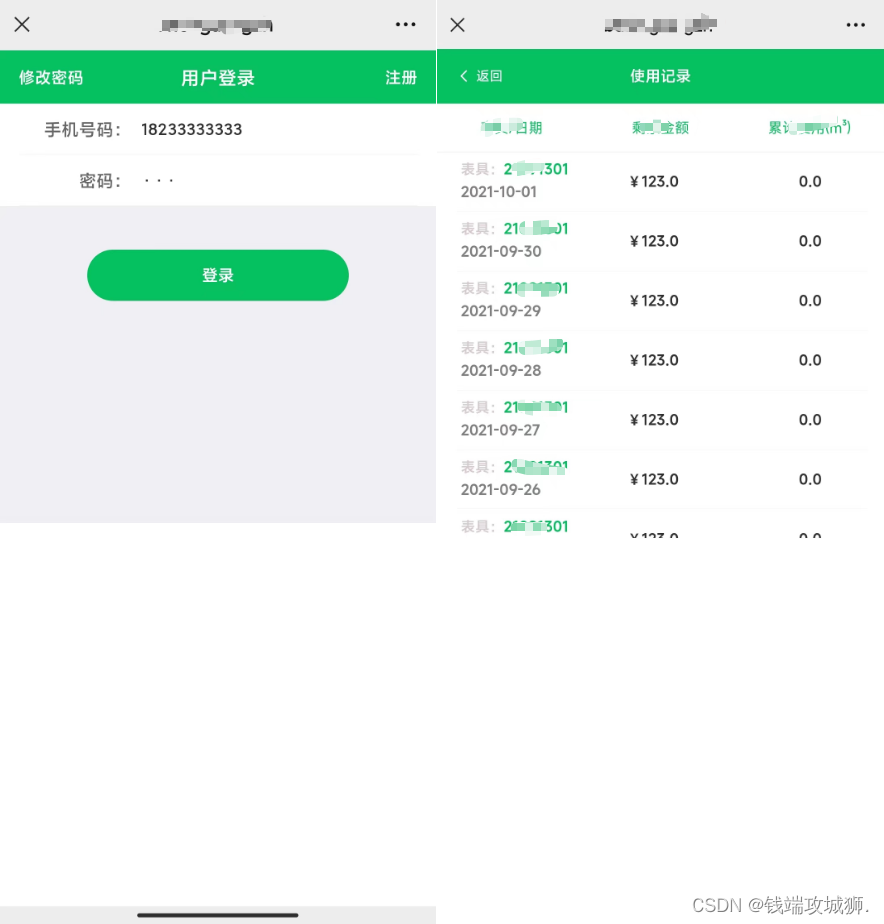

微信页面公众号页面 安全键盘收起后页面空白

微信浏览器打开H5页面和公众号页面,输入密码时调起安全键盘,键盘收起后 键盘下方页面留白 解决办法: 1、(简单)只有在调起安全键盘(输入密码)的时候会出现这种情况,将input属性改为n…...

数据结构 - 二叉树

递归实现前中后序遍历 #include<stdio.h> #include<stdlib.h>#define TElemType inttypedef struct BiTNode{TElemType data;struct BiTNode *lchild,*rchild; }BiTNode,*BiTree; BiTNode root;void visit(TElemType& e){printf("%d",e); }void Pre…...

【Overload游戏引擎细节分析】从视图投影矩阵提取视锥体及overload对视锥体的封装

overoad代码中包含一段有意思的代码,可以从视图投影矩阵逆推出摄像机的视锥体,本文来分析一下原理 一、平面的方程 视锥体是用平面来表示的,所以先看看平面的数学表达。 平面方程可以由其法线N(A, B, C)和一个点Q(x0,…...

Linux 安全 - LSM hook点

文章目录 一、LSM file system hooks1.1 LSM super_block hooks1.2 LSM file hooks1.3 LSM inode hooks 二、LSM Task hooks三、LSM IPC hooks四、LSM Network hooks五、LSM Module & System hooks 一、LSM file system hooks 在VFS(虚拟文件系统)层…...

【iOS逆向与安全】越狱检测与过检测附ida伪代码

首先在网上查找一些检测代码 放入项目运行,用 ida 打开后 F5 得到下面的 __int64 __usercall sub_10001B3F0<X0>(__int64 a1, __int64 a2, __int64 a3, __int64 a4, __int64 a5, __int64 a6, __int64 a7, __int64 a8, __int64 a9, __int64 a10, __int64 a11…...

Android Studio gradle手动下载配置

项目同步时,有时候会遇到Android Studio第一步下载gradle就是连接失败的问题。 这种情况,我们可以手动去gradle官网下载好gradle文件,放置在Android Studio的缓存目录下,这样AS在同步代码时就会自动解压下载好的文件。 步骤如下&…...

)

ChatGPT Prompting开发实战(十三)

一. 如何评估prompts是否包含有害内容 用户在与ChatGPT交互时提供的prompts可能会包括有害内容,这时可以通过调用OpenAI提供的API来进行判断,接下来给出示例,通过调用模型“gpt-3.5-turbo”来演示这个过程。 prompt示例如下&…...

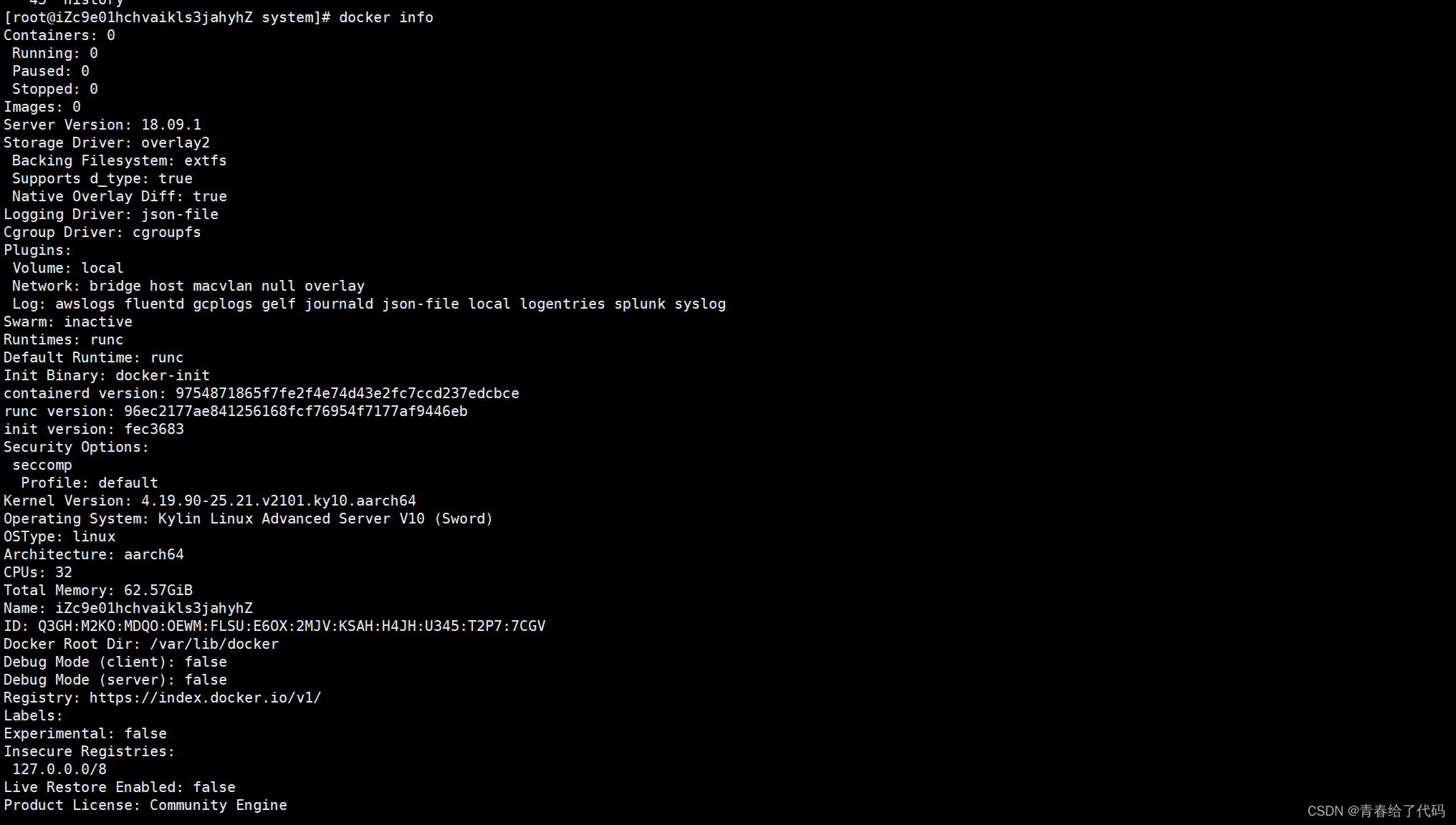

银河麒麟 ARM 架构 离线安装Docker

1. 下载对应的安装包 进入此地址下载对应的docker 离线安装包 下载地址 将文件上传到服务器 解压此文件 tar zxf docker-18.09.1.tgz将 docker 相关命令拷贝到 /usr/bin,方便直接运行命令 cp docker/* /usr/bin/启动Docker守护程序 dockerd &验证是否安装成…...

虹科科技 | 探索CAN通信世界:PCAN-Explorer 6软件的功能与应用

CAN(Controller Area Network)总线是一种广泛应用于汽车和工业领域的通信协议,用于实时数据传输和设备之间的通信。而虹科的PCAN-Explorer 6软件是一款功能强大的CAN总线分析工具,为开发人员提供了丰富的功能和灵活性。本文将重点…...

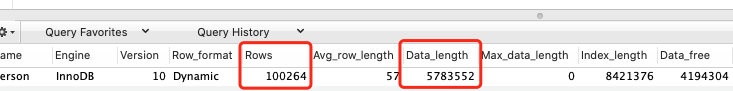

SELECT COUNT(*)会不会导致全表扫描引起慢查询

SELECT COUNT(*)会不会导致全表扫描引起慢查询呢? SELECT COUNT(*) FROM SomeTable 网上有一种说法,针对无 where_clause 的 COUNT(*),MySQL 是有优化的,优化器会选择成本最小的辅助索引查询计数,其实反而性能最高&…...

英国物联网初创公司【FourJaw】完成180万英镑融资

来源:猛兽财经 作者:猛兽财经 猛兽财经获悉,总部位于英国谢菲尔德的物联网初创公司【FourJaw】今日宣布已完成180万英镑融资。 本轮融资完成后,FourJaw的总融资金额已达400万英镑,本轮融资的投资机构包括:…...

许战海战略文库|无增长则衰亡:中小型制造企业增长困境

竞争环境不是匀速变化,而是加速变化。企业的衰退与进化、兴衰更迭在不断发生,这成为一种不可避免的现实。事实上,在产业链竞争中增长困境不分企业大小,而是一种普遍存在的问题,许多收入在1亿至10亿美元间的制造企业也同…...

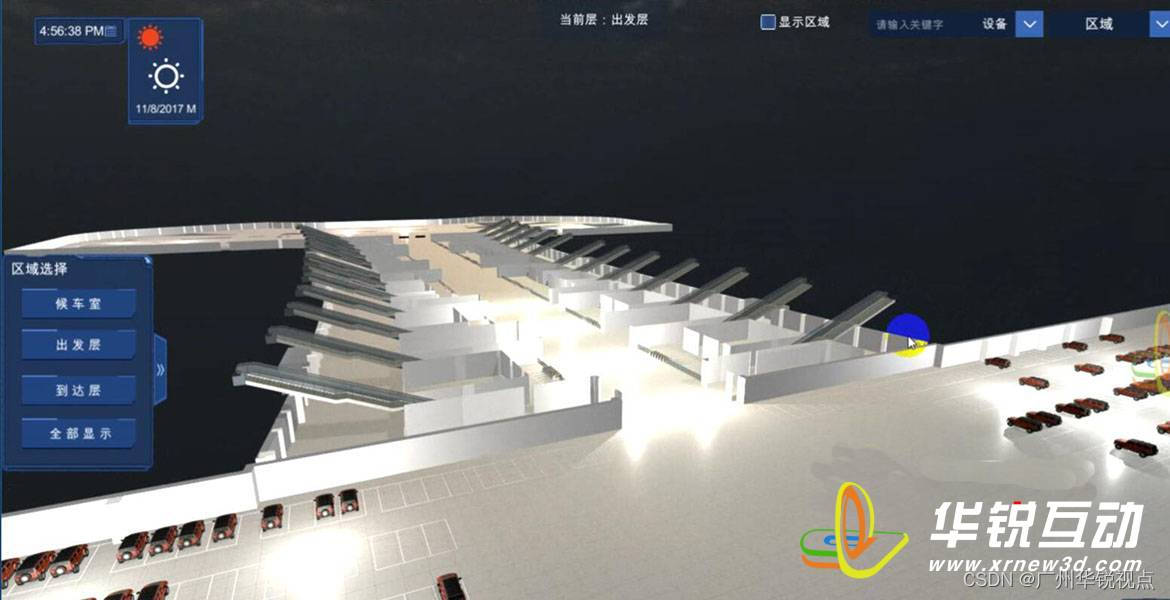

广州华锐互动:候车室智能数字孪生系统实现交通信息可视化

随着科技的不断发展,数字化技术在各个领域得到了广泛的应用。智慧车站作为一种新型的交通服务模式,通过运用先进的数字化技术,为乘客提供了更加便捷、舒适的出行体验。 将智慧车站与数字孪生大屏结合,可以将实际现实世界的实体车站…...

智慧工地:助力数字建造、智慧建造、安全建造、绿色建造

智慧工地管理系统融合计算机技术、物联网、视频处理、大数据、云计算等,为工程项目管理提供先进的技术手段,构建施工现场智能监控系统,有效弥补传统监理中的缺陷,对人、机、料、法、环境的管理由原来的被动监督变成全方位的主动管…...

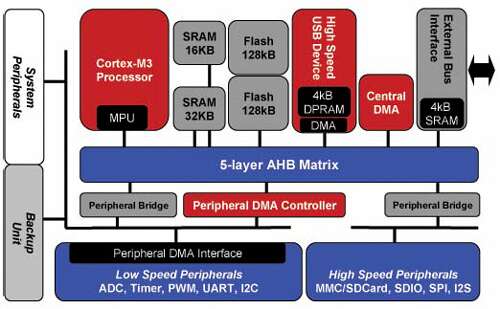

增强基于Cortex-M3的MCU以处理480 Mbps高速USB

通用串行总线(USB)完全取代了PC上的UART,PS2和IEEE-1284并行接口,现在已在嵌入式开发应用程序中得到广泛认可。嵌入式开发系统使用的大多数I / O设备(键盘,扫描仪,鼠标)都是基于USB的…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

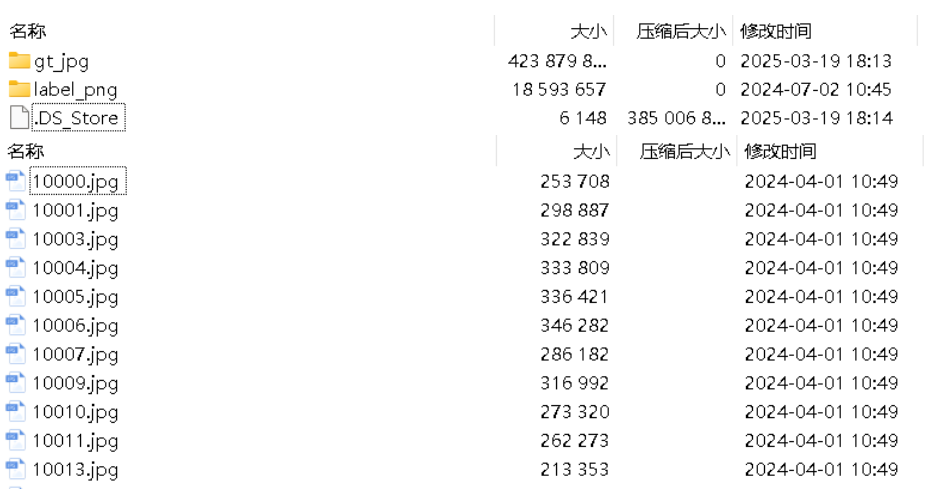

面向无人机海岸带生态系统监测的语义分割基准数据集

描述:海岸带生态系统的监测是维护生态平衡和可持续发展的重要任务。语义分割技术在遥感影像中的应用为海岸带生态系统的精准监测提供了有效手段。然而,目前该领域仍面临一个挑战,即缺乏公开的专门面向海岸带生态系统的语义分割基准数据集。受…...

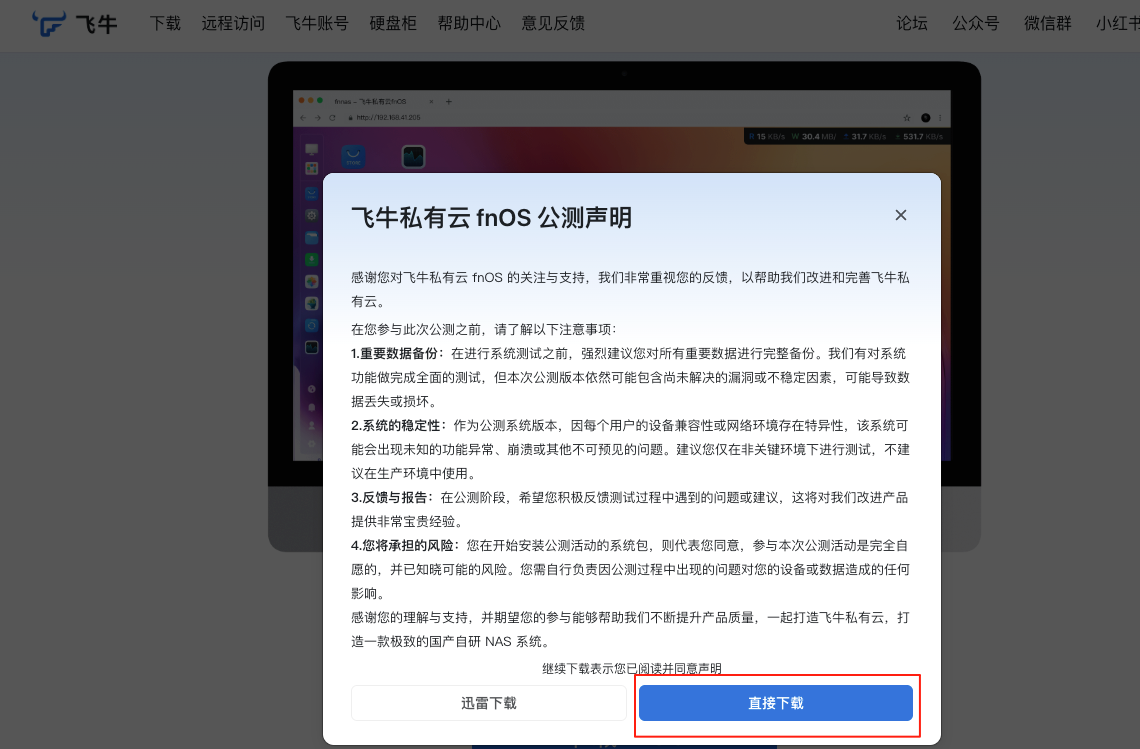

群晖NAS如何在虚拟机创建飞牛NAS

套件中心下载安装Virtual Machine Manager 创建虚拟机 配置虚拟机 飞牛官网下载 https://iso.liveupdate.fnnas.com/x86_64/trim/fnos-0.9.2-863.iso 群晖NAS如何在虚拟机创建飞牛NAS - 个人信息分享...

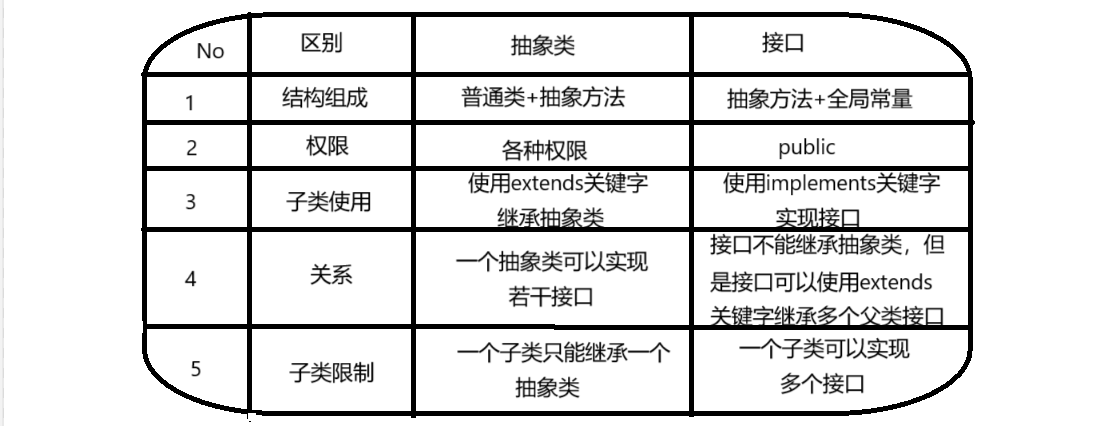

抽象类和接口(全)

一、抽象类 1.概念:如果⼀个类中没有包含⾜够的信息来描绘⼀个具体的对象,这样的类就是抽象类。 像是没有实际⼯作的⽅法,我们可以把它设计成⼀个抽象⽅法,包含抽象⽅法的类我们称为抽象类。 2.语法 在Java中,⼀个类如果被 abs…...

实现跳一跳小游戏)

鸿蒙(HarmonyOS5)实现跳一跳小游戏

下面我将介绍如何使用鸿蒙的ArkUI框架,实现一个简单的跳一跳小游戏。 1. 项目结构 src/main/ets/ ├── MainAbility │ ├── pages │ │ ├── Index.ets // 主页面 │ │ └── GamePage.ets // 游戏页面 │ └── model │ …...

车载诊断架构 --- ZEVonUDS(J1979-3)简介第一篇

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。 老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 做到欲望极简,了解自己的真实欲望,不受外在潮流的影响,不盲从,不跟风。把自己的精力全部用在自己。一是去掉多余,凡事找规律,基础是诚信;二是…...

前端调试HTTP状态码

1xx(信息类状态码) 这类状态码表示临时响应,需要客户端继续处理请求。 100 Continue 服务器已收到请求的初始部分,客户端应继续发送剩余部分。 2xx(成功类状态码) 表示请求已成功被服务器接收、理解并处…...

用神经网络读懂你的“心情”:揭秘情绪识别系统背后的AI魔法

用神经网络读懂你的“心情”:揭秘情绪识别系统背后的AI魔法 大家好,我是Echo_Wish。最近刷短视频、看直播,有没有发现,越来越多的应用都开始“懂你”了——它们能感知你的情绪,推荐更合适的内容,甚至帮客服识别用户情绪,提升服务体验。这背后,神经网络在悄悄发力,撑起…...

【版本控制】GitHub Desktop 入门教程与开源协作全流程解析

目录 0 引言1 GitHub Desktop 入门教程1.1 安装与基础配置1.2 核心功能使用指南仓库管理日常开发流程分支管理 2 GitHub 开源协作流程详解2.1 Fork & Pull Request 模型2.2 完整协作流程步骤步骤 1: Fork(创建个人副本)步骤 2: Clone(克隆…...